Bạn đang xem tài liệu về Apigee Edge.

Chuyển đến tài liệu về

Apigee X. thông tin

SAML cho phép các quản trị viên cụ thể kiểm soát cách xác thực tất cả thành viên của tổ chức khi sử dụng Apigee Edge bằng cách uỷ quyền cho một máy chủ đăng nhập một lần (SSO). Bằng cách sử dụng SAML với Edge, bạn có thể hỗ trợ tính năng SSO cho giao diện người dùng và API của Edge, ngoài mọi dịch vụ khác mà bạn cung cấp và cũng hỗ trợ SAML.

Để bật tính năng SSO bằng SAML cho các cổng tích hợp, hãy xem bài viết Định cấu hình nhà cung cấp danh tính SAML.

Tìm hiểu về tính năng quản lý vùng nhận dạng trong Edge

Vùng nhận dạng là một vùng xác thực xác định các nhà cung cấp danh tính dùng để xác thực và cấu hình tuỳ chỉnh của trải nghiệm đăng ký và đăng nhập của người dùng. Chỉ khi người dùng xác thực với nhà cung cấp danh tính, họ mới có thể truy cập vào các thực thể nằm trong vùng danh tính.

Apigee Edge hỗ trợ các loại xác thực được mô tả trong bảng sau.

| Loại xác thực | Nội dung mô tả |

| Mặc định | Tạo tài khoản Apigee Edge rồi đăng nhập vào giao diện người dùng Edge bằng tên người dùng và mật khẩu. Khi sử dụng API Edge, bạn cũng sẽ sử dụng chính thông tin xác thực đó với phương thức xác thực cơ bản HTTP để cho phép các lệnh gọi. |

| SAML | Ngôn ngữ đánh dấu xác nhận bảo mật (SAML) là một giao thức chuẩn cho môi trường đăng nhập một lần (SSO). Phương thức xác thực đăng nhập một lần (SSO) bằng SAML giúp bạn đăng nhập vào Apigee Edge bằng thông tin đăng nhập hiện có mà không cần tạo tài khoản mới. |

Để hỗ trợ xác thực SAML, bạn tạo vùng nhận dạng mới và định cấu hình nhà cung cấp danh tính SAML, như mô tả trong phần Bật SAML.

Ưu điểm của phương thức xác thực SAML

Phương thức xác thực SAML mang lại một số lợi ích. Khi sử dụng SAML, bạn có thể:

- Kiểm soát toàn bộ việc quản lý người dùng: Kết nối máy chủ SAML của công ty với Edge. Khi người dùng rời khỏi tổ chức của bạn và bị xoá quyền truy cập tập trung, họ sẽ tự động bị từ chối quyền truy cập vào Edge.

- Kiểm soát cách người dùng xác thực để truy cập vào Edge: Chọn các loại xác thực khác nhau cho các tổ chức Edge của bạn.

- Kiểm soát chính sách xác thực: Nhà cung cấp SAML của bạn có thể hỗ trợ các chính sách xác thực phù hợp hơn với các tiêu chuẩn của doanh nghiệp.

- Giám sát hoạt động đăng nhập, đăng xuất, các lần đăng nhập không thành công và các hoạt động có rủi ro cao trong quá trình triển khai Edge.

Những yếu tố nên cân nhắc

Trước khi quyết định sử dụng SAML, bạn nên cân nhắc các yêu cầu sau:

- Người dùng hiện tại: Bạn phải thêm tất cả người dùng hiện tại của tổ chức vào nhà cung cấp danh tính dựa trên SAML.

- Cổng thông tin: Nếu bạn đang sử dụng cổng thông tin dành cho nhà phát triển dựa trên Drupal, thì cổng thông tin đó sẽ sử dụng OAuth để truy cập vào Edge và có thể cần phải được định cấu hình lại trước khi bạn có thể sử dụng.

- Xác thực cơ bản sẽ bị tắt: Bạn cần phải thay thế Xác thực cơ bản bằng OAuth cho tất cả tập lệnh của bạn.

- Phải tách biệt OAuth và SAML: Nếu sử dụng cả OAuth 2.0 và SAML, bạn phải sử dụng các phiên thiết bị đầu cuối riêng biệt cho luồng OAuth 2.0 và luồng SAML.

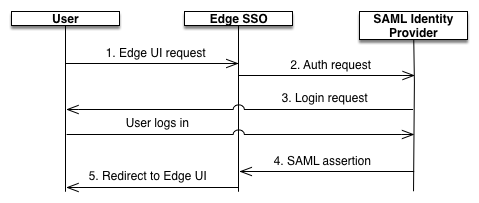

Cách SAML hoạt động với Edge

Quy cách SAML xác định ba thực thể:

- Người quản lý chính (Người dùng giao diện người dùng Edge)

- Nhà cung cấp dịch vụ (Edge SSO)

- Nhà cung cấp danh tính (trả về câu nhận định SAML)

Khi SAML được bật, thực thể chính (người dùng giao diện người dùng Edge) sẽ yêu cầu quyền truy cập vào nhà cung cấp dịch vụ (Edge SSO). Sau đó, Edge SSO (trong vai trò là nhà cung cấp dịch vụ SAML) sẽ yêu cầu và nhận được một xác nhận danh tính từ nhà cung cấp danh tính SAML, đồng thời sử dụng xác nhận đó để tạo mã thông báo OAuth 2.0 cần thiết để truy cập vào giao diện người dùng Edge. Sau đó, người dùng được chuyển hướng đến giao diện người dùng Edge.

Quá trình này được trình bày dưới đây:

Trong sơ đồ này:

- Người dùng cố gắng truy cập vào giao diện người dùng Edge bằng cách gửi yêu cầu đến miền đăng nhập cho SSO của Edge, trong đó có tên vùng. Ví dụ:

https://zonename.login.apigee.com - Yêu cầu chưa được xác thực đối với

https://zonename.login.apigee.comđược chuyển hướng đến nhà cung cấp danh tính SAML của khách hàng. Ví dụ:https://idp.example.com. - Nếu chưa đăng nhập vào nhà cung cấp danh tính, khách hàng sẽ được nhắc đăng nhập trong năm

- Người dùng được xác thực bằng nhà cung cấp danh tính SAML. Nhà cung cấp danh tính SAML tạo và trả về một câu nhận định SAML 2.0 cho Edge SSO.

- SSO của cạnh xác thực câu nhận định, trích xuất danh tính người dùng từ nhận định, tạo

mã xác thực OAuth 2.0 cho giao diện người dùng Edge rồi chuyển hướng người dùng đến giao diện người dùng chính của Edge

trang tại:

https://zonename.apigee.com/platform/orgName

Trong đó orgName là tên của một tổ chức Edge.

Hãy xem thêm bài viết Truy cập API Edge bằng SAML.