מוצג המסמך של Apigee Edge.

עוברים אל

מסמכי תיעוד של Apigee X. מידע

הקטע הזה מתאר כיצד להפעיל SAML עבור Apigee Edge כדי שניתן יהיה להעניק גישה לשירות הזהויות שלך לאימות עבור חברים בארגונים שלך. בסקירה הכללית על SAML תוכלו לקרוא סקירה כללית על SAML ועל ניהול אזורי זהויות ב-Edge.

סרטון: כדאי לצפות בסרטון קצר שבו אנחנו מסבירים איך לגשת לממשקי ה-API של Apigee Edge לפני ואחרי ההפעלה של כניסה יחידה (SSO) באמצעות SAML.

מידע על התפקיד אדמין של תחום (zone)

אתם צריכים להיות אדמינים כדי לנהל אזורי זהות ב-Edge. תפקיד מנהל התחום מספק הליכי CRUD מלאים לניהול אזורי זהות בלבד.

כדי להקצות את תפקיד מנהל התחומים לחשבון Apigee Edge, צריך לפנות לתמיכה של Apigee Edge.

לפני שמתחילים

לפני שמתחילים, צריך לקבל את המידע הבא מספק הזהויות של SAML מצד שלישי:

- אישור לאימות חתימה (בפורמט PEM או PKCSS). במקרה הצורך, ממירים אישור x509 לפורמט PEM

פרטי ההגדרות האישיות (מוגדרים בטבלה הבאה)

תצורה תיאור כתובת URL לכניסה כתובת ה-URL שאליה המשתמשים מופנים לכניסה לספק הזהויות ב-SAML. כתובת URL ליציאה כתובת ה-URL שאליה המשתמשים מופנים כדי לצאת מספק הזהויות ב-SAML. מזהה ישות ב-IdP כתובת URL ייחודית של ספק הזהויות הזה. לדוגמה: https://idp.example.com/saml

בנוסף, צריך להגדיר את ספק הזהויות של SAML מצד שלישי עם ההגדרות הבאות:

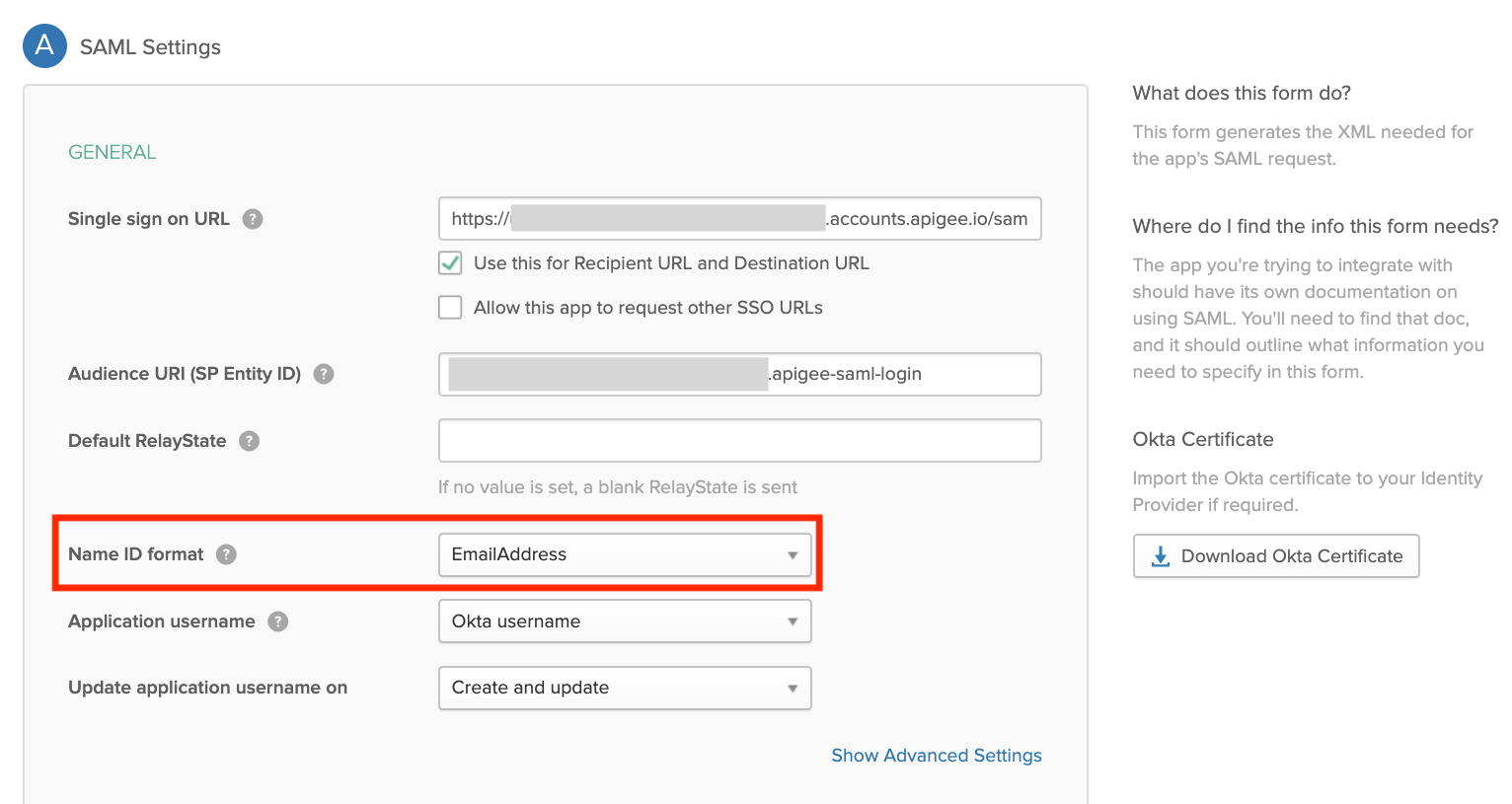

- צריך לוודא שהמאפיין

NameIDממופה לכתובת האימייל של המשתמש. כתובת האימייל של המשתמש משמשת כמזהה הייחודי של חשבון הפיתוח ב-Edge. בדוגמה הבאה מוצגת דוגמה באמצעות Okta, שבה השדה Name ID format מגדיר את המאפייןNameID.

- (אופציונלי) מגדירים את משך הסשן המאומת ל-15 ימים כדי להתאים למשך הסשן המאומת של ממשק המשתמש של Edge.

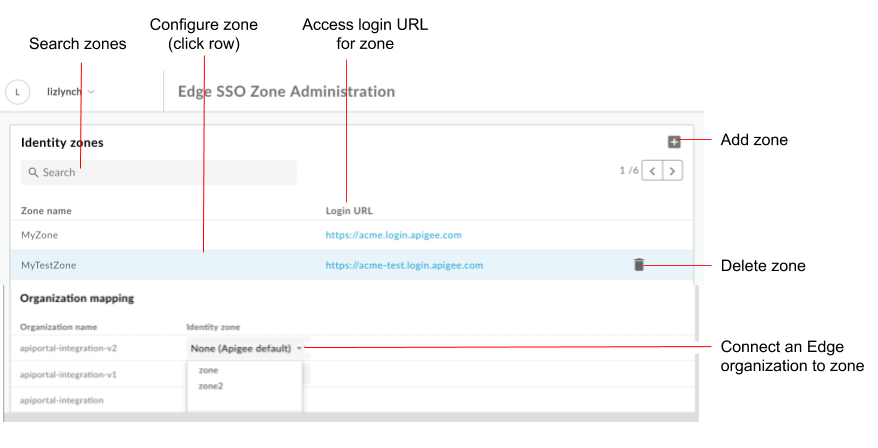

דף ניהול אזור ה-SSO ב-Edge

ניתן לנהל את אזורי הזהות ב-Edge באמצעות דף ניהול אזור ה-SSO של Edge. הדף 'ניהול אזור SSO של Edge' קיים מחוץ לארגון, ומאפשר לכם להקצות מספר ארגונים לאותו אזור זהות.

כדי לגשת לדף 'ניהול אזור כניסה יחידה (SSO)' של Edge:

- נכנסים לכתובת https://apigee.com/edge באמצעות חשבון משתמש ב-Apigee Edge שיש לו הרשאות Zoneadmin.

- בוחרים באפשרות ניהול > SSO בסרגל הניווט הימני.

הדף 'ניהול אזור SSO של Edge' מוצג (מחוץ לארגון).

כפי שמודגש באיור, דף ניהול אזור ה-SSO של Edge מאפשר לך:

- הצגת כל אזורי הזהות

- הצגת כתובת URL להתחברות לכל אזור

- הוספה ומחיקה של אזור זהות

- הגדרת ספק הזהויות ב-SAML

- חיבור ארגון Edge לאזור זהות

- מחיקת אזור זהות בפורטל

הוספת אזור זהות

כדי להוסיף אזור זהות:

- גישה לדף 'ניהול אזור כניסה יחידה' ב-Edge.

- בקטע 'אזורי זהות', לוחצים על +.

מזינים שם ותיאור לאזור הזהות.

שם האזור חייב להיות ייחודי בכל הארגונים של Edge.הערה: ל-Apigee שמורה הזכות להסיר כל שם תחום שלא ניתן להצדקה.

אם צריך, מזינים מחרוזת שתצורף לתת-הדומיין.

לדוגמה, אםacmeהוא שם התחום, כדאי להגדיר אזור ייצור,acme-prodואזור בדיקה,acme-test.

כדי ליצור את אזור הייצור, צריך להזין את המילה prod כסיומת של תת-הדומיין. במקרה הזה, כתובת ה-URL שתשמש לגישה לממשק המשתמש של Edge תהיה:acme-prod.apigee.com, כמו שמתואר בקטע גישה לארגון באמצעות אזור הזהות.הערה: הסיומת של תת-הדומיין שמצרפים חייבת להיות ייחודית בכל האזורים.

לוחצים על אישור.

הגדרת ספק הזהויות ב-SAML

כדי להגדיר את ספק הזהויות של SAML:

- לקבוע הגדרות SAML.

- מעלים אישור חדש.

אם יש צורך, ממירים אישור x509 לפורמט PEM.

קביעת הגדרות SAML

כדי לקבוע את הגדרות SAML:

- גישה לדף 'ניהול אזור כניסה יחידה' ב-Edge.

- לוחצים על השורה של אזור הזהויות שעבורו רוצים להגדיר את ספק הזהויות של SAML.

- בקטע SAML Settings, לוחצים על

.

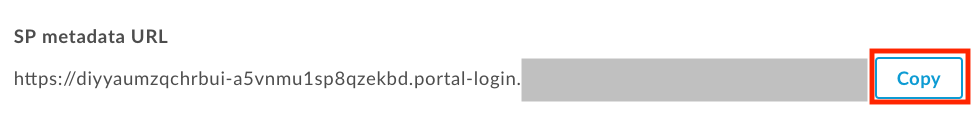

. לוחצים על העתקה לצד כתובת ה-URL של המטא-נתונים של ספק השירות (SP).

מגדירים את ספק הזהויות של SAML באמצעות המידע שמופיע בקובץ המטא-נתונים של ספק השירות (SP).

עבור חלק מספקי הזהויות של SAML, תתבקשו להזין רק את כתובת ה-URL של המטא-נתונים. במקרים אחרים, צריך לחלץ מידע ספציפי מקובץ המטא-נתונים ולהזין אותו בטופס.

במקרה השני, מדביקים את כתובת ה-URL בדפדפן כדי להוריד את קובץ המטא-נתונים של ה-SP ולחלץ את המידע הנדרש. לדוגמה, אפשר לחלץ את מזהה הישות או את כתובת ה-URL לכניסה מהרכיבים הבאים בקובץ המטא-נתונים של ה-SP:הערה: בקובץ המטא-נתונים של ספק השירות (SP), כתובת ה-URL לכניסה נקראת כתובת ה-URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

הערה: אם הדבר נדרש על ידי ספק הזהויות של SAML, צריך להגדיר את הגבלת הקהל ל-zoneID.apigee-saml-login. אפשר להעתיק את הגבלת הקהל מהרכיב

entityIDבקובץ המטא-נתונים של ה-SP (מוצג למעלה).קובעים את הגדרות SAML לספק הזהויות ב-SAML.

בקטע SAML Settings, עורכים את הערכים הבאים שמתקבלים מקובץ המטא-נתונים של ספק הזהויות ב-SAML:

הגדרת SAML תיאור כתובת URL לכניסה כתובת ה-URL שאליה המשתמשים מופנים לכניסה לספק הזהויות בפורטל SAML.

לדוגמה:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlכתובת URL ליציאה כתובת ה-URL שאליה המשתמשים מופנים כדי לצאת מספק הזהויות בפורטל SAML.

הערה: אם ספק הזהויות של SAML לא מספק כתובת URL ליציאה, צריך להשאיר את השדה הזה ריק. במקרה הזה, הכתובת תוגדר לאותו הערך שמשמש את כתובת ה-URL לכניסה.מזהה ישות ב-IdP כתובת URL ייחודית לספק הזהויות ב-SAML.

לדוגמה:http://www.okta.com/exkhgdyponHIp97po0h7הערה: בהתאם לספק הזהויות של SAML, יכול להיות שהשם של השדה הזה יהיה שונה, למשל

Entity ID,SP Entity ID,Audience URIוכן הלאה.הערה: שירות SSO של Apigee לא תומך ב-2 התכונות הבאות:

- רענון אוטומטי של אישור ה-IDP מתבצע על ידי שימוש בכתובת URL של מטא-נתונים של IdP והורדת המטא-נתונים מדי פעם כדי לעדכן את השינויים בצד של ספק השירות של Apigee SSO.

- העלאת קובץ XML מלא של מטא-נתונים של IDP, או שימוש בכתובת URL של מטא-נתונים של IDP להגדרה אוטומטית של IdP.

לוחצים על שמירה.

לאחר מכן, מעלים אישור בפורמט PEM או PKCSS, כפי שמתואר בקטע הבא.

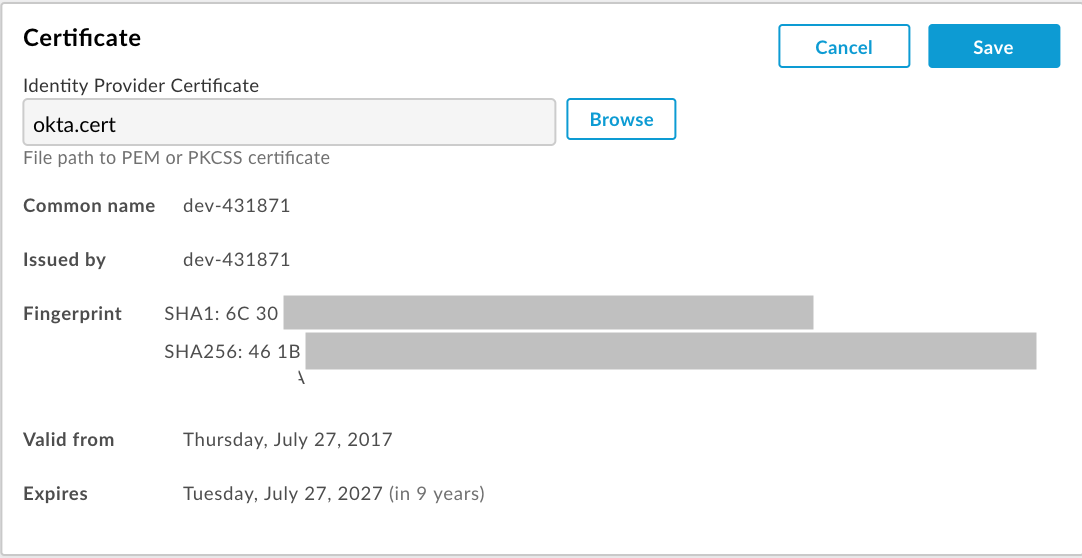

העלאת אישור חדש

כדי להעלות אישור חדש:

מורידים את האישור לאימות החתימה מספק הזהויות ב-SAML.

הערה: האישור חייב להיות בפורמט PEM או PKCSS. במקרה הצורך, ממירים אישור x509 לפורמט PEM.

לוחצים על השורה של אזור הזהות שרוצים להעלות בשבילו אישור חדש.

בקטע Certificate, לוחצים

.

. לוחצים על Browse ועוברים אל האישור בספרייה המקומית.

לוחצים על Open כדי להעלות את האישור החדש.

השדות של פרטי האישור מתעדכנים בהתאם לאישור שנבחר.

חשוב לוודא שהאישור בתוקף ושלא פג התוקף שלו.

לוחצים על שמירה.

המרה של אישור x509 לפורמט PEM

אם מורידים אישור x509, צריך להמיר אותו לפורמט PEM.

כדי להמיר אישור x509 לפורמט PEM:

- מעתיקים את התוכן של

ds:X509Certificate elementמקובץ המטא-נתונים של ספק הזהויות של SAML ומדביקים אותו בעורך הטקסט המועדף. - בחלק העליון של הקובץ, מוסיפים את השורה הבאה:

-----BEGIN CERTIFICATE----- - מוסיפים את השורה הבאה בתחתית הקובץ:

-----END CERTIFICATE----- - שומרים את הקובץ באמצעות סיומת

.pem.

לפניכם דוגמה לתוכן של קובץ PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

חיבור ארגון Edge לאזור זהות

כדי לחבר ארגון Edge לאזור זהות:

- גישה לדף 'ניהול אזור כניסה יחידה' ב-Edge.

- בקטע מיפוי הארגון, בוחרים אזור זהות בתפריט הנפתח אזור זהויות שמשויך לארגון שרוצים להקצות לתחום.

כדי להפעיל אימות בסיסי לארגון, צריך לבחור באפשרות ללא (ברירת מחדל של Apigee). - לוחצים על אישור כדי לאשר את השינוי.

גישה לארגון באמצעות אזור הזהות

כתובת ה-URL שבה אתם משתמשים כדי לגשת לממשק המשתמש של Edge מוגדרת לפי השם של אזור הזהות שלכם:

https://zonename.apigee.com

באופן דומה, כתובת ה-URL שבה משתמשים כדי לגשת לממשק המשתמש של Classic Edge היא:

https://zonename.enterprise.apigee.com

לדוגמה, חברת Acme Inc. מעוניינת להשתמש ב-SAML ובוחרת באפשרות 'acme' בשם התחום. Acme לאחר מכן, לקוחות Inc. ניגשים לממשק המשתמש של Edge באמצעות כתובת ה-URL הבאה:

https://acme.apigee.com

התחום (zone) מזהה את ארגוני Edge שתומכים ב-SAML. לדוגמה, לחברת Acme Inc. יש ארגונים: OrgA, OrgB ו-OrgC. חברת Acme יכולה להחליט להוסיף את כל הארגונים לאזור SAML, או רק תת-קבוצה. בשאר הארגונים ממשיכים להשתמש באסימוני OAuth2 או באסימוני OAuth2 שנוצרו על ידי פרטי כניסה לאימות בסיסי.

אפשר להגדיר מספר אזורי זהות. לאחר מכן אפשר להגדיר שכל האזורים ישתמשו באותו ספק הזהויות.

לדוגמה, יכול להיות שבסוכנות Acme תרצו להגדיר אזור ייצור, 'acme-prod', שמכיל את OrgBProd ואזור בדיקה, 'acme-test', שמכילים את OrgATest, OrgBTest, OrgADev ו-OrgBDev.

לאחר מכן משתמשים בכתובות ה-URL הבאות כדי לגשת לאזורים השונים:

https://acme-prod.apigee.com https://acme-test.apigee.com

רישום משתמשי Edge עם אימות SAML

אחרי הפעלת SAML בארגון, צריך לרשום את משתמשי SAML שהם עדיין לא רשומים בארגון שלך. מידע נוסף זמין במאמר ניהול משתמשים בארגון.

עדכון סקריפטים כדי להעביר אסימוני גישה מסוג OAuth2

אחרי שמפעילים את SAML, התכונה 'אימות בסיסי' מושבתת ל-Edge API. הכול

סקריפטים (סקריפטים של Maven, סקריפטים של מעטפת, apigeetool וכן הלאה) שמבוססים על Edge

קריאות ל-API שתומכות באימות בסיסי לא יפעלו יותר. עליך לעדכן קריאות ל-API וגם

סקריפטים שמשתמשים ב'אימות בסיסי' כדי להעביר אסימוני גישה מסוג OAuth2 בכותרת של 'נושא'. למידע נוסף, ראו שימוש ב-SAML עם Edge API.

מחיקת אזור זהות

כדי למחוק אזור זהות:

- גישה לדף 'ניהול אזור כניסה יחידה' ב-Edge.

- מציבים את הסמן מעל השורה המשויכת לאזור הזהות שרוצים למחוק כדי להציג את תפריט הפעולות.

- לוחצים על

.

. - לוחצים על מחיקה כדי לאשר את פעולת המחיקה.

יציאה מדף ניהול אזור ה-SSO של Edge

מכיוון שאתם מנהלים את אזורי הזהות של Edge מחוץ לארגון, כדי לגשת לתכונות אחרות של Apigee Edge צריך לצאת מדף ניהול אזור ה-SSO של Edge. לאחר מכן צריך להיכנס לארגון.