אתם צופים במסמכי העזרה של Apigee Edge.

עוברים אל

מסמכי תיעוד של Apigee X. מידע

באמצעות SAML, אדמינים ספציפיים יכולים לקבוע איך כל חברי הארגון יאומתו כשהם משתמשים ב-Apigee Edge, על ידי הענקת גישה לשרת כניסה יחידה (SSO). באמצעות SAML ב-Edge, תוכלו לתמוך ב-SSO בממשק המשתמש וב-API של Edge, בנוסף לכל שירות אחר שאתם מספקים שתומך גם ב-SAML.

כדי להפעיל SSO באמצעות SAML לפורטלים משולבים, כדאי לעיין במאמר הגדרה של ספק הזהויות ב-SAML.

הסבר על ניהול תחומי זהויות ב-Edge

תחום זהויות הוא תחום אימות שמגדיר את ספקי הזהויות שמשמשים לאימות ולהגדרה מותאמת אישית של חוויית ההרשמה והכניסה של המשתמשים. רק כשמשתמשים מאמתים את עצמם מול ספק הזהויות, הם יכולים לגשת לישויות שנמצאות בתחום של תחום הזהויות.

Apigee Edge תומך בסוגי האימות שמתוארים בטבלה הבאה.

| סוג אימות | תיאור |

| ברירת מחדל | יוצרים חשבון Apigee Edge ונכנסים לממשק המשתמש של Edge באמצעות שם משתמש וסיסמה. כשמשתמשים ב-Edge API, משתמשים באותם פרטי הכניסה עם אימות HTTP בסיסי כדי לאשר את הקריאות. |

| SAML | Security Assertion Markup Language (SAML) הוא פרוטוקול סטנדרטי לסביבות של כניסה יחידה (SSO). אימות SSO באמצעות SAML מאפשר להיכנס ל-Apigee Edge באמצעות פרטי הכניסה הקיימים שלכם, בלי שתצטרכו ליצור חשבונות חדשים. |

כדי לתמוך באימות SAML, יוצרים אזור זהות חדש ומגדירים ספק זהויות של SAML, כפי שמתואר במאמר הפעלת SAML.

היתרונות של אימות SAML

לאימות באמצעות SAML יש כמה יתרונות. אם תשתמשו ב-SAML, תוכלו:

- שליטה מלאה בניהול המשתמשים: חיבור שרת ה-SAML של החברה ל-Edge. כשמשתמשים עוזבים את הארגון וניהול ההקצאות שלהם מבוטל באופן מרוכז, הגישה שלהם ל-Edge תידחה באופן אוטומטי.

- שליטה באופן שבו המשתמשים מבצעים אימות כדי לגשת ל-Edge: בוחרים סוגי אימות שונים לארגונים של Edge.

- שליטה במדיניות האימות: ספק SAML יכול לתמוך במדיניות אימות שתואמת יותר לסטנדרטים של הארגון.

- מעקב אחרי כניסות, יציאות, ניסיונות כניסה שנכשלו ופעילויות בסיכון גבוה בפריסה של Edge.

לתשומת ליבכם

לפני שמחליטים להשתמש ב-SAML, קחו בחשבון את הדרישות הבאות:

- משתמשים קיימים: צריך להוסיף את כל המשתמשים הקיימים בארגון לספק הזהויות של SAML.

- פורטל: אם משתמשים בפורטל מפתחים מבוסס Drupal, הפורטל משתמש ב-OAuth כדי לגשת ל-Edge וייתכן שיהיה צורך להגדיר אותו מחדש כדי להשתמש בו.

- האימות הבסיסי יושבת: צריך להחליף את האימות הבסיסי ב-OAuth בכל החשבונות הבאים הסקריפטים שלך.

- צריך לשמור על הפרדה בין OAuth לבין SAML: אם אתם משתמשים גם ב-OAuth 2.0 וגם ב-SAML, חייבים להשתמש בסשנים נפרדים בטרמינל לזרימת OAuth 2.0 ולתהליך SAML.

איך פועל SAML ב-Edge

במפרט SAML מוגדרות שלוש ישויות:

- חשבון משתמש (משתמש בממשק המשתמש של Edge)

- ספק שירות (Edge SSO)

- ספק זהויות (מחזיר טענת נכוֹנוּת (assertion) של SAML)

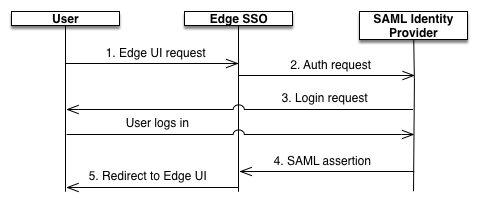

כש-SAML מופעל, חשבון המשתמש (משתמש בממשק המשתמש של Edge) מבקש גישה לספק השירות (Edge SSO). לאחר מכן, Edge SSO (בתפקידו כספק שירות של SAML) מבקש טענת נכוֹנוּת (assertion) של זהות מספק הזהויות של SAML ומשתמש בטענת הנכוֹנוּת הזו כדי ליצור את אסימון ה-OAuth 2.0 שנדרש כדי לגשת לממשק המשתמש של Edge. המשתמשים יופנו לממשק המשתמש של Edge.

התהליך הזה מוצג בהמשך:

בתרשים הזה:

- המשתמש מנסה לגשת לממשק המשתמש של Edge על ידי שליחת בקשה לדומיין ההתחברות של SSO של Edge, שכוללת את שם האזור. לדוגמה,

https://zonename.login.apigee.com - בקשות לא מאומתות אל

https://zonename.login.apigee.comredirected to the customer's SAML identity provider. לדוגמה:https://idp.example.com. - אם הלקוח לא מחובר לספק הזהויות, הוא יתבקש להתחבר אינץ'

- ספק הזהויות של SAML מאומת על המשתמש. ספק הזהויות של SAML יוצר טענת נכוֹנוּת (assertion) של SAML 2.0 ומחזיר אותה ל-SSO של Edge.

- SSO ב-Edge מאמת את טענת הנכוֹנוּת (assertion), מחלץ את זהות המשתמש בטענת הנכוֹנוּת (assertion), יוצר

אסימון האימות מסוג OAuth 2.0 לממשק המשתמש של Edge, ומפנה את המשתמשים לממשק המשתמש הראשי של Edge

דף ב:

https://zonename.apigee.com/platform/orgName

כאשר orgName הוא שם של ארגון Edge.

מידע נוסף זמין במאמר גישה ל-Edge API באמצעות SAML.