מוצג המסמך של Apigee Edge.

עוברים אל

מסמכי תיעוד של Apigee X. מידע

בפורטלים משולבים, אפשר להגדיר ספקי זהויות שיתמכו בסוגי האימות שמוגדרים בטבלה הבאה.

| סוג אימות | תיאור |

|---|---|

| מובנה | המשתמשים צריכים להעביר את פרטי הכניסה שלהם (שם המשתמש והסיסמה) לפורטל המשולב לצורך אימות.כשיוצרים פורטל חדש, ספק הזהויות המובנה מוגדר ומופעל. כדי להבין את חוויית הכניסה מנקודת המבט של המשתמש, כדאי לעיין במאמר כניסה לפורטל באמצעות פרטי כניסה של משתמש (ספק מובנה). |

| SAML (בטא) | שפת הסימון של טענת האבטחה (SAML) היא פרוטוקול סטנדרטי לסביבת כניסה יחידה (SSO). אימות SSO באמצעות SAML מאפשר למשתמשים להתחבר לפורטלים המשולבים ב-Apigee Edge בלי ליצור חשבונות חדשים. המשתמשים מתחברים באמצעות פרטי הכניסה של החשבון המנוהל באופן ריכוזי. כדי להבין את חוויית הכניסה מנקודת המבט של המשתמש, כדאי לעיין במאמר כניסה לפורטל באמצעות SAML. |

היתרונות של אימות SAML לפורטלים משולבים

הגדרת SAML כספק זהויות לפורטל משולב מציעה את היתרונות הבאים:

- מגדירים את תוכנית המפתחים פעם אחת ומשתמשים בה שוב בפורטלים משולבים מרובים. כשיוצרים את הפורטל המשולב, צריך לבחור את התוכנית למפתחים. אפשר לעדכן או לשנות בקלות את תוכנית המפתחים ככל שהדרישות מתפתחות.

- שליטה מלאה בניהול המשתמשים

לחבר את שרת SAML של החברה לפורטל המשולב. כשמשתמשים עוזבים את הארגון וניהול ההקצאות שלהם מתבטל במרוכז, הם לא יוכלו יותר לבצע אימות באמצעות שירות ה-SSO כדי להשתמש בפורטל המשולב.

הגדרת ספק הזהויות המובנה

מגדירים את ספק הזהויות המובנה, כמו שמתואר בקטעים הבאים.

גישה לדף 'ספק הזהויות המובנה'

כדי לגשת לספק הזהויות המובנה:

- בוחרים באפשרות פרסום > פורטלים בסרגל הניווט הצדדי, כדי להציג את רשימת הפורטלים.

- לוחצים על השורה של הפורטל שבו רוצים לראות את הצוותים.

- לוחצים על חשבונות בדף הנחיתה של הפורטל. לחלופין, אפשר לבחור באפשרות חשבונות בתפריט הנפתח של הפורטל בסרגל הניווט העליון.

- לוחצים על הכרטיסייה Authentication.

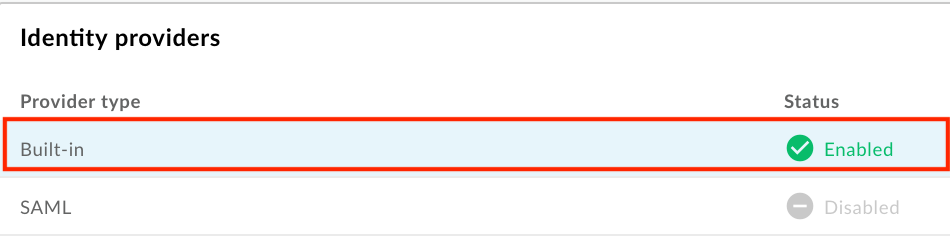

- בקטע ספקי זהויות, לוחצים על סוג הספק מובנה.

- מגדירים את ספק הזהויות המובנה, כפי שמתואר בקטעים הבאים:

הפעלת ספק הזהויות המובנה

כדי להפעיל את ספק הזהויות המובנה:

- נכנסים לדף 'ספק הזהויות' המובנה.

- לוחצים על

בקטע Provider Configuration.

בקטע Provider Configuration. מסמנים את התיבה מופעל כדי להפעיל את ספק הזהויות.

כדי להשבית את ספק הזהויות המובנה, מבטלים את הסימון בתיבה.

לוחצים על שמירה.

הגבלת הרישום של הפורטל לפי כתובת אימייל או דומיין

כדי להגביל את הרישום של הפורטל, צריך לזהות את כתובות האימייל (developer@some-company.com) או את הדומיינים של האימייל (some-company.com, בלי ה-@ הראשי), שיכולים ליצור חשבונות בפורטל.

כדי לבצע התאמה לכל תת-הדומיינים המקוננים, צריך להוסיף את המחרוזת עם התו הכללי לחיפוש *. בתחילת הדומיין או לתת-דומיין. לדוגמה, *.example.com יתאים ל-test@example.com, test@dev.example.com וכן הלאה.

אם השדה יישאר ריק, אפשר יהיה להשתמש בכל כתובת אימייל כדי להירשם בפורטל.

כדי להגביל את הרישום של הפורטל לפי כתובת אימייל או דומיין:

- נכנסים לדף 'ספק הזהויות' המובנה.

- לוחצים על

בקטע Provider Configuration.

בקטע Provider Configuration. - בקטע 'הגבלות על חשבון', מזינים בתיבת הטקסט כתובת אימייל או דומיין של אימייל שרוצים לאפשר רישום שלהם, נכנסים לפורטל ולוחצים על +.

- מוסיפים עוד ערכים לפי הצורך.

- כדי למחוק רשומה, לוחצים על x לצד הרשומה.

- לוחצים על שמירה.

הגדרת התראות באימייל

לגבי הספק המובנה, אפשר להפעיל ולהגדיר את התראות האימייל הבאות:

| התראה באימייל | נמען | Trigger | תיאור |

|---|---|---|---|

| הודעה לגבי החשבון | ספק API | משתמש בפורטל יוצר חשבון חדש | אם הגדרתם שהפורטל ידרוש הפעלה ידנית של חשבונות משתמשים, תצטרכו להפעיל את חשבון המשתמש באופן ידני כדי שמשתמשי הפורטל יוכלו להיכנס אליו. |

| אימות חשבון | משתמש בפורטל | משתמש בפורטל יוצר חשבון חדש | מספק קישור מאובטח לאימות יצירת החשבון. תוקף הקישור יפוג בעוד 10 דקות. |

כשמגדירים את ההתראות באימייל:

- משתמשים בתגי HTML כדי לעצב את הטקסט. הקפידו לשלוח הודעת אימייל לבדיקה כדי לוודא שהפורמט מוצג כצפוי.

אפשר להוסיף אחד או יותר מהמשתנים הבאים, שיוחלפו כשההתראה באימייל תישלח.

משתנה תיאור {{firstName}}שם פרטי {{lastName}}שם משפחה {{email}}כתובת אימייל {{siteurl}}קישור לפורטל בשידור חי {{verifylink}}הקישור משמש לאימות החשבון

כדי להגדיר התראות באימייל:

- נכנסים לדף 'ספק הזהויות' המובנה.

כדי להגדיר התראות באימייל שיישלחו אל:

- ספקי API להפעלה של חשבון פיתוח חדש, לוחצים על

בקטע Account Notify (שליחת הודעה לחשבון).

בקטע Account Notify (שליחת הודעה לחשבון). - משתמשי פורטל כדי לאמת את הזהות שלהם, לוחצים על

בקטע אימות חשבון.

בקטע אימות חשבון.

- ספקי API להפעלה של חשבון פיתוח חדש, לוחצים על

עורכים את השדות נושא וגוף.

לוחצים על שליחת אימייל לבדיקה כדי לשלוח אימייל בדיקה לכתובת האימייל שלכם.

לוחצים על שמירה.

הגדרת ספק הזהויות ב-SAML (בטא)

מגדירים את ספק הזהויות של SAML, כמו שמתואר בקטעים הבאים.

כניסה לדף 'ספק זהויות של SAML'

כדי לגשת לספק הזהויות ב-SAML:

- בוחרים באפשרות פרסום > פורטלים בסרגל הניווט הצדדי, כדי להציג את רשימת הפורטלים.

- לוחצים על השורה של הפורטל שבו רוצים לראות את הצוותים.

- לוחצים על חשבונות בדף הנחיתה של הפורטל. לחלופין, אפשר לבחור באפשרות חשבונות בתפריט הנפתח של הפורטל בסרגל הניווט העליון.

- לוחצים על הכרטיסייה Authentication.

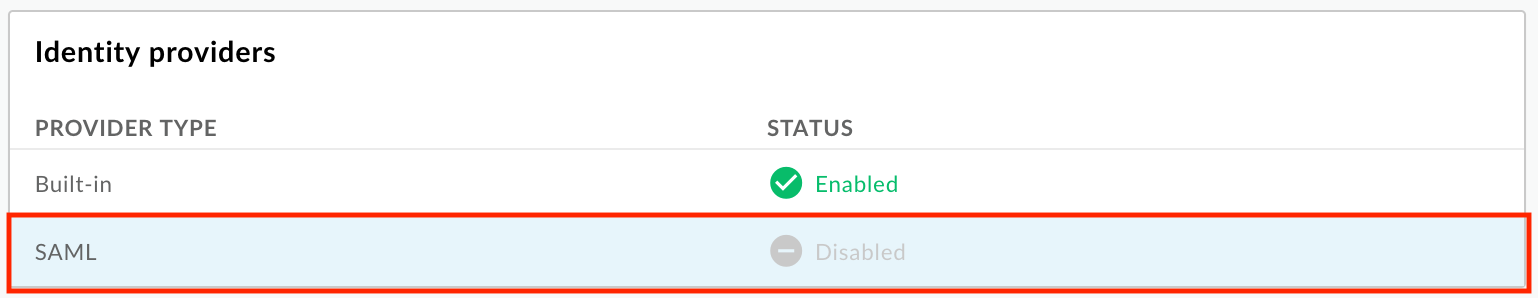

- בקטע ספקי זהויות, לוחצים על סוג הספק SAML.

מגדירים את ספק הזהויות של SAML, כמו שמתואר בקטעים הבאים:

הפעלת ספק הזהויות ב-SAML

כדי להפעיל את ספק הזהויות של SAML:

- נכנסים לדף 'ספק זהויות של SAML'.

- לוחצים על

בקטע Provider Configuration.

בקטע Provider Configuration. מסמנים את התיבה מופעל כדי להפעיל את ספק הזהויות.

כדי להשבית את ספק הזהויות של SAML, מבטלים את הסימון בתיבה.

לוחצים על שמירה.

אם הגדרתם דומיין מותאם אישית, קראו את המאמר שימוש בדומיין מותאם אישית עם ספק הזהויות של SAML.

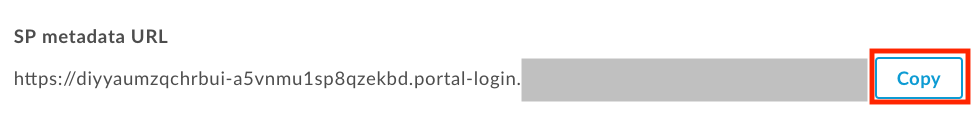

קביעת הגדרות SAML

כדי לקבוע את הגדרות SAML:

- נכנסים לדף 'ספק זהויות של SAML'.

- בקטע SAML Settings, לוחצים על

.

. לוחצים על העתקה לצד כתובת ה-URL של המטא-נתונים של ספק השירות (SP).

מגדירים את ספק הזהויות של SAML באמצעות המידע שמופיע בקובץ המטא-נתונים של ספק השירות (SP).

עבור חלק מספקי הזהויות של SAML, תתבקשו להזין רק את כתובת ה-URL של המטא-נתונים. במקרים אחרים, צריך לחלץ מידע ספציפי מקובץ המטא-נתונים ולהזין אותו בטופס.

במקרה השני, מדביקים את כתובת ה-URL בדפדפן כדי להוריד את קובץ המטא-נתונים של ה-SP ולחלץ את המידע הנדרש. לדוגמה, אפשר לחלץ את מזהה הישות או את כתובת ה-URL לכניסה מהרכיבים הבאים בקובץ המטא-נתונים של ה-SP:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

קביעת הגדרות SAML לספק הזהויות.

בקטע SAML Settings, עורכים את הערכים הבאים שמתקבלים מקובץ המטא-נתונים של ספק הזהויות ב-SAML:

הגדרת SAML תיאור כתובת URL לכניסה כתובת ה-URL שאליה המשתמשים מופנים לצורך כניסה לספק הזהויות של SAML.

לדוגמה:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlכתובת URL ליציאה כתובת ה-URL שאליה המשתמשים מופנים כדי לצאת מספק הזהויות של SAML. אפשר להשאיר את השדה הזה ריק אם:

- ספק הזהויות של SAML לא מספק כתובת URL ליציאה

- אינך רוצה שהמשתמשים ינותקו מספק הזהויות של SAML כשהם יוצאים מהפורטל המשולב

- אתם רוצים להפעיל דומיין מותאם אישית (מידע נוסף זמין בקטע בעיה ידועה).

מזהה ישות ב-IdP מזהה ייחודי לספק הזהויות ב-SAML.

לדוגמה:http://www.okta.com/exkhgdyponHIp97po0h7לוחצים על שמירה.

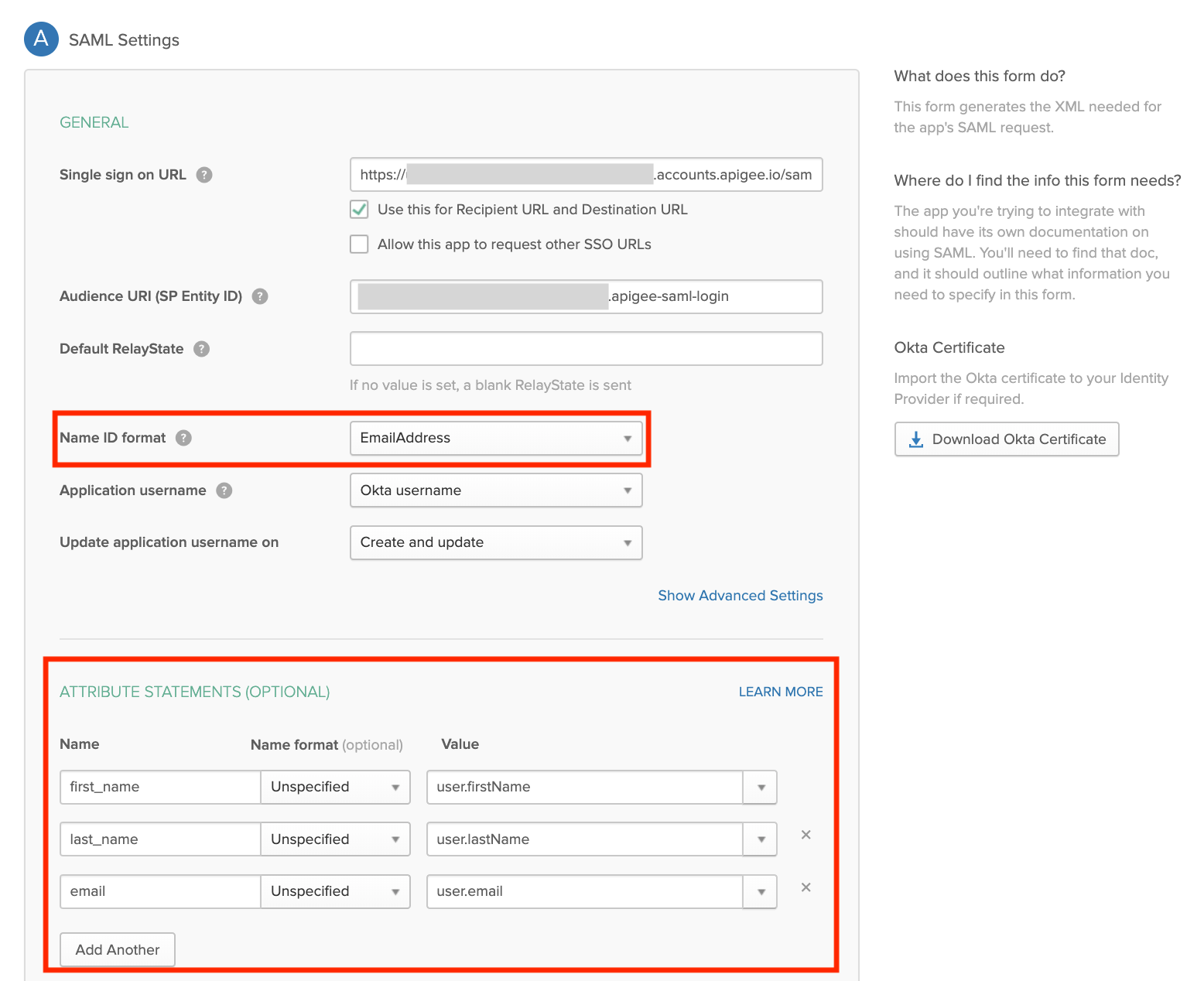

הגדרת מאפייני משתמש בהתאמה אישית לספק הזהויות ב-SAML

כדי להבטיח מיפוי תקין בין ספק הזהויות של SAML לבין חשבונות הפיתוח בפורטל, מומלץ ליצור ולהגדיר את מאפייני המשתמש המותאמים אישית שמוגדרים בטבלה הבאה לספק הזהויות ב-SAML מגדירים את הערך של כל מאפיין מותאם אישית לפי מאפיין המשתמש התואם שהוגדר על ידי ספק הזהויות ב-SAML (לדוגמה, Okta).

| מאפיין מותאם אישית | דוגמה (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

בהמשך מוסבר איך להגדיר מאפייני משתמש מותאמים אישית ואת המאפיין NameID באמצעות Okta כספק זהויות של SAML מצד שלישי.

שימוש בדומיין מותאם אישית עם ספק הזהויות ב-SAML

אחרי שמגדירים ומפעילים את ספק הזהויות של SAML, אפשר להגדיר דומיין מותאם אישית (כמו developers.example.com), כפי שמתואר במאמר התאמה אישית של הדומיין.

חשוב לשמור על סנכרון בין הגדרות התצורה של הדומיין המותאם אישית לבין ספק הזהויות של SAML. אם הגדרות התצורה לא מסונכרנות, יכול להיות שיהיו בעיות במהלך ההרשאה. לדוגמה, יכול להיות שבקשת ההרשאה שנשלחה לספק הזהויות של SAML כוללת AssertionConsumerServiceURL שלא מוגדר באמצעות הדומיין המותאם אישית.

כדי לשמור על סנכרון הגדרות התצורה בין הדומיין המותאם אישית לבין ספק הזהויות של SAML:

אם מגדירים או מעדכנים את הדומיין המותאם אישית אחרי ההפעלה וההגדרה של ספק הזהויות ב-SAML, צריך לשמור את תצורת הדומיין המותאם אישית ולוודא שהיא מופעלת. ממתינים כ-30 דקות עד שהמטמון יבוטל, ולאחר מכן מגדירים מחדש את ספק הזהויות ב-SAML באמצעות המידע המעודכן בקובץ המטא-נתונים של ספק השירות (SP), כמו שמתואר בקביעת הגדרות של SAML. הדומיין המותאם אישית אמור להופיע בקטע SP Metadata.

אם מגדירים דומיין מותאם אישית לפני שמגדירים ומפעילים את ספק הזהויות של SAML, צריך לאפס את הדומיין המותאם אישית (כפי שמתואר בהמשך) כדי לוודא שספק הזהויות של SAML מוגדר בצורה נכונה.

אם צריך לאפס (להשבית ולהפעיל מחדש) את ספק הזהויות של SAML, כמו שמתואר במאמר הפעלה של ספק הזהויות של SAML, צריך גם איפוס הדומיין המותאם אישית (כפי שמתואר בהמשך).

איפוס הדומיין המותאם אישית

כדי לאפס (להשבית ולהפעיל) את הדומיין המותאם אישית:

- בוחרים באפשרות פרסום > פורטלים בתפריט הניווט הימני ובוחרים את הפורטל.

- בוחרים באפשרות הגדרות בתפריט הנפתח שבסרגל הניווט העליון או בדף הנחיתה.

- לוחצים על הכרטיסייה דומיינים.

- לוחצים על Disable כדי להשבית את הדומיין המותאם אישית.

- לוחצים על הפעלה כדי להפעיל מחדש את הדומיין המותאם אישית.

למידע נוסף, ראו התאמה אישית של דומיין.

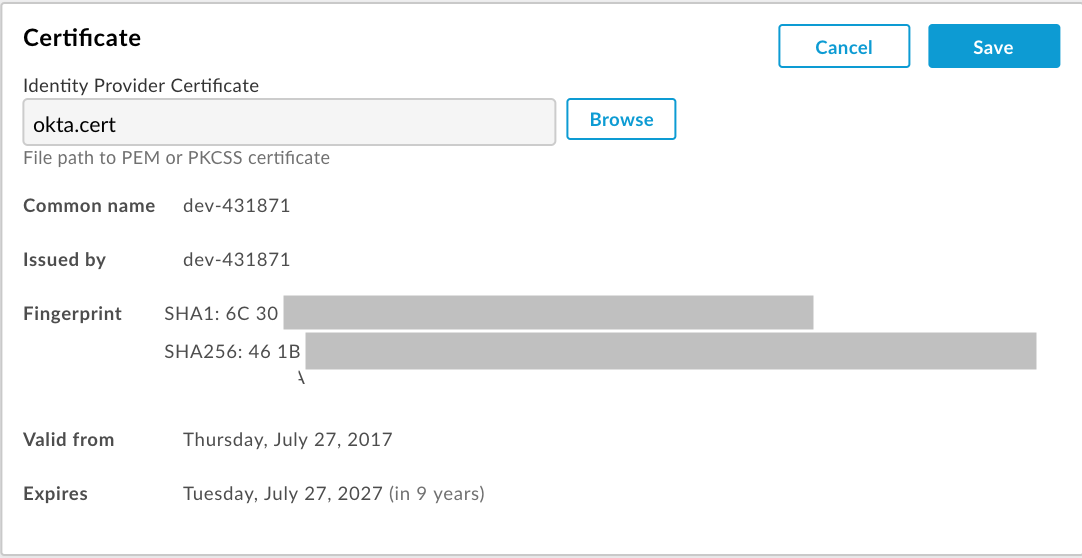

העלאת אישור חדש

כדי להעלות אישור חדש:

מורידים את האישור מספק הזהויות ב-SAML.

לוחצים על השורה של אזור הזהות שרוצים להעלות בשבילו אישור חדש.

בקטע Certificate, לוחצים

.

.לוחצים על Browse ועוברים אל האישור בספרייה המקומית.

לוחצים על Open כדי להעלות את האישור החדש.

השדות של פרטי האישור מתעדכנים בהתאם לאישור שנבחר.

חשוב לוודא שהאישור בתוקף ושלא פג התוקף שלו.

לוחצים על שמירה.

המרה של אישור x509 לפורמט PEM

אם מורידים אישור x509, צריך להמיר אותו לפורמט PEM.

כדי להמיר אישור x509 לפורמט PEM:

- מעתיקים את התוכן של

ds:X509Certificate elementמקובץ המטא-נתונים של ספק הזהויות של SAML ומדביקים אותו בעורך הטקסט המועדף. - בחלק העליון של הקובץ, מוסיפים את השורה הבאה:

-----BEGIN CERTIFICATE----- - מוסיפים את השורה הבאה בתחתית הקובץ:

-----END CERTIFICATE----- - שומרים את הקובץ באמצעות סיומת

.pem.

לפניכם דוגמה לתוכן של קובץ PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----