Przeglądasz dokumentację Apigee Edge.

Przejdź do

Dokumentacja Apigee X. informacje.

Protokół SAML umożliwia wybranym administratorom kontrolowanie sposobu uwierzytelniania wszystkich członków organizacji podczas korzystania z Apigee Edge przez delegowanie na serwer logowania jednokrotnego (SSO). Obsługa logowania jednokrotnego przez SAML w Edge interfejsu Edge UI i API, a także wszelkich innych usług świadczonych przez Ciebie i obsługujących SAML (Administracja > SAML).

Aby włączyć logowanie jednokrotne za pomocą SAML w przypadku zintegrowanych portali, zapoznaj się z artykułem Konfigurowanie dostawcy tożsamości SAML.

Informacje o zarządzaniu strefą tożsamości w Edge

Strefa tożsamości to dziedzina uwierzytelniania, która definiuje dostawców tożsamości używanych do uwierzytelniania oraz niestandardową konfigurację rejestracji i logowania użytkownika. Dostęp do encji ograniczonych do strefy tożsamości mają tylko wtedy, gdy użytkownicy uwierzytelnią się u dostawcy tożsamości.

Apigee Edge obsługuje typy uwierzytelniania opisane w tabeli poniżej.

| Typ uwierzytelniania | Opis |

| Domyślny | Utwórz konto Apigee Edge i zaloguj się w interfejsie Edge za pomocą nazwy użytkownika i hasła. Korzystając z interfejsu Edge API, do autoryzowania wywołań używasz tych samych danych logowania w ramach podstawowego uwierzytelniania HTTP. |

| SAML | Security Assertion Markup Language (SAML) to standardowy protokół środowisk logowania jednokrotnego (SSO). Uwierzytelnianie SSO przy użyciu SAML umożliwia logowanie się w Apigee Edge za pomocą istniejących danych logowania bez konieczności tworzenia nowych kont. |

Aby obsługiwać uwierzytelnianie SAML, musisz utworzyć nową strefę tożsamości i skonfigurować dostawcę tożsamości SAML. zgodnie z opisem w artykule Włączanie SAML.

Zalety uwierzytelniania SAML

Uwierzytelnianie SAML ma kilka zalet. Korzystając z SAML, możesz:

- Przejmij pełną kontrolę nad zarządzaniem użytkownikami: połącz firmowy serwer SAML z usługą Edge. Gdy użytkownicy odchodzą z organizacji i centralnie anulujesz ich dostęp, automatycznie odmawiasz im dostępu do przeglądarki Edge.

- Zarządzanie sposobem uwierzytelniania użytkowników w usłudze Edge: wybierz różne typy uwierzytelniania dla organizacji w usłudze Edge.

- Kontrola nad zasadami uwierzytelniania: dostawca SAML może obsługiwać taką opcję. które są bardziej zgodne ze standardami firmowymi.

- Monitorowanie logowań, wylogowań, nieudanych prób logowania i działalności o wysokim ryzyku w wdrożeniu usługi Edge.

Uwagi

Zanim zdecydujesz się na korzystanie z SAML, weź pod uwagę te wymagania:

- Istniejący użytkownicy: do logowania SAML musisz dodać wszystkich istniejących użytkowników z organizacji dostawcy tożsamości.

- Portal: jeśli korzystasz z portalu dla deweloperów opartego na Drupalu, portal używa protokołu OAuth. do korzystania z Edge. Aby można było z niego korzystać, konieczne może być jego ponowne skonfigurowanie.

- Uwierzytelnianie podstawowe zostanie wyłączone: musisz zastąpić uwierzytelnianie podstawowe w całej domenie skryptów.

- Protokół OAuth i SAML muszą być przechowywane oddzielnie: jeśli używasz zarówno OAuth 2.0, jak i SAML, musi używać osobnych sesji terminala dla procesu OAuth 2.0 i procesu SAML.

Jak SAML współpracuje z Edge

Specyfikacja SAML definiuje 3 elementy:

- Podmiot zabezpieczeń (użytkownik interfejsu Edge)

- Dostawca usług (edge SSO)

- dostawca tożsamości (zwraca potwierdzenie SAML),

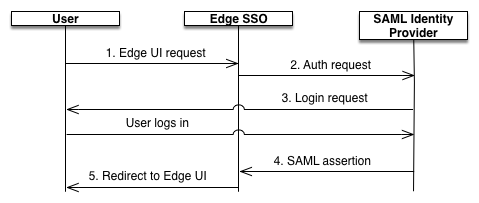

Gdy SAML jest włączony, podmiot (użytkownik interfejsu Edge) prosi o dostęp do dostawcy usług (logowanie jednokrotne w Edge). Logowanie jednokrotne w Edge (w roli dostawcy usługi SAML) wysyła żądanie do dostawcy tożsamości SAML i otrzymuje od niego potwierdzenie tożsamości. Następnie używa tego potwierdzenia do utworzenia tokena OAuth 2.0, który jest wymagany do uzyskania dostępu do interfejsu użytkownika Edge. Następnie użytkownik zostaje przekierowany do interfejsu Edge.

Proces ten wygląda tak:

Na tym diagramie:

- Użytkownik próbuje uzyskać dostęp do interfejsu Edge, wysyłając żądanie do domeny logowania w ramach logowania jednokrotnego w Edge, która zawiera nazwę strefy. Na przykład:

https://zonename.login.apigee.com - Nieuwierzytelnione żądania do

https://zonename.login.apigee.comsą przekierowywani do dostawcy tożsamości SAML klienta. Przykład:https://idp.example.com - Jeśli klient nie jest zalogowany w systemie dostawcy tożsamości, pojawi się prośba o zalogowanie.

- Użytkownik jest uwierzytelniony przez dostawcę tożsamości SAML. Dostawca tożsamości SAML generuje i zwraca potwierdzenie SAML 2.0 do logowania jednokrotnego w Edge.

- Edge SSO weryfikuje potwierdzenie, wyodrębnia tożsamość użytkownika z potwierdzenia, generuje

token uwierzytelniania OAuth 2.0 dla interfejsu Edge i przekierowuje użytkownika do głównego interfejsu Edge

stronę pod adresem:

https://zonename.apigee.com/platform/orgName

Gdzie orgName to nazwa organizacji Edge.

Zapoznaj się też z artykułem Uzyskiwanie dostępu do interfejsu Edge API przez SAML.