Przeglądasz dokumentację Apigee Edge.

Przejdź do

Dokumentacja Apigee X. informacje.

W przypadku zintegrowanych portali możesz zdefiniować dostawców tożsamości na potrzeby obsługi typów uwierzytelniania zdefiniowanych w tabeli poniżej.

| Typ uwierzytelniania | Opis |

|---|---|

| Wbudowane | Wymaga od użytkowników przekazania swoich danych logowania (nazwy użytkownika i hasła) do zintegrowanego portalu w celu uwierzytelnienia.Gdy tworzysz nowy portal, wbudowany dostawca tożsamości jest konfigurowany i włączany. Aby zrozumieć proces logowania z perspektywy użytkownika, przeczytaj artykuł Logowanie się w portalu przy użyciu danych logowania użytkownika (dostawca wbudowany). |

| SAML (beta). | Security Assertion Markup Language (SAML) to standardowy protokół środowiska logowania jednokrotnego (SSO). Uwierzytelnianie SSO przy użyciu SAML umożliwia użytkownikom logowanie się w zintegrowanych portalach Apigee Edge bez konieczności tworzenia nowych kont. Użytkownicy logują się na swoje centralnie zarządzane konta. Aby zapoznać się z procesem logowania się z perspektywy użytkownika, przeczytaj artykuł Logowanie się w portalu za pomocą SAML. |

Zalety uwierzytelniania SAML w przypadku zintegrowanych portali

Skonfigurowanie SAML jako dostawcy tożsamości dla zintegrowanego portalu przynosi te korzyści:

- Skonfiguruj program dla deweloperów raz i używaj go w wielu zintegrowanych portalach. Podczas tworzenia zintegrowanego portalu wybierz program dla deweloperów. W miarę ewoluowania wymagań możesz w prosty sposób aktualizować lub zmieniać program dla deweloperów.

- Przejmij pełną kontrolę nad zarządzaniem użytkownikami

Połącz firmowy serwer SAML ze zintegrowanym portalem. Gdy użytkownicy opuszczą organizację i zostaną wyrejestrowane centralnie, nie będą mogli uwierzytelniać się w usłudze logowania jednokrotnego na potrzeby korzystania ze zintegrowanego portalu.

Konfigurowanie wbudowanego dostawcy tożsamości

Skonfiguruj wbudowanego dostawcę tożsamości w sposób opisany w poniższych sekcjach.

Otwórz stronę wbudowanego dostawcy tożsamości

Aby uzyskać dostęp do wbudowanego dostawcy tożsamości:

- Kliknij Opublikuj > Portale na bocznym pasku nawigacyjnym, by wyświetlić listę portali.

- Kliknij wiersz portalu, dla którego chcesz wyświetlić zespoły.

- Na stronie docelowej portalu kliknij Konta. Możesz też w menu portalu na górnym pasku nawigacyjnym wybrać Konta.

- Kliknij kartę Authentication (Uwierzytelnianie).

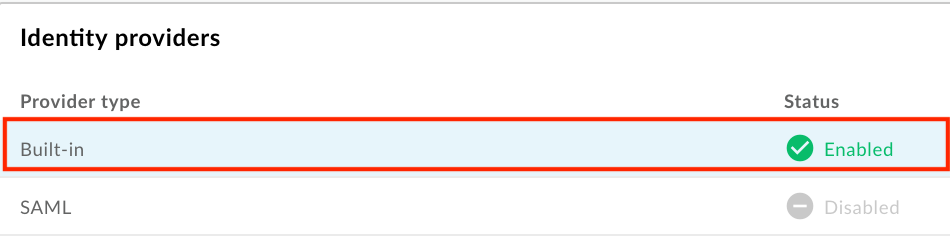

- W sekcji Identity Providers (Dostawcy tożsamości) kliknij typ dostawcy Wbudowany.

- Skonfiguruj wbudowanego dostawcę tożsamości w sposób opisany w tych sekcjach:

Włącz wbudowanego dostawcę tożsamości

Aby włączyć wbudowanego dostawcę tożsamości:

- Otwórz stronę wbudowanego dostawcy tożsamości.

- Kliknij

w sekcji Provider Configuration (Konfiguracja dostawcy).

w sekcji Provider Configuration (Konfiguracja dostawcy). Zaznacz pole wyboru Włączono, aby włączyć dostawcę tożsamości.

Aby wyłączyć wbudowanego dostawcę tożsamości, odznacz to pole wyboru.

Kliknij Zapisz.

Ograniczanie rejestracji portalu według adresu e-mail lub domeny

Ogranicz rejestrację w portalu, identyfikując poszczególne adresy e-mail (developer@some-company.com) lub domeny e-mail (some-company.com, bez początkowego @), które mogą tworzyć konta w Twoim portalu.

Aby dopasować wszystkie zagnieżdżone subdomeny, dołącz do domeny lub subdomeny ciąg tekstowy z symbolem wieloznacznym *.. Na przykład *.example.com pasuje do test@example.com, test@dev.example.com itd.

Jeśli pozostawisz to pole puste, do rejestracji w portalu będzie można użyć dowolnego adresu e-mail.

Aby ograniczyć rejestrację w portalu według adresu e-mail lub domeny:

- Otwórz stronę wbudowanego dostawcy tożsamości.

- Kliknij

w sekcji Provider Configuration (Konfiguracja dostawcy).

w sekcji Provider Configuration (Konfiguracja dostawcy). - W sekcji Ograniczenia dotyczące konta wpisz w polu tekstowym adres e-mail lub domenę e-mail, której chcesz zezwolić na rejestrację i logowanie w portalu, a następnie kliknij +.

- W razie potrzeby dodaj kolejne wpisy.

- Aby usunąć wpis, kliknij obok niego x.

- Kliknij Zapisz.

Konfigurowanie e-maili z powiadomieniami

W przypadku wbudowanego dostawcy możesz włączyć i skonfigurować te powiadomienia e-mail:

| Powiadomienie e-mail | Odbiorca | Aktywator | Opis |

|---|---|---|---|

| Powiadomienie dotyczące konta | Dostawca interfejsu API | Użytkownik portalu tworzy nowe konto | Jeśli skonfigurowano w portalu wymóg ręcznej aktywacji kont użytkowników, musisz ręcznie aktywować konto użytkownika, aby użytkownik mógł się zalogować. |

| Weryfikacja konta | Użytkownik portalu | Użytkownik portalu tworzy nowe konto | Zawiera bezpieczny link do weryfikacji tworzenia konta. Link wygasa po 10 minutach. |

Podczas konfigurowania powiadomień e-mail:

- Użyj tagów HTML, aby sformatować tekst. Pamiętaj, aby wysłać testowego e-maila, aby sprawdzić, czy formatowanie wyświetla się prawidłowo.

Możesz wstawić jedną lub kilka z tych zmiennych, które zostaną zastąpione w e-mailu z powiadomieniem.

Zmienna Opis {{firstName}}Imię {{lastName}}Nazwisko {{email}}Adres e-mail {{siteurl}}Link do aktywnego portalu {{verifylink}}Link używany do weryfikacji konta

Aby skonfigurować powiadomienia e-mail:

- Otwórz stronę wbudowanego dostawcy tożsamości.

Aby skonfigurować powiadomienia e-mail wysyłane na adres:

- Dostawcy interfejsów API na potrzeby aktywacji nowego konta dewelopera kliknij

w sekcji Powiadom mnie o koncie.

w sekcji Powiadom mnie o koncie. - Użytkownicy portalu, aby potwierdzić swoją tożsamość, kliknij

w sekcji Weryfikacja konta.

w sekcji Weryfikacja konta.

- Dostawcy interfejsów API na potrzeby aktywacji nowego konta dewelopera kliknij

Edytuj pola Temat i Treść.

Kliknij Wyślij testowego e-maila, aby wysłać testowego e-maila na swój adres e-mail.

Kliknij Zapisz.

Konfigurowanie dostawcy tożsamości SAML (beta)

Skonfiguruj dostawcę tożsamości SAML w sposób opisany w kolejnych sekcjach.

Otwieranie strony dostawcy tożsamości SAML

Aby uzyskać dostęp do dostawcy tożsamości SAML:

- Kliknij Opublikuj > Portale na bocznym pasku nawigacyjnym, by wyświetlić listę portali.

- Kliknij wiersz portalu, dla którego chcesz wyświetlić zespoły.

- Na stronie docelowej portalu kliknij Konta. Możesz też w menu portalu na górnym pasku nawigacyjnym wybrać Konta.

- Kliknij kartę Authentication (Uwierzytelnianie).

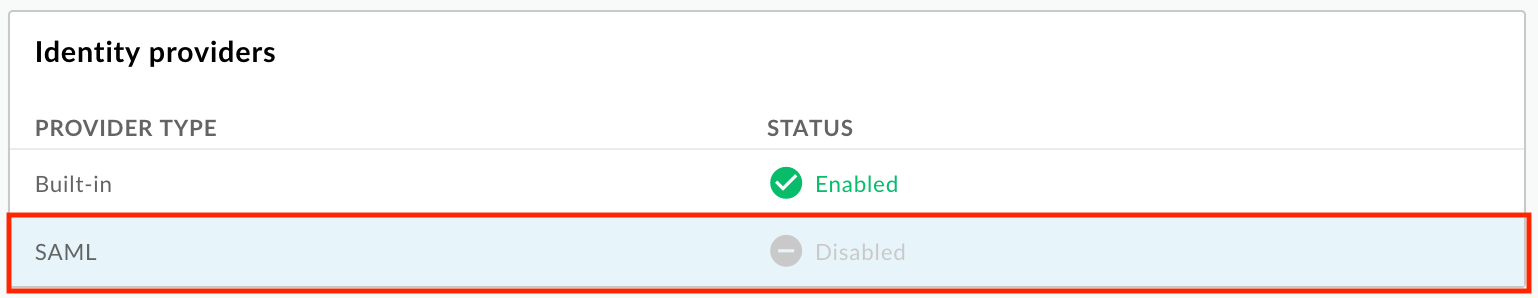

- W sekcji Identity Providers (Dostawcy tożsamości) kliknij typ dostawcy SAML.

Skonfiguruj dostawcę tożsamości SAML w sposób opisany w tych sekcjach:

Włącz dostawcę tożsamości SAML

Aby włączyć dostawcę tożsamości SAML:

- Otwórz stronę dostawcy tożsamości SAML.

- Kliknij

w sekcji Provider Configuration (Konfiguracja dostawcy).

w sekcji Provider Configuration (Konfiguracja dostawcy). Zaznacz pole wyboru Włączono, aby włączyć dostawcę tożsamości.

Aby wyłączyć dostawcę tożsamości SAML, odznacz pole wyboru.

Kliknij Zapisz.

Jeśli masz skonfigurowaną domenę niestandardową, przeczytaj artykuł Używanie domeny niestandardowej z dostawcą tożsamości SAML.

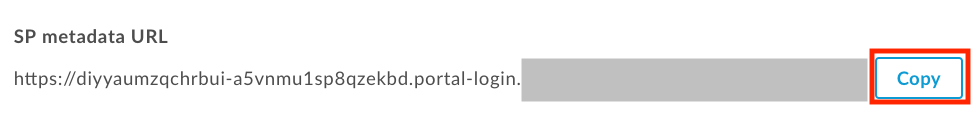

Konfigurowanie ustawień SAML

Aby skonfigurować ustawienia SAML:

- Otwórz stronę dostawcy tożsamości SAML.

- W sekcji SAML Settings (Ustawienia SAML) kliknij

.

. Kliknij Kopiuj obok adresu URL metadanych dostawcy.

Skonfiguruj dostawcę tożsamości SAML, korzystając z informacji w pliku metadanych dostawcy usług.

W przypadku niektórych dostawców tożsamości SAML będzie pojawiać się tylko prośba o podanie adresu URL metadanych. W innych przypadkach musisz wyodrębnić określone informacje z pliku metadanych i wpisać je w formularzu.

W tym drugim przypadku wklej adres URL w przeglądarce, aby pobrać plik metadanych dostawcy usług i wyodrębnić wymagane informacje. Na przykład identyfikator jednostki lub adres URL logowania można wyodrębnić z następujących elementów w pliku metadanych dostawcy usług:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Skonfiguruj ustawienia SAML dla dostawcy tożsamości.

W sekcji SAML Settings (Ustawienia SAML) edytuj następujące wartości uzyskane z pliku metadanych dostawcy tożsamości SAML:

Ustawienie SAML Opis Adres URL logowania Adres URL, na który użytkownicy są przekierowywani w celu zalogowania się u dostawcy tożsamości SAML.

Na przykład:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL strony wylogowania Adres URL, na który użytkownicy są przekierowywani w celu wylogowania się u dostawcy tożsamości SAML. Pozostaw to pole puste, jeśli:

- Dostawca tożsamości SAML nie zapewnia adresu URL wylogowania

- Nie chcesz, aby użytkownicy wylogowywali się z usługi dostawcy tożsamości SAML, gdy wylogują się ze zintegrowanego portalu

- Chcesz włączyć domenę niestandardową (zapoznaj się ze znanym problemem).

Identyfikator jednostki dostawcy tożsamości Unikalny identyfikator dostawcy tożsamości SAML.

Na przykład:http://www.okta.com/exkhgdyponHIp97po0h7Kliknij Zapisz.

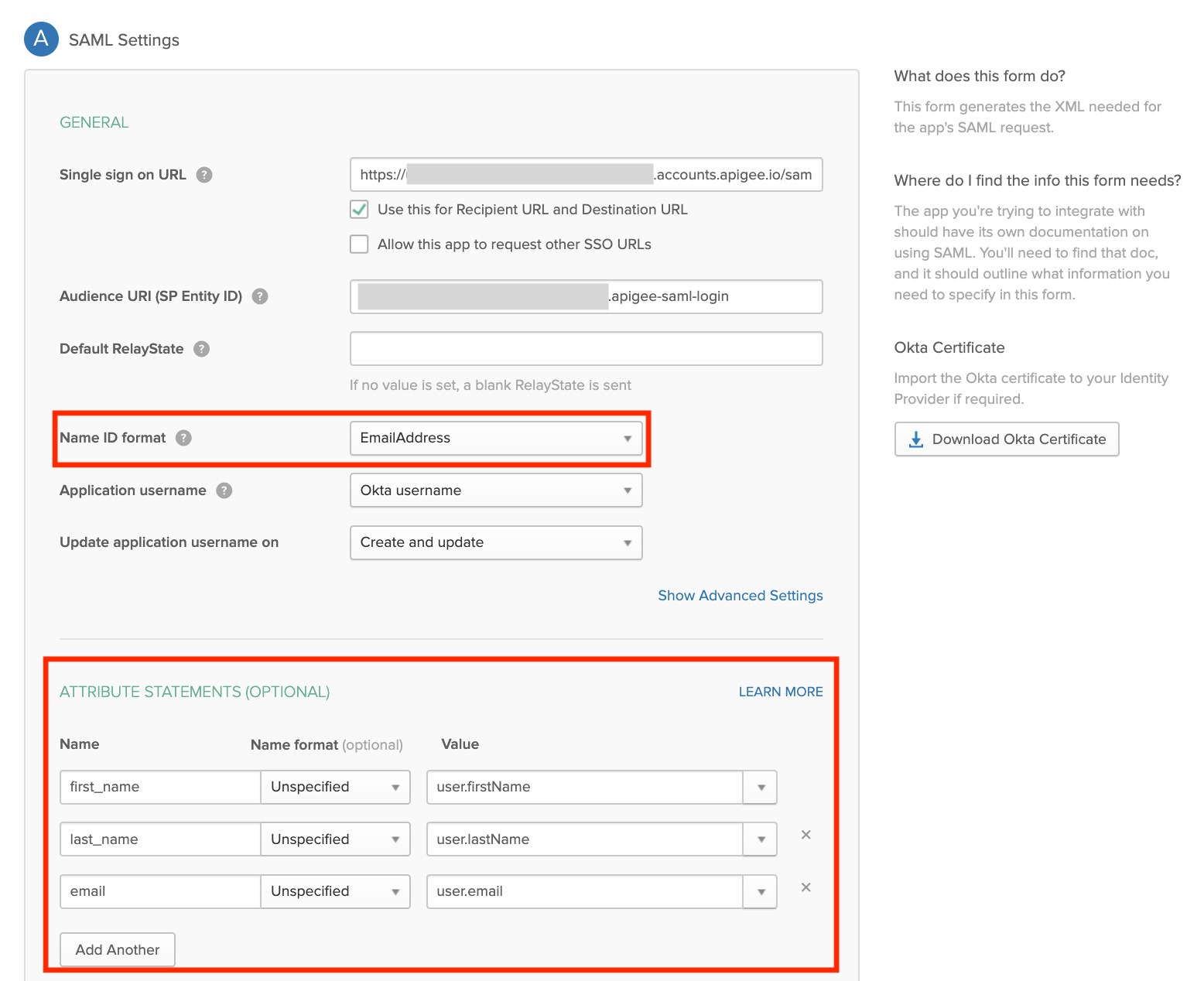

Konfigurowanie niestandardowych atrybutów użytkowników dla dostawcy tożsamości SAML

Aby zapewnić prawidłowe mapowanie między dostawcą tożsamości SAML a kontami dewelopera w portalu, zalecamy utworzenie i skonfigurowanie niestandardowych atrybutów użytkownika zdefiniowanych w tabeli poniżej dla dostawcy tożsamości SAML. Ustaw wartość każdego atrybutu niestandardowego na odpowiedni atrybut użytkownika zdefiniowany przez dostawcę tożsamości SAML (na przykład Okta).

| Atrybut niestandardowy | Przykład (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

Z tego artykułu dowiesz się, jak skonfigurować niestandardowe atrybuty użytkownika i atrybut NameID za pomocą Okta jako zewnętrznego dostawcy tożsamości SAML.

Używanie domeny niestandardowej z dostawcą tożsamości SAML

Po skonfigurowaniu i włączeniu dostawcy tożsamości SAML możesz skonfigurować domenę niestandardową (na przykład developers.example.com) zgodnie z opisem w sekcji Dostosowywanie domeny.

Ważne jest, aby ustawienia konfiguracji były zsynchronizowane między domeną niestandardową a dostawcą tożsamości SAML. Jeśli ustawienia konfiguracji nie są zsynchronizowane, podczas autoryzacji mogą wystąpić problemy. Na przykład żądanie autoryzacji wysłane do dostawcy tożsamości SAML może zawierać element AssertionConsumerServiceURL, który nie został zdefiniowany za pomocą domeny niestandardowej.

Aby synchronizować ustawienia konfiguracji między domeną niestandardową a dostawcą tożsamości SAML:

Jeśli skonfigurujesz lub zaktualizujesz domenę niestandardową po włączeniu i skonfigurowaniu dostawcy tożsamości SAML, zapisz konfigurację domeny niestandardowej i upewnij się, że jest włączona. Poczekaj około 30 minut na unieważnienie pamięci podręcznej, a następnie ponownie skonfiguruj dostawcę tożsamości SAML przy użyciu zaktualizowanych informacji z pliku metadanych dostawcy usług, zgodnie z opisem w sekcji Konfigurowanie ustawień SAML. Twoja domena niestandardowa powinna być widoczna w metadanych dostawcy usług.

Jeśli skonfigurujesz domenę niestandardową przed skonfigurowaniem i włączeniem dostawcy tożsamości SAML, musisz zresetować domenę niestandardową (opisaną poniżej), aby się upewnić, że dostawca tożsamości SAML jest prawidłowo skonfigurowany.

Jeśli musisz zresetować (wyłączyć i ponownie włączyć) dostawcę tożsamości SAML zgodnie z opisem w sekcji Włączanie dostawcy tożsamości SAML, musisz też Zresetuj domenę niestandardową (opisane poniżej).

Resetowanie domeny niestandardowej

Aby zresetować (wyłączyć i włączyć) domenę niestandardową:

- Kliknij Opublikuj > Portale w panelu nawigacyjnym po lewej stronie i wybierz swój portal.

- Wybierz Ustawienia w menu na górnym pasku nawigacyjnym lub na stronie docelowej.

- Kliknij kartę Domeny.

- Kliknij Wyłącz, aby wyłączyć domenę niestandardową.

- Kliknij Włącz, aby ponownie włączyć domenę niestandardową.

Więcej informacji znajdziesz w artykule Dostosowywanie domeny.

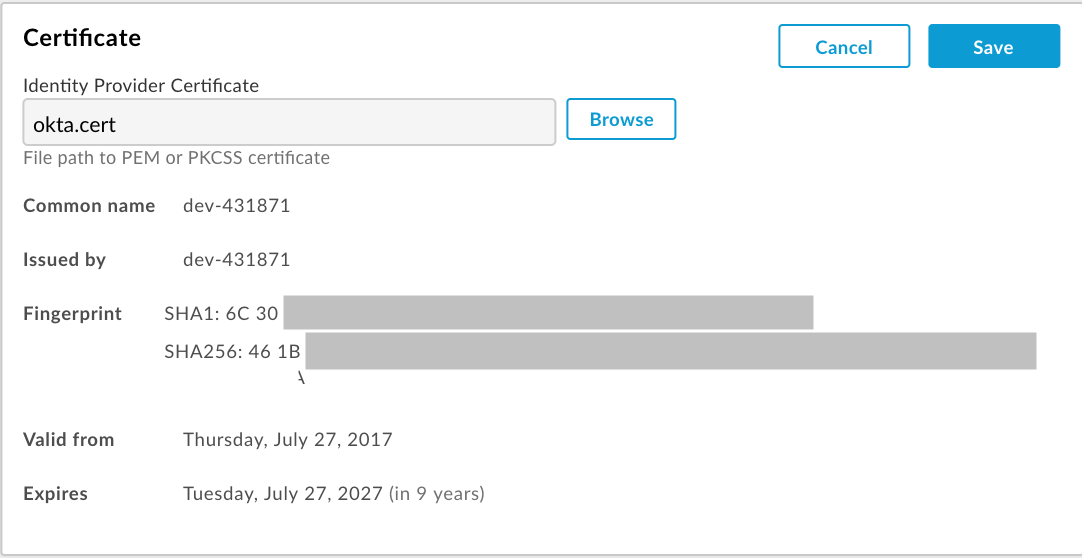

Prześlij nowy certyfikat

Aby przesłać nowy certyfikat:

Pobierz certyfikat od dostawcy tożsamości SAML.

Kliknij wiersz strefy tożsamości, dla której chcesz przesłać nowy certyfikat.

W sekcji Certyfikat kliknij

.

.Kliknij Przeglądaj i przejdź do certyfikatu w katalogu lokalnym.

Kliknij Otwórz, aby przesłać nowy certyfikat.

Pola informacji o certyfikacie zostaną zaktualizowane tak, aby odzwierciedlały wybrany certyfikat.

Sprawdź, czy certyfikat jest ważny i nie wygasł.

Kliknij Zapisz.

Konwertowanie certyfikatu x509 na format PEM

Jeśli pobierasz certyfikat x509, musisz przekonwertować go na format PEM.

Aby przekonwertować certyfikat x509 na format PEM:

- Skopiuj zawartość pola

ds:X509Certificate elementz pliku metadanych dostawcy tożsamości SAML i wklej ją w ulubionym edytorze tekstu. - Na początku pliku dodaj ten wiersz:

-----BEGIN CERTIFICATE----- - Na końcu pliku dodaj ten wiersz:

-----END CERTIFICATE----- - Zapisz plik z rozszerzeniem

.pem.

Oto przykład zawartości pliku PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----