Przeglądasz dokumentację Apigee Edge.

Przejdź do

Dokumentacja Apigee X. informacje.

Z tej sekcji dowiesz się, jak włączyć SAML w Apigee Edge, aby umożliwić przekazywanie uwierzytelniania członków organizacji do Twojej własnej usługi tożsamości. Omówienie SAML i zarządzania strefą tożsamości w Edge znajdziesz w artykule Omówienie SAML.

Film: obejrzyj krótki film, aby dowiedzieć się, jak uzyskać dostęp do interfejsów Apigee Edge API przed włączeniem logowania jednokrotnego przez SAML i po włączeniu tej funkcji.

Informacje o roli administratora strefy

Aby zarządzać strefami tożsamości w Edge, musisz być administratorem stref. Rola administratora strefy udostępnia pełne procedury CRUD tylko do zarządzania strefami tożsamości.

Aby przypisać rolę administratora strefy do konta Apigee Edge, skontaktuj się z zespołem pomocy Apigee Edge.

Zanim zaczniesz

Zanim zaczniesz, od zewnętrznego dostawcy tożsamości SAML uzyskaj te informacje:

- Certyfikat do weryfikacji podpisu (w formacie PEM lub PKCSS). W razie potrzeby przekonwertuj certyfikat x509 na format PEM

Informacje o konfiguracji (zdefiniowane w poniższej tabeli)

Konfiguracja Opis Adres URL logowania Adres URL, na który użytkownicy są przekierowywani w celu zalogowania się u dostawcy tożsamości SAML. URL strony wylogowania Adres URL, na który użytkownicy są przekierowywani w celu wylogowania się u dostawcy tożsamości SAML. Identyfikator jednostki dostawcy tożsamości Unikalny adres URL tego dostawcy tożsamości. Na przykład: https://idp.example.com/saml

Oprócz tego skonfiguruj zewnętrznego dostawcę tożsamości SAML z tymi ustawieniami:

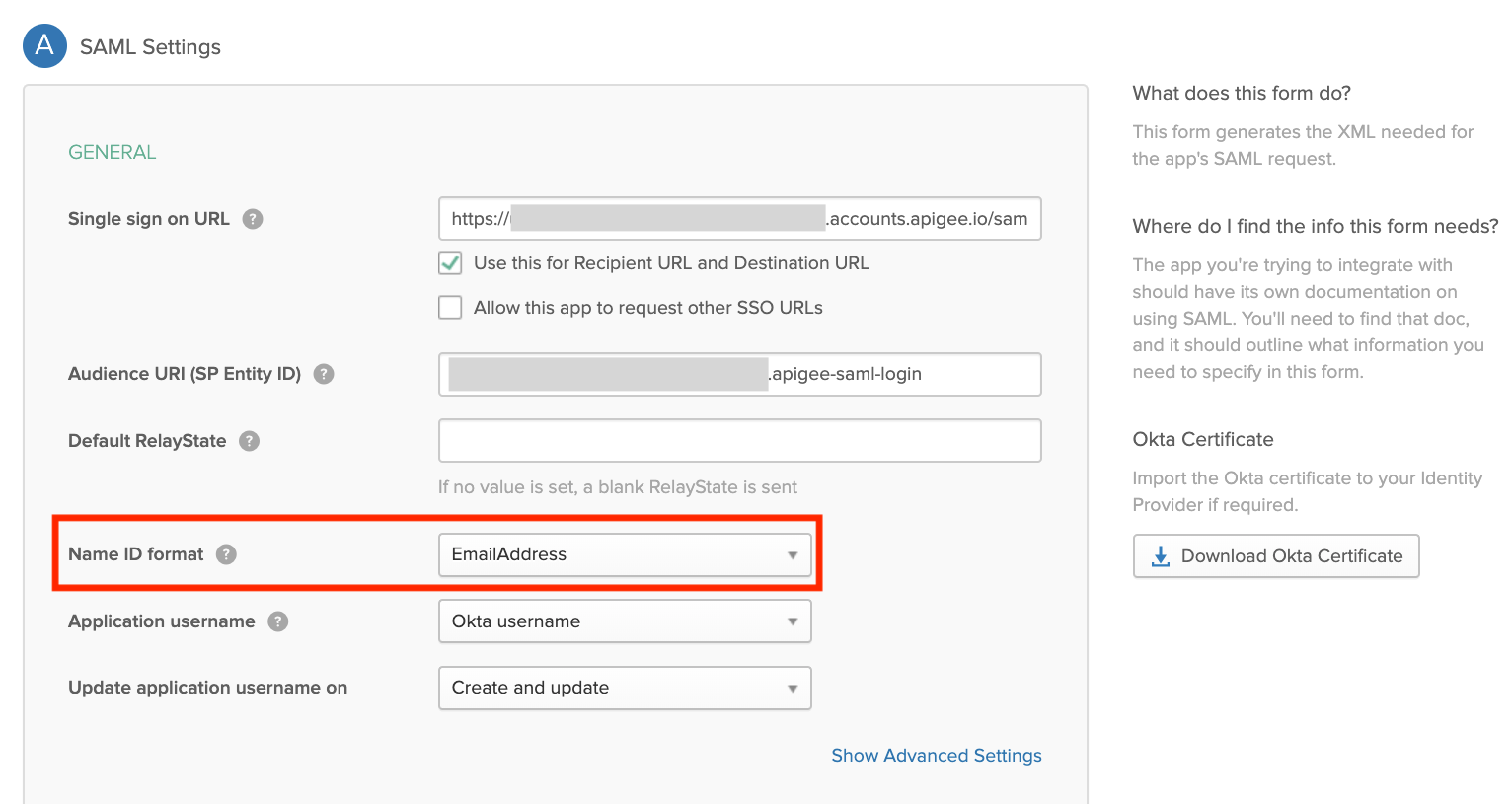

- Upewnij się, że atrybut

NameIDjest zmapowany na adres e-mail użytkownika. Adres e-mail użytkownika jest unikalnym identyfikatorem konta dewelopera Edge. Poniżej znajdziesz przykład użycia Okta, gdzie pole Format identyfikatora nazwy definiuje atrybutNameID.

- (Opcjonalnie) Ustaw czas trwania sesji uwierzytelnionej na 15 dni, aby odpowiadał czasowi trwania sesji uwierzytelnionej z użyciem interfejsu Edge.

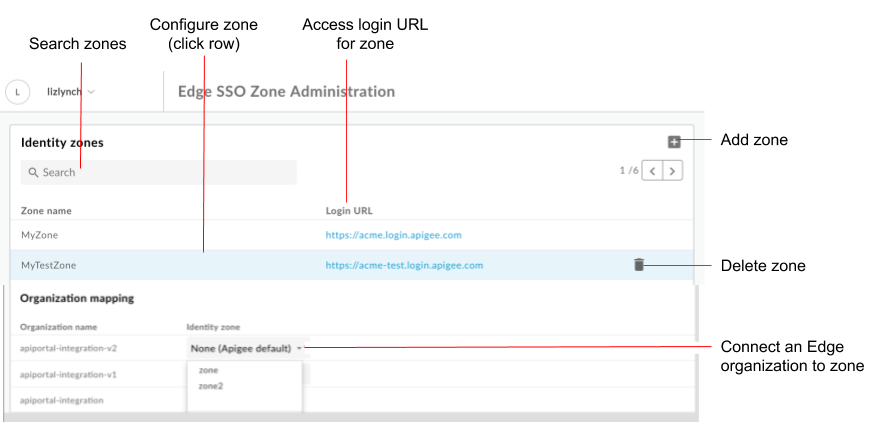

Poznawanie strony Administrowanie strefą logowania jednokrotnego w Edge

Strefami tożsamości możesz zarządzać na stronie Edge SSO Zone. Strona Administrowanie strefą logowania jednokrotnego na serwerach brzegowych znajduje się poza Twoją organizacją, co umożliwia przypisanie wielu organizacji do tej samej strefy tożsamości.

Aby uzyskać dostęp do strony Administrowanie strefą Edge SSO:

- Zaloguj się na stronie https://apigee.com/edge przy użyciu konta użytkownika Apigee Edge z uprawnieniami administratora strefy.

- Wybierz Administracja > SSO na pasku nawigacyjnym po lewej stronie.

Zostanie wyświetlona strona Edge SSO Zone Administration (Administrowanie strefą logowania jednokrotnego w Edge) (spoza Twojej organizacji).

Jak zaznaczono na ilustracji, na stronie Edge SSO Zone Administration (Administrowanie strefą logowania jednokrotnego) umożliwia:

- Wyświetl wszystkie strefy tożsamości

- Wyświetl adres URL logowania w każdej strefie

- Dodawanie i usuwanie strefy tożsamości

- Konfigurowanie dostawcy tożsamości SAML

- Łączenie organizacji Edge ze strefą tożsamości

- Usuwanie strefy tożsamości portalu

Dodaj strefę tożsamości

Aby dodać strefę tożsamości:

- Otwórz stronę zarządzania strefą w Edge SSO.

- W sekcji Strefy tożsamości kliknij +.

Wpisz nazwę i opis strefy tożsamości.

Nazwa strefy musi być unikalna we wszystkich organizacjach Edge.Uwaga: Apigee zastrzega sobie prawo do usunięcia nazwy strefy, która zostanie uznana za nieuzasadnioną.

Wpisz ciąg znaków, który zostanie dołączony do subdomeny, jeśli jest wymagany.

Jeśli na przykładacmeto nazwa strefy, możesz zdefiniować strefę produkcyjną,acme-prodi strefę testowąacme-test.

Aby utworzyć strefę produkcyjną, wpisz prod jako sufiks subdomeny. W tym przypadku URL używany do uzyskiwania dostępu do interfejsu Edge będzie miał postać:acme-prod.apigee.com. Więcej informacji znajdziesz w artykule Uzyskiwanie dostępu do organizacji przy użyciu strefy tożsamości.Uwaga: dołączony sufiks subdomeny musi być unikalny we wszystkich strefach.

Kliknij OK.

Konfigurowanie dostawcy tożsamości SAML

Aby skonfigurować dostawcę tożsamości SAML, wykonaj te czynności:

- Skonfiguruj ustawienia SAML.

- Prześlij nowy certyfikat.

W razie potrzeby przekonwertuj certyfikat x509 na format PEM.

Konfigurowanie ustawień SAML

Aby skonfigurować ustawienia SAML:

- Otwórz stronę zarządzania strefą w Edge SSO.

- Kliknij wiersz strefy tożsamości, dla której chcesz skonfigurować dostawcę tożsamości SAML.

- W sekcji SAML Settings (Ustawienia SAML) kliknij

.

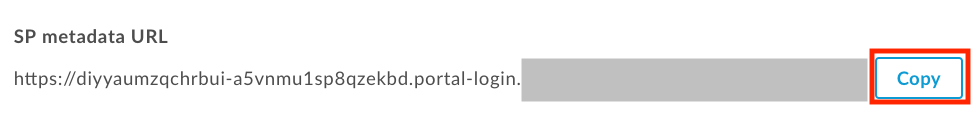

. Kliknij Kopiuj obok adresu URL metadanych dostawcy.

Skonfiguruj dostawcę tożsamości SAML, korzystając z informacji w pliku metadanych dostawcy usług.

W przypadku niektórych dostawców tożsamości SAML będzie pojawiać się tylko prośba o podanie adresu URL metadanych. W innych przypadkach musisz wyodrębnić określone informacje z pliku metadanych i wpisać je w formularzu.

W tym drugim przypadku wklej adres URL w przeglądarce, aby pobrać plik metadanych dostawcy usług i wyodrębnić wymagane informacje. Na przykład identyfikator jednostki lub adres URL logowania można wyodrębnić z następujących elementów w pliku metadanych dostawcy usług:Uwaga: w pliku metadanych dostawcy usług adres URL logowania jest nazywany adresem URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Uwaga: jeśli dostawca tożsamości SAML tego wymaga, ustaw ograniczenie odbiorców na zoneID.apigee-saml-login, co możesz skopiować z elementu

entityIDw pliku metadanych dostawcy usług (powyższym).Skonfiguruj ustawienia SAML dla dostawcy tożsamości SAML.

W sekcji SAML Settings (Ustawienia SAML) edytuj następujące wartości uzyskane z pliku metadanych dostawcy tożsamości SAML:

Ustawienie SAML Opis Adres URL logowania Adres URL, na który użytkownicy są przekierowywani w celu zalogowania się u dostawcy tożsamości portalu SAML.

Na przykład:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL strony wylogowania Adres URL, na który użytkownicy są przekierowywani w celu wylogowania się z dostawcy tożsamości portalu SAML.

Uwaga: jeśli dostawca tożsamości SAML nie udostępnia adresu URL wylogowania, pozostaw to pole puste. W tym przypadku zostanie ona ustawiona na taką samą wartość jak adres URL logowania.Identyfikator jednostki dostawcy tożsamości Unikalny adres URL dostawcy tożsamości SAML.

Na przykład:http://www.okta.com/exkhgdyponHIp97po0h7Uwaga: w zależności od dostawcy tożsamości SAML to pole może mieć inną nazwę, na przykład

Entity ID,SP Entity ID,Audience URIitp.Uwaga: logowanie jednokrotne w Apigee nie obsługuje 2 tych funkcji:

- Automatyczne odświeżanie certyfikatu dostawcy tożsamości przy użyciu adresu URL metadanych dostawcy tożsamości i okresowego pobierania metadanych w celu aktualizacji zmian po stronie dostawcy usługi Apigee SSO.

- Przesłanie całego pliku XML metadanych dostawcy tożsamości lub użycie adresu URL metadanych dostawcy tożsamości na potrzeby automatycznej konfiguracji dostawcy tożsamości.

Kliknij Zapisz.

Następnie prześlij certyfikat w formacie PEM lub PKCSS zgodnie z opisem w następnej sekcji.

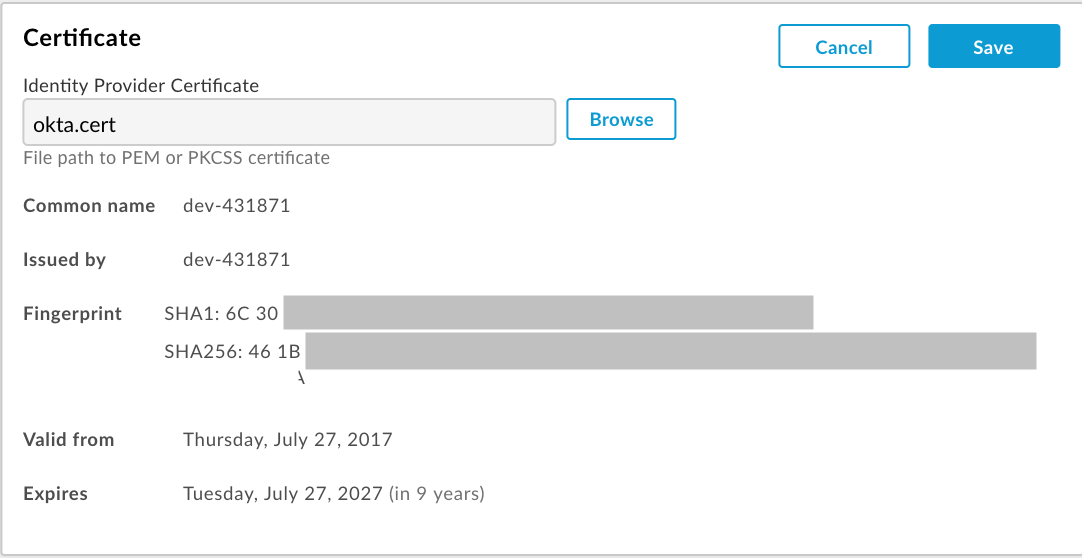

Prześlij nowy certyfikat

Aby przesłać nowy certyfikat:

Pobierz certyfikat do weryfikacji podpisu od dostawcy tożsamości SAML.

Uwaga: certyfikat musi być w formacie PEM lub PKCSS. W razie potrzeby przekonwertuj certyfikat x509 na format PEM.

Kliknij wiersz strefy tożsamości, dla której chcesz przesłać nowy certyfikat.

W sekcji Certyfikat kliknij

.

. Kliknij Przeglądaj i przejdź do certyfikatu w katalogu lokalnym.

Kliknij Otwórz, aby przesłać nowy certyfikat.

Pola informacji o certyfikacie zostaną zaktualizowane tak, aby odzwierciedlały wybrany certyfikat.

Sprawdź, czy certyfikat jest ważny i nie wygasł.

Kliknij Zapisz.

Konwertowanie certyfikatu x509 na format PEM

Jeśli pobierasz certyfikat x509, musisz przekonwertować go na format PEM.

Aby przekonwertować certyfikat x509 na format PEM:

- Skopiuj zawartość pola

ds:X509Certificate elementz pliku metadanych dostawcy tożsamości SAML i wklej ją w ulubionym edytorze tekstu. - Na początku pliku dodaj ten wiersz:

-----BEGIN CERTIFICATE----- - Na końcu pliku dodaj ten wiersz:

-----END CERTIFICATE----- - Zapisz plik z rozszerzeniem

.pem.

Oto przykład zawartości pliku PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Łączenie organizacji Edge ze strefą tożsamości

Aby połączyć organizację Edge ze strefą tożsamości:

- Otwórz stronę zarządzania strefą w Edge SSO.

- W sekcji Mapowanie organizacji wybierz strefę tożsamości w menu Strefa tożsamości powiązaną z organizacją, którą chcesz przypisać do strefy.

Wybierz Brak (domyślnie Apigee), aby włączyć uwierzytelnianie podstawowe w organizacji. - Kliknij Potwierdź, aby potwierdzić zmianę.

Uzyskiwanie dostępu do organizacji przy użyciu strefy tożsamości

Adres URL, którego używasz do uzyskiwania dostępu do interfejsu Edge, jest definiowany przez nazwę strefy tożsamości:

https://zonename.apigee.com

Adres URL, za pomocą którego korzystasz z klasycznego interfejsu Edge, wygląda tak:

https://zonename.enterprise.apigee.com

Na przykład Acme Inc. chce używać SAML i wybiera „acme” . Acme Inc. uzyskuje dostęp do interfejsu Edge pod tym adresem URL:

https://acme.apigee.com

Strefa identyfikuje organizacje Edge, które obsługują SAML. Na przykład Acme Inc. ma trzy Organizacje: OrgA, OrgB i OrgC. Acme może dodać do strefy SAML wszystkie organizacje lub tylko podzbiór. Pozostałe organizacje nadal używają uwierzytelniania podstawowego lub tokenów OAuth2 wygenerowanych za pomocą Podstawowe dane uwierzytelniające.

Możesz zdefiniować wiele stref tożsamości. Następnie można skonfigurować wszystkie strefy tak, aby korzystały z tego samego dostawcy tożsamości.

Na przykład Acme może chcieć zdefiniować strefę produkcyjną „acme-prod”, zawierającą OrgAProd i OrgBProd oraz strefę testową „acme-test” zawierającą OrgATest, OrgBTest, OrgADev i OrgBDev.

Następnie użyj tych adresów URL, aby uzyskać dostęp do różnych stref:

https://acme-prod.apigee.com https://acme-test.apigee.com

Rejestrowanie użytkowników Edge z użyciem uwierzytelniania SAML

Po włączeniu SAML w organizacji musisz zarejestrować użytkowników SAML, którzy nie jest jeszcze zarejestrowany w Twojej organizacji. Więcej informacji znajdziesz w artykule Zarządzanie użytkownikami w organizacji.

Zaktualizuj skrypty, aby przekazywać tokeny dostępu OAuth2

Po włączeniu SAML uwierzytelnianie podstawowe zostanie wyłączone w interfejsie Edge API. Wszystkie

skrypty Maven, skrypty powłoki, apigeetool itd., które korzystają z Edge

Wywołania interfejsu API obsługujące uwierzytelnianie podstawowe przestaną działać. Musisz zaktualizować wywołania interfejsu API oraz

skrypty, które korzystają z uwierzytelniania podstawowego do przekazywania tokenów dostępu OAuth2 w nagłówku Bearer. Zobacz Używanie SAML z interfejsem Edge API.

Usuwanie strefy tożsamości

Aby usunąć strefę tożsamości:

- Otwórz stronę zarządzania strefą w Edge SSO.

- Najedź kursorem na wiersz powiązany ze strefą tożsamości, którą chcesz usunąć, aby wyświetlić menu czynności.

- Kliknij

.

. - Kliknij Usuń, aby potwierdzić operację usuwania.

Wylogowywanie się ze strony Administrowanie strefą Edge SSO

Ponieważ zarządzasz strefami tożsamości Edge poza organizacją, musisz wylogować się na stronie Administrowanie strefami logowania Edge SSO, a następnie zalogować się w organizacji, aby uzyskać dostęp do innych funkcji Apigee Edge.