<ph type="x-smartling-placeholder"></ph>

您正在查看 Apigee Edge 文档。

转到

Apigee X 文档。 信息

<ph type="x-smartling-placeholder">

对于集成门户,您可以定义身份提供商来支持下表中定义的身份验证类型。

| 身份验证类型 | 说明 |

|---|---|

| 内置 | 要求用户将其凭据(用户名和密码)传递到集成门户进行身份验证。创建新门户时,系统会配置并启用内置身份提供商。 要从用户角度了解登录体验,请参阅使用用户凭据(内置提供商)登录门户。 |

| SAML(Beta 版) | 安全断言标记语言 (SAML) 是单点登录 (SSO) 环境的标准协议。使用 SAML 的 SSO 身份验证可让用户登录到 Apigee Edge 集成门户,而无需创建新账号。用户使用其集中管理的账户凭据登录。 要从用户角度了解登录体验,请参阅使用 SAML 登录到门户网站。 |

集成门户的 SAML 身份验证的优势

将 SAML 配置为集成门户的身份提供商具有以下优势:

- 只需设置一次开发者计划,即可多个集成门户中重复使用。创建集成门户时,选择您的开发者计划。随着需求的变化,可轻松更新或更改开发者计划。

- 完全控制用户管理

将公司的 SAML 服务器连接到集成门户。当用户离开您的组织,并取消配置后,他们将无法再使用您的 SSO 服务进行身份验证以使用集成门户。

配置内置身份提供方

配置内置身份提供商,具体如以下部分所述。

访问“内置身份提供方”页面

如需访问内置身份提供商,请执行以下操作:

- 在侧边导航栏中选择发布 > 门户以显示门户列表。

- 点击您要查看其团队的门户所在的行。

- 在门户着陆页上点击账号。或者,您也可以在顶部导航栏的门户下拉菜单中选择账号。

- 点击 Authentication(身份验证)标签。

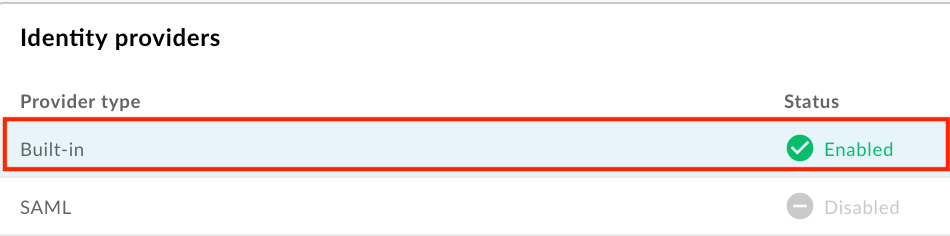

- 在身份提供商部分中,点击内置提供商类型。

- 配置内置身份提供方,具体如以下部分所述:

启用内置身份提供方

如需启用内置身份提供商,请执行以下操作:

- 访问内置身份提供商页面。

- 点击提供商配置部分中的

。

。 选中已启用复选框以启用身份提供商。

如需停用内置身份提供商,请取消选中该复选框。

点击保存。

通过电子邮件地址或网域限制门户注册

通过识别可在您的门户上创建账号的各个电子邮件地址 (developer@some-company.com) 或电子邮件网域(some-company.com,开头没有 @),限制门户注册。

如需匹配所有嵌套子网域,请在域名或子域名前面添加 *. 通配符字符串。例如,*.example.com 将匹配 test@example.com、test@dev.example.com,依此类推。

如果留空,则任何电子邮件地址都可用于在门户上注册。

如需按电子邮件地址或域名限制门户注册,请执行以下操作:

- 访问内置身份提供商页面。

- 点击提供商配置部分中的

。

。 - 在“账号限制”部分中,请在文本框内输入要允许注册或登录门户的电子邮件地址或电子邮件网域,然后点击 +。

- 根据需要添加其他条目。

- 如需删除条目,请点击条目旁边的 x。

- 点击保存。

配置电子邮件通知

对于内置提供商,您可以启用和配置以下电子邮件通知:

| 电子邮件通知 | 收件人 | 触发器 | 说明 |

|---|---|---|---|

| 账号通知 | API 提供方 | 门户用户创建一个新账号 | 如果您将门户配置为需要手动激活用户账号,那么您需要先手动激活用户账号,然后该门户用户才能登录。 |

| 账号验证 | 门户用户 | 门户用户创建一个新账号 | 提供用于验证账号创建的安全链接。链接将于 10 分钟后过期。 |

配置电子邮件通知时:

- 使用 HTML 标记设置文本格式。请务必发送测试电子邮件以验证格式是否符合预期。

您可以插入以下一个或多个变量,当电子邮件通知发出时,这些变量将被替换。

变量 说明 {{firstName}}名字 {{lastName}}姓氏 {{email}}电子邮件地址 {{siteurl}}线上门户链接 {{verifylink}}用于验证账号的链接

要配置电子邮件通知,请按以下步骤操作:

- 访问内置身份提供商页面。

要配置电子邮件通知发送至,请按以下步骤操作:

- 用于激活新开发者账号的 API 提供商,请点击账号通知部分中的

。

。 - 门户用户,以验证其身份,请点击账号验证部分中的

。

。

- 用于激活新开发者账号的 API 提供商,请点击账号通知部分中的

修改主题和正文字段。

点击发送测试电子邮件,向您的电子邮件地址发送测试电子邮件。

点击保存。

配置 SAML 身份提供方(Beta 版)

按照以下各部分中的说明配置 SAML 身份提供商。

访问“SAML Identity Provider”(SAML 身份提供方)页面

要访问 SAML 身份提供商,请执行以下操作:

- 在侧边导航栏中选择发布 > 门户以显示门户列表。

- 点击您要查看其团队的门户所在的行。

- 在门户着陆页上点击账号。或者,您也可以在顶部导航栏的门户下拉菜单中选择账号。

- 点击 Authentication(身份验证)标签。

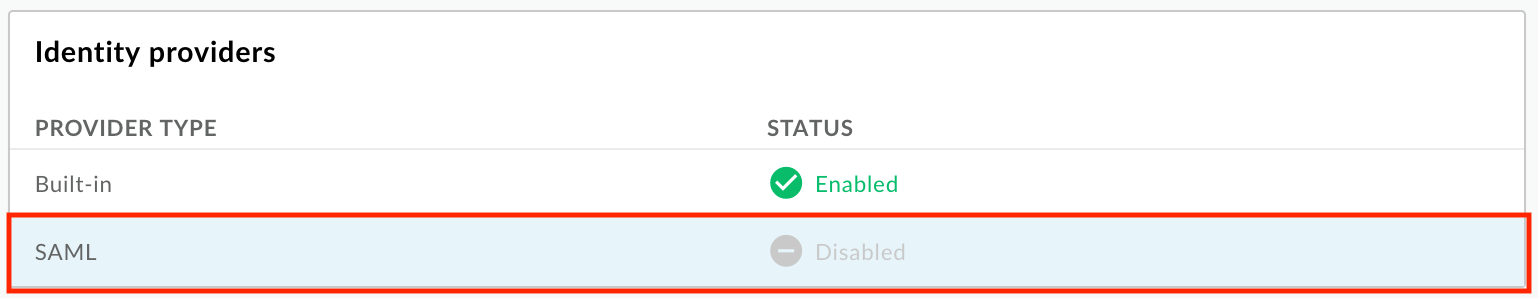

- 在身份提供商部分中,点击 SAML 提供商类型。

按照以下各部分中的说明配置 SAML 身份提供商:

启用 SAML 身份提供方

要启用 SAML 身份提供商,请执行以下操作:

- 访问 SAML 身份提供商页面。

- 点击提供商配置部分中的

。

。 选中已启用复选框以启用身份提供商。

如需停用 SAML 身份提供商,请取消选中该复选框。

点击保存。

如果您已配置自定义网域,请参阅通过 SAML 身份提供商使用自定义网域。

配置 SAML 设置

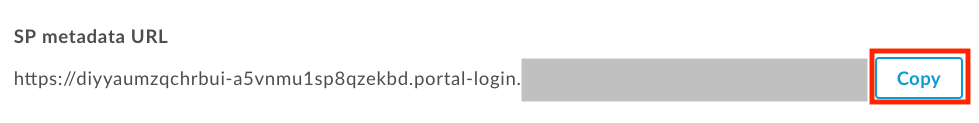

要配置 SAML 设置,请执行以下操作:

- 访问 SAML 身份提供商页面。

- 在 SAML 设置部分中,点击

。

。 点击 SP 元数据网址旁边的复制。

使用服务提供商 (SP) 元数据文件中的信息配置 SAML 身份提供商。

对于某些 SAML 身份提供商,系统只会向您提示元数据网址。对于其他,您需要从元数据文件中提取特定信息并将其输入到表单中。

在后一种情况下,请将网址粘贴到浏览器中以下载 SP 元数据文件,然后提取所需信息。例如,实体 ID 或登录网址可以从 SP 元数据文件中的以下元素提取:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

为身份提供商配置 SAML 设置。

在 SAML 设置部分中,修改从 SAML 身份提供商元数据文件中获取的以下值:

SAML 设置 说明 登录网址 用户被重定向到以登录 SAML 身份提供商的网址。

例如:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/saml“退出账号”网址 用户被重定向以退出 SAML 身份提供商的网址。 在以下情况下,请将此字段留空:

- 您的 SAML 身份提供商未提供退出登录网址

- 您不希望用户在退出集成式门户时退出 SAML 身份提供商

- 您想启用自定义网域(请参阅已知问题)

身份提供商实体 ID SAML 身份提供商的唯一 ID。

例如:http://www.okta.com/exkhgdyponHIp97po0h7点击保存。

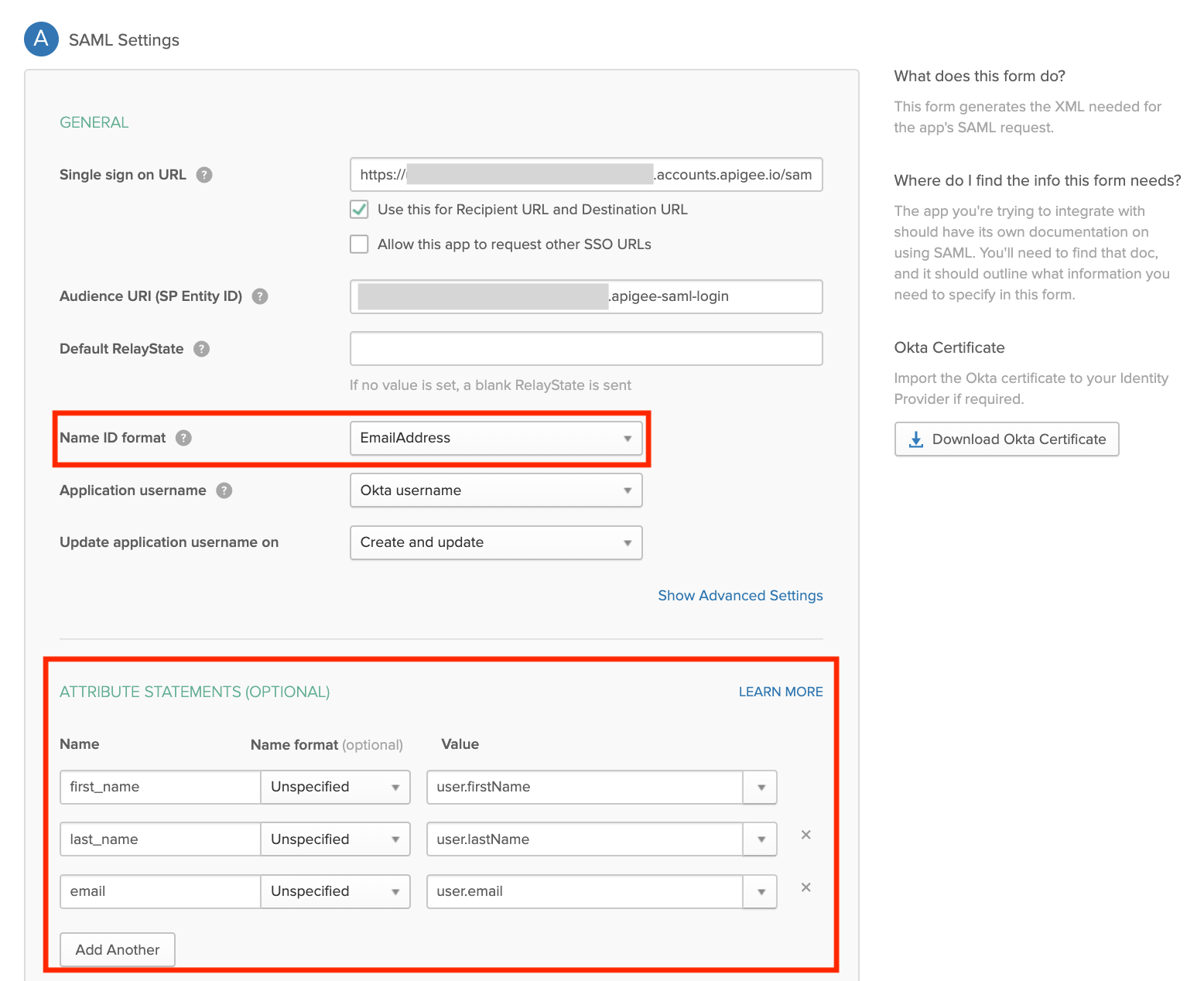

为 SAML 身份提供方配置自定义用户属性

为确保 SAML 身份提供商和门户开发者账号之间能够正确映射,建议您在下表中为自己的 SAML 身份提供商创建和配置自定义用户属性。将每个自定义属性的值设置为 SAML 身份提供方(例如 Okta)定义的相应用户属性。

| 自定义属性 | 示例 (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

下面展示了如何使用 Okta 作为第三方 SAML 身份提供商来配置自定义用户属性和 NameID 属性。

通过 SAML 身份提供方使用自定义网域

配置并启用 SAML 身份提供商后,您可以按照自定义您的网域中的说明配置自定义网域(例如 developers.example.com)。

务必确保配置设置在自定义网域与 SAML 身份提供商之间保持同步。如果配置设置不同步,您在授权过程中可能会遇到问题。例如,发送到 SAML 身份提供商的授权请求可能包含不是使用自定义网域定义的 AssertionConsumerServiceURL。

要使配置设置在自定义网域和 SAML 身份提供商之间保持同步,请执行以下操作:

如果在启用和配置 SAML 身份提供商之后配置或更新自定义网域,请保存自定义网域配置并确保已启用该配置。请等待大约 30 分钟,让缓存失效,然后使用服务提供商 (SP) 元数据文件中更新后的信息重新配置 SAML 身份提供商(如配置 SAML 设置中所述)。您应该会在 SP 元数据中看到自己的自定义网域。

如果在配置并启用 SAML 身份提供商之前配置自定义网域,则需要重置自定义网域(如下所述),以确保 SAML 身份提供商配置正确。

如果需要重置(停用再重新启用)SAML 身份提供商,如启用 SAML 身份提供商中所述,还必须重置自定义网域(如下所述)。

重置自定义网域

要重置(停用再启用)自定义网域,请执行以下操作:

- 在左侧导航栏中选择发布 > 门户,然后选择您的门户。

- 在顶部导航栏或着陆页的下拉菜单中选择设置。

- 点击网域标签页。

- 点击停用以停用自定义网域。

- 点击启用以重新启用自定义网域。

如需了解详情,请参阅自定义您的网域。

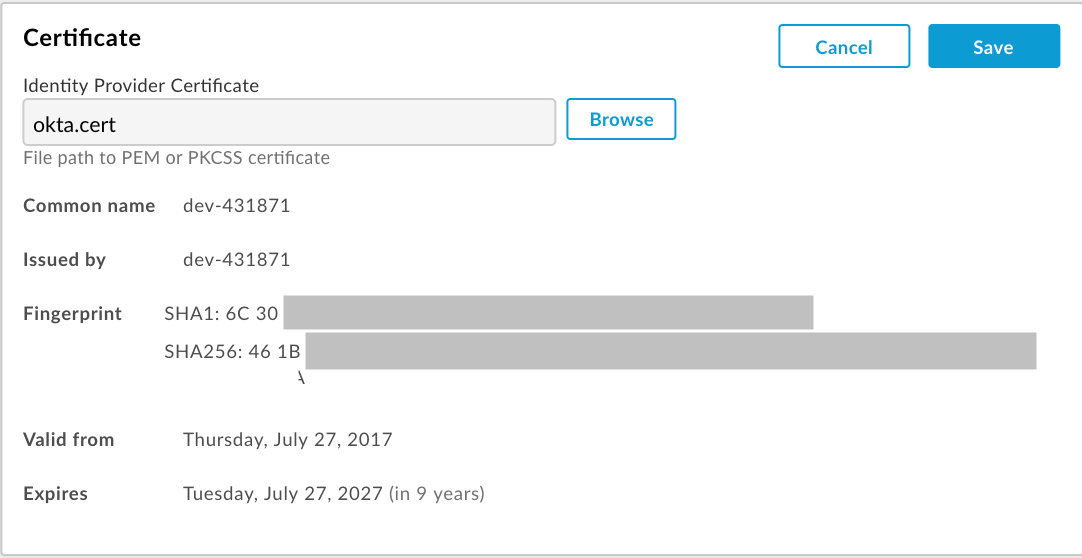

上传新证书

要上传新证书,请执行以下操作:

从 SAML 身份提供商下载证书。

点击要为其上传新证书的身份区域所在的行。

在证书部分,点击

。

。点击浏览并导航到本地目录中的证书。

点击打开以上传新证书。

证书信息字段会更新以反映所选证书。

验证证书是否有效且未过期。

点击保存。

将 x509 证书转换为 PEM 格式

如果下载了 x509 证书,则需要将其转换为 PEM 格式。

要将 x509 证书转换为 PEM 格式,请执行以下操作:

- 从 SAML 身份提供商元数据文件中复制

ds:X509Certificate element的内容,然后将其粘贴到惯用的文本编辑器中。 - 在文件顶部添加以下行:

-----BEGIN CERTIFICATE----- - 在文件底部添加以下行:

-----END CERTIFICATE----- - 使用

.pem扩展名保存文件。

下面提供了 PEM 文件内容的示例:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----