Estás viendo la documentación de Apigee Edge.

Ve a la

documentación de Apigee X. info

¿Qué es el adaptador de Apigee para Envoy?

El adaptador de Apigee para Envoy es una puerta de enlace de API administrada por Apigee que usa Envoy a fin de almacenar el tráfico de la API de proxy. Envoy es un conocido proxy de servicio y de código abierto diseñado para las aplicaciones nativas de la nube. Puedes ejecutar el adaptador de Apigee para Envoy de forma local o en un entorno de múltiples nubes.

Con el adaptador de Apigee para Envoy, obtienes una aplicación de puerta de enlace de API de huella relativamente pequeña que se ejecuta cerca de tus aplicaciones de backend. El adaptador de Apigee para Envoy se basa en Apigee en los siguientes casos:

- Autenticación y autorización de API (con claves de API y OAuth)

- Administración de la cuota

- Estadísticas de API

Mira los videos

En este video se ofrece una descripción general y una demostración del adaptador de Apigee de Google Cloud para Envoy.

En este video, se describe el uso del adaptador de Apigee para Envoy con Service Mesh.

Opciones de instalación

Puedes usar el adaptador de Apigee para Envoy en los siguientes contextos:

- Como un objeto binario nativo independiente (o que se ejecuta en Docker) y está integrado en Apigee Edge para la nube pública.

- Como un objeto binario nativo independiente (o que se ejecuta en Docker) y está integrado en Apigee Edge para la nube privada.

- Como servicio implementado en la malla de servicios de Istio integrada en Apigee Hybrid. Consulta Usa el adaptador de Apigee para Envoy con Apigee Hybrid.

Apigee Adapter for Envoy

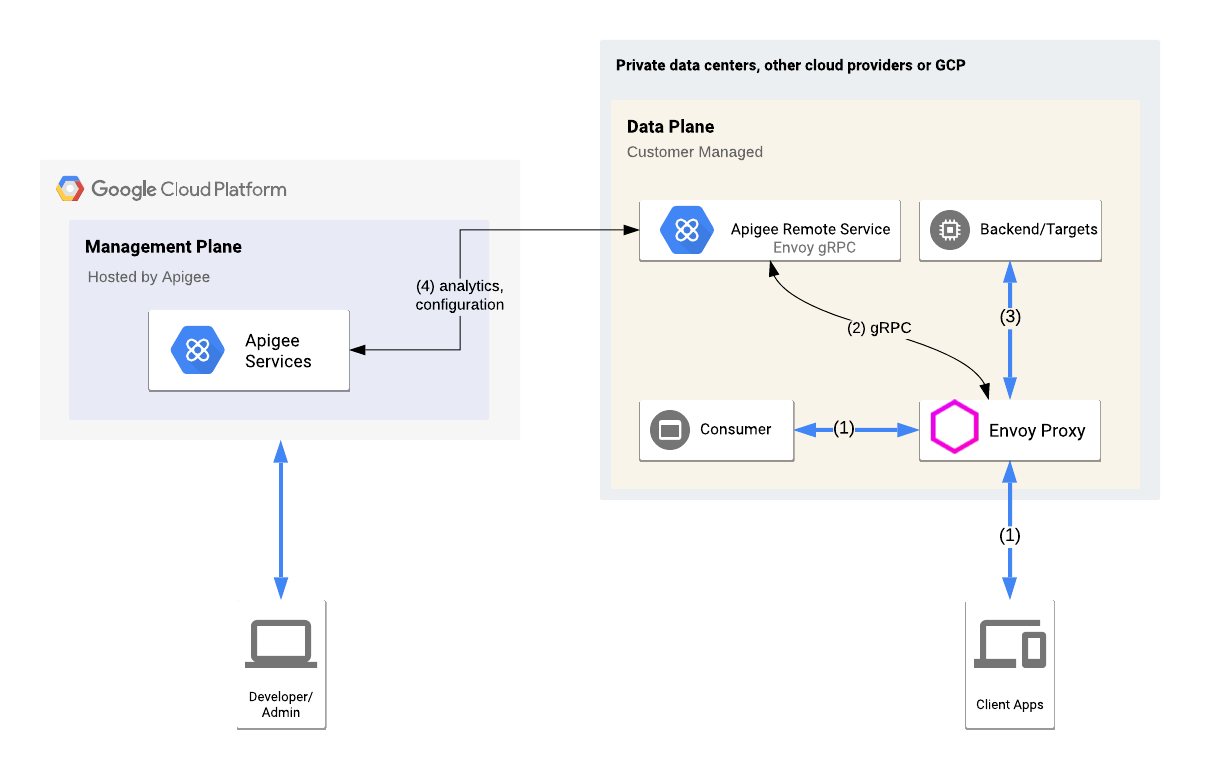

En la figura siguiente, se muestra la arquitectura de alto nivel del adaptador de Apigee para Envoy. Esta arquitectura consiste en componentes del plano de administración implementados en Google Cloud Platform (GCP) y componentes del plano de datos que se ejecutan de manera remota de forma local o en un entorno de proveedor de servicios en la nube. El plano de datos incluye el proxy de Envoy y el servicio remoto de Apigee. La función de cada componente se describe después de la figura.

- Una app del cliente o consumidor accede a un extremo de API expuesto por el proxy de Envoy.

- El proxy de Envoy pasa el contexto de seguridad (mediante encabezados HTTP) al Service remoto de Apigee. El Service remoto de Apigee actúa como un punto de decisión sobre la política (PDP) y aconseja a Envoy que permita o rechace el acceso al consumidor de la API para la solicitud.

- Si la llamada está permitida, el proxy de Envoy reenvía la solicitud al backend.

- El Service remoto de Apigee sondea de forma asíncrona el plano de administración y descarga el proxy, el producto de la API y otras opciones de configuración que necesita operar.

¿Por qué usar el adaptador de Apigee para Envoy?

Mover el componente de administración de API cerca de las aplicaciones de destino de backend puede reducir la latencia de red. Si bien puedes instalar Apigee Edge de forma local en una nube privada, una implementación completa de Apigee Edge es bastante grande y compleja para admitir sus funciones completas de conjunto de atributos datos y datos a gran escala, como la administración de claves, la monetización y las estadísticas. Esto significa que la implementación de Apigee Edge local en cada centro de datos no siempre es conveniente.

Los beneficios de usar el adaptador de Apigee para Envoy incluyen los siguientes:

-

Latencia reducida en el tráfico de la API para servicios que se ejecutan cerca.

- Uso del kit completo de métricas, paneles y las API de Edge Analytics.

- Mantiene el tráfico de API dentro de los límites aprobados por la empresa para fines de seguridad o cumplimiento.

- La comunicación asíncrona con Apigee permite capturar y enviar datos de tráfico de API a Apigee sin afectar la latencia.

- El adaptador puede tolerar interrupciones temporales de comunicación con el plano de administración. Sin embargo, con el tiempo, una interrupción puede provocar la pérdida de funcionalidad. El adaptador requiere comunicación con el plano de administración para lo siguiente:

- Generar tokens de OAuth

- Verificar las claves de API (se requiere conexión para la primera verificación, después de la cual se almacena en caché)

- Aplicar cuotas

- Enviar datos de estadísticas al plano de administración