أنت تعرض مستندات Apigee Edge.

انتقل إلى

مستندات Apigee X. معلومات

Edge Microgateway الإصدار 3.1.5 والإصدارات الأحدث

نظرة عامة

بعد الانتهاء من الخطوات الواردة في دليل الإعداد هذا، ستحصل على متصفّح Edge يعمل بشكل كامل إمكانية تثبيت بوابة مصغّرة قادرة على معالجة طلبات واجهة برمجة التطبيقات. ستختبر الإعداد من خلال إجراء طلبات البيانات الآمنة من واجهة برمجة التطبيقات من خلال Edge Microgateway إلى هدف خلفية. ستتعلم أيضًا كيفية إضافة زيادة مفاجئة في المكون الإضافي للاعتقال في المدخل الصغير.

ينقسم هذا الدليل إلى الأجزاء التالية:

- المتطلبات الأساسية: تثبيت Edge مدخل مصغّر

- الجزء 1: تهيئة Edge Microgateway

- الجزء 2: إنشاء كيانات على Apigee Edge

- الجزء 3: تشغيل Edge مدخل مصغّر

- الجزء 4: Secure Edge Microgateway

- الجزء 5: إضافة المكوّن الإضافي Spike Arrest

- الجزء 6: عرض بيانات الإحصاءات على Apigee Edge

المتطلبات الأساسية: تثبيت بوابة Edge Microgateway

اتّبِع التعليمات في مقالة Installing Edge. مدخل مصغّر عند إكمال التثبيت، ستكون جاهزًا لاتباع الخطوات الواردة في البرنامج التعليمي.

الجزء 1: إعداد Edge مدخل مصغّر

في هذا الجزء ستستخدم أمر واجهة سطر الأوامر (CLI) لتهيئة بوابة Edge Microgateway إلى التواصل مع Apigee Edge

- في حال استخدام Apigee Edge Cloud، يُرجى اتّباع الخطوات التالية في Apigee Edge: خطوات إعداد السحابة الإلكترونية.

- إذا كنت تستخدم Apigee Private Cloud، اتّبِع خطوات Apigee Edge. الخطوات التي يجب اتّباعها في السحابة الإلكترونية الخاصة:

خطوات إعداد Apigee Edge Cloud

اتبع هذه الخطوات لاستخدام Edge Microgateway مع Apigee Edge Cloud:

- تهيئة بوابة Edge Microgateway (عليك إجراء هذه الخطوة مرة واحدة فقط):

edgemicro init

- تم توفير ملف إعدادات باسم "

default.yaml" في منزلك. في دليل فرعي يسمى.edgemicro. يُرجى التحقّق الآن للتأكّد من أنّ هذا الملف موجود:ls ~/.edgemicro default.yaml

ملاحظة: في مستندات Edge Microgateway، نشير إلى الدليل الرئيسي علامة المد (

~)، وهي اختصار لنظام التشغيل UNIX. إذا كنت تستخدم نظام التشغيل Windows، تشغيل واجهة لا تدعم التلدة، ستحتاج إلى استبدال علامة المد متغير البيئة التلدة في الأوامر التي تشير إلى الدليل الرئيسي. بالنسبة مثال:%USERPROFILE%/.edgemicro - كل أوامر CLI لها وظيفة مساعدة. مساعدة الطباعة على edgemicro

إعداد الأمر:

edgemicro configure -h

- نفِّذ الأمر التالي لإعداد Edge Microgateway:

edgemicro configure -o [org] -e [env] -u [username]

المكان:

org:اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).env:بيئة في مؤسستك (مثل الاختبار أو إنتاج).username:عنوان البريد الإلكتروني المرتبط حساب Apigee.

ملاحظة: يسمح أمر الضبط بمَعلمات إضافية. للحصول على يُرجى الاطِّلاع على ضبط Edge Microgateway في Apigee Edge Cloud.

مثال

edgemicro configure -o docs -e test -u jdoe@example.com

الناتج

./edgemicro configure -o docs -e test -u jdoe@apigee.com password: current nodejs version is v12.5.0 current edgemicro version is 3.1.0 password: file doesn't exist, setting up Give me a minute or two... this can take a while... App edgemicro-auth deployed. checking org for existing KVM error checking for cert. Installing new cert. creating KVM adding private_key adding public_key configuring host edgemicroservices-us-east-1.apigee.net for region us-east-1 saving configuration information to: $HOME/.edgemicro/docs-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQCQ2mJZJGbPPTANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTcwOTA3MjA0ODA4WhcNMTcwOTA4MjA0ODA4WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDw yzmqi5CelqqtTr6IaFe1ssrMXEDnNtkBh95U6F5zHLsNQhJcyNUAO9um6FLMSqSd fTztXfWUZzDgmbb6sfbx/9cqpvQ8TIjxyIz8xGM9H4legRQmsCQoYGkLjpPE5ZOa wZrI5IaVm8LY6vbopPFwxgKOQ9bphx6k9Na055DmNyZAOTMD+4I0m/RdsrnZnYih 3DaFj1tXHKZI1jfAt/QOif5Nmk4+JckYwF+9HBysWUbbvj/gnBjVYF2Isb7q7oFD lPGhwFoIebMqHMWD8lG7+9RJDO9dDV6f1g1/9waIrq1D+MoVXos9VMstNrPp0cKF Ue+lAkct8tylH+2MosF7AgMBAAEwDQYJKoZIhvcNAQELBQADggEBAJMRdcQh3ayy csVVT4TYwxV7MKWRfhDRz6X+MM9frB+Z7sI4+ZoZbXKOoZI2hSjmbdLpkNR/m9eJ +1Uk0JKmpSY7Q+1rRrvcHsWNysGf4z+zDJXYECTrtSnXKBXtb9SJ8JAfoZOQD0lA zmKuJjQMLTdiYMHOBR6ZWnaKaRvrQwGHcQrheJm4a90XgZF6jcRR8CPrBzkmsbCp IU/Ux3E17wDGYPxjJs5otyQG8rN/88RGyaSeXK8rjKr9D4KFGJeasXBKmTG2afAr yfBvS4h6s42FCOR/eLpmMllVoO9up71Fa3EtV+aK+FNNY9uMbgUHeLQE7z9nn06q PTmvExZLkLQ= -----END CERTIFICATE----- The following credentials are required to start edge micro key: 27ee39567c75e4567a66236cbd4e86d1cc93df6481454301bd5fac4d3497fcbb secret: 4618b0008a6185d7327ebf53bee3c50282ccf45a3cceb1ed9828bfbcf1148b47

خطوات إعداد Apigee Private Cloud

اتَّبع الخطوات التالية لاستخدام Edge Microgateway مع Apigee Private Cloud:

- تهيئة بوابة Edge Microgateway (عليك إجراء هذه الخطوة مرة واحدة فقط):

edgemicro init

- اطبع معلومات المساعدة لأمر edgemicro Private Configuration. إِنْتَ

طباعة التعليمات بهذه الطريقة لأي أوامر أو خيار أوامر في Edge Microgateway.

edgemicro private configure -h

- نفِّذ الأمر التالي. يتطلب توفُّر معلومات عادية حول Apigee Edge

حساب السحابة الإلكترونية الخاص: اسم المؤسسة واسم البيئة واسم المستخدم (عنوان البريد الإلكتروني) وكلمة المرور

عنوان IP لخادم الإدارة وعنوان IP لجهاز التوجيه. يجب أن تكون مشرف مؤسسة Edge لاستخدام هذا الإعداد

:

edgemicro private configure -o [org] -e [env] -u [username] -r [runtime_url] -m [mgmt_url] -v [virtual_host]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة) المشرف).envعبارة عن بيئة في مؤسستك (مثل الاختبار أو إنتاج).runtime_urlهو عنوان URL لبيئة تشغيل السحابة الإلكترونية الخاصة مثال.mgmt_urlهو عنوان URL لخادم الإدارة مثيل السحابة الإلكترونية الخاص.usernameهو عنوان البريد الإلكتروني المرتبط بـ Apigee الحساب.-

virtual_hostهي قائمة مفصولة بفواصل للمضيف الافتراضي الأسماء. القيمتان التلقائيّتان هماdefault,secure.

مثال

edgemicro private configure -o docs -e test -u jdoe@example.com -r http://192.162.52.106:9001 -m http://192.162.52.106:8080 -v default

أو، إذا كان لديك اسم مستعار للمضيف الظاهري myorg-test.mycompany.com، فيمكنك استخدام

الأمر مثل هذا:

edgemicro private configure -o docs -e test -u jdoe@example.com -r myorg-test.mycompany.com -m http://192.162.52.106:8080 -v default

الناتج

delete cache config checking for previously deployed proxies configuring edgemicro internal proxy deploying edgemicro internal proxy deploying edgemicro-auth app copy auth app into tmp dir copy config into tmp deer Give me a minute or two... this can take a while... App edgemicro-auth added to your org. Now adding resources. checking org for existing KVM error checking for cert. Installing new cert. creating KVM adding private_key adding public_key configuring host http://192.168.52.106:9001 for region dc-1 saving configuration information to: $HOME/.edgemicro/jdoe-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3 OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWsKWBDP9o Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho 7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ 57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ 1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz pFkIxepyr/0= -----END CERTIFICATE----- The following credentials are required to start edge micro key: a3f8f3dfe39158fc3c50b274f0af2234246e0d5f6ea4ad09389b645147151ba3 secret: 3e9904802fb3c0e8ca408128a11119cf13546d54dac10ace944c097a726a1263 edgemicro configuration complete!

التحقّق من التثبيت

شغِّل هذا الأمر للتحقّق من عملية التثبيت. إذا لم يتم الإبلاغ عن أي أخطاء، سيتم إعداد كل شيء. بشكل صحيح وسوف تتمكن من بدء بوابة Edge Microgateway بنجاح.

edgemicro verify -o [org] -e [env] -k [key] -s [secret]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).keyهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.secretهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.

مثال

edgemicro verify -o docs -e test -k 93b01fd21d86331459ae52f624ae9aeb13eb94767ce40a4f621d172cdfb7e8e6 -s c8c755be97cf56c21f8b0156d7132afbd03625bbd85dc34ebfefae4f23fbcb3c

لمحة عن الإعدادات

كل الإعدادات التي تم إجراؤها حتى الآن تسمح لـ Edge Microgateway بتشغيل نفسه في Apigee الحافة. بعد نجاح عملية Bootstrapping، تسترد Edge Microgateway حمولة البيانات معلومات الإعداد من Apigee Edge.

ما الغرض من استخدام معلومات الضبط هذه؟ كما سنكتشف في الجزء التالي من هذا البرنامج التعليمي، عندما تبدأ بوابة Edge Microgateway، تتلقى قائمة بـ Edge الخاص الخوادم الوكيلة لواجهة برمجة التطبيقات Microgateway-aware من Apigee Edge. في الجزء التالي من هذا البرنامج التعليمي، ستطلع إنشاء خادم وكيل متوافق مع Microgateway. يقصر Edge Microgateway العملاء على طلب واجهات برمجة التطبيقات فقط واجهات برمجة التطبيقات الوكيلة لـ Microgateway-Aware، وسيُطلب من العملاء (بشكل افتراضي) تقديم رمز أمان مميز صالح لكل مكالمة. لقراءة المزيد عن هذه الخوادم الوكيلة، راجع "ما عليك التعرّف على الخوادم الوكيلة الواعية لـ Edge Microgateway" في نظرة عامة على Edge مدخل مصغّر

بصفتك مشرفًا لمؤسسة Edge، سوف تهتم بمعرفة أن الخوادم الوكيلة لـ Edge Microgateway إلى منتجات Edge، تمامًا مثل أي خوادم وكيلة أخرى. من خلال استخدام المنتجات ومطوّر البرامج يمكنك إنشاء رموز أمان مميزة خاصة بالعميل للتحكُّم في الوصول إلى واجهات برمجة التطبيقات التي يتم طلبها من خلال مدخل مصغّر على حافة مرة أخرى، فإن الأنماط المعنية مماثلة للعمل مع أي خوادم وكيلة لواجهة برمجة التطبيقات، ومنتجات مطوّري البرامج على Apigee Edge. وإذا كنت تود الاطلاع على المنتجات، فابدأ ما هو منتج واجهة برمجة التطبيقات؟ في Edge التوثيق.

سنتعرف بعد ذلك على طريقة إنشاء خوادم Edge Microgateway، وسنتعرف بعد ذلك على ابدأ تشغيل Edge Microgateway واختبر الإعداد.

الجزء 2: إنشاء كيانات على Apigee Edge

في هذا الجزء، ستنشئ هذه الكيانات على Edge:

- ملف

الخادم الوكيل المستند إلى المدخلات الجزئية: وهو خادم وكيل خاص يمكن لشبكة Edge Microgateway اكتشافه باستخدامه.

لبدء التشغيل. هناك اصطلاح تسمية يجب اتّباعه على الخوادم الوكيلة المدرِكة لآلية الوصول إلى البيانات، وهو الاسم

يجب أن يكون مع

edgemicro_. على سبيل المثال:edgemicro_helloأوedgemicro_userinfoعندما تبدأ بوابة Edge Microgateway، فإنها تسترد من Edge، قائمة بالخوادم الوكيلة الواعية بالبوابة المصغّرة من مؤسسة وبيئة Edge نفسها الذي حددته عند بدء تشغيل Edge Microgateway.

بالنسبة إلى كل خادم وكيل يستخدم بيانات المدخلات الدقيقة، يسترد Edge Microgatway عنوان URL المستهدف للخادم الوكيل مسارها الأساسي. توفّر الخوادم الوكيلة المدرِكة لبوابة ميكروغيت أيضًا طريقة ملائمة لربط التحليلات. البيانات التي تم إنشاؤها بواسطة Edge Microgateway باستخدام خادم وكيل على نظام Edge الأساسي. كالبوابة الصغيرة يعالج طلبات بيانات من واجهة برمجة التطبيقات، ويرسل بيانات الإحصاءات إلى Edge بشكل غير متزامن. ستظهر بيانات "إحصاءات Google" في واجهة مستخدم Edge Analytics ضمن أسماء الخادم الوكيل المدرِك للواجهة الجزئية، كما هو الحال مع أي نظام الخادم الوكيل.

- منتج أو مطوّر أو تطبيق مطوّر: تستخدم Edge Microgateway المنتجات وتطبيقات المطورين لتفعيل رمز الدخول OAuth2 أو أمان مفتاح واجهة برمجة التطبيقات. عندما شبكة Edge يبدأ تطبيق Microgateway، ويتم تنزيل جميع إعدادات المنتجات من Apigee Edge. التنظيم. يستخدم الأداة هذه المعلومات للتحقق من طلبات البيانات من واجهة برمجة التطبيقات التي يتم إجراؤها من خلال Edge Microgateway باستخدام مفاتيح واجهة برمجة التطبيقات أو رموز الدخول عبر OAuth2.

1. إنشاء المحتوى خادم وكيل لواجهة برمجة التطبيقات Microgateway-Aware على Edge

- سجِّل الدخول إلى مؤسستك على Apigee Edge.

- اختَر التطوير > الخوادم الوكيلة لواجهة برمجة التطبيقات في قائمة التنقل الجانبية

- انقر على + خادم وكيل. تم استدعاء معالج إنشاء خادم وكيل.

- في صفحة المعالج الأولى، اختَر الخادم الوكيل العكسي (الأكثر شيوعًا).

- انقر على التالي.

- في صفحة تفاصيل المعالج، يمكنك الضبط على النحو التالي. تأكد من ملء المعالج

تمامًا كما هو موضّح:

- اسم الخادم الوكيل: edgemicro_hello

- المسار الأساسي للخادم الوكيل: /hello

- واجهة برمجة التطبيقات الحالية: http://mocktarget.apigee.net/

- انقر على التالي.

- في صفحة "الأمان" في المعالج، اختَر تمرير (بدون).

- انقر على التالي.

- في صفحة "المضيفات الافتراضية" بالمعالج، اقبل الإعدادات الافتراضية.

- انقر على التالي.

- في صفحة الإصدار بالمعالج، راجع إعدادات الخادم الوكيل. تأكد من أن تم اختيار بيئة test.

- انقر على إنشاء ونشر.

2. إنشاء منتج

- اختَر نشر >. منتجات واجهة برمجة التطبيقات في قائمة التنقل الجانبية

- انقر على + منتج واجهة برمجة التطبيقات. تظهر صفحة "تفاصيل المنتج".

- املأ صفحة "تفاصيل المنتج" على النحو التالي:

- الاسم: EdgeMicroTestProduct

- الاسم المعروض: EdgeMicroTestProduct

- البيئة: الاختبار والإنتاج

- الوصول: متاح للجميع

- نوع الموافقة على المفتاح: تلقائية

- في "الموارد"، انقر على +الخادم الوكيل لواجهة برمجة التطبيقات

- اختَر edgemicro-auth

- انقر على +الخادم الوكيل لواجهة برمجة التطبيقات مرة أخرى.

- اختَر edgemicro_hello.

- اختَر + مورد مخصَّص

- أدخِل /**.

- اختَر + مورد مخصَّص مرة أخرى.

- أدخل /

- انقر على حفظ.

3- (اختياري) أنشئ اختبار المطوِّر

لغرض هذا البرنامج التعليمي، يمكنك استخدام أي مطوّر حالي للخطوة التالية، إنشاء تطبيق مطور. لكن إذا أردت، أنشئ مطوِّرًا تجريبيًا الآن:

- اختَر نشر >. المطوّرون في قائمة التنقّل الجانبية

- انقر على + مطوّر برامج.

- املأ مربّع الحوار لإنشاء مطوِّر اختبار.

4. إنشاء تطبيق مطوِّر

أنت ستستخدم بيانات اعتماد العميل من هذا التطبيق لإجراء طلبات بيانات آمنة من واجهة برمجة التطبيقات من خلال بوابة Edge Microgateway:

- اختَر نشر >. التطبيقات في قائمة التنقّل الجانبية.

- انقر على + تطبيق. ستظهر صفحة تفاصيل التطبيق للمطوّرين.

- املأ صفحة تطبيق المطوِّر على النحو التالي:

- الاسم: EdgeMicroTestApp

- الاسم المعروض: EdgeMicroTestApp

- المطوِّر: إذا أنشأت مطوِّرًا تجريبيًا، اختَره. أو يمكنك استخدام أي مطور حالي لغرض هذا البرنامج التعليمي.

-

بيانات الاعتماد:

- اختَر "انتهاء الصلاحية": أبدًا.

- انقر على + منتج واختَر EdgeMicroTestProduct. (المنتج الذي أنشأته للتو)

- انقر على حفظ.

- لقد عدت إلى صفحة قائمة التطبيقات.

- اختَر التطبيق الذي أنشأته للتو، EdgeMicroTestApp.

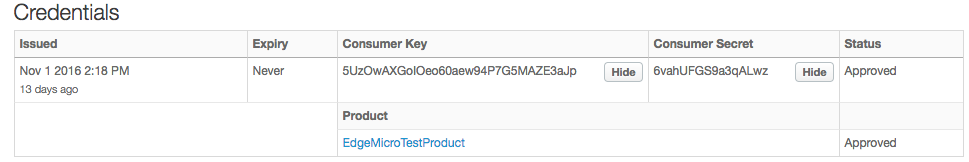

- انقر على عرض بجانب مفتاح المستهلك والمستهلك. سرّي:

الجزء 3: تشغيل بوابة Edge Microgateway

الآن بعد أن تم ضبط بوابة Edge Microgateway (حافة ماكرو) واتصال Wi-Fi Microgateway واحد على الأقل الخادم الوكيل على Edge، فقد حان الوقت لبدء تشغيل Edge Microgateway. سيتم تشغيل خادم Edge Microgateway HTTP على جهازك المحلي، وستجري اتصالات واجهة برمجة التطبيقات مباشرة إلى ذلك الخادم.

1. بدء Edge Microgateway

استخدام الأمر edgemicro start لبدء تشغيل Edge مدخل مصغّر.

- التأكد من أنك تمتلك المفاتيح التي تم إرجاعها سابقًا عند تشغيل edgemicro

إعداد. بدا هذا الناتج شيئًا على النحو التالي:

You need key and secret while starting edgemicro instance key: da4778e7c240a5d4585fc559eaba5083328828bc9f3a7f583e8b73e secret: 3aad7439708b4aeb38ee08e82189921ad00e6fc1ba8a8ae9f929ee2

- (اختياري) يمكنك طباعة معلومات المساعدة للأمر

edgemicro start.

edgemicro start -h

- لبدء Edge Microgateway، نفذ الأمر التالي:

edgemicro start -o [org] -e [env] -k [key] -s [secret]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).keyهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.secretهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.

مثال

edgemicro start -o docs -e test -k 701e70e718ce6dc1880616b3c39177d64a88754d615c7a4e1f78b6181d000723 -s 05c14356e42d136b83dd135cf8a18531ff52d7299134677e30ef4e34ab0cc824

الناتج

يسترد الأمر start الكثير من معلومات الإعداد من Apigee Edge (الذي تمريره إلى النافذة الطرفية). ستظهر لك في الناتج قائمة ببوابة المدخلات الدقيقة الخوادم الوكيلة والمنتجات التي تم اكتشافها. في نهاية الناتج، من المفترض أن يظهر لك شيء ما النحو التالي:

... current nodejs version is v12.5.0 current edgemicro version is 3.1.0 info: jwk_public_keys download from null returned 200 undefined info: jwt_public_key download from https://docs-test.apigee.net/edgemicro-auth/publicKey returned 200 OK info: products download from https://docs-test.apigee.net/edgemicro-auth/products returned 200 OK info: config download from https://edgemicroservices-us-east-1.apigee.net/edgemicro/bootstrap/organization/docs/environment/test returned 200 OK PROCESS PID : 17991

- يُرجى التحقّق من حالة المدخل الصغير. في نافذة طرفية أخرى، قم بالملف المضغوط إلى نفس الدليل حيث

لقد بدأت Edge Micro وأدخل الأمر التالي:

edgemicro status current nodejs version is v12.5.0 current edgemicro version is 3.1.0 edgemicro is running with 8 workers

ما السبب؟

حمولة من Edge يتم تنزيل معلومات إعداد المدخل المصغّر من Apigee Edge ويتم تخزينها مؤقتًا محليًا. وتتضمن هذه المعلومات ما يلي:

- هو المفتاح العام الذي أنشأناه وخزّنناه سابقًا في خريطة مشفّرة لقيم المفاتيح (KVM).

- تمثيل لجميع خوادم Edge Microgateway والموجودة في المؤسسة أو البيئة. هذه هي جميع الخوادم الوكيلة التي يتم تسميتها بالبادئة edgemicro_.

- تمثيل لجميع منتجات واجهة برمجة التطبيقات الموجودة في المؤسسة أو البيئة.

باستخدام هذه المعلومات، تعرف Edge Microgateway أنواع الخوادم الوكيلة ومسارات الخادم الوكيل المسموح لها الدفع. وتستخدم معلومات المنتج لفرض الأمان (بنفس الطريقة تمامًا مثل أي واجهة برمجة تطبيقات) هذا الخادم الوكيل على Apigee Edge، حيث ترتبط مفاتيح تطبيق المطوّرين بالمنتجات). سنذهب عبر خطوات تأمين Edge Microgateway قريبًا.

2. المدخل الصغير Test Edge

أثناء تشغيل Edge Microgateway، يمكنك استدعاء الخادم الوكيل. تسمح إعدادات تم تنزيل الخادم الوكيل edgemicro_hello من Edge عند بدء Edge. مدخل مصغّر. تذكر أن المسار الأساسي للخادم الوكيل هو /hello.

لاختبار Edge Microgateway، نبدأ بالمسار الأساسي ونضيف مسار مورد /echo. تجدر الإشارة إلى أنّ كلّ البيانات التي تلي المسار الأساسي (بما في ذلك أيّ مَعلمات طلب بحث) يتم تمريره إلى الواجهة الخلفية:

curl -i http://localhost:8000/hello/echo

{"error":"missing_authorization","error_description":"Missing Authorization header"}يحدث الخطأ بسبب عدم إرسال مفتاح واجهة برمجة تطبيقات أو رمز دخول صالح مع الطلب. من بشكل افتراضي، يتطلب Edge Microgateway إما مفتاح واجهة برمجة التطبيقات أو رمز الدخول في كل طلب بيانات من واجهة برمجة التطبيقات. ضِمن في الخطوة التالية من البرنامج التعليمي، سنقوم بتأمين واجهة برمجة التطبيقات هذه بشكل صحيح ونوضح لك كيفية الحصول على رمز الدخول وتضمينه مع الطلب.

4. إيقاف المدخل الصغير Edge

- في نافذة طرفية منفصلة،

cdإلى الدليل نفسه حيث لقد بدأت Edge Microgateway. - أدخِل أمر إيقاف:

edgemicro stop

الجزء 4: Secure Edge مدخل مصغّر

يمكنك تأمين طلبات البيانات من واجهة برمجة التطبيقات التي يتم إجراؤها من خلال Edge Microgateway باستخدام مفتاح واجهة برمجة التطبيقات أو إمكانية الوصول الرمز المميز.

- طلبات البيانات من واجهة برمجة التطبيقات الآمنة باستخدام رمز الدخول OAuth2

- طلبات بيانات من واجهة برمجة التطبيقات الآمنة باستخدام مفتاح واجهة برمجة التطبيقات

طلبات البيانات الآمنة من واجهة برمجة التطبيقات باستخدام رمز الدخول OAuth2

اتّبِع الخطوات التالية إذا كنت تريد مصادقة طلبات البيانات من واجهة برمجة التطبيقات باستخدام رمز الدخول OAuth2:

1. الحصول على المفاتيح المطلوبة

- في واجهة مستخدم Edge، انتقِل إلى "تطبيق المطوِّر" الذي أنشأته سابقًا. اسم التطبيق هو EdgeMicroTestApp.

- في صفحة تطبيق المطوِّر، اعرض مفتاح العميل وسر العميل، وانسخهما. هذه القيم مطلوبة للحصول على رمز الدخول في الخطوة التالية.

2- الحصول على رمز الدخول

هناك طريقتان للحصول على رمز الدخول. سنعرض لك الطريقتين.

استخدام واجهة سطر الأوامر للحصول على رمز الدخول

الطريقة الأولى ملائمة، وتتّبع النمط الذي استخدمناه في مختلف المراحل الدليل التوجيهي. تُعد الطريقة الثانية أكثر فائدة بشكل عام لتطبيق العميل. والمطورين الذين يحتاجون إلى طلب رموز مميزة. يتم تنفيذ نقطة نهاية الرمز المميز الخادم الوكيل edgemicro-auth الذي تم تفعيله عند ضبط Edge مدخل مصغّر.

- (اختياري) يمكنك عرض المساعدة للأمر token get:

edgemicro token get -h

- قم بإنشاء الرمز، واستبدل قيم مفتاح العميل وسر العميل من

تطبيق المطوِّر الذي أنشأته على Apigee Edge في -i و-s

المَعلمات:

edgemicro token get -o [org] -e [env] -i [consumer_key] -s [consumer_secret]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).consumer_idهو رقم تعريف المستهلك في تطبيق المطوّر الذي أنشأناه سابقًا.- "

consumer_secret" هو سر المستهلك في المطوّر التطبيق الذي أنشأته سابقًا

مثال

edgemicro token get -o docs -e test -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

الإخراج (نموذج)

current nodejs version is v12.5.0 { token: 'eyJ0eXAiOiJKV1QiLCJhbGciSUzI1NiJ9.eyJhcHBsaWNhdGl vbl9uYW1lIjoiNWNiMGY0tOWMzOC00YmJjLWIzNzEtZGMxZTQzOGYxZGMxI iwiY2xpZW50X2lkIjoiNVVdBWEdvSU9lbzYwYWV3OTRQN0c1TUFaRTNhSnA iLCJzY29wZXMiOltdLCJhcGlfcHJvjdF9saXN0IjpbIsVkZ2VNaWNyb1Rlc 3RQcm9kdWN0IlmlhdCI6MTQ3ODIwODMzMiwiZXhwIjoxNDc4MjEwMTMxfQ. v3Q8Rs0W9FO_XpERwIAMMXhjGamRmmmWgrAy1wJv0-99oajx5ASI5qjNubM nCF14xxwlVXHcz1VfedA8Nx7Ih145zhWWuPKL9muzhXXnVBRFeBMeeLqJk4 QQ7Bhst7xH_68nJSTE20Egu95DHOCUemfrepDFH0VggY4BmzvwLkBNfz_te E_YqwKZbpGOLMdKK1vMk0fk0x19SieIMS_aJYeOAklrzUhnFxWJFrsAWsax NLx_BbQcZzYfK1JSDUrhRNVBuPHMnGjNA_oHw2J4qa6Hsp62PfchG-DIW_t -0BFnYf3rYXmqyNORqFrOMdl4VxqQ' }

(اختياري) استخدام واجهة برمجة التطبيقات للحصول على رمز مميّز

إذا كنت معتادًا على استدعاء خوادم وكيلة Edge باستخدام curl أو عميل HTTP آخر، سيكون لديك اهتمام لمعرفة أنه يمكنك استدعاء نقطة نهاية الرمز المميز مباشرةً، بدلاً من استخدام الدالة edgemicro الرمز المميز. إليك مثال على التجاعيد. ما عليك سوى استبدال أسماء المؤسسة والبيئة في عنوان URL، وتمرير قيم مفتاح العميل مفصولة بنقطتين سر العميل في عنوان المصادقة:

curl -i -X POST "http://[org]-[env].apigee.net/edgemicro-auth/token" -d '{ "client_id": "your consumer key", "client_secret": "your consumer secret", "grant_type": "client_credentials" }' -H "Content-Type: application/json"

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).client_idهو رقم تعريف المستهلك في تطبيق المطوِّر الذي أنشأته. مسبقًا.client_secretهو سر المستهلك في تطبيق المطوّر الذي أنشأناه سابقًا.

الناتج (نموذج)

الأمر، سواء كنت تستخدم أمر edgemicroToken واجهة سطر الأوامر (CLI) أو استدعيت نقطة النهاية باستخدام curl، أو يعرض رمز الدخول المُوقَّع الذي يمكن استخدامه لإجراء مكالمات العميل. شيء من هذا القبيل:

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFsnhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik241yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

3. التحقّق من الإعدادات في Edge Microgateway

- افتح الملف

$HOME/.edgemicro/org-env-config.yaml. عرض أين تم تثبيت Edge Microgateway إذا لم تتمكّن من تحديد موقع هذا الملف. - تأكَّد من ضبط خصائص مكوّن OAuth الإضافي هذه على خطأ. هي كاذبة من خلال

ولكن من المستحسن التحقق مرة أخرى مما يلي:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- تأكَّد أيضًا في ملف

org-env-config.yamlمن أنّ مكوّن Oauth الإضافي تمت إضافتها إلى العنصرplugins:sequence، كما يلي:plugins: dir: ../plugins sequence: - oauth

- إذا أجريت أي تغييرات على الملف، يُرجى إعادة تحميل التغييرات إلى الملف قيد التشغيل.

مثيل Edge Microgateway. يؤدي هذا الأمر إلى إعادة ضبط Edge Microgateway باستخدام وقت الاستراحة:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).keyهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.secretهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.

مثال

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

4- طلب بيانات من واجهة برمجة التطبيقات بأمان

يمكنك الآن إجراء طلب بيانات من واجهة برمجة التطبيقات بشكل آمن من خلال رمز الدخول المتوفّر. على سبيل المثال:

curl -i -H "Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJhcHBsaWNhdGlvbl 9uYW1lIjoiYmU2YmZjYjAtMWQ0Ni00Y2IxLWFiNGQtZTMxNzRlNTAyMDZkIiwiY2xpZW50X2lkIjoiOGxTTTVIRHdyM VhIT1ZwbmhURExhYW9FVG5STVpwWk0iLCJzY29wZXMiOltdLCJhcGlfcHJvZHVjdF9saXN0IjpbIk1pY3JvZ2F0ZXdh eVRlQcm9kdWN0Il0sImCI6MTQzNTM0NzY5MiwiZXhwIjoxNDM1MzQ5NDkxfQ.PL30Y6uK1W1f2ONPEsBDB_BT31c6 IsjWGfwpz-p6Vak8r767tAT4mQAjuBpQYv7_IU4DxSrnxXQ_q536QYCP4p4YKfBvyqbnW0Rb2CsPFziy_n8HIczsWO s0p4czcK63SjONaUpxV9DbfGVJ_-WrSdqrqJB5syorD2YYJPSfrCcgKm-LpJc6HCylElFDW8dHuwApaWcGRSV3l5Wx 4A8Rr-WhTIxDTX7TxkrfI4THgXAo37p3au3_7DPB_Gla5dWTzV4j93xLbXPUbwTHzpaUCFzmPnVuYM44FW5KgvBrV0 64RgPmIFUxSqBWGQU7Z1w2qFmWuaDljrMDoLEreI2g" http://localhost:8000/hello/echo

تعرض واجهة برمجة التطبيقات الرؤوس والمعلومات الأخرى من الخادم الزائف.

تأمين واجهة برمجة التطبيقات باستخدام مفتاح واجهة برمجة التطبيقات

إذا كنت تريد استخدام مفتاح واجهة برمجة التطبيقات للتفويض، اتّبِع الخطوات التالية:

1. الحصول على مفتاح واجهة برمجة التطبيقات

- في واجهة مستخدم Edge، انتقِل إلى "تطبيق المطوِّر" الذي أنشأته سابقًا. اسم التطبيق هو EdgeMicroTestApp.

- في صفحة "تطبيق المطوِّر"، اعرض "مفتاح العميل" وانسخه. هذه القيمة هي واجهة برمجة التطبيقات المفتاح. ستستخدم هذا المفتاح لإجراء طلبات بيانات من واجهة برمجة التطبيقات تمت مصادقتها.

2- التحقّق من الإعدادات في Edge Microgateway

- فتح الملف

$HOME/.edgemicro/org-env-config.yaml.معرفة مكان هل شبكة Edge Microgateway مثبتة إذا لم تتمكّن من تحديد موقع هذا الملف. - تأكَّد من ضبط خصائص مكوّن OAuth الإضافي هذه على خطأ. هي كاذبة من خلال

ولكن يمكنك إعادة التحقق مما إذا كنت تريد:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- تأكَّد أيضًا في ملف

org-env-config.yamlمن أنّ مكوّن Oauth الإضافي تمت إضافتها إلى العنصرplugins:sequence، كما يلي:plugins: dir: ../plugins sequence: - oauth

- إذا أجريت أي تغييرات على الملف، يُرجى إعادة تحميل التغييرات إلى الملف قيد التشغيل.

مثيل Edge Microgateway. يؤدي هذا الأمر إلى إعادة ضبط Edge Microgateway باستخدام وقت الاستراحة:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون مؤسسة المشرف).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).keyهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.secretهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.

مثال

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c30177d64a88754d615c74e1f78b6181d

3. طلب بيانات من واجهة برمجة التطبيقات بأمان باستخدام مفتاح واجهة برمجة التطبيقات

يمكنك استدعاء واجهة برمجة التطبيقات باستخدام الرأس x-api-key على النحو التالي. قيمة مفتاح المستهلك التي الذي نسخته من تطبيق المطور هو مفتاح واجهة برمجة التطبيقات. بشكل افتراضي، تتوقع بوابة Edge Microgateway أن تجتاز المفتاح في عنوان يُسمى x-api-key، مثل هذا:

curl -i http://localhost:8000/hello/echo -H "x-api-key: [apikey]"

المكان:

apikeyهي قيمة مفتاح العميل المأخوذة من EdgeMicroTestApp.

على سبيل المثال:

curl -i http://localhost:8000/hello/echo -H 'x-api-key: XsU1R4zGXz2ERxd0ilYQ5szwuljr5bB'

لديك الآن بوابة مصغّرة آمنة تعمل بشكل كامل وآمن. في الجزء التالي من البرنامج التعليمي، سنلقي نظرة على المكونات الإضافية التي تضيف وظائف إلى Edge Microgateway.

الجزء 5: إضافة عدد كبير من الاعتقالات المكوّن الإضافي

في هذا الجزء، سنضيف إلى مثيل Edge ميزة تحديد معدل الزحف مدخل مصغّر.

ما هي المكوّنات الإضافية؟

المكون الإضافي هو وحدة Node.js تضيف وظائف إلى بوابة Edge Microgateway. وحدات المكونات الإضافية تتبع نمطًا ثابتًا ويتم تخزينها في مكان معروف ببوابة Edge Microgateway، مما يمكن لاكتشافها وتحميلها تلقائيًا. يمكنك قراءة المزيد عن المكوّنات الإضافية في استخدام المكوّنات الإضافية

إضافة مكوّن إضافي للاعتقال المفاجئ

ارتفاع كبير الخاص بالاعتقال، يحميه من الارتفاعات المفاجئة في حركة المرور. الحد من عدد الطلبات التي تتم معالجتها بواسطة مثيل Edge Microgateway.

في Edge Microgateway، يتم تنفيذ القبض الزائد كوحدة مكون إضافي. لتفعيلها، يجب لإضافته إلى ملف إعداد Edge Microgateway.

- افتح الملف

$HOME/.edgemicro/org-env-config.yaml.أين هل شبكة Edge Microgateway مثبتة إذا لم تتمكّن من تحديد موقع هذا الملف. - أضِف العنصر التالي. ويمكنك إضافته في أي مكان في الملف.

spikearrest: timeUnit: minute allow: 10 buffersize: 0 - إضافة

spikearrestإلى العنصرedgemicro:sequenceعلى النحو الموضّح أدناه. تقوم خاصية تهيئة التسلسل بإخبار Edge Microgateway بالترتيب الذي يتم تنفيذ وحدات المكون الإضافي.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - spikearrest

- احفظ ملف الإعداد.

- أعِد تحميل بوابة Edge Microgateway باستخدام الأمر reload. يجب تشغيل

هذا الأمر من الدليل الذي بدأت فيه Edge Microgateway.

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

المكان:

orgهو اسم مؤسسة Edge (يجب أن تكون org).envهي بيئة في مؤسستك (مثل الاختبار أو إنتاج).keyهو المفتاح الذي عرضته أداة الضبط في السابق. الأمر.secretهو المفتاح الذي يعرضه خادم الأمر الخاص بالتهيئة.

مثال

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

- حاوِل طلب واجهة برمجة التطبيقات عدة مرات على التوالي بسرعة. بعد المكالمة الثانية، يستخدم Edge

تعرض Microgateway هذا الخطأ:

{"message":"SpikeArrest engaged","status":503}

السبب هو أن الارتفاع المفاجئ في عمليات الاعتقال يؤدي إلى تخفيف عدد المكالمات التي يمكن إجراؤها على وحدة زمنية محددة. إذًا، في هذه الحالة، يمكنك إجراء 10 مكالمات في الدقيقة الواحدة أو مكالمة واحدة كل 6 مكالمات. ثوانٍ.

رصيد إضافي: إضافة المكوّن الإضافي للحصة

باتباع نفس النمط المستخدم لتهيئة زيادة الاعتقال، يمكنك إضافة مكونات إضافية أخرى، مثل المكوّن الإضافي. كما هو الحال مع الارتفاع المفاجئ، يتم تضمين المكوِّن الإضافي للحصة مع كل عملية تثبيت لـ Edge Microgateway. حاسمة يحدد الحصة عدد رسائل الطلبات التي يُسمح للتطبيق بإرسالها إلى واجهة برمجة التطبيقات على مدار الفاصل الزمني المحدد (بالدقائق أو الساعات).

الجزء السادس: العرض إحصاءات على Apigee Edge

لدينا الآن مثيل Edge Microgateway يعمل بكامل طاقته، لنرى ما المشكلة الآن! يتم إضافة وحدة المكوّن الإضافي للتحليلات تلقائيًا إلى Edge Micro. تدفع هذه الوحدة بدون تنبيه والتحليلات من Edge Micro إلى Apigee Edge، والتي يستهلكها نظام Edge Analytics دعنا نرى ما يلي:

- سجِّل الدخول إلى مؤسستك على Apigee Edge.

- حدد إحصاءات > أداء الخادم الوكيل

- في لوحة بيانات أداء الخادم الوكيل، اختَر edgemicro_hello الوكيل.

- يعرض الرسم البياني معلومات عن أنماط زيارات الخادم الوكيل، مثل إجمالي عدد الزيارات ومتوسط وقت الاستجابة ومتوسط وقت الاستجابة المستهدف والمزيد.

يمكنك قراءة المزيد عن لوحات تحكم Edge Analytics على الصفحة الرئيسية للوحات بيانات Analytics في وثائق Edge. لمعرفة المزيد من المعلومات حول المكوّنات الإضافية، يمكنك الاطّلاع على مقالة استخدام المكوّنات الإضافية.