<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la page

Documentation sur Apigee X. En savoir plus

<ph type="x-smartling-placeholder">

Pour les portails intégrés, vous pouvez définir des fournisseurs d'identité afin qu'ils acceptent les types d'authentification définis dans le tableau suivant.

| Type d'authentification | Description |

|---|---|

| Intégrée | Les utilisateurs doivent transmettre leurs identifiants (nom d'utilisateur et mot de passe) au portail intégré pour l'authentification.Lorsque vous créez un portail, le fournisseur d'identité intégré est configuré et activé. Pour comprendre l'expérience de connexion du point de vue de l'utilisateur, consultez Se connecter au portail à l'aide d'identifiants utilisateur (fournisseur intégré). |

| SAML (bêta) | SAML (Security Assertion Markup Language) est un protocole standard pour l'environnement d'authentification unique (SSO). L'authentification SSO via SAML permet aux utilisateurs de se connecter à vos portails intégrés Apigee Edge sans avoir à créer de nouveaux comptes. Les utilisateurs se connectent à l'aide de leurs identifiants de compte gérés de manière centralisée. Pour comprendre l'expérience de connexion du point de vue de l'utilisateur, consultez Se connecter au portail à l'aide du protocole SAML. |

Avantages de l'authentification SAML pour les portails intégrés

La configuration du langage SAML en tant que fournisseur d'identité pour un portail intégré offre les avantages suivants :

- Configurez une seule fois votre programme de développeur, puis réutilisez-le sur plusieurs portails intégrés. Choisissez votre programme de développeur lors de la création de votre portail intégré. Mettez à jour ou modifiez facilement le programme de développeur à mesure que vos besoins évoluent.

- Prenez le contrôle complet de la gestion des utilisateurs

Connectez le serveur SAML de votre entreprise au portail intégré. Lorsque des utilisateurs quittent votre organisation et qu'ils sont déprovisionnés de manière centralisée, ils ne peuvent plus s'authentifier auprès de votre service SSO pour utiliser le portail intégré.

Configurer le fournisseur d'identité intégré

Configurez le fournisseur d'identité intégré, comme décrit dans les sections suivantes.

Accéder à la page "Fournisseur d'identité intégré"

Pour accéder au fournisseur d'identité intégré, procédez comme suit :

- Sélectionnez Publish > Portals (Publier > Portails) dans la barre de navigation latérale pour afficher la liste des portails.

- Cliquez sur la ligne du portail dont vous souhaitez afficher les équipes.

- Cliquez sur Accounts (Comptes) sur la page de destination du portail. Vous pouvez également sélectionner Comptes dans la liste déroulante du portail dans la barre de navigation supérieure.

- Cliquez sur l'onglet Authentification.

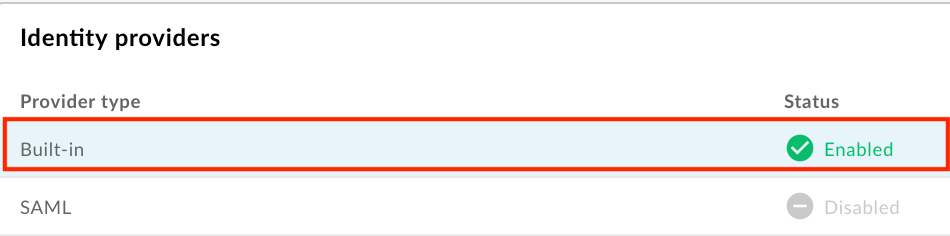

- Dans la section Fournisseurs d'identité, cliquez sur le type de fournisseur Intégré.

- Configurez le fournisseur d'identité intégré, comme décrit dans les sections suivantes: <ph type="x-smartling-placeholder">

Activer le fournisseur d'identité intégré

Pour activer le fournisseur d'identité intégré, procédez comme suit :

- Accéder à la page Fournisseurs d'identité intégrés.

- Cliquez sur

dans la section Provider Configuration (Configuration du fournisseur).

dans la section Provider Configuration (Configuration du fournisseur). Cochez la case Activé pour activer le fournisseur d'identité.

Pour désactiver le fournisseur d'identité intégré, décochez la case.

Cliquez sur Enregistrer.

Restreindre l'enregistrement du portail par adresse e-mail ou domaine

Limitez l'enregistrement du portail en identifiant l'adresse e-mail individuelle (developer@some-company.com) ou les domaines de messagerie (some-company.com, sans le @ qui précède) pouvant créer des comptes sur votre portail.

Pour faire correspondre tous les sous-domaines imbriqués, ajoutez la chaîne générique *. en tant que préfixe à un domaine ou sous-domaine. Par exemple, *.example.com correspondra à test@example.com, test@dev.example.com, etc.

Si vous ne renseignez pas ce champ, n'importe quelle adresse e-mail peut être utilisée pour s'inscrire sur le portail.

Pour limiter l'enregistrement du portail par adresse e-mail ou par domaine :

- Accéder à la page Fournisseurs d'identité intégrés.

- Cliquez sur

dans la section Provider Configuration (Configuration du fournisseur).

dans la section Provider Configuration (Configuration du fournisseur). - Dans la section "Restrictions liées au compte", saisissez dans la zone de texte l'adresse e-mail ou le domaine de messagerie dont vous souhaitez autoriser l'inscription et la connexion au portail, puis cliquez sur +.

- Ajoutez des entrées supplémentaires, si nécessaire.

- Pour supprimer une entrée, cliquez sur x à côté de celle-ci.

- Cliquez sur Enregistrer.

Configurer les notifications par e-mail

Vous pouvez activer et configurer les notifications par e-mail suivantes pour le fournisseur intégré :

| Notification par e-mail | Destinataire | Déclencheur | Description |

|---|---|---|---|

| Notification de compte | Fournisseur d'API | L'utilisateur du portail crée un nouveau compte | Si vous avez configuré votre portail pour exiger l'activation manuelle des comptes utilisateur, vous devez activer manuellement le compte utilisateur pour que l'utilisateur du portail puisse se connecter. |

| Validation du compte | Utilisateur du portail | L'utilisateur du portail crée un nouveau compte | Fournit un lien sécurisé pour valider la création du compte. Le lien expire dans 10 minutes. |

Lors de la configuration des notifications par e-mail :

- Utilisez des balises HTML pour mettre en forme le texte. Assurez-vous d'envoyer un e-mail de test pour vérifier que la mise en forme s'affiche comme prévu.

Vous pouvez insérer une ou plusieurs des variables suivantes, qui seront remplacées lors de l'envoi de la notification par e-mail.

Variable Description {{firstName}}Prénom {{lastName}}Nom {{email}}Adresse e-mail {{siteurl}}Lien vers le portail en ligne {{verifylink}}Lien utilisé pour la validation du compte

Pour configurer les notifications par e-mail, procédez comme suit :

- Accéder à la page Fournisseurs d'identité intégrés.

Pour configurer les notifications par e-mail envoyées à :

- Fournisseurs d'API pour l'activation d'un nouveau compte de développeur, cliquez sur

dans la section Notifier votre compte.

dans la section Notifier votre compte. - Utilisateurs du portail pour validation d'identité, cliquez sur

dans la section Validation de compte.

dans la section Validation de compte.

- Fournisseurs d'API pour l'activation d'un nouveau compte de développeur, cliquez sur

Modifiez les champs Objet et Corps.

Cliquez sur Envoyer un e-mail de test pour envoyer un e-mail de test à votre adresse e-mail.

Cliquez sur Enregistrer.

Configurer le fournisseur d'identité SAML (bêta)

Configurez le fournisseur d'identité SAML, comme décrit dans les sections suivantes.

Accéder à la page "Fournisseur d'identité SAML"

Pour accéder au fournisseur d'identité SAML :

- Sélectionnez Publish > Portals (Publier > Portails) dans la barre de navigation latérale pour afficher la liste des portails.

- Cliquez sur la ligne du portail dont vous souhaitez afficher les équipes.

- Cliquez sur Accounts (Comptes) sur la page de destination du portail. Vous pouvez également sélectionner Comptes dans la liste déroulante du portail dans la barre de navigation supérieure.

- Cliquez sur l'onglet Authentification.

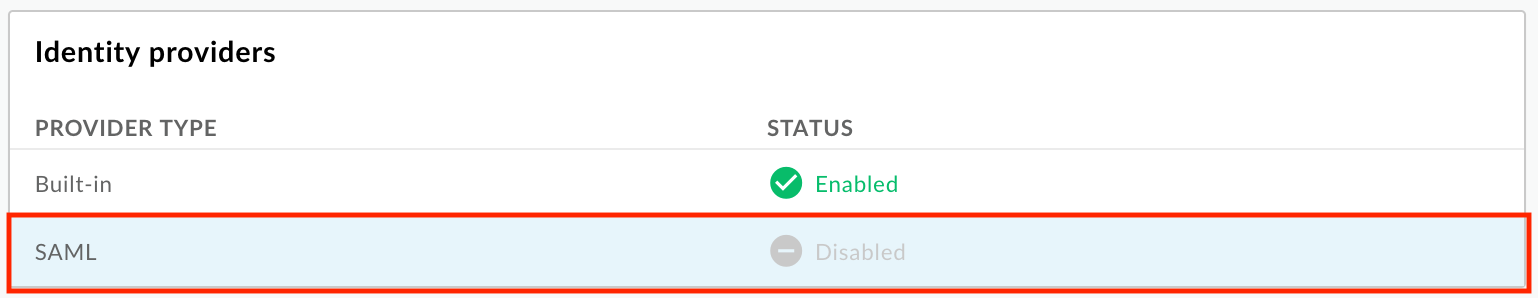

- Dans la section Fournisseurs d'identité, cliquez sur le type de fournisseur SAML.

Configurez le fournisseur d'identité SAML, comme décrit dans les sections suivantes :

Activer le fournisseur d'identité SAML

Pour activer le fournisseur d'identité SAML, procédez comme suit :

- Accédez à la page Fournisseur d'identité SAML.

- Cliquez sur

dans la section Provider Configuration (Configuration du fournisseur).

dans la section Provider Configuration (Configuration du fournisseur). Cochez la case Activé pour activer le fournisseur d'identité.

Pour désactiver le fournisseur d'identité SAML, décochez la case.

Cliquez sur Enregistrer.

Si vous avez configuré un domaine personnalisé, consultez Utiliser un domaine personnalisé avec le fournisseur d'identité SAML.

Configurer les paramètres SAML

Pour configurer les paramètres SAML, procédez comme suit :

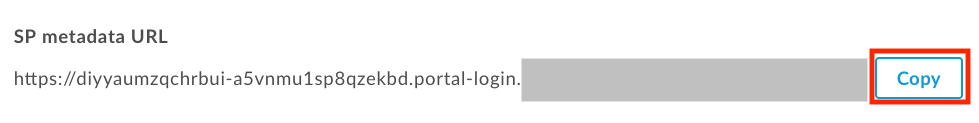

- Accédez à la page Fournisseur d'identité SAML.

- Dans la section Paramètres SAML, cliquez sur

.

. Cliquez sur Copier à côté de l'URL des métadonnées SP.

Configurez votre fournisseur d'identité SAML à l'aide des informations contenues dans le fichier de métadonnées du fournisseur de services (SP).

Pour certains fournisseurs d'identité SAML, vous ne serez invité qu'à indiquer l'URL des métadonnées. Pour les autres, vous devez extraire des informations spécifiques du fichier de métadonnées et les saisir dans un formulaire.

Dans ce dernier cas, collez l'URL dans un navigateur pour télécharger le fichier de métadonnées SP et extraire les informations requises. Par exemple, l'ID d'entité ou l'URL de connexion peuvent être extraits des éléments suivants du fichier de métadonnées SP :<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Configurez les paramètres SAML du fournisseur d'identité.

Dans la section Paramètres SAML, modifiez les valeurs suivantes obtenues à partir du fichier de métadonnées de votre fournisseur d'identité SAML :

Paramètre SAML Description URL de connexion URL vers laquelle les utilisateurs sont redirigés pour se connecter au fournisseur d'identité SAML.

Par exemple :https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL de redirection après déconnexion URL vers laquelle les utilisateurs sont redirigés pour se déconnecter du fournisseur d'identité SAML. Laissez ce champ vide dans les cas suivants :

- Votre fournisseur d'identité SAML ne fournit pas d'URL de déconnexion.

- Vous ne voulez pas que les utilisateurs soient déconnectés de votre fournisseur d'identité SAML lorsqu'ils se déconnectent du portail intégré.

- Vous souhaitez activer un domaine personnalisé (consultez le problème connu).

ID d'entité du fournisseur d'identité ID unique du fournisseur d'identité SAML.

Par exemple :http://www.okta.com/exkhgdyponHIp97po0h7Cliquez sur Enregistrer.

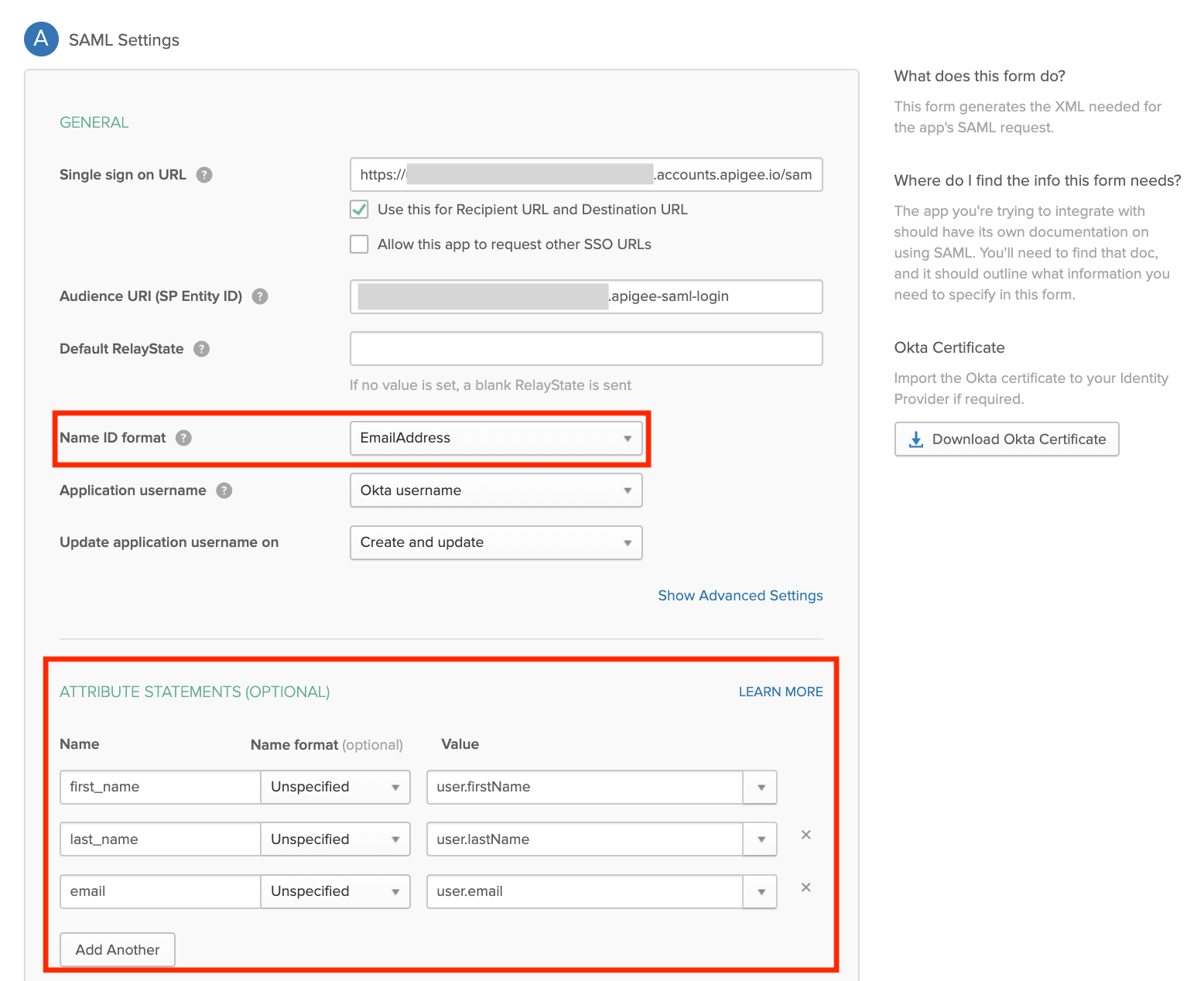

Configurer des attributs utilisateur personnalisés pour le fournisseur d'identité SAML

Pour garantir le bon mappage entre le fournisseur d'identité SAML et les comptes de développeur du portail, nous vous recommandons de créer et de configurer les attributs utilisateur personnalisés définis dans le tableau suivant pour votre fournisseur d'identité SAML. Définissez la valeur de chaque attribut personnalisé sur l'attribut utilisateur correspondant défini par votre fournisseur d'identité SAML (Okta, par exemple).

| Custom attribute | Exemple (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

Vous trouverez ci-dessous comment configurer les attributs utilisateur personnalisés et l'attribut NameID à l'aide d'Okta comme fournisseur d'identité SAML tiers.

Utiliser un domaine personnalisé avec le fournisseur d'identité SAML

Après avoir configuré et activé le fournisseur d'identité SAML, vous pouvez configurer un domaine personnalisé (tel que developers.example.com), comme décrit dans la page Personnaliser votre domaine.

Il est important de synchroniser régulièrement les paramètres de configuration entre le domaine personnalisé et le fournisseur d'identité SAML. Si les paramètres de configuration ne sont pas synchronisés, vous risquez de rencontrer des problèmes d'autorisation. Par exemple, la demande d'autorisation envoyée au fournisseur d'identité SAML peut être associée à un paramètre AssertionConsumerServiceURL qui n'est pas défini à l'aide du domaine personnalisé.

Pour synchroniser les paramètres de configuration entre le domaine personnalisé et le fournisseur d'identité SAML, procédez comme suit :

Si vous configurez ou mettez à jour le domaine personnalisé après avoir activé et configuré le fournisseur d'identité SAML, enregistrez la configuration du domaine personnalisé et assurez-vous qu'elle est activée. Attendez environ 30 minutes que le cache soit invalidé, puis reconfigurez votre fournisseur d'identité SAML à l'aide des informations mises à jour dans le fichier de métadonnées du fournisseur de services, comme décrit dans la section Configurer les paramètres SAML. Votre domaine personnalisé doit apparaître dans les métadonnées du fournisseur de services.

Si vous configurez un domaine personnalisé avant de configurer et d'activer le fournisseur d'identité SAML, vous devez réinitialiser le domaine personnalisé (voir ci-dessous) pour vous assurer que le fournisseur d'identité SAML est configuré correctement.

Si vous devez réinitialiser (désactiver et réactiver) le fournisseur d'identité SAML, comme décrit dans la section Activer le fournisseur d'identité SAML, vous devez également réinitialiser le domaine personnalisé (voir ci-dessous).

Réinitialiser le domaine personnalisé

Pour réinitialiser (désactiver et réactiver) le domaine personnalisé, procédez comme suit :

- Sélectionnez Publier > Portails dans le panneau de navigation de gauche, puis sélectionnez votre portail.

- Sélectionnez Paramètres dans le menu déroulant de la barre de navigation supérieure ou sur la page de destination.

- Cliquez sur l'onglet Domaines.

- Cliquez sur Désactiver pour désactiver le domaine personnalisé.

- Cliquez sur Activer pour réactiver le domaine personnalisé.

Pour en savoir plus, consultez Personnaliser votre domaine.

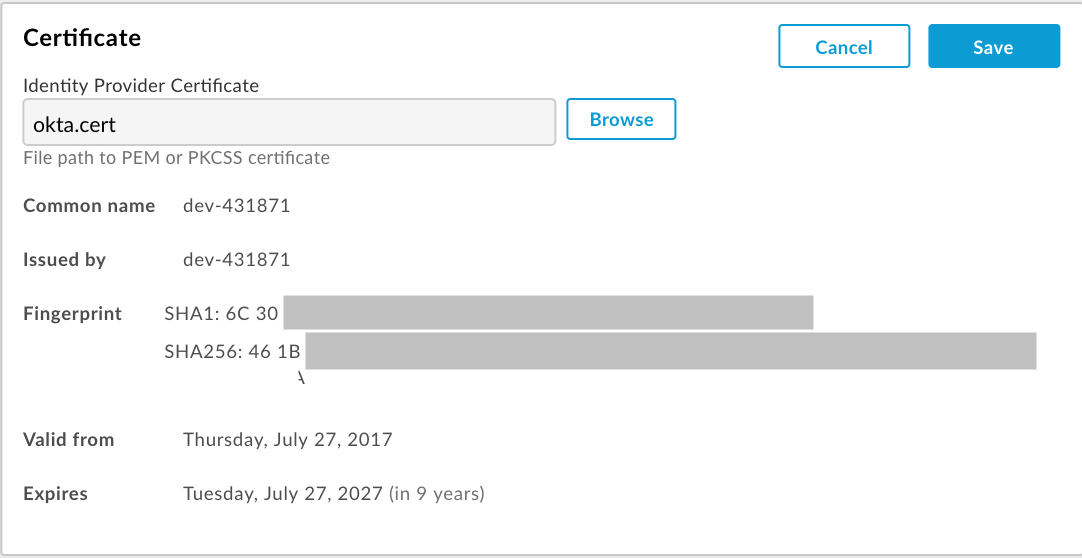

Importer un nouveau certificat

Pour importer un nouveau certificat :

Téléchargez le certificat de votre fournisseur d'identité SAML.

Cliquez sur la ligne de la zone d'identité pour laquelle vous souhaitez importer un nouveau certificat.

Dans la section Certificate (Certificat), cliquez sur

.

.Cliquez sur Browse (Parcourir), puis accédez au certificat dans votre répertoire local.

Cliquez sur Ouvrir pour importer le nouveau certificat.

Les champs d'informations sur le certificat sont mis à jour pour refléter le certificat sélectionné.

Vérifiez que le certificat est valide et qu'il n'a pas expiré.

Cliquez sur Enregistrer.

Convertir un certificat x509 au format PEM

Si vous téléchargez un certificat x509, vous devez le convertir au format PEM.

Pour convertir un certificat x509 au format PEM, procédez comme suit :

- Copiez le contenu du fichier

ds:X509Certificate elementà partir du fichier de métadonnées du fournisseur d'identité SAML et collez-le dans l'éditeur de texte de votre choix. - Ajoutez la ligne suivante à la fin du fichier :

-----BEGIN CERTIFICATE----- - Ajoutez la ligne suivante à la fin du fichier :

-----END CERTIFICATE----- - Enregistrez le fichier avec une extension

.pem.

Vous trouverez ci-dessous un exemple de contenu de fichier PEM :

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----