आपको Apigee Edge दस्तावेज़ दिख रहा है.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

इस पेज पर जाएं

Apigee X दस्तावेज़. जानकारी

इंटिग्रेट किए गए पोर्टल के लिए, आइडेंटिटी प्रोवाइडर को तय किया जा सकता है, ताकि नीचे दी गई टेबल में बताए गए पुष्टि करने के तरीकों के साथ काम किया जा सके.

| प्रमाणीकरण का प्रकार | ब्यौरा |

|---|---|

| डिवाइस में पहले से मौजूद है | पुष्टि करने के लिए, इसे इंटिग्रेट किए गए पोर्टल पर अपने क्रेडेंशियल (उपयोगकर्ता नाम और पासवर्ड) पास करने की ज़रूरत होती है.नया पोर्टल बनाने के बाद, पहले से मौजूद आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर और चालू कर दिया जाता है. उपयोगकर्ता के नज़रिए से साइन-इन करने का अनुभव समझने के लिए, उपयोगकर्ता के क्रेडेंशियल (पहले से मौजूद प्रोवाइडर) का इस्तेमाल करके पोर्टल में साइन इन करना देखें. |

| एसएएमएल (बीटा वर्शन) | सुरक्षा दावा मार्कअप भाषा (एसएएमएल), सिंगल साइन-ऑन (एसएसओ) एनवायरमेंट के लिए एक स्टैंडर्ड प्रोटोकॉल है. एसएएमएल का इस्तेमाल करके एसएसओ की मदद से पुष्टि करने की सुविधा से, लोग Apigee Edge के इंटिग्रेट किए गए पोर्टल में लॉग इन कर सकते हैं. इसके लिए, उन्हें नए खाते बनाने की ज़रूरत नहीं होती. उपयोगकर्ता, केंद्रीय रूप से मैनेज किए जा रहे खाते के क्रेडेंशियल का इस्तेमाल करके लॉग इन करते हैं. उपयोगकर्ता के नज़रिए से साइन इन करने का अनुभव समझने के लिए, एसएएमएल का इस्तेमाल करके पोर्टल में साइन इन करना लेख पढ़ें. |

इंटिग्रेट किए गए पोर्टल के लिए, एसएएमएल पुष्टि करने के फ़ायदे

इंटिग्रेट किए गए पोर्टल के लिए, एसएएमएल को आइडेंटिटी प्रोवाइडर के तौर पर कॉन्फ़िगर करने के ये फ़ायदे हैं:

- अपना डेवलपर प्रोग्राम एक बार सेट अप करें और कई इंटिग्रेट किए गए पोर्टल पर इसका फिर से इस्तेमाल करें. अपना इंटिग्रेट किया गया पोर्टल बनाते समय डेवलपर प्रोग्राम चुनें. ज़रूरत के हिसाब से डेवलपर प्रोग्राम को आसानी से अपडेट किया जा सकता है या उसमें बदलाव किया जा सकता है.

- यूज़र मैनेजमेंट का पूरा कंट्रोल रखें

अपनी कंपनी के एसएएमएल सर्वर को इंटिग्रेट किए गए पोर्टल से कनेक्ट करें. जब उपयोगकर्ता आपके संगठन से बाहर निकल जाते हैं और उन्हें बीच में ही इस्तेमाल से बाहर कर दिया जाता है, तब वे इंटिग्रेट किए गए पोर्टल का इस्तेमाल करने के लिए आपकी एसएसओ (SSO) सेवा की पुष्टि नहीं कर पाएंगे.

पहले से मौजूद आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर करें

नीचे दिए गए सेक्शन में बताए गए तरीके का इस्तेमाल करके, पहले से मौजूद आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर करें.

पहले से मौजूद आइडेंटिटी प्रोवाइडर पेज को ऐक्सेस करें

पहले से मौजूद आइडेंटिटी प्रोवाइडर को ऐक्सेस करने के लिए:

- पब्लिश करें > को चुनें पोर्टल की सूची दिखाने के लिए, साइड नेविगेशन बार में मौजूद पोर्टल पर क्लिक करें.

- उस पोर्टल की लाइन पर क्लिक करें जिसके लिए आपको टीमों को देखना है.

- पोर्टल के लैंडिंग पेज पर खाते पर क्लिक करें. इसके अलावा, सबसे ऊपर मौजूद नेविगेशन बार में पोर्टल ड्रॉप-डाउन में जाकर खाते चुने जा सकते हैं.

- पुष्टि करें टैब पर क्लिक करें.

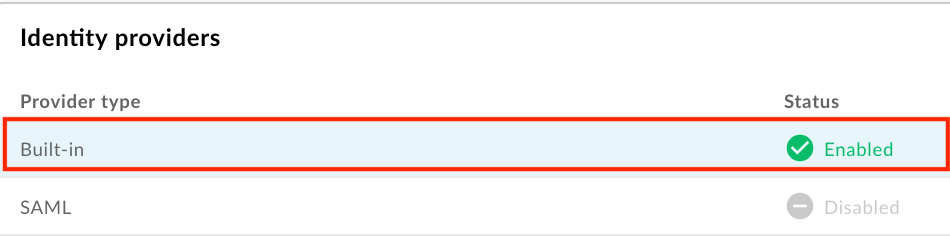

- पहचान देने वाली सेवा सेक्शन में, पहले से मौजूद प्रोवाइडर टाइप पर क्लिक करें.

- पहले से मौजूद आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर करें. इसके बारे में इन सेक्शन में बताया गया है:

पहले से मौजूद आइडेंटिटी प्रोवाइडर को चालू करें

पहले से मौजूद आइडेंटिटी प्रोवाइडर को चालू करने के लिए:

- पहले से मौजूद आइडेंटिटी प्रोवाइडर पेज को ऐक्सेस करें.

- सेवा देने वाले का कॉन्फ़िगरेशन सेक्शन में,

पर क्लिक करें.

पर क्लिक करें. आइडेंटिटी प्रोवाइडर को चालू करने के लिए, चालू किया गया चेकबॉक्स चुनें.

पहले से मौजूद आइडेंटिटी प्रोवाइडर को बंद करने के लिए, चेकबॉक्स से चुने हुए का निशान हटाएं.

सेव करें पर क्लिक करें.

ईमेल पते या डोमेन के हिसाब से पोर्टल रजिस्ट्रेशन पर पाबंदी लगाएं

उन अलग-अलग ईमेल पतों (developer@some-company.com) या ईमेल डोमेन (some-company.com, बिना @ के) की पहचान करके पोर्टल रजिस्ट्रेशन को सीमित करें जो आपके पोर्टल पर खाते बना सकते हैं.

नेस्ट किए गए सभी सबडोमेन को मैच करने के लिए, *. वाइल्डकार्ड स्ट्रिंग को किसी डोमेन या सबडोमेन से पहले जोड़ें. उदाहरण के लिए, *.example.com, test@example.com, test@dev.example.com वगैरह से मैच करेगा.

अगर खाली छोड़ दिया जाए, तो किसी भी ईमेल पते का इस्तेमाल पोर्टल पर रजिस्टर करने के लिए किया जा सकता है.

ईमेल पते या डोमेन के हिसाब से पोर्टल के रजिस्ट्रेशन पर पाबंदी लगाने के लिए:

- पहले से मौजूद आइडेंटिटी प्रोवाइडर पेज को ऐक्सेस करें.

- सेवा देने वाले का कॉन्फ़िगरेशन सेक्शन में,

पर क्लिक करें.

पर क्लिक करें. - 'खाते पर लगी पाबंदियां' सेक्शन में, वह ईमेल पता या ईमेल डोमेन डालें जिसे आपको रजिस्टर करने की अनुमति देनी है. इसके बाद, टेक्स्ट बॉक्स में मौजूद पोर्टल में साइन इन करें. इसके बाद, + पर क्लिक करें.

- ज़रूरत के मुताबिक और एंट्री जोड़ें.

- किसी एंट्री को मिटाने के लिए, उसके बगल में मौजूद x पर क्लिक करें.

- सेव करें पर क्लिक करें.

ईमेल नोटिफ़िकेशन कॉन्फ़िगर करें

पहले से मौजूद सेवा देने वाली कंपनी के लिए, आप इन ईमेल सूचनाओं को चालू और कॉन्फ़िगर कर सकते हैं:

| ईमेल सूचना | प्राप्तकर्ता | ट्रिगर | ब्यौरा |

|---|---|---|---|

| खाते को सूचना दें | एपीआई की सेवा देने वाली कंपनी | पोर्टल उपयोगकर्ता ने नया खाता बनाया | अगर आपने अपने पोर्टल को इस तरह से कॉन्फ़िगर किया है कि उपयोगकर्ता खातों को मैन्युअल तरीके से चालू करना ज़रूरी हो, तो पोर्टल के उपयोगकर्ता के साइन इन करने से पहले, आपको उपयोगकर्ता खाते को मैन्युअल तरीके से चालू करना होगा. |

| खाते की पुष्टि | पोर्टल उपयोगकर्ता | पोर्टल उपयोगकर्ता ने नया खाता बनाया | खाता बनाए जाने की पुष्टि करने के लिए एक सुरक्षित लिंक देता है. लिंक की समयसीमा 10 मिनट में खत्म हो जाएगी. |

ईमेल सूचनाएं कॉन्फ़िगर करते समय:

- टेक्स्ट को फ़ॉर्मैट करने के लिए, एचटीएमएल टैग का इस्तेमाल करें. पक्का करें कि आपको एक टेस्ट ईमेल भेजा जाए, ताकि इस बात की पुष्टि की जा सके कि फ़ॉर्मैट उम्मीद के मुताबिक दिख रहा है.

इनमें से एक या ज़्यादा वैरिएबल जोड़े जा सकते हैं. ईमेल सूचना भेजे जाने के बाद, इन वैरिएबल को बदल दिया जाएगा.

वैरिएबल ब्यौरा {{firstName}}नाम {{lastName}}उपनाम {{email}}ईमेल पता {{siteurl}}लाइव पोर्टल का लिंक {{verifylink}}खाते की पुष्टि करने के लिए इस्तेमाल किया जाने वाला लिंक

ईमेल सूचनाएं कॉन्फ़िगर करने के लिए:

- पहले से मौजूद आइडेंटिटी प्रोवाइडर पेज को ऐक्सेस करें.

इस ईमेल पते पर भेजी गई ईमेल सूचनाओं को कॉन्फ़िगर करने के लिए:

- नया डेवलपर खाता चालू करने के लिए, एपीआई सेवा देने वाली कंपनियां, खाते की सूचना दें सेक्शन में

पर क्लिक करें.

पर क्लिक करें. - पोर्टल उपयोगकर्ताओं को अपनी पहचान की पुष्टि करने के लिए, खाते की पुष्टि सेक्शन में

पर क्लिक करें.

पर क्लिक करें.

- नया डेवलपर खाता चालू करने के लिए, एपीआई सेवा देने वाली कंपनियां, खाते की सूचना दें सेक्शन में

विषय और मुख्य हिस्सा फ़ील्ड में बदलाव करें.

अपने ईमेल पते पर टेस्ट ईमेल भेजने के लिए, टेस्ट ईमेल भेजें पर क्लिक करें.

सेव करें पर क्लिक करें.

एसएएमएल आइडेंटिटी प्रोवाइडर (बीटा वर्शन) को कॉन्फ़िगर करें

एसएएमएल आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर करें, जैसा कि नीचे दिए गए सेक्शन में बताया गया है.

एसएएमएल पहचान देने वाली सेवा के पेज को ऐक्सेस करें

एसएएमएल आइडेंटिटी प्रोवाइडर को ऐक्सेस करने के लिए:

- पब्लिश करें > को चुनें पोर्टल की सूची दिखाने के लिए, साइड नेविगेशन बार में मौजूद पोर्टल पर क्लिक करें.

- उस पोर्टल की लाइन पर क्लिक करें जिसके लिए आपको टीमों को देखना है.

- पोर्टल के लैंडिंग पेज पर खाते पर क्लिक करें. इसके अलावा, सबसे ऊपर मौजूद नेविगेशन बार में पोर्टल ड्रॉप-डाउन में जाकर खाते चुने जा सकते हैं.

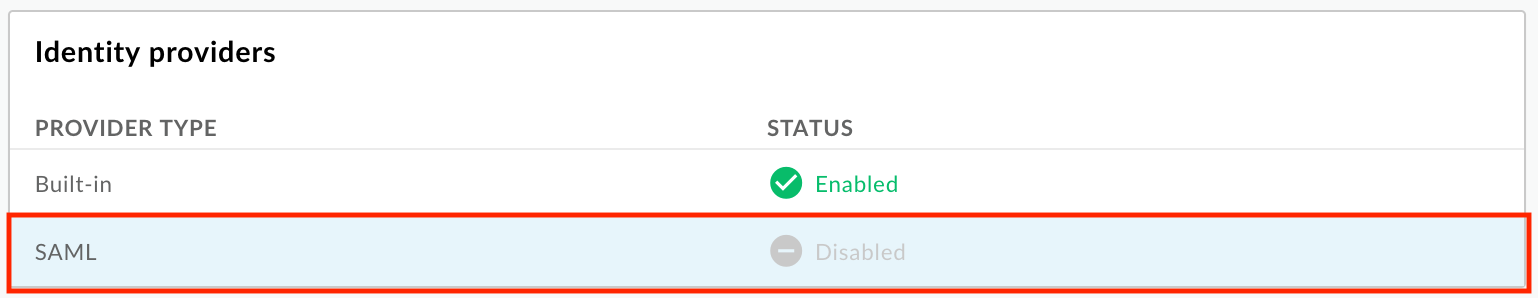

- पुष्टि करें टैब पर क्लिक करें.

- पहचान देने वाली कंपनियां सेक्शन में, एसएएमएल प्रोवाइडर टाइप पर क्लिक करें.

एसएएमएल आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर करें, जैसा कि नीचे दिए गए सेक्शन में बताया गया है:

एसएएमएल पहचान देने वाली सेवा चालू करें

एसएएमएल आइडेंटिटी प्रोवाइडर को चालू करने के लिए:

- एसएएमएल पहचान देने वाली सेवा के पेज को ऐक्सेस करें.

- सेवा देने वाले का कॉन्फ़िगरेशन सेक्शन में,

पर क्लिक करें.

पर क्लिक करें. आइडेंटिटी प्रोवाइडर को चालू करने के लिए, चालू किया गया चेकबॉक्स चुनें.

एसएएमएल आइडेंटिटी प्रोवाइडर की सुविधा बंद करने के लिए, चेकबॉक्स से चुने हुए का निशान हटाएं.

सेव करें पर क्लिक करें.

अगर आपने कस्टम डोमेन कॉन्फ़िगर किया है, तो एसएएमएल आइडेंटिटी प्रोवाइडर के साथ कस्टम डोमेन का इस्तेमाल करना लेख पढ़ें.

एसएएमएल की सेटिंग कॉन्फ़िगर करें

एसएएमएल की सेटिंग को कॉन्फ़िगर करने के लिए:

- एसएएमएल पहचान देने वाली सेवा के पेज को ऐक्सेस करें.

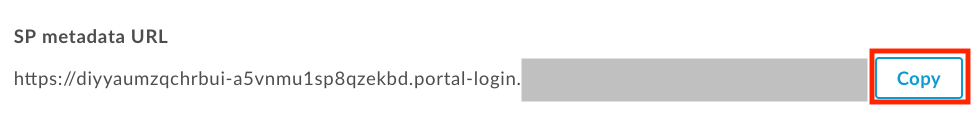

- SAML सेटिंग सेक्शन में,

पर क्लिक करें.

पर क्लिक करें. एसपी मेटाडेटा यूआरएल के बगल में, कॉपी करें पर क्लिक करें.

सेवा देने वाली कंपनी (SP) की मेटाडेटा फ़ाइल में दी गई जानकारी का इस्तेमाल करके, अपने एसएएमएल आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर करें.

कुछ एसएएमएल पहचान देने वाली कंपनियों के लिए, आपको सिर्फ़ मेटाडेटा यूआरएल डालने के लिए कहा जाएगा. अन्य मामलों में, आपको मेटाडेटा फ़ाइल से खास जानकारी निकालनी होगी और उसे किसी फ़ॉर्म में डालना होगा.

इसके बाद, एसपी मेटाडेटा फ़ाइल डाउनलोड करने और ज़रूरी जानकारी निकालने के लिए, यूआरएल को किसी ब्राउज़र में चिपकाएं. उदाहरण के लिए, एसपी मेटाडेटा फ़ाइल में मौजूद इन एलिमेंट में से, इकाई का आईडी या साइन इन यूआरएल निकाला जा सकता है:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

आइडेंटिटी प्रोवाइडर के लिए, एसएएमएल सेटिंग कॉन्फ़िगर करें.

एसएएमएल सेटिंग सेक्शन में, एसएएमएल आइडेंटिटी प्रोवाइडर की मेटाडेटा फ़ाइल से मिली इन वैल्यू में बदलाव करें:

एसएएमएल सेटिंग ब्यौरा साइन-इन करने के लिए यूआरएल वह यूआरएल जिस पर उपयोगकर्ताओं को एसएएमएल आइडेंटिटी प्रोवाइडर में साइन इन करने के लिए रीडायरेक्ट किया जाता है.

उदाहरण के लिए:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlसाइन-आउट यूआरएल वह यूआरएल जिस पर उपयोगकर्ताओं को एसएएमएल आइडेंटिटी प्रोवाइडर से साइन आउट करने के लिए रीडायरेक्ट किया जाता है. इस फ़ील्ड को खाली छोड़ दें, अगर:

- आपका एसएएमएल आइडेंटिटी प्रोवाइडर, साइन आउट करने के लिए यूआरएल नहीं देता है

- इंटिग्रेट किए गए पोर्टल से साइन आउट करने पर, उपयोगकर्ताओं को आपके एसएएमएल आइडेंटिटी प्रोवाइडर से साइन आउट नहीं करना चाहिए

- आपको कस्टम डोमेन चालू करना हो (पहले से मालूम समस्या देखें)

आईडीपी (IdP) इकाई का आईडी एसएएमएल आइडेंटिटी प्रोवाइडर के लिए यूनीक आईडी.

उदाहरण के लिए:http://www.okta.com/exkhgdyponHIp97po0h7सेव करें पर क्लिक करें.

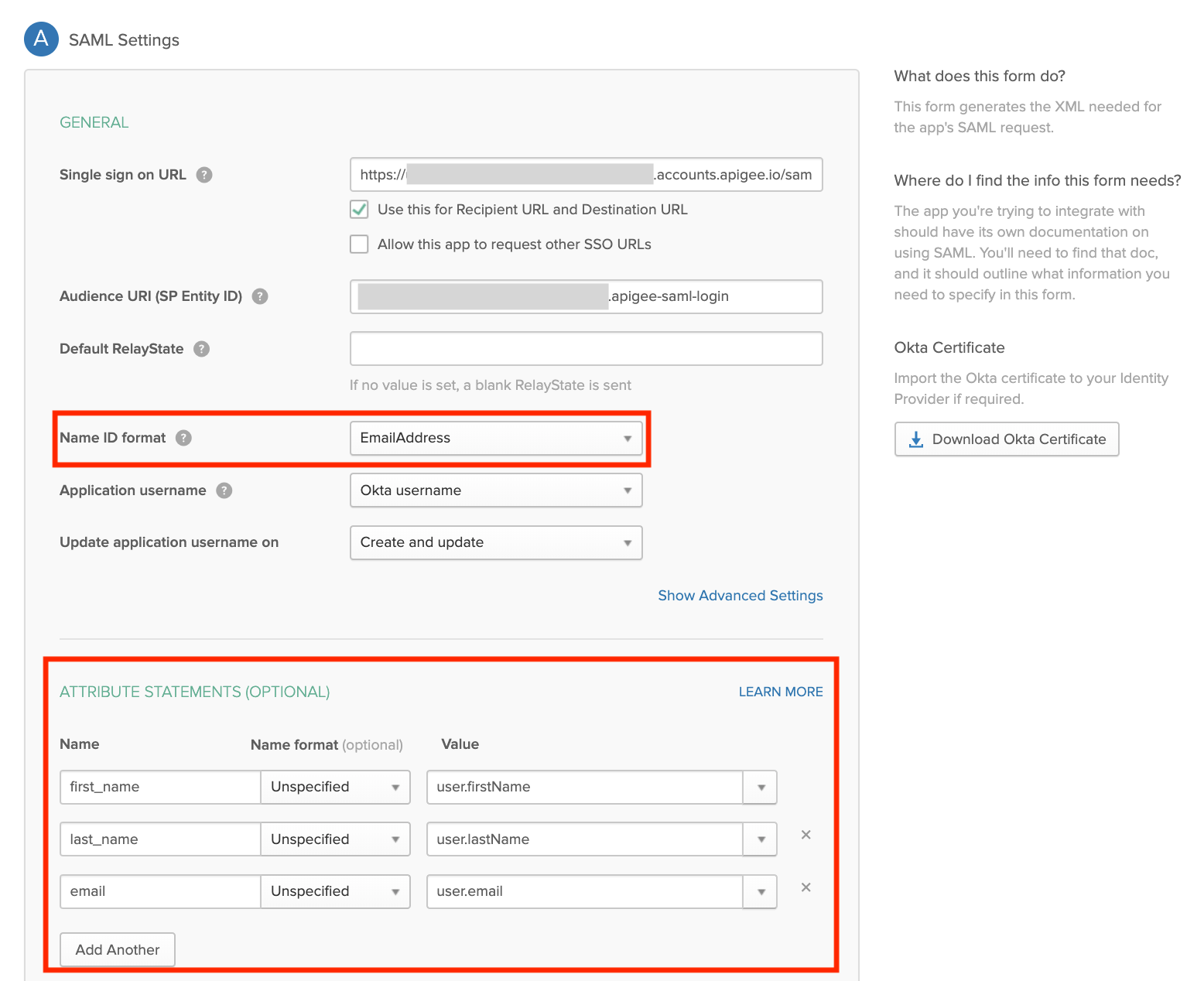

एसएएमएल आइडेंटिटी प्रोवाइडर के लिए, कस्टम उपयोगकर्ता एट्रिब्यूट कॉन्फ़िगर करें

एसएएमएल आइडेंटिटी प्रोवाइडर और पोर्टल डेवलपर खातों के बीच सही तरीके से मैपिंग की जा सके, यह पक्का करने के लिए हमारा सुझाव है कि आप अपने एसएएमएल आइडेंटिटी प्रोवाइडर के लिए, यहां दी गई टेबल में बताए गए कस्टम उपयोगकर्ता एट्रिब्यूट बनाएं और उन्हें कॉन्फ़िगर करें. हर कस्टम एट्रिब्यूट की वैल्यू को, एसएएमएल आइडेंटिटी प्रोवाइडर से तय किए गए किसी उपयोगकर्ता एट्रिब्यूट के हिसाब से सेट करें. उदाहरण के लिए, Okta.

| कस्टम एट्रिब्यूट | उदाहरण (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

तीसरे पक्ष के एसएएमएल आइडेंटिटी प्रोवाइडर के तौर पर Okta का इस्तेमाल करके, कस्टम उपयोगकर्ता एट्रिब्यूट और NameID एट्रिब्यूट को कॉन्फ़िगर करने का तरीका यहां बताया गया है.

एसएएमएल आइडेंटिटी प्रोवाइडर के साथ कस्टम डोमेन का इस्तेमाल करें

एसएएमएल आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर और चालू करने के बाद, अपने डोमेन को पसंद के मुताबिक बनाना वाले लेख में बताए गए तरीके से, developers.example.com जैसा कोई कस्टम डोमेन कॉन्फ़िगर किया जा सकता है.

कस्टम डोमेन और एसएएमएल आइडेंटिटी प्रोवाइडर के बीच कॉन्फ़िगरेशन सेटिंग को सिंक रखना ज़रूरी है. अगर कॉन्फ़िगरेशन सेटिंग सिंक नहीं होती हैं, तो अनुमति देने के दौरान आपको समस्याएं आ सकती हैं. उदाहरण के लिए, हो सकता है कि एसएएमएल आइडेंटिटी प्रोवाइडर को भेजे गए अनुमति के अनुरोध में, ऐसा AssertionConsumerServiceURL हो जिसे कस्टम डोमेन का इस्तेमाल करके तय न किया गया हो.

कस्टम डोमेन और एसएएमएल आइडेंटिटी प्रोवाइडर के बीच कॉन्फ़िगरेशन सेटिंग को सिंक रखने के लिए:

अगर एसएएमएल आइडेंटिटी प्रोवाइडर को चालू और कॉन्फ़िगर करने के बाद, कस्टम डोमेन को कॉन्फ़िगर या अपडेट किया जाता है, तो कस्टम डोमेन कॉन्फ़िगरेशन को सेव करें और पक्का करें कि यह चालू हो. कैश मेमोरी के अमान्य होने तक करीब 30 मिनट इंतज़ार करें. इसके बाद, सेवा देने वाली कंपनी (एसपी) की मेटाडेटा फ़ाइल में अपडेट की गई जानकारी का इस्तेमाल करके, अपने एसएएमएल आइडेंटिटी प्रोवाइडर को फिर से कॉन्फ़िगर करें. इसके बारे में, एसएएमएल सेटिंग कॉन्फ़िगर करें में बताया गया है. आपको एसपी मेटाडेटा में अपना कस्टम डोमेन दिखना चाहिए.

अगर एसएएमएल आइडेंटिटी प्रोवाइडर को कॉन्फ़िगर और चालू करने से पहले, आपने कस्टम डोमेन कॉन्फ़िगर किया है, तो आपको कस्टम डोमेन को रीसेट करना होगा. इसके बारे में नीचे बताया गया है. इससे यह पक्का किया जा सकेगा कि एसएएमएल आइडेंटिटी प्रोवाइडर को सही तरीके से कॉन्फ़िगर किया गया है.

अगर आपको एसएएमएल आइडेंटिटी प्रोवाइडर को रीसेट (बंद और फिर से चालू करना) करना है, जैसा कि एसएएमएल आइडेंटिटी प्रोवाइडर को चालू करें में बताया गया है, तो आपको कस्टम डोमेन रीसेट करें (नीचे बताया गया है).

कस्टम डोमेन को रीसेट करें

कस्टम डोमेन को रीसेट (बंद और चालू करने) के लिए:

- पब्लिश करें > को चुनें बाईं ओर मौजूद नेविगेशन में पोर्टल पर क्लिक करें और अपना पोर्टल चुनें.

- सबसे ऊपर मौजूद नेविगेशन बार या लैंडिंग पेज में, ड्रॉप-डाउन मेन्यू में सेटिंग चुनें.

- डोमेन टैब क्लिक करें.

- कस्टम डोमेन बंद करने के लिए, बंद करें पर क्लिक करें.

- कस्टम डोमेन को फिर से चालू करने के लिए, चालू करें पर क्लिक करें.

ज़्यादा जानकारी के लिए, अपने डोमेन को पसंद के मुताबिक बनाना लेख पढ़ें.

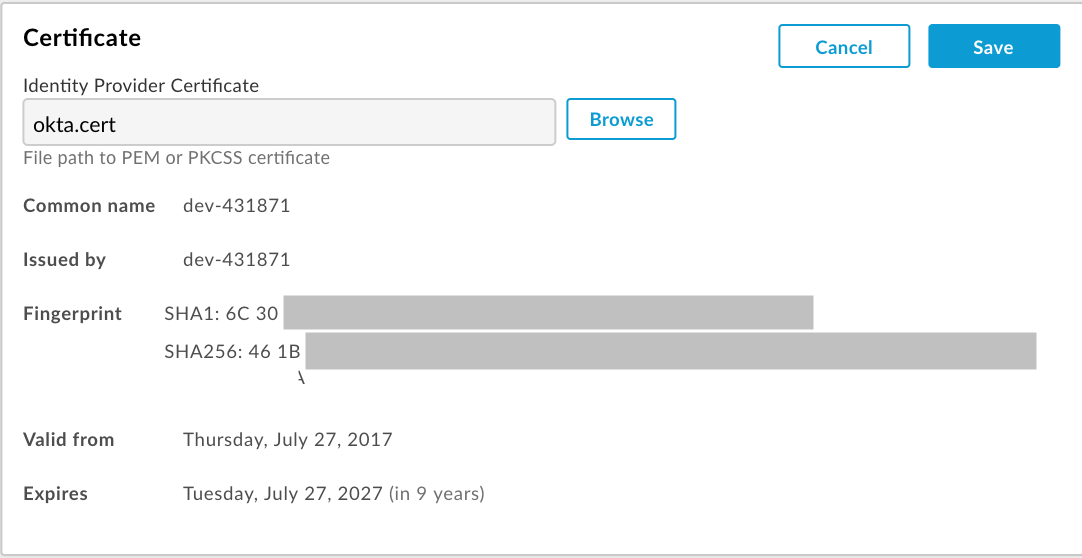

एक नया प्रमाणपत्र अपलोड करें

एक नया सर्टिफ़िकेट अपलोड करने के लिए:

अपने एसएएमएल आइडेंटिटी प्रोवाइडर से सर्टिफ़िकेट डाउनलोड करें.

जिस आइडेंटिटी ज़ोन के लिए नया सर्टिफ़िकेट अपलोड करना है उसकी पंक्ति पर क्लिक करें.

सर्टिफ़िकेट सेक्शन में,

पर क्लिक करें.

पर क्लिक करें.ब्राउज़ करें पर क्लिक करें और अपनी लोकल डायरेक्ट्री में मौजूद सर्टिफ़िकेट पर जाएं.

नया सर्टिफ़िकेट अपलोड करने के लिए, खोलें पर क्लिक करें.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है सर्टिफ़िकेट की जानकारी वाले फ़ील्ड, चुने गए सर्टिफ़िकेट को दिखाने के लिए अपडेट किए जाते हैं.

पुष्टि करें कि सर्टिफ़िकेट मान्य है और उसकी समयसीमा खत्म नहीं हुई है.

सेव करें पर क्लिक करें.

x509 सर्टिफ़िकेट को PEM फ़ॉर्मैट में बदलें

अगर x509 सर्टिफ़िकेट डाउनलोड किया जाता है, तो आपको उसे PEM फ़ॉर्मैट में बदलना होगा.

किसी x509 सर्टिफ़िकेट को PEM फ़ॉर्मैट में बदलने के लिए:

- एसएएमएल आइडेंटिटी प्रोवाइडर की मेटाडेटा फ़ाइल से

ds:X509Certificate elementका कॉन्टेंट कॉपी करें और अपने पसंदीदा टेक्स्ट एडिटर में चिपकाएं. - फ़ाइल के सबसे ऊपर यह लाइन जोड़ें:

-----BEGIN CERTIFICATE----- - फ़ाइल के नीचे यह लाइन जोड़ें:

-----END CERTIFICATE----- .pemएक्सटेंशन का इस्तेमाल करके फ़ाइल सेव करें.

PEM फ़ाइल के कॉन्टेंट का एक उदाहरण यहां दिया गया है:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----