Esta é a documentação do Apigee Edge.

Acesse

Documentação da Apigee X. informações

Neste exemplo, demonstramos como usar o adaptador da Apigee para Envoy com a Apigee Edge.

Pré-requisitos

| Antes de começar: |

|---|

|

|

Visão geral

Neste exemplo, explicamos como usar o adaptador da Apigee para Envoy com o Apigee Edge para nuvem pública. API as chamadas de proxy fluem pelo Envoy em execução como um aplicativo nativo com o Edge fornecendo a API de gerenciamento de identidade usando o serviço remoto da Apigee para Envoy.

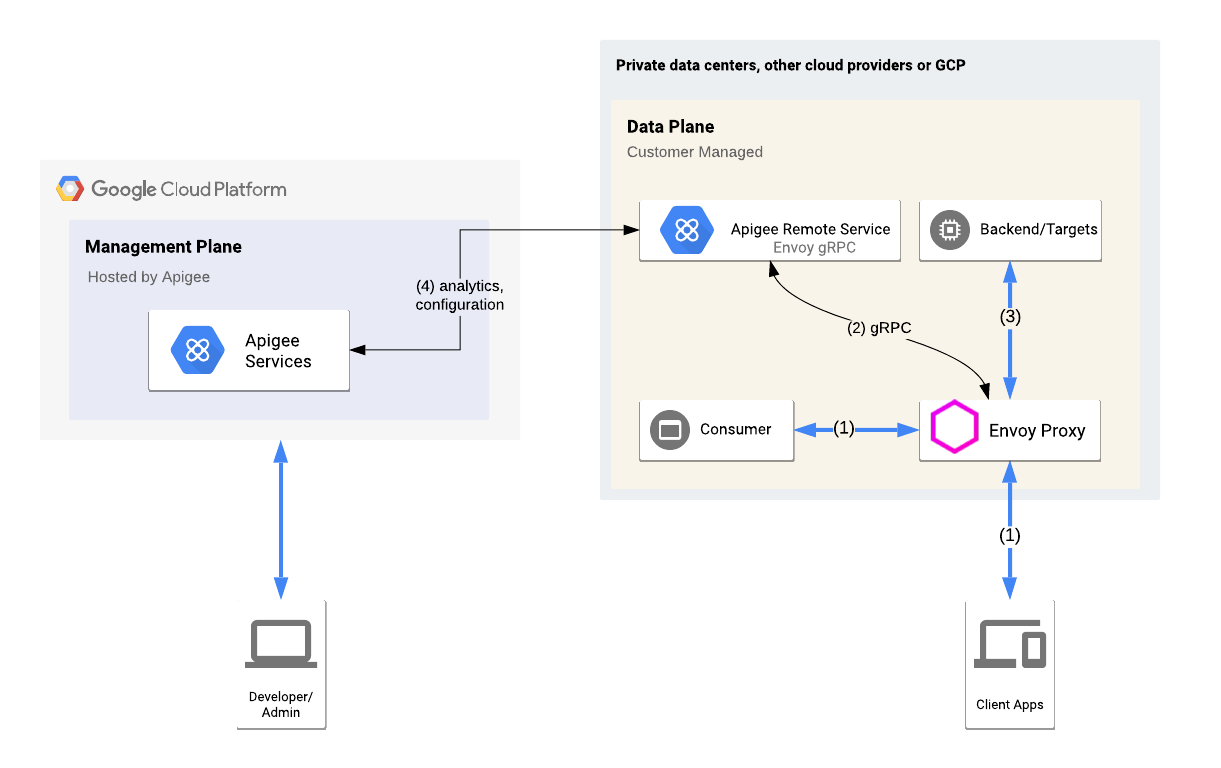

A figura a seguir mostra a arquitetura básica da integração do Apigee Edge:

Um proxy Envoy e um serviço remoto estão sendo executados localmente. O Envoy processa o tráfego da API de e para o serviço de destino e se comunica com Serviço remoto. O serviço remoto também se comunica com o Apigee Edge Cloud para recuperar informações do produto e do proxy da API.

Provisionar o Apigee Edge

Nesta etapa, você usará a CLI de serviço remoto para provisionar o adaptador da Apigee para recursos do Envoy. no Apigee Edge. O comando de provisionamento implanta um proxy de API no Apigee Edge, e também configura um certificado A Apigee e gera credenciais que o serviço remoto vai usar para conectar do seu sistema à Apigee.

- Acesse o diretório

$CLI_HOME:cd $CLI_HOME

- Crie as variáveis de ambiente a seguir. Essas variáveis serão usadas como

parâmetros para o script de provisionamento:

export ORG=organization_nameexport ENV=environment_nameexport USER=your_apigee_usernameexport PASSWORD=your_apigee_passwordEm que:

Variável Descrição organization_name O nome da sua organização da Apigee. environment_name O nome de um ambiente na organização. your_apigee_username Nome de usuário da sua conta da Apigee. Normalmente, o nome de usuário é um endereço de e-mail. your_apigee_password Sua senha da Apigee. - Execute o seguinte comando para provisionar o proxy de serviço remoto na Apigee Edge:

./apigee-remote-service-cli provision --legacy --mfa $MFA --username $USER --password $PASSWORD \ --organization $ORG --environment $ENV > config.yaml - Verifique o conteúdo do arquivo

config.yaml. O código será semelhante a este:# Configuration for apigee-remote-service-envoy (platform: SaaS) # generated by apigee-remote-service-cli provision on 2020-08-26 09:43:41 apiVersion: v1 kind: ConfigMap metadata: name: apigee-remote-service-envoy namespace: apigee data: config.yaml: | tenant: internal_api: https://istioservices.apigee.net/edgemicro remote_service_api: https://my-username-test.apigee.net/remote-service org_name: my-org env_name: my-env key: f7e09c32f827cab87b8ce43842ed8467ffd2c58e6f795241e38fe7b1aec7664 secret: 1cb5cca00dfb433cb80b32837451fce4bf694633cddbb73d704517e12b35e75

Os valores de chave e secret são usados para validar as solicitações do proxy de serviço remoto no Apigee Edge.

Execute o serviço remoto da Apigee para Envoy

É possível executar o serviço remoto como um binário nativo ou no Docker.

Executar o serviço de forma nativa

Execute o binário do serviço com o arquivo de configuração que foi gerado pelo comando de provisionamento:

$CLI_HOME/apigee-remote-service-envoy -c config_file_path/config.yaml

Executar o serviço no Docker

As imagens do Docker são publicadas com tags de lançamento. Para esta instalação, use a versão mais recente. É possível escolher entre três variações de imagens:

| Variação | Image |

|---|---|

| Distribuições do Google | gcr.io/distroless/base |

| Ubuntu | google/apigee-envoy-adapter:v1.1.0-ubuntu |

| Ubuntu com Boring Crypto | google/apigee-envoy-adapter:v1.1.0-boring |

Por exemplo, para executar a imagem de rascunho com o config.yaml local disponível como /config.yaml

por meio de um suporte de volume, use este comando:

docker run -v ./config.yaml:/config.yaml google/apigee-envoy-adapter:v1.1.0

Criar arquivos de configuração de amostra

Use o comando apigee-remote-service-cli samples create para gerar

arquivos de configuração de amostra.

Neste exemplo, você precisa destes arquivos gerados:

envoy-config.yaml: uma configuração de implantação de um serviço HTTP.

Para gerar as amostras:

- Acesse o diretório

$CLI_HOME. Execute este comando para gerar os arquivos:

./apigee-remote-service-cli samples create --template native -c ./config.yaml

Os arquivos a seguir são gravados no diretório

./samples:ls samples envoy-config.yaml

Para mais informações, consulte Comandos de amostra.

Instalar e executar o proxy Envoy

Siga estas etapas para instalar e executar o proxy Envoy:

- Faça o download do binário do Envoy ou crie-o ou use o Docker (links em inglês).

- Execute o Envoy usando um arquivo de configuração de amostra que você gerou anteriormente para o serviço

httpbin.org:envoy -c $CLI_HOME/samples/envoy-config.yaml

Testar a instalação

- Chamar

httpbinserviço:curl -i http://localhost:8080/httpbin/headers -H "HOST:httpbin.org"

O serviço está sendo gerenciado pela Apigee e, como você não forneceu uma chave de API, a chamada retorna o erro a seguir.

curl -i http://localhost:8080/httpbin/headers -H "HOST:httpbin.org" HTTP/1.1 403 Forbidden date: Tue, 12 May 2020 17:51:36 GMT server: envoy content-length: 0 x-envoy-upstream-service-time: 11

- Configure um produto da API e receba uma chave de API, conforme explicado em Como conseguir uma chave de API.

- Faça uma chamada de API usando a chave:

export APIKEY=YOUR_API_KEYcurl -i http://localhost:8080/httpbin/headers \ -H "HOST:httpbin.org" -H "x-api-key: $APIKEY"A chamada deve ter o status 200 e retornar uma lista de cabeçalhos na resposta. Por exemplo:

curl -i httpbin.default.svc.cluster.local/headers -H "x-api-key: kyOTalNNLMPfOSy6rnVeclmVSL6pA2zS" HTTP/1.1 200 OK server: envoy date: Tue, 12 May 2020 17:55:34 GMT content-type: application/json content-length: 828 access-control-allow-origin: * access-control-allow-credentials: true x-envoy-upstream-service-time: 301 { "headers": { "Accept": "*/*", "Content-Length": "0", "Host": "httpbin.default.svc.cluster.local", "User-Agent": "curl/7.70.0-DEV", "X-Api-Key": "kyOTalNNLMPfOSy6rneclmVSL6pA2zS", "X-Apigee-Accesstoken": "", "X-Apigee-Api": "httpbin.default.svc.cluster.local", "X-Apigee-Apiproducts": "httpbin", "X-Apigee-Application": "httpbin", "X-Apigee-Authorized": "true", "X-Apigee-Clientid": "kyOTalNNLMPfOSy6rVeclmVSL6pA2zS", "X-Apigee-Developeremail": "user@example.com", "X-Apigee-Environment": "test", "X-Apigee-Organization": "my-org", "X-Apigee-Scope": "", "X-B3-Parentspanid": "1476f9a2329bbdfa", "X-B3-Sampled": "0", "X-B3-Spanid": "1ad5c19bfb4bc96f", "X-B3-Traceid": "6f329a34e8ca07811476f9a2329bbdfa" } }

A seguir

O tráfego da API para o serviço httpbin agora é gerenciado pela Apigee. Veja alguns recursos que você pode explorar e testar:

- Se você configurou o produto de API conforme explicado em Como conseguir uma chave de API, o limite de cota foi definido como cinco solicitações por minuto. Tente chamar o serviço

httpbinmais algumas vezes para acionar a cota. Quando a cota é esgotada, um erro de status HTTP 403 é retornado. - Acesse o Apigee Analytics na IU do Edge. Acesse Analisar > Métricas da API > Desempenho do proxy de API.

- Gere e use os tokens JWT para autenticar as chamadas de API.

- Use a CLI para gerenciar, criar tokens e controlar vinculações. Para detalhes da CLI, consulte a Referência.