أنت الآن بصدد الاطّلاع على مستندات Apigee Edge.

انتقِل إلى

مستندات Apigee X. info

يمكن لعميل Cloud لديه حساب مدفوع إنشاء مضيف افتراضي في مؤسسة.

- لمحة عن المضيفين الافتراضيين

- إعداد المضيفين الافتراضيين

- إعداد بروتوكول أمان طبقة النقل (TLS)

- ملفات تخزين المفاتيح وملفات تخزين الشهادات الموثوقة

المستخدمون الذين يمكنهم إنشاء وتعديل المضيفات الافتراضية في السحابة الإلكترونية

لا تتوفّر ميزة إنشاء وتعديل المضيف الافتراضي إلا للحسابات المدفوعة في Edge Cloud. يجب أن يكون المستخدم الذي ينشئ المضيف الافتراضي لديه دور مشرف المؤسسة أو دور مخصّص يتضمّن أذونات لتعديل مضيف افتراضي. لا يملك المستخدمون الذين لديهم أدوار أخرى الإذن بإنشاء مضيفات افتراضية.

على سبيل المثال، يمكن للعملاء الذين يدفعون مقابل الاشتراك إجراء ما يلي:

- تفعيل بروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه وثنائي الاتجاه

- تحديد ملف keystore/truststore المستخدَم من قِبل المضيف الافتراضي

لا يمكن للحسابات المجانية والتجريبية إنشاء مضيفات افتراضية أو تعديلها، وهي تقتصر على المضيفات الافتراضية التي تم إنشاؤها لها عند التسجيل في Edge. لمزيد من المعلومات حول خطط أسعار Edge، يُرجى الانتقال إلى https://apigee.com/api-management/#/pricing.

متطلبات إعداد مضيف افتراضي على السحابة الإلكترونية

يلخّص الجدول التالي متطلبات إنشاء مضيف افتراضي:

| Category (الفئة) | المتطلبات | الوصف |

|---|---|---|

| نوع الحساب | مدفوع | لا يمكن للحسابات المجانية والتجريبية إنشاء مضيفات افتراضية أو تعديلها. |

| دور المستخدم | مشرف المؤسسة | يمكن لمشرف المؤسسة فقط إنشاء مضيف افتراضي، أو يمكن للمستخدم الذي لديه دور مخصّص يتضمّن أذونات لتعديل مضيف افتراضي. |

| عدد المضيفين الظاهريين | 20 كحدّ أقصى |

يمكنك استخدام 20 مضيفًا افتراضيًا كحدّ أقصى لكل مؤسسة/بيئة في السحابة الإلكترونية. ملاحظة: ليس هناك حدّ لعدد المضيفين الظاهريين في السحابة الخاصة. تستخدم معظم المؤسسات/البيئات مضيفَين افتراضيَّين: أحدهما للوصول عبر HTTP والآخر للوصول عبر HTTPS. قد تحتاج إلى مضيفات افتراضية إضافية إذا كانت مؤسستك/بيئتك تسمح بالوصول باستخدام أسماء نطاقات مختلفة. |

| عنوان URL الأساسي | تتضمّن البروتوكول | عند تحديد عنوان URL الأساسي للمضيف الافتراضي، سواء في واجهة المستخدم أو باستخدام واجهة برمجة التطبيقات، يجب تحديد البروتوكول (أي "http://" أو "https://") كجزء من عنوان URL. |

| المنفذ | 443 |

يمكنك إنشاء مضيف ظاهري على المنفذ 443 فقط. يُرجى العِلم أنّه يمكنك إنشاء مضيفات افتراضية متعدّدة على المنفذ 443 طالما أنّ لديها أسماء مستعارة فريدة للمضيفات وتتيح جميعها بروتوكول أمان طبقة النقل (TLS). |

| خاضعة لبروتوكول TLS | مطلوب |

يمكنك إنشاء مضيف افتراضي يتيح استخدام بروتوكول أمان طبقة النقل (TLS) عبر HTTPS فقط. يجب أن تكون قد أنشأت مسبقًا ملف تخزين مفاتيح، وملف تخزين موثوق به اختياريًا، يحتويان على شهادة ومفتاح بروتوكول أمان طبقة النقل (TLS). يجب أن تكون لديك شهادة موقّعة من جهة موثوق بها، مثل Symantec أو VeriSign. لا يمكنك استخدام شهادة موقَّعة ذاتيًا. إذا كنت بحاجة إلى إذن الوصول إلى HTTP، يُرجى التواصل مع فريق دعم Apigee Edge. |

| بروتوكول أمان طبقة النقل (TLS) | الإصدار 1.2 من بروتوكول أمان طبقة النقل |

يتوافق Edge in the Cloud مع الإصدار 1.2 فقط من بروتوكول أمان طبقة النقل (TLS). |

| الاسم البديل للمضيف | فريد في المؤسسة والبيئة | اسم المضيف المستعار غير متوفّر لمجموعة أخرى من المؤسسات/البيئات. |

| اسم النطاق | تملكها الجهة الخارجية |

يجب أن تملك اسم النطاق المحدّد في المضيف الافتراضي. تتحقّق Edge للتأكّد من أنّ اسم النطاق، كما هو محدّد بواسطة اسم المضيف المستعار، يتطابق مع البيانات الوصفية في شهادة بروتوكول أمان طبقة النقل (TLS). على وجه التحديد، يتحقّق Edge من المعلومات التالية في الشهادة:

يُسمح باستخدام أحرف البدل في SAN أو CN، مثل يتأكّد Edge أيضًا من عدم انتهاء صلاحية الشهادة. |

| توافق تطبيق العميل مع إشارة اسم الخادم (SNI) | يجب أن تتوافق جميع تطبيقات العميل التي تصل إلى المضيف الافتراضي مع SNI. |

يجب أن تتوافق جميع التطبيقات مع الإشارة إلى اسم الخادم (SNI). |

إنشاء مضيف افتراضي باستخدام متصفّح

تستخدِم معظم الأمثلة الواردة في هذا القسم واجهة برمجة التطبيقات Edge API لإنشاء مضيفات افتراضية أو تعديلها، ولكن يمكنك إنشاء مضيف افتراضي في واجهة مستخدم Edge.

لإنشاء مضيف افتراضي باستخدام واجهة مستخدم Edge، اتّبِع الخطوات التالية:

- سجِّل الدخول إلى apigee.com/edge.

- اختَر المشرف > المضيفون الافتراضيون.

- اختَر البيئة، مثل prod أو test.

- انقر على + مضيف افتراضي لإنشاء مضيف افتراضي أو انقر على اسم مضيف افتراضي حالي لتعديله.

- راجِع الجدول أعلاه للحصول على معلومات تفصيلية حول ملء حقول المضيف الافتراضي.

تحديد مضيف ظاهري لبروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه

عنصر XML يحدّد المضيف الافتراضي. على سبيل المثال، يحدّد عنصر XML التالي مضيفًا افتراضيًا لبروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>api.myCompany.com</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

<KeyStore>ref://myTestKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

</SSLInfo>

</VirtualHost>في هذا التعريف، عليك:

- حدِّد الاسم على أنّه myTLSVHost. استخدِم الاسم للإشارة إلى المضيف الظاهري في خادم وكيل لواجهة برمجة التطبيقات أو في طلب بيانات من واجهة برمجة التطبيقات.

- حدِّد اسم المضيف المستعار على النحو التالي: api.myCompany.com. هذا هو النطاق المتاح للجميع والذي يُستخدَم للوصول إلى واجهات برمجة التطبيقات كما هو محدّد في تعريف نظام أسماء النطاقات وسجلّ CNAME.

- حدِّد رقم المنفذ على أنّه 443. في حال عدم تحديد المنفذ، يتم ضبطه تلقائيًا على 443.

- فعِّل بروتوكول أمان طبقة النقل (TLS) حسب الحاجة.

يتم ضبط العنصر<Enable>على "صحيح" لتفعيل بروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه، ويحدّد العنصران<KeyStore>ملف تخزين المفاتيح واسم المفتاح المستخدَمَين في اتصال بروتوكول أمان طبقة النقل (TLS).

لتفعيل بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه، اضبط<ClientAuthEnabled>على "صحيح"، وحدِّد truststore باستخدام العنصر<TrustStore>. يحتوي ملف Truststore على جهة إصدار شهادة العميل وسلسلة مرجع التصديق الخاصة بالشهادة، وهو أمر مطلوب.

ملاحظة: بما أنّ Edge كان يتيح في الأصل استخدام طبقة المقابس الآمنة، فإنّ العلامة التي تستخدمها لإعداد بروتوكول أمان طبقة النقل (TLS) تحمل الاسم<SSLInfo>.

يُرجى العِلم أنّ هناك سمات إضافية يمكنك ضبطها في المضيف الافتراضي. للحصول على مرجع لجميع المواقع، اطّلِع على مرجع مواقع المضيف الافتراضي.

تحديد كيفية تحديد اسم ملف تخزين المفاتيح وملف تخزين الشهادات الموثوقة في المضيف الافتراضي

عند ضبط مضيف افتراضي لتوفير بروتوكول أمان طبقة النقل (TLS)، عليك تحديد مخزن مفاتيح باستخدام مرجع. المَرجع هو متغيّر يحتوي على اسم ملف تخزين المفاتيح أو ملف تخزين الشهادات الموثوقة، بدلاً من تحديد اسم ملف تخزين المفاتيح أو ملف تخزين الشهادات الموثوقة مباشرةً، كما هو موضّح أدناه:

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

<KeyStore>ref://myTestKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

</SSLInfo>تتمثّل ميزة استخدام مرجع في أنّه يمكنك تغيير قيمة المرجع لتغيير ملف تخزين المفاتيح المستخدَم من قِبل المضيف الافتراضي، وعادةً ما يكون ذلك بسبب انتهاء صلاحية الشهادة في ملف تخزين المفاتيح الحالي في المستقبل القريب. لا يتطلّب تغيير قيمة المرجع إعادة تشغيل Edge Router. اطّلِع على العمل مع المراجع لمزيد من المعلومات حول إنشاء المراجع وتعديلها.

يمكنك استخدام مرجع إلى ملف تخزين المفاتيح ومخزن الشهادات الموثوقة فقط، ولا يمكنك استخدام مرجع إلى العنوان البديل للبريد الإلكتروني. عند تغيير مرجع إلى ملف تخزين مفاتيح، تأكَّد من أنّ الاسم المستعار للشهادة هو نفسه الاسم المستعار في ملف تخزين المفاتيح القديم.

القيود المفروضة على استخدام مراجع لمخزن المفاتيح ومخزن الشهادات الموثوقة

يجب مراعاة القيد التالي عند استخدام مراجع إلى ملفات تخزين المفاتيح وملفات تخزين الشهادات الموثوقة:

- لا يمكنك استخدام مراجع ملفات keystore وtruststore في المضيفات الافتراضية إلا إذا كنت تتيح SNI وتنهي بروتوكول SSL على أجهزة التوجيه في Apigee.

- إذا كان لديك جهاز موازنة حمل أمام أجهزة توجيه Apigee، وأنهيت بروتوكول أمان طبقة النقل (TLS) على جهاز موازنة الحمل، لن تتمكّن من استخدام مراجع ملفات تخزين المفاتيح وملفات تخزين الشهادات الموثوق بها في المضيفات الافتراضية.

تحديد مضيف افتراضي لبروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه

لتفعيل بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه، اضبط العنصر <ClientAuthEnabled> على true، وحدِّد truststore باستخدام مرجع مع العنصر <TrustStore>. يحتوي Truststore على جهة إصدار شهادة العميل وسلسلة مرجع التصديق الخاصة بالشهادة، وهو أمر مطلوب. يجب أيضًا إعداد العميل بشكل صحيح لاستخدام بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه.

لإنشاء مضيف افتراضي لبروتوكول TLS الثنائي الاتجاه، أنشئ عنصر XML يحدّد المضيف الافتراضي:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>api.myCompany.com</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://myTestKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

<TrustStore>ref://myTestTruststoreRef</TrustStore>

</SSLInfo>

</VirtualHost>في هذا التعريف، عليك:

- فعِّل بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه من خلال ضبط

<ClientAuthEnabled>على "صحيح". - حدِّد مرجعًا إلى مستودع الشهادات الموثوقة باستخدام العنصر

<TrustStore>. يحتوي ملف Truststore على جهة إصدار شهادة العميل وسلسلة مرجع التصديق الخاصة بالشهادة، وهو أمر مطلوب.

تحديد مضيف افتراضي يستخدم شهادة ومفتاح الفترة التجريبية المجانية من Apigee

إذا كان لديك حساب Edge for Cloud مدفوع ولم يكن لديك شهادة ومفتاح TLS، يمكنك إنشاء مضيف افتراضي يستخدم شهادة ومفتاح الفترة التجريبية المجانية من Apigee. وهذا يعني أنّه يمكنك إنشاء المضيف الافتراضي بدون إنشاء ملف تخزين مفاتيح أولاً.

تم تحديد شهادة الفترة التجريبية المجانية في Apigee لنطاق *.apigee.net. لذلك، يجب أن يكون

<HostAlias> للمضيف الافتراضي بالتنسيق *.apigee.net.

في حال تنفيذ بروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه، يجب ضبط العنصر <ClientAuthEnabled> على true، وتحديد truststore باستخدام مرجع مع العنصر <TrustStore> كما هو موضّح أعلاه في تحديد مضيف افتراضي لبروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه.

يتضمّن عنصر XML الذي يحدّد المضيف الافتراضي باستخدام شهادة ومفتاح الإصدار التجريبي المجاني من Apigee العنصرَين <KeyStore> و<KeyAlias>، ويستبدلهما بالعنصر <UseBuiltInFreeTrialCert>، كما هو موضّح أدناه:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

</VirtualHost>القيمة التلقائية للعنصر <UseBuiltInFreeTrialCert> هي "خطأ".

بالنسبة إلى بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه، حدِّد المضيف الظاهري على النحو التالي:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<TrustStore>ref://myTestTruststoreRef</TrustStore>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

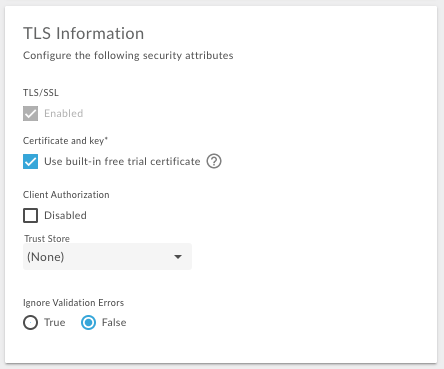

</VirtualHost>في واجهة مستخدم Edge، اختَر الخيار استخدام شهادة تجريبية مجانية مضمّنة عند إنشاء المضيف الافتراضي لاستخدام شهادة ومفتاح Apigee المجانيين:

إنشاء مضيف افتراضي

اتّبِع الإجراء التالي لإنشاء المضيف الافتراضي:

- أنشئ إدخال نظام أسماء نطاقات وسجلّ CNAME لنطاقك المتاح للجميع،

api.myCompany.comفي هذا المثال، والذي يشير إلى[org]-[environment].apigee.net. - أنشئ ملف تخزين مفاتيح وخصِّصه، واسمه myTestKeystore في هذا المثال، باتّباع الإجراء الموضّح هنا: إنشاء ملفات تخزين المفاتيح وملفات تخزين الشهادات الموثوقة باستخدام واجهة مستخدم Edge. في هذا المثال، تأكَّد من أنّ ملف تخزين المفاتيح يستخدم اسمًا مستعارًا هو myKeyAlias للشهادة والمفتاح الخاص.

- حمِّل الشهادة والمفتاح إلى ملف تخزين المفاتيح. تأكَّد من أنّ اسم النطاق المحدّد في شهادتك يتطابق مع الاسم المستعار للمضيف الذي تريد استخدامه للمضيف الافتراضي.

-

أنشئ مرجعًا إلى ملف تخزين المفاتيح باستخدام واجهة مستخدم Edge أو واجهة برمجة التطبيقات. يحدد المرجع اسم ملف تخزين المفاتيح ونوع المرجع على أنّه

KeyStore. اطّلِع على العمل مع المراجع للحصول على مزيد من المعلومات حول إنشاء المراجع وتعديلها. - أنشئ المضيف الافتراضي باستخدام واجهة برمجة التطبيقات إنشاء مضيف افتراضي. احرص على تحديد مرجع ملف تخزين المفاتيح واسم المفتاح بشكل صحيح.

لاستخدام واجهة برمجة التطبيقات، استخدِم طلب بيانات من واجهة برمجة التطبيقات POST التالي لإنشاء ملف تخزين مفاتيح باسم myTLSVHost:

curl -X POST -H "Content-Type:application/xml" \ https://api.enterprise.apigee.com/v1/o/{org_name}/e/{env_name}/virtualhosts \ -d '<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>api.myCompany.com</HostAlias> </HostAliases> <Port>443</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://myTestKeystoreRef</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>' \ -u orgAdminEmail:passwordإذا كنت تجري عملية مصادقة TLS ثنائية الاتجاه مع العميل، اضبط

<ClientAuthEnabled>على "صحيح" وحدِّد truststore باستخدام العنصر<TrustStore>. يجب ضبط العميل بشكل صحيح لاستخدام بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه، ما يعني أنّ Edge يتضمّن مخزنًا موثوقًا يحتوي على جهة إصدار شهادة العميل وسلسلة الشهادات. أنشئ ملف truststore باتّباع الإجراء الموضّح هنا: إنشاء ملفات keystore وtruststore باستخدام واجهة مستخدم Edge. إذا كانت لديك أي خوادم وكيل لواجهة برمجة التطبيقات، أضِف المضيف الظاهري إلى العنصر

<HTTPConnection>في ProxyEndpoint. تتم إضافة المضيف الافتراضي تلقائيًا إلى جميع خوادم وكيل واجهة برمجة التطبيقات الجديدة. راجِع إعداد خادم وكيل لواجهة برمجة التطبيقات لاستخدام مضيف افتراضي.

بعد تعديل خادم وكيل لواجهة برمجة التطبيقات لاستخدام المضيف الظاهري، وإنشاء إدخال نظام أسماء النطاقات وسجلّ CNAME لاسم مستعار للمضيف، يمكنك الوصول إلى خادم وكيل لواجهة برمجة التطبيقات كما هو موضّح أدناه:

https://api.myCompany.com/v1/{project-base-path}/{resource-path}على سبيل المثال:

https://api.myCompany.com/v1/weather/forecastrss?w=12797282

تعديل مضيف ظاهري

هناك مهمّتان رئيسيتان ينفّذهما عملاء Cloud المدفوعون لتعديل مضيف افتراضي حالي:

- تعديل قيمة مرجع إلى ملف تخزين مفاتيح أو ملف تخزين موثوق.

ملاحظة: بعد ضبط<KeyStore>أو<TrustStore>لاستخدام مرجع، يمكنك تغيير قيمة المرجع في أي وقت. ومع ذلك، إذا أردت في أي وقت تغيير<KeyStore>أو<TrustStore>لاستخدام مرجع مختلف، أو تغيير<KeyAlias>لاستخدام اسم مستعار مختلف، عليك التواصل مع فريق دعم Apigee Edge. - تعديل خصائص طبقة النقل الآمنة (TLS) للمضيف الافتراضي

تعديل قيمة مرجع

يمكنك تعديل قيمة مرجع لتغيير مخزن المفاتيح أو مخزن الشهادات الموثوقة الذي يستخدمه مضيف افتراضي.

قبل تعديل قيمة المرجع:

- أنشئ ملف تخزين مفاتيح جديدًا وحمِّل شهادة ومفتاحًا كما هو موضّح في إنشاء ملفات تخزين المفاتيح وملفات تخزين الشهادات الموثوق بها باستخدام واجهة مستخدم Edge. في ملف تخزين المفاتيح الجديد، احرص على استخدام الاسم نفسه للاسم المستعار للمفتاح كما تم استخدامه في ملف تخزين المفاتيح الحالي.

- إذا لزم الأمر، أنشئ truststore جديدًا وحمِّل شهادة كما هو موضّح في إنشاء ملفات تخزين المفاتيح وtruststore باستخدام واجهة مستخدم Edge.

- عدِّل المرجع كما هو موضّح في العمل باستخدام المراجع.

تعديل خصائص TLS للمضيف الافتراضي

يمكن للعملاء الذين يدفعون مقابل الخدمة استخدام واجهة برمجة التطبيقات تعديل مضيف افتراضي لتعديل مضيف افتراضي. تتيح لك واجهة برمجة التطبيقات هذه ضبط جميع سمات المضيف الافتراضي الموضّحة في مرجع سمات المضيف الافتراضي.

ويقتصر عدد المضيفين الافتراضيين على أربعة مضيفين تم إنشاؤهم عند تسجيل Edge.عند تعديل المضيف الظاهري، يجري Edge عملية تحقّق مشابهة لتلك التي تتم عند إنشاء مضيف ظاهري. أي أنّه عند إجراء تعديل، يتحقّق Edge مما يلي:

- يجب ألا يكون النطاق كما هو محدّد بواسطة الاسم المستعار للمضيف مستخدَمًا في مؤسسة وبيئة أخريين.

- أن يكون اسم النطاق ملكًا لك على وجه التحديد، يتحقّق Edge من أنّ المعلومات التالية في الشهادة تتطابق مع الاسم المستعار للمضيف:

- CN - Common Name

- SAN - الاسم البديل للموضوع

- تتحقّق Edge من عدم انتهاء صلاحية الشهادة.

لتعديل مضيف افتراضي باستخدام Edge API، اتّبِع الخطوات التالية:

عدِّل المضيف الافتراضي باستخدام واجهة برمجة التطبيقات تعديل مضيف افتراضي. عند استخدام واجهة برمجة التطبيقات، يجب تحديد التعريف الكامل للمضيف الافتراضي في نص الطلب، وليس فقط العناصر التي تريد تغييرها. في هذا المثال، يتم ضبط قيمة السمة

proxy_read_timeout:curl -X PUT -H "Content-Type:application/xml" \ https://api.enterprise.apigee.com/v1/o/{org_name}/e/{env_name}/virtualhosts/{vhost_name} \ -d '<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>api.myCompany.com</HostAlias> </HostAliases> <Port>443</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://myTestKeystoreRef</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> <Properties> <Property name="proxy_read_timeout">50</Property> </Properties> </VirtualHost>' \ -u orgAdminEmail:password

تعديل مضيف افتراضي لاستخدام مراجع إلى ملف تخزين المفاتيح وملف تخزين الشهادات الموثوقة

تستخدم جميع المضيفات الافتراضية الجديدة لخدمة Edge في السحابة الإلكترونية مرجعًا إلى مخزن المفاتيح ومخزن الشهادات الموثوقة. تتيح لك المراجع تغيير ملف تخزين المفاتيح وملف تخزين الشهادات الموثوقة بدون التواصل مع فريق دعم Apigee Edge.

قد لا تكون المضيفات الافتراضية القديمة على Apigee Edge مضبوطة لاستخدام مراجع لمخازن المفاتيح ومخازن الشهادات الموثوقة. في هذه الحالة، يمكنك تعديل المضيف الظاهري لاستخدام مرجع.

تعديل مضيف افتراضي لاستخدام مرجع

اتّبِع الإجراء التالي لتعديل المضيف الافتراضي:

- إذا لزم الأمر، أنشِئ ملف تخزين مفاتيح جديدًا وحمِّل شهادة كما هو موضّح في إنشاء ملفات تخزين مفاتيح وملفات تخزين موثوقة باستخدام واجهة مستخدم Edge. إذا كان لديك ملف تخزين مفاتيح، يمكنك ضبط مرجع للإشارة إليه.

- أنشئ مرجعًا جديدًا إلى ملف تخزين المفاتيح.

- إذا لزم الأمر، أنشئ ملف truststore جديدًا وحمِّل شهادة. إذا كان لديك truststore، يمكنك ضبط مرجع للإشارة إليه.

- أنشئ مرجعًا جديدًا إلى مستودع الشهادات الموثوقة.

- عدِّل المضيف الافتراضي لضبط ملف تخزين المفاتيح والاسم المستعار وملف تخزين الشهادات وأي خصائص أخرى لبروتوكول أمان طبقة النقل (TLS). حمولة الطلب هي:

curl -X PUT -H "Content-Type:application/xml" \ https://api.enterprise.apigee.com/v1/o/{org_name}/e/{env_name}/virtualhosts/{vhost_name} \ -d '<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>api.myCompany.com</HostAlias> </HostAliases> <Port>443</Port> <OCSPStapling>off</OCSPStapling> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://myKeyStore2Way</KeyStore> <KeyAlias>keyAlias</KeyAlias> <TrustStore>ref://myTrustStore2Way</TrustStore> <IgnoreValidationErrors>false</IgnoreValidationErrors> </SSLInfo> </VirtualHost>' \ -u orgAdminEmail:pWord - يُرجى التواصل مع فريق دعم Apigee لإعادة تشغيل أجهزة توجيه Edge من أجل إكمال العملية.