<ph type="x-smartling-placeholder"></ph>

Sie sehen die Dokumentation zu Apigee Edge.

Gehen Sie zur

Apigee X-Dokumentation. Weitere Informationen

<ph type="x-smartling-placeholder">

Für integrierte Portale können Sie Identitätsanbieter so definieren, dass sie die in der folgenden Tabelle definierten Authentifizierungstypen unterstützen.

| Authentifizierungstyp | Beschreibung |

|---|---|

| Integriert | Nutzer müssen ihre Anmeldedaten (Nutzername und Passwort) zur Authentifizierung an das integrierte Portal übergeben. Wenn Sie ein neues Portal erstellen, wird der integrierte Identitätsanbieter konfiguriert und aktiviert. Weitere Informationen zum Anmeldeverhalten aus Nutzerperspektive finden Sie im Hilfeartikel Mit Nutzeranmeldedaten anmelden (integrierter Anbieter im Portal anmelden). |

| SAML (Beta) | SAML (Security Assertion Markup Language) ist ein Standardprotokoll für die SSO-Umgebung. Mit SSO-Authentifizierung mit SAML können Nutzer sich bei Ihren Apigee Edge-Portalen anmelden, ohne neue Konten erstellen zu müssen. Der Nutzer meldet sich mit seinen zentral verwalteten Anmeldedaten für das Konto an. Informationen zur Anmeldung aus der Perspektive des Nutzers finden Sie unter Mit SAML beim Portal anmelden. |

Vorteile der SAML-Authentifizierung für integrierte Portale

Die Konfiguration von SAML als Identitätsanbieter für ein integriertes Portal bietet folgende Vorteile:

- Richten Sie Ihr Entwicklerprogramm einmal ein und verwenden Sie es noch einmal für mehrere integrierte Portale. Wählen Sie Ihr Entwicklerprogramm aus, wenn Sie Ihr integriertes Portal erstellen. Aktualisieren oder ändern Sie das Entwicklerprogramm, wenn sich die Anforderungen ändern.

- Uneingeschränkte Kontrolle über die Nutzerverwaltung übernehmen

Verbinden Sie den SAML-Server Ihres Unternehmens mit dem integrierten Portal. Wenn Nutzer Ihre Organisation verlassen und ihre Bereitstellung zentral aufgehoben wird, können sie sich nicht mehr bei Ihrem SSO-Dienst authentifizieren, um das integrierte Portal zu verwenden.

Integrierten Identitätsanbieter konfigurieren

Konfigurieren Sie den integrierten Identitätsanbieter wie in den folgenden Abschnitten beschrieben.

Auf die Seite „Integrierter Identitätsanbieter“ zugreifen

So greifen Sie auf den integrierten Identitätsanbieter zu:

- Wählen Sie in der seitlichen Navigationsleiste Veröffentlichen > Portale aus, um die Liste der Portale aufzurufen.

- Klicken Sie auf die Zeile des Portals, für das Sie Teams aufrufen möchten.

- Klicken Sie auf der Landingpage des Portals auf Konten. Alternativ können Sie im Drop-down-Menü des Portals in der oberen Navigationsleiste die Option Konten auswählen.

- Klicken Sie auf den Tab Authentifizierung.

- Klicken Sie im Abschnitt Identitätsanbieter auf den Anbietertyp Integriert.

- Konfigurieren Sie den integrierten Identitätsanbieter wie in den folgenden Abschnitten beschrieben: <ph type="x-smartling-placeholder">

Integrierten Identitätsanbieter aktivieren

So aktivieren Sie den integrierten Identitätsanbieter:

- Rufen Sie die Seite des integrierten Identitätsanbieters auf.

- Klicken Sie im Abschnitt Anbieterkonfiguration auf

.

. Wählen Sie das Kästchen Aktiviert aus, um den Identitätsanbieter zu aktivieren.

Um den integrierten Identitätsanbieter zu deaktivieren, entfernen Sie das Häkchen aus dem Kästchen.

Klicken Sie auf Speichern.

Portalregistrierung nach E-Mail-Adresse oder Domain einschränken

Beschränken Sie die Portalregistrierung, indem Sie die einzelnen E-Mail-Adressen (developer@some-company.com) oder E-Mail-Domains (some-company.com ohne vorangestelltes @) identifizieren, über die Konten in Ihrem Portal erstellt werden können.

Stellen Sie einer Domain oder Subdomain den Platzhalterstring *. voran, um alle verschachtelten Subdomains abzugleichen. *.example.com stimmt zum Beispiel mit test@example.com, test@dev.example.com usw. überein.

Wenn Sie dieses Feld leer lassen, können Sie eine beliebige E-Mail-Adresse zur Registrierung im Portal verwenden.

So schränken Sie die Portalregistrierung nach E-Mail-Adresse oder E-Mail-Domain ein:

- Rufen Sie die Seite des integrierten Identitätsanbieters auf.

- Klicken Sie im Abschnitt Anbieterkonfiguration auf

.

. - Geben Sie im Abschnitt "Kontoeinschränkungen" eine E-Mail-Adresse oder E-Mail-Domain ein, für die Sie sich registrieren und im Textfeld anmelden möchten. Klicken Sie dann auf +.

- Fügen Sie bei Bedarf weitere Einträge hinzu.

- Einträge lassen sich löschen, indem Sie neben dem jeweiligen Eintrag auf x klicken.

- Klicken Sie auf Speichern.

E-Mail-Benachrichtigungen konfigurieren

Für den integrierten Anbieter können Sie die folgenden E-Mail-Benachrichtigungen aktivieren und konfigurieren:

| E-Mail-Benachrichtigung | Empfänger | Trigger | Beschreibung |

|---|---|---|---|

| Kontobenachrichtigung | API-Anbieter | Portalnutzer erstellt ein neues Konto | Wenn Sie Ihr Portal so konfiguriert haben, dass eine manuelle Aktivierung von Nutzerkonten erforderlich ist, müssen Sie das Nutzerkonto manuell aktivieren, bevor sich der Portalnutzer anmelden kann. |

| Kontobestätigung | Portalnutzer | Portalnutzer erstellt ein neues Konto | Stellt einen sicheren Link zur Bestätigung der Kontoerstellung bereit. Der Link läuft nach zehn Minuten ab. |

Wenn Sie die E-Mail-Benachrichtigungen konfigurieren:

- Verwenden Sie HTML-Tags zum Formatieren des Textes. Senden Sie eine Test-E-Mail, um zu prüfen, ob die Formatierung wie erwartet angezeigt wird.

Sie können eine oder mehrere der folgenden Variablen einfügen, die beim Senden der E-Mail-Benachrichtigung ersetzt werden.

Variable Beschreibung {{firstName}}Vorname {{lastName}}Nachname {{email}}E-Mail-Adresse {{siteurl}}Link zum Liveportal {{verifylink}}Zur Kontobestätigung verwendeter Link

So konfigurieren Sie E-Mail-Benachrichtigungen:

- Rufen Sie die Seite des integrierten Identitätsanbieters auf.

Zum Konfigurieren von E-Mail-Benachrichtigungen an:

- API-Anbieter zur Aktivierung eines neuen Entwicklerkontos klicken Sie im Abschnitt Kontobenachrichtigung auf

.

. - Portalnutzer müssen ihre Identität bestätigen. Klicken Sie dazu im Abschnitt Kontobestätigung auf

.

.

- API-Anbieter zur Aktivierung eines neuen Entwicklerkontos klicken Sie im Abschnitt Kontobenachrichtigung auf

Bearbeiten Sie die Felder Betreff und Text.

Klicken Sie auf Test-E-Mail senden, um eine Test-E-Mail an Ihre E-Mail-Adresse zu senden.

Klicken Sie auf Speichern.

SAML-Identitätsanbieter konfigurieren (Beta)

Konfigurieren Sie den SAML-Identitätsanbieter wie in den folgenden Abschnitten beschrieben.

Auf die Seite des SAML-Identitätsanbieters zugreifen

So greifen Sie auf den SAML-Identitätsanbieter zu:

- Wählen Sie in der seitlichen Navigationsleiste Veröffentlichen > Portale aus, um die Liste der Portale aufzurufen.

- Klicken Sie auf die Zeile des Portals, für das Sie Teams aufrufen möchten.

- Klicken Sie auf der Landingpage des Portals auf Konten. Alternativ können Sie im Drop-down-Menü des Portals in der oberen Navigationsleiste die Option Konten auswählen.

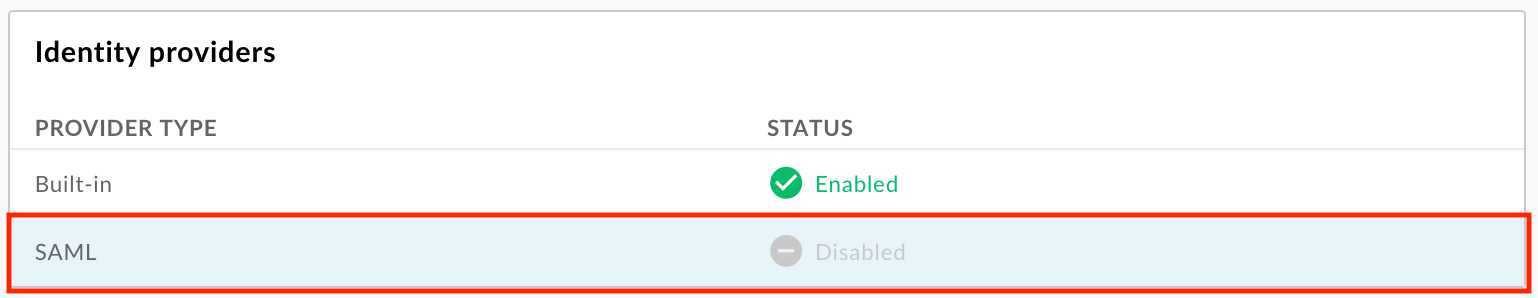

- Klicken Sie auf den Tab Authentifizierung.

- Klicken Sie im Abschnitt Identitätsanbieter auf den SAML-Anbietertyp.

Konfigurieren Sie den SAML-Identitätsanbieter wie in den folgenden Abschnitten beschrieben:

SAML-Identitätsanbieter aktivieren

So aktivieren Sie den SAML-Identitätsanbieter:

- Rufen Sie die Seite des SAML-Identitätsanbieters auf.

- Klicken Sie im Abschnitt Anbieterkonfiguration auf

.

. Wählen Sie das Kästchen Aktiviert aus, um den Identitätsanbieter zu aktivieren.

Um den SAML-Identitätsanbieter zu deaktivieren, entfernen Sie das Häkchen aus dem Kästchen.

Klicken Sie auf Speichern.

Wenn Sie eine benutzerdefinierte Domain konfiguriert haben, finden Sie weitere Informationen unter Benutzerdefinierte Domain mit dem SAML-Identitätsanbieter verwenden.

SAML-Einstellungen konfigurieren

So konfigurieren Sie die SAML-Einstellungen:

- Rufen Sie die Seite des SAML-Identitätsanbieters auf.

- Klicken Sie im Abschnitt mit den SAML-Einstellungen auf

.

. Klicken Sie neben der URL der SP-Metadaten auf Kopieren.

Konfigurieren Sie Ihren SAML-Identitätsanbieter mit den Informationen in der SP-Metadatendatei (Service Provider).

Bei einigen SAML-Identitätsanbietern werden Sie nur zur Metadaten-URL aufgefordert. Bei anderen müssen Sie bestimmte Informationen aus der Metadatendatei extrahieren und in ein Formular einfügen.

In letzterem Fall fügen Sie die URL in einen Browser ein, um die Metadatendatei für den Dienstanbieter herunterzuladen und die erforderlichen Informationen zu extrahieren. Zum Beispiel kann die Entitäts-ID oder die Anmelde-URL aus den folgenden Elementen der SP-Metadatendatei extrahiert werden:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Konfigurieren Sie die SAML-Einstellungen für den Identitätsanbieter.

Bearbeiten Sie im Abschnitt SAML-Einstellungen die folgenden Werte, die aus der Metadatendatei des SAML-Identitätsanbieters abgerufen wurden:

SAML-Einstellung Beschreibung Anmelde-URL URL, an die Nutzer weitergeleitet werden, um sich beim SAML-Identitätsanbieter anzumelden.

Beispiel:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL für Abmeldung URL, an die Nutzer weitergeleitet werden, um sich beim SAML-Identitätsanbieter abzumelden. Lassen Sie dieses Feld in folgenden Fällen leer:

- Ihr SAML-Identitätsanbieter bietet keine Abmelde-URL.

- Sie möchten nicht, dass Nutzer von Ihrem SAML-Identitätsanbieter abgemeldet werden, wenn sie sich aus dem integrierten Portal abmelden.

- Sie möchten eine benutzerdefinierte Domain aktivieren (siehe bekanntes Problem).

IdP-Entitäts-ID Eindeutige ID für den SAML-Identitätsanbieter.

Beispiel:http://www.okta.com/exkhgdyponHIp97po0h7Klicken Sie auf Speichern.

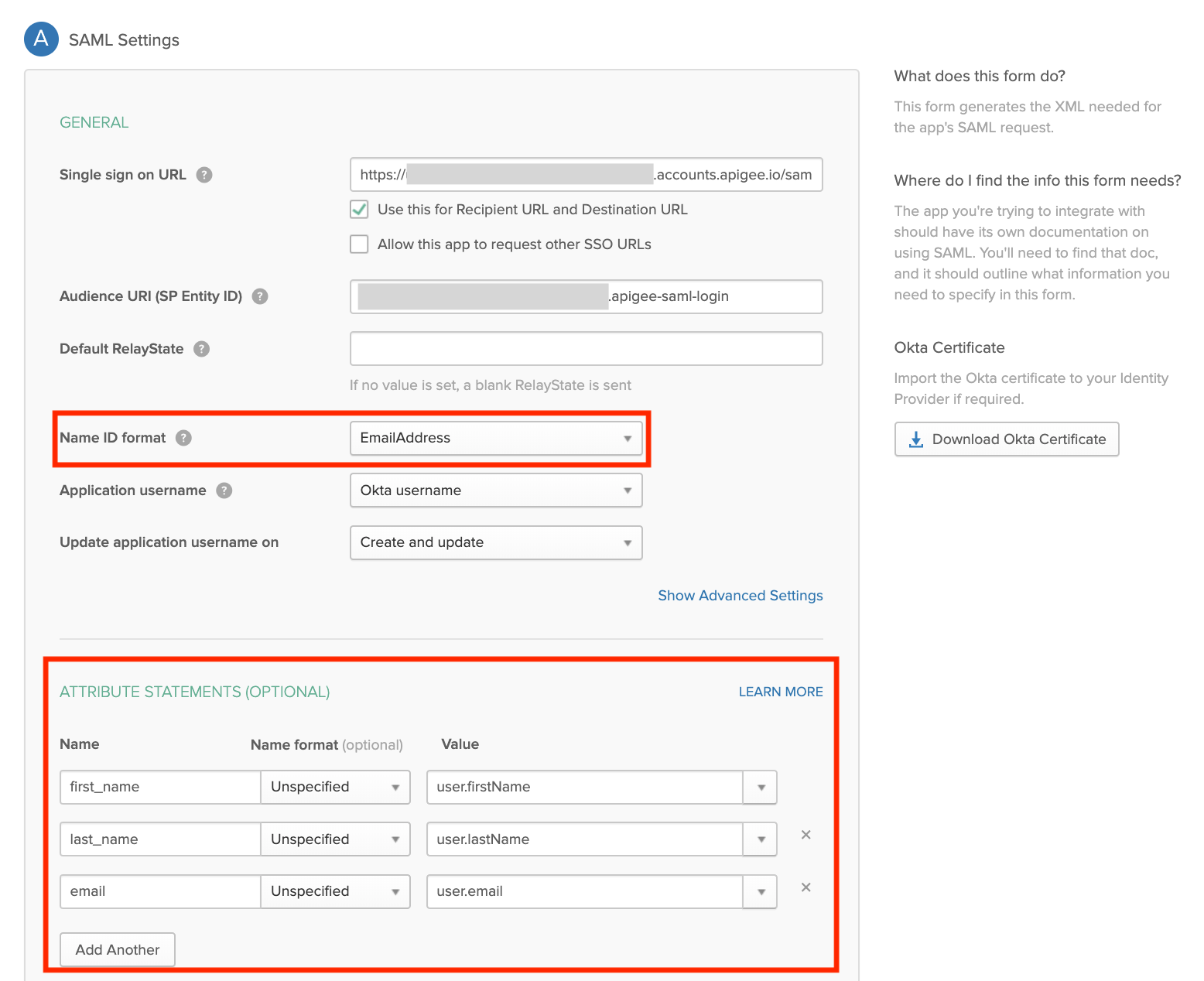

Benutzerdefinierte Nutzerattribute für den SAML-Identitätsanbieter konfigurieren

Damit der SAML-Identitätsanbieter und die Portal-Entwicklerkonten richtig zugeordnet werden, sollten Sie die in der folgenden Tabelle definierten benutzerdefinierten Nutzerattribute für Ihren SAML-Identitätsanbieter erstellen und konfigurieren. Legen Sie als Wert für jedes benutzerdefinierte Attribut das entsprechende Nutzerattribut fest, das von Ihrem SAML-Identitätsanbieter festgelegt wurde (z. B. Okta).

| Benutzerdefiniertes Attribut | Beispiel (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

Im Folgenden wird gezeigt, wie Sie benutzerdefinierte Nutzerattribute und das Attribut NameID mithilfe von Okta als dritten SAML-Identitätsanbieter konfigurieren.

Benutzerdefinierte Domain mit dem SAML-Identitätsanbieter verwenden

Nachdem Sie den SAML-Identitätsanbieter konfiguriert und aktiviert haben, können Sie eine benutzerdefinierte Domain (z. B. developers.example.com) wie unter Domain personalisieren konfigurieren.

Es ist wichtig, dass die Konfigurationseinstellungen zwischen der benutzerdefinierten Domain und dem SAML-Identitätsanbieter synchronisiert sind. Wenn die Konfigurationseinstellungen nicht synchron sind, können bei der Autorisierung Probleme auftreten. Beispielsweise kann eine an den SAML-Identitätsanbieter gesendete Autorisierungsanfrage eine AssertionConsumerServiceURL haben, die nicht mithilfe der benutzerdefinierten Domain definiert ist.

So synchronisieren Sie die Konfigurationseinstellungen zwischen der benutzerdefinierten Domain und dem SAML-Identitätsanbieter:

Wenn Sie die benutzerdefinierte Domain konfigurieren oder aktualisieren, nachdem Sie den SAML-Identitätsanbieter aktiviert und konfiguriert haben, speichern Sie die Konfiguration der benutzerdefinierten Domain und aktivieren Sie sie. Warten Sie ca. 30 Minuten, bis der Cache entwertet wird, und konfigurieren Sie Ihren SAML-Identitätsanbieter noch einmal mit den aktualisierten Informationen in der Metadatendatei des Dienstanbieters (SP), wie unter SAML-Einstellungen konfigurieren beschrieben. Ihre benutzerdefinierte Domain sollte in den SP-Metadaten angezeigt werden.

Wenn Sie eine benutzerdefinierte Domain konfigurieren, bevor Sie den SAML-Identitätsanbieter konfigurieren und aktivieren, müssen Sie die benutzerdefinierte Domain wie unten beschrieben zurücksetzen, damit der SAML-Identitätsanbieter richtig konfiguriert ist.

Wenn Sie den SAML-Identitätsanbieter zurücksetzen (deaktivieren und wieder aktivieren) müssen, wie unter SAML-Identitätsanbieter aktivieren beschrieben, müssen Sie auch die benutzerdefinierte Domain zurücksetzen (siehe Beschreibung unten).

Benutzerdefinierte Domain zurücksetzen

So setzen Sie die benutzerdefinierte Domain zurück (deaktivieren und aktivieren):

- Wählen Sie im linken Navigationsbereich Veröffentlichen > Portale und dann Ihr Portal aus.

- Wählen Sie in der oberen Navigationsleiste oder auf der Landingpage im Drop-down-Menü die Option Einstellungen aus.

- Klicken Sie auf den Tab Domains.

- Klicken Sie auf Deaktivieren, um die benutzerdefinierte Domain zu deaktivieren.

- Klicken Sie auf Aktivieren, um die benutzerdefinierte Domain wieder zu aktivieren.

Weitere Informationen finden Sie unter Domain anpassen.

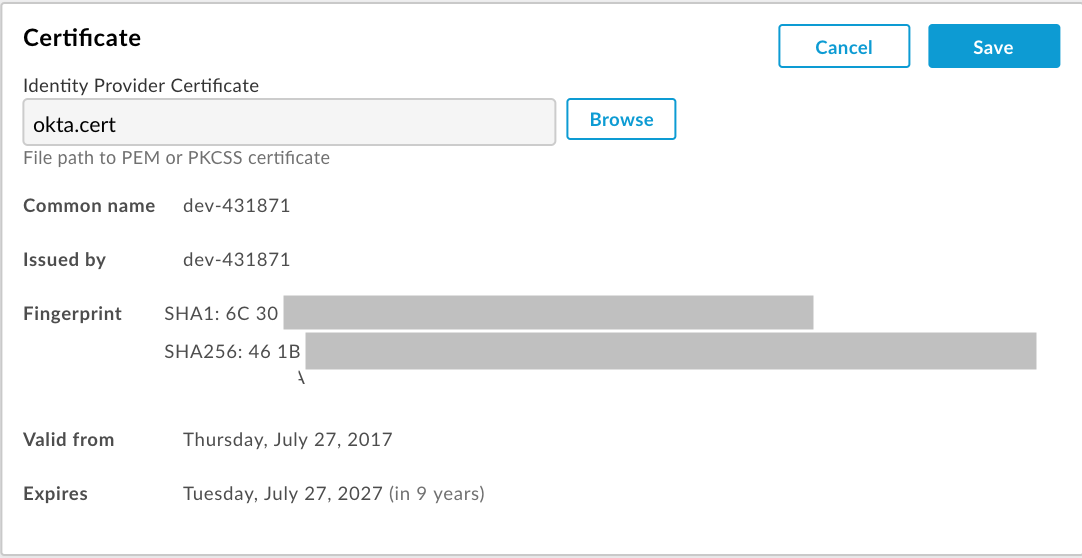

Neues Zertifikat hochladen

So laden Sie ein neues Zertifikat hoch:

Laden Sie das Zertifikat von Ihrem SAML-Identitätsanbieter herunter.

Klicken Sie auf die Zeile mit der Identitätszone, für die Sie ein neues Zertifikat hochladen möchten.

Klicken Sie im Abschnitt Zertifikat auf

.

.Klicken Sie auf Durchsuchen und gehen Sie zum Zertifikat in Ihrem lokalen Verzeichnis.

Klicken Sie auf Öffnen, um das neue Zertifikat hochzuladen.

Die Felder mit den Zertifikatinformationen werden entsprechend dem ausgewählten Zertifikat aktualisiert.

Prüfen Sie, ob das Zertifikat gültig und nicht abgelaufen ist.

Klicken Sie auf Speichern.

x509-Zertifikat in das PEM-Format konvertieren

Wenn Sie ein x509-Zertifikat herunterladen, müssen Sie es in das PEM-Format konvertieren.

So konvertieren Sie ein x509-Zertifikat in das PEM-Format:

- Kopieren Sie den Inhalt der Datei

ds:X509Certificate elementaus der Metadatendatei des SAML-Identitätsanbieters und fügen Sie ihn in Ihren bevorzugten Texteditor ein. - Fügen Sie am Ende der Datei die folgende Zeile hinzu:

-----BEGIN CERTIFICATE----- - Fügen Sie am Ende der Datei die folgende Zeile hinzu:

-----END CERTIFICATE----- - Speichern Sie die Datei mit der Erweiterung

.pem.

Hier sehen Sie ein Beispiel für den Inhalt der PEM-Datei:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----