Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

Когда вы вызываете прокси-сервер API в Apigee Edge, который имеет безопасность OAuth, Edge отвечает за проверку токенов доступа. Думайте о Edge как о привратнике — ни один вызов API не может пройти через него, если у него нет токена доступа, который можно проверить.

Добавление политики VerifyAccessToken

Чтобы настроить проверку токена, поместите политику OAuthV2 с операцией VerifyAccessToken в самом начале потока прокси-сервера API (начало ProxyEndpoint Preflow). Если они размещены там, токены доступа будут проверены перед выполнением любой другой обработки, а если токен отклонен, Edge прекращает обработку и возвращает ошибку обратно клиенту.

Откройте страницу прокси API, как описано ниже.

Край

Чтобы получить доступ к странице прокси API с помощью пользовательского интерфейса Edge:

- Войдите на сайт apigee.com/edge .

- Выберите «Разработка» > «Прокси API» на левой панели навигации.

Классический Edge (частное облако)

Чтобы получить доступ к странице прокси API с помощью классического пользовательского интерфейса Edge:

- Войдите в систему по

http:// ms-ip :9000, где ms-ip — это IP-адрес или DNS-имя узла сервера управления. - Выберите API > Прокси API на верхней панели навигации.

- Из списка выберите прокси, который вы хотите защитить.

- На странице обзора перейдите на вкладку «Разработка» .

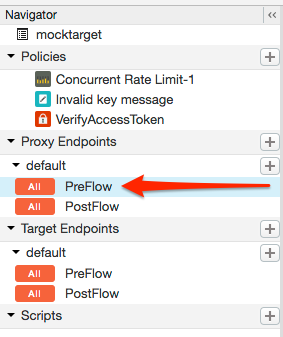

- В навигаторе выберите PreFlow для конечной точки, указанной в разделе «Конечные точки прокси». Обычно нужная конечная точка называется «по умолчанию», хотя можно создать несколько конечных точек прокси. Если у вас есть несколько конечных точек, вы, вероятно, захотите выполнить следующие действия, чтобы выполнить проверку токена на каждой из них.

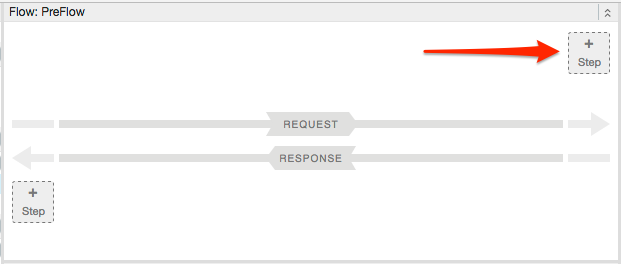

- В редакторе потока прокси нажмите + Шаг .

- Выберите «Экземпляр политики Новый» .

- В списке политик выберите OAuth v2.0 .

- При необходимости измените имя политики и отображаемое имя. Например, для лучшей читаемости вы можете изменить отображаемое имя и имя на «VerifyAccessToken».

- Нажмите Добавить .

Политика по умолчанию уже настроена с помощью операции VerifyAccessToken, поэтому вам не нужно ничего делать дальше:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<OAuthV2 async="false" continueOnError="false" enabled="true" name="OAuth-v20-1">

<DisplayName>OAuth v2.0 1</DisplayName>

<FaultRules/>

<Properties/>

<Attributes/>

<ExternalAuthorization>false</ExternalAuthorization>

<Operation>VerifyAccessToken</Operation>

<SupportedGrantTypes/>

<GenerateResponse enabled="true"/>

<Tokens/>

</OAuthV2>