أنت تعرض مستندات Apigee Edge.

انتقل إلى

مستندات Apigee X. معلومات

عند استدعاء خادم وكيل لواجهة برمجة تطبيقات في Apigee Edge يحتوي على أمان OAuth، تكون Edge هي المسؤولة عن للتحقق من رموز الدخول. تعامل Edge مع أداة حماية البيانات، ولا يمكن لأي طلب بيانات من واجهة برمجة التطبيقات أن يجتازها. لا يمتلك رمز دخول يمكن التحقق منه.

إضافة سياسة VerifyAccessToken

لضبط التحقق من الرمز المميّز، ضع سياسة OAuthV2 مع عملية VerifyAccessToken في بداية مسار خادم وكيل واجهة برمجة التطبيقات ( بداية ProxyEndpoint Preflow). وإذا تم وضع رموز الدخول هناك، سيتم التحقق من رموز الدخول قبل تحدث أي معالجة أخرى، وفي حالة رفض رمز مميز، يتوقف Edge عن المعالجة ويتم إرجاعه خطأ مرة أخرى إلى العميل.

يمكنك الدخول إلى صفحة الخوادم الوكيلة لواجهة برمجة التطبيقات، كما هو موضح أدناه.

Edge

للوصول إلى صفحة الخوادم الوكيلة لواجهة برمجة التطبيقات باستخدام واجهة مستخدم Edge:

- سجِّل الدخول إلى apigee.com/edge.

- اختَر التطوير > الخوادم الوكيلة لواجهة برمجة التطبيقات في شريط التنقل الأيمن.

الإصدار الكلاسيكي Edge (السحابة الإلكترونية الخاصة)

للوصول إلى صفحة الخوادم الوكيلة لواجهة برمجة التطبيقات باستخدام واجهة مستخدم Classic Edge:

- سجّل الدخول إلى

http://ms-ip:9000، حيث ms-ip هو عنوان IP أو اسم نظام أسماء النطاقات لعقدة خادم الإدارة. - حدد APIs > الخوادم الوكيلة لواجهة برمجة التطبيقات في شريط التنقل العلوي.

- من القائمة، اختَر الخادم الوكيل الذي تريد حمايته.

- في صفحة النظرة العامة، انقر على علامة التبويب التطوير.

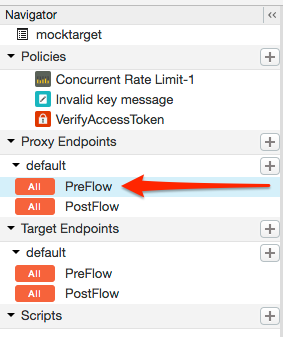

- في المستكشف، اختَر PreFlow لنقطة نهاية مُدرَجة ضمن Proxy

نقاط النهاية. عادةً ما تُسمى نقطة النهاية التي تريدها "الافتراضية"، على الرغم من أنه من الممكن

إنشاء نقاط نهاية متعددة للخادم الوكيل. إذا كانت لديك نقاط نهاية متعددة، ستحتاج على الأرجح إلى

اتّبِع الخطوات التالية لإثبات صحة الرمز المميّز في كل مستوى.

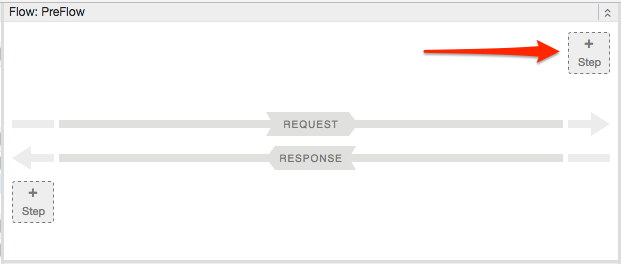

- في محرّر مسار الخادم الوكيل، انقر على + خطوة.

- اختَر مثيل سياسة جديد.

- من قائمة السياسات، اختَر الإصدار 2.0 من OAuth.

- يمكنك اختياريًا تغيير اسم السياسة والاسم المعروض. على سبيل المثال، لتحسين سهولة القراءة، يمكنك تغيير الاسم المعروض والاسم إلى "VerifyAccessToken".

- انقر على إضافة.

وقد تم ضبط السياسة الافتراضية من قبل باستخدام عملية VerifyAccessToken، وبذلك لا القيام بأي شيء آخر:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<OAuthV2 async="false" continueOnError="false" enabled="true" name="OAuth-v20-1">

<DisplayName>OAuth v2.0 1</DisplayName>

<FaultRules/>

<Properties/>

<Attributes/>

<ExternalAuthorization>false</ExternalAuthorization>

<Operation>VerifyAccessToken</Operation>

<SupportedGrantTypes/>

<GenerateResponse enabled="true"/>

<Tokens/>

</OAuthV2>