أنت تعرض مستندات Apigee Edge.

انتقل إلى

مستندات Apigee X. معلومات

المعلومات التي ستطّلع عليها

- تنزيل نموذج خادم وكيل لواجهة برمجة التطبيقات ونشره.

- أنشئ خادمًا وكيلاً لواجهة برمجة تطبيقات محمية ببروتوكول OAuth.

- أنشئ منتجًا ومطوّرًا وتطبيقًا.

- بيانات اعتماد Exchange لرمز الدخول المميز من OAuth.

- يمكنك طلب واجهة برمجة تطبيقات تحتوي على رمز دخول.

يشرح لك هذا البرنامج التعليمي كيفية تأمين واجهة برمجة التطبيقات باستخدام OAuth 2.0.

OAuth هو بروتوكول ترخيص يمكّن التطبيقات من الوصول إلى المعلومات بالنيابة عن المستخدمين دون مطالبة المستخدمين بتقديم اسم المستخدم وكلمة المرور.

باستخدام OAuth، يتم تبادل بيانات اعتماد الأمان (مثل اسم المستخدم/كلمة المرور أو المفتاح/السر). لرمز الدخول. على سبيل المثال:

joe:joes_password (username:password) أو

Nf2moHOASMJeUmXVdDhlMbPaXm2U7eMc:unUOXYpPe74ZfLEb (key:secret)

تصبح شيئًا مثل:

b0uiYwjRZLEo4lEu7ky2GGxHkanN

رمز الدخول هو سلسلة عشوائية من الأحرف وهو مؤقت (يجب أن تنتهي صلاحيته بعد وقت قصير نسبيًا)، لذا يعد تمريره لمصادقة مستخدم في سير عمل التطبيق أكثر أمانًا من تمرير بيانات الاعتماد الفعلية.

OAuth 2.0 محددة تحدد آليات مختلفة، تسمى "أنواع المنح"، لتوزيع الوصول الرموز المميزة للتطبيقات. يُسمى أبسط أنواع المنح المحددة بواسطة OAuth 2.0 "العميل بيانات الاعتماد". وفي نوع المنح هذا، يتم إنشاء رموز دخول OAuth مقابل العميل بيانات الاعتماد، وهي أزواج مفتاح العميل/سر العميل، مثل المثال أعلاه.

يتم تنفيذ نوع منح بيانات اعتماد العميل في Edge باستخدام السياسات في الخوادم الوكيلة لواجهة برمجة التطبيقات. حاسمة يتضمن تدفق OAuth النموذجي خطوتين:

- طلب خادم واجهة برمجة التطبيقات 1 لإنشاء رمز دخول OAuth من العميل بيانات الاعتماد. تعالج سياسة OAuth الإصدار 2.0 على الخادم الوكيل لواجهة برمجة التطبيقات هذا الإجراء.

- طلب واجهة برمجة التطبيقات للخادم الوكيل 2 لإرسال رمز الدخول عبر OAuth في طلب بيانات من واجهة برمجة التطبيقات. تشير رسالة الأشكال البيانية يتحقق خادم وكيل واجهة برمجة التطبيقات من رمز الدخول باستخدام سياسة OAuth v2.0.

المتطلبات

- حساب على Apigee Edge إذا لم يكن لديك حساب حتى الآن، يمكنك الاشتراك من خلال التوجيهات. في إنشاء Apigee حساب Edge

- تثبيت cURL على جهازك إجراء طلبات بيانات من واجهة برمجة التطبيقات من سطر الأوامر.

تنزيل ونشر واجهة برمجة تطبيقات لإنشاء الرموز المميّزة الوكيل

في هذه الخطوة، ستحتاج إلى إنشاء خادم وكيل لواجهة برمجة التطبيقات الذي ينشئ رمز دخول OAuth من مفتاح العميل وسر العميل اللذين تم إرسالهما في استدعاء واجهة برمجة التطبيقات. توفّر Apigee نموذجًا لخادم وكيل لواجهة برمجة تطبيقات للقيام بذلك. يمكنك تنزيل الخادم الوكيل ونشره الآن، ثم استخدامه لاحقًا في البرنامج التعليمي. (أنت إنشاء الخادم الوكيل لواجهة برمجة التطبيقات بسهولة بنفسك. هذه الخطوة للتنزيل والنشر مخصصة للتيسير عليك ولتوضيح مدى سهولة مشاركة الخوادم الوكيلة التي سبق إنشاؤها).

- تنزيل "oauth" نموذج لملف ZIP لواجهة برمجة التطبيقات إلى أي دليل على ملفك .

- انتقِل إلى https://apigee.com/edge وسجِّل الدخول.

- اختَر التطوير > الخوادم الوكيلة لواجهة برمجة التطبيقات في شريط التنقل الأيمن.

- انقر على + خادم وكيل.

- في معالج إنشاء خادم وكيل، انقر على تحميل حزمة الخادم الوكيل.

- اختَر الملف

oauth.zipالذي تم تنزيله، ثم انقر على. التالي. - انقر على إنشاء.

- بعد اكتمال عملية الإنشاء، انقر على تعديل الخادم الوكيل لعرض الخادم الوكيل الجديد. في محرر الخادم الوكيل لواجهة برمجة التطبيقات.

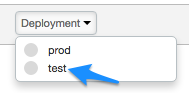

- في صفحة نظرة عامة على محرر الخادم الوكيل لواجهة برمجة التطبيقات، انقر على القائمة المنسدلة النشر.

واختَر اختبار. هذه هي بيئة الاختبار في مؤسستك.

في رسالة التأكيد، انقر على نشر.

عند النقر على القائمة المنسدلة "النشر" مرة أخرى، يشير رمز أخضر إلى أن الوكيل نشره إلى بيئة الاختبار.

أحسنت. تم بنجاح تنزيل ونشر واجهة برمجة تطبيقات لإنشاء رموز الدخول. خادمك الوكيل إلى مؤسسة Edge.

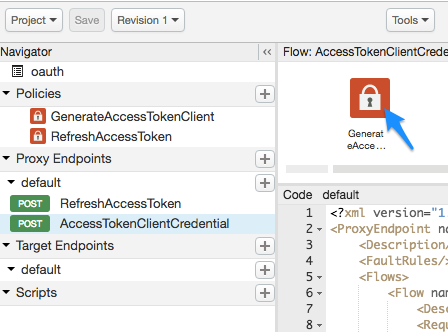

عرض مسار OAuth والسياسة

لنلقِ نظرة فاحصة على محتوى الخادم الوكيل لواجهة برمجة التطبيقات.

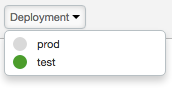

- في محرِّر الخادم الوكيل لواجهة برمجة التطبيقات، انقر على علامة التبويب تطوير. على اليسار

في لوحة المستكشف، ستظهر لك سياستان. سيظهر لك أيضًا عنصران

POSTفي القسمProxy Endpoints. -

انقر على AccessTokenClientCredential ضمن

Proxy Endpoints

في عرض رمز XML، ستظهر لك علامة

FlowباسمAccessTokenClientCredential:<Flow name="AccessTokenClientCredential"> <Description/> <Request> <Step> <Name>GenerateAccessTokenClient</Name> </Step> </Request> <Response/> <Condition>(proxy.pathsuffix MatchesPath "/accesstoken") and (request.verb = "POST")</Condition> </Flow>التدفق هو خطوة معالجة في خادم وكيل لواجهة برمجة التطبيقات. في هذه الحالة، يبدأ التدفق عندما يتم استيفاء شرط معين (يُسمى التدفق المشروط). الشرط، محددة في

<Condition>، يشير إلى أنه إذا تم إجراء استدعاء الخادم الوكيل لواجهة برمجة التطبيقات مورد/accesstoken، وفعل الطلب هوPOST، ثم تنفيذ سياسةGenerateAccessTokenClient، التي تؤدي إلى إنشاء إمكانية الوصول الرمز المميز. -

لنلقِ الآن نظرة على السياسة التي سيشغّلها التدفق الشرطي. انقر على رمز السياسة GenerateAccessTokenClient في مخطَّط التدفق.

يتم تحميل إعدادات XML التالية في عرض الرموز البرمجية:<OAuthV2 name="GenerateAccessTokenClient"> <!-- This policy generates an OAuth 2.0 access token using the client_credentials grant type --> <Operation>GenerateAccessToken</Operation> <!-- This is in millseconds, so expire in an hour --> <ExpiresIn>3600000</ExpiresIn> <SupportedGrantTypes> <!-- This part is very important: most real OAuth 2.0 apps will want to use other grant types. In this case it is important to NOT include the "client_credentials" type because it allows a client to get access to a token with no user authentication --> <GrantType>client_credentials</GrantType> </SupportedGrantTypes> <GrantType>request.queryparam.grant_type</GrantType> <GenerateResponse/> </OAuthV2>

وتشمل الإعدادات ما يلي:

- تمثّل هذه السمة

<Operation>، والتي يمكن أن تكون واحدة من عدة قيم محدّدة مسبقًا. ما ستفعله السياسة. في هذه الحالة، سيؤدي ذلك إلى إنشاء إذن وصول الرمز المميز. - ستنتهي صلاحية الرمز المميّز بعد ساعة واحدة (3600000 مللي ثانية) بعد إنشائه.

- في

<SupportedGrantTypes>، بروتوكول OAuth القيمة المتوقعة لاستخدام<GrantType>هيclient_credentials. (تبادل مفتاح وسر العميل لرمز OAuth المميز). - يحدّد عنصر

<GrantType>الثاني السياسة بشأن المكان الذي يجب التدقيق فيه طلب بيانات من واجهة برمجة التطبيقات لمعلمة نوع المنح، كما هو مطلوب في مواصفات OAuth 2.0. (سيظهر لك ذلك في طلب بيانات من واجهة برمجة التطبيقات لاحقًا). يمكن أيضًا إرسال نوع المنح في HTTP رأس الصفحة (request.header.grant_type) أو كمعلمة نموذج (request.formparam.grant_type).

- تمثّل هذه السمة

ليس عليك اتخاذ أي إجراء آخر باستخدام الخادم الوكيل لواجهة برمجة التطبيقات في الوقت الحالي. في الخطوات اللاحقة، ستستخدم الخادم الوكيل لواجهة برمجة التطبيقات هذا لإنشاء رمز دخول OAuth. ولكن أولاً، عليك القيام ببعض أشياء أكثر:

- أنشِئ الخادم الوكيل لواجهة برمجة التطبيقات الذي تريد تأمينه باستخدام OAuth.

- إنشاء بعض العناصر الأخرى التي ستؤدي إلى إنشاء مفتاح العميل وسر العميل تحتاج إلى استبداله برمز الدخول.

إنشاء خادم وكيل لواجهة برمجة التطبيقات المحمي ببروتوكول OAuth

ستقوم الآن بإنشاء الخادم الوكيل لواجهة برمجة التطبيقات الذي تريد حمايته. هذا هو استدعاء واجهة برمجة التطبيقات الذي بإرجاع شيء تريده. في هذه الحالة، سوف يستدعي الخادم الوكيل لواجهة برمجة التطبيقات خدمة Apigee's mocktarget. لإرجاع عنوان IP الخاص بجهازك. ومع ذلك، لن تظهر لك هذه المعلومات إلا عند تجاوز إذن وصول صالح من خلال بروتوكول OAuth. مع طلب بيانات من واجهة برمجة التطبيقات.

سيتضمن الخادم الوكيل لواجهة برمجة التطبيقات الذي تنشئه هنا سياسة تتحقق من رمز OAuth المميز في طلبك.

- اختَر التطوير > الخوادم الوكيلة لواجهة برمجة التطبيقات في شريط التنقل الأيمن.

- انقر على + خادم وكيل.

- في معالج إنشاء خادم وكيل، اختَر الخادم الوكيل العكسي (الأكثر شيوعًا)، وانقر على التالي.

- اضبط الخادم الوكيل بما يلي:

في هذا الحقل إجراء ذلك اسم الخادم الوكيل أدخِل: helloworld_oauth2المسار الأساسي للمشروع التغيير إلى:

/hellooauth2مسار قاعدة المشروع هو جزء من عنوان URL المستخدم لإرسال طلبات إلى واجهة برمجة التطبيقات الخادم الوكيل.

واجهة برمجة التطبيقات الحالية أدخِل:

https://mocktarget.apigee.net/ipيتم تحديد عنوان URL المستهدف الذي تستدعيه Apigee Edge على طلب إلى واجهة برمجة التطبيقات. الخادم الوكيل.

الوصف أدخِل: hello world protected by OAuth - انقر على التالي.

- في صفحة السياسات الشائعة:

في هذا الحقل إجراء ذلك الأمان: التفويض اختيار: OAuth 2.0 - انقر على التالي.

- في صفحة المضيفات الافتراضية، انقر على التالي.

- في صفحة إنشاء، تأكَّد من اختيار بيئة الاختبار. انقر على إنشاء ونشر.

- في صفحة الملخّص، سيظهر لك إقرار بأنّ الخادم الوكيل الجديد لواجهة برمجة التطبيقات تم إنشاؤه بنجاح، وأنه تم نشر الخادم الوكيل لواجهة برمجة التطبيقات في الاختبار محددة.

- انقر على تعديل الخادم الوكيل لعرض صفحة نظرة عامة للخادم الوكيل لواجهة برمجة التطبيقات.

لاحظ أنه هذه المرة تم تفعيل الخادم الوكيل لواجهة برمجة التطبيقات تلقائيًا. انقر على "النشر". للتأكد من وجود نقطة نشر خضراء بجوار علامة محددة.

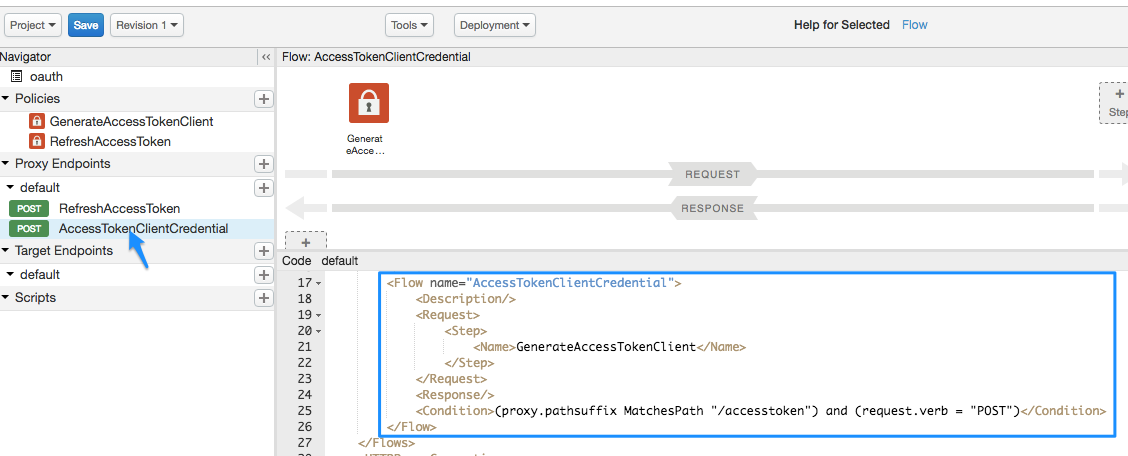

عرض السياسات

لنلقِ نظرة فاحصة على ما أنشأته.

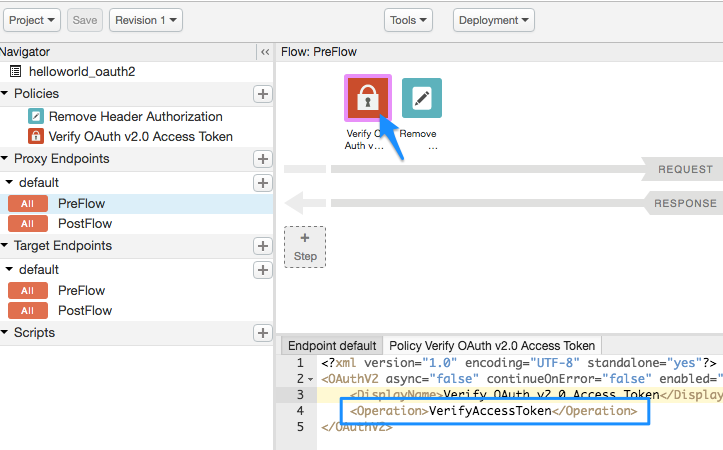

- في محرِّر الخادم الوكيل لواجهة برمجة التطبيقات، انقر على علامة التبويب تطوير. سيظهر لك هذان الخياران

تمّت إضافة السياسات إلى مسار الطلب للخادم الوكيل لواجهة برمجة التطبيقات:

- التحقّق من رمز الدخول الإصدار 2.0 من OAuth: للتحقّق من طلب بيانات من واجهة برمجة التطبيقات لإجراء التأكد من وجود رمز OAuth مميز صالح.

- إزالة تفويض العنوان – سياسة AssignMessage التي إزالة رمز الدخول بعد التحقق منه، حتى لا يتم تمريره إلى الخدمة المستهدفة. (إذا احتاجت الخدمة المستهدفة إلى رمز الدخول OAuth، فلن تستخدم هذه السياسة).

-

انقر على رمز التحقق من رمز الدخول الإصدار 2.0 من OAuth في طريقة العرض. انظر إلى ملف XML الموجود أسفله في جزء التعليمات البرمجية.

<OAuthV2 async="false" continueOnError="false" enabled="true" name="verify-oauth-v2-access-token"> <DisplayName>Verify OAuth v2.0 Access Token</DisplayName> <Operation>VerifyAccessToken</Operation> </OAuthV2>يُرجى العلم أنّ قيمة السمة

<Operation>هيVerifyAccessToken. تشير رسالة الأشكال البيانية تحدِّد العملية الإجراء الذي من المفترض أن تتخذه السياسة. في هذه الحالة، سيتم التحقق من عن رمز OAuth مميز صالح في الطلب.

إضافة منتج واجهة برمجة التطبيقات

لإضافة منتج واجهة برمجة التطبيقات باستخدام واجهة مستخدم Apigee:

- اختَر نشر >. منتجات واجهات برمجة التطبيقات (API):

- انقر على +منتج واجهة برمجة التطبيقات.

- أدخِل تفاصيل المنتج لمنتج واجهة برمجة التطبيقات.

الحقل الوصف الاسم الاسم الداخلي لمنتج واجهة برمجة التطبيقات. لا تحدّد رموزًا خاصة في الاسم.

ملاحظة: لا يمكنك تعديل الاسم بعد إنشاء منتج واجهة برمجة التطبيقات. على سبيل المثال:helloworld_oauth2-Productالاسم المعروض الاسم المعروض لمنتج واجهة برمجة التطبيقات. يُستخدم الاسم المعروض في واجهة المستخدم ويمكنك تعديل في أي وقت. وإذا لم يتم تحديدها، سيتم استخدام قيمة "الاسم". يتم ملء هذا الحقل تلقائيًا. باستخدام قيمة "Name" (الاسم)؛ يمكنك تعديل محتواها أو حذفه. يمكن أن يتضمن الاسم المعروض رموز خاصة. مثلاً: helloworld_oauth2-Productالوصف وصف لمنتج واجهة برمجة التطبيقات. البيئة البيئات التي سيسمح منتج واجهة برمجة التطبيقات بالوصول إليها. حدد البيئة التي تريد نشرت الخادم الوكيل لواجهة برمجة التطبيقات. مثلاً: testإذن الوصول اختَر علني. الموافقة تلقائيًا على طلبات الوصول يمكنك تفعيل الموافقة التلقائية على الطلبات الرئيسية لمنتج واجهة برمجة التطبيقات هذا من أي تطبيق. الحصة تجاهُل هذا البرنامج التعليمي. نطاقات OAuth المسموح بها تجاهُل هذا البرنامج التعليمي. - في الحقل الخوادم الوكيلة لواجهة برمجة التطبيقات، اختَر الخادم الوكيل لواجهة برمجة التطبيقات الذي أنشأته للتو.

- في حقل المسار، أدخِل "/". تجاهَل الحقول الأخرى.

- انقر على حفظ.

إضافة مطوّر وتطبيق إلى مؤسسة

الخطوة التالية هي محاكاة سير عمل مطوّر برامج يشترك من أجل استخدام واجهات برمجة التطبيقات. ومن المفترض أن يسجّل المطوّرون أنفسهم وتطبيقاتهم من خلال بوابة المطوّرين. في هذه الدورة، إلا أنه يمكنك إضافة مطوّر وتطبيق بصفتك مشرفًا.

سيكون لدى المطوّر تطبيق واحد أو أكثر يستدعي واجهات برمجة التطبيقات الخاصة بك، وسيحصل كل تطبيق على قيمة فريدة مفتاح العميل وسر العميل. يمنحك هذا المفتاح/السر لكل تطبيق أيضًا، بصفتك مزود واجهة برمجة التطبيقات، تحكُّم أكثر دقة في الوصول إلى واجهات برمجة التطبيقات وإعداد تقارير أكثر دقة عن الإحصاءات بشأن واجهة برمجة التطبيقات حركة البيانات، لأن Edge يعرف المطوّر والتطبيق الذي ينتمي إلى رمز OAuth المميز.

إنشاء مطوّر برامج

لنُنشئ مطورًا يدعى Nigel Tufnel.

- اختَر نشر >. المطوِّرون في القائمة

- انقر على + مطوّر برامج.

- أدخِل ما يلي في نافذة مطوِّر جديد:

في هذا الحقل إدخال الاسم Nigelاسم العائلة Tufnelاسم المستخدم nigelالبريد الإلكتروني nigel@example.com - انقر على إنشاء.

تسجيل تطبيق

لننشئ تطبيقًا لـ Nigel.

- اختَر نشر >. التطبيقات:

- انقر على + تطبيق.

- أدخِل ما يلي في نافذة تطبيق جديد:

في هذا الحقل إجراء ذلك الاسم والاسم المعروض أدخِل: nigel_appالمطوّر انقر على المطوِّر واختَر: Nigel Tufnel (nigel@example.com)عنوان URL لمعاودة الاتصال وملاحظات ترك الحقل فارغًا - ضمن المنتجات، انقر على إضافة منتج.

- اختَر helloworld_oauth2-Product.

- انقر على إنشاء.

الحصول على مفتاح العميل وسر العميل

ستحصل الآن على مفتاح العميل وسر العميل اللذين سيتم استبدالهما ببروتوكول OAuth .

- تأكَّد من عرض صفحة nigel_app. وإذا لم يكن الأمر كذلك، انتقِل إلى صفحة "التطبيقات" (نشر > التطبيقات)، وانقر على nigel_app.

-

في صفحة nigel_app، انقر على عرض في المفتاح. وSecret. لاحظ أن المفتاح/السر المرتبط بـ "helloworld_oauth2-Product" تم إنشاؤه تلقائيًا سابقًا.

- حدد المفتاح والسر وانسخهما. لصقها في ملف ملف نصي. وستستخدمها في خطوة لاحقة، حيث تستدعي الخادم الوكيل لواجهة برمجة التطبيقات الذي يمكنك تبادل بيانات الاعتماد هذه برمز الدخول عبر بروتوكول OAuth.

حاوِل الاتصال بواجهة برمجة التطبيقات للحصول على عنوان IP. (فشل!)

ليس عليك سوى محاولة استدعاء الخادم الوكيل المحمي لواجهة برمجة التطبيقات الذي من المفترض أن يعرض عنوان IP الخاص بك.

الخاص بك. نفذ أمر cURL التالي في نافذة طرفية، مع استبدال جهاز Edge

اسم مؤسستك. الكلمة test في عنوان URL هي

الخاصة بالمؤسسة، أي تلك التي نشرت الخوادم الوكيلة إليها. المسار الأساسي للخادم الوكيل

هو /hellooauth2، وهو المسار الأساسي نفسه الذي حدّدته عند إنشاء الخادم الوكيل.

لاحظ أنك

عدم اجتياز رمز الدخول عبر OAuth في المكالمة.

curl https://ORG_NAME-test.apigee.net/hellooauth2

لأنّ خادم وكيل واجهة برمجة التطبيقات يتضمّن سياسة التحقُّق من رمز الدخول للإصدار 2.0 من OAuth يجري التحقق من وجود رمز OAuth مميز صالح في الطلب، فسيفشل الاتصال مع ما يلي الرسالة:

{"fault":{"faultstring":"Invalid access token","detail":{"errorcode":"oauth.v2.InvalidAccessToken"}}}في هذه الحالة، الفشل أمر جيد! وهذا يعني أن الخادم الوكيل لواجهة برمجة التطبيقات أكثر أمانًا. موثوق بها فقط يمكن للتطبيقات التي لديها رمز دخول OAuth صالح طلب واجهة برمجة التطبيقات هذه بنجاح.

الحصول على رمز الدخول عبر OAuth

الآن نصل إلى الفائدة الكبيرة. أنت على وشك استخدام المفتاح والسر بنسخها ولصقها في ملف نصي واستبدالها برمز الدخول OAuth. أنت الآن سيجري طلب بيانات من واجهة برمجة التطبيقات إلى نموذج الخادم الوكيل لواجهة برمجة التطبيقات الذي استوردته، oauth سيؤدي إلى إنشاء رمز الدخول إلى واجهة برمجة التطبيقات.

باستخدام هذا المفتاح وهذا السر، يمكنك إجراء استدعاء cURL التالي (لاحظ أن البروتوكول

https)، مع استبدال اسم مؤسسة Edge والمفتاح

سرية حيث تتم الإشارة إلى:

curl -X POST -H "Content-Type: application/x-www-form-urlencoded" \ "https://ORG_NAME-test.apigee.net/oauth/client_credential/accesstoken?grant_type=client_credentials" \ -d "client_id=CLIENT_KEY&client_secret=CLIENT_SECRET"

لاحظ أنه إذا كنت تستخدم عميلاً مثل Postman لإجراء المكالمة، فإن

يتم إدخال client_id وclient_secret في النص الأساسي

يجب أن يكون الطلب x-www-form-urlencoded.

يُفترض أن تتلقى ردًا مثل هذا:

{ "issued_at" : "1466025769306", "application_name" : "716bbe61-f14a-4d85-9b56-a62ff8e0d347", "scope" : "", "status" : "approved", "api_product_list" : "[helloworld_oauth2-Product]", "expires_in" : "3599", //--in seconds "developer.email" : "nigel@example.com", "token_type" : "BearerToken", "client_id" : "xNnREu1DNGfiwzQZ5HUN8IAUwZSW1GZW", "access_token" : "GTPY9VUHCqKVMRB0cHxnmAp0RXc0", "organization_name" : "myOrg", "refresh_token_expires_in" : "0", //--in seconds "refresh_count" : "0" }

لقد حصلت على رمز الدخول عبر OAuth. انسخ القيمة access_token (بدون علامات الاقتباس) الصقه في ملفك النصي. ستستخدمها بعد قليل.

ما الذي حدث؟

تذكّر في السابق عندما نظرت إلى هذا التدفق الشرطي في

الخادم الوكيل oauth، وهو الخادم الذي يوضح ما إذا كان معرِّف الموارد المنتظم (URI) للمورد

/accesstoken وفعل الطلب هو POST لتنفيذ الأمر

GenerateAccessTokenClient سياسة OAuth التي تنشئ رمز الدخول؟ رابط cURL الخاص بك

الأمر الذي استوفى هذه الشروط، لذلك تم تنفيذ سياسة OAuth. لقد أثبت ملكية مفتاح العميل الخاص بك

وسر العميل واستبدالهما برمز OAuth المميز الذي تنتهي صلاحيته خلال ساعة.

عليك استدعاء واجهة برمجة التطبيقات باستخدام رمز الدخول (تم بنجاح!)

الآن بعد أن أصبح لديك رمز الدخول، يمكنك استخدامه لطلب الخادم الوكيل لواجهة برمجة التطبيقات. إعداد بعد استدعاء cURL. استبدِل اسم مؤسسة Edge ورمز الدخول.

curl https://ORG_NAME-test.apigee.net/hellooauth2 -H "Authorization: Bearer TOKEN"

من المفترض أن تتلقى الآن طلبًا ناجحًا للخادم الوكيل لواجهة برمجة التطبيقات الذي يعرض عنوان IP الخاص بجهازك. على سبيل المثال:

{"ip":"::ffff:192.168.14.136"}يمكنك تكرار طلب البيانات من واجهة برمجة التطبيقات لمدة ساعة تقريبًا، وبعد هذه المدة تنتهي صلاحيته. لإجراء المكالمة بعد ساعة، يجب إنشاء رمز دخول جديد باستخدام الخطوات السابقة.

تهانينا أنشأت خادمًا وكيلاً لواجهة برمجة التطبيقات وقمت بحمايته من خلال اشتراط وجود تضمين رمز الدخول عبر OAuth في المكالمة.

مواضيع ذات صلة

- صفحة OAuth الرئيسية

- سياسة OAuthV2

- تنزيل الخوادم الوكيلة لواجهة برمجة التطبيقات (يوضّح كيفية تجميع خادم وكيل لواجهة برمجة التطبيقات في ملف ZIP مثل الملف الذي نزّلته)