आपको Apigee Edge दस्तावेज़ दिख रहा है.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

इस पेज पर जाएं

Apigee X दस्तावेज़. जानकारी

Edge Microgateway v. 3.1.5 और इसके बाद के वर्शन

खास जानकारी

सेटअप गाइड में दिए गए चरणों को पूरा करने के बाद, आपके पास पूरी तरह से कॉन्फ़िगर किया गया, काम करने वाला Edge हो जाएगा एपीआई अनुरोधों को प्रोसेस करने में सक्षम माइक्रोगेटवे इंस्टॉलेशन. सेटअप की जांच करने के लिए, एज माइक्रोगेटवे से बैकएंड टारगेट पर सुरक्षित एपीआई कॉल की सुविधा मिलती है. आप यह भी सीखेंगे कि किसी गिरफ़्तारी प्लगिन को माइक्रोगेटवे पर ले जाएं.

इस गाइड को इन हिस्सों में बांटा गया है:

- ज़रूरी शर्त: Edge इंस्टॉल करना माइक्रोगेटवे

- पहला चरण: एज माइक्रोगेटवे को कॉन्फ़िगर करना

- दूसरा भाग: Apigee Edge पर इकाइयां बनाना

- तीसरा चरण: Edge की सुविधा चालू करें माइक्रोगेटवे

- चौथा चरण: सिक्योर एज माइक्रोगेटवे

- पांचवां पार्ट: Spike Arrest प्लगिन जोड़ना

- छठा चरण: Apigee Edge पर Analytics का डेटा देखना

ज़रूरी शर्तें: Edge माइक्रोगेटवे इंस्टॉल करें

Installing Edge में दिए गए निर्देशों का पालन करें माइक्रोगेटवे. इंस्टॉलेशन पूरा हो जाने के बाद, आप इसमें दिए गए चरणों का पालन करने के लिए तैयार होंगे ट्यूटोरियल.

पहला भाग: Edge कॉन्फ़िगर करना माइक्रोगेटवे

एज माइक्रोगेटवे को कॉन्फ़िगर करने के लिए, इस हिस्से में कमांड-लाइन इंटरफ़ेस (सीएलआई) कमांड का इस्तेमाल किया जाएगा को Apigee Edge से संपर्क कर सकते हैं.

- अगर Apigee Edge Cloud का इस्तेमाल किया जा रहा है, तो Apigee Edge को फ़ॉलो करें क्लाउड कॉन्फ़िगरेशन के तरीके.

- अगर आप Apigee Private Cloud का इस्तेमाल करते हैं, तो Apigee Edge को फ़ॉलो करें निजी Cloud के तरीके.

Apigee Edge Cloud को कॉन्फ़िगर करने का तरीका

Apigee Edge क्लाउड के साथ Edge माइक्रोगेटवे का इस्तेमाल करने के लिए, यह तरीका अपनाएं:

- एज माइक्रोगेटवे को शुरू करें (आपको यह चरण सिर्फ़ एक बार करना होगा):

edgemicro init

- आपके होम में,

default.yamlफ़ाइल नाम की कॉन्फ़िगरेशन फ़ाइल सेव की गई है.edgemicroनाम की सबडायरेक्ट्री में. इस फ़ाइल की पुष्टि करने के लिए, अभी देखें मौजूद है:ls ~/.edgemicro default.yaml

ध्यान दें: Edge Microgateway के दस्तावेज़ में, हम होम डायरेक्ट्री को रेफ़र करते हैं टिल्ड (

~) के साथ, जो UNIX शॉर्टकट है. अगर Windows का इस्तेमाल किया जा रहा है, तो एक ऐसा शेल चलाना है जो टिल्डे के साथ काम नहीं करता है, तो आपको होम डायरेक्ट्री का रेफ़रंस देने वाले निर्देशों में टिल्ड के लिए एनवायरमेंट वैरिएबल. इसके लिए उदाहरण:%USERPROFILE%/.edgemicro. - सभी सीएलआई कमांड का एक हेल्प फ़ंक्शन होता है. Edgemicro के लिए प्रिंट सहायता

कॉन्फ़िगर करें निर्देश:

edgemicro configure -h

- Edge Microgateway को कॉन्फ़िगर करने के लिए, नीचे दिया गया निर्देश चलाएं:

edgemicro configure -o [org] -e [env] -u [username]

कहां:

org:आपके Edge संगठन का नाम (आपका संगठन होना ज़रूरी है एडमिन).env:आपके संगठन का कोई मौजूदा एनवायरमेंट, जैसे कि टेस्ट या प्रोडक्शन).username:आपके खाते से जुड़ा ईमेल पता Apigee खाता.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है ध्यान दें: कॉन्फ़िगर करने का निर्देश, अतिरिक्त पैरामीटर की अनुमति देता है. एक पूरा सूची में, Apigee Edge Cloud के लिए Edge माइक्रोगेटवे को कॉन्फ़िगर करना लेख पढ़ें.

उदाहरण

edgemicro configure -o docs -e test -u jdoe@example.com

आउटपुट

./edgemicro configure -o docs -e test -u jdoe@apigee.com password: current nodejs version is v12.5.0 current edgemicro version is 3.1.0 password: file doesn't exist, setting up Give me a minute or two... this can take a while... App edgemicro-auth deployed. checking org for existing KVM error checking for cert. Installing new cert. creating KVM adding private_key adding public_key configuring host edgemicroservices-us-east-1.apigee.net for region us-east-1 saving configuration information to: $HOME/.edgemicro/docs-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQCQ2mJZJGbPPTANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTcwOTA3MjA0ODA4WhcNMTcwOTA4MjA0ODA4WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDw yzmqi5CelqqtTr6IaFe1ssrMXEDnNtkBh95U6F5zHLsNQhJcyNUAO9um6FLMSqSd fTztXfWUZzDgmbb6sfbx/9cqpvQ8TIjxyIz8xGM9H4legRQmsCQoYGkLjpPE5ZOa wZrI5IaVm8LY6vbopPFwxgKOQ9bphx6k9Na055DmNyZAOTMD+4I0m/RdsrnZnYih 3DaFj1tXHKZI1jfAt/QOif5Nmk4+JckYwF+9HBysWUbbvj/gnBjVYF2Isb7q7oFD lPGhwFoIebMqHMWD8lG7+9RJDO9dDV6f1g1/9waIrq1D+MoVXos9VMstNrPp0cKF Ue+lAkct8tylH+2MosF7AgMBAAEwDQYJKoZIhvcNAQELBQADggEBAJMRdcQh3ayy csVVT4TYwxV7MKWRfhDRz6X+MM9frB+Z7sI4+ZoZbXKOoZI2hSjmbdLpkNR/m9eJ +1Uk0JKmpSY7Q+1rRrvcHsWNysGf4z+zDJXYECTrtSnXKBXtb9SJ8JAfoZOQD0lA zmKuJjQMLTdiYMHOBR6ZWnaKaRvrQwGHcQrheJm4a90XgZF6jcRR8CPrBzkmsbCp IU/Ux3E17wDGYPxjJs5otyQG8rN/88RGyaSeXK8rjKr9D4KFGJeasXBKmTG2afAr yfBvS4h6s42FCOR/eLpmMllVoO9up71Fa3EtV+aK+FNNY9uMbgUHeLQE7z9nn06q PTmvExZLkLQ= -----END CERTIFICATE----- The following credentials are required to start edge micro key: 27ee39567c75e4567a66236cbd4e86d1cc93df6481454301bd5fac4d3497fcbb secret: 4618b0008a6185d7327ebf53bee3c50282ccf45a3cceb1ed9828bfbcf1148b47

Apigee निजी क्लाउड कॉन्फ़िगरेशन का तरीका

Apigee Private Cloud के साथ Edge माइक्रोगेटवे का इस्तेमाल करने के लिए, यह तरीका अपनाएं:

- एज माइक्रोगेटवे को शुरू करें (आपको यह चरण सिर्फ़ एक बार करना होगा):

edgemicro init

- लेजमाइक्रो निजी कॉन्फ़िगर कमांड के लिए सहायता जानकारी प्रिंट करें. आपने लोगों तक पहुंचाया मुफ़्त में

किसी भी Edge Microgateway सीएलआई कमांड या कमांड विकल्प के लिए इस तरीके से मदद प्रिंट कर सकते है.

edgemicro private configure -h

- नीचे दिया गया निर्देश चलाएं. इसके लिए, आपके Apigee Edge के बारे में स्टैंडर्ड जानकारी देना ज़रूरी है

निजी क्लाउड खाता: संगठन का नाम, एनवायरमेंट का नाम, उपयोगकर्ता नाम (ईमेल पता), पासवर्ड,

मैनेजमेंट सर्वर आईपी और राऊटर आईपी. इसका इस्तेमाल करने के लिए, आपका Edge संगठन का एडमिन होना ज़रूरी है

आदेश:

edgemicro private configure -o [org] -e [env] -u [username] -r [runtime_url] -m [mgmt_url] -v [virtual_host]

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन में एक इनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).runtime_urlआपके निजी क्लाउड का रनटाइम यूआरएल है इंस्टेंस.mgmt_urlआपके खाते के लिए मैनेजमेंट सर्वर का यूआरएल है निजी क्लाउड इंस्टेंस पर सेट है.usernameआपके Apigee से जुड़ा ईमेल पता है जोड़ें.-

virtual_host, वर्चुअल होस्ट की कॉमा-सेपरेटेड लिस्ट है नाम. डिफ़ॉल्ट वैल्यूdefault,secureहैं

उदाहरण

edgemicro private configure -o docs -e test -u jdoe@example.com -r http://192.162.52.106:9001 -m http://192.162.52.106:8080 -v default

या, अगर आपके पास myorg-test.mycompany.com का वर्चुअल होस्ट उपनाम है, तो आप

इस तरह निर्देश दें:

edgemicro private configure -o docs -e test -u jdoe@example.com -r myorg-test.mycompany.com -m http://192.162.52.106:8080 -v default

आउटपुट

delete cache config checking for previously deployed proxies configuring edgemicro internal proxy deploying edgemicro internal proxy deploying edgemicro-auth app copy auth app into tmp dir copy config into tmp deer Give me a minute or two... this can take a while... App edgemicro-auth added to your org. Now adding resources. checking org for existing KVM error checking for cert. Installing new cert. creating KVM adding private_key adding public_key configuring host http://192.168.52.106:9001 for region dc-1 saving configuration information to: $HOME/.edgemicro/jdoe-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3 OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWsKWBDP9o Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho 7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ 57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ 1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz pFkIxepyr/0= -----END CERTIFICATE----- The following credentials are required to start edge micro key: a3f8f3dfe39158fc3c50b274f0af2234246e0d5f6ea4ad09389b645147151ba3 secret: 3e9904802fb3c0e8ca408128a11119cf13546d54dac10ace944c097a726a1263 edgemicro configuration complete!

इंस्टॉलेशन की पुष्टि करें

इंस्टॉलेशन की पुष्टि करने के लिए इस निर्देश को चलाएं. अगर किसी गड़बड़ी की शिकायत नहीं की जाती है, तो सब कुछ सेट अप हो गया है और आप एज माइक्रोगेटवे को सही से शुरू कर पाएंगे.

edgemicro verify -o [org] -e [env] -k [key] -s [secret]

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).keyवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.secretवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.

उदाहरण

edgemicro verify -o docs -e test -k 93b01fd21d86331459ae52f624ae9aeb13eb94767ce40a4f621d172cdfb7e8e6 -s c8c755be97cf56c21f8b0156d7132afbd03625bbd85dc34ebfefae4f23fbcb3c

कॉन्फ़िगरेशन के बारे में जानकारी

अब तक किए गए सभी कॉन्फ़िगरेशन, Edge Microgateway को खुद Apigee में बूटस्ट्रैप करने की अनुमति देते हैं किनारे. बूटस्ट्रैपिंग के सफल होने के बाद, Edge Microgateway अतिरिक्त पेलोड हासिल कर लेता है कॉन्फ़िगरेशन की जानकारी, Apigee Edge से मिली है.

कॉन्फ़िगरेशन की इस जानकारी का इस्तेमाल किसलिए किया जाता है? जैसा कि हम इसके अगले हिस्से में जानेंगे ट्यूटोरियल, एज माइक्रोगेटवे के शुरू होने पर, इसे खास एज की लिस्ट मिलती है Apigee Edge की ओर से, Microgateway-अवेयर एपीआई प्रॉक्सी. इस ट्यूटोरियल के अगले हिस्से में, आपको एक माइक्रोगेटवे-अवेयर प्रॉक्सी बनाएं. Edge Microgateway ने क्लाइंट को सिर्फ़ एपीआई को कॉल करने की अनुमति दी है इन Microsoftgateway-अवेयर एपीआई प्रॉक्सी के ज़रिए साइन इन किया जा सकता है. साथ ही, क्लाइंट को डिफ़ॉल्ट रूप से हर कॉल के लिए मान्य सुरक्षा टोकन दिखाएं. इन प्रॉक्सी के बारे में अधिक पढ़ने के लिए, "क्या आपको Edge Microgateway-अवेयर प्रॉक्सी के बारे में जानना होगा" Edge की खास जानकारी में माइक्रोगेटवे.

Edge संगठन के एडमिन के तौर पर, आपको यह जानना होगा कि Edge Microgateway-अवेयर प्रॉक्सी हो सकती हैं दूसरे प्रॉक्सी की तरह ही Edge प्रॉडक्ट में जोड़ा जा सकता है. Google के प्रॉडक्ट और डेवलपर टूल का इस्तेमाल करके ऐप्लिकेशन हैं, तो क्लाइंट के लिए खास सुरक्षा टोकन जनरेट किए जा सकते हैं. ऐसा करके, एपीआई के ऐक्सेस को कंट्रोल किया जा सकता है. एज माइक्रोगेटवे. इसमें शामिल पैटर्न, किसी भी एपीआई प्रॉक्सी के साथ काम करने जैसे होते हैं. और Apigee Edge पर मौजूद डेवलपर ऐप्लिकेशन के लिए उपलब्ध हैं. अगर आपको प्रॉडक्ट के बारे में पढ़ना है, तो Edge में एपीआई प्रॉडक्ट क्या होता है? दस्तावेज़.

इसके बाद, हम आपको Edge Microgateway के हिसाब से प्रॉक्सी बनाने का तरीका बताएंगे. इसके बाद, हम Edge Microgateway शुरू करें और सेटअप की जांच करें.

दूसरा भाग: इकाइयां बनाना Apigee Edge पर

इस हिस्से में, आपको Edge पर ये इकाइयां बनानी होंगी:

- उ

माइक्रोगेटवे-अवेयर प्रॉक्सी - यह एक खास प्रॉक्सी है, जिसे Edge Microgateway देख सकता है

शुरू करें. माइक्रोगेटवे-अवेयर प्रॉक्सी में नाम रखने की एक परंपरा है, जिसका आपको पालन करना होगा: नाम

edgemicro_के साथ होना चाहिए. उदाहरण के लिएedgemicro_helloयाedgemicro_userinfo. एज माइक्रोगेटवे शुरू होने पर, यह वापस आ जाता है Edge से, एक ही एज संगठन और एनवायरमेंट के माइक्रोगेटवे-अवेयर प्रॉक्सी की सूची जिसे आपने Edge Microgateway शुरू करते समय बताया था.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है हर माइक्रोगेटवे-अवेयर प्रॉक्सी के लिए, Edge Microgateway प्रॉक्सी के टारगेट यूआरएल को हासिल करता है और इसका बेस पाथ. माइक्रोगेटवे-अवेयर प्रॉक्सी भी आंकड़ों को जोड़ने का आसान तरीका मुहैया कराते हैं यह उपयोगकर्ता, Edge Microgateway के ज़रिए Edge प्लैटफ़ॉर्म पर प्रॉक्सी की मदद से जनरेट किया गया डेटा है. जहां माइक्रोगेटवे एपीआई कॉल हैंडल करता है, तो यह एसिंक्रोनस रूप से Analytics डेटा को Edge पर भेजता है. आपको Analytics डेटा दिखेगा में ऐप इस्तेमाल करना चाहते हैं, जैसा कि किसी दूसरे डोमेन नाम के साथ किया जाता है. प्रॉक्सी.

- प्रॉडक्ट, डेवलपर, और डेवलपर ऐप्लिकेशन - Edge Microgateway प्रॉडक्ट, डेवलपर, और डेवलपर ऐप्लिकेशन को OAuth2 ऐक्सेस टोकन या एपीआई पासकोड से जुड़ी सुरक्षा चालू करनी होगी. वेन एज माइक्रोगेटवे शुरू होता है. यह आपके Apigee Edge से प्रॉडक्ट के सभी कॉन्फ़िगरेशन डाउनलोड करता है संगठन. यह इस जानकारी का इस्तेमाल, Edge माइक्रोगेटवे से किए गए एपीआई कॉल की पुष्टि करने के लिए करता है API (एपीआई) कुंजियां या OAuth2 ऐक्सेस टोकन.

1. कुछ लिखने या तैयार करने में मदद पाएँ Edge पर Edge Microgateway-अवेयर एपीआई प्रॉक्सी

- Apigee Edge पर, अपने संगठन में लॉग इन करें.

- डेवलप करें > एपीआई प्रॉक्सी पर क्लिक करें.

- + प्रॉक्सी पर क्लिक करें. प्रॉक्सी बनाएं विज़र्ड को शुरू किया गया है.

- पहले विज़र्ड पेज में, रिवर्स प्रॉक्सी (सबसे सामान्य) चुनें.

- आगे बढ़ें पर क्लिक करें.

- विज़र्ड के ज़्यादा जानकारी वाले पेज में, नीचे बताए गए तरीके से कॉन्फ़िगर करें. विज़र्ड भरना न भूलें

सटीक रूप से दिखाया गया:

- प्रॉक्सी नेम: edgemicro_hello

- प्रॉक्सी बेस पाथ: /hello

- मौजूदा एपीआई: http://mocktarget.apigee.net/

- आगे बढ़ें पर क्लिक करें.

- विज़ार्ड के सुरक्षा पेज में, पास थ्रू (कोई नहीं) को चुनें.

- आगे बढ़ें पर क्लिक करें.

- विज़ार्ड के वर्चुअल होस्ट पेज में, डिफ़ॉल्ट स्वीकार करें.

- आगे बढ़ें पर क्लिक करें.

- विज़ार्ड के बिल्ड पेज में, अपनी प्रॉक्सी सेटिंग की समीक्षा करें. पक्का करें कि test एनवायरमेंट चुना गया है.

- बनाएं और डिप्लॉय करें पर क्लिक करें.

2. प्रॉडक्ट बनाएं

- पब्लिश करें > को चुनें एपीआई प्रॉडक्ट सेक्शन पर जाएं.

- + एपीआई प्रॉडक्ट पर क्लिक करें. प्रॉडक्ट की जानकारी वाला पेज दिखेगा.

- प्रॉडक्ट की जानकारी वाले पेज को इस तरह से भरें:

- नाम: EdgeMi CroTestProduct

- डिसप्ले नाम: EdgeMi CroTestProduct

- एनवायरमेंट: टेस्ट और प्रोडक्शन

- ऐक्सेस: सार्वजनिक

- अनुमति का मुख्य टाइप: अपने-आप

- रिसॉर्स में, +एपीआई प्रॉक्सी पर क्लिक करें

- edgemicro-auth चुनें

- +एपीआई प्रॉक्सी पर फिर से क्लिक करें.

- edgemicro_hello चुनें

- + कस्टम संसाधन चुनें

- /** डालें

- + कस्टम संसाधन फिर से चुनें.

- / डालें

- सेव करें पर क्लिक करें.

3. (ज़रूरी नहीं) किसी टेस्ट डेवलपर

इस ट्यूटोरियल के लिए, अगले चरण, डेवलपर ऐप्लिकेशन बना रहे हैं. लेकिन अगर आप चाहें, तो अभी एक टेस्ट डेवलपर बनाएं:

- पब्लिश करें > को चुनें डेवलपर पर क्लिक करें.

- + डेवलपर पर क्लिक करें.

- टेस्ट डेवलपर बनाने के लिए, डायलॉग बॉक्स भरें.

4. डेवलपर ऐप्लिकेशन बनाना

इस ऐप्लिकेशन के क्लाइंट क्रेडेंशियल का इस्तेमाल करके, सुरक्षित एपीआई कॉल किए जा रहे हैं एज माइक्रोगेटवे:

- पब्लिश करें > को चुनें ऐप्लिकेशन पर क्लिक करें.

- + ऐप्लिकेशन पर क्लिक करें. डेवलपर ऐप्लिकेशन की ज़्यादा जानकारी वाला पेज दिखेगा.

- डेवलपर ऐप्लिकेशन पेज को इस तरह से भरें:

- नाम: EdgeMi CroTestApp

- डिसप्ले नेम: EdgeMi CroTestApp

- डेवलपर: अगर आपने कोई टेस्ट डेवलपर बनाया है, तो उसे चुनें. इसके अलावा, आपके पास किसी भी मौजूदा डेवलपर को एक्सपोर्ट करने की ज़रूरत नहीं है.

-

क्रेडेंशियल:

- समयसीमा खत्म होने की तारीख: कभी नहीं चुनें.

- + प्रॉडक्ट पर क्लिक करें और EdgeMi CroTestProduct चुनें (जो प्रॉडक्ट आपने अभी-अभी बनाया है)

- सेव करें पर क्लिक करें.

- आप ऐप्लिकेशन की सूची वाले पेज पर वापस आ गए हैं.

- वह ऐप्लिकेशन चुनें जिसे आपने अभी बनाया है, EdgeMicroTestApp.

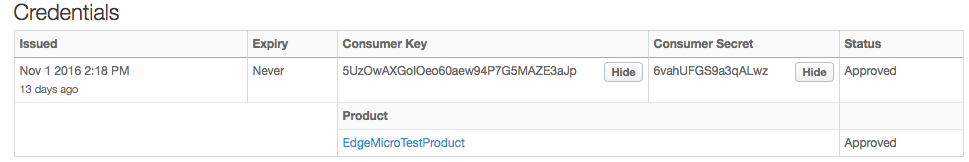

- उपभोक्ता कुंजी और उपभोक्ता के बगल में दिखाएं पर क्लिक करें गोपनीय.

तीसरा भाग: एज माइक्रोगेटवे चलाने का तरीका

अब आपके पास कॉन्फ़िगर किया गया Edge Microgateway और कम से कम एक Edge Microgateway-वेयर है Edge माइक्रोगेटवे को शुरू करने का समय आ गया है. Edge Microgateway एचटीटीपी सर्वर चलेगा साइन अप करते हैं और आप सीधे उस सर्वर पर API कॉल करेंगे.

1. एज माइक्रोगेटवे शुरू करें

Edge शुरू करने के लिए, Edgemicro start कमांड इस्तेमाल करें माइक्रोगेटवे.

- यह पक्का कर लें कि आपके पास वे कुंजियां मौजूद हैं जो Edgemicro डिवाइस इस्तेमाल करते समय भेजी गई थीं

कॉन्फ़िगर करें निर्देश. वह आउटपुट कुछ ऐसा दिखता है:

You need key and secret while starting edgemicro instance key: da4778e7c240a5d4585fc559eaba5083328828bc9f3a7f583e8b73e secret: 3aad7439708b4aeb38ee08e82189921ad00e6fc1ba8a8ae9f929ee2

- (ज़रूरी नहीं)

edgemicro startकमांड के लिए सहायता जानकारी प्रिंट करें.

edgemicro start -h

- Edge Microgateway को शुरू करने के लिए, नीचे दिए गए कमांड को एक्ज़ीक्यूट करें:

edgemicro start -o [org] -e [env] -k [key] -s [secret]

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).keyवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.secretवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.

उदाहरण

edgemicro start -o docs -e test -k 701e70e718ce6dc1880616b3c39177d64a88754d615c7a4e1f78b6181d000723 -s 05c14356e42d136b83dd135cf8a18531ff52d7299134677e30ef4e34ab0cc824

आउटपुट

Start निर्देश, Apigee Edge से कॉन्फ़िगरेशन की बहुत सारी जानकारी लेता है (जिसमें टर्मिनल विंडो में स्क्रोल करता है). आउटपुट में, आपको माइक्रोगेटवे-अवेयर की सूची दिखेगी और प्रॉडक्ट मिलते हैं. आउटपुट के आखिर में, आपको कुछ दिखेगा इस तरह:

... current nodejs version is v12.5.0 current edgemicro version is 3.1.0 info: jwk_public_keys download from null returned 200 undefined info: jwt_public_key download from https://docs-test.apigee.net/edgemicro-auth/publicKey returned 200 OK info: products download from https://docs-test.apigee.net/edgemicro-auth/products returned 200 OK info: config download from https://edgemicroservices-us-east-1.apigee.net/edgemicro/bootstrap/organization/docs/environment/test returned 200 OK PROCESS PID : 17991

- माइक्रोगेटवे की स्थिति की जांच करें. दूसरी टर्मिनल विंडो में, cd को उसी डायरेक्ट्री में डालें जहां

आपने Edge Micro शुरू किया है और यह आदेश डालें:

edgemicro status current nodejs version is v12.5.0 current edgemicro version is 3.1.0 edgemicro is running with 8 workers

क्या हुआ?

Edge का पेलोड माइक्रोगेटवे कॉन्फ़िगरेशन की जानकारी, Apigee Edge से डाउनलोड की जाती है और लोकल कैश मेमोरी में सेव की जाती है. इस जानकारी में ये चीज़ें शामिल होती हैं:

- वह सार्वजनिक पासकोड जिसे हमने एन्क्रिप्ट (सुरक्षित) किए गए की-वैल्यू मैप (केवीएम) में पहले बनाया और सेव किया था.

- इसमें एज माइक्रोगेटवे के बारे में जानकारी देने वाली उन सभी प्रॉक्सी को शामिल किया गया है जो संगठन/परिवेश. ये सभी प्रॉक्सी हैं, जिनके नाम प्रीफ़िक्स हैं edgemicro_ है.

- उन सभी एपीआई प्रॉडक्ट की जानकारी जो संगठन/परिवेश.

इस जानकारी की मदद से Edge Microgateway जान सकता है कि कौन-से प्रॉक्सी और प्रॉक्सी पाथ की अनुमति है प्रोसेस. यह सुरक्षा लागू करने के लिए, प्रॉडक्ट की जानकारी का इस्तेमाल करता है (ठीक उसी तरह जैसे किसी एपीआई को लिंक करता है) प्रॉक्सी, Apigee Edge पर होती है, जहां डेवलपर ऐप्लिकेशन कुंजियां और प्रॉडक्ट से जुड़ी होती हैं). हम चलें जल्द ही एज माइक्रोगेटवे को सुरक्षित करने के चरणों के बारे में बताएंगे.

2. टेस्ट एज माइक्रोगेटवे

Edge Microgateway के चलने पर, प्रॉक्सी को कॉल किया जा सकता है. इसके लिए कॉन्फ़िगरेशन Edge शुरू करने पर, edgemicro_hello प्रॉक्सी को Edge से डाउनलोड किया गया था माइक्रोगेटवे. याद रखें कि प्रॉक्सी बेसपाथ /hello होता है.

Edge Microgateway की जांच करने के लिए, हम बेस पाथ से शुरुआत करते हैं और एक रिसॉर्स पाथ जोड़ते हैं /echo. ध्यान दें कि बेस पाथ के बाद का पूरा कॉन्टेंट (इसमें क्वेरी पैरामीटर भी शामिल हैं) इसे बस बैकएंड टारगेट में पास किया जाता है:

curl -i http://localhost:8000/hello/echo

{"error":"missing_authorization","error_description":"Missing Authorization header"}अनुरोध के साथ मान्य एपीआई पासकोड या ऐक्सेस टोकन नहीं भेजने की वजह से गड़बड़ी होती है. इन्होंने बदलाव किया है डिफ़ॉल्ट रूप से, Edge Microgateway के लिए हर एपीआई कॉल पर या तो एपीआई पासकोड या ऐक्सेस टोकन की ज़रूरत होती है. तय सीमा में हम इस एपीआई को सही तरीके से सुरक्षित करेंगे और आपको बताएंगे कि ऐक्सेस टोकन का इस्तेमाल करें और उसे अनुरोध के साथ शामिल करें.

4. एज माइक्रोगेटवे को बंद करें

- किसी अलग टर्मिनल विंडो में,

cdको उसी डायरेक्ट्री पर ले जाएं जहां आपने Edge Microgateway शुरू किया है. - रोकने के लिए निर्देश डालें:

edgemicro stop

चौथा भाग: सिक्योर एज माइक्रोगेटवे

Edge माइक्रोगेटवे से किए गए एपीआई कॉल को, एपीआई पासकोड या ऐक्सेस का इस्तेमाल करके सुरक्षित किया जा सकता है टोकन.

OAuth2 ऐक्सेस टोकन वाले सुरक्षित एपीआई कॉल

अगर आपको OAuth2 ऐक्सेस टोकन से एपीआई कॉल की पुष्टि करनी है, तो यह तरीका अपनाएं:

1. ज़रूरी कुंजियां पाएं

- Edge यूज़र इंटरफ़ेस (यूआई) में, उस डेवलपर ऐप्लिकेशन पर जाएं जिसे आपने पहले बनाया था. ऐप्लिकेशन का नाम पहले EdgeMi CroTestApp था.

- डेवलपर ऐप पेज में, उपभोक्ता कुंजी और उपभोक्ता की निजता दिखाएं और उन्हें कॉपी करें. अगले चरण में ऐक्सेस टोकन पाने के लिए, इन वैल्यू की ज़रूरत है.

2. ऐक्सेस टोकन पाना

ऐक्सेस टोकन पाने के दो तरीके हैं. हम आपको दोनों तरीके दिखाएंगे.

ऐक्सेस टोकन पाने के लिए सीएलआई का इस्तेमाल करना

पहला तरीका सुविधाजनक है और उस पैटर्न के हिसाब से काम करता है जिसका इस्तेमाल हमने हर जगह किया है. देखें. आम तौर पर, क्लाइंट ऐप्लिकेशन के लिए दूसरा तरीका ज़्यादा काम का होता है ऐसे डेवलपर जिन्हें टोकन के लिए अनुरोध करना होता है. असली टोकन एंडपॉइंट को edgemicro-auth प्रॉक्सी, जो आपके Edge को कॉन्फ़िगर करने के दौरान डिप्लॉय किया गया था माइक्रोगेटवे.

- (ज़रूरी नहीं) token get कमांड के लिए सहायता देखें:

edgemicro token get -h

- टोकन जनरेट करें. इसके लिए,

डेवलपर ऐप्लिकेशन जिसे आपने Apigee Edge पर -i और -s में बनाया है

पैरामीटर:

edgemicro token get -o [org] -e [env] -i [consumer_key] -s [consumer_secret]

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).- आपके डेवलपर ऐप्लिकेशन में,

consumer_idका ग्राहक आईडी है पहले बनाया गया. consumer_secret, डेवलपर के लिए उपभोक्ता की राज़ है वह ऐप्लिकेशन जिसे आपने पहले बनाया था.

उदाहरण

edgemicro token get -o docs -e test -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

आउटपुट (सैंपल)

current nodejs version is v12.5.0 { token: 'eyJ0eXAiOiJKV1QiLCJhbGciSUzI1NiJ9.eyJhcHBsaWNhdGl vbl9uYW1lIjoiNWNiMGY0tOWMzOC00YmJjLWIzNzEtZGMxZTQzOGYxZGMxI iwiY2xpZW50X2lkIjoiNVVdBWEdvSU9lbzYwYWV3OTRQN0c1TUFaRTNhSnA iLCJzY29wZXMiOltdLCJhcGlfcHJvjdF9saXN0IjpbIsVkZ2VNaWNyb1Rlc 3RQcm9kdWN0IlmlhdCI6MTQ3ODIwODMzMiwiZXhwIjoxNDc4MjEwMTMxfQ. v3Q8Rs0W9FO_XpERwIAMMXhjGamRmmmWgrAy1wJv0-99oajx5ASI5qjNubM nCF14xxwlVXHcz1VfedA8Nx7Ih145zhWWuPKL9muzhXXnVBRFeBMeeLqJk4 QQ7Bhst7xH_68nJSTE20Egu95DHOCUemfrepDFH0VggY4BmzvwLkBNfz_te E_YqwKZbpGOLMdKK1vMk0fk0x19SieIMS_aJYeOAklrzUhnFxWJFrsAWsax NLx_BbQcZzYfK1JSDUrhRNVBuPHMnGjNA_oHw2J4qa6Hsp62PfchG-DIW_t -0BFnYf3rYXmqyNORqFrOMdl4VxqQ' }

(ज़रूरी नहीं) टोकन पाने के लिए एपीआई का इस्तेमाल करना

अगर आपको कर्ल या किसी दूसरे एचटीटीपी क्लाइंट का इस्तेमाल करके Edge प्रॉक्सी को कॉल किया जाता है, तो आपको यह जानने के लिए कि आपके पास Edgemicro का इस्तेमाल करने के बजाय टोकन एंडपॉइंट को सीधे कॉल करने का विकल्प है टोकन कमांड मौजूद है. यहां कर्ल का एक उदाहरण दिया गया है. बस, अपने संगठन और एनवायरमेंट के नाम की जगह कोई दूसरा नाम डालें और कोलन से अलग की गई उपभोक्ता कुंजी:उपभोक्ता सीक्रेट वैल्यू पास कर सकते हैं पुष्टि करने वाला हेडर:

curl -i -X POST "http://[org]-[env].apigee.net/edgemicro-auth/token" -d '{ "client_id": "your consumer key", "client_secret": "your consumer secret", "grant_type": "client_credentials" }' -H "Content-Type: application/json"

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).client_id, आपके बनाए गए डेवलपर ऐप्लिकेशन में ग्राहक आईडी है पहले इस्तेमाल कर रहे थे.client_secretआपके डेवलपर ऐप्लिकेशन में उपभोक्ता की निजता पहले बनाया गया.

आउटपुट (नमूना)

यह निर्देश, चाहे आपने Edgemicro टोकन सीएलआई कमांड का इस्तेमाल किया हो या कर्ल का इस्तेमाल करने वाला एंडपॉइंट, साइन किया गया ऐक्सेस टोकन देता है. इसका इस्तेमाल क्लाइंट को कॉल करने के लिए किया जा सकता है. ऐसा कुछ:

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFsnhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik241yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

3. Edge Microgateway में कॉन्फ़िगरेशन की जांच करें

$HOME/.edgemicro/org-env-config.yamlफ़ाइल खोलें. देखें अगर आपको यह फ़ाइल नहीं मिलती है, तो Edge Microgateway कहां इंस्टॉल किया गया है.- पक्का करें कि ये oauth प्लग इन प्रॉपर्टी false पर सेट हैं. वे इस वजह से गलत हैं

डिफ़ॉल्ट, लेकिन दोबारा जांच करना एक अच्छा विचार है:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- साथ ही,

org-env-config.yamlफ़ाइल में यह भी पक्का करें कि oauth प्लगिनplugins:sequenceएलिमेंट में जोड़ा गया है, इस तरह से::plugins: dir: ../plugins sequence: - oauth

- अगर आपने फ़ाइल में कोई बदलाव किया है, तो फ़ाइल में किए गए बदलावों को फिर से लोड करें

Edge Microgateway इंस्टेंस. इस निर्देश से Edge माइक्रोगेटवे, ज़ीरो-डाउनटाइम के साथ फिर से कॉन्फ़िगर हो जाता है:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).keyवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.secretवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.

उदाहरण

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

4. एपीआई को सुरक्षित तरीके से इस्तेमाल करना

ऐक्सेस टोकन मिलने के बाद, अब सुरक्षित तरीके से एपीआई कॉल किया जा सकता है. उदाहरण के लिए:

curl -i -H "Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJhcHBsaWNhdGlvbl 9uYW1lIjoiYmU2YmZjYjAtMWQ0Ni00Y2IxLWFiNGQtZTMxNzRlNTAyMDZkIiwiY2xpZW50X2lkIjoiOGxTTTVIRHdyM VhIT1ZwbmhURExhYW9FVG5STVpwWk0iLCJzY29wZXMiOltdLCJhcGlfcHJvZHVjdF9saXN0IjpbIk1pY3JvZ2F0ZXdh eVRlQcm9kdWN0Il0sImCI6MTQzNTM0NzY5MiwiZXhwIjoxNDM1MzQ5NDkxfQ.PL30Y6uK1W1f2ONPEsBDB_BT31c6 IsjWGfwpz-p6Vak8r767tAT4mQAjuBpQYv7_IU4DxSrnxXQ_q536QYCP4p4YKfBvyqbnW0Rb2CsPFziy_n8HIczsWO s0p4czcK63SjONaUpxV9DbfGVJ_-WrSdqrqJB5syorD2YYJPSfrCcgKm-LpJc6HCylElFDW8dHuwApaWcGRSV3l5Wx 4A8Rr-WhTIxDTX7TxkrfI4THgXAo37p3au3_7DPB_Gla5dWTzV4j93xLbXPUbwTHzpaUCFzmPnVuYM44FW5KgvBrV0 64RgPmIFUxSqBWGQU7Z1w2qFmWuaDljrMDoLEreI2g" http://localhost:8000/hello/echo

एपीआई, मॉक सर्वर से हेडर और अन्य जानकारी दिखाता है.

एपीआई पासकोड की मदद से, एपीआई को सुरक्षित करना

अगर आपको अनुमति देने के लिए किसी एपीआई पासकोड का इस्तेमाल करना है, तो यह तरीका अपनाएं:

1. एपीआई पासकोड पाना

- Edge यूज़र इंटरफ़ेस (यूआई) में, उस डेवलपर ऐप्लिकेशन पर जाएं जिसे आपने पहले बनाया था. ऐप्लिकेशन का नाम पहले EdgeMi CroTestApp था.

- डेवलपर ऐप्लिकेशन पेज में 'उपभोक्ता कुंजी' दिखाएं और उसे कॉपी करें. यह वैल्यू एपीआई बटन का इस्तेमाल करें. इस पासकोड का इस्तेमाल, पुष्टि किए गए एपीआई कॉल करने के लिए किया जा सकता है.

2. Edge Microgateway में कॉन्फ़िगरेशन की जांच करें

- फ़ाइल खोलें

$HOME/.edgemicro/org-env-config.yaml.देखें कहां क्या Edge Microgateway इंस्टॉल है. - पक्का करें कि ये oauth प्लग इन प्रॉपर्टी false पर सेट हैं. वे इस वजह से गलत हैं

हालांकि, डिफ़ॉल्ट रूप से यह भी देखा जा सकता है कि:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- साथ ही,

org-env-config.yamlफ़ाइल में यह भी पक्का करें कि oauth प्लगिनplugins:sequenceएलिमेंट में जोड़ा गया है, इस तरह से::plugins: dir: ../plugins sequence: - oauth

- अगर आपने फ़ाइल में कोई बदलाव किया है, तो फ़ाइल में किए गए बदलावों को फिर से लोड करें

Edge Microgateway इंस्टेंस. इस निर्देश से Edge माइक्रोगेटवे, ज़ीरो-डाउनटाइम के साथ फिर से कॉन्फ़िगर हो जाता है:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

कहां:

orgआपके Edge संगठन का नाम है (आपका संगठन होना ज़रूरी है एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).keyवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.secretवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.

उदाहरण

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c30177d64a88754d615c74e1f78b6181d

3. एपीआई पासकोड की मदद से, एपीआई को सुरक्षित तरीके से कॉल करें

एपीआई को x-api-key हेडर के साथ इस तरह कॉल करें. उपभोक्ता कुंजी का वह मान जो डेवलपर ऐप्लिकेशन से कॉपी की जाने वाली कुंजी, एपीआई पासकोड होती है. डिफ़ॉल्ट रूप से, Edge Microgateway उम्मीद करता है कि आप कुंजी का इस्तेमाल, x-api-key नाम के हेडर में करता है, जैसे:

curl -i http://localhost:8000/hello/echo -H "x-api-key: [apikey]"

कहां:

apikeyउपभोक्ता कुंजी से ली गई वैल्यू है EdgeMi CroTestApp.

उदाहरण के लिए:

curl -i http://localhost:8000/hello/echo -H 'x-api-key: XsU1R4zGXz2ERxd0ilYQ5szwuljr5bB'

अब आपके पास पूरी तरह से चालू और सुरक्षित Edge माइक्रोगेटवे है. अगले हिस्से में ट्यूटोरियल के तौर पर देखें, तो हम ऐसे प्लगिन पर नज़र डालेंगे जो Edge Microgateway में फ़ंक्शन जोड़ते हैं.

पांचवां भाग: स्पाइक अरेस्ट जोड़ना प्लगिन

इस हिस्से में, हम आपके Edge पर मौजूद मामले में, दर सीमित करने वाली एक सुविधा जोड़ देंगे. इसे 'बढ़ोतरी अरेस्ट' कहते हैं. माइक्रोगेटवे.

प्लगिन क्या होते हैं?

प्लगिन एक Node.js मॉड्यूल होता है, जो Edge Microgateway में फ़ंक्शन जोड़ता है. प्लग इन मॉड्यूल एक जैसे पैटर्न को फ़ॉलो करते हैं और उन्हें Edge Microgateway के हिसाब से जगह पर सेव किया जाता है. इससे माइक्रोगेटवे भी हैं. प्लगिन के बारे में ज़्यादा जानने के लिए, यहां जाएं: प्लगिन का इस्तेमाल करना.

स्पाइक अरेस्ट प्लगिन जोड़ना

स्पाइक अरेस्ट प्लगिन ट्रैफ़िक को बढ़ने से बचाता है. यह प्रोसेस किए गए अनुरोधों की संख्या को कम करता है एक एज माइक्रोगेटवे इंस्टेंस से.

Edge Microgateway में, स्पाइक अरेस्ट को एक प्लगिन मॉड्यूल के रूप में लागू किया गया है. इसे चालू करने के लिए, आपको इनकी ज़रूरत होगी ताकि इसे Edge Microgateway कॉन्फ़िगरेशन फ़ाइल में जोड़ा जा सके.

- फ़ाइल खोलें

$HOME/.edgemicro/org-env-config.yaml.कहां क्या Edge Microgateway इंस्टॉल है. - यह एलिमेंट जोड़ें. इसे फ़ाइल में कहीं भी जोड़ा जा सकता है.

spikearrest: timeUnit: minute allow: 10 buffersize: 0 spikearrestकोedgemicro:sequenceएलिमेंट में जोड़ें, जैसा कि दिखाया गया है देखें. क्रम कॉन्फ़िगरेशन प्रॉपर्टी, एज माइक्रोगेटवे को वह क्रम बताती है जिसमें प्लगिन मॉड्यूल चलाए जाते हैं.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - spikearrest

- कॉन्फ़िगरेशन फ़ाइल सेव करें.

- Edge Microgateway को reload कमांड से फिर से लोड करें. आपको दौड़ना चाहिए

यह कमांड उस डायरेक्ट्री से मिलेगी जहाँ आपने Edge Microgateway की शुरुआत की थी.

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

कहां:

orgआपके Edge संगठन का नाम है (यह ज़रूरी है कि संगठन का एडमिन).envआपके संगठन का एक एनवायरमेंट है. जैसे, टेस्ट या प्रोडक्शन).keyवह कुंजी है जो कॉन्फ़िगर करने के दौरान पहले वापस मिलती थी आदेश.secretवह कुंजी है जिसे पिछले कॉन्फ़िगर करने का निर्देश.

उदाहरण

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

- एपीआई को कई बार तुरंत कॉल करके देखें. दूसरी कॉल के बाद, Edge

माइक्रोगेटवे यह गड़बड़ी दिखाता है:

{"message":"SpikeArrest engaged","status":503}

इसका कारण यह है कि गिरफ़्तारी की वजह से समय इकाई. इसलिए, इस मामले में, एक मिनट में 10 कॉल या हर 6 में एक कॉल किया जा सकता है सेकंड.

अतिरिक्त क्रेडिट: अपने कोटा प्लगिन

स्पाइक अरेस्ट को कॉन्फ़िगर करने के लिए इस्तेमाल किए गए पैटर्न का इस्तेमाल करके, आप दूसरे प्लगिन जोड़ सकते हैं, जैसे कोटा प्लगिन का इस्तेमाल करना चाहिए. अचानक गिरफ़्तारी की संख्या के साथ-साथ हर Edge Microgateway इंस्टॉलेशन के साथ कोटा प्लगिन शामिल होता है. ऐप्लिकेशन कोटा से यह तय होता है कि ऐप्लिकेशन, एपीआई को भेजे जाने वाले अनुरोध मैसेज की संख्या को बताया गया समय अंतराल (मिनट या घंटे).

छठा भाग: देखना Apigee Edge पर उपलब्ध आंकड़े

अब हमारे पास पूरी तरह से काम करने वाला Edge Microgateway इंस्टेंस है. आइए, देखते हैं कि क्या-क्या होने वाले हैं! डिफ़ॉल्ट रूप से, Analytics प्लगिन मॉड्यूल को Edge Micro में जोड़ दिया जाता है. यह मॉड्यूल बिना किसी रुकावट के पुश करता है Edge Micro से Apigee किनारे तक का Analytics डेटा, जहां Edge Analytics सिस्टम इसका इस्तेमाल करता है. आइए देखते हैं:

- Apigee Edge पर, अपने संगठन में लॉग इन करें.

- Analytics > प्रॉक्सी परफ़ॉर्मेंस.

- प्रॉक्सी परफ़ॉर्मेंस डैशबोर्ड में, Edgemicro_hello प्रॉक्सी चुनें.

- ग्राफ़ आपको प्रॉक्सी के ट्रैफ़िक पैटर्न के बारे में जानकारी दिखाता है, जैसे कुल ट्रैफ़िक, जवाब देने में लगने वाला औसत समय, रिस्पॉन्स में लगने वाला औसत समय वगैरह.

Edge Analytics डैशबोर्ड के बारे में ज़्यादा जानने के लिए, Analytics के डैशबोर्ड के होम पेज पर जाएं Edge दस्तावेज़. प्लग इन के बारे में ज़्यादा जानने के लिए, प्लग इन का इस्तेमाल करना देखें