新しいポータルを作成すると、組み込み ID プロバイダが構成され、有効になります。組み込み ID プロバイダは、デベロッパー ポータルにアクセスしようとするユーザーにアカウント認証情報(ユーザー名とパスワード)を入力するよう求めます。また、SAML ID プロバイダを構成して有効にすることもできます。

ここでは、組み込み ID プロバイダと SAML ID プロバイダ(ベータ版)を構成する方法について説明します。

組み込み ID プロバイダを構成する

以下のセクションに従って、組み込み ID プロバイダを構成します。

組み込み ID プロバイダ ページにアクセスする

組み込み ID プロバイダにアクセスするには:

- 左側のナビゲーション バーで [Publish] > [Developer Programs] を選択し、[Developer Programs] ページを開きます。

- ID プロバイダを構成するデベロッパー プログラムの行をクリックします。

- [Configuration] タブをクリックします。

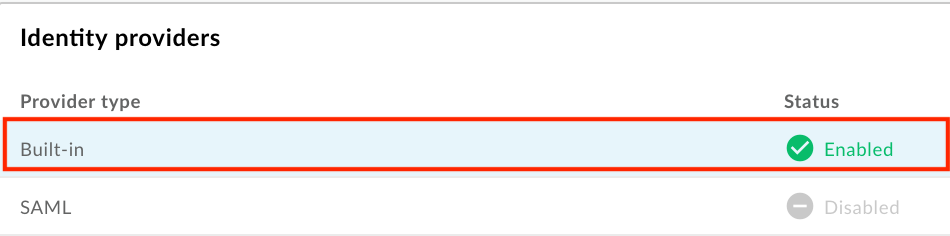

- [Identity providers] セクションで、[Built-in] プロバイダ タイプをクリックします。

- 以下のセクションに従って、組み込み ID プロバイダを構成します。

組み込み ID プロバイダを有効にする

組み込み ID プロバイダを有効にするには:

- 組み込み ID プロバイダ ページにアクセスします。

- [Provider Configuration] セクションで

をクリックします。

をクリックします。 [Enabled] チェックボックスをオンにして ID プロバイダを有効にします。

組み込み ID プロバイダを無効にするには、このチェックボックスをオフにします。

注: ユーザーがログインできるようにするには、少なくとも 1 つの ID プロバイダを有効にする必要があります。

[Save] をクリックします。

メールアドレスまたはドメインによってポータルへの登録を制限する

ポータルへの登録を制限する(またはホワイトリストに登録する)には、ポータルのアカウント作成が可能な個々のメールアドレス(developer@some-company.com)またはメールドメイン(先頭の @ のない some-company.com)を指定します。

ネストされたすべてのサブドメインを照合するには、ドメインまたはサブドメインの前に *. ワイルドカード文字列を追加します。たとえば、*.example.com は test@example.com、test@dev.example.com などに一致します。

これを空白のままにした場合は、ポータルへの登録に任意のメールアドレスを使用できます。

メールアドレスまたはドメインによってポータルへの登録を制限するには:

- 組み込み ID プロバイダ ページにアクセスします。

- [Provider Configuration] セクションで

をクリックします。

をクリックします。 - [Account restrictions] セクションで、ポータルへの登録とログインを許可するメールアドレスまたはメールドメインをテキスト ボックスに入力し、[+] をクリックします。

- 必要に応じて、その他のエントリを追加します。

- エントリを削除するには、そのエントリの横の [x] をクリックします。

- [Save] をクリックします。

メール通知を構成する

注: ポータルから送信されるメール通知用に SMTP サーバーを構成することをおすすめします。SMTP サーバーを構成するをご覧ください。

デベロッパー アカウントの新規登録の通知を構成するもご覧ください。

組み込みプロバイダのために、次のメール通知に使用されるメール テンプレートがデフォルトで用意されています。

- デベロッパー アカウントが作成され、アクティベーションが必要であることを API プロバイダに通知するメール

- ポータル ユーザーに新しいデベロッパー アカウントの ID を確認するよう求めるメール

| メール テンプレート | トリガー | 説明 |

|---|---|---|

| アカウント通知 | ポータル ユーザーによる新規アカウントの作成 | デベロッパー アカウントの手動アクティベーションを必須とするよう構成している場合は、ポータル ユーザーがログインできるようにするため、デベロッパー アカウントを手動でアクティブにする必要があります。 注: ベータ版リリースでは、ポータル ユーザーに対し、アカウントが手動でアクティブにされない限りログインできないことは知らされません。手動アクティベーションを構成した場合は、新しいデベロッパー アカウントのアクティベーションを速やかに行うことをおすすめします。 |

| アカウント確認 | ポータル ユーザーによる新規アカウントの作成 | アカウントの作成を確認するための安全なリンクを提供します。リンクの有効期間は 10 分です。注: メール通知を構成するに従い、ポータル上のアカウント確認メール テンプレートを構成することもできます。 |

メール テンプレートの内容を構成する際は、以下を行います。

- HTML タグを使用してテキストの形式を設定します。テストメールを送信して、フォーマットが想定どおりに表示されていることを確認します。

次の変数を挿入できます。これらの変数は、メール通知が送信されるときに該当する値に置き換えられます。

変数 説明 {{firstName}}名 {{lastName}}姓 {{email}}メールアドレス {{siteurl}}ライブポータルへのリンク {{verifylink}}アカウント確認に使用するリンク

メール通知を構成するには:

- 組み込み ID プロバイダ ページにアクセスします。

メール通知の送信先に応じて、次のように操作します。

- デベロッパー アカウントの新規登録の通知を API プロバイダに送信する場合は、[Account Notify] セクションで

をクリックします。

をクリックします。 - ポータル ユーザーにメール通知を送信して本人確認をする場合は、[Account Verify] セクションで

をクリックします。

をクリックします。

- デベロッパー アカウントの新規登録の通知を API プロバイダに送信する場合は、[Account Notify] セクションで

[Subject] フィールドと [Body] フィールドを編集します。

[Send Test Email] をクリックして、指定したメールアドレスにテストメールを送信します。

[Save] をクリックします。

SAML ID プロバイダを構成する(ベータ版)

以下のセクションに従って、SAML ID プロバイダを構成します。

SAML ID プロバイダ ページにアクセスする

SAML ID プロバイダ ページにアクセスするには:

- 左側のナビゲーション バーで [Publish] > [Developer Programs] を選択し、[Developer Programs] ページを開きます。

- ID プロバイダを構成するデベロッパー プログラムの行をクリックします。

- [Configuration] タブをクリックします。

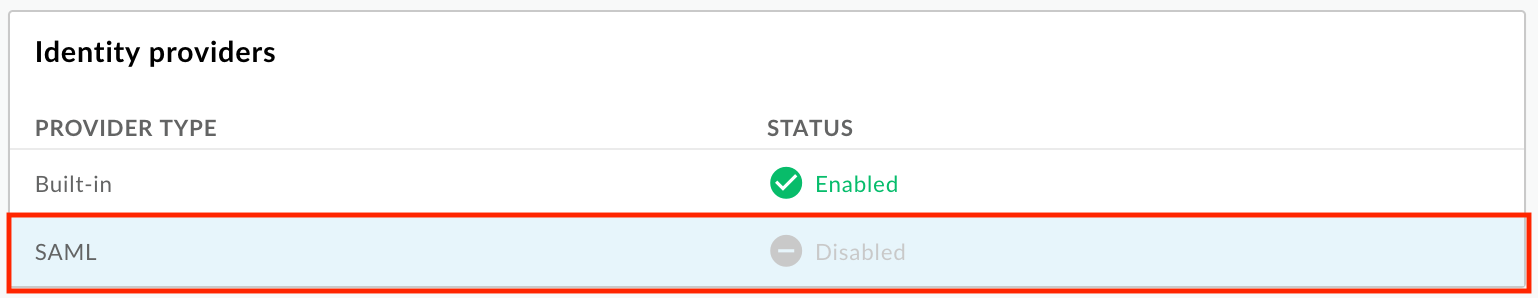

- [Identity providers] セクションで、[SAML] プロバイダ タイプをクリックします。

以下のセクションに従って、SAML ID プロバイダを構成します。

SAML ID プロバイダを有効にする

SAML ID プロバイダを有効にするには:

- SAML ID プロバイダ ページにアクセスします。

- [Provider Configuration] セクションで

をクリックします。

をクリックします。 [Enabled] チェックボックスをオンにして ID プロバイダを有効にします。

SAML ID プロバイダを無効にするには、このチェックボックスをオフにします。

注: ユーザーがログインできるようにするには、少なくとも 1 つの ID プロバイダを有効にする必要があります。

[Save] をクリックします。

カスタム ドメインが構成されている場合は、SAML ID プロバイダでカスタム ドメインを使用するをご覧ください。

SAML 設定を構成する

SAML 設定を構成するには:

- SAML ID プロバイダ ページにアクセスします。

- [SAML Settings] セクションで、

をクリックします。

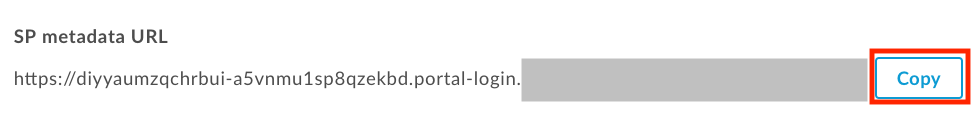

をクリックします。 [SP metadata URL] の横の [Copy] をクリックします。

注: SP メタデータ URL の値を取得するには、SAML ID プロバイダを有効にする必要があります。

サービス プロバイダ(SP)メタデータ ファイルの情報を使用して、ご利用の SAML ID プロバイダを構成します。

SAML ID プロバイダでは、メタデータ URL のみを提供するよう求められる場合と、メタデータ ファイルから特定の情報を抽出してそれをフォームに入力しなければならない場合があります。

後者の場合は、コピーしたメタデータ URL をブラウザに貼り付けて SP メタデータ ファイルをダウンロードし、必要な情報を抽出します。たとえば、エンティティ ID またはログイン URL は、SP メタデータ ファイル内の次の要素から抽出できます。注: SP メタデータ ファイルでは、ログイン URL は

AssertionConsumerService(ACS)URL とされています。<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

ID プロバイダの SAML 設定を構成します。

[SAML Settings] セクションで、次のフィールドを SAML ID プロバイダのメタデータ ファイルから取得した値に設定します。

SAML 設定 説明 ログイン URL SAML ID プロバイダにログインするためにユーザーがリダイレクトされる宛先 URL。

例:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlログアウト URL SAML ID プロバイダからログアウトするためにユーザーがリダイレクトされる宛先 URL。 次の場合は、フィールドを空白のままにします。

- ご利用の SAML ID プロバイダでログアウト URL が提供されていない場合

- ユーザーが統合ポータルからログアウトするときに SAML ID プロバイダからログアウトしないようにする場合

- カスタム ドメインを有効にする場合(既知の問題を参照してください)

注: このフィールドは非推奨となりました。今後のリリースで削除される予定です。

IDP エンティティ ID SAML ID プロバイダの一意の ID。

例:http://www.okta.com/exkhgdyponHIp97po0h7[Save] をクリックします。

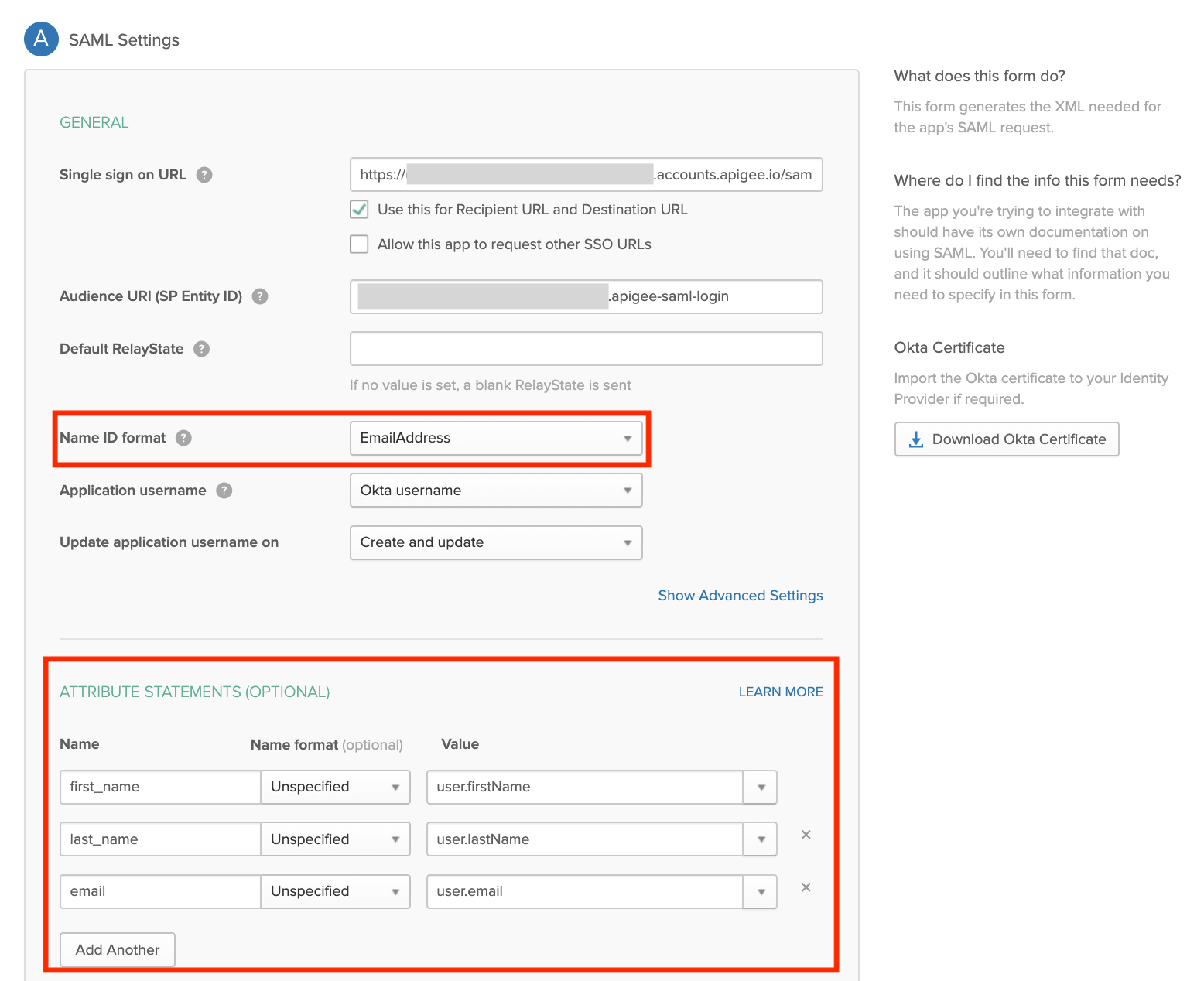

SAML ID プロバイダのユーザーのカスタム属性を構成する

SAML ID プロバイダとポータル デベロッパー アカウントを適切にマッピングするため、SAML ID プロバイダ用に次のテーブルで定義されているカスタム ユーザー属性を作成して構成することをおすすめします。各カスタム属性の値を、SAML ID プロバイダ(Okta など)によって定義された対応するユーザー属性に設定します。

| カスタム属性 | 例(Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

次に、Okta をサードパーティの SAML ID プロバイダとして使用して、カスタム ユーザー属性と NameID 属性を構成する方法を示します。

SAML ID プロバイダでカスタム ドメインを使用する

SAML ID プロバイダを構成して有効にした後、ドメインのカスタマイズに従ってカスタム ドメイン(developers.example.com など)を構成できます。

カスタム ドメインと SAML ID プロバイダ間で構成設定を同期しておくことが重要です。構成設定が同期されない場合、認可時に問題が発生する可能性があります。たとえば、SAML ID プロバイダに送信される認可リクエストには、カスタム ドメインを使用して定義されていない AssertionConsumerServiceURL が含まれる場合があります。

カスタム ドメインと SAML ID プロバイダの間で構成設定を同期するには:

SAML ID プロバイダを構成し、有効にした後にカスタム ドメインを構成または更新する場合は、カスタム ドメインの構成を保存し、有効になっていることを確認します。次に、カスタム ドメインをリセットし(下記を参照)、サービス プロバイダ(SP)メタデータ ファイルの更新情報を使用して SAML ID プロバイダを再構成します。詳しくは SAML 設定を構成するをご覧ください。

SAML ID プロバイダを構成して有効にする前にカスタム ドメインを構成する場合は、カスタム ドメインをリセット(下記を参照)して SAML ID プロバイダが正しく構成されていることを確認します。

SAML ID プロバイダをリセット(無効化してから再有効化)する必要がある場合は(詳しくは SAML ID プロバイダを有効にするをご覧ください)、カスタム ドメインのリセットも行う必要があります(下記を参照)。

カスタム ドメインをリセットする

カスタム ドメインをリセット(無効化してから有効化)するには:

- 左側のナビゲーション バーで [Publish] > [Portals] を選択し、目的のポータルを選択します。

- 上部のナビゲーション バーにあるプルダウン メニューまたはランディング ページで [Settings] を選択します。

- [Domains] タブをクリックします。

- [Disable] をクリックして、カスタム ドメインを無効にします。

- [Enable] をクリックして、カスタム ドメインを再度有効にします。

詳細については、ドメインのカスタマイズをご覧ください。

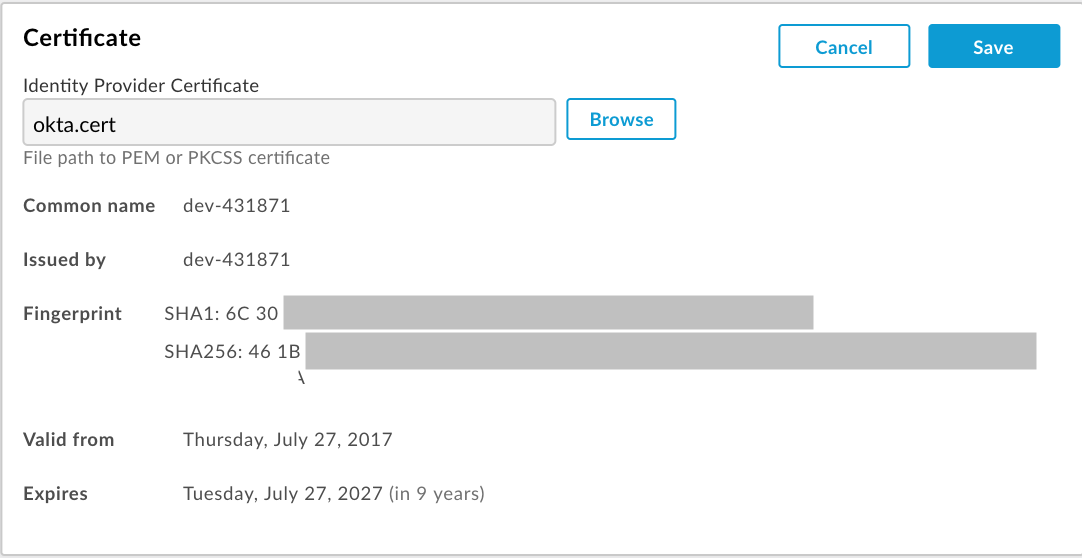

新しい証明書をアップロードする

新しい証明書をアップロードするには:

ご利用の SAML ID プロバイダから証明書をダウンロードします。

注: 証明書は PEM または PKCSS 形式である必要があります。必要であれば、x509 証明書を PEM 形式に変換してください。

新しい証明書をアップロードする ID ゾーンの行をクリックします。

[Certificate] セクションで、

をクリックします。

をクリックします。[Browse] をクリックし、ローカル ディレクトリにある証明書を選択します。

[Open] をクリックして新しい証明書をアップロードします。

[Certificate] の各フィールドが更新され、選択した証明書の情報が反映されます。

証明書が有効で、期限切れになっていないことを確認します。

[Save] をクリックします。

x509 証明書を PEM 形式に変換する

ダウンロードした証明書が x509 形式の場合は、PEM 形式に変換する必要があります。

x509 証明書を PEM 形式に変換するには:

- SAML ID プロバイダのメタデータ ファイルから

ds:X509Certificate elementの内容をコピーし、任意のテキスト エディタに貼り付けます。 - ファイルの先頭に次の行を追加します。

-----BEGIN CERTIFICATE----- - ファイルの末尾に次の行を追加します。

-----END CERTIFICATE----- .pem拡張子を使用してファイルを保存します。

次に、PEM ファイルの内容の例を示します。

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----