מוצג המסמך של Apigee Edge.

עוברים אל

מסמכי תיעוד של Apigee X. מידע

כשמבצעים קריאה לשרת proxy ל-API ב-Apigee Edge עם אבטחת OAuth, דפדפן Edge אחראי אימות אסימוני גישה. Edge הוא שומר סף – לא ניתן להעביר קריאה ל-API אין אסימון גישה שניתן לאמת.

הוספת מדיניות VerifyAccessToken

כדי להגדיר אימות אסימון, מגדירים מדיניות OAuthV2 עם פעולת VerifyAccessToken בתחילת התהליך של ה-Proxy ל-API ( תחילת התהליך מראש של נקודת הקצה של ProxyEndpoint). אם יוצבו שם, אסימוני הגישה יאומתו לפני כל תהליך אחר של עיבוד, ואם האסימון נדחה, דפדפן Edge מפסיק לעבד ומחזיר שגיאה חזרה ללקוח.

גישה לדף שרתי ה-proxy ל-API, כמו שמתואר בהמשך.

Edge

כדי לגשת לדף שרתי ה-proxy ל-API באמצעות ממשק המשתמש של Edge:

- נכנסים לחשבון בכתובת apigee.com/edge.

- בוחרים באפשרות פיתוח > שרתי proxy ל-API בסרגל הניווט הימני.

Classic Edge (ענן פרטי)

כדי לגשת לדף שרתי ה-proxy ל-API באמצעות ממשק המשתמש של Classic Edge:

- יש להיכנס אל

http://ms-ip:9000, כאשר ms-ip הוא כתובת ה-IP או שם ה-DNS של הצומת של שרת הניהול. - בוחרים באפשרות APIs > ממשקי API ל-API בסרגל הניווט העליון.

- בוחרים ברשימה את שרת ה-proxy שעליו רוצים להגן.

- בדף הסקירה הכללית, לוחצים על הכרטיסייה פיתוח.

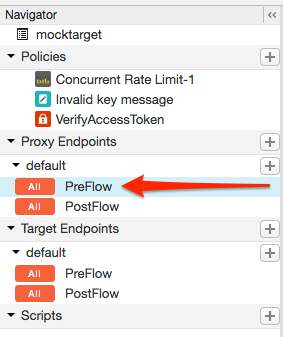

- בכלי הניווט, בוחרים באפשרות PreFlow בשביל נקודת קצה שמופיעה בקטע Proxy

נקודות קצה. בדרך כלל, נקודת הקצה (endpoint) הרצויה נקראת 'ברירת מחדל',

ליצור כמה נקודות קצה לשרת proxy. אם יש לכם כמה נקודות קצה, סביר להניח

יש לבצע את השלבים הבאים כדי לאמת אסימונים בכל אחד מהמכשירים.

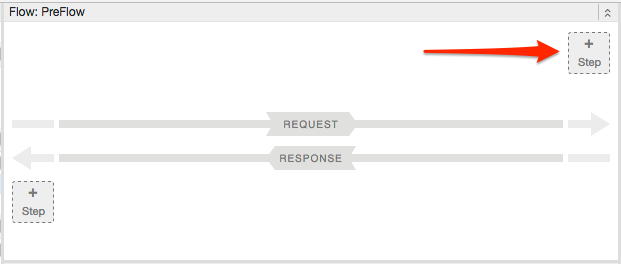

- בעורך התהליך של שרת ה-proxy, לוחצים על + Step.

- בוחרים באפשרות Policy Instance New (מופע מדיניות חדש).

- ברשימת כללי המדיניות, בוחרים באפשרות OAuth v2.0.

- אפשר לשנות את השם ואת השם המוצג של המדיניות. לדוגמה, כדי לשפר את הקריאוּת, אפשר לשנות את השם המוצג ואת השם ל-VerifyAccessToken.

- לוחצים על הוספה.

מדיניות ברירת המחדל כבר מוגדרת עם הפעולה VerifyAccessToken, לכן תצטרכו לבצע פעולה נוספת:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<OAuthV2 async="false" continueOnError="false" enabled="true" name="OAuth-v20-1">

<DisplayName>OAuth v2.0 1</DisplayName>

<FaultRules/>

<Properties/>

<Attributes/>

<ExternalAuthorization>false</ExternalAuthorization>

<Operation>VerifyAccessToken</Operation>

<SupportedGrantTypes/>

<GenerateResponse enabled="true"/>

<Tokens/>

</OAuthV2>