Przeglądasz dokumentację Apigee Edge.

Przejdź do

Dokumentacja Apigee X. informacje.

Gdy wywołujesz serwer proxy interfejsu API w Apigee Edge z zabezpieczeniami OAuth, Edge odpowiada za weryfikacji tokenów dostępu. Potraktuj Edge jako strażnika dostępu – żadne wywołanie interfejsu API nie może przez niego przejść. nie ma tokena dostępu, który można zweryfikować.

Dodawanie zasady VerifyAccessToken

Aby skonfigurować weryfikację tokena, umieść zasadę OAuthV2 z parametrem operacji VerifyAccessToken na samym początku procesu serwera proxy interfejsu API (parametr na początku wstępnego przepływu ProxyEndpoint). Jeśli zostanie tam umieszczony, tokeny dostępu zostaną zweryfikowane przed wszelkie inne przetwarzanie, a w przypadku odrzucenia tokena Edge przestanie przetwarzać i zwracać zwrócenie się do klienta o błędzie.

Otwórz stronę serwerów proxy interfejsu API w sposób opisany poniżej.

Edge

Aby uzyskać dostęp do strony serwerów proxy interfejsu API za pomocą interfejsu użytkownika Edge:

- Zaloguj się na stronie apigee.com/edge.

- Kliknij Programowanie > Serwery proxy interfejsów API na lewym pasku nawigacyjnym.

Classic Edge (Private Cloud)

Aby uzyskać dostęp do strony serwerów proxy interfejsu API za pomocą interfejsu użytkownika klasycznej wersji Edge:

- Zaloguj się w aplikacji

http://ms-ip:9000, gdzie ms-ip to adres Adres IP lub nazwa DNS węzła serwera zarządzania. - Wybierz Interfejsy API > Proxy interfejsów API na górnym pasku nawigacyjnym.

- Z listy wybierz serwer proxy, który chcesz chronić.

- Na stronie przeglądu kliknij kartę Develop.

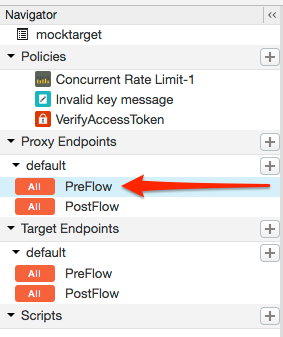

- W nawigatorze wybierz PreFlow dla punktu końcowego znajdującego się w sekcji Proxy (Serwer proxy).

Punkty końcowe. Typowy punkt końcowy jest zwykle nazywany „domyślnym”, chociaż istnieje możliwość

aby utworzyć wiele punktów końcowych serwera proxy. Jeśli masz kilka punktów końcowych, warto

Wykonaj te czynności, aby zweryfikować tokeny na każdym z nich.

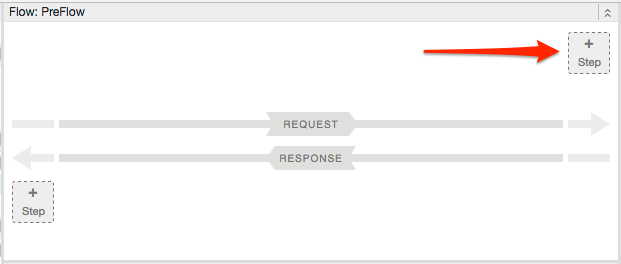

- W edytorze procesu serwera proxy kliknij + Step.

- Wybierz Nowa instancja zasad.

- Z listy zasad wybierz OAuth 2.0.

- Opcjonalnie zmień nazwę zasady i wyświetlaną nazwę. Na przykład dla większej czytelności możesz zmienić wyświetlaną nazwę i nazwę na „VerifyAccessToken”

- Kliknij Dodaj.

Domyślna zasada jest już skonfigurowana przy użyciu operacji VerifyAccessToken, dlatego nie muszą robić nic więcej:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<OAuthV2 async="false" continueOnError="false" enabled="true" name="OAuth-v20-1">

<DisplayName>OAuth v2.0 1</DisplayName>

<FaultRules/>

<Properties/>

<Attributes/>

<ExternalAuthorization>false</ExternalAuthorization>

<Operation>VerifyAccessToken</Operation>

<SupportedGrantTypes/>

<GenerateResponse enabled="true"/>

<Tokens/>

</OAuthV2>