Bạn đang xem tài liệu về Apigee Edge.

Chuyển đến tài liệu về

Apigee X. thông tin

Edge Microgateway phiên bản 3.3.x

Chủ đề này thảo luận về cách quản lý và định cấu hình Edge Microgateway.

Nâng cấp Edge Microgateway nếu bạn có kết nối Internet

Phần này giải thích cách nâng cấp một bản cài đặt Edge Microgateway hiện có. Nếu bạn đang hoạt động mà không có kết nối Internet, hãy xem bài viết Tôi có thể cài đặt Edge Microgateway mà không cần kết nối Internet không?.

Apigee khuyên bạn nên kiểm thử cấu hình hiện có bằng phiên bản mới trước khi nâng cấp môi trường sản xuất.

- Thực thi lệnh

npmsau để nâng cấp lên phiên bản mới nhất của Cổng vi mô Edge:npm upgrade edgemicro -g

Để cài đặt một phiên bản Edge Microgateway cụ thể, bạn cần chỉ định số phiên bản trong lệnh cài đặt. Ví dụ: để cài đặt phiên bản 3.2.3, hãy sử dụng lệnh sau:

npm install edgemicro@3.2.3 -g

- Kiểm tra số phiên bản. Ví dụ: nếu bạn đã cài đặt phiên bản 3.2.3:

edgemicro --version current nodejs version is v12.5.0 current edgemicro version is 3.2.3 - Cuối cùng, hãy nâng cấp lên phiên bản mới nhất của proxy edgemicro-auth:

edgemicro upgradeauth -o $ORG -e $ENV -u $USERNAME

Thực hiện thay đổi về cấu hình

Các tệp cấu hình bạn cần biết bao gồm:

- Tệp cấu hình hệ thống mặc định

- Tệp cấu hình mặc định cho một thực thể Edge Microgateway mới được khởi tạo

- Tệp cấu hình động cho các thực thể đang chạy

Phần này thảo luận về các tệp này và những điều bạn cần biết về việc thay đổi các tệp đó.

Tệp cấu hình hệ thống mặc định

Khi bạn cài đặt Edge Microgateway, tệp cấu hình hệ thống mặc định sẽ được đặt tại đây:

prefix/lib/node_modules/edgemicro/config/default.yaml

Trong đó, prefix là thư mục tiền tố npm. Hãy xem phần

Vị trí cài đặt Edge Microgateway nếu bạn không thể tìm thấy thư mục này.

Nếu thay đổi tệp cấu hình hệ thống, bạn phải khởi chạy lại, định cấu hình lại và khởi động lại Cổng vi mô Edge:

edgemicro initedgemicro configure [params]edgemicro start [params]

Tệp cấu hình mặc định cho các thực thể Edge Microgateway mới khởi chạy

Khi bạn chạy edgemicro init, tệp cấu hình hệ thống (mô tả ở trên), default.yaml, sẽ được đặt trong thư mục ~/.edgemicro.

Nếu thay đổi tệp cấu hình trong ~/.edgemicro, bạn phải định cấu hình lại và khởi động lại

Edge Microgateway:

edgemicro stopedgemicro configure [params]edgemicro start [params]

Tệp cấu hình động cho các thực thể đang chạy

Khi bạn chạy edgemicro configure [params], một tệp cấu hình động sẽ được tạo trong ~/.edgemicro. Tệp được đặt tên theo mẫu này: org-env-config.yaml, trong đó org và env là tên tổ chức và môi trường Apigee Edge của bạn. Bạn có thể sử dụng tệp này để thực hiện các thay đổi về cấu hình, sau đó tải lại các thay đổi đó mà không có thời gian ngừng hoạt động. Ví dụ: nếu thêm và định cấu hình một trình bổ trợ, bạn có thể tải lại cấu hình mà không bị gián đoạn, như được giải thích bên dưới.

Nếu Cổng vi mô Edge đang chạy (tuỳ chọn thời gian ngừng hoạt động bằng 0):

- Tải lại cấu hình Edge Microgateway:

edgemicro reload -o $ORG -e $ENV -k $KEY -s $SECRET

Trong trường hợp:

- $ORG là tên tổ chức Edge của bạn (bạn phải là quản trị viên tổ chức).

- $ENV là một môi trường trong tổ chức của bạn (chẳng hạn như "test" hoặc "prod").

- $KEY là khoá được lệnh định cấu hình trả về trước đó.

- $SECRET là khoá được lệnh định cấu hình trả về trước đó.

Ví dụ

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188...78b6181d000723 \ -s 05c14356e42ed1...4e34ab0cc824

Nếu Cổng vi mô Edge bị dừng:

- Khởi động lại Edge Microgateway:

edgemicro start -o $ORG -e $ENV -k $KEY -s $SECRET

Trong trường hợp:

- $ORG là tên tổ chức Edge của bạn (bạn phải là quản trị viên tổ chức).

- $ENV là một môi trường trong tổ chức của bạn (chẳng hạn như "test" hoặc "prod").

- $KEY là khoá được lệnh định cấu hình trả về trước đó.

- $SECRET là khoá được lệnh định cấu hình trả về trước đó.

Ví dụ:

edgemicro start -o docs -e test -k 701e70ee718ce...b6181d000723 \ -s 05c1435...e34ab0cc824

Dưới đây là tệp cấu hình mẫu. Để biết thông tin chi tiết về chế độ cài đặt tệp cấu hình, hãy xem Tài liệu tham khảo về cấu hình Edge Microgateway.

edge_config: bootstrap: >- https://edgemicroservices-us-east-1.apigee.net/edgemicro/bootstrap/organization/docs/environment/test jwt_public_key: 'https://docs-test.apigee.net/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' vaultName: microgateway authUri: 'https://%s-%s.apigee.net/edgemicro-auth' baseUri: >- https://edgemicroservices.apigee.net/edgemicro/%s/organization/%s/environment/%s bootstrapMessage: Please copy the following property to the edge micro agent config keySecretMessage: The following credentials are required to start edge micro products: 'https://docs-test.apigee.net/edgemicro-auth/products' edgemicro: port: 8000 max_connections: 1000 max_connections_hard: 5000 config_change_poll_interval: 600 logging: level: error dir: /var/tmp stats_log_interval: 60 rotate_interval: 24 plugins: sequence: - oauth headers: x-forwarded-for: true x-forwarded-host: true x-request-id: true x-response-time: true via: true oauth: allowNoAuthorization: false allowInvalidAuthorization: false verify_api_key_url: 'https://docs-test.apigee.net/edgemicro-auth/verifyApiKey' analytics: uri: >- https://edgemicroservices-us-east-1.apigee.net/edgemicro/axpublisher/organization/docs/environment/test

Thiết lập biến môi trường

Các lệnh giao diện dòng lệnh yêu cầu giá trị cho tổ chức và môi trường Edge, cũng như khoá và khoá bí mật cần thiết để khởi động Edge Microgateway có thể được lưu trữ trong các biến môi trường sau:

EDGEMICRO_ORGEDGEMICRO_ENVEDGEMICRO_KEYEDGEMICRO_SECRET

Bạn không bắt buộc phải đặt các biến này. Nếu đặt các biến này, bạn không cần chỉ định giá trị của các biến đó khi sử dụng Giao diện dòng lệnh (CLI) để định cấu hình và khởi động Edge Microgateway.

Định cấu hình SSL trên máy chủ Cổng vi mô Edge

Hãy xem các video sau để tìm hiểu về cách định cấu hình TLS trong Microgateway Apigee Edge:

| Video | Mô tả |

|---|---|

| Định cấu hình TLS một chiều từ Bắc đến Nam | Tìm hiểu về cách định cấu hình TLS trong Microgateway Apigee Edge. Video này cung cấp thông tin tổng quan về TLS và tầm quan trọng của TLS, giới thiệu TLS trong Cổng vi mô Edge và minh hoạ cách định cấu hình TLS một chiều hướng Bắc. |

| Định cấu hình TLS hai chiều từ Bắc đến Nam | Đây là video thứ hai về cách định cấu hình TLS trong Microgateway của Apigee Edge. Video này giải thích cách định cấu hình TLS 2 chiều ở phía bắc. |

| Định cấu hình TLS một chiều và hai chiều từ phía máy khách | Video thứ ba về cách định cấu hình TLS trong Microgateway Apigee Edge giải thích cách định cấu hình TLS một chiều và hai chiều ở phía nam. |

Bạn có thể định cấu hình máy chủ Microgateway để sử dụng SSL. Ví dụ: khi đã định cấu hình SSL, bạn có thể gọi API thông qua Edge Microgateway bằng giao thức "https", như sau:

https://localhost:8000/myapi

Để định cấu hình SSL trên máy chủ Microgateway, hãy làm theo các bước sau:

- Tạo hoặc lấy chứng chỉ SSL và khoá bằng tiện ích openssl hoặc bất kỳ phương thức nào bạn muốn.

- Thêm thuộc tính

edgemicro:sslvào tệp cấu hình Edge Microgateway. Để biết danh sách đầy đủ các tuỳ chọn, hãy xem bảng bên dưới. Ví dụ:

edgemicro: ssl: key: <absolute path to the SSL key file> cert: <absolute path to the SSL cert file> passphrase: admin123 #option added in v2.2.2 rejectUnauthorized: true #option added in v2.2.2 requestCert: true

- Khởi động lại Edge Microgateway. Làm theo các bước được nêu trong phần Thay đổi cấu hình tuỳ thuộc vào tệp cấu hình bạn đã chỉnh sửa: tệp mặc định hoặc tệp cấu hình thời gian chạy.

Dưới đây là ví dụ về phần edgemicro của tệp cấu hình, đã định cấu hình SSL:

edgemicro: port: 8000 max_connections: 1000 max_connections_hard: 5000 logging: level: error dir: /var/tmp stats_log_interval: 60 rotate_interval: 24 plugins: sequence: - oauth ssl: key: /MyHome/SSL/em-ssl-keys/server.key cert: /MyHome/SSL/em-ssl-keys/server.crt passphrase: admin123 #option added in v2.2.2 rejectUnauthorized: true #option added in v2.2.2

Dưới đây là danh sách tất cả các tuỳ chọn máy chủ được hỗ trợ:

| Phương thức | Mô tả |

|---|---|

key |

Đường dẫn đến tệp ca.key (ở định dạng PEM). |

cert |

Đường dẫn đến tệp ca.cert (ở định dạng PEM). |

pfx |

Đường dẫn đến tệp pfx chứa khoá riêng tư, chứng chỉ và chứng chỉ CA của ứng dụng ở định dạng PFX. |

passphrase |

Một chuỗi chứa cụm mật khẩu cho khoá riêng tư hoặc PFX. |

ca |

Đường dẫn đến tệp chứa danh sách các chứng chỉ đáng tin cậy ở định dạng PEM. |

ciphers |

Một chuỗi mô tả các thuật toán mã hoá cần sử dụng, được phân tách bằng dấu ":". |

rejectUnauthorized |

Nếu đúng, chứng chỉ máy chủ sẽ được xác minh theo danh sách CA được cung cấp. Nếu quá trình xác minh không thành công, hệ thống sẽ trả về lỗi. |

secureProtocol |

Phương thức SSL cần sử dụng. Ví dụ: SSLv3_method để buộc SSL chuyển sang phiên bản 3. |

servername |

Tên máy chủ cho tiện ích TLS SNI (Chỉ báo tên máy chủ). |

requestCert |

true đối với SSL 2 chiều; false đối với SSL 1 chiều |

Sử dụng các tuỳ chọn SSL/TLS của ứng dụng

Bạn có thể định cấu hình Edge Microgateway làm ứng dụng TLS hoặc SSL khi kết nối với các điểm cuối mục tiêu. Trong tệp cấu hình Microgateway, hãy sử dụng phần tử mục tiêu để đặt các tuỳ chọn SSL/TLS. Xin lưu ý rằng bạn có thể chỉ định nhiều mục tiêu cụ thể. Ví dụ về nhiều mục tiêu được đưa vào bên dưới.

Ví dụ này cung cấp các chế độ cài đặt sẽ áp dụng cho tất cả máy chủ lưu trữ:

edgemicro:

...

targets:

ssl:

client:

key: /Users/jdoe/nodecellar/twowayssl/ssl/client.key

cert: /Users/jdoe/nodecellar/twowayssl/ssl/ca.crt

passphrase: admin123

rejectUnauthorized: trueTrong ví dụ này, các chế độ cài đặt chỉ áp dụng cho máy chủ được chỉ định:

edgemicro:

...

targets:

- host: 'myserver.example.com'

ssl:

client:

key: /Users/myname/twowayssl/ssl/client.key

cert: /Users/myname/twowayssl/ssl/ca.crt

passphrase: admin123

rejectUnauthorized: trueSau đây là ví dụ về TLS:

edgemicro:

...

targets:

- host: 'myserver.example.com'

tls:

client:

pfx: /Users/myname/twowayssl/ssl/client.pfx

passphrase: admin123

rejectUnauthorized: trueTrong trường hợp bạn muốn áp dụng chế độ cài đặt TLS/SSL cho nhiều mục tiêu cụ thể, bạn phải chỉ định máy chủ lưu trữ đầu tiên trong cấu hình là "trống" để bật các yêu cầu chung, sau đó chỉ định máy chủ lưu trữ cụ thể theo thứ tự bất kỳ. Trong ví dụ này, các chế độ cài đặt được áp dụng cho nhiều máy chủ cụ thể:

targets:

- host: ## Note that this value must be "empty"

ssl:

client:

key: /Users/myname/twowayssl/ssl/client.key

cert: /Users/myname/twowayssl/ssl/ca.crt

passphrase: admin123

rejectUnauthorized: true

- host: 'myserver1.example.com'

ssl:

client:

key: /Users/myname/twowayssl/ssl/client.key

cert: /Users/myname/twowayssl/ssl/ca.crt

rejectUnauthorized: true

- host: 'myserver2.example.com'

ssl:

client:

key: /Users/myname/twowayssl/ssl/client.key

cert: /Users/myname/twowayssl/ssl/ca.crt

rejectUnauthorized: trueDưới đây là danh sách tất cả các tuỳ chọn ứng dụng được hỗ trợ:

| Phương thức | Mô tả |

|---|---|

pfx |

Đường dẫn đến tệp pfx chứa khoá riêng tư, chứng chỉ và chứng chỉ CA của ứng dụng ở định dạng PFX. |

key |

Đường dẫn đến tệp ca.key (ở định dạng PEM). |

passphrase |

Một chuỗi chứa cụm mật khẩu cho khoá riêng tư hoặc PFX. |

cert |

Đường dẫn đến tệp ca.cert (ở định dạng PEM). |

ca |

Đường dẫn đến tệp chứa danh sách các chứng chỉ đáng tin cậy ở định dạng PEM. |

ciphers |

Một chuỗi mô tả các thuật toán mã hoá cần sử dụng, được phân tách bằng dấu ":". |

rejectUnauthorized |

Nếu đúng, chứng chỉ máy chủ sẽ được xác minh theo danh sách CA được cung cấp. Nếu quá trình xác minh không thành công, hệ thống sẽ trả về lỗi. |

secureProtocol |

Phương thức SSL cần sử dụng. Ví dụ: SSLv3_method để buộc SSL chuyển sang phiên bản 3. |

servername |

Tên máy chủ cho tiện ích TLS SNI (Chỉ báo tên máy chủ). |

Tuỳ chỉnh proxy edgemicro-auth

Theo mặc định, Edge Microgateway sử dụng một proxy được triển khai trên Apigee Edge để xác thực OAuth2.

Proxy này được triển khai khi bạn chạy edgemicro configure lần đầu tiên. Bạn có thể thay đổi cấu hình mặc định của proxy này để thêm tính năng hỗ trợ cho các thông báo xác nhận tuỳ chỉnh vào Mã thông báo web JSON (JWT), định cấu hình thời gian hết hạn của mã thông báo và tạo mã thông báo làm mới. Để biết thông tin chi tiết, hãy xem trang edgemicro-auth trên GitHub.

Sử dụng dịch vụ xác thực tuỳ chỉnh

Theo mặc định, Edge Microgateway sử dụng một proxy được triển khai trên Apigee Edge để xác thực OAuth2.

Proxy này được triển khai khi bạn chạy edgemicro configure lần đầu tiên. Theo mặc định, URL của proxy này được chỉ định trong tệp cấu hình Edge Microgateway như sau:

authUri: https://myorg-myenv.apigee.net/edgemicro-auth

Nếu bạn muốn sử dụng dịch vụ tuỳ chỉnh của riêng mình để xử lý việc xác thực, hãy thay đổi giá trị authUri trong tệp cấu hình để trỏ đến dịch vụ của bạn. Ví dụ: bạn có thể có một dịch vụ sử dụng LDAP để xác minh danh tính.

Quản lý tệp nhật ký

Cổng vi mô Edge ghi lại thông tin về từng yêu cầu và phản hồi. Tệp nhật ký cung cấp thông tin hữu ích để gỡ lỗi và khắc phục sự cố.

Nơi lưu trữ tệp nhật ký

Theo mặc định, các tệp nhật ký được lưu trữ trong /var/tmp.

Cách thay đổi thư mục tệp nhật ký mặc định

Thư mục lưu trữ tệp nhật ký được chỉ định trong tệp cấu hình của Cổng vi mô Edge. Xem thêm phần Thay đổi cấu hình.

edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 rotate_interval: 24

Thay đổi giá trị dir để chỉ định một thư mục tệp nhật ký khác.

Gửi nhật ký đến bảng điều khiển

Bạn có thể định cấu hình tính năng ghi nhật ký để thông tin nhật ký được gửi đến đầu ra chuẩn thay vì đến tệp nhật ký. Đặt cờ to_console thành true như sau:

edgemicro: logging: to_console: true

Với chế độ cài đặt này, nhật ký sẽ được gửi đến đầu ra chuẩn. Hiện tại, bạn không thể gửi nhật ký đến cả stdout và tệp nhật ký.

Cách đặt cấp độ ghi nhật ký

Bạn chỉ định cấp độ nhật ký để sử dụng trong cấu hình edgemicro. Để xem danh sách đầy đủ các cấp độ nhật ký và nội dung mô tả, hãy xem thuộc tính edgemicro.

Ví dụ: cấu hình sau đây đặt cấp độ ghi nhật ký thành debug:

edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: debug dir: /var/tmp stats_log_interval: 60 rotate_interval: 24

Cách thay đổi khoảng thời gian ghi nhật ký

Bạn có thể định cấu hình các khoảng thời gian này trong tệp cấu hình Edge Microgateway. Xem thêm phần Thay đổi cấu hình.

Các thuộc tính có thể định cấu hình là:

- stats_log_interval: (mặc định: 60) Khoảng thời gian, tính bằng giây, khi bản ghi thống kê được ghi vào tệp nhật ký API.

- rotate_interval: (mặc định: 24) Khoảng thời gian, tính bằng giờ, khi các tệp nhật ký được xoay vòng. Ví dụ:

edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 rotate_interval: 24

Cách nới lỏng các quyền nghiêm ngặt đối với tệp nhật ký

Theo mặc định, Edge Microgateway tạo tệp nhật ký ứng dụng (api-log.log) với cấp độ quyền truy cập vào tệp được đặt thành 0600. Cấp độ quyền này không cho phép các ứng dụng hoặc người dùng bên ngoài đọc tệp nhật ký. Để nới lỏng cấp độ quyền nghiêm ngặt này, hãy đặt logging:disableStrictLogFile thành true. Khi thuộc tính này là true, tệp nhật ký sẽ được tạo với quyền tệp được đặt thành 0755. Nếu là false hoặc nếu bạn không cung cấp thuộc tính này, quyền sẽ mặc định là 0600.

Thêm trong phiên bản 3.2.3.

Ví dụ:

edgemicro: logging: disableStrictLogFile: true

Các phương pháp hay để bảo trì tệp nhật ký

Khi dữ liệu tệp nhật ký tích luỹ theo thời gian, bạn nên áp dụng các phương pháp sau:

- Vì các tệp nhật ký có thể trở nên khá lớn, hãy đảm bảo rằng thư mục tệp nhật ký có đủ dung lượng. Hãy xem các phần sau đây Vị trí lưu trữ tệp nhật ký và Cách thay đổi thư mục tệp nhật ký mặc định.

- Xoá hoặc di chuyển các tệp nhật ký sang một thư mục lưu trữ riêng ít nhất một lần mỗi tuần.

- Nếu chính sách của bạn là xoá nhật ký, bạn có thể sử dụng lệnh CLI

edgemicro log -cđể xoá (dọn dẹp) các nhật ký cũ.

Quy ước đặt tên tệp nhật ký

Mỗi thực thể Edge Microgateway tạo ra một tệp nhật ký có đuôi .log. Quy ước đặt tên cho tệp nhật ký như sau:

edgemicro-HOST_NAME-INSTANCE_ID-api.log

Ví dụ:

edgemicro-mymachine-local-MTQzNTgNDMxODAyMQ-api.log

Giới thiệu về nội dung tệp nhật ký

Đã thêm trong: phiên bản 2.3.3

Theo mặc định, dịch vụ ghi nhật ký sẽ bỏ qua JSON của các proxy, sản phẩm và mã thông báo web JSON (JWT) đã tải xuống. Nếu bạn muốn xuất các đối tượng này đến bảng điều khiển, hãy đặt cờ dòng lệnh DEBUG=* khi bạn khởi động Edge Microgateway. Ví dụ:

DEBUG=* edgemicro start -o docs -e test -k abc123 -s xyz456

Nội dung của tệp nhật ký "api"

Tệp nhật ký "api" chứa thông tin chi tiết về luồng yêu cầu và phản hồi thông qua Edge Microgateway. Tệp nhật ký "api" được đặt tên như sau:

edgemicro-mymachine-local-MTQzNjIxOTk0NzY0Nw-api.log

Đối với mỗi yêu cầu được gửi đến Edge Microgateway, 4 sự kiện sẽ được ghi lại trong tệp nhật ký "api":

- Yêu cầu đến từ ứng dụng khách

- Yêu cầu đi đến đích

- Phản hồi đến từ mục tiêu

- Phản hồi gửi đi cho ứng dụng khách

Mỗi mục riêng biệt này được biểu thị bằng ký hiệu viết tắt để giúp tệp nhật ký nhỏ gọn hơn. Dưới đây là 4 mục nhập mẫu đại diện cho mỗi sự kiện trong số 4 sự kiện. Trong tệp nhật ký, các thông tin này có dạng như sau (số dòng chỉ để tham khảo trong tài liệu, không xuất hiện trong tệp nhật ký).

(1) 1436403888651 info req m=GET, u=/, h=localhost:8000, r=::1:59715, i=0 (2) 1436403888665 info treq m=GET, u=/, h=127.0.0.18080, i=0 (3) 1436403888672 info tres s=200, d=7, i=0 (4) 1436403888676 info res s=200, d=11, i=0

Hãy cùng tìm hiểu từng loại:

1. Mẫu yêu cầu đến từ ứng dụng khách:

1436403888651 info req m=GET, u=/, h=localhost:8000, r=::1:59715, i=0

- 1436403888651 – Dấu thời gian Unix

- info – Cấp độ ghi nhật ký. Giá trị này phụ thuộc vào ngữ cảnh của giao dịch và cấp độ ghi nhật ký được đặt trong cấu hình

edgemicro. Xem phần Cách đặt cấp độ ghi nhật ký. Đối với bản ghi số liệu thống kê, cấp được đặt thànhstats. Các bản ghi số liệu thống kê được báo cáo theo một khoảng thời gian đều đặn được đặt bằng cấu hìnhstats_log_interval. Xem thêm bài viết Cách thay đổi khoảng thời gian ghi nhật ký. - yêu cầu – Xác định sự kiện. Trong trường hợp này, yêu cầu từ ứng dụng.

- m – Động từ HTTP được dùng trong yêu cầu.

- u – Phần của URL theo sau đường dẫn cơ sở.

- h – Máy chủ lưu trữ và số cổng mà Edge Microgateway đang nghe.

- r – Máy chủ từ xa và cổng nơi bắt nguồn yêu cầu của ứng dụng.

- i – Mã yêu cầu. Cả 4 mục nhập sự kiện sẽ chia sẻ mã nhận dạng này. Mỗi yêu cầu được chỉ định một mã yêu cầu duy nhất. Việc liên kết các bản ghi nhật ký theo mã yêu cầu có thể cung cấp thông tin chi tiết có giá trị về độ trễ của mục tiêu.

- d – Thời lượng tính bằng mili giây kể từ khi Cổng vi mô Edge nhận được yêu cầu. Trong ví dụ trên, phản hồi của mục tiêu cho yêu cầu 0 đã được nhận sau 7 mili giây (dòng 3) và phản hồi đã được gửi đến ứng dụng sau thêm 4 mili giây (dòng 4). Nói cách khác, tổng độ trễ của yêu cầu là 11 mili giây, trong đó mục tiêu mất 7 mili giây và chính Cổng vi mô Edge mất 4 mili giây.

2. Mẫu yêu cầu đi được gửi đến mục tiêu:

1436403888665 info treq m=GET, u=/, h=127.0.0.1:8080, i=0

- 1436403888651 – Dấu thời gian Unix

- info – Cấp độ ghi nhật ký. Giá trị này phụ thuộc vào ngữ cảnh của giao dịch và cấp độ ghi nhật ký được đặt trong cấu hình

edgemicro. Xem phần Cách đặt cấp độ ghi nhật ký. Đối với bản ghi số liệu thống kê, cấp được đặt thànhstats. Các bản ghi số liệu thống kê được báo cáo theo một khoảng thời gian đều đặn được đặt bằng cấu hìnhstats_log_interval. Xem thêm bài viết Cách thay đổi khoảng thời gian ghi nhật ký. - treq – Xác định sự kiện. Trong trường hợp này là yêu cầu mục tiêu.

- m – Động từ HTTP dùng trong yêu cầu mục tiêu.

- u – Phần của URL theo sau đường dẫn cơ sở.

- h – Máy chủ lưu trữ và số cổng của mục tiêu phụ trợ.

- i – Mã của mục nhật ký. Cả 4 mục nhập sự kiện sẽ chia sẻ mã nhận dạng này.

3. Mẫu phản hồi đến từ mục tiêu

1436403888672 info tres s=200, d=7, i=0

1436403888651 – Dấu thời gian Unix

- info – Cấp độ ghi nhật ký. Giá trị này phụ thuộc vào ngữ cảnh của giao dịch và cấp độ ghi nhật ký được đặt trong cấu hình

edgemicro. Xem phần Cách đặt cấp độ ghi nhật ký. Đối với bản ghi số liệu thống kê, cấp được đặt thànhstats. Các bản ghi số liệu thống kê được báo cáo theo một khoảng thời gian đều đặn được đặt bằng cấu hìnhstats_log_interval. Xem thêm bài viết Cách thay đổi khoảng thời gian ghi nhật ký. - tres – Xác định sự kiện. Trong trường hợp này là phản hồi mục tiêu.

- s – Trạng thái phản hồi HTTP.

- d – Thời lượng tính bằng mili giây. Thời gian thực hiện lệnh gọi API theo mục tiêu.

- i – Mã của mục nhật ký. Cả 4 mục nhập sự kiện sẽ chia sẻ mã nhận dạng này.

4. Mẫu phản hồi gửi đi cho ứng dụng

1436403888676 info res s=200, d=11, i=0

1436403888651 – Dấu thời gian Unix

- info – Cấp độ ghi nhật ký. Giá trị này phụ thuộc vào ngữ cảnh của giao dịch và cấp độ ghi nhật ký được đặt trong cấu hình

edgemicro. Xem phần Cách đặt cấp độ ghi nhật ký. Đối với bản ghi số liệu thống kê, cấp được đặt thànhstats. Các bản ghi số liệu thống kê được báo cáo theo một khoảng thời gian đều đặn được đặt bằng cấu hìnhstats_log_interval. Xem thêm bài viết Cách thay đổi khoảng thời gian ghi nhật ký. - res – Xác định sự kiện. Trong trường hợp này, hãy phản hồi ứng dụng.

- s – Trạng thái phản hồi HTTP.

- d – Thời lượng tính bằng mili giây. Đây là tổng thời gian mà lệnh gọi API mất, bao gồm cả thời gian mà API mục tiêu mất và thời gian mà chính Cổng vi mô Edge mất.

- i – Mã của mục nhật ký. Cả 4 mục nhập sự kiện sẽ chia sẻ mã nhận dạng này.

Lịch biểu tệp nhật ký

Các tệp nhật ký được xoay theo khoảng thời gian do thuộc tính cấu hình rotate_interval chỉ định. Các mục sẽ tiếp tục được thêm vào cùng một tệp nhật ký cho đến khi khoảng thời gian xoay vòng hết hạn. Tuy nhiên, mỗi khi Edge Microgateway khởi động lại, nó sẽ nhận được một UID mới và tạo một tập hợp tệp nhật ký mới bằng UID này. Xem thêm Các phương pháp hay để bảo trì tệp nhật ký.

Thông báo lỗi

Một số mục nhập nhật ký sẽ chứa thông báo lỗi. Để xác định vị trí và nguyên nhân xảy ra lỗi, hãy xem tài liệu tham khảo về lỗi của Edge Microgateway.

Tài liệu tham khảo về cấu hình Cổng vi mô Edge

Vị trí của tệp cấu hình

Các thuộc tính cấu hình được mô tả trong phần này nằm trong tệp cấu hình của Cổng vi mô Edge. Xem thêm phần Thay đổi cấu hình.

Thuộc tính edge_config

Các chế độ cài đặt này được dùng để định cấu hình hoạt động tương tác giữa thực thể Edge Microgateway và Apigee Edge.

- bootstrap: (mặc định: không có) Một URL trỏ đến một dịch vụ dành riêng cho Cổng vi mô Edge chạy trên Apigee Edge. Edge Microgateway sử dụng dịch vụ này để giao tiếp với Apigee Edge. URL này được trả về khi bạn thực thi lệnh để tạo cặp khoá công khai/riêng tư:

edgemicro genkeys. Hãy xem phần Thiết lập và định cấu hình Cổng vi mô Edge để biết thông tin chi tiết. - jwt_public_key: (mặc định: không có) Một URL trỏ đến proxy của Cổng vi mô Edge được triển khai trên Apigee Edge. Proxy này đóng vai trò là điểm cuối xác thực để phát hành mã thông báo truy cập đã ký cho ứng dụng. URL này được trả về khi bạn thực thi lệnh để triển khai proxy: edgemicro configure. Hãy xem phần Thiết lập và định cấu hình Cổng vi mô Edge để biết thông tin chi tiết.

- quotaUri: Đặt thuộc tính cấu hình này nếu bạn muốn quản lý hạn mức thông qua proxy

edgemicro-authđược triển khai cho tổ chức của bạn. Nếu bạn không đặt thuộc tính này, điểm cuối hạn mức sẽ mặc định là điểm cuối Edge Microgateway nội bộ.edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

thuộc tính edgemicro

Các chế độ cài đặt này sẽ định cấu hình quy trình Edge Microgateway.

- port: (mặc định: 8000) Số cổng mà quy trình Cổng vi mô Edge lắng nghe.

- max_connections: (mặc định: -1) Chỉ định số lượng tối đa các kết nối đến đồng thời mà Cổng vi mô Edge có thể nhận được. Nếu vượt quá số lượng này, hệ thống sẽ trả về trạng thái sau:

res.statusCode = 429; // Too many requests

- max_connections_hard: (mặc định: -1) Số lượng yêu cầu đồng thời tối đa mà Cổng vi mô Edge có thể nhận được trước khi tắt kết nối. Chế độ cài đặt này nhằm ngăn chặn các cuộc tấn công từ chối dịch vụ. Thông thường, hãy đặt giá trị này thành một số lớn hơn max_connections.

-

ghi nhật ký:

-

level: (mặc định: error)

- info – (Nên dùng) Ghi lại tất cả các yêu cầu và phản hồi chuyển qua một thực thể Edge Microgateway.

- warn – Chỉ ghi nhật ký thông báo cảnh báo.

- error – Chỉ ghi lại thông báo lỗi.

- debug – Ghi nhật ký thông báo gỡ lỗi cùng với thông tin, cảnh báo và thông báo lỗi.

- trace (theo dõi) – Ghi lại thông tin theo dõi lỗi cùng với thông tin, cảnh báo và thông báo lỗi.

- none – Không tạo tệp nhật ký.

- dir: (mặc định: /var/tmp) Thư mục lưu trữ các tệp nhật ký.

- stats_log_interval: (mặc định: 60) Khoảng thời gian, tính bằng giây, khi bản ghi thống kê được ghi vào tệp nhật ký API.

- rotate_interval: (mặc định: 24) Khoảng thời gian, tính bằng giờ, khi các tệp nhật ký được xoay vòng.

-

level: (mặc định: error)

- trình bổ trợ: Trình bổ trợ thêm chức năng vào Edge Microgateway. Để biết thông tin chi tiết về cách phát triển trình bổ trợ, hãy xem bài viết Phát triển trình bổ trợ tuỳ chỉnh.

- dir: Đường dẫn tương đối từ thư mục ./gateway đến thư mục ./plugins hoặc đường dẫn tuyệt đối.

- trình tự: Danh sách các mô-đun trình bổ trợ cần thêm vào thực thể Cổng vi mô Edge. Các mô-đun sẽ thực thi theo thứ tự được chỉ định tại đây.

-

debug: Thêm tính năng gỡ lỗi từ xa vào quy trình Edge Microgateway.

- port: Số cổng để nghe. Ví dụ: thiết lập trình gỡ lỗi IDE để nghe trên cổng này.

- args: Đối số cho quá trình gỡ lỗi. Ví dụ:

args --nolazy

- config_change_poll_interval: (mặc định: 600 giây) Cổng vi mô Edge tải định kỳ một cấu hình mới và thực thi tải lại nếu có gì thay đổi. Tính năng thăm dò ý kiến sẽ nhận biết mọi thay đổi được thực hiện trên Edge (thay đổi đối với sản phẩm, proxy nhận biết được cổng vi mô, v.v.) cũng như thay đổi đối với tệp cấu hình cục bộ.

- disable_config_poll_interval: (mặc định: false) Đặt thành true để tắt tính năng thăm dò ý kiến thay đổi tự động.

- request_timeout: Đặt thời gian chờ cho các yêu cầu mục tiêu. Thời gian chờ được đặt bằng giây. Nếu hết thời gian chờ, Edge Microgateway sẽ phản hồi bằng mã trạng thái 504. (Đã thêm phiên bản v2.4.x)

- keep_alive_timeout: Thuộc tính này cho phép bạn đặt thời gian chờ của Cổng vi mô Edge (tính bằng mili giây). (Mặc định: 5 giây) (Thêm vào phiên bản 3.0.6)

- headers_timeout: Thuộc tính này giới hạn khoảng thời gian (tính bằng mili giây) mà trình phân tích cú pháp HTTP sẽ chờ để nhận được các tiêu đề HTTP hoàn chỉnh.

Ví dụ:

edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

Trong nội bộ, tham số này đặt thuộc tính

Server.headersTimeoutcủa Node.js trên các yêu cầu. (Mặc định: 5 giây nhiều hơn thời gian được đặt bằngedgemicro.keep_alive_timeout. Chế độ cài đặt mặc định này ngăn trình cân bằng tải hoặc proxy vô tình ngắt kết nối.) (Thêm vào phiên bản 3.1.1) - noRuleMatchAction: (Chuỗi) Thao tác cần thực hiện (cho phép hoặc từ chối quyền truy cập) nếu quy tắc khớp được chỉ định trong trình bổ trợ

accesscontrolkhông được phân giải (không khớp). Giá trị hợp lệ:ALLOWhoặcDENYMặc định:ALLOW(Đã thêm: phiên bản 3.1.7) - enableAnalytics: (mặc định: true) Đặt thuộc tính thành false để ngăn tải trình bổ trợ phân tích. Trong trường hợp này, hệ thống sẽ không thực hiện lệnh gọi đến số liệu phân tích Apigee Edge. Nếu bạn đặt thành true hoặc khi không cung cấp thuộc tính này, trình bổ trợ phân tích sẽ hoạt động như bình thường. Hãy xem các thuộc tính edgemicro để biết thông tin chi tiết. (Thêm phiên bản 3.1.8).

Ví dụ:

edgemicro enableAnalytics=false|true

- on_target_response_abort: Thuộc tính này cho phép bạn kiểm soát cách Edge Microgateway hoạt động nếu kết nối giữa ứng dụng (Edge Microgateway) và máy chủ mục tiêu bị đóng sớm.

Giá trị Mô tả Mặc định Nếu bạn không chỉ định on_target_response_abort, thì hành vi mặc định sẽ là cắt bớt phản hồi mà không hiển thị lỗi. Trong tệp nhật ký, thông báo cảnh báo sẽ xuất hiện cùng vớitargetResponse abortedvà mã phản hồi 502.appendErrorToClientResponseBodyLỗi tuỳ chỉnh TargetResponseAbortedđược trả về cho ứng dụng. Trong tệp nhật ký, thông báo cảnh báo sẽ xuất hiện cùng vớitargetResponse abortedvà mã phản hồi 502. Ngoài ra, lỗiTargetResponseAbortedđược ghi nhật ký bằng thông báoTarget response ended prematurely.abortClientRequestEdge Microgateway sẽ huỷ yêu cầu và một cảnh báo sẽ được ghi vào tệp nhật ký: TargetResponseAbortedvới mã trạng thái yêu cầu 502.

Ví dụ:

edgemicro: on_target_response_abort: appendErrorToClientResponseBody | abortClientRequest

thuộc tính tiêu đề

Các chế độ cài đặt này định cấu hình cách xử lý một số tiêu đề HTTP nhất định.

- x-forwarded-for: (mặc định: true) Đặt thành false để ngăn phần đầu x-forwarded-for được truyền đến mục tiêu. Xin lưu ý rằng nếu tiêu đề x-forwarded-for có trong yêu cầu, thì giá trị của tiêu đề này sẽ được đặt thành giá trị client-ip trong Edge Analytics.

- x-forwarded-host: (mặc định: true) Đặt thành false để ngăn phần đầu x-forwarded-host được truyền đến mục tiêu.

- x-request-id: (mặc định: true) Đặt thành false để ngăn tiêu đề x-request-id được truyền đến mục tiêu.

- x-response-time: (mặc định: true) Đặt thành false để ngăn tiêu đề x-response-time được truyền đến mục tiêu.

- via: (mặc định: true) Đặt thành false để ngăn việc chuyển tiêu đề qua đến mục tiêu.

thuộc tính oauth

Các chế độ cài đặt này định cấu hình cách Edge Microgateway thực thi quy trình xác thực máy khách.

- allowNoAuthorization: (mặc định: false) Nếu bạn đặt thành true, các lệnh gọi API sẽ được phép đi qua Edge Microgateway mà không cần tiêu đề Uỷ quyền nào. Đặt giá trị này thành false để yêu cầu tiêu đề Uỷ quyền (mặc định).

- allowInvalidAuthorization: (mặc định: false) Nếu bạn đặt thành true, các lệnh gọi API sẽ được phép truyền nếu mã thông báo được truyền trong tiêu đề Uỷ quyền không hợp lệ hoặc đã hết hạn. Đặt giá trị này thành false để yêu cầu mã thông báo hợp lệ (mặc định).

- authorization-header: (mặc định: Authorization: Bearer) Tiêu đề dùng để gửi mã thông báo truy cập đến Edge Microgateway. Bạn nên thay đổi giá trị mặc định trong trường hợp mục tiêu cần sử dụng tiêu đề Uỷ quyền cho một số mục đích khác.

- api-key-header: (mặc định: x-api-key) Tên của tiêu đề hoặc tham số truy vấn dùng để truyền khoá API đến Edge Microgateway. Xem thêm phần Sử dụng khoá API.

- keep-authorization-header: (mặc định: false) Nếu được đặt thành true, tiêu đề Uỷ quyền được gửi trong yêu cầu sẽ được chuyển đến mục tiêu (được giữ nguyên).

- allowOAuthOnly – Nếu được đặt thành true, mọi API phải mang tiêu đề Uỷ quyền với Mã truy cập của người mang. Cho phép bạn chỉ cho phép mô hình bảo mật OAuth (trong khi vẫn duy trì khả năng tương thích ngược). (Đã thêm 2.4.x)

- allowAPIKeyOnly – Nếu được đặt thành true, mọi API phải mang tiêu đề x-api-key (hoặc vị trí tuỳ chỉnh) bằng Khoá API.Cho phép bạn chỉ cho phép mô hình bảo mật khoá API (trong khi vẫn duy trì khả năng tương thích ngược). (Thêm 2.4.x)

- gracePeriod – Tham số này giúp ngăn chặn lỗi do sự khác biệt nhỏ giữa đồng hồ hệ thống và thời gian Không trước (nbf) hoặc Thời gian phát hành (iat) được chỉ định trong mã thông báo uỷ quyền JWT. Đặt tham số này thành số giây để cho phép các khác biệt như vậy. (Thêm 2.5.7)

Thuộc tính dành riêng cho trình bổ trợ

Hãy xem phần Sử dụng trình bổ trợ để biết thông tin chi tiết về các thuộc tính có thể định cấu hình cho từng trình bổ trợ.

Lọc proxy

Bạn có thể lọc những proxy nhận biết được cổng vi mô mà một thực thể Edge Microgateway sẽ xử lý.

Khi khởi động, Edge Microgateway sẽ tải tất cả proxy nhận biết được microgateway trong tổ chức liên kết với microgateway đó. Sử dụng cấu hình sau để giới hạn các proxy mà cổng vi mô sẽ xử lý. Ví dụ: cấu hình này giới hạn số lượng proxy mà cổng vi mô sẽ xử lý ở mức 3: edgemicro_proxy-1, edgemicro_proxy-2 và edgemicro_proxy-3:

edgemicro: proxies: - edgemicro_proxy-1 - edgemicro_proxy-2 - edgemicro_proxy-3

Lọc sản phẩm theo tên

Sử dụng cấu hình sau để giới hạn số lượng sản phẩm API mà Cổng vi mô Edge tải xuống và xử lý. Để lọc các sản phẩm đã tải xuống, hãy thêm tham số truy vấn productnamefilter vào API /products được liệt kê trong tệp *.config.yaml của Cổng vi mô Edge. Ví dụ:

edge_config: bootstrap: >- https://edgemicroservices.apigee.net/edgemicro/bootstrap/organization/willwitman/environment/test jwt_public_key: 'https://myorg-test.apigee.net/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' vaultName: microgateway authUri: 'https://%s-%s.apigee.net/edgemicro-auth' baseUri: >- https://edgemicroservices.apigee.net/edgemicro/%s/organization/%s/environment/%s bootstrapMessage: Please copy the following property to the edge micro agent config keySecretMessage: The following credentials are required to start edge micro products: 'https://myorg-test.apigee.net/edgemicro-auth/products?productnamefilter=%5E%5BEe%5Ddgemicro.%2A%24'

Xin lưu ý rằng giá trị của tham số truy vấn phải được chỉ định ở định dạng biểu thức chính quy và được mã hoá URL. Ví dụ: biểu thức chính quy ^[Ee]dgemicro.*$ sẽ nhận dạng các tên như: "edgemicro-test-1", "edgemicro_demo" và "Edgemicro_New_Demo". Giá trị được mã hoá URL, phù hợp để sử dụng trong tham số truy vấn, là: %5E%5BEe%5Ddgemicro.%2A%24.

Kết quả gỡ lỗi sau đây cho thấy chỉ những sản phẩm được lọc mới được tải xuống:

...

2020-05-27T03:13:50.087Z [76060] [microgateway-config network] products download from https://gsc-demo-prod.apigee.net/edgemicro-auth/products?productnamefilter=%5E%5BEe%5Ddgemicro.%2A%24 returned 200 OK

...

....

....

{

"apiProduct":[

{

"apiResources":[

],

"approvalType":"auto",

"attributes":[

{

"name":"access",

"value":"public"

}

],

"createdAt":1590549037549,

"createdBy":"k***@g********m",

"displayName":"test upper case in name",

"environments":[

"prod",

"test"

],

"lastModifiedAt":1590549037549,

"lastModifiedBy":"k***@g********m",

"name":"Edgemicro_New_Demo",

"proxies":[

"catchall"

],

"quota":"null",

"quotaInterval":"null",

"quotaTimeUnit":"null",

"scopes":[

]

},

{

"apiResources":[

],

"approvalType":"auto",

"attributes":[

{

"name":"access",

"value":"public"

}

],

"createdAt":1590548328998,

"createdBy":"k***@g********m",

"displayName":"edgemicro test 1",

"environments":[

"prod",

"test"

],

"lastModifiedAt":1590548328998,

"lastModifiedBy":"k***@g********m",

"name":"edgemicro-test-1",

"proxies":[

"Lets-Encrypt-Validation-DoNotDelete"

],

"quota":"null",

"quotaInterval":"null",

"quotaTimeUnit":"null",

"scopes":[

]

},

{

"apiResources":[

"/",

"/**"

],

"approvalType":"auto",

"attributes":[

{

"name":"access",

"value":"public"

}

],

"createdAt":1558182193472,

"createdBy":"m*********@g********m",

"displayName":"Edge microgateway demo product",

"environments":[

"prod",

"test"

],

"lastModifiedAt":1569077897465,

"lastModifiedBy":"m*********@g********m",

"name":"edgemicro_demo",

"proxies":[

"edgemicro-auth",

"edgemicro_hello"

],

"quota":"600",

"quotaInterval":"1",

"quotaTimeUnit":"minute",

"scopes":[

]

}

]

}Lọc sản phẩm theo thuộc tính tuỳ chỉnh

Cách lọc sản phẩm dựa trên thuộc tính tuỳ chỉnh:

- Trong giao diện người dùng Edge, hãy chọn proxy edgemicro_auth trong tổ chức/môi trường mà bạn đã định cấu hình Edge Microgateway.

- Trong thẻ Phát triển, hãy mở chính sách JavaCallout trong trình chỉnh sửa.

- Thêm một thuộc tính tuỳ chỉnh có khoá

products.filter.attributesvới danh sách tên thuộc tính phân tách bằng dấu phẩy. Chỉ những sản phẩm chứa bất kỳ tên thuộc tính tuỳ chỉnh nào mới được trả về cho Edge Microgateway. - Bạn có thể tuỳ ý tắt tính năng kiểm tra này để xem sản phẩm có được bật cho môi trường hiện tại hay không bằng cách đặt thuộc tính tuỳ chỉnh

products.filter.env.enablethànhfalse. (Mặc định là true.) - (Chỉ dành cho đám mây riêng tư) Nếu bạn đang sử dụng Edge cho đám mây riêng tư, hãy đặt thuộc tính

org.noncpsthànhtrueđể lấy sản phẩm cho các môi trường không phải CPS.

Ví dụ:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<JavaCallout async="false" continueOnError="false" enabled="true" name="JavaCallout">

<DisplayName>JavaCallout</DisplayName>

<FaultRules/>

<Properties>

<Property name="products.filter.attributes">attrib.one, attrib.two</Property>

<Property name="products.filter.env.enable">false</Property>

<Property name="org.noncps">true</Property>

</Properties>

<ClassName>io.apigee.microgateway.javacallout.Callout</ClassName>

<ResourceURL>java://micro-gateway-products-javacallout-2.0.0.jar</ResourceURL>

</JavaCallout>Lọc sản phẩm theo trạng thái thu hồi

Sản phẩm API có 3 mã trạng thái là Đang chờ xử lý, Đã phê duyệt và Đã thu hồi. Một thuộc tính mới có tên là allowProductStatus đã được thêm vào chính sách Biến JWT trong proxy edgemicro-auth. Cách sử dụng thuộc tính này để lọc các sản phẩm API được liệt kê trong JWT:

- Mở proxy edgemicro-auth trong trình chỉnh sửa proxy Apigee.

- Thêm thuộc tính

allowProductStatusvào tệp XML của chính sách SetJWTVariables và chỉ định danh sách mã trạng thái được phân tách bằng dấu phẩy để lọc. Ví dụ: cách lọc theo trạng thái Đang chờ xử lý và Đã thu hồi:<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <Javascript timeLimit="20000" async="false" continueOnError="false" enabled="true" name="Set-JWT-Variables"> <DisplayName>Set JWT Variables</DisplayName> <FaultRules/> <Properties> <Property name="allowProductStatus">Pending,Revoked</Property> </Properties> <ResourceURL>jsc://set-jwt-variables.js</ResourceURL> </Javascript>

Nếu bạn chỉ muốn đăng các sản phẩm Được phê duyệt, hãy đặt thuộc tính như sau:

<Property name="allowProductStatus">Approved</Property>

- Lưu proxy.

Nếu không có thẻ Tài sản, thì các sản phẩm có tất cả mã trạng thái sẽ được liệt kê trong JWT.

Để sử dụng tài sản mới này, bạn phải nâng cấp proxy edgemicro-auth.

Định cấu hình tần suất đẩy số liệu phân tích

Sử dụng các tham số cấu hình này để kiểm soát tần suất Edge Microgateway gửi dữ liệu phân tích đến Apigee:

- bufferSize (Không bắt buộc): Số bản ghi phân tích tối đa mà vùng đệm có thể chứa trước khi bắt đầu xoá các bản ghi cũ nhất. Mặc định: 10000

- batchSize (Không bắt buộc): Kích thước tối đa của một lô bản ghi phân tích được gửi đến Apigee. Mặc định: 500

- flushInterval (Không bắt buộc): Số mili giây giữa mỗi lần xả một lô bản ghi phân tích được gửi đến Apigee. Mặc định: 5000

Ví dụ:

analytics: bufferSize: 15000 batchSize: 1000 flushInterval: 6000

Che giấu dữ liệu phân tích

Cấu hình sau đây ngăn thông tin đường dẫn yêu cầu xuất hiện trong số liệu phân tích của Edge. Thêm nội dung sau vào cấu hình của cổng vi mô để che giấu URI yêu cầu và/hoặc đường dẫn yêu cầu. Xin lưu ý rằng URI bao gồm tên máy chủ và phần đường dẫn của yêu cầu.

analytics: mask_request_uri: 'string_to_mask' mask_request_path: 'string_to_mask'

Phân tách các lệnh gọi API trong Edge Analytics

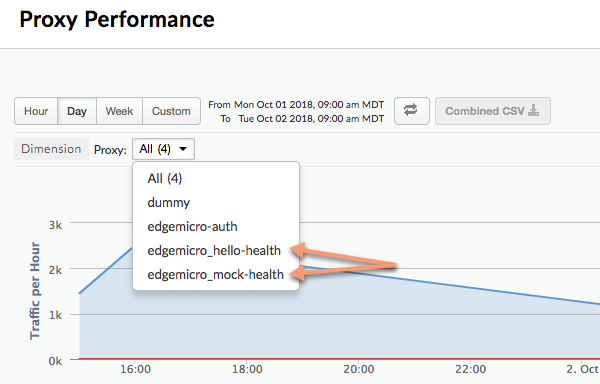

Bạn có thể định cấu hình trình bổ trợ phân tích để phân tách một đường dẫn API cụ thể để đường dẫn đó xuất hiện dưới dạng một proxy riêng biệt trong trang tổng quan của Edge Analytics. Ví dụ: bạn có thể tách biệt API kiểm tra tình trạng trong trang tổng quan để tránh nhầm lẫn với các lệnh gọi proxy API thực tế. Trong trang tổng quan Analytics, các proxy được phân tách tuân theo mẫu đặt tên sau:

edgemicro_proxyname-health

Hình ảnh sau đây cho thấy hai proxy được phân tách trong trang tổng quan Analytics: edgemicro_hello-health và edgemicro_mock-health:

Sử dụng các tham số này để phân tách đường dẫn tương đối và tuyệt đối trong trang tổng quan Analytics dưới dạng các proxy riêng biệt:

- relativePath (Không bắt buộc): Chỉ định một đường dẫn tương đối để phân tách trong trang tổng quan Analytics. Ví dụ: nếu bạn chỉ định

/healthcheck, tất cả lệnh gọi API chứa đường dẫn/healthchecksẽ xuất hiện trong trang tổng quan dưới dạngedgemicro_proxyname-health. Xin lưu ý rằng cờ này bỏ qua đường dẫn cơ sở của proxy. Để phân tách dựa trên đường dẫn đầy đủ, bao gồm cả đường dẫn cơ sở, hãy sử dụng cờproxyPath. - proxyPath (Không bắt buộc): Chỉ định đường dẫn proxy API đầy đủ, bao gồm cả đường dẫn cơ sở của proxy để phân tách trong trang tổng quan về số liệu phân tích. Ví dụ: nếu bạn chỉ định

/mocktarget/healthcheck, trong đó/mocktargetlà đường dẫn cơ sở của proxy, thì tất cả lệnh gọi API có đường dẫn/mocktarget/healthchecksẽ xuất hiện trong trang tổng quan dưới dạngedgemicro_proxyname-health.

Ví dụ: trong cấu hình sau, mọi đường dẫn API chứa /healthcheck sẽ được trình bổ trợ phân tích phân tách. Điều này có nghĩa là /foo/healthcheck và /foo/bar/healthcheck sẽ được phân tách thành một proxy riêng biệt có tên là edgemicro_proxyname-health trong trang tổng quan về số liệu phân tích.

analytics: uri: >- https://xx/edgemicro/ax/org/docs/environment/test bufferSize: 100 batchSize: 50 flushInterval: 500 relativePath: /healthcheck

Trong cấu hình sau, mọi API có đường dẫn proxy /mocktarget/healthcheck sẽ được phân tách dưới dạng một proxy riêng biệt có tên là edgemicro_proxyname-health trong trang tổng quan phân tích.

analytics: uri: >- https://xx/edgemicro/ax/org/docs/environment/test bufferSize: 100 batchSize: 50 flushInterval: 500 proxyPath: /mocktarget/healthcheck

Thiết lập Edge Microgateway phía sau tường lửa của công ty

Sử dụng proxy HTTP để giao tiếp với Apigee Edge

Thêm trong phiên bản 3.1.2.

Để sử dụng proxy HTTP cho việc giao tiếp giữa Edge Microgateway và Apigee Edge, hãy làm như sau:

- Đặt các biến môi trường

HTTP_PROXY,HTTPS_PROXYvàNO_PROXY. Các biến này kiểm soát máy chủ lưu trữ cho mỗi proxy HTTP mà bạn muốn sử dụng để giao tiếp với Apigee Edge hoặc máy chủ lưu trữ nào không nên xử lý giao tiếp với Apigee Edge. Ví dụ:export HTTP_PROXY='http://localhost:3786' export HTTPS_PROXY='https://localhost:3786' export NO_PROXY='localhost,localhost:8080'

Xin lưu ý rằng

NO_PROXYcó thể là danh sách các miền được phân tách bằng dấu phẩy mà Cổng vi mô Edge không được proxy đến.Để biết thêm thông tin về các biến này, hãy xem https://www.npmjs.com/package/request#controlling-proxy-behaviour-using-environment-variables

- Khởi động lại Edge Microgateway.

Sử dụng proxy HTTP để giao tiếp với mục tiêu

Thêm trong phiên bản 3.1.2.

Để sử dụng proxy HTTP cho hoạt động giao tiếp giữa Edge Microgateway và các mục tiêu phụ trợ, hãy làm như sau:

- Thêm cấu hình sau vào tệp cấu hình của cổng vi mô:

edgemicro: proxy: tunnel: true | false url: proxy_url bypass: target_host # target hosts to bypass the proxy. enabled: true | falseTrong trường hợp:

- tunnel (Cầu hầm): (Không bắt buộc) Khi đúng, Edge Microgateway sử dụng phương thức HTTP CONNECT để tạo cầu hầm cho các yêu cầu HTTP qua một kết nối TCP. (Điều này cũng đúng nếu các biến môi trường, như được đề cập bên dưới, để định cấu hình proxy được bật TLS). Mặc định:

false - url: URL proxy HTTP.

- bypass (bỏ qua): (Không bắt buộc) Chỉ định một hoặc nhiều URL máy chủ đích được phân tách bằng dấu phẩy sẽ bỏ qua proxy HTTP. Nếu bạn không đặt thuộc tính này, hãy sử dụng biến môi trường NO_PROXY để chỉ định những URL mục tiêu cần bỏ qua.

- enabled (đã bật): Nếu đúng và

proxy.urlđược đặt, hãy sử dụng giá trịproxy.urlcho proxy HTTP. Nếu true vàproxy.urlkhông được đặt, hãy sử dụng các proxy được chỉ định trong biến môi trường proxy HTTPHTTP_PROXYvàHTTPS_PROXY, như mô tả trong phần Sử dụng proxy HTTP để giao tiếp với Apigee Edge.

Ví dụ:

edgemicro: proxy: tunnel: true url: 'http://localhost:3786' bypass: 'localhost','localhost:8080' # target hosts to bypass the proxy. enabled: true - tunnel (Cầu hầm): (Không bắt buộc) Khi đúng, Edge Microgateway sử dụng phương thức HTTP CONNECT để tạo cầu hầm cho các yêu cầu HTTP qua một kết nối TCP. (Điều này cũng đúng nếu các biến môi trường, như được đề cập bên dưới, để định cấu hình proxy được bật TLS). Mặc định:

- Khởi động lại Edge Microgateway.

Sử dụng ký tự đại diện trong proxy nhận biết được Microgateway

Bạn có thể sử dụng một hoặc nhiều ký tự đại diện "*" trong đường dẫn cơ sở của một proxy edgemicro_* (Nhận biết được Microgateway). Ví dụ: đường dẫn cơ sở của /team/*/members cho phép ứng dụng gọi https://[host]/team/blue/members và https://[host]/team/green/members mà bạn không cần tạo proxy API mới để hỗ trợ các nhóm mới. Xin lưu ý rằng /**/ không được hỗ trợ.

Lưu ý quan trọng: Apigee KHÔNG hỗ trợ việc sử dụng ký tự đại diện "*" làm phần tử đầu tiên của đường dẫn cơ sở. Ví dụ: chúng tôi KHÔNG hỗ trợ tính năng tìm kiếm /*/.

Xoay vòng khoá JWT

Sau lần đầu tạo JWT, bạn có thể cần thay đổi cặp khoá công khai/riêng tư được lưu trữ trong KVM được mã hoá của Edge. Quá trình tạo một cặp khoá mới này được gọi là xoay khoá.

Cách Edge Microgateway sử dụng JWT

Mã thông báo web JSON (JWT) là một tiêu chuẩn mã thông báo được mô tả trong RFC7519. JWT cung cấp một cách để ký một tập hợp các tuyên bố mà người nhận JWT có thể xác minh một cách đáng tin cậy.

Bạn có thể tạo JWT bằng CLI và sử dụng JWT đó trong tiêu đề Uỷ quyền của các lệnh gọi API thay vì khoá API. Ví dụ:

curl -i http://localhost:8000/hello -H "Authorization: Bearer eyJhbGciOiJ..dXDefZEA"

Để biết thông tin về cách tạo JWT bằng CLI, hãy xem phần Tạo mã thông báo.

Xoay vòng khoá là gì?

Sau lần đầu tạo JWT, bạn có thể cần thay đổi cặp khoá công khai/riêng tư được lưu trữ trong KVM được mã hoá của Edge. Quá trình tạo một cặp khoá mới này được gọi là xoay khoá. Khi bạn xoay vòng khoá, một cặp khoá riêng tư/công khai mới sẽ được tạo và lưu trữ trong KVM "microgateway" trong tổ chức/môi trường Apigee Edge. Ngoài ra, khoá công khai cũ sẽ được giữ lại cùng với giá trị mã khoá ban đầu.

Để tạo JWT, Edge sử dụng thông tin được lưu trữ trong KVM đã mã hoá. Một KVM có tên là microgateway đã được tạo và điền sẵn các khoá khi bạn thiết lập (định cấu hình) ban đầu cho Cổng vi mô Edge. Các khoá trong KVM được dùng để ký và mã hoá JWT.

Các khoá KVM bao gồm:

-

private_key – Khoá riêng tư RSA mới nhất (được tạo gần đây nhất) dùng để ký JWT.

-

public_key – Chứng chỉ mới nhất (được tạo gần đây nhất) dùng để xác minh JWT được ký bằng private_key.

-

private_key_kid – Mã khoá riêng tư mới nhất (được tạo gần đây nhất). Mã khoá này được liên kết với giá trị private_key và dùng để hỗ trợ tính năng xoay vòng khoá.

-

public_key1_kid – Mã khoá công khai mới nhất (được tạo gần đây nhất). Khoá này được liên kết với giá trị public_key1 và dùng để hỗ trợ tính năng xoay vòng khoá. Giá trị này giống với khoá con riêng tư.

-

public_key1 – Khoá công khai mới nhất (được tạo gần đây nhất).

Khi bạn thực hiện việc xoay khoá, các giá trị khoá hiện có sẽ được thay thế trong bản đồ và các khoá mới sẽ được thêm vào để giữ lại khoá công khai cũ. Ví dụ:

-

public_key2_kid – Mã khoá công khai cũ. Khoá này được liên kết với giá trị public_key2 và dùng để hỗ trợ việc xoay khoá.

-

public_key2 – Khoá công khai cũ.

Các JWT được đưa ra để xác minh sẽ được xác minh bằng khoá công khai mới. Nếu xác minh không thành công, thì khoá công khai cũ sẽ được sử dụng cho đến khi JWT hết hạn (sau khoảng thời gian token_expiry*, mặc định là 30 phút). Bằng cách này, bạn có thể "xoay vòng" các khoá mà không làm gián đoạn lưu lượng truy cập API ngay lập tức.

Cách xoay vòng khoá

Phần này giải thích cách thực hiện việc xoay khoá.

- Để nâng cấp KVM, hãy sử dụng lệnh

edgemicro upgradekvm. Để biết thông tin chi tiết về cách chạy lệnh này, hãy xem phần Nâng cấp KVM. Bạn chỉ cần thực hiện bước này một lần. - Để nâng cấp proxy edgemicro-oauth, hãy sử dụng lệnh

edgemicro upgradeauth. Để biết thông tin chi tiết về cách chạy lệnh này, hãy xem phần Nâng cấp proxy edgemicro-auth. Bạn chỉ cần thực hiện bước này một lần. - Thêm dòng sau vào tệp

~/.edgemicro/org-env-config.yaml, trong đó bạn phải chỉ định cùng một tổ chức và môi trường mà bạn đã định cấu hình để sử dụng cổng vi mô:jwk_public_keys: 'https://$ORG-$ENV.apigee.net/edgemicro-auth/jwkPublicKeys'

Chạy lệnh xoay khoá để xoay khoá. Để biết thông tin chi tiết về lệnh này, hãy xem phần Xoay khoá.

edgemicro rotatekey -o $ORG -e $ENV -k $KEY -s $SECRET

Ví dụ:

edgemicro rotatekey -o docs -e test \ -k 27ee39567c75e4567a66236cbd4e86d1cc93df6481454301bd5fac4d3497fcbb \ -s 4618b0008a6185d7327ebf53bee3c50282ccf45a3cceb1ed9828bfbcf1148b47

Sau khi xoay khoá, Edge sẽ trả về nhiều khoá cho Edge Microgateway. Lưu ý trong ví dụ sau, mỗi khoá có một giá trị "kid" (Mã khoá) duy nhất. Sau đó, cổng vi mô sẽ sử dụng các khoá này để xác thực mã thông báo uỷ quyền. Nếu không xác thực được mã thông báo, cổng vi mô sẽ xem liệu có khoá cũ trong tập hợp khoá hay không và thử khoá đó. Định dạng của các khoá được trả về là Khoá web JSON (JWK). Bạn có thể đọc về định dạng này trong RFC 7517.

{

"keys": [

{

"kty": "RSA",

"n": "nSl7R_0wKLiWi6cO3n8aOJwYGBtinq723Jgg8i7KKWTSTYoszOjgGsJf_MX4JEW1YCScwpE5o4o8ccQN09iHVTlIhk8CNiMZNPipClmRVjaL_8IWvMQp1iN66qy4ldWXzXnHfivUZZogCkBNqCz7VSC5rw2Jf57pdViULVvVDGwTgf46sYveW_6h8CAGaD0KLd3vZffxIkoJubh0yMy0mQP3aDOeIGf_akeZeZ6GzF7ltbKGd954iNTiKmdm8IKhz6Y3gLpC9iwQ-kex_j0CnO_daHl1coYxUSCIdv4ziWIeM3dmjQ5_2dEvUDIGG6_Az9hTpNgPE5J1tvrOHAmunQ",

"e": "AQAB",

"kid": "2"

},

{

"kty": "RSA",

"n": "8BKwzx34BMUcHwTuQtmp8LFRCMxbkKg_zsWD6eOMIUTAsORexTGJsTy7z-4aH0wJ3fT-3luAAUPLBQwGcuHo0P1JnbtPrpuYjaJKSZOeIMOnlryJCspmv-1xG4qAqQ9XaZ9C97oecuj7MMoNwuaZno5MvsY-oi5B_gqED3vIHUjaWCErd4reONyFSWn047dvpE6mwRhZbcOTkAHT8ZyKkHISzopkFg8CD-Mij12unxA3ldcTV7yaviXgxd3eFSD1_Z4L7ZRsDUukCJkJ-8qY2-GWjewzoxl-mAW9D1tLK6qAdc89yFem3JHRW6L1le3YK37-bs6b2a_AqJKsKm5bWw",

"e": "AQAB",

"kid": "1"

}

]

}Định cấu hình độ trễ "không trước"

Đối với các phiên bản 3.1.5 trở về trước, khoá riêng tư mới do lệnh rotatekey tạo ra sẽ có hiệu lực ngay lập tức và các mã thông báo mới được tạo sẽ được ký bằng khoá riêng tư mới. Tuy nhiên, khoá công khai mới chỉ được cung cấp cho các thực thể Edge Microgateway mỗi 10 phút (theo mặc định) khi cấu hình microgateway được làm mới. Do độ trễ này giữa việc ký mã thông báo và làm mới thực thể cổng vi mô, các mã thông báo được ký bằng khoá mới nhất sẽ bị từ chối cho đến khi tất cả các thực thể nhận được khoá mới nhất công khai.

Trong trường hợp có nhiều thực thể cổng vi mô, độ trễ khoá công khai đôi khi dẫn đến lỗi thời gian chạy không liên tục với trạng thái 403, vì việc xác thực mã thông báo sẽ thành công trên một thực thể nhưng không thành công trên một thực thể khác cho đến khi tất cả các thực thể được làm mới.

Kể từ phiên bản 3.1.6, một cờ mới trên lệnh rotatekey cho phép bạn chỉ định độ trễ để khoá riêng tư mới có hiệu lực, cho phép thời gian làm mới tất cả các thực thể của cổng vi mô và nhận khoá công khai mới. Cờ mới là --nbf, viết tắt của "not before" (không trước).

Cờ này nhận giá trị số nguyên, số phút cần trì hoãn.

Trong ví dụ sau, độ trễ được đặt thành 15 phút:

edgemicro rotatekey -o docs -e test \ -k 27ee39567c75e4567a66236cbd4e86d1cc93df6481454301bd5fac4d3497fcbb \ -s 4618b0008a6185d7327ebf53bee3c50282ccf45a3cceb1ed9828bfbcf1148b47 \ --nbf 15

Xin lưu ý rằng bạn nên đặt độ trễ lớn hơn chế độ cài đặt cấu hình config_change_poll_internal, mặc định là 10 phút. Xem thêm các thuộc tính edgemicro.

Lọc proxy đã tải xuống

Theo mặc định, Cổng vi mô Edge sẽ tải xuống tất cả proxy trong tổ chức Edge của bạn bắt đầu bằng tiền tố đặt tên "edgemicro_". Bạn có thể thay đổi tuỳ chọn mặc định này để tải các proxy có tên khớp với một mẫu xuống.

- Mở tệp cấu hình Edge Micro:

~/.edgemicro/org-env-config.yaml - Thêm phần tử proxyPattern trong edge_config. Ví dụ: mẫu sau đây sẽ tải các proxy xuống, chẳng hạn như edgemicro_foo, edgemicro_fast và edgemicro_first.

edge_config: … proxyPattern: edgemicro_f*

Chỉ định sản phẩm không có proxy API

Trong Apigee Edge, bạn có thể tạo một sản phẩm API không chứa bất kỳ proxy API nào. Cấu hình sản phẩm này cho phép khoá API liên kết với sản phẩm đó hoạt động với mọi proxy được triển khai trong tổ chức của bạn. Kể từ phiên bản 2.5.4, Edge Microgateway hỗ trợ cấu hình sản phẩm này.

Gỡ lỗi và khắc phục sự cố

Kết nối với trình gỡ lỗi

Bạn có thể chạy Edge Microgateway bằng trình gỡ lỗi, chẳng hạn như node-inspector. Điều này rất hữu ích khi khắc phục sự cố và gỡ lỗi các trình bổ trợ tuỳ chỉnh.

- Khởi động lại Edge Microgateway ở chế độ gỡ lỗi. Để thực hiện việc này, hãy thêm

DEBUG=*vào đầu lệnhstart:DEBUG=* edgemicro start -o $ORG -e $ENV -k $KEY -s $SECRET

Để chuyển hướng đầu ra gỡ lỗi đến một tệp, bạn có thể sử dụng lệnh sau:

export DEBUG=* nohup edgemicro start \ -o $ORG -e $ENV -k $KEY -s $SECRET 2>&1 | tee /tmp/file.log

- Khởi động trình gỡ lỗi và thiết lập trình gỡ lỗi để nghe số cổng cho quá trình gỡ lỗi.

- Giờ đây, bạn có thể xem qua mã Edge Microgateway, đặt điểm ngắt, theo dõi biểu thức, v.v.

Bạn có thể chỉ định các cờ Node.js tiêu chuẩn liên quan đến chế độ gỡ lỗi. Ví dụ: --nolazy giúp gỡ lỗi mã không đồng bộ.

Kiểm tra tệp nhật ký

Nếu bạn gặp sự cố, hãy nhớ kiểm tra tệp nhật ký để biết thông tin chi tiết về quá trình thực thi và thông tin lỗi. Để biết thông tin chi tiết, hãy xem bài viết Quản lý tệp nhật ký.

Sử dụng tính năng bảo mật khoá API

Khoá API cung cấp một cơ chế đơn giản để xác thực các ứng dụng gửi yêu cầu đến Cổng vi mô Edge. Bạn có thể lấy khoá API bằng cách sao chép giá trị Khoá người dùng (còn gọi là Mã ứng dụng) từ một sản phẩm Apigee Edge có chứa proxy xác thực Edge Microgateway.

Lưu khoá vào bộ nhớ đệm

Khoá API được trao đổi cho mã thông báo thông báo, được lưu vào bộ nhớ đệm. Bạn có thể tắt tính năng lưu vào bộ nhớ đệm bằng cách đặt tiêu đề Cache-Control: no-cache trên các yêu cầu đến cho Cổng vi mô Edge.

Sử dụng khoá API

Bạn có thể truyền khoá API trong yêu cầu API dưới dạng tham số truy vấn hoặc trong tiêu đề. Theo mặc định, tên tiêu đề và tham số truy vấn đều là x-api-key.

Ví dụ về tham số truy vấn:

curl http://localhost:8000/foobar?x-api-key=JG616Gjz7xs4t0dvpvVsGdI49G34xGsz

Ví dụ về tiêu đề:

curl http://localhost:8000/foobar -H "x-api-key:JG616Gjz7xs4t0dvpvVsGdI49G34xGsz"

Định cấu hình tên khoá API

Theo mặc định, x-api-key là tên dùng cho cả tiêu đề khoá API và tham số truy vấn.

Bạn có thể thay đổi giá trị mặc định này trong tệp cấu hình, như được giải thích trong phần Thay đổi cấu hình. Ví dụ: để thay đổi tên thành apiKey:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false api-key-header: apiKey

Trong ví dụ này, cả tham số truy vấn và tên tiêu đề đều được thay đổi thành apiKey. Tên x-api-key sẽ không hoạt động nữa trong cả hai trường hợp. Xem thêm phần Thay đổi cấu hình.

Ví dụ:

curl http://localhost:8000/foobar -H "apiKey:JG616Gjz7xs4t0dvpvVsGdI49G34xGsz"

Để biết thêm thông tin về cách sử dụng khoá API với các yêu cầu proxy, hãy xem phần Cổng vi mô Secure Edge.

Bật mã phản hồi ngược

Theo mặc định, trình bổ trợ oauth chỉ trả về mã trạng thái lỗi 4xx nếu phản hồi không phải là trạng thái 200. Bạn có thể thay đổi hành vi này để luôn trả về mã 4xx hoặc 5xx chính xác, tuỳ thuộc vào lỗi.

Để bật tính năng này, hãy thêm thuộc tính oauth.useUpstreamResponse: true vào cấu hình Edge Microgateway. Ví dụ:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

Sử dụng tính năng bảo mật mã thông báo OAuth2

Phần này giải thích cách lấy mã thông báo truy cập và mã thông báo làm mới OAuth2. Mã thông báo truy cập được dùng để thực hiện các lệnh gọi API bảo mật thông qua cổng vi mô. Mã làm mới được dùng để lấy mã truy cập mới.

Cách lấy mã truy cập

Phần này giải thích cách sử dụng proxy edgemicro-auth để nhận mã thông báo truy cập.

Bạn cũng có thể lấy mã thông báo truy cập bằng lệnh CLI edgemicro token.

Để biết thông tin chi tiết về CLI, hãy xem phần Quản lý mã thông báo.

API 1: Gửi thông tin xác thực dưới dạng tham số nội dung

Thay thế tên tổ chức và môi trường của bạn trong URL, đồng thời thay thế giá trị Mã nhận dạng người dùng và Mã xác thực người dùng lấy được từ ứng dụng dành cho nhà phát triển trên Apigee Edge cho các tham số nội dung client_id và client_secret:

curl -i -X POST "http://<org>-<test>.apigee.net/edgemicro-auth/token" \

-d '{"grant_type": "client_credentials", "client_id": "your_client_id", \

"client_secret": "your_client_secret"}' -H "Content-Type: application/json"

API 2: Gửi thông tin xác thực trong tiêu đề Xác thực cơ bản

Gửi thông tin xác thực ứng dụng dưới dạng tiêu đề Xác thực cơ bản và grant_type dưới dạng tham số biểu mẫu. Biểu mẫu lệnh này cũng được thảo luận trong RFC 6749: Khung uỷ quyền OAuth 2.0.

http://<org>-<test>.apigee.net/edgemicro-auth/token -v -u your_client_id:your_client_secret \ -d 'grant_type=client_credentials' -H "Content-Type: application/x-www-form-urlencoded"

Kết quả mẫu

API này trả về một phản hồi JSON. Xin lưu ý rằng không có sự khác biệt giữa thuộc tínhtoken và access_token. Bạn có thể sử dụng một trong hai. Xin lưu ý rằng expires_in là một giá trị số nguyên được chỉ định bằng giây.

{ "token": "eyJraWQiOiIxIiwidHlwIjoi", "access_token": "eyJraWQiOiIxIiwid", "token_type": "bearer", "expires_in": 1799 }

Cách nhận mã làm mới

Để nhận mã thông báo làm mới, hãy thực hiện lệnh gọi API đến điểm cuối /token của proxy edgemicro-auth. Bạn PHẢI thực hiện lệnh gọi API này bằng loại cấp phép password. Các bước sau đây sẽ hướng dẫn bạn thực hiện quy trình này.

- Nhận mã truy cập và mã làm mới bằng API

/token. Xin lưu ý rằng loại cấp phép làpassword:curl -X POST \ https://your_organization-your_environment.apigee.net/edgemicro-auth/token \ -H 'Content-Type: application/json' \ -d '{ "client_id":"mpK6l1Bx9oE5zLdifoDbF931TDnDtLq", "client_secret":"bUdDcFgv3nXffnU", "grant_type":"password", "username":"mpK6lBx9RoE5LiffoDbpF931TDnDtLq", "password":"bUdD2FvnMsXffnU" }'API này trả về một mã truy cập và một mã làm mới. Phản hồi sẽ có dạng như sau. Xin lưu ý rằng

expires_inđánh giá các số nguyên và được chỉ định bằng giây.{ "token": "your-access-token", "access_token": "your-access-token", "token_type": "bearer", "expires_in": 108, "refresh_token": "your-refresh-token", "refresh_token_expires_in": 431, "refresh_token_issued_at": "1562087304302", "refresh_token_status": "approved" } - Giờ đây, bạn có thể sử dụng mã làm mới để lấy mã truy cập mới bằng cách gọi điểm cuối

/refreshcủa cùng một API. Ví dụ:curl -X POST \ https://willwitman-test.apigee.net/edgemicro-auth/refresh \ -H 'Content-Type: application/json' \ -d '{ "client_id":"mpK6l1Bx9RoE5zLifoDbpF931TDnDtLq", "client_secret":"bUdDc2Fv3nMXffnU", "grant_type":"refresh_token", "refresh_token":"your-refresh-token" }'API sẽ trả về một mã thông báo truy cập mới. Phản hồi sẽ có dạng như sau:

{ "token": "your-new-access-token" }

Giám sát mãi mãi

Chỉ định điểm cuối của tệp cấu hình

Nếu chạy nhiều phiên bản Edge Microgateway, bạn nên quản lý cấu hình của các phiên bản đó từ một vị trí duy nhất. Bạn có thể thực hiện việc này bằng cách chỉ định một điểm cuối HTTP mà Edge Micro có thể tải tệp cấu hình xuống. Bạn có thể chỉ định điểm cuối này khi khởi động Edge Micro bằng cờ -u.

Ví dụ:

edgemicro start -o jdoe -e test -u http://mylocalserver/mgconfig -k public_key -s secret_key

trong đó điểm cuối mgconfig trả về nội dung của tệp cấu hình. Đây là tệp theo mặc định nằm trong ~/.edgemicro và có quy ước đặt tên: org-env-config.yaml.

Tắt tính năng lưu dữ liệu kết nối TCP vào vùng đệm

Bạn có thể sử dụng thuộc tính cấu hình nodelay để tắt tính năng lưu dữ liệu vào bộ đệm cho các kết nối TCP mà Cổng vi mô Edge sử dụng.

Theo mặc định, các kết nối TCP sử dụng thuật toán Nagle để lưu dữ liệu vào bộ đệm trước khi gửi dữ liệu. Việc đặt nodelay thành true sẽ tắt hành vi này (dữ liệu sẽ ngay lập tức kích hoạt dữ liệu mỗi khi socket.write() được gọi). Hãy xem thêm tài liệu về Node.js để biết thêm thông tin chi tiết.

Để bật nodelay, hãy chỉnh sửa tệp cấu hình Edge Micro như sau:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

Chạy Edge Microgateway ở chế độ độc lập

Bạn có thể chạy Edge Microgateway hoàn toàn tách biệt với mọi phần phụ thuộc Apigee Edge. Tình huống này, được gọi là chế độ độc lập, cho phép bạn chạy và kiểm thử Cổng vi mô Edge mà không cần kết nối Internet.

Ở chế độ độc lập, các tính năng sau đây không hoạt động vì chúng yêu cầu kết nối với Apigee Edge:

- OAuth và khoá API

- Hạn mức

- Số liệu phân tích

Mặt khác, các trình bổ trợ tuỳ chỉnh và tính năng chặn sự cố tăng đột biến hoạt động bình thường vì không yêu cầu kết nối với Apigee Edge. Ngoài ra, một trình bổ trợ mới có tên là extauth cho phép bạn uỷ quyền các lệnh gọi API đến cổng vi mô bằng JWT khi ở chế độ độc lập.

Định cấu hình và khởi động cổng

Cách chạy Edge Microgateway ở chế độ độc lập:

- Tạo một tệp cấu hình có tên như sau:

$HOME/.edgemicro/$ORG-$ENV-config.yamlVí dụ:

vi $HOME/.edgemicro/foo-bar-config.yaml

- Dán mã sau vào tệp:

edgemicro: port: 8000 max_connections: 1000 config_change_poll_interval: 600 logging: level: error dir: /var/tmp stats_log_interval: 60 rotate_interval: 24 plugins: sequence: - extauth - spikearrest headers: x-forwarded-for: true x-forwarded-host: true x-request-id: true x-response-time: true via: true extauth: publickey_url: https://www.googleapis.com/oauth2/v1/certs spikearrest: timeUnit: second allow: 10 buffersize: 0 - Xuất biến môi trường sau đây với giá trị "1":

export EDGEMICRO_LOCAL=1

- Thực thi lệnh

startsau đây, trong đó bạn cung cấp các giá trị để tạo bản sao của proxy cục bộ:edgemicro start -o $ORG -e $ENV -a $LOCAL_PROXY_NAME \ -v $LOCAL_PROXY_VERSION -t $TARGET_URL -b $BASE_PATH

Trong trường hợp:

- $ORG là tên "org" mà bạn đã sử dụng trong tên tệp cấu hình.

- $ENV là tên "env" mà bạn đã sử dụng trong tên tệp cấu hình.

- $LOCAL_PROXY_NAME là tên của proxy cục bộ sẽ được tạo. Bạn có thể sử dụng bất kỳ tên nào bạn muốn.

- $LOCAL_PROXY_VERSION là số phiên bản của proxy.

- $TARGET_URL là URL cho mục tiêu của proxy. (Mục tiêu là dịch vụ mà proxy gọi.)

- $BASE_PATH là đường dẫn cơ sở của proxy. Giá trị này phải bắt đầu bằng dấu gạch chéo xuôi. Đối với đường dẫn cơ sở gốc, bạn chỉ cần chỉ định một dấu gạch chéo lên; ví dụ: "/".

Ví dụ:

edgemicro start -o local -e test -a proxy1 -v 1 -t http://mocktarget.apigee.net -b /

- Kiểm thử cấu hình.

curl http://localhost:8000/echo { "error" : "missing_authorization" }Vì trình bổ trợ

extauthnằm trong tệpfoo-bar-config.yaml, nên bạn sẽ gặp lỗi "missing_authorization" (thiếu_quyền_uỷ_quyền). Trình bổ trợ này xác thực JWT phải có trong tiêu đề Uỷ quyền của lệnh gọi API. Trong phần tiếp theo, bạn sẽ nhận được một JWT cho phép các lệnh gọi API thực hiện mà không gặp lỗi.

Ví dụ: Lấy mã uỷ quyền

Ví dụ sau đây cho thấy cách lấy JWT từ điểm cuối JWT của Edge Microgateway trên Apigee Edge (edgemicro-auth/jwkPublicKeys). Điểm cuối này được triển khai khi bạn thực hiện thiết lập và định cấu hình tiêu chuẩn của Edge Microgateway.

Để lấy JWT từ điểm cuối Apigee, trước tiên, bạn phải thiết lập Edge Microgateway tiêu chuẩn và kết nối với Internet. Điểm cuối Apigee chỉ được dùng ở đây cho mục đích minh hoạ và không bắt buộc. Bạn có thể sử dụng một điểm cuối mã thông báo JWT khác nếu muốn. Nếu có, bạn sẽ cần lấy JWT bằng API được cung cấp cho điểm cuối đó.

Các bước sau đây giải thích cách lấy mã thông báo bằng điểm cuối edgemicro-auth/jwkPublicKeys:.

- Bạn phải thực hiện thiết lập và định cấu hình tiêu chuẩn của Cổng vi mô Edge để triển khai proxy

edgemicro-authcho tổ chức/môi trường của bạn trên Apigee Edge. Nếu đã thực hiện bước này trước đó, bạn không cần lặp lại. - Nếu đã triển khai Edge Microgateway cho Apigee Cloud, bạn phải kết nối với Internet để có thể lấy JWT từ điểm cuối này.

-

Dừng Edge Microgateway:

edgemicro stop

- Trong tệp cấu hình mà bạn đã tạo trước đó (

$HOME/.edgemicro/org-env-config.yaml), hãy trỏ thuộc tínhextauth:publickey_urlđến điểm cuốiedgemicro-auth/jwkPublicKeystrong tổ chức/môi trường Apigee Edge. Ví dụ:extauth: publickey_url: 'https://your_org-your_env.apigee.net/edgemicro-auth/jwkPublicKeys'

-

Khởi động lại Edge Microgateway như bạn đã làm trước đó, sử dụng tên org/env mà bạn đã sử dụng trong tên tệp cấu hình. Ví dụ:

edgemicro start -o foo -e bar -a proxy1 -v 1 -t http://mocktarget.apigee.net -b /

-

Nhận mã thông báo JWT từ điểm cuối uỷ quyền. Vì đang sử dụng điểm cuối

edgemicro-auth/jwkPublicKeys, nên bạn có thể sử dụng lệnh dòng lệnh này:

Bạn có thể tạo JWT cho Edge Microgateway bằng lệnh edgemicro token hoặc API. Ví dụ:

edgemicro token get -o your_org -e your_env \ -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

Trong trường hợp:

- your_org là tên của tổ chức Apigee mà bạn đã định cấu hình Edge Microgateway trước đó.

- your_env là một môi trường trong tổ chức.

- Tuỳ chọn

ichỉ định Khoá người dùng từ một ứng dụng dành cho nhà phát triển có sản phẩm chứa proxyedgemicro-auth. - Tuỳ chọn

schỉ định Khoá bí mật của người dùng từ một ứng dụng của nhà phát triển có sản phẩm bao gồm proxyedgemicro-auth.

Lệnh này yêu cầu Apigee Edge tạo một JWT, sau đó có thể dùng để xác minh các lệnh gọi API.

Xem thêm bài viết Tạo mã thông báo.Kiểm thử cấu hình độc lập

Để kiểm thử cấu hình, hãy gọi API có mã thông báo được thêm vào tiêu đề Uỷ quyền như sau:

curl http://localhost:8000/echo -H "Authorization: Bearer your_token

Ví dụ:

curl http://localhost:8000/echo -H "Authorization: Bearer eyJraWQiOiIxIiwidHlwIjo...iryF3kwcDWNv7OQ"

Kết quả điểm dữ liệu:

{

"headers":{

"user-agent":"curl/7.54.0",

"accept":"*/*",

"x-api-key":"DvUdLlFwG9AvGGpEgfnNGwtvaXIlUUvP",

"client_received_start_timestamp":"1535134472699",

"x-authorization-claims":"eyJhdDbiO...M1OTE5MTA1NDkifQ==",

"target_sent_start_timestamp":"1535134472702",

"x-request-id":"678e3080-a7ae-11e8-a70f-87ae30db3896.8cc81cb0-a7c9-11e8-a70f-87ae30db3896",

"x-forwarded-proto":"http",

"x-forwarded-host":"localhost:8000",

"host":"mocktarget.apigee.net",

"x-cloud-trace-context":"e2ac4fa0112c2d76237e5473714f1c85/1746478453618419513",

"via":"1.1 localhost, 1.1 google",

"x-forwarded-for":"::1, 216.98.205.223, 35.227.194.212",

"connection":"Keep-Alive"

},

"method":"GET",

"url":"/",

"body":""

}Sử dụng chế độ proxy cục bộ

Ở chế độ proxy cục bộ, Edge Microgateway không yêu cầu triển khai proxy nhận biết được microgateway trên Apigee Edge. Thay vào đó, bạn định cấu hình "proxy cục bộ" bằng cách cung cấp tên proxy cục bộ, đường dẫn cơ sở và URL đích khi khởi động cổng vi mô. Sau đó, các lệnh gọi API đến cổng vi mô sẽ được gửi đến URL đích của proxy cục bộ. Trong mọi khía cạnh khác, chế độ proxy cục bộ hoạt động giống hệt như khi chạy Edge Microgateway ở chế độ thông thường. Tính năng xác thực cũng hoạt động như vậy, cũng như việc chặn và thực thi hạn mức, trình bổ trợ tuỳ chỉnh, v.v.

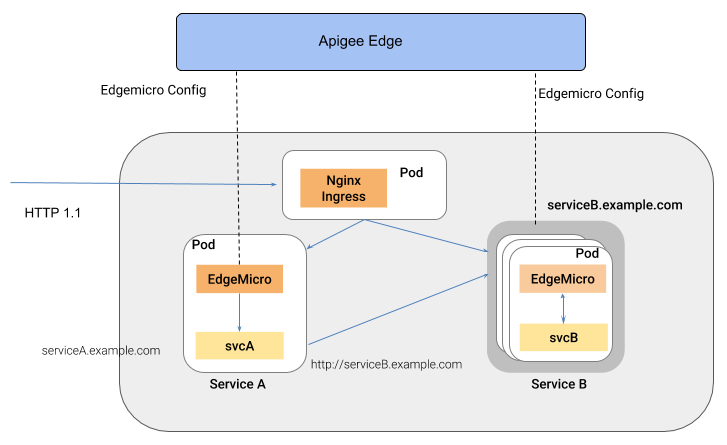

Trường hợp sử dụng và ví dụ

Chế độ proxy cục bộ hữu ích khi bạn chỉ cần liên kết một proxy duy nhất với một thực thể Cổng vi mô Edge. Ví dụ: bạn có thể chèn Cổng vi mô Edge vào Kubernetes dưới dạng proxy sidecar, trong đó một cổng vi mô và một dịch vụ chạy trong một vùng chứa duy nhất, đồng thời cổng vi mô quản lý lưu lượng truy cập đến và từ dịch vụ đồng hành. Hình sau đây minh hoạ cấu trúc này, trong đó Edge Microgateway hoạt động như một proxy sidecar trong cụm Kubernetes. Mỗi thực thể cổng vi mô chỉ giao tiếp với một điểm cuối trên dịch vụ đồng hành:

Lợi ích của kiểu cấu trúc này là Edge Microgateway cung cấp tính năng quản lý API cho các dịch vụ riêng lẻ được triển khai cho môi trường vùng chứa, chẳng hạn như cụm Kubernetes.

Định cấu hình chế độ proxy cục bộ

Để định cấu hình Edge Microgateway chạy ở chế độ proxy cục bộ, hãy làm theo các bước sau:

- Chạy

edgemicro initđể thiết lập môi trường cấu hình cục bộ, giống như cách bạn thiết lập trong một Cổng vi mô Edge thông thường. Xem thêm phần Định cấu hình Microgateway Edge. - Chạy

edgemicro configure, như bạn làm trong quy trình thiết lập Cổng vi mô Edge thông thường. Ví dụ:edgemicro configure -o your_org -e your_env -u your_apigee_username

Lệnh này triển khai chính sách edgemicro-auth cho Edge và trả về một khoá và mã xác thực bí mật mà bạn cần để khởi động cổng vi mô. Nếu bạn cần trợ giúp, hãy xem phần Định cấu hình Microgateway Edge.

- Trên Apigee Edge, hãy tạo một sản phẩm API và đáp ứng các yêu cầu bắt buộc sau đây về cấu hình (bạn có thể quản lý tất cả các cấu hình khác theo ý muốn):

- Bạn phải thêm proxy edgemicro-auth vào sản phẩm. Proxy này được triển khai tự động khi bạn chạy

edgemicro configure. - Bạn phải cung cấp đường dẫn tài nguyên. Apigee đề xuất thêm đường dẫn này vào sản phẩm:

/**. Để tìm hiểu thêm, hãy xem phần Định cấu hình hành vi của đường dẫn tài nguyên. Xem thêm phần Tạo sản phẩm API trong tài liệu về Edge.

- Bạn phải thêm proxy edgemicro-auth vào sản phẩm. Proxy này được triển khai tự động khi bạn chạy

Trên Apigee Edge, hãy tạo một nhà phát triển hoặc bạn có thể sử dụng một nhà phát triển hiện có nếu muốn. Để được trợ giúp, hãy xem bài viết Thêm nhà phát triển bằng giao diện người dùng quản lý Edge.

- Trên Apigee Edge, hãy tạo một ứng dụng dành cho nhà phát triển. Bạn phải thêm sản phẩm API vừa tạo vào ứng dụng. Để được trợ giúp, hãy xem phần Đăng ký ứng dụng trong giao diện người dùng quản lý Edge.

- Trên máy đã cài đặt Edge Microgateway, hãy xuất biến môi trường sau đây với giá trị "1".

export EDGEMICRO_LOCAL_PROXY=1

- Thực thi lệnh

startsau:edgemicro start -o your_org -e your_environment -k your_key -s your_secret \ -a local_proxy_name -v local_proxy_version -t target_url -b base_pathTrong trường hợp:

- your_org là tổ chức Apigee của bạn.

- your_environment là một môi trường trong tổ chức của bạn.

- your_key là khoá được trả về khi bạn chạy

edgemicro configure. - your_secret là khoá bí mật được trả về khi bạn chạy

edgemicro configure. - local_proxy_name là tên của proxy cục bộ sẽ được tạo.

- local_proxy_version là số phiên bản của proxy.

- target_url là URL cho mục tiêu của proxy (dịch vụ mà proxy sẽ gọi).

- base_path là đường dẫn cơ sở của proxy. Giá trị này phải bắt đầu bằng dấu gạch chéo xuôi. Đối với đường dẫn cơ sở gốc, bạn chỉ cần chỉ định một dấu gạch chéo lên; ví dụ: "/".

Ví dụ:

edgemicro start -o your_org -e test -k 7eb6aae644cbc09035a...d2eae46a6c095f \ -s e16e7b1f5d5e24df...ec29d409a2df853163a -a proxy1 -v 1 \ -t http://mocktarget.apigee.net -b /echo

Kiểm thử cấu hình

Bạn có thể kiểm thử cấu hình proxy cục bộ bằng cách gọi điểm cuối proxy. Ví dụ: nếu đã chỉ định đường dẫn cơ sở là /echo, bạn có thể gọi proxy như sau:

curl http://localhost:8000/echo

{

"error" : "missing_authorization",

"error_description" : "Missing Authorization header"

}Lệnh gọi API ban đầu này đã gây ra lỗi vì bạn không cung cấp khoá API hợp lệ. Bạn có thể tìm thấy khoá này trong ứng dụng dành cho nhà phát triển mà bạn đã tạo trước đó. Mở ứng dụng trong giao diện người dùng Edge, sao chép Khoá người dùng và sử dụng khoá đó như sau:

curl http://localhost:8000/echo -H 'x-api-key:your_api_key'

Ví dụ:

curl http://localhost:8000/echo -H "x-api-key:DvUdLlFwG9AvGGpEgfnNGwtvaXIlUUvP"

Kết quả điểm dữ liệu:

{

"headers":{

"user-agent":"curl/7.54.0",

"accept":"*/*",

"x-api-key":"DvUdLlFwG9AvGGpEgfnNGwtvaXIlUUvP",

"client_received_start_timestamp":"1535134472699",

"x-authorization-claims":"eyJhdWQiOi...TQ0YmUtOWNlOS05YzM1OTE5MTA1NDkifQ==",

"target_sent_start_timestamp":"1535134472702",

"x-request-id":"678e3080-a7ae-11e8-a70f-87ae30db3896.8cc81cb0-a7c9-11e8-a70f-87ae30db3896",

"x-forwarded-proto":"http",

"x-forwarded-host":"localhost:8000",

"host":"mocktarget.apigee.net",

"x-cloud-trace-context":"e2ac4fa0112c2d76237e5473714f1c85/1746478453618419513",

"via":"1.1 localhost, 1.1 google",

"x-forwarded-for":"::1, 216.98.205.223, 35.227.194.212",

"connection":"Keep-Alive"

},

"method":"GET",

"url":"/",

"body":""

}Sử dụng trình đồng bộ hoá

Phần này giải thích cách sử dụng trình đồng bộ hoá, một tính năng không bắt buộc giúp cải thiện khả năng phục hồi của Edge Microgateway bằng cách cho phép trình đồng bộ hoá truy xuất dữ liệu cấu hình từ Apigee Edge và ghi dữ liệu đó vào cơ sở dữ liệu Redis cục bộ. Khi một thực thể trình đồng bộ hoá đang chạy, các thực thể Edge Microgateway khác đang chạy trên các nút khác nhau có thể truy xuất cấu hình của chúng ngay từ cơ sở dữ liệu này.

Tính năng đồng bộ hoá hiện được hỗ trợ để hoạt động với Redis 5.0.x.

Trình đồng bộ hoá là gì?

Trình đồng bộ hoá cung cấp một mức độ phục hồi cho Cổng vi mô Edge. Điều này giúp đảm bảo rằng mọi thực thể của Cổng vi mô Edge đều sử dụng cùng một cấu hình và trong trường hợp bị gián đoạn Internet, các thực thể của Cổng vi mô Edge có thể khởi động và chạy đúng cách.

Theo mặc định, các thực thể Edge Microgateway phải có khả năng giao tiếp với Apigee Edge để truy xuất và làm mới dữ liệu cấu hình, chẳng hạn như proxy API và cấu hình sản phẩm API. Nếu kết nối Internet với Edge bị gián đoạn, các thực thể cổng vi mô có thể tiếp tục hoạt động vì dữ liệu cấu hình mới nhất được lưu vào bộ nhớ đệm. Tuy nhiên, các thực thể cổng vi mô mới không thể khởi động nếu không có kết nối rõ ràng. Hơn nữa, sự cố Internet có thể khiến một hoặc nhiều thực thể cổng vi mô chạy với thông tin cấu hình không đồng bộ với các thực thể khác.

Trình đồng bộ hoá Edge Microgateway cung cấp một cơ chế thay thế cho các thực thể Edge Microgateway để truy xuất dữ liệu cấu hình mà chúng cần để khởi động và xử lý lưu lượng truy cập proxy API.

Dữ liệu cấu hình được truy xuất từ các lệnh gọi đến Apigee Edge bao gồm: lệnh gọi jwk_public_keys, lệnh gọi jwt_public_key, lệnh gọi khởi động và lệnh gọi sản phẩm API.

Trình đồng bộ hoá cho phép tất cả các thực thể Edge Microgateway chạy trên các nút khác nhau khởi động đúng cách và đồng bộ hoá ngay cả khi kết nối Internet giữa Edge Microgateway và Apigee Edge bị gián đoạn.

Trình đồng bộ hoá là một thực thể được định cấu hình đặc biệt của Edge Microgateway. Mục đích duy nhất của lớp này là thăm dò ý kiến Apigee Edge (thời gian có thể định cấu hình), truy xuất dữ liệu cấu hình và ghi dữ liệu đó vào cơ sở dữ liệu Redis cục bộ. Bản thân thực thể trình đồng bộ hoá không thể xử lý lưu lượng truy cập của proxy API. Bạn có thể định cấu hình các thực thể khác của Cổng vi mô Edge chạy trên các nút khác nhau để truy xuất dữ liệu cấu hình từ cơ sở dữ liệu Redis thay vì từ Apigee Edge. Vì tất cả các thực thể của cổng vi mô đều lấy dữ liệu cấu hình từ cơ sở dữ liệu cục bộ, nên các thực thể này có thể khởi động và xử lý các yêu cầu API ngay cả khi bị gián đoạn Internet.

Định cấu hình thực thể trình đồng bộ hoá

Thêm cấu hình sau vào tệp org-env/config.yaml cho

quá trình cài đặt Edge Microgateway mà bạn muốn dùng làm trình đồng bộ hoá:

edgemicro: redisHost: host_IP redisPort: host_port redisDb: database_index redisPassword: password edge_config: synchronizerMode: 1 redisBasedConfigCache: true

Ví dụ:

edgemicro: redisHost: 192.168.4.77 redisPort: 6379 redisDb: 0 redisPassword: codemaster edge_config: synchronizerMode: 1 redisBasedConfigCache: true

| Phương thức | Mô tả |

|---|---|

redisHost |

Máy chủ lưu trữ nơi thực thể Redis của bạn đang chạy. Mặc định: 127.0.0.1 |

redisPort |

Cổng của thực thể Redis. Mặc định: 6379 |

redisDb |

Cơ sở dữ liệu Redis cần sử dụng. Mặc định: 0 |

redisPassword |

Mật khẩu cơ sở dữ liệu của bạn. |

Cuối cùng, hãy lưu tệp cấu hình và khởi động thực thể Edge Microgateway. Ứng dụng này sẽ bắt đầu thăm dò ý kiến Apigee Edge và lưu trữ dữ liệu cấu hình đã tải xuống trong cơ sở dữ liệu Redis.

Định cấu hình các thực thể Edge Microgateway thông thường

Khi trình đồng bộ hoá đang chạy, bạn có thể định cấu hình các nút Cổng vi mô Edge bổ sung để chạy các thực thể cổng vi mô thông thường xử lý lưu lượng truy cập proxy API. Tuy nhiên, bạn định cấu hình các thực thể này để lấy dữ liệu cấu hình từ cơ sở dữ liệu Redis thay vì từ Apigee Edge.