Apigee Edge का दस्तावेज़ देखा जा रहा है.

Apigee X के दस्तावेज़ पर जाएं. जानकारी

इस सेक्शन में, OpenLDAP से जुड़ी समस्याओं को हल करने के बारे में जानकारी और दिशा-निर्देश दिए गए हैं.

एसएमटीपी बंद है और उपयोगकर्ताओं को पासवर्ड रीसेट करना होगा

समस्या का ब्यौरा

अगर Edge के यूज़र इंटरफ़ेस (यूआई) पर एसएमटीपी सेट अप नहीं किया गया है, तो Edge में जोड़े गए नए उपयोगकर्ताओं को पासवर्ड सेट करने का तरीका पता होना चाहिए.

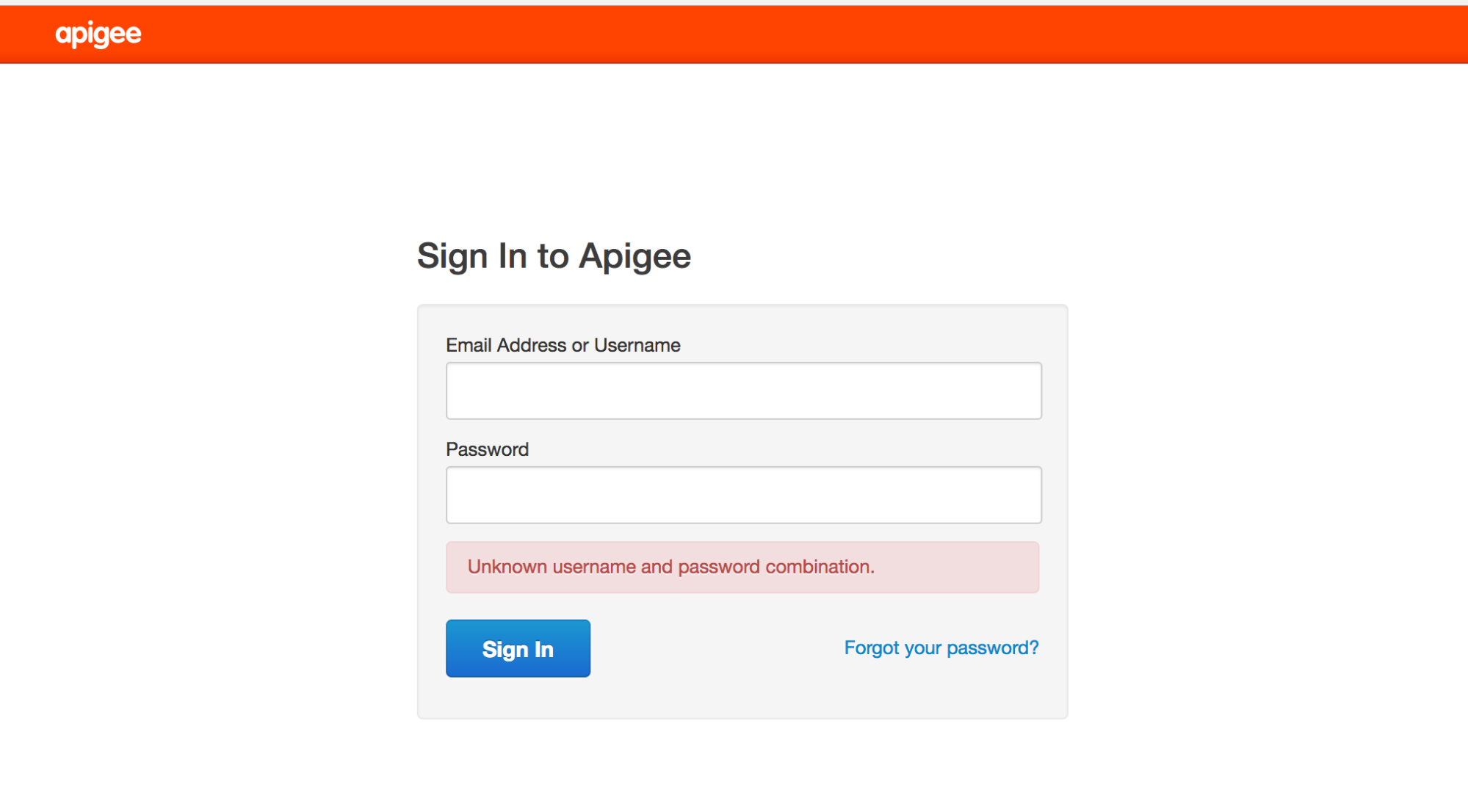

गड़बड़ी के मैसेज

Unknown username and password combination.

संभावित वजहें

नए उपयोगकर्ताओं को पासवर्ड सेट करने के लिए, “अपना पासवर्ड भूल गए?” लिंक से ईमेल नहीं मिल पा रहा है, क्योंकि एसएमटीपी सेट अप नहीं है.

रिज़ॉल्यूशन

इस समस्या को हल करने के लिए, इनमें से कोई एक तरीका अपनाएं:

पहला समाधान: एसएमटीपी सर्वर कॉन्फ़िगर करना

दस्तावेज़ में दिए गए निर्देशों का इस्तेमाल करके, उपयोगकर्ता के लिए नया पासवर्ड सेट करने के लिए एसएमटीपी सर्वर को कॉन्फ़िगर करें.

दूसरा समाधान: LDAP का इस्तेमाल करना

अगर आपको एसएमटीपी सर्वर कॉन्फ़िगर करने में समस्या आ रही है, तो किसी उपयोगकर्ता के लिए नया पासवर्ड सेट करने के लिए, यहां दिए गए LDAP निर्देशों का इस्तेमाल करें:

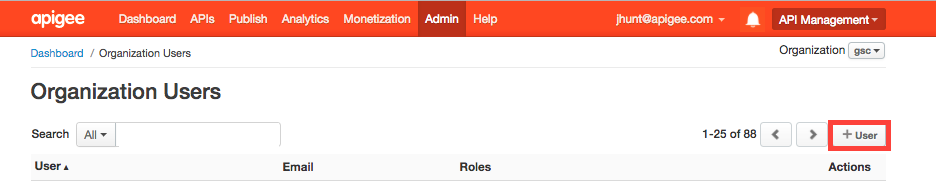

- संगठन के किसी मौजूदा एडमिन को, Edge के यूज़र इंटरफ़ेस (यूआई) की मदद से उस उपयोगकर्ता को जोड़ना होगा जिसे वह एडमिन ऐक्सेस देना चाहता है. इसके लिए, उसे नीचे दिया गया तरीका अपनाना होगा:

- उपयोगकर्ता का डिस्टिंगुइश्ड नेम (dn) ढूंढने और आउटपुट को किसी फ़ाइल पर रीडायरेक्ट करने के लिए, ldapsearch कमांड का इस्तेमाल करें:

ldapsearch -w Secret123 -D "cn=manager,dc=apigee,dc=com" -b "dc=apigee,dc=com" -LLL -h localhost -p 10389 > ldap.txt

यहां उपयोगकर्ता के एट्रिब्यूट के साथ-साथ, उपयोगकर्ता के लिए dn एंट्री का एक उदाहरण दिया गया है:

dn:uid=f7a4a4a5-7c43-4168-a47e-6e9a1417cc29,ou=users,ou=global,dc=apigee,dc=com mail: apigee_validator@apigee.com userPassword:: e1NTSEF9b0FrMFFXVmFjbWRxM1BVaFZzMnllWGZMdkNvNjMwNTJlUDZYN3c9PQ= = uid: f7a4a4a5-7c43-4168-a47e-6e9a1417cc29 objectClass: inetOrgPerson sn: Validator cn: apigee

- ldap.txt फ़ाइल खोलें और नए उपयोगकर्ता के ईमेल एट्रिब्यूट के आधार पर, जोड़े गए नए उपयोगकर्ता का डीएन ढूंढें.

- नए उपयोगकर्ता के डीएन का इस्तेमाल करके, उसके लिए पासवर्ड जोड़ने के लिए, ldappassword कमांड चलाएं. इस उदाहरण में, उपयोगकर्ता का पासवर्ड Apigee123 पर सेट किया जा रहा है:

ldappasswd -h localhost -p 10389 -D "cn=manager,dc=apigee,dc=com" -W -s Apigee123 "uid=f7a4a4a5-7c43-4168-a47e-6e9a1417cc29,ou=users,ou=global,dc=apigee,dc=com"

- पिछले चरण में बताए गए पासवर्ड का इस्तेमाल करके, नए उपयोगकर्ता के तौर पर Edge UI में लॉग इन करें. उपयोगकर्ता, यूज़र इंटरफ़ेस (यूआई) में लॉग इन करने के बाद नया पासवर्ड सेट कर सकता है.

LDAP डुप्लीकेट कॉपी नहीं बना रहा है

समस्या का ब्यौरा

कई Edge इंस्टॉलेशन में कई डेटा सेंटर होते हैं. उदाहरण के लिए, डीसी-1 और डीसी-2. संगठन के एडमिन के तौर पर, DC-1 में Edge के यूज़र इंटरफ़ेस (यूआई) में लॉग इन करने पर, उपयोगकर्ताओं की सूची देखी जा सकती है. हालांकि, DC-2 में Edge के यूज़र इंटरफ़ेस में वही उपयोगकर्ता सूची नहीं दिखती.

गड़बड़ी के मैसेज

कोई गड़बड़ी नहीं दिखती. Edge यूज़र इंटरफ़ेस (यूआई) उन उपयोगकर्ताओं की सूची नहीं दिखाता जिन्हें सभी OpenLDAP सर्वर पर डुप्लीकेट किया जाना चाहिए.

संभावित वजहें

आम तौर पर, इस समस्या की वजह इंस्टॉलेशन नहीं, बल्कि गलत तरीके से कॉन्फ़िगर किया गया OpenLDAP रिप्लिकेशन कॉन्फ़िगरेशन होता है. साथ ही, अगर OpenLDAP सर्वर के बीच के नेटवर्क पर, पोर्ट 10389 पर ट्रैफ़िक को अनुमति नहीं दी जाती है, तो डेटा डुप्लीकेट नहीं किया जा सकता.

संक्रमण की जांच

समस्या का पता लगाने के लिए, यह तरीका अपनाएं:

- देखें कि ldapsearch, हर OpenLDAP सर्वर से डेटा दिखाता है या नहीं:

ldapsearch -W -D "cn=manager,dc=apigee,dc=com" -b "dc=apigee,dc=com" -LLL -h <host-ip> -p 10389

- देखें कि क्या पोर्ट 10389 पर, दूसरे OpenLDAP नोड से हर OpenLDAP नोड से कनेक्ट किया जा सकता है.

अगर telnet इंस्टॉल है, तो इस कमांड का इस्तेमाल करें:

telnet <OpenLDAP_Peer_IP> 10389

-

अगर telnet उपलब्ध नहीं है, तो कनेक्शन की जांच करने के लिए netcat का इस्तेमाल करें. इसके लिए, यह तरीका अपनाएं:

nc -vz <OpenLDAP_Peer_IP> 10389

- इस फ़ाइल में कॉन्फ़िगरेशन की जानकारी देखें:

/opt/apigee/data/apigee-openldap/slapd.d/cn=config/olcDatabase={2}bdb.ldifफ़ाइल में इस तरह का कॉन्फ़िगरेशन होना चाहिए:

olcSyncRepl: rid=001 provider=ldap://__OTHER_LDAP_SERVER__/ binddn="cn=manager,dc=apigee,dc=com" bindmethod=simple credentials=__LDAP_PASSWORD__ searchbase="dc=apigee,dc=com" attrs="*,+" type=refreshAndPersist retry="60 1 300 12 7200 +" timeout=1

- olcMirrorMode एट्रिब्यूट की वैल्यू के लिए भी उसी फ़ाइल की जांच करें. इसे

TRUE पर सेट किया जाना चाहिए:

grep olcMirrorMode /opt/apigee/data/apigee-openldap/slapd.d/cn=config/olcDatabase={2}bdb.ldif - iptables और tcp wrapper के नियम देखें. कृपया ऐसे सभी नियम हटाएं जिनकी वजह से, पीयर OpenLDAP सर्वर एक-दूसरे से कम्यूनिकेट नहीं कर पाते. नियमों को सही तरीके से सेट करने के लिए, अपने नेटवर्क एडमिन के साथ मिलकर काम करें.

- पक्का करें कि हर OpenLDAP नोड पर OpenLDAP सिस्टम का पासवर्ड एक ही हो.

- ldif कॉन्फ़िगरेशन फ़ाइलों में छिपे हुए वर्ण देखें. इनका इस्तेमाल, कॉन्फ़िगरेशन को अपडेट करने के लिए बनाई गई ldif फ़ाइलों के मुकाबले, dos2unix चलाकर, एन-वे OpenLDAP कॉपीराइट को कॉन्फ़िगर करने के लिए किया जा रहा है. आम तौर पर, अमान्य वर्णों वाली ldif फ़ाइल की वजह से, ldapmodify कमांड नहीं चलता. इसलिए, हो सकता है कि डुप्लीकेट कॉपी सेट अप न हो पाए. सभी गलत वर्णों को हटाएं और कॉन्फ़िगरेशन फ़ाइलों को सेव करें.

अगर समस्या बनी रहती है, तो एन-वे OpenLDAP रिप्लिकेशन सेट अप करने में मदद पाने के लिए, Apigee सहायता टीम से संपर्क करें.

OpenLDAP को शुरू नहीं किया जा सका

समस्या का ब्यौरा

OpenLDAP शुरू नहीं होता.

गड़बड़ी के मैसेज

SLAPD Dead But Pid File Exists

संभावित वजहें

आम तौर पर, यह समस्या किसी लॉक फ़ाइल की वजह से होती है. यह फ़ाइल, फ़ाइल सिस्टम में रह जाती है और इसे हटाना ज़रूरी होता है.

संक्रमण की जांच

इस समस्या का पता लगाने के लिए, यह तरीका अपनाएं:

- यहां दी गई जगह पर, OpenLDAP slapd प्रोसेस लॉक या pid फ़ाइल देखें:

/opt/apigee/var/run/apigee-openldap/apigee-openldap.lock /opt/apigee/var/run/apigee-openldap/apigee-openldap.pid

- अगर लॉक और pid फ़ाइल मिलती है, तो उसे मिटाएं और openldap को फिर से शुरू करने की कोशिश करें.

rm /opt/apigee/var/run/apigee-openldap/apigee-openldap.lockrm /opt/apigee/var/run/apigee-openldap/apigee-openldap.pid - अगर OpenLDAP slapd प्रोसेस शुरू हो जाती है, तो नीचे दिया गया तरीका अपनाने की ज़रूरत नहीं है.

- अगर OpenLDAP slapd प्रोसेस शुरू नहीं होती है, तो slapd को डीबग मोड में चलाकर देखें और किसी भी गड़बड़ी का पता लगाएं:

slapd -h ldap://:10389/ -u apigee -F /opt/apigee/data/apigee-openldap/slapd.d -d 255

- गड़बड़ियां, संसाधन से जुड़ी समस्याओं की ओर इशारा कर सकती हैं. सिस्टम पर मेमोरी और सीपीयू के इस्तेमाल की जांच करें.

- OpenLDAP का वर्शन देखें और अगर यह पुराना है, तो उसे अपग्रेड करें. काम करने वाले सॉफ़्टवेयर दस्तावेज़ में, OpenLDAP के काम करने वाले वर्शन देखें.

slapd -V

- slapd प्रोसेस से जुड़ी समस्या हल करने के लिए, strace का इस्तेमाल करें. साथ ही,

Apigee सहायता टीम को strace का आउटपुट दें:

strace -tt -T -f -F -i -v -e read=all -s 8192 -e write=all -o /tmp/strace.out -p <pid>

OpenLDAP डेटा में गड़बड़ी

समस्या का ब्यौरा

उपयोगकर्ता अब मैनेजमेंट कॉल नहीं चला सकते या Edge यूज़र इंटरफ़ेस (यूआई) में लॉग इन नहीं कर सकते. उपयोगकर्ताओं से क्वेरी करने के लिए ldapsearch सुविधा का इस्तेमाल करने से, यह पता चल सकता है कि उपयोगकर्ता LDAP डेटास्टोर में मौजूद है या नहीं. इसके अलावा, इससे उन उपयोगकर्ताओं या भूमिकाओं की पहचान की जा सकती है जो मौजूद नहीं हैं.

गड़बड़ी के मैसेज

Unknown username and password combination.

संभावित वजहें

आम तौर पर, यह समस्या OpenLDAP डेटा के खराब होने की वजह से दिख सकती है. आम तौर पर, OpenLDAP का डेटा खराब नहीं होता. हालांकि, ऐसा बहुत कम होता है. अगर ऐसा होता है, तो फ़ाइलें खराब होने की वजह यह हो सकती है कि सिस्टम डिस्क काम नहीं कर रही है या डिस्क में जगह कम है.

संक्रमण की जांच

- OpenLDAP इंस्टॉल किए गए सिस्टम पर डिस्क स्पेस की जांच करने के लिए, नीचे दिए गए निर्देश का इस्तेमाल करें:

du -m /opt

- अगर आपको डिस्क का इस्तेमाल किया गया प्रतिशत 100% के करीब दिखता है, तो इसका मतलब है कि आपके सिस्टम में डिस्क का स्टोरेज भर गया है.

- सभी LDAP नोड में डेटा की एक जैसी स्थिति देखें:

- हर एलडीपी नोड पर, उपयोगकर्ता और भूमिका की संख्या की तुलना करें. ये कमांड चलाएं और नतीजों की तुलना करें.

ldapsearch -o ldif-wrap=no -b "ou=users,ou=global,dc=apigee,dc=com" -D "cn=manager,dc=apigee,dc=com" -H ldap://:10389 -LLL -x -w PASSWORD|wc -lldapsearch -o ldif-wrap=no -b "ou=resources,ou=global,dc=apigee,dc=com" -D "cn=manager,dc=apigee,dc=com" -H ldap://:10389 -LLL -x -w PASSWORD|wc -l - एलडीपी कॉपी करने की स्थिति की पुष्टि करें. हर एलडीपी नोड पर यह कमांड चलाएं.

ldapsearch -x -LLL -H ldap://ldap_ip:10389 -s base -b 'dc=apigee,dc=com' contextCSN dn: dc=apigee,dc=com -D "cn=manager,dc=apigee,dc=com" -w PASSWORD dn: dc=apigee,dc=com

contextCSNवैल्यू सभी नोड में एक जैसी है, तो इसका मतलब है कि एलडीपी रिप्लिकेशन सही तरीके से काम कर रहा है.

- हर एलडीपी नोड पर, उपयोगकर्ता और भूमिका की संख्या की तुलना करें. ये कमांड चलाएं और नतीजों की तुलना करें.

रिज़ॉल्यूशन

अगर आपके सिस्टम में डिस्क का स्टोरेज खत्म हो गया है या खत्म होने वाला है, तो ज़रूरत के मुताबिक डिस्क स्टोरेज जोड़ें.

डिस्क में ज़रूरत के मुताबिक जगह होने के बाद, LDAP डेटा खराब होने की समस्या को हल करने के लिए, इनमें से किसी एक तरीके का इस्तेमाल करें:

- बैकअप से OpenLDAP डेटा को वापस लाएं.

-

OpenLDAP डेटाबेस को खाली करने के लिए, यह तरीका अपनाएं:

- मैनेजमेंट सर्वर 2 और LDAP2 को बंद करें.

- LDAP1 को VM बैकअप (या Apigee बैकअप) से वापस लाएं.

- स्टार्टअप और रिकवरी के लिए, मैनेजमेंट सर्वर 1 देखें.

- मैनेजमेंट सर्वर 1 और LDAP1 के ठीक से काम करने के बाद, LDAP2 को फिर से शुरू से इंस्टॉल करें. इसके लिए, एक खाली स्लेट बनाएं.

- LDAP2 को सिर्फ़ पढ़ने के लिए मोड में सेट अप करें, ताकि LDAP1 को LDAP2 में कॉपी किया जा सके.

ldapsearchका इस्तेमाल करके पुष्टि करें कि LDAP1 और LDAP2 में लाइनों की संख्या मेल खाती है.- मैनेजमेंट सर्वर 2 और यूआई2 को रीस्टार्ट करें और पुष्टि करें कि वे सही तरीके से शुरू हो गए हैं.

ज़्यादा जानकारी के लिए, समस्या ट्रैकर देखें.

पहला समाधान: बैकअप से LDAP डेटा को वापस लाना

काम कर रहे OpenLDAP नोड का बैकअप लें. बैकअप नियमित रूप से लिया जाना चाहिए. बैकअप लेने के सबसे सही तरीकों के बारे में जानने के लिए, Apigee Private Cloud की ऑपरेशंस गाइड देखें:

slapcat -F /opt/apigee/data/apigee-openldap/slapd.d -l /tmp/ldap-backup.ldif

किसी अच्छे बैकअप से OpenLDAP डेटा को वापस लाने के लिए, यह तरीका अपनाएं.

- उस OpenLDAP नोड को बंद करें जिसके डेटा को वापस लाना है:

/opt/apigee/apigee-service/bin/apigee-service apigee-openldap stop

- डायरेक्ट्री को OpenLDAP डेटा डायरेक्ट्री में बदलें:

cd /opt/apigee/data/apigee-openldap

- move कमांड का इस्तेमाल करके, मौजूदा OpenLDAP डेटा का बैक अप लें:

mv ldap ldap_orig

- apigee उपयोगकर्ता पर स्विच करने के लिए:

su apigee

/opt/apigee/data/apigee-openldapडायरेक्ट्री में, ओरिजनल नाम वाली नई OpenLDAP डेटा डायरेक्ट्री बनाएं:mkdir ldap

- तीसरे चरण में, ldap_orig/DB_CONFIG सबडायरेक्ट्री का बैकअप लें और उसे

OpenLDAP डायरेक्ट्री में कॉपी करें.

cp ldap_orig/DB_CONFIG ldap

- slapcat की मदद से लिए गए बैकअप से डेटा को वापस लाने के लिए, उस ldif को इंपोर्ट करने के लिए slapadd का इस्तेमाल करें जिसमें सही डेटा है:

slapadd -F /opt/apigee/data/apigee-openldap/slapd.d -l /tmp/ldap-backup.ldif

- OpenLDAP प्रोसेस शुरू करने के लिए:

/opt/apigee/apigee-service/bin/apigee-service apigee-openldap start

दूसरा समाधान: एलडीपी डेटाबेस को साफ़ करना

यहां दिया गया तरीका अपनाकर, OpenLDAP डेटाबेस को मिटाया जा सकता है, ताकि उसे फिर से शुरू किया जा सके. इस तरीके का इस्तेमाल तब किया जा सकता है, जब OpenLDAP डेटा काम कर रहा था उस आखिरी स्थिति का डेटा बैकअप न हो.

- OpenLDAP सेवा बंद करने के लिए:

/opt/apigee/apigee-service/bin/apigee-service apigee-openldap stop

- डायरेक्ट्री को OpenLDAP डेटा डायरेक्ट्री में बदलें:

cd /opt/apigee/data/apigee-openldap

- move कमांड का इस्तेमाल करके, मौजूदा OpenLDAP डेटा का बैक अप लें:

mv ldap ldap_orig

- apigee उपयोगकर्ता पर स्विच करने के लिए:

su apigee

- ओरिजनल नाम वाली नई OpenLDAP डेटा डायरेक्ट्री बनाएं:

mkdir ldap

- तीसरे चरण में मौजूद ldap_orig/DB_CONFIG सबडायरेक्ट्री का बैकअप लें और उसे openldap डायरेक्ट्री में कॉपी करें:

cp ldap_orig/DB_CONFIG ldap

- OpenLDAP प्रोसेस को फिर से शुरू करें:

/opt/apigee/apigee-service/bin/apigee-service apigee-openldap start

- OpenLDAP के कनेक्शन को रीफ़्रेश करने के लिए, मैनेजमेंट सर्वर को रीस्टार्ट करें:

/opt/apigee/apigee-service/bin/apigee-service edge-management-server restart

समाधान #3: OpenLDAP को बेसिक इंस्टॉलेशन पर रीसेट करना

अगर दूसरा तरीका अपनाने पर भी समस्या हल नहीं होती है, तो OpenLDAP को बुनियादी इंस्टॉलेशन पर रीसेट किया जा सकता है. इसके लिए, इस सेक्शन में दिया गया तरीका अपनाएं.

ज़रूरी शर्तें

OpenLDAP को रीसेट करने के लिए, आपको ये शर्तें पूरी करनी होंगी:

- सिस्टम एडमिन और रूट एलडीपी क्रेडेंशियल की मदद से सेटअप चलाने की सुविधा.

ldapaddकी सुविधा का ऐक्सेस.- मैनेजमेंट/LDAP नोड के लिए सेव की गई ओरिजनल साइलेंट कॉन्फ़िगरेशन फ़ाइल.

OpenLDAP को रीसेट करने के लिए, यह तरीका अपनाएं:

- OpenLDAP और मैनेजमेंट सर्वर को फिर से इंस्टॉल करें.

openldapसर्वर को बंद करने के लिए:apigee-service apigee-openldap stop

- खराब

openldapडेटा फ़ोल्डर मिटाएं:rm -rf /opt/apigee/data/apigee-openldap

openldapकॉम्पोनेंट को अनइंस्टॉल करने के लिए:apigee-service apigee-openldap uninstall

openldapकॉम्पोनेंट को फिर से इंस्टॉल करने के लिए, उसी कॉन्फ़िगरेशन फ़ाइल का इस्तेमाल करें जिसका इस्तेमाल शुरुआती इंस्टॉलेशन के लिए किया गया था:/opt/apigee/apigee-setup/bin/setup.sh -p ld -f configfile

configfile, कॉन्फ़िगरेशन फ़ाइल का नाम है.- ओरिजनल कॉन्फ़िगरेशन फ़ाइल का इस्तेमाल करके, मैनेजमेंट सर्वर को फिर से इंस्टॉल करें:

/opt/apigee/apigee-setup/bin/setup.sh -p ms -f configfile

After doing these steps, Management API calls should work again using the

sysadminaccount only. However, it will not be possible to log into the Edge UI, and Management API calls with any other users will not work. - Add missing

openldapentries for orgs that existed prior to the corruption.After the above step is completed,

openldapwill be missing entries for orgs that existed when the corruption occurred. The majority of the actual org data such as proxy bundles is stored in Cassandra or Zookeeper is not lost. However, running the setup-org script will not automatically add the openldap data for the orgs that already exist in Cassandra, and Zookeeper. This data has to be added manually for every org that existed prior to the corruption using the following steps:- Create an ldif file called

missingLDAP.ldifwith the following content:# orgname, organizations, apigee.com dn: o=orgname,ou=organizations,dc=apigee,dc=com objectClass: organization O: orgname # userroles, orgname, organizations, apigee.com dn: ou=userroles,o=orgname,ou=organizations,dc=apigee,dc=com ou: userroles objectClass: organizationalUnit # orgadmin, userroles, orgname, organizations, apigee.com dn: cn=orgadmin,ou=userroles,o=orgname,ou=organizations,dc=apigee,dc=com objectClass: organizationalRole cn: orgadmin roleOccupant: uid=admin,ou=users,ou=global,dc=apigee,dc=com # resources, orgadmin, userroles, orgname, organizations, apigee.com dn: ou=resources,cn=orgadmin,ou=userroles,o=orgname,ou=organizations,dc=apigee,dc=com ou: resources objectClass: organizationalUnit # @@@, resources, orgadmin, userroles, orgname, organizations, apigee.com dn: cn=@@@,ou=resources,cn=orgadmin,ou=userroles,o=orgname,ou=organizations,dc=apigee,dc=com roleOccupant: ou=delete,ou=permissions,dc=apigee,dc=com roleOccupant: ou=get,ou=permissions,dc=apigee,dc=com roleOccupant: ou=put,ou=permissions,dc=apigee,dc=com labeledURI: / objectClass: organizationalRole objectClass: labeledURIObject cn: @@@

यहां orgname वह संगठन है जिसे आपको फिर से बनाना है.

- इस कमांड का इस्तेमाल करके, मौजूद न होने वाली LDAP इकाइयां जोड़ें:

ldapadd -x -w

-D "cn=manager,dc=apigee,dc=com" -H ldap://localhost:10389 -f missingLDAP.ldif

ऊपर दिए गए तरीके से, किसी मौजूदा संगठन के लिए वे एंट्री बन जाएंगी जो मौजूद नहीं हैं. साथ ही, उस संगठन के लिए

orgadminअनुमतियां भी बन जाएंगी. जिस संगठन को फिर से बनाना है उसके लिए यह तरीका दोहराएं. फ़िलहाल, किसी संगठन मेंorgadminउपयोगकर्ताओं को जोड़ा जा सकता है. हालांकि, अन्य डिफ़ॉल्ट भूमिकाएं अभी मौजूद नहीं हैं. इसलिए, आपको अगले चरण का इस्तेमाल करके उन्हें जोड़ना होगा. - Create an ldif file called

किसी मौजूदा संगठन में, डिफ़ॉल्ट रूप से मौजूद भूमिकाएं और अनुमतियां जोड़ना.

उसी कॉन्फ़िगरेशन फ़ाइल का इस्तेमाल करके, जो शुरुआत में किसी मौजूदा संगठन को सेट अप करने के लिए इस्तेमाल की गई थी, यह कमांड चलाएं:

/opt/apigee/apigee-service/bin/apigee-service apigee-provision create-roles -f configfile

- यूज़र इंटरफ़ेस (यूआई) या मैनेजमेंट एपीआई का इस्तेमाल करके, ऐसी सभी कस्टम भूमिकाएं जोड़ें जो डेटा में गड़बड़ी होने से पहले मौजूद थीं,

- उपयोगकर्ताओं को उनकी भूमिकाओं के हिसाब से जोड़ें.

(ज़रूरी नहीं) मैनेजमेंट पर, बाहरी पुष्टि करने की सुविधा का कॉन्फ़िगरेशन फिर से सेट अप करें.

अगर कॉन्फ़िगरेशन में कोई बदलाव नहीं हुआ है, तो

/opt/apigee/customer/application/management-server.propertiesको पहले जैसा करें. यूज़र इंटरफ़ेस (यूआई) को फिर से इंस्टॉल नहीं किया गया है. इसलिए,/opt/apigee/customer/application/ui.propertiesपहले जैसा ही रहेगा, क्योंकि मैनेजमेंट के नए इंस्टॉल के साथ, सिस्टम एडमिन के क्रेडेंशियल वापस ला दिए गए हैं.(ज़रूरी नहीं) मैनेजमेंट नोड पर Apigee mTLS को फिर से इंस्टॉल करें.

अगर Apigee mTLS पहले से इंस्टॉल था, तो उसे मैनेजमेंट सर्वर नोड पर फिर से इंस्टॉल करने के लिए, Apigee mTLS इंस्टॉल करने के लिए बनी गाइड का पालन करें.

यह तरीका अपनाने के बाद, आपको मैन्युअल तरीके से:

अगर समस्या बनी रहती है, तो ज़्यादा मदद पाने के लिए Apigee की सहायता टीम से संपर्क करें.