<ph type="x-smartling-placeholder"></ph>

현재 Apigee Edge 문서를 보고 있습니다.

Apigee X 문서. 정보

IPDeniedAccess

오류 코드

accesscontrol.IPDeniedAccess

오류 응답 본문

{

"fault": {

"faultstring": "Access Denied for client ip : client_IP",

"detail": {

"errorcode": "accesscontrol.IPDeniedAccess"

}

}

}오류 메시지 예

{

"fault": {

"faultstring": "Access Denied for client ip : 104.132.196.83",

"detail": {

"errorcode": "accesscontrol.IPDeniedAccess"

}

}

}

원인

이 오류는 클라이언트 IP 주소 또는 API 요청의 일부로 전달된 IP 주소가 액세스 제어 정책의 <MatchRule> 요소 내 <SourceAddress> 요소에 지정된 IP 주소와 일치하며 <MatchRule> 요소의 action 속성이 DENY로 설정된 경우에 발생합니다.

예를 들어 <SourceAddress>가 다음과 같이 정의되었다고 가정하겠습니다.

<SourceAddress mask="32">104.132.196.83</SourceAddress>

위의 IP 주소가 클라이언트 시스템의 IP 주소(proxy.client.ip 변수로 표시됨) 또는 API 요청의 일부로 전달된 IP 주소와 일치하면 오류가 발생합니다.

진단

특정 API 요청에서 액세스가 거부된 IP 주소를 식별합니다. 이 정보는 오류 응답의

faultstring요소에서 확인할 수 있습니다.예를 들어 다음

faultstring에서 IP 주소는104.132.196.83:입니다."faultstring": "Access Denied for client ip : 104.132.196.83"실패한 API 프록시의 모든 액세스 제어 정책을 살펴보고

<SourceAddress>요소에 지정된 IP 주소가faultstring(위의 1단계)에서 식별된 IP 주소와 일치하는지 확인합니다.예를 들어 다음 정책은

<SourceAddress>IP를faultstring과 일치하는104.132.196.83,으로 정의합니다.<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <AccessControl async="false" continueOnError="false" enabled="true" name="Access-Control"> <DisplayName>Access-Control</DisplayName> <Properties/> <IPRules noRuleMatchAction="ALLOW"> <MatchRule action="DENY"> <SourceAddress mask="32">104.132.196.83</SourceAddress> </MatchRule> </IPRules> </AccessControl>API 요청이 전송된 IP 주소를 확인합니다. 다음과 같은 여러 가지 방법으로 이 작업을 수행할 수 있습니다.

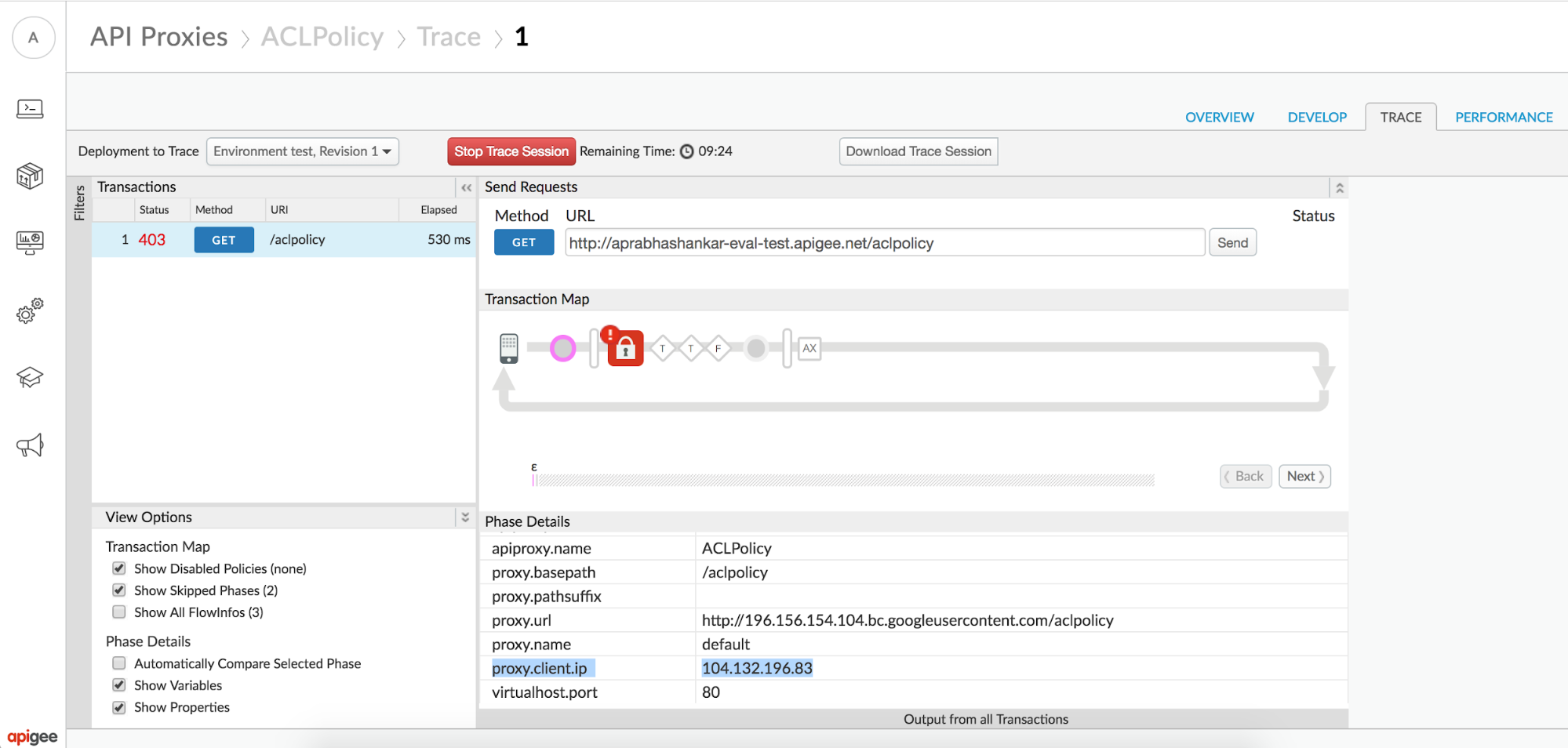

UI Trace 사용

- 실패한 API 요청의 trace를 캡처합니다.

- 오른쪽 패널에서 실패한 특정 액세스 제어 정책을 선택합니다.

샘플 트레이스의 다음 스크린샷과 같이

proxy.client.ip변수의 값을 확인합니다.

proxy.client.ip가 나열되지 않았으면 X-Forwarded-For 또는 True-Client-IP 메시지 헤더의 값을 확인합니다.

커스텀 보고서 사용

커스텀 보고서를 만들어 API 프록시 내에서 액세스 제어 정책을 실행하는 동안 403 상태 코드가 발생했는지 확인하고 클라이언트 IP 주소도 확인할 수 있습니다. 이 방법은 문제가 이전에 발생한 적이 있거나 간헐적으로 발생하여 UI에서 trace를 캡처할 수 없는 경우에 특히 유용합니다.

맞춤 보고서를 만드는 방법을 알아보려면 맞춤 보고서 만들기 및 관리를 참조하세요. 맞춤 보고서에서 다음을 선택합니다.

Metric(측정항목)에서 Sum of Traffic(트래픽의 합계)

프록시, 응답 상태 코드, 프록시 클라이언트 IP, X-Forwarded-For를 측정기준으로 사용합니다.

그러면 오류의 원인이 된 전달된 클라이언트 IP 또는 IP 주소를 확인할 수 있습니다.

액세스 제어 정책의

<MatchRule>요소 내<SourceAddress>요소에 지정된 IP 주소(action속성이DENY로 설정됨)와 일치하는 클라이언트 IP 주소(proxy.client.ip변수로 표시됨) 또는 API 요청의 일부로 전달된 IP 주소가 오류의 원인입니다.위의 예시에서는 참조 변수

proxy.client.ip에 설정된 값(위의 trace 스크린샷에 표시됨)이 액세스 제어 정책의<SourceAddress>요소에 정의된 IP 주소와 일치하므로 오류 응답을 트리거합니다."faultstring": "Access Denied for client ip : 104.132.196.83"

해결 방법

액세스 제어 정책이 faultstring에 나열된 특정 IP 주소로부터 수신되는 API 요청에 대해 액세스를 거부하는 것이라면 오류 메시지가 표시됩니다. 이 경우에는 추가 작업이 필요하지 않습니다.

그러나 특정 IP 주소에 특정 API 프록시의 API 요청에 대한 액세스 권한을 부여할 수 있다고 판단되면 액세스 제어 정책을 수정하여 해당 IP 주소의 액세스를 허용하세요. 또는 모든 IP 주소의 액세스를 거부하지 않으려면 API 프록시에서 액세스 제어 정책을 삭제하면 됩니다.

다음 예시에서는 특정 IP 주소(104.132.196.83)에만 액세스를 허용하고 나머지는 액세스를 거부하는 방법을 보여줍니다.

<AccessControl name="ACL">

<IPRules noRuleMatchAction = "DENY">

<MatchRule action = "ALLOW">

<SourceAddress mask="32">104.132.196.83</SourceAddress>

</MatchRule>

</IPRules>

</AccessControl>