<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la page

Documentation sur Apigee X. En savoir plus

Symptôme

L'application cliente reçoit une réponse HTTP 400 Bad Request contenant le message

The plain HTTP request was sent to HTTPS port

Message d'erreur

L'application cliente reçoit le code de réponse suivant:

HTTP/1.1 400 Bad Request

Cette page est suivie de la page d'erreur HTML ci-dessous:

<html&g<t; he<ad>title>400 The plain HTTP request was sent to H<TTPS po<rt/titl<e>/<head><; body> center&<gt;h<1>400 <Bad Request/h1>/center> center>The plain HT<TP reques<t was s<ent to HTTPS port/center> /body> /html>

Causes possibles

| Cause | Description | Instructions de dépannage applicables |

|---|---|---|

| Requête HTTP envoyée à un hôte virtuel TLS | Le client envoie une requête HTTP à un hôte virtuel TLS configuré | Utilisateurs Edge de cloud public et privé |

| Requête HTTP envoyée à un point de terminaison cible configuré avec TLS | Requête HTTP envoyée à un serveur backend compatible avec TLS dans le point de terminaison cible. | Utilisateurs Edge de cloud public et privé |

| Configuration du serveur cible incorrecte | Le serveur cible est configuré avec le port sécurisé 443, mais le protocole SSL n'est pas activé. |

Utilisateurs Edge de cloud public et privé |

Cause: requête HTTP adressée à un hôte virtuel TLS configuré

Cette erreur se produit lorsqu'un client tente de se connecter à une API sur Apigee et l'une des l’hôte virtuel est configuré pour utiliser SSL et reçoit une requête HTTP à la place.

Diagnostic

Ce problème se produisant sur <ph type="x-smartling-placeholder"></ph> point de terminaison nord et les requêtes API échouent lors de l'interaction du point d'entrée entre les application cliente et le routeur, ces messages d'erreur ne sont pas consignés dans le routeur NGINX les journaux d'accès. Par conséquent, ces demandes ne seront pas capturées dans des outils tels que la surveillance des API et l'outil Trace.

-

Vérifiez votre requête API et voyez si vous envoyez une requête HTTP pour un alias d'hôte qui est configuré pour n'accepter les requêtes que sur le port sécurisé

443. Si tel est le cas, qui est à l'origine du problème.Exemple de requête API incorrecte:

curl http://org-test.apigee.net:443/400-demo

<html&g<t; he<ad>title>400 The plain HTTP request was sent to H<TTPS po<rt/titl<e>/<head><; body> center&<gt;h<1>400 <Bad Request/h1>/center> center>The plain HT<TP reques<t w<as sent to HT<TPS port/<center&<gt; hr>center>server/center> /body> /html>

- Dans l'exemple de requête ci-dessus, notez qu'une requête HTTP est envoyée à l'alias d'hôte.

myorg-test.apigee.netsur le port sécurisé443. C'est la raison pour laquelle400 Bad Requesterreur.

Solution

Vous devez vérifier si le client utilise HTTP au lieu de HTTPS et envoyer la requête correcte en tant que comme indiqué ci-dessous:

Exemple de requête API:

curl https://org-test.apigee.net:443/400-demo

ou

curl https://org-test.apigee.net/400-demo

< HTTP/1.1 200 OK < Date: Thu, 25 Feb 2021 13:01:43 GMT < Content-Type: text/xml;charset=UTF-8 < Content-Length: 403 < Connection: keep-alive < Server: gunicorn/19.9.0 < Access-Control-Allow-Origin: * < Access-Control-Allow-Credentials: true

Cause: requête HTTP adressée à un point de terminaison cible configuré avec TLS

Cette erreur se produit si vous avez mal configuré des requêtes HTTP vers un backend compatible TLS dans le point de terminaison cible d'un proxy d'API.

Diagnostic

<ph type="x-smartling-placeholder">Pour diagnostiquer l'erreur à l'aide de l'outil Trace, procédez comme suit:

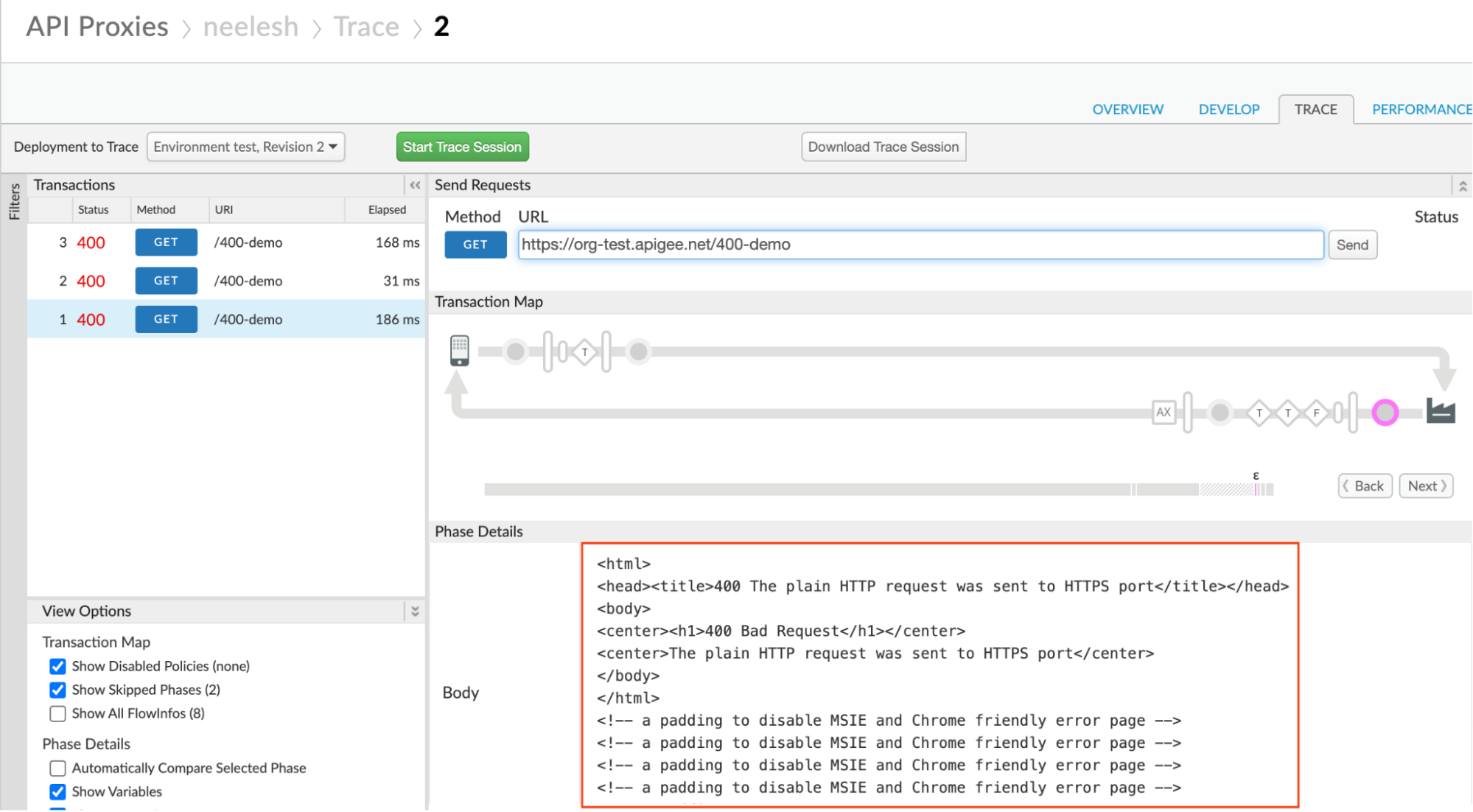

- Activez Trace dans l'interface utilisateur d'Apigee pour le proxy d'API concerné.

- Envoyez des requêtes au proxy d'API.

- Sélectionnez l'une des requêtes API qui ont échoué avec le code de réponse

400. - Parcourez les différentes phases et déterminez où la défaillance s'est produite.

-

En règle générale, la réponse d'erreur

400provient du serveur backend. Autrement dit, vous verrez la réponse d'erreur400dans la phase Response received (Réponse reçue) du serveur cible, comme indiqué ci-dessous:

-

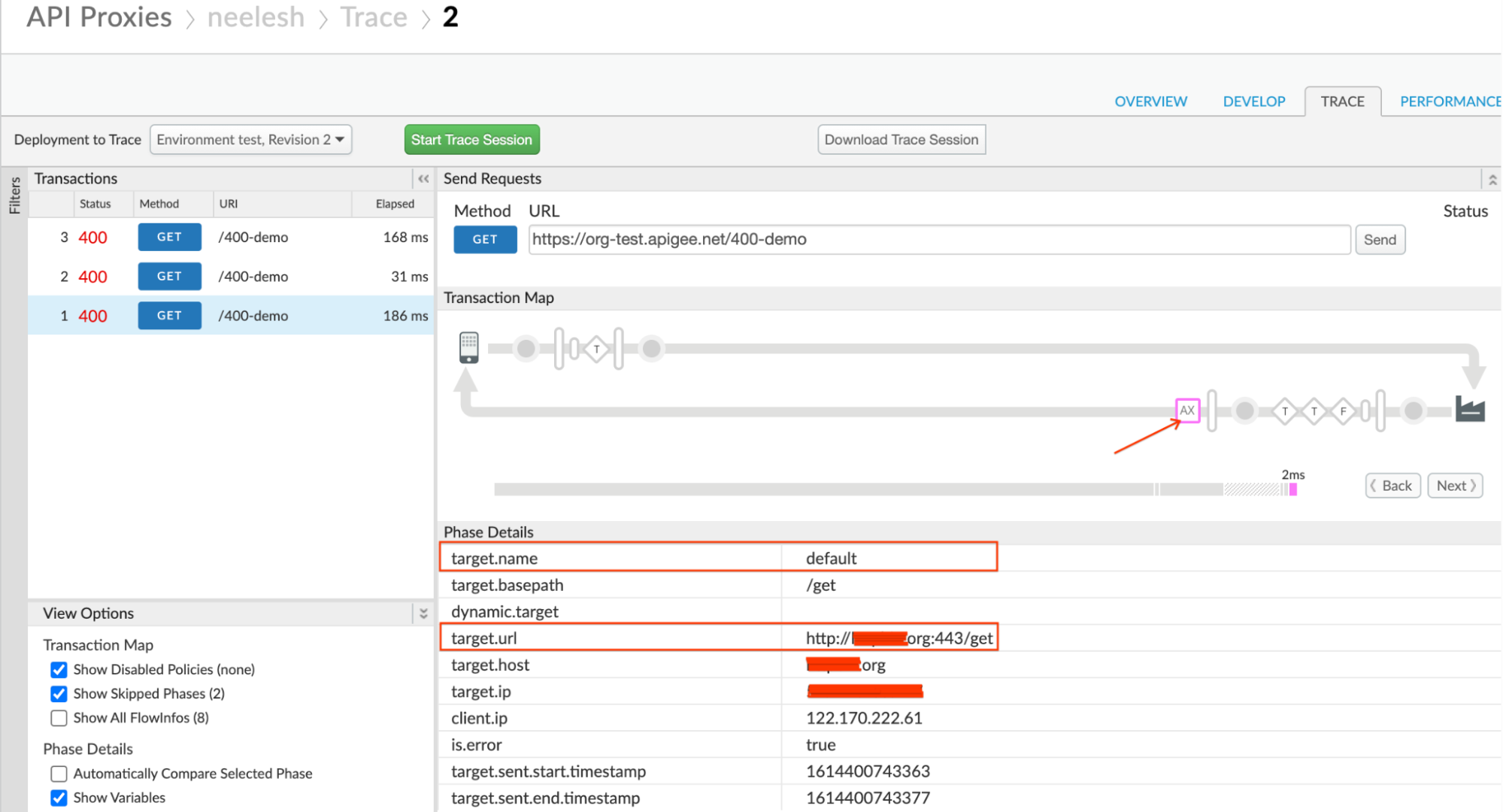

Déterminez le point de terminaison cible pour lequel la requête a été effectuée en cliquant sur AX. (Données analytiques enregistrées) dans la trace.

- Notez le fichier target.url, qui contient le protocole, l'alias d'hôte du serveur backend,

et parfois le numéro de port. Le port utilisé pour

L'URL cible est

443, mais le protocole est HTTP. - Examinez la définition du point de terminaison cible pour comprendre la configuration.

-

Vérifiez que l'hôte du serveur backend est sécurisé et écoute sur un port sécurisé tel que

443. Si vous utilisez le protocolehttpdans l'élément<URL>, alors qui est à l'origine de ce problème.Exemple de configuration d'un point de terminaison cible:

<?xml version="1.0" encoding="UTF-8"< standalone="yes"?> Ta<rgetEndpoint name=<"default&quo<t;> Description/> <FaultRules/> < PreFlow name=<"PreFlow&<quot;> Request/> < Response/>< /PreFlow&g<t; PostFlow< name="<PostFlow"> Req<uest/> Res<ponse/> /PostFlow> < Flows/&g<t; HTTPTargetConnec<tion> Properties/> URL>http://somehost.org:443/get/URL> /HTTPTargetConnection> /TargetEndpoint>L'exemple ci-dessus montre que vous utilisez le protocole HTTP, mais que le port utilisé est sécurisé port

443. Le serveur backend répond alors avec400 Bad Requestet le message d'erreurThe plain HTTP request was sent to HTTPS port

Solution

-

Si votre serveur backend est sécurisé ou compatible avec TLS, assurez-vous d'utiliser le protocole

httpsdans l'élément<URL>du point de terminaison cible, comme indiqué dans l'exemple suivant:Exemple de configuration d'un point de terminaison cible:

<HTTPTargetConnection> < Properties/><; URL>https://somehost.or<g:443/<get/URL> /HTTPTargetConnection> -

Si votre serveur backend n'est pas sécurisé:

- Ne mentionnez pas le numéro de port sécurisé, tel que

443. - Vous n'avez pas besoin de mentionner le numéro de port si votre serveur backend écoute un port non sécurisé standard

- Indiquez le numéro de port si vous utilisez un autre port non sécurisé, par exemple:

9080

Exemple de configuration d'un point de terminaison cible:

<HTTPTargetConnection> < Properties/><; URL>http://somehos<t.org/<get/URL> /HTTPTargetConne<ction> or HTTPTargetC<onnection>; < Properties/> URL>http<://som<ehost.org:9080/get/URL> /HTTPTargetConnection> - Ne mentionnez pas le numéro de port sécurisé, tel que

Cause: configuration du serveur cible incorrecte

Si le serveur cible est configuré avec un port sécurisé tel que 443 sans l'activer

SSL, cela oblige le processeur de messages d'Apigee Edge à envoyer des requêtes HTTP à un réseau

Serveur cible configuré pour TLS à l'origine de ce problème.

Diagnostic

<ph type="x-smartling-placeholder">Pour diagnostiquer l'erreur à l'aide de l'outil Trace, procédez comme suit:

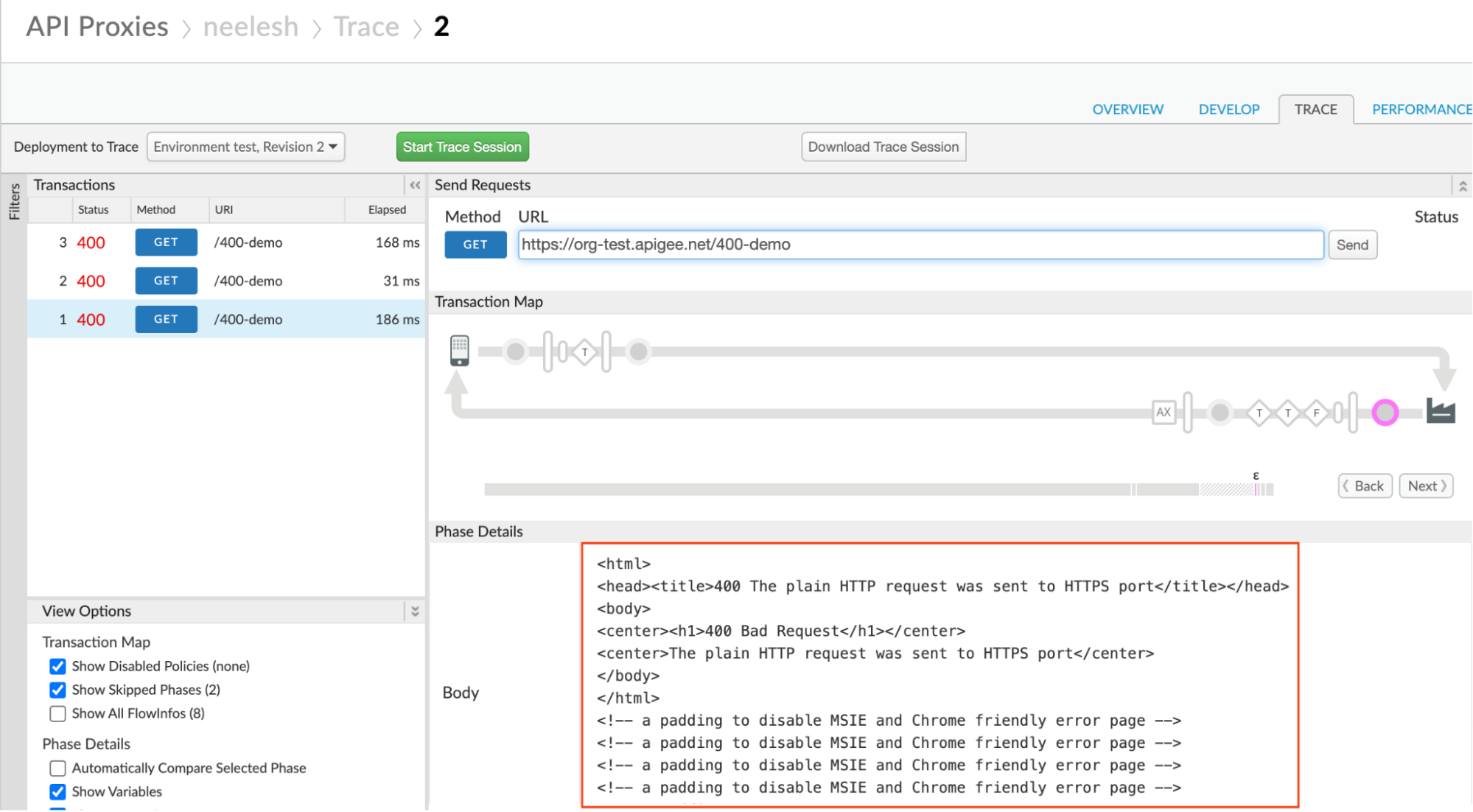

- Activez Trace dans l'interface utilisateur d'Apigee pour le proxy d'API concerné.

- Envoyez des requêtes au proxy d'API.

- Sélectionnez l'une des requêtes API qui ont échoué avec le code de réponse

400. - Parcourez les différentes phases et déterminez où la défaillance s'est produite.

-

En règle générale, la réponse d'erreur

400provient du serveur backend. Autrement dit, vous verrez la réponse d'erreur400dans la phase Response received (Réponse reçue) du serveur cible, comme indiqué ci-dessous:

-

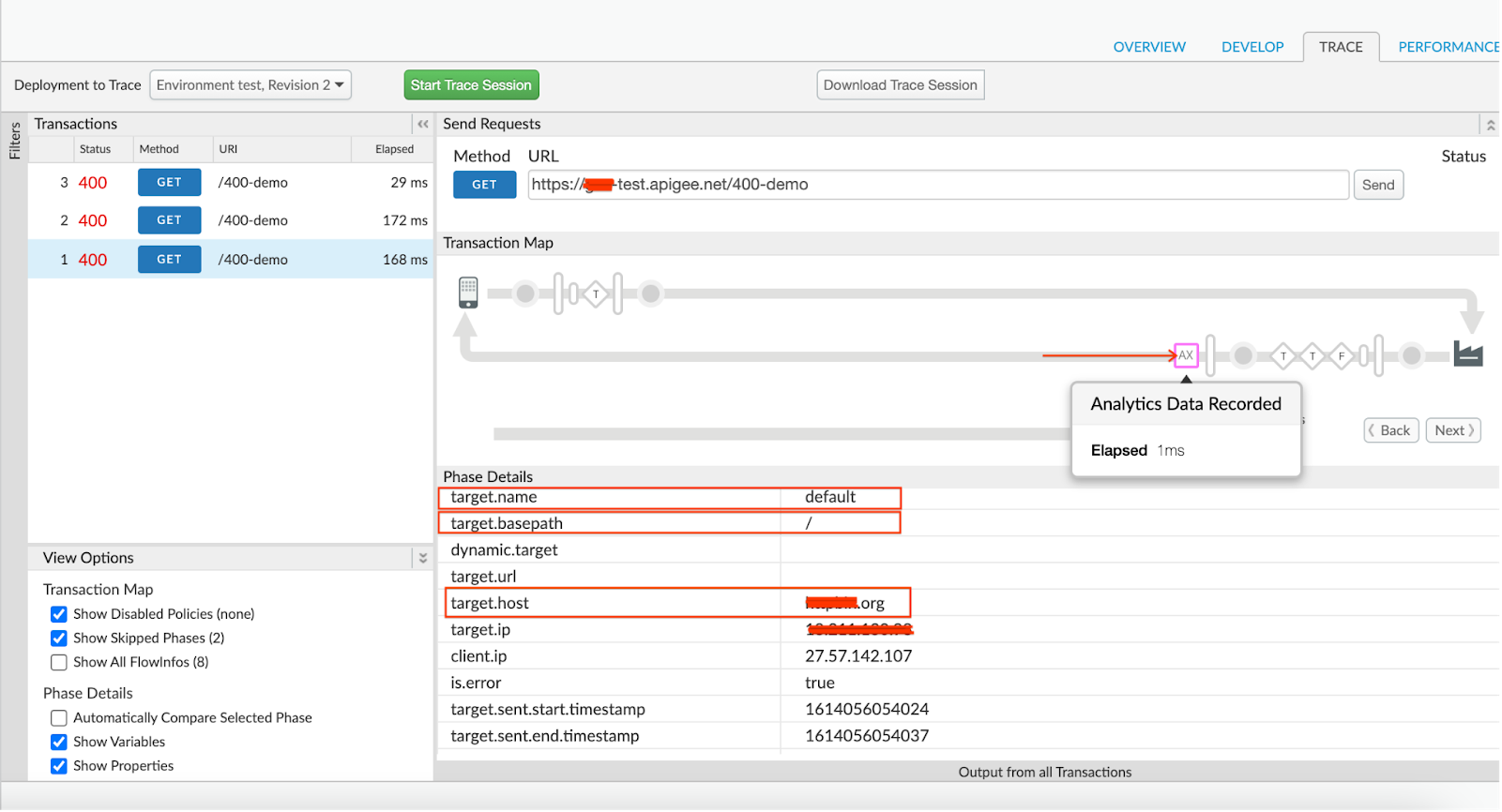

Déterminez le point de terminaison cible pour lequel la requête a été effectuée en cliquant sur AX. (Données analytiques enregistrées) dans la trace.

-

Notez le nom target.name, qui représente le nom du point de terminaison cible.

Dans l'exemple de fichier de suivi ci-dessus, target.name est default. Cela indique que le point de terminaison cible utilisé pour cette requête est le point de terminaison par défaut.

-

Examinez la définition du point de terminaison cible pour comprendre la configuration.

Exemple de configuration d'un point de terminaison cible:

<?xml version="1.0" encoding="UTF-8";< standalone="yes"?> Ta<rgetEndpoint name=<"default&quo<t;> Description/> <FaultRules/> < PreFlow name=<"PreFlow&<quot;> Request/> < Response/>< /PreFlow&g<t; PostFlow< name="<PostFlow"> Req<uest/> Res<ponse/> /PostFl<ow> Flows/> HTTPTargetCo<nnection> < Properties/> < LoadBalancer> Server name="faulty-target"/> /LoadBalancer> /HTTPTargetConnection> /TargetEndpoint>L'exemple de configuration de point de terminaison cible ci-dessus montre que vous utilisez un serveur cible nommée

faulty-target. -

Une fois que vous disposez du nom du serveur cible, vous pouvez utiliser l'une des méthodes suivantes pour Vérifiez la configuration du serveur cible:

- Interface utilisateur périphérique

- API de gestion

Interface utilisateur périphérique

- Accédez à Apigee Edge > Admin > Environnements > Serveurs cibles

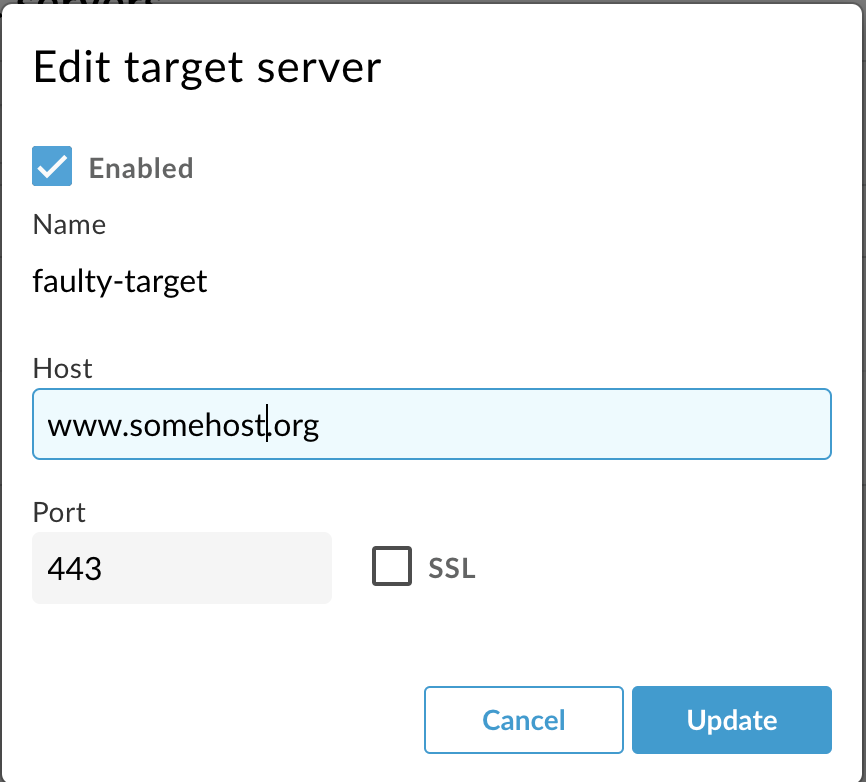

- Choisissez le serveur cible spécifique identifié à partir du proxy API et cliquez sur Modifier.

- Vérifiez le port spécifié pour le serveur cible et les informations SSL.

-

Si le serveur cible est configuré avec un port sécurisé (par exemple,

443), mais SSL n'est pas activé, c'est la cause du problème.

Comme vous pouvez le voir dans la capture d'écran ci-dessus, le port utilisé est

443, mais pas SSL activé pour ce port dans la configuration du serveur cible. Cela entraîne l'envoi du message d'Apigee Edge Processeur pour envoyer les requêtes HTTP au port sécurisé443. Par conséquent, l'erreur400 Bad Requestavec le messageThe plain HTTP request was sent to HTTPS port.

API de gestion

-

Exécutez la <ph type="x-smartling-placeholder"></ph> Obtenir l'API du serveur cible pour obtenir les détails de la configuration du serveur cible spécifique comme indiqué ci-dessous:

Utilisateur du cloud public:

curl -v 'https://api.enterprise.apigee.com/v1/organizations/ORG_NAME/environments/ENV_NAME>/targetservers/TARGET_SERVER_NAME' \ -H "Content-Type:application/xml" \ -H "Authorization:Bearer $TOKEN"

Utilisateur Private Cloud:

curl -v 'http://MANAGEMENT_IP:8080/v1/organizations/ORG_NAME/environments/ENV_NAME/targetservers/TARGET_SERVER_NAME' \ -H "Content-Type:application/xml" \ -H "Authorization:Bearer $TOKEN"

- Vérifiez le port spécifié pour le serveur cible et les informations SSL.

-

Si le serveur cible est configuré avec un port sécurisé (par exemple,

443), mais que la sectionSSLInfon'est pas définie ou n'est pas activée, cela explique pourquoi ce problème.Exemple de configuration de serveur cible:

{ "host" : "somehost.org", "isEnabled" : true, "name" : "faulty-target", "port" : 443 }Dans l'exemple de résultat ci-dessus, nous pouvons voir que le port utilisé pour la connexion cible est

443, mais il n'existe pas de bloc de configurationSSLInfo.Le processeur de messages d'Apigee Edge envoie donc des requêtes HTTP au port sécurisé.

443Vous obtenez donc l'erreur400 Bad Requestavec le messageThe plain HTTP request was sent to HTTPS port

Solution

Si votre serveur cible est sécurisé ou configuré avec le protocole TLS, vous devez activer SSL pour le serveur le serveur cible.

Pour ce faire, utilisez l'une des options suivantes:

- Interface utilisateur périphérique

- API de gestion

Interface utilisateur périphérique

- Accédez au serveur cible sur Edge UI > Admin > Environnements > Serveurs cibles

- Choisissez le serveur cible spécifique, puis cliquez sur Modifier.

- Si votre serveur cible est sécurisé et utilise un port tel que

443, activez SSL en cochez la case à côté de l'option SSL. - Configurez Truststore, Ciphers et Protocoles. (uniquement si nécessaire)

API de gestion

Utilisez l'API de gestion pour configurer le serveur cible comme décrit dans les <ph type="x-smartling-placeholder"></ph> Mettre à jour la documentation sur la configuration du serveur cible

Vous devez collecter des informations de diagnostic

Si le problème persiste alors que vous avez suivi les instructions ci-dessus, rassemblez les informations suivantes : de diagnostic, puis contactez l'assistance Apigee Edge.

- Si vous êtes un utilisateur de Cloud public, fournissez les informations suivantes:

<ph type="x-smartling-placeholder">

- </ph>

- Nom de l'organisation

- Nom de l'environnement

- Nom de proxy d'API

- Exécutez la commande curl pour reproduire l'erreur

- Résultats de l'outil Trace (si vous avez réussi à effectuer une capture pour la requête ayant échoué)

- Si vous êtes un utilisateur de Private Cloud, fournissez les informations suivantes:

<ph type="x-smartling-placeholder">

- </ph>

- Message d'erreur complet observé

- Nom de l'environnement

- Groupe de proxys d'API

- Définition du serveur cible (si vous utilisez un serveur cible dans votre point de terminaison)

- Résultats de l'outil Trace (si vous avez réussi à effectuer une capture pour la requête ayant échoué)