<ph type="x-smartling-placeholder"></ph>

Sie sehen die Dokumentation zu Apigee Edge.

Gehen Sie zur

Apigee X-Dokumentation. Weitere Informationen

Symptom

Die Clientanwendung ruft den HTTP-Statuscode 502 Bad Gateway mit Fehlercode ab

protocol.http.TooBigBody als Antwort auf API-Aufrufe an.

Fehlermeldung

Die Clientanwendung ruft den folgenden Antwortcode ab:

HTTP/1.1 502 Bad Gateway

Außerdem wird möglicherweise die folgende Fehlermeldung angezeigt:

{

"fault":{

"faultstring":"Body buffer overflow",

"detail":{

"errorcode":"protocol.http.TooBigBody"

}

}

}Mögliche Ursachen

Dieser Fehler tritt auf, wenn die Nutzlastgröße, die vom Ziel-/Back-End-Server als Teil an Apigee Edge gesendet wird, der HTTP-Antwort ist größer als das zulässige Limit in Apigee Edge.

Mögliche Ursachen für diesen Fehler:

| Ursache | Beschreibung | Anleitungen zur Fehlerbehebung gelten für |

|---|---|---|

| Die Größe der Antwortnutzlast liegt über dem zulässigen Limit | Die Nutzlastgröße, die vom Ziel-/Back-End-Server als Teil der HTTP-Antwort an Apigee gesendet wird, ist das Limit in Apigee überschreitet. | Edge-Nutzer von öffentlichen und privaten Clouds |

| Größe der Antwortnutzlast überschreitet das zulässige Limit nach Dekomprimierung | Die Nutzlastgröße, die vom Ziel-/Back-End-Server im komprimierten Format als Teil von HTTP gesendet wird Antwort an Apigee überschreitet, wenn er mit Apigee dekomprimiert wird. | Edge-Nutzer von öffentlichen und privaten Clouds |

Allgemeine Diagnoseschritte

Verwenden Sie eines der folgenden Tools oder Techniken, um diesen Fehler zu diagnostizieren:

API-Monitoring

<ph type="x-smartling-placeholder">So diagnostizieren Sie den Fehler mithilfe von API-Monitoring:

- <ph type="x-smartling-placeholder"></ph> Melden Sie sich in der Apigee Edge-UI als Nutzer mit einem Rolle.

Wechseln Sie zu der Organisation, in der Sie das Problem untersuchen möchten.

- Wechseln Sie zum Bereich Analysieren > API-Monitoring > Untersuchen.

- Wählen Sie den Zeitraum aus, in dem Sie die Fehler beobachtet haben.

- Sie können den Proxy-Filter auswählen, um den Fehlercode einzugrenzen.

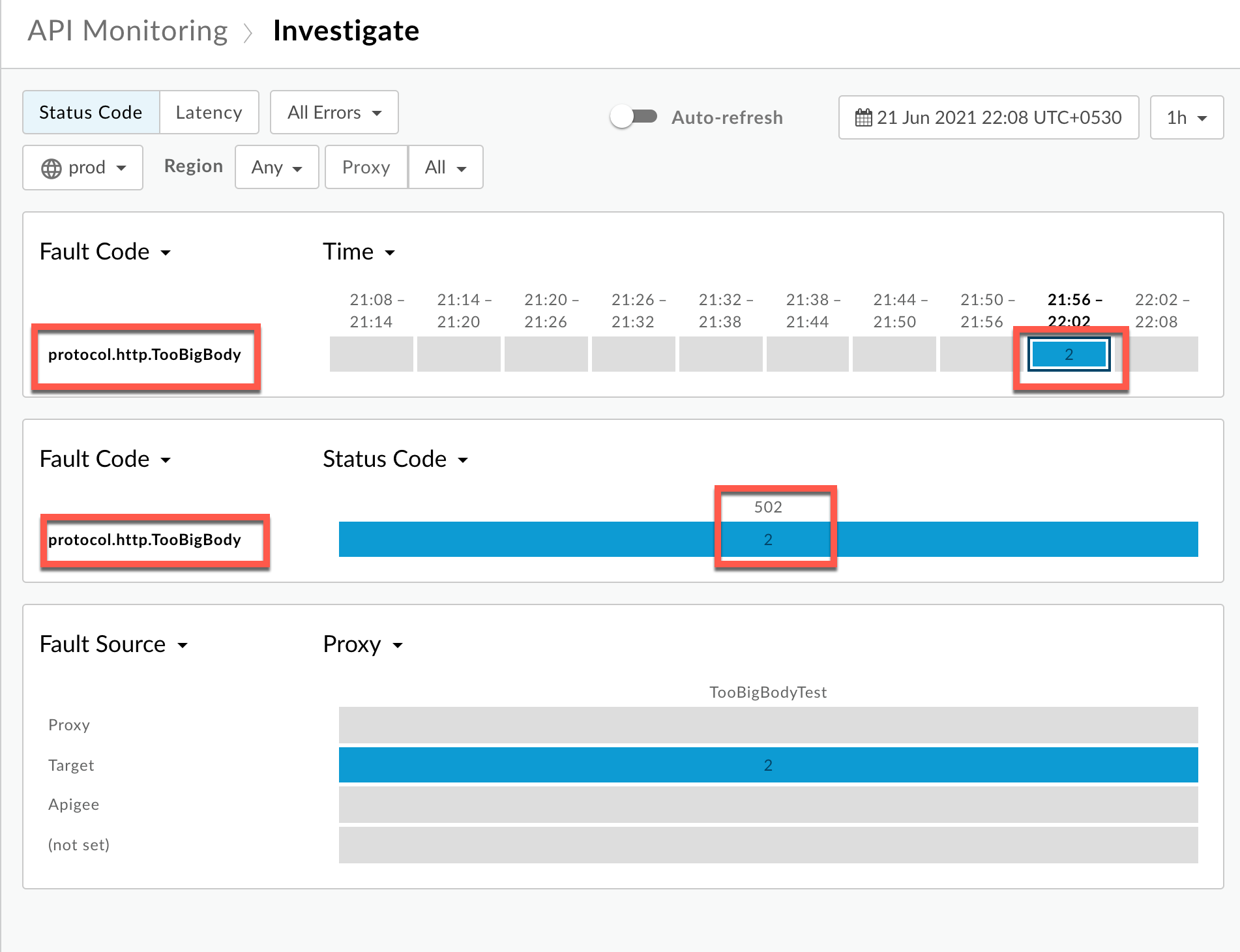

- Stellen Sie den Fehlercode in den Vergleich mit der Zeit ein.

Wählen Sie eine Zelle mit dem Fehlercode

protocol.http.TooBigBodyals (siehe unten):

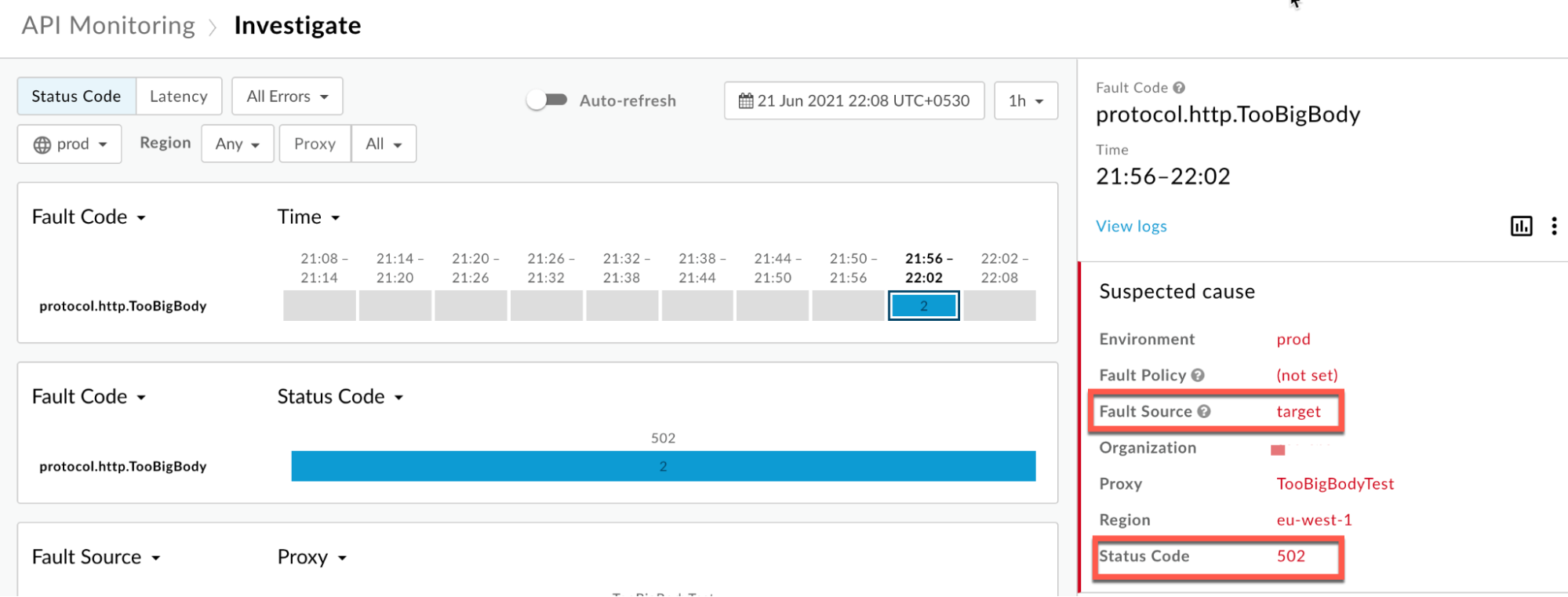

Sie sehen die Informationen zum Fehlercode

protocol.http.TooBigBody, wie unten gezeigt:

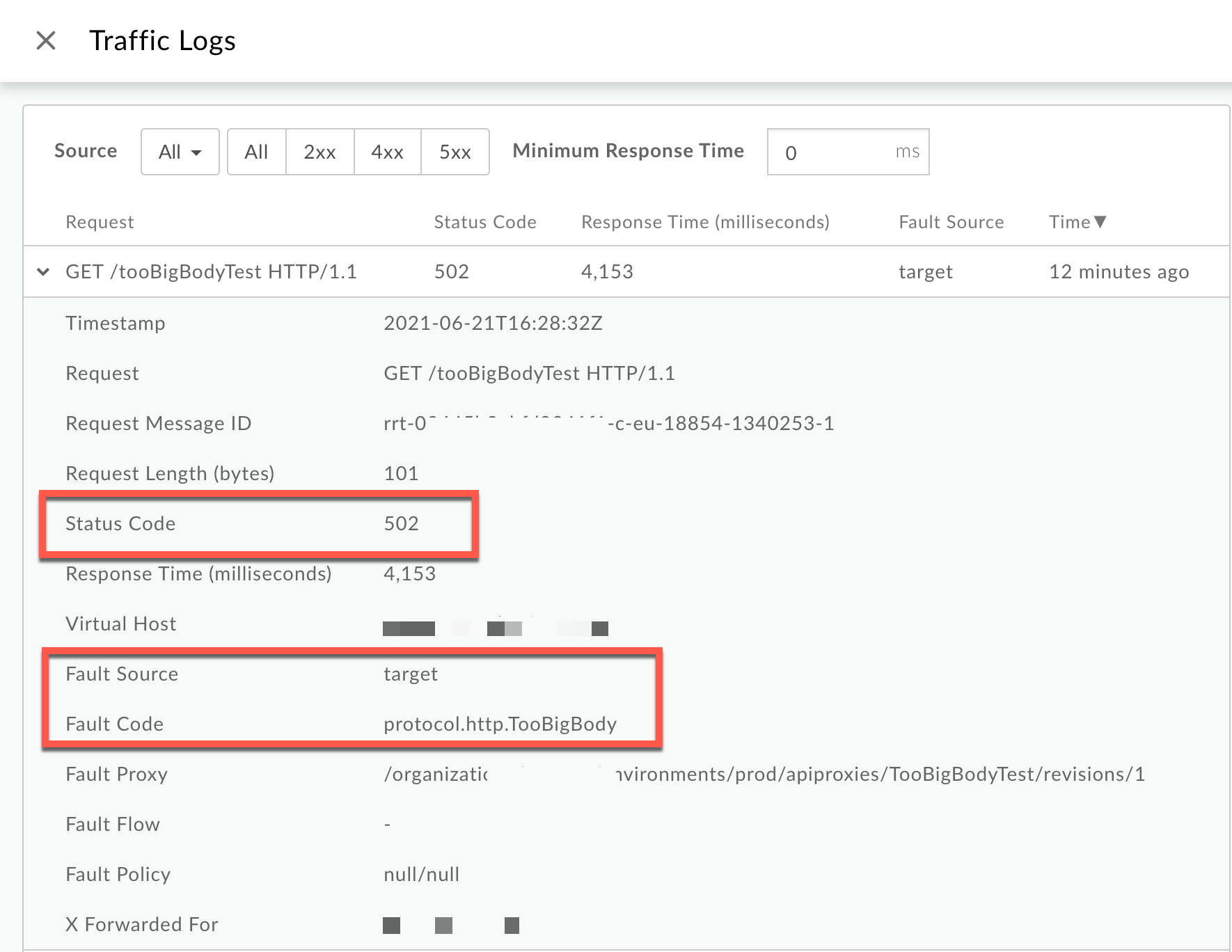

Klicken Sie auf Logs ansehen und maximieren Sie die Zeile für die fehlgeschlagene Anfrage.

- Achten Sie im Fenster „Logs“ auf die folgenden Details:

<ph type="x-smartling-placeholder">

- </ph>

- Statuscode:

502 - Fehlerquelle:

target - Fehlercode:

protocol.http.TooBigBody.

- Statuscode:

- Wenn die Fehlerquelle den Wert

targetund den Fehlercode hat den Wertprotocol.http.TooBigBodyhat, bedeutet dies, dass das HTTP vom Ziel-/Back-End-Server eine Antwortnutzlastgröße aufweist, die größer als die zulässiges Limit in Apigee Edge.

Trace

<ph type="x-smartling-placeholder">So diagnostizieren Sie den Fehler mit dem Trace-Tool:

- Aktivieren Sie die Trace-Sitzung und führen Sie einen der folgenden Schritte aus:

<ph type="x-smartling-placeholder">

- </ph>

- Warten Sie, bis der Fehler

502 Bad Gatewayauftritt, oder - Wenn Sie das Problem reproduzieren können, führen Sie den API-Aufruf aus und reproduzieren Sie

502 Bad GatewayFehler.

- Warten Sie, bis der Fehler

- Wählen Sie eine der fehlgeschlagenen Anfragen aus und prüfen Sie den Trace.

- Gehen Sie die verschiedenen Phasen des Trace durch und ermitteln Sie, wo der Fehler aufgetreten ist.

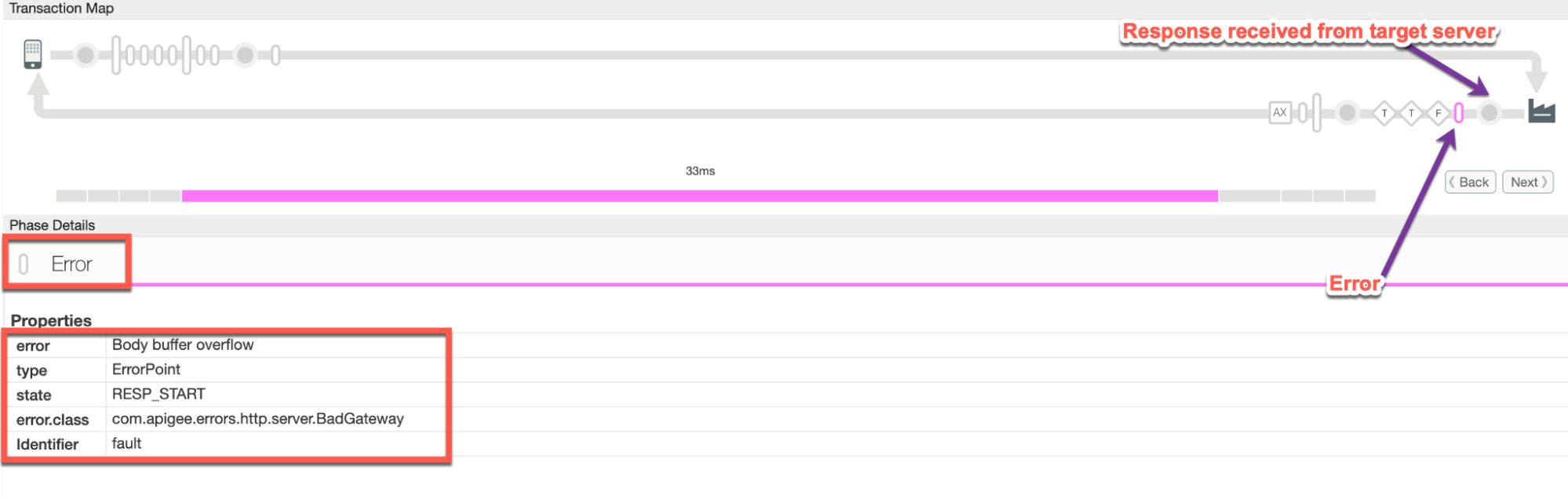

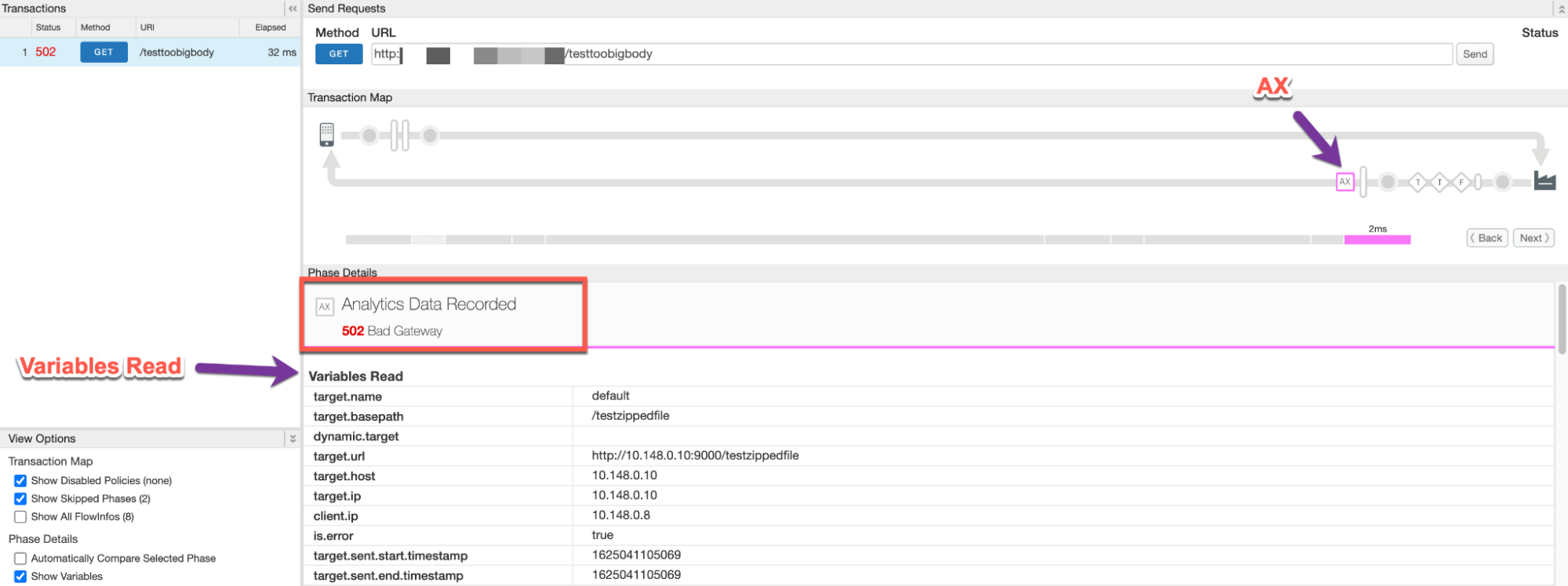

Navigiere zur Phase Fehler direkt nach der Antwort vom Ziel erhalten server-Phase wie unten gezeigt:

Notieren Sie sich die Fehlerwerte aus dem Trace:

- Fehler:

Body buffer overflow - error.class:

com.apigee.errors.http.server.BadGateway

Dies weist darauf hin, dass Apigee Edge (Message Processor-Komponente) den Fehler ausgibt, sobald Es empfängt die Antwort vom Back-End-Server, da die Nutzlastgröße den zulässigen Wert überschreitet. Limit

- Fehler:

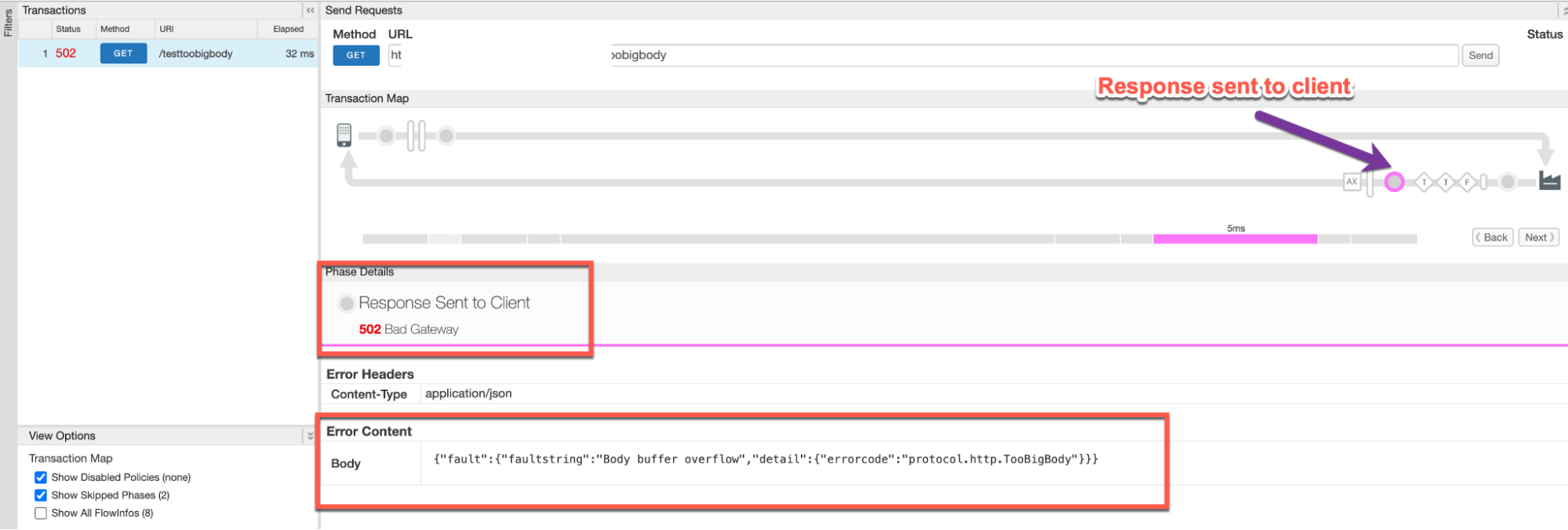

In der Phase Antwort an Client gesendet wird der Fehler wie unten dargestellt angezeigt:

- Notieren Sie sich die Fehlerwerte aus dem Trace. Der obige Beispiel-Trace zeigt Folgendes:

<ph type="x-smartling-placeholder">

- </ph>

- Fehler:

502 Bad Gateway - Fehlerinhalt:

{"fault":{"faultstring":"Body buffer overflow","detail":{"errorcode":"protocol.http.TooBigBody"}}}

- Fehler:

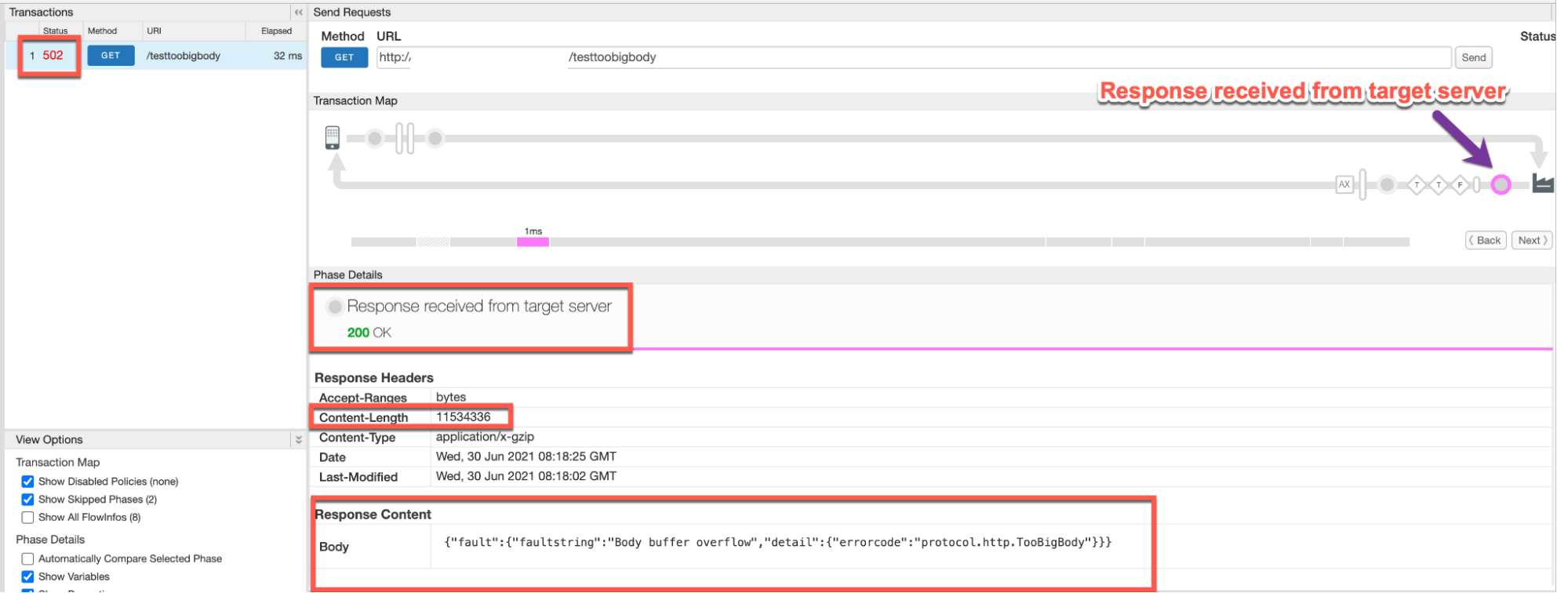

Gehen Sie für verschiedene Szenarien wie unten gezeigt zur Phase Response Received from target server (Antwort vom Zielserver empfangen):

Unkomprimiert

Szenario 1: unkomprimierte Antwort-Nutzlast

Notieren Sie sich die Fehlerwerte aus dem Trace:

- Antwort vom Zielserver erhalten:

200 OK - Content-Length (aus dem Abschnitt Response Headers): ~11 MB

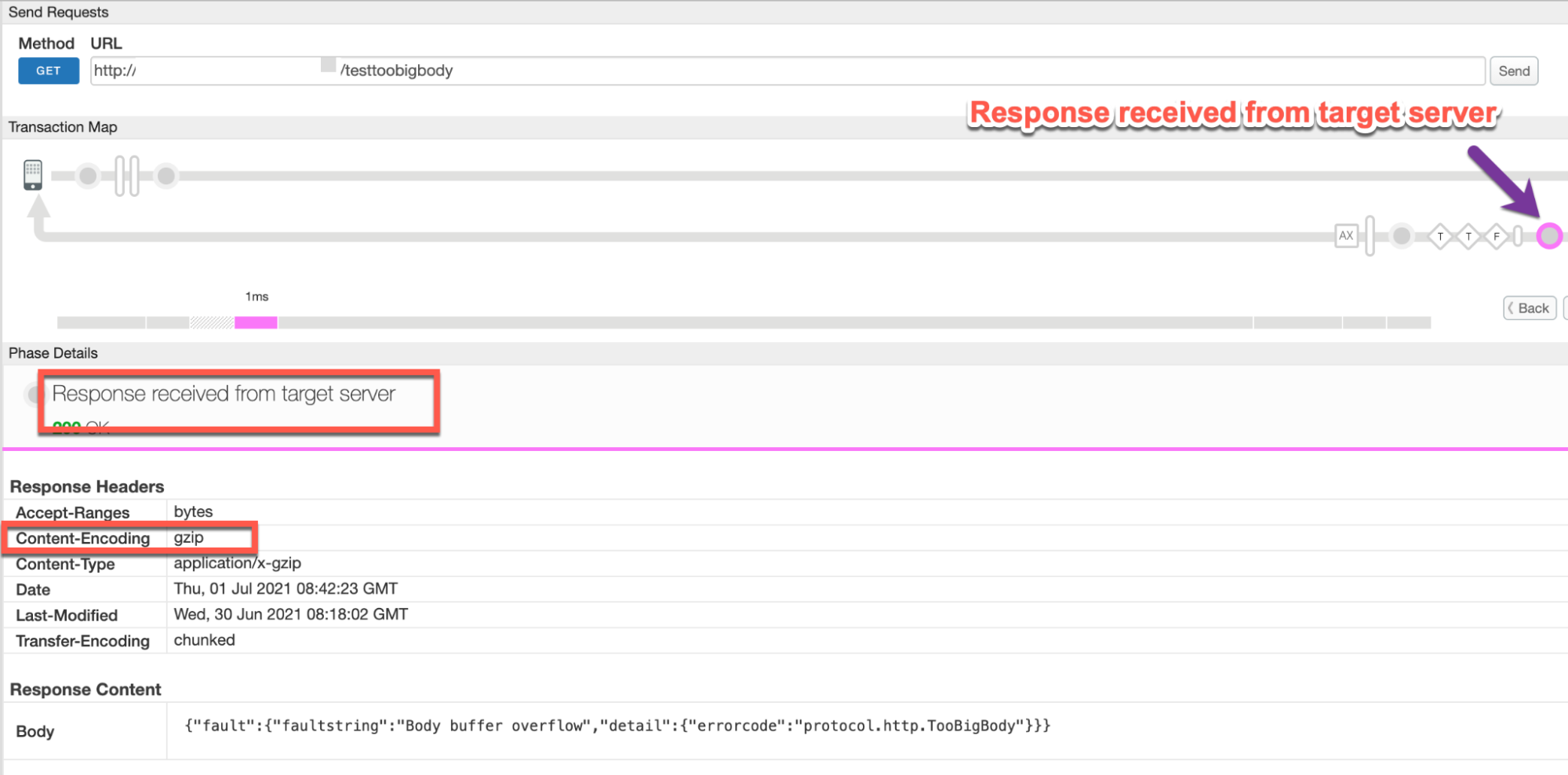

Komprimiert

Szenario 2: In komprimierter Form gesendete Anfrage-Nutzlast

Notieren Sie sich die Fehlerwerte aus dem Trace:

- Antwort vom Zielserver erhalten:

200 OK - Content-Encoding: Wenn dieser Header in den Antwortheadern angezeigt wird.

notieren Sie sich den Wert. In diesem Beispiel ist der Wert

gzip

- Antwort vom Zielserver erhalten:

Beachten Sie den Text im Abschnitt Response Content (Antwortinhalt):

{"fault":{"faultstring":"Body buffer overflow","detail":{"errorcode":"protocol.http.TooBigBody"}}}Navigieren Sie im Trace zur Phase AX (Analytics Data Recorded) und klicken Sie darauf. um die zugehörigen Details zu sehen.

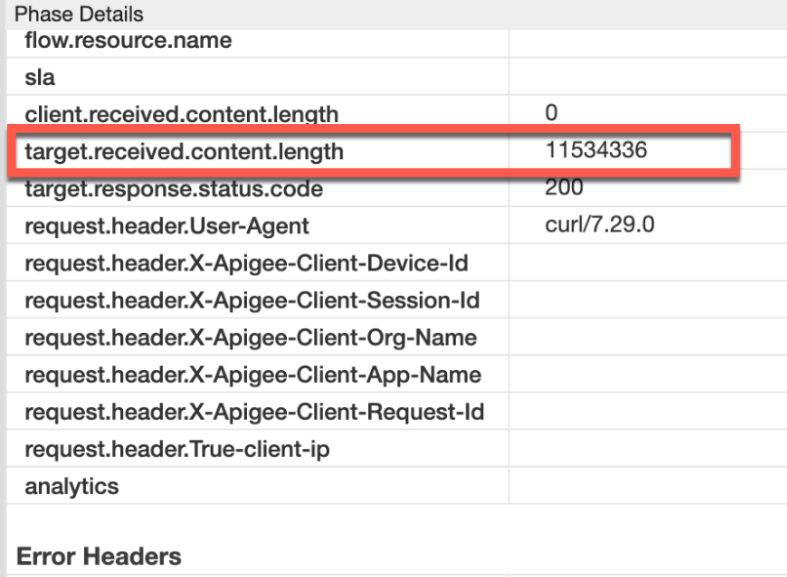

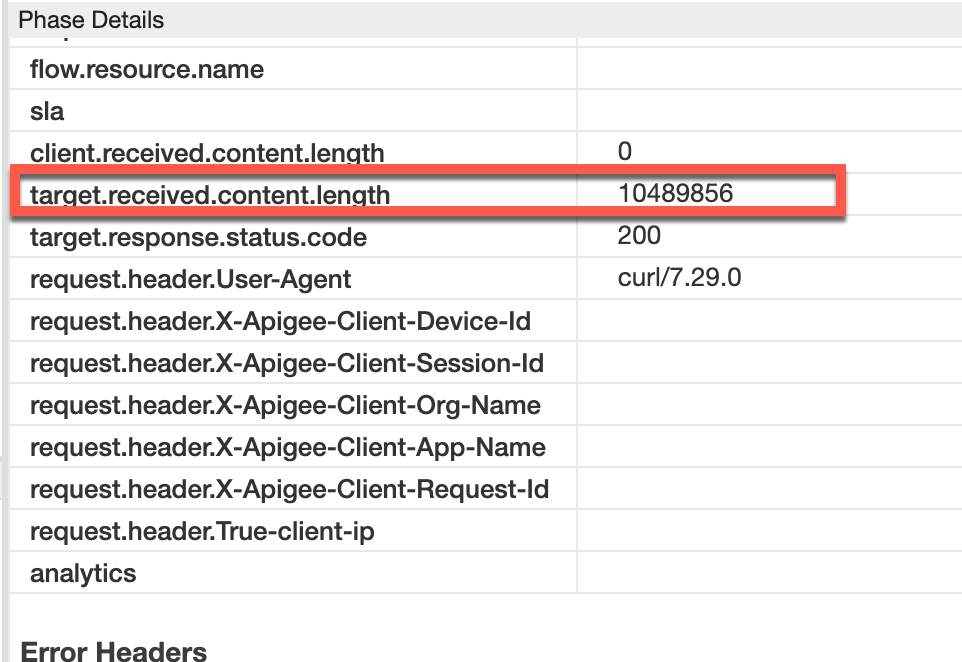

- Scrollen Sie bei Phase Details (Phasendetails) zum Bereich Variables Read (Lesezugriff) und bestimmen Sie die

target.received.content.length, was Folgendes bedeutet: <ph type="x-smartling-placeholder">- </ph>

- Die tatsächliche Größe der Antwortnutzlast, wenn diese in unkomprimiertem Format gesendet wird.

- Die Größe der Antwortnutzlast nach der Dekomprimierung durch Apigee, wenn die Nutzlast im komprimierten Format gesendet. Er entspricht immer dem Wert der zulässigen Limit von 10 MB.

Unkomprimiert

Szenario 1: unkomprimierte Antwort-Nutzlast

Beachten Sie den Wert von target.received.content.length:

Anfrageheader Wert target.received.content.length ~11 MB Komprimiert

Szenario 2: In komprimierter Form gesendete Anfrage-Nutzlast

Beachten Sie den Wert von target.received.content.length:

Anfrageheader Wert target.received.content.length ~10 MB In der folgenden Tabelle wird erläutert, warum der Fehler

502von Apigee zurückgegeben wird: die beiden Szenarien basierend auf dem Wert von target.received.content.length:Szenario Wert von target.received.content.length Fehlerursache Antwort-Nutzlast im unkomprimierten Format ~11 MB Größe > zulässiges Limit von 10 MB Antwort-Nutzlast im komprimierten Format ~10 MB Größenbeschränkung bei Dekomprimierung überschritten

<ph type="x-smartling-placeholder">

NGINX

<ph type="x-smartling-placeholder">So diagnostizieren Sie den Fehler mithilfe von NGINX-Zugriffslogs:

- Wenn Sie ein Private Cloud-Nutzer sind, können Sie mithilfe von NGINX-Zugriffslogs ermitteln,

enthält die wichtigsten Informationen zu HTTP-

502-Fehlern. Prüfen Sie die NGINX-Zugriffslogs:

/opt/apigee/var/log/edge-router/nginx/ORG~ENV.PORT#_access_log

Dabei gilt:ORG, ENV und PORT# werden durch tatsächliche Werte ersetzt.

- Suchen Sie nach

502Fehlern während einer bestimmten Dauer (wenn das Problem in der Vergangenheit aufgetreten ist) oder wenn immer noch Anfragen mit502 - Wenn Sie

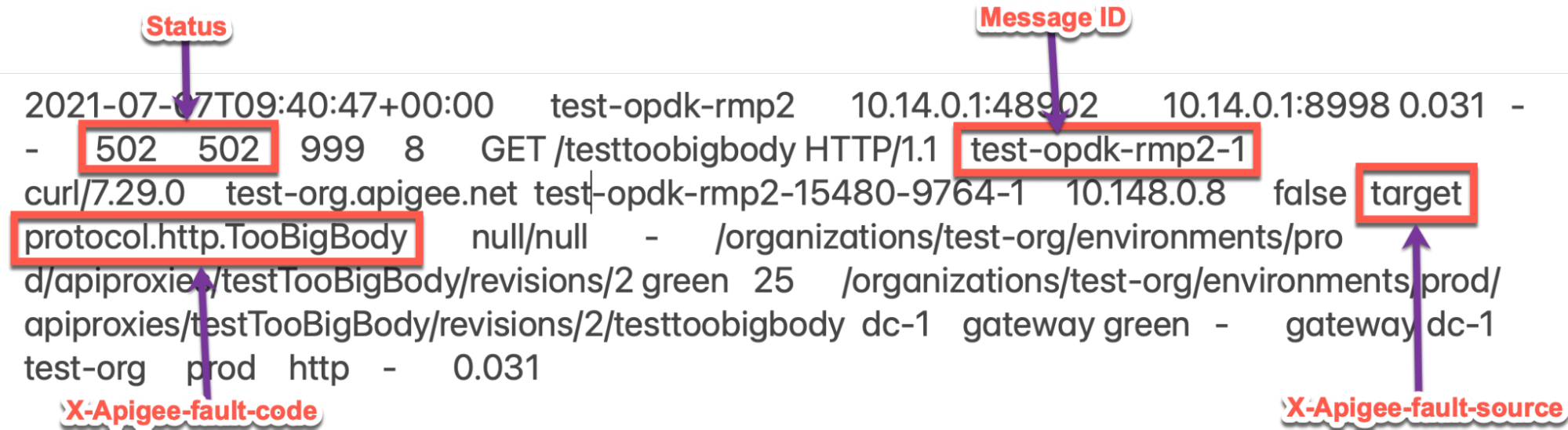

502-Fehler mit dem X-Apigee-fault-code finden Wert vonprotocol.http.TooBigBodyund ermitteln dann den Wert von X-Apigee-fault-source.Beispielfehler 502 aus dem NGINX-Zugriffsprotokoll:

Der obige Beispieleintrag aus dem NGINX-Zugriffslog enthält die folgenden Werte für X-Apigee- Fehlercode und X-Apigee-Fehler-Quelle:

Antwortheader Wert X-Apigee-fault-code protocol.http.TooBigBodyX-Apigee-fault-source target

Ursache: Größe der Antwortnutzlast liegt über dem zulässigen Grenzwert

Diagnose

- Bestimmen Sie den Fehlercode, die Fehlerquelle und die Größe der Antwortnutzlast für den bei Verwendung von API-Überwachungs-, Trace-Tool- oder NGINX-Zugriffsprotokollen beobachteten Fehler, wie unter Häufige Diagnoseschritte mit Szenario 1.

- Wenn die Fehlerquelle den Wert

targethat, bedeutet dies, dass die Antwort Nutzlastgröße, die vom Ziel-/Back-End-Server an Apigee gesendet wird, ist größer als zulässiges Limit in Apigee Edge. - Prüfen Sie die Größe der Antwortnutzlast wie in Schritt 1 ermittelt.

- Wenn die Nutzlastgröße > 10 MB zulässig ist, ist dies die Ursache für den Fehler.

- Wenn die Nutzlastgröße auf maximal 10 MB liegt, ist es möglich, dass die Antwort Payload wird in einem komprimierten Format übergeben. Gehe zu <ph type="x-smartling-placeholder"></ph> Ursache: Die Größe der Antwortnutzlast überschreitet nach der Dekomprimierung das zulässige Limit.

- Validieren, dass die Nutzlastgröße der Antwort tatsächlich ist > Das Limit von 10 MB liegt in der

tatsächliche Antwort mit den folgenden Schritten erhalten:

<ph type="x-smartling-placeholder">

- </ph>

- Wenn Sie keinen Zugriff auf die eigentliche Anfrage an den Ziel-/Back-End-Server haben, und gehe zu Auflösung.

- Wenn Sie Zugriff auf die eigentliche Anfrage an den Ziel-/Back-End-Server haben,

führen Sie die folgenden Schritte aus:

<ph type="x-smartling-placeholder">

- </ph>

- Wenn Sie ein Nutzer einer öffentlichen Cloud/Private Cloud sind, stellen Sie eine Anfrage direkt an vom Back-End-Server selbst oder einer anderen Maschine, auf der Sie dürfen die Anfrage an den Back-End-Server senden.

- Als Private Cloud-Nutzer können Sie die Anfrage auch an den Back-End-Server von einem der Message Processors.

- Überprüfen Sie die Größe der in der Antwort übergebenen Nutzlast durch Überprüfen des Header „Content-Length“:

- Wenn Sie feststellen, dass die Größe der Nutzlast größer ist als die zulässigen Grenzwert in Apigee Edge, dann ist dies die Ursache des Problem.

Beispielantwort vom Back-End-Server:

curl -v https://BACKENDSERVER-HOSTNAME/testfile

* About to connect() to 10.14.0.10 port 9000 (#0) * Trying 10.14.0.10... * Connected to 10.14.0.10 (10.148.0.10) port 9000 (#0) > GET /testfile HTTP/1.1 > User-Agent: curl/7.29.0 > Host: 10.14.0.10:9000 > Accept: */* > < HTTP/1.1 200 OK < Accept-Ranges: bytes < Content-Length: 11534336 < Content-Type: application/octet-stream < Last-Modified: Wed, 30 Jun 2021 08:18:02 GMT < Date: Wed, 30 Jun 2021 09:22:41 GMT < ----snipped---- <Response Body>

Im obigen Beispiel sehen Sie, dass

Content-Length: 11534336 (which is ~11 MB)die Ursache für diesen Fehler ist, da er überschreitet. zulässiges Limit in Apigee Edge.

Auflösung

Weitere Informationen findest du unter Lösung.

Ursache: Antwort-Nutzlastgröße überschreitet zulässiges Limit nach Dekomprimierung

Wenn die Antwortnutzlast in einem komprimierten Format gesendet wird und der Antwortheader

Content-Encoding ist auf gzip, Apigee dekomprimiert die Antwort.

Payload. Wenn Apigee während der Dekomprimierung feststellt, dass die Größe der Nutzlast größer ist

als das zulässige Limit in Apigee Edge., wird es weiter angehalten.

Dekomprimierung und antwortet sofort

mit 502 Bad Gateway und dem Fehlercode protocol.http.TooBigBody.

Diagnose

- Bestimmen Sie den Fehlercode,die Fehlerquelle und die Größe der Antwortnutzlast für den bei Verwendung der API-Überwachungs-, Trace-Tool- oder NGINX-Zugriffsprotokolle beobachteten Fehler, wie unter Häufige Diagnoseschritte mit Szenario 2:

- Wenn die Fehlerquelle den Wert

targethat, bedeutet dies, dass der von der Ziel-/Back-End-Anwendung an Apigee gesendete Antwortnutzlastgröße ist größer als zulässiges Limit in Apigee Edge. - Prüfen Sie die Größe der Antwortnutzlast wie in Schritt 1 ermittelt.

- Wenn die Nutzlastgröße > 10 MB zulässig ist, ist dies die Ursache für den Fehler.

- Wenn die Nutzlastgröße auf maximal 10 MB liegt, ist es möglich, dass die Antwortnutzlast werden im komprimierten Format übergeben. Überprüfen Sie in diesem Fall die unkomprimierte Größe der komprimierten Datei. Nutzlast der Antwort.

- Sie können überprüfen, ob die Antwort vom Ziel/Back-End in einem komprimierten Format gesendet wurde und

Die unkomprimierte Größe lag über dem zulässigen Grenzwert. Verwenden Sie dazu eine der folgenden Optionen:

Methoden:

Trace

Über das Trace-Tool:

- Wenn Sie einen Trace für die fehlgeschlagene Anfrage erfasst haben, folgen Sie den Schritten in

Trace und

<ph type="x-smartling-placeholder">

- </ph>

- Bestimmen Sie den Wert von target.received.content.length.

- Prüfen Sie, ob die Anfrage vom Client den Parameter

Content-Encoding:

gzipheader

- Wenn der Wert von target.received.content.length etwa die zulässigen 10 MB beträgt

und dem Antwortheader Content-Encoding:

gzipdie Ursache des Fehlers.

Tatsächliche Anfrage

Mit der tatsächlichen Anfrage:

- Wenn Sie keinen Zugriff auf die eigentliche Anfrage an den Ziel-/Back-End-Server haben, und gehe zu Auflösung.

- Wenn Sie Zugriff auf die eigentliche Anfrage an den Ziel-/Back-End-Server haben,

führen Sie die folgenden Schritte aus:

<ph type="x-smartling-placeholder">

- </ph>

- Prüfen Sie die Größe der in der Antwort übergebenen Nutzlast zusammen mit dem

Der

Content-Encoding-Header wurde in der Antwort gesendet. - Wenn Sie feststellen, dass der Antwortheader

Content-Encodingaufgzipund die unkomprimierte Größe der Nutzlast ist größer als die zulässigen Grenzwert in Apigee Edge, dann ist das die Ursache für Fehler.Vom Back-End-Server empfangene Beispielantwort:

curl -v https://BACKENDSERVER-HOSTNAME/testzippedfile.gz

* About to connect() to 10.1.0.10 port 9000 (#0) * Trying 10.1.0.10... * Connected to 10.1.0.10 (10.1.0.10) port 9000 (#0) > GET /testzippedfile.gz HTTP/1.1 > User-Agent: curl/7.29.0 > Host: 10.1.0.10:9000 > Accept: */* > < HTTP/1.1 200 OK < Accept-Ranges: bytes < Content-Encoding: gzip < Content-Type: application/x-gzip < Last-Modified: Wed, 30 Jun 2021 08:18:02 GMT < Testheader: test < Date: Wed, 07 Jul 2021 10:14:16 GMT < Transfer-Encoding: chunked < ----snipped---- <Response Body>

Im obigen Fall wird der Header

Content-Encoding: gzipgesendet und die Größe der Dateitestzippedfile.gzin der Antwort kleiner ist als Limit erreicht, die Größe der unkomprimierten Dateitestzippedfilebetrug jedoch ~15 MB.

- Prüfen Sie die Größe der in der Antwort übergebenen Nutzlast zusammen mit dem

Der

Message Processor-Logs

Message Processor-Logs verwenden:

<ph type="x-smartling-placeholder">- Wenn Sie ein Private Cloud-Nutzer sind, können Sie Message Processor-Logs verwenden, um

die wichtigsten Informationen zu HTTP-

502-Fehlern ermitteln. Message Processor-Logs prüfen

/opt/apigee/var/log/edge-message-processor/logs/system.logSuchen, um zu sehen, ob es während eines bestimmten Zeitraums

502Fehler gibt (wenn das Problem in der Vergangenheit aufgetreten ist) oder wenn immer noch Anfragen mit502Sie können die folgenden Suchzeichenfolgen verwenden:grep -ri "chunkCount"

grep -ri "BadGateway: Body buffer overflow"

- Es werden Zeilen ab

system.logangezeigt, die der unten gezeigten ähneln.TotalReadundchunkCountkönnen in Ihrem Fall variieren:2021-07-07 09:40:47,012 NIOThread@7 ERROR HTTP.SERVICE - TrackingInputChannel.checkMessageBodyTooLarge() : Message is too large. TotalRead 10489856 chunkCount 2571 2021-07-07 09:40:47,012 NIOThread@7 ERROR HTTP.CLIENT - HTTPClient$Context.onInputException() : ClientInputChannel(ClientChannel[Connected: Remote:10.148.0.10:9000 Local:10.148.0.9:42240]@9155 useCount=1 bytesRead=0 bytesWritten=182 age=23ms lastIO=0ms isOpen=true).onExceptionRead exception: {} com.apigee.errors.http.server.BadGateway: Body buffer overflow 2021-07-07 09:40:47,012 NIOThread@7 ERROR ADAPTORS.HTTP.FLOW - AbstractResponseListener.onException() : AbstractResponseListener.onError(HTTPResponse@77cbd7c4, Body buffer overflow)

Während der Dekomprimierung, sobald der Message Processor den Gesamtzahl der gelesenen Byte ist > 10 MB haben, hält er an und gibt die folgende Zeile aus:

Message is too large. TotalRead 10489856 chunkCount 2571Impliziert, dass die Antwortnutzlastgröße größer als 10 MB ist und Apigee gibt den Fehler aus, wenn die Größe beginnt, das Limit von 10 MB zu überschreiten, mit Fehlercode als

<ph type="x-smartling-placeholder">protocol.http.TooBigBody

- Wenn Sie einen Trace für die fehlgeschlagene Anfrage erfasst haben, folgen Sie den Schritten in

Trace und

<ph type="x-smartling-placeholder">

Auflösung

Größe korrigieren

Option 1 [empfohlen]: Korrigieren Sie die Zielserveranwendung, damit die Nutzlastgröße das Apigee-Limit nicht überschreitet

<ph type="x-smartling-placeholder">- Analysieren Sie den Grund für das Senden der Antwort-/Nutzlastgröße durch den jeweiligen Zielserver Überschreitet das in definierte Limit Limits.

- Wenn dies nicht erwünscht ist, ändern Sie Ihre Zielserveranwendung so, dass sie Antwort-/Nutzlastgröße unter dem zulässigen Limit liegt.

- Wenn dies wünschenswert ist und Sie eine Antwort/Nutzlast mehr als den zulässigen wechseln Sie zu den nächsten Optionen.

Muster für signierte URLs

Option 2 [empfohlen]: Muster für signierte URLs in einem Apigee-JavaCallout verwenden

<ph type="x-smartling-placeholder">Für Nutzlasten, die größer als 10 MB sind, empfiehlt Apigee, ein Muster für signierte URLs innerhalb eines Apigee JavaCallout, illustriert durch das <ph type="x-smartling-placeholder"></ph> Edge Callout: Signed URL Generator (Beispiel für einen Generator für signierte URLs) auf GitHub (in englischer Sprache).

Streaming

Option 3: Streaming verwenden

Wenn Ihr API-Proxy sehr große Anfragen und/oder Antworten verarbeiten muss, können Sie Aktivieren Sie das Streaming in Apigee.

<ph type="x-smartling-placeholder">CwC

Option 4: CwC-Attribut zum Erhöhen des Pufferlimits verwenden

<ph type="x-smartling-placeholder">Diese Option sollte nur verwendet werden, wenn Sie keine der empfohlenen Optionen als kann es zu Leistungsproblemen kommen, wenn die Standardgröße erhöht wird.

Apigee bietet eine <ph type="x-smartling-placeholder"></ph> CwC-Attribut ein, mit dem die Nutzlastgröße der Anfragen und Antworten erhöht werden kann. Limit Weitere Informationen finden Sie unter <ph type="x-smartling-placeholder"></ph> Legen Sie das Limit für die Nachrichtengröße auf dem Router oder Message Processor fest.

<ph type="x-smartling-placeholder">Limits

Apigee erwartet, dass die Clientanwendung und der Backend-Server keine Nutzlastgrößen senden, die größer als

das zulässige Limit gemäß der Dokumentation für

Request/response size in

Apigee Edge-Limits.

- Wenn Sie ein Public Cloud-Nutzer sind, gilt die Höchstgrenze für Anfragen und Antworten

Nutzlastgröße entsprechend der Dokumentation für

Request/response sizein Apigee Edge-Limits. - Wenn Sie ein Private Cloud-Nutzer sind, haben Sie möglicherweise das Standardhöchstwert Limit für die Nutzlastgröße von Anfragen und Antworten (auch wenn dies nicht empfohlen wird). Sie können die maximale Nutzlastgröße für Anfragen bestimmen, indem Sie die Anweisungen in So prüfen Sie das aktuelle Limit.

Wie kann ich das aktuelle Limit prüfen?

<ph type="x-smartling-placeholder">

In diesem Abschnitt wird erläutert, wie Sie prüfen können, ob die Property

HTTPResponse.body.buffer.limit wurde mit einem neuen Wert für die Nachricht aktualisiert

Prozessoren.

Suchen Sie auf dem Message Processor-Computer nach der Eigenschaft

HTTPResponse.body.buffer.limitim Verzeichnis/opt/apigee/edge-message- processor/confund prüfen Sie, welcher Wert wie unten festgelegt wurde:grep -ri "HTTPResponse.body.buffer.limit" /opt/apigee/edge-message-processor/conf

Das Ergebnis des obigen Befehls sieht wie folgt aus:

/opt/apigee/edge-message-processor/conf/http.properties:HTTPResponse.body.buffer.limit=10m

Beachten Sie in der obigen Beispielausgabe, dass das Attribut

HTTPResponse.body.buffer.limitwurde auf den Wert10mfestgelegt inhttp.propertiesDies gibt an, dass das Limit für die Größe der Anfragenutzlast, das in Apigee für den Private Cloud ist 10 MB groß.

Wenn Sie weitere Unterstützung vom Apigee-Support benötigen, rufen Sie auf. Diagnosedaten müssen erfasst werden.

Erfassen von Diagnoseinformationen erforderlich

Erfassen Sie die folgenden Diagnoseinformationen und wenden Sie sich an den Apigee Edge-Support:

Wenn Sie ein Public Cloud-Nutzer sind, geben Sie die folgenden Informationen an:

- Name der Organisation

- Name der Umgebung

- API-Proxy-Name

- Vollständiger curl-Befehl zum Reproduzieren des Fehlers

502 - Ablaufverfolgungsdatei für API-Anfragen

- Vollständige Ausgabe der Antwort vom Ziel-/Back-End-Server zusammen mit der Größe der Nutzlast

Wenn Sie ein Private Cloud-Nutzer sind, geben Sie die folgenden Informationen an:

- Vollständige Fehlermeldung für fehlgeschlagene Anfragen

- Name der Organisation

- Name der Umgebung

- API-Proxy-Bundle

- Ablaufverfolgungsdatei für fehlgeschlagene API-Anfragen

- Vollständiger curl-Befehl zum Reproduzieren des Fehlers

502 - Vollständige Ausgabe der Antwort vom Ziel-/Back-End-Server zusammen mit der Größe der Nutzlast

NGINX-Zugriffslogs

/opt/apigee/var/log/edge-router/nginx/ORG~ENV.PORT#_access_logWo:ORG, ENV und PORT# werden ersetzt durch tatsächliche Werte.

- Systemprotokolle des Message Processor

/opt/apigee/var/log/edge-message-processor/logs/system.log