Stai visualizzando la documentazione di Apigee Edge.

Consulta la

documentazione di Apigee X. info

Martedì 21 aprile 2015 abbiamo rilasciato una nuova versione cloud di Apigee Edge.

In caso di domande, contatta l'assistenza Apigee Edge.

Per un elenco di tutte le note di rilascio di Apigee Edge, consulta Note di rilascio di Apigee.

Nuove funzionalità e miglioramenti

Di seguito sono riportate le nuove funzionalità e i miglioramenti di questa release.

Supporto dell'indicazione nome server (SNI)

Edge supporta l'utilizzo di Server Name Indication in uscita (dal processore di messaggi agli endpoint di destinazione). Se vuoi utilizzare SNI, contatta l'assistenza Apigee Edge.

È necessario Java 1.7.

Con SNI, un'estensione di TLS/SSL, è possibile pubblicare più target HTTPS dallo stesso indirizzo IP e dalla stessa porta senza richiedere che tutti i target utilizzino lo stesso certificato.

Non è necessaria alcuna configurazione specifica per Edge. Se il tuo ambiente è configurato per SNI in uscita (il cloud perimetrale è predefinito), Edge lo supporta.

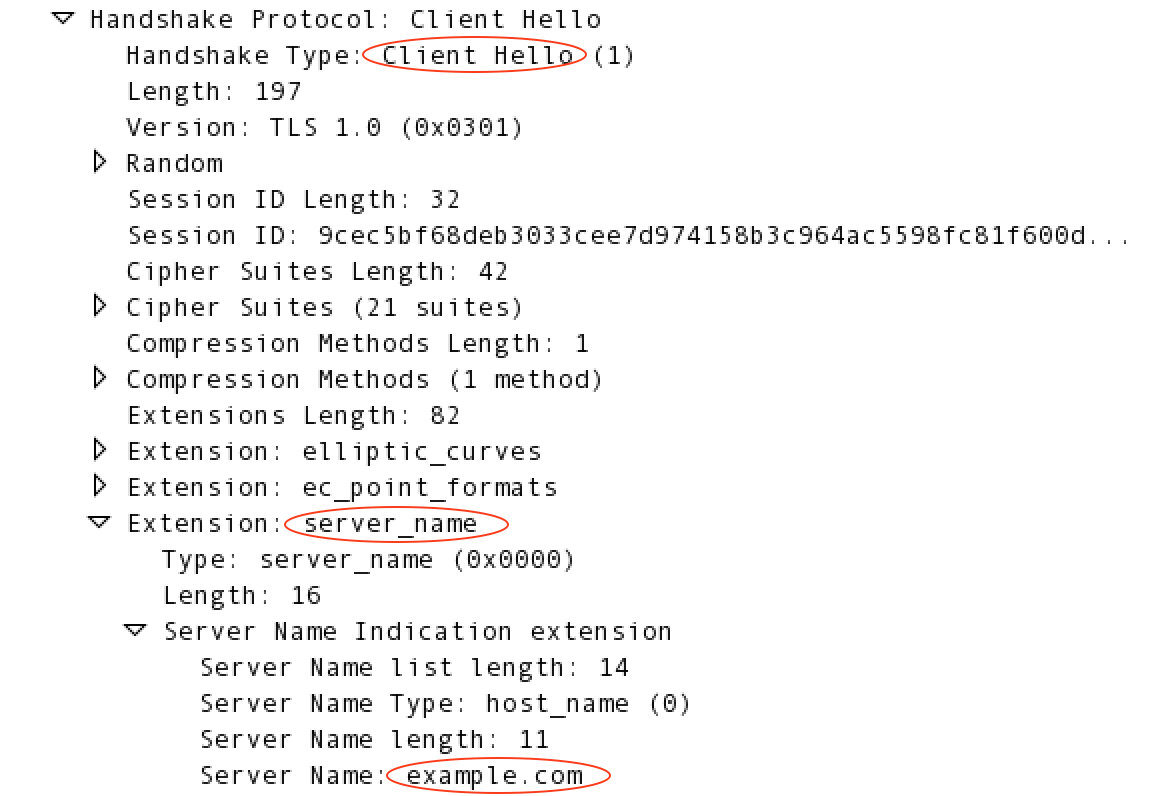

Edge estrae automaticamente il nome host dall'URL della richiesta e lo aggiunge alla richiesta di handshake SSL. Ad esempio, se l'host di destinazione è https://example.com/request/path, Edge aggiunge l'estensione server_name come mostrato di seguito:

Per ulteriori informazioni su SNI, visita la pagina http://en.wikipedia.org/wiki/Server_Name_Indication.

Accesso alla community Apigee dal menu Guida della UI di gestione

Puoi accedere alla community Apigee dal menu Guida della UI di gestione.

Criterio di controllo dell'accesso

Il criterio di controllo dell'accesso è stato migliorato per consentire una valutazione più granulare degli indirizzi IP

per le liste consentite e le liste bloccate quando gli indirizzi IP sono contenuti nell'intestazione HTTP X-FORWARDED-FOR.

Con il controllo di più indirizzi IP abilitato nell'intestazione (contatta l'assistenza per impostare la

funzionalità.enableMultipleXForwardCheckForACL), un nuovo elemento <ValidateBasedOn> nel

criterio ti consente di eseguire il controllo in base al primo IP, all'ultimo IP o a tutti gli IP nell'intestazione. Per ulteriori

informazioni, consulta le norme

sul controllo dell'accesso.

Messaggi di errore dell'interfaccia utente di gestione

La visualizzazione dei messaggi di errore nell'interfaccia utente di gestione è stata riprogettata.

Nuove variabili di destinazione nel flusso di messaggi

Le nuove variabili nei flussi di messaggi forniscono informazioni più complete sull'URL per gli endpoint di destinazione e i server di destinazione:

- TargetEndpoint:

request.urlsostituiscetarget.basepath.with.query. - TargetServer:

loadbalancing.targetserversostituiscetargetserver.name. Inoltre,target.basepathviene compilato solo quando l'elemento<Path>viene utilizzato nell'elemento HTTPTargetConnection<LoadBalancer>di TargetEndpoint.

"Algoritmo di firma" nei dettagli dei certificati SSL

Un nuovo campo "Algoritmo di firma" è stato aggiunto ai dettagli del certificato SSL, visualizzabile nell'interfaccia utente di gestione (Amministrazione > Certificati SSL) e nell'API di gestione (Ottieni dettagli certificato da un keystore o un truststore). Il campo mostra "sha1WithRSAEncryption" o "sha256WithRSAEncryption", a seconda del tipo di algoritmo di hashing utilizzato per generare il certificato.

Bug corretti

In questa release sono stati corretti i seguenti bug.

| ID problema | Descrizione |

|---|---|

| MGMT-1899 | Percorsi delle risorse eliminati dopo il salvataggio delle impostazioni del prodotto Quando si modifica un prodotto API, i percorsi delle risorse del prodotto potrebbero essere eliminati se l'utente ha fatto doppio clic sul pulsante Salva. Il problema è stato risolto. |

| MGMT-1894 | La pagina App per sviluppatori non viene mai caricata per la colonna Sviluppatore |

| MGMT-1882 | Il nuovo proxy API da WSDL mostra solo i dettagli dell'ultimo parametro |

| MGMT-1878 | Se in un ambiente vengono implementate più revisioni, Trace ne mostra solo una |

| MGMT-1872 | Impossibile scaricare i report personalizzati |

| MGMT-1863 | I log di Node.js non sono visualizzabili nell'interfaccia utente di gestione |

| MGMT-1825 | Bug cross-site scripting (XSS) |

| MGMT-1804 | L'API Node.js invia JSON non validi in alcuni casi |

| MGMT-1799 | Vulnerabilità di sicurezza dell'interfaccia utente che invia la richiesta in Trace |

| MGMT-1362 | L'email Password dimenticata non funziona se l'indirizzo email contiene "_" |

| DEVRT-1514 | Interruzione di ObjectTransform per alcuni prodotti |

| APIRT-1170 | Il file di risorse mancante ha impedito a MP di caricare un ambiente |