Sie lesen gerade die Dokumentation zu Apigee Edge.

Apigee X-Dokumentation aufrufen. info

Am Dienstag, dem 21. April 2015, haben wir eine neue Cloud-Version von Apigee Edge veröffentlicht.

Wenn Sie Fragen haben, wenden Sie sich an den Apigee Edge-Support.

Eine Liste aller Apigee Edge-Versionshinweise finden Sie unter Apigee-Versionshinweise.

Neue Features und Verbesserungen

Im Folgenden sind die neuen Funktionen und Verbesserungen in diesem Release aufgeführt.

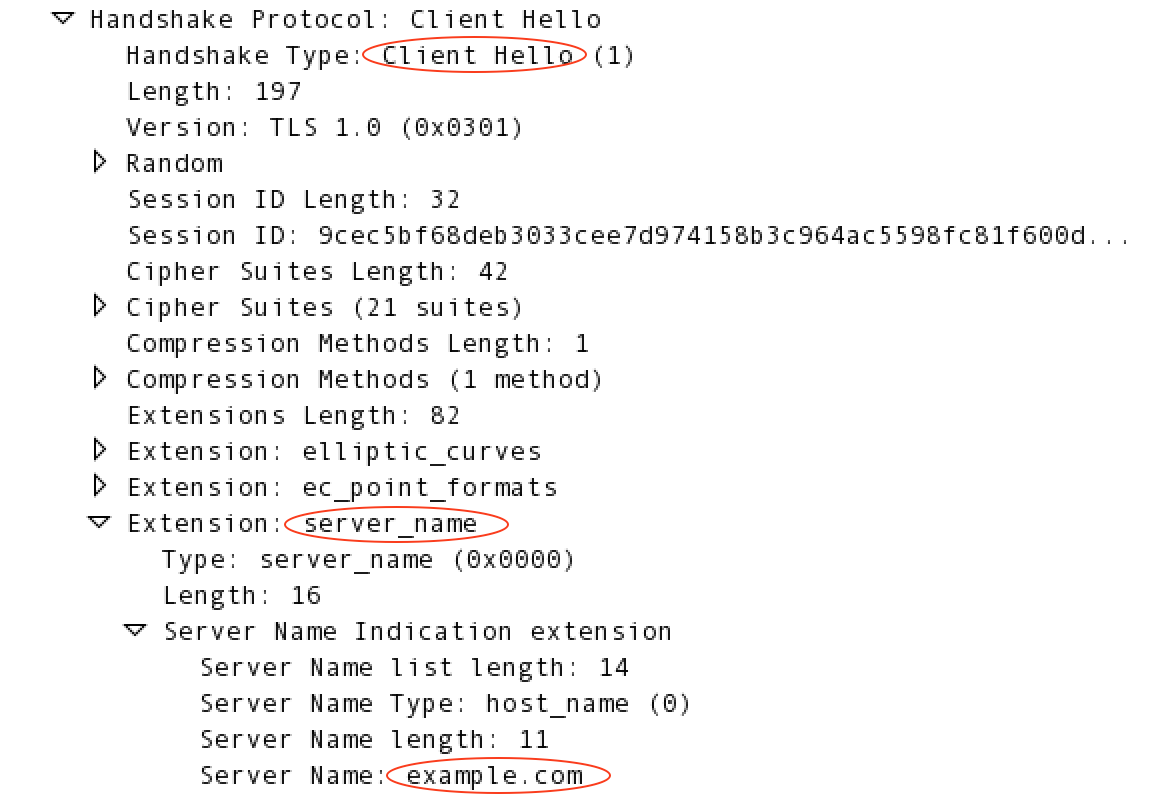

Unterstützung für Server Name Indication (SNI)

Edge unterstützt die Verwendung von Server Name Indication (SNI) in Richtung Süden (vom Nachrichtenprozessor zu Zielendpunkten). Wenn Sie SNI verwenden möchten, wenden Sie sich an den Apigee Edge-Support.

Java 1.7 ist erforderlich.

Mit SNI, einer Erweiterung von TLS/SSL, können mehrere HTTPS-Ziele über dieselbe IP-Adresse und denselben Port bereitgestellt werden, ohne dass für alle Ziele dasselbe Zertifikat erforderlich ist.

Es ist keine Edge-spezifische Konfiguration erforderlich. Wenn Ihre Umgebung für Southbound-SNI konfiguriert ist (Edge Cloud ist standardmäßig), wird dies von Edge unterstützt.

Edge extrahiert automatisch den Hostnamen aus der Anfrage-URL und fügt ihn der SSL-Handshake-Anfrage hinzu. Wenn der Zielhost beispielsweise https://beispiel.de/request/path ist, fügt Edge die Erweiterung server_name wie unten gezeigt hinzu:

Weitere Informationen zu SNI finden Sie unter http://en.wikipedia.org/wiki/Server_Name_Indication.

Apigee-Community-Zugriff über das Hilfemenü der Verwaltungs-UI

Sie können über das Hilfemenü der Verwaltungsoberfläche auf die Apigee-Community zugreifen.

Richtlinie zur Zugriffskontrolle

Die Richtlinie zur Zugriffssteuerung wurde verbessert, um eine detailliertere Auswertung von IP-Adressen für die Zulassungs- und Sperrliste zu ermöglichen, wenn IP-Adressen im HTTP-Header X-FORWARDED-FOR enthalten sind.

Wenn die Prüfung mehrerer IP-Adressen im Header aktiviert ist (wenden Sie sich an den Support, um die Funktion „feature.enableMultipleXForwardCheckForACL“ festzulegen), können Sie mit einem neuen <ValidateBasedOn>-Element in der Richtlinie die erste, die letzte oder alle IP-Adressen im Header prüfen. Weitere Informationen finden Sie unter Richtlinie zur Zugriffssteuerung.

Fehlermeldungen in der Management-UI

Die Anzeige von Fehlermeldungen in der Verwaltungs-UI wurde neu gestaltet.

Neue Zielvariablen im Nachrichtenfluss

Neue Variablen in Nachrichtenflüssen liefern vollständigere URL-Informationen für Zielendpunkte und Zielserver:

- TargetEndpoint:

request.urlersetzttarget.basepath.with.query. - TargetServer:

loadbalancing.targetserverersetzttargetserver.name. Außerdem wirdtarget.basepathnur ausgefüllt, wenn das Element<Path>im Element<LoadBalancer>„HTTPTargetConnection“ des TargetEndpoint verwendet wird.

„Signaturalgorithmus“ in den Details zu SSL-Zertifikaten

Den SSL-Zertifikatsdetails wurde ein neues Feld „Signaturalgorithmus“ hinzugefügt, das in der Verwaltungsoberfläche (Admin > SSL-Zertifikate) und in der Verwaltungs-API (Zertifikatsdetails aus einem Keystore oder Truststore abrufen) angezeigt wird. In diesem Feld wird je nach Art des Hash-Algorithmus, der zum Generieren des Zertifikats verwendet wurde, entweder „sha1WithRSAEncryption“ oder „sha256WithRSAEncryption“ angezeigt.

Fehlerkorrekturen

Folgende Fehler wurden in diesem Release behoben.

| Problem-ID | Description |

|---|---|

| MGMT-1899 | Ressourcenpfade nach dem Speichern von Produkteinstellungen gelöscht Beim Bearbeiten eines API-Produkts konnten die Ressourcenpfade des Produkts gelöscht werden, wenn der Nutzer doppelt auf die Schaltfläche „Speichern“ geklickt hat. Dieses Problem wurde behoben. |

| MGMT-1894 | Die Seite „Entwickler-Apps“ wird für die Spalte „Entwickler“ nie vollständig geladen. |

| MGMT-1882 | Bei einem neuen API-Proxy aus WSDL werden nur die Details des letzten Parameters angezeigt |

| MGMT-1878 | Wenn mehrere Überarbeitungen in einer Umgebung bereitgestellt werden, wird in Trace nur eine davon angezeigt |

| MGMT-1872 | Benutzerdefinierte Berichte können nicht heruntergeladen werden |

| MGMT-1863 | Node.js-Logs sind in der Verwaltungs-UI nicht sichtbar |

| MGMT-1825 | Cross-Site-Scripting-Fehler (XSS) |

| MGMT-1804 | Node.js API sendet in einigen Fällen ungültiges JSON |

| MGMT-1799 | Anfrage zum Senden von Sicherheitslücken in der Benutzeroberfläche in Trace |

| MGMT-1362 | Die E‑Mail zum Zurücksetzen des Passworts funktioniert nicht, wenn die E‑Mail-Adresse „_“ enthält. |

| DEVRT-1514 | ObjectTransform funktioniert für einige Produkte nicht |

| APIRT-1170 | Fehlende Ressourcendatei hat dazu geführt, dass das MP keine Umgebung laden konnte |