Estás viendo la documentación de Apigee Edge.

Ir a la documentación de

Apigee X. info

El martes 21 de abril de 2015, lanzamos una nueva versión en la nube de Apigee Edge.

Si tienes preguntas, comunícate con el equipo de asistencia de Apigee Edge.

Para obtener una lista de todas las notas de la versión de Apigee Edge, consulta las Notas de la versión de Apigee.

Nuevas funciones y mejoras

A continuación, se indican las nuevas funciones y mejoras de esta versión.

Compatibilidad con la indicación del nombre del servidor (SNI)

Edge admite el uso de la indicación de nombre del servidor en dirección sur (desde el procesador de mensajes hasta los extremos de destino). Si deseas usar SNI, comunícate con el equipo de asistencia de Apigee Edge.

Se requiere Java 1.7.

Con SNI, que es una extensión de TLS/SSL, se pueden entregar varios destinos HTTPS desde la misma dirección IP y puerto sin necesidad de que todos esos destinos usen el mismo certificado.

No se requiere ninguna configuración específica de Edge. Si tu entorno está configurado para la SNI de salida (la nube perimetral está configurada de forma predeterminada), Edge la admite.

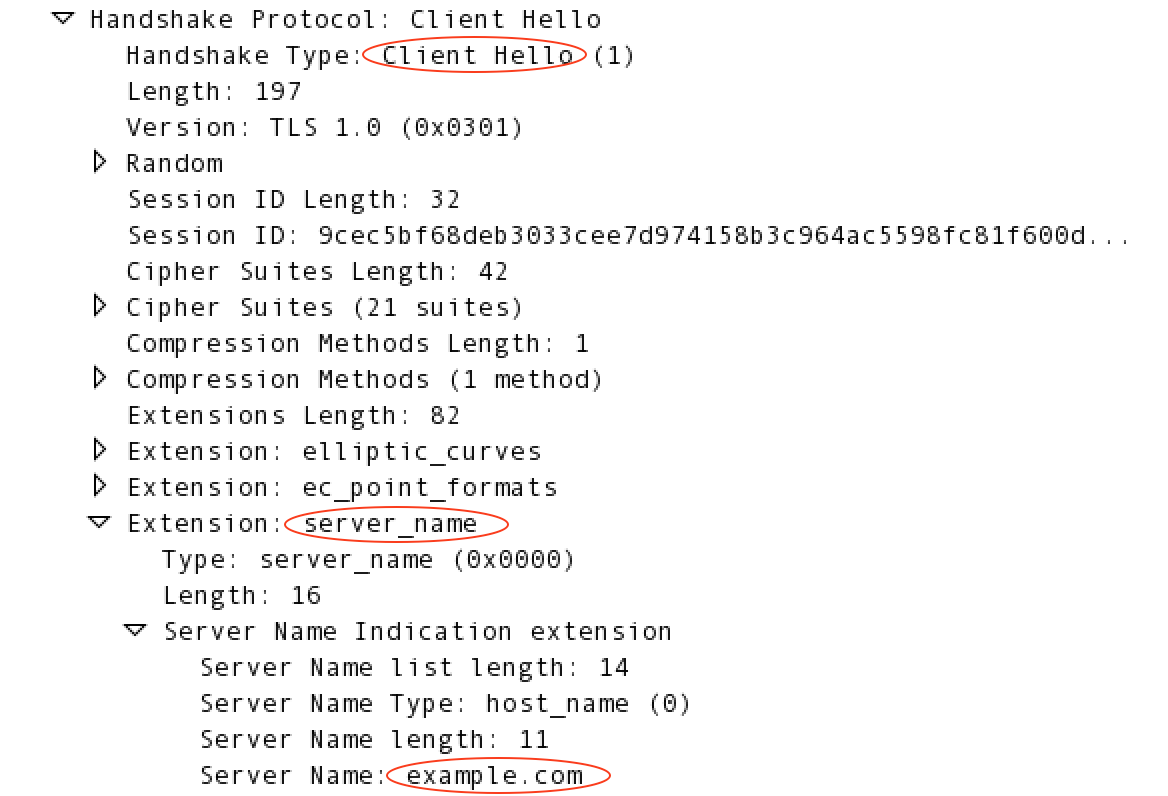

Edge extrae automáticamente el nombre de host de la URL de la solicitud y lo agrega a la solicitud de handshake SSL. Por ejemplo, si el host de destino es https://example.com/request/path, Edge agrega la extensión server_name como se muestra a continuación:

Para obtener más información sobre SNI, consulta http://en.wikipedia.org/wiki/Server_Name_Indication.

Acceso a la comunidad de Apigee desde el menú Ayuda de la IU de administración

Puedes acceder a la Comunidad de Apigee desde el menú Ayuda de la IU de administración.

Política de Control de Acceso

Se mejoró la política de Control de acceso para permitir una evaluación más detallada de las direcciones IP en las listas de entidades permitidas y bloqueadas cuando las direcciones IP se incluyen en el encabezado HTTP X-FORWARDED-FOR.

Con la verificación de varias direcciones IP habilitada en el encabezado (comunícate con el equipo de asistencia al cliente para configurar la función feature.enableMultipleXForwardCheckForACL), un nuevo elemento <ValidateBasedOn> en la política te permite verificar la primera IP, la última IP o todas las IPs en el encabezado. Para obtener más información, consulta la política de Control de acceso.

Mensajes de error de la IU de administración

Se rediseñó la visualización de los mensajes de error en la IU de administración.

Nuevas variables de segmentación en el flujo de mensajes

Las nuevas variables en los flujos de mensajes proporcionan información más completa de la URL para los extremos y servidores de destino:

- TargetEndpoint:

request.urlreemplaza atarget.basepath.with.query. - TargetServer:

loadbalancing.targetserverreemplaza atargetserver.name. Además,target.basepathsolo se propaga cuando se usa el elemento<Path>en el elemento<LoadBalancer>de HTTPTargetConnection de TargetEndpoint.

"Algoritmo de firma" en los detalles de los certificados SSL

Se agregó un nuevo campo "Algoritmo de firma" a los detalles del certificado SSL, que se puede ver en la IU de administración (Administrador > Certificados SSL) y en la API de administración (Obtén detalles del certificado de un almacén de claves o de confianza). El campo muestra "sha1WithRSAEncryption" o "sha256WithRSAEncryption", según el tipo de algoritmo de hash que se usó para generar el certificado.

Fallas corregidas

En esta versión, se corrigieron los siguientes errores.

| ID del problema | Description |

|---|---|

| MGMT-1899 | Se borran las rutas de recursos después de guardar la configuración del producto Cuando se editaba un producto de API, las rutas de recursos del producto podían borrarse si el usuario hacía doble clic en el botón Guardar. Ya corregimos el problema. |

| MGMT-1894 | La página Apps para desarrolladores nunca termina de cargarse en la columna del desarrollador |

| MGMT-1882 | El nuevo proxy de API de WSDL solo muestra los detalles del último parámetro |

| MGMT-1878 | Si se implementan varias revisiones en un entorno, Trace solo muestra una de ellas |

| MGMT-1872 | No se pueden descargar informes personalizados |

| MGMT-1863 | No se pueden ver los registros de Node.js en la IU de administración |

| MGMT-1825 | Errores de secuencia de comandos entre sitios (XSS) |

| MGMT-1804 | La API de Node.js envía JSON no válido en algunos casos |

| MGMT-1799 | Solicitud de envío de vulnerabilidad de seguridad de la IU en Trace |

| MGMT-1362 | El correo electrónico de Olvidé mi contraseña no funciona si la dirección de correo electrónico contiene "_" |

| DEVRT-1514 | ObjectTransform se interrumpe para algunos productos |

| APIRT-1170 | Falta un archivo de recursos que impide que MP cargue un entorno |