Stai visualizzando la documentazione di Apigee Edge.

Consulta la

documentazione di Apigee X. info

Dalla precedente release delle funzionalità di Edge for Private Cloud, si sono verificate le seguenti release, che sono incluse in questa release delle funzionalità:

| Rilascio dell'interfaccia utente Edge | Rilascio della gestione di Edge |

|---|---|

Consulta la sezione Informazioni sulla numerazione delle release per capire come determinare se una release cloud specifica è inclusa nella tua versione di Edge for Private Cloud.

Panoramica della release

La nuova funzionalità più importante di questa release è l'aggiunta del supporto per SAML (Security Assertion Markup Language) 2.0 come meccanismo di autenticazione per Edge, API BaaS e il portale dei servizi per sviluppatori. Utilizzando SAML con Edge, puoi supportare l'SSO per l'interfaccia utente Edge e l'API oltre a qualsiasi altro servizio che fornisci e che supporta anche SAML.

L'autenticazione SAML offre diversi vantaggi. Utilizzando SAML puoi:

- Assumi il pieno controllo della gestione utenti. Quando gli utenti lasciano la tua organizzazione e vengono deprovisionati centralmente, viene negato automaticamente l'accesso a Edge.

- Controlla in che modo gli utenti si autenticano per accedere a Edge. Puoi scegliere diversi tipi di autenticazione per organizzazioni Edge diverse.

- Controlla i criteri di autenticazione. Il tuo provider SAML potrebbe supportare policy di autenticazione più in linea con gli standard aziendali.

- Puoi monitorare accessi, disconnessioni, tentativi di accesso non riusciti e attività ad alto rischio nella tua implementazione di Edge.

- Tieni presente che SAML viene utilizzato solo per l'autenticazione. L'autorizzazione è ancora controllata dai ruoli utente di Edge.

Per saperne di più, consulta Supporto di SAML su Edge per Private Cloud.

Questa release include una serie di altre funzionalità degne di nota, tra cui:

- Possibilità di eseguire la migrazione del portale dei servizi per gli sviluppatori da Apache/MySQL a Postgres/Nginx

- Comando per disattivare TLS nell'interfaccia utente Edge

- Nuove proprietà per configurare l'installazione di Edge

- Regole di denominazione personalizzate per la chiave utente e il secret consumer

- Supporto di Red Hat/CentOS versione 7.4

Il resto di questo argomento contiene i dettagli di tutte le nuove funzionalità, gli aggiornamenti e le correzioni di bug contenuti nella release.

Ritiri e deprecazioni

Le seguenti funzionalità sono state ritirate o deprecate in questa release. Per saperne di più, consulta le norme sul ritiro di Edge.

Ritiri

Ritiro dell'archivio sicuro Apigee (vault)

L'archivio sicuro Apigee, noto anche come "vault", verrà ritirato ad aprile 2018. I vault, che forniscono l'archiviazione criptata di coppie chiave/valore, vengono creati con l'API Management e vi si accede in fase di runtime con le funzioni del modulo Node.js apigee-access.

Anziché utilizzare l'archivio sicuro, utilizza le mappe chiave-valore (KVM) criptate, come descritto in Utilizzo delle mappe chiave-valore. I KVM criptati sono sicuri quanto i vault e offrono più opzioni per la creazione e il recupero. (MGMT-3848)

Ritiro dell'aggiunta di percorsi nella scheda Prestazioni del proxy API

Fino a questa release, potevi passare a un proxy API nell'interfaccia utente di gestione, andare alla scheda Rendimento e creare percorsi diversi per un confronto basato su grafici nella scheda Rendimento del proxy e nella dashboard Transazioni commerciali. Questa funzionalità è stata ritirata e non è più disponibile nell'interfaccia utente. Per un'alternativa a questa funzionalità, consulta il seguente articolo della community Apigee: Alternativa all'API Business Transactions. (EDGEUI-902)

Nuove funzionalità e aggiornamenti

Di seguito sono riportate le nuove funzionalità e i miglioramenti di questa release. Oltre ai seguenti miglioramenti, questa release contiene anche diversi miglioramenti di usabilità, prestazioni, sicurezza e stabilità.

Cloud privato

Aggiunto il supporto SAML a Edge, API BaaS e al portale dei servizi per sviluppatori

Edge ora supporta SAML (Security Assertion Markup Language) 2.0 come meccanismo di autenticazione per Edge, API BaaS e il portale dei servizi per gli sviluppatori. SAML supporta un ambiente Single Sign-On (SSO). Utilizzando SAML, puoi supportare SSO per Edge, oltre a qualsiasi altro servizio che fornisci e che supporta anche SAML.

Consulta Supporto di SAML su Edge for Private Cloud.

Aggiunta dell'utilità apigee-ssoadminapi.sh

Dopo aver attivato SAML, ora utilizzi il nuovo apigee-ssoadminapi.sh per eseguire molte attività amministrative, come la creazione di utenti e organizzazioni.

Vedi Utilizzo di apigee-ssoadminapi.sh.

(DOS-5118)

Ora è possibile eseguire la migrazione del portale dei servizi per sviluppatori da Apache/MySQL/MariaDB a Nginx/postgres

Un'installazione basata su .tar del portale dei servizi per sviluppatori utilizza Apache e MySQL o MariaDB. Ora puoi eseguire la migrazione dell'installazione esistente del portale per utilizzare Nginx e Postgres. Questa migrazione è necessaria se vuoi eseguire l'aggiornamento alla versione 4.17.09 del portale.

Consulta Convertire un portale basato su tar in un portale basato su RPM.

Aggiunto il supporto per Red Hat/CentOS versione 7.4

Ora puoi eseguire il deployment di Edge per Private Cloud, API BaaS e il portale dei servizi per sviluppatori su Red Hat/CentOS versione 7.4.

Consulta Software e versioni supportati.

Aggiunta proprietà per fare in modo che il programma di installazione controlli i requisiti di CPU e memoria durante l'installazione

Il file di configurazione dell'installazione di Edge ora supporta la seguente proprietà:

ENABLE_SYSTEM_CHECK=y Se "y", il programma di installazione verifica che il sistema soddisfi i requisiti di CPU e memoria per il componente in fase di installazione. Consulta i requisiti di installazione per i requisiti di ciascun componente. Il valore predefinito è "n" per disattivare il controllo.

Consulta Edge Configuration File Reference.

(DOS-4772)

È stata aggiunta una proprietà che consente di selezionare l'indirizzo IP utilizzato dal programma di installazione su un server con più schede di interfaccia

Se un server ha più schede di interfaccia, il comando "hostname -i" restituisce un elenco di indirizzi IP separati da spazi. Per impostazione predefinita, il programma di installazione di Edge utilizza il primo indirizzo IP restituito, che potrebbe non essere corretto in tutte le situazioni. In alternativa, puoi impostare la seguente proprietà nel file di configurazione dell'installazione:

ENABLE_DYNAMIC_HOSTIP=y

Se questa proprietà è impostata su "y", il programma di installazione ti chiede di selezionare l'indirizzo IP da utilizzare durante l'installazione. Il valore predefinito è "n".

Consulta Edge Configuration File Reference.

(DOS-5117)

Nuove opzioni della UI e API disponibili per la configurazione di TLS

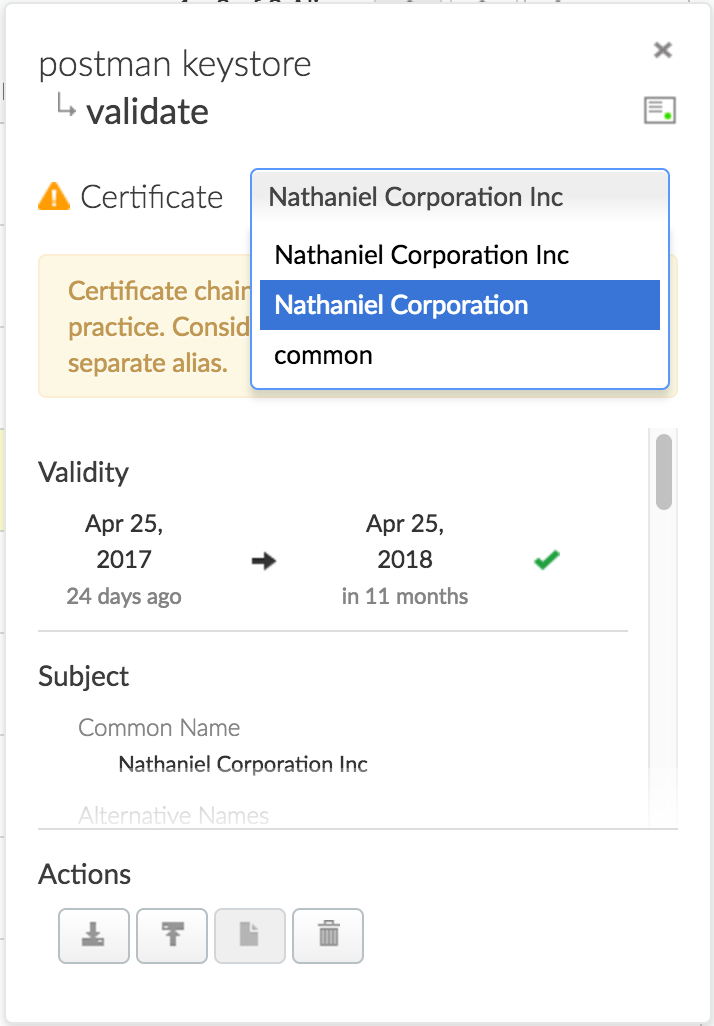

La release beta della nuova funzionalità TLS/SSL self-service per il cloud è ora disponibile nel cloud privato come funzionalità beta. Utilizzando questa versione beta puoi:

- Creare, modificare ed eliminare keystore e truststore nella UI e nell'API

- Caricare i certificati TLS come PKCS12/PFX

- Genera certificati autofirmati dalla UI o dall'API

- Testare la validità di un keystore o di un truststore nell'interfaccia utente

La documentazione beta (PDF) per queste funzionalità è disponibile all'indirizzo:

- Utilizzare la UI di Edge Cloud per creare keystore e truststore

- Utilizzare l'API Edge per creare keystore e truststore

Per tutti i dettagli, consulta la documentazione aggiuntiva (PDF):

- Opzioni per la configurazione di TLS

- Configurazione dell'accesso TLS a un'API per il cloud

- Configurazione di TLS da Edge al backend

- Aggiorna un certificato TLS per il cloud

(EDGEUI-1058)

Aggiunto comando per password offuscata

È stato aggiunto un comando per generare una password offuscata in modo che qualsiasi componente possa generare una password criptata. Puoi generare una password offuscata utilizzando il seguente comando sul server di gestione Edge:

> /opt/apigee/apigee-service/bin/apigee-service edge-management-server generate-obfuscated-password

Inserisci la nuova password e confermala al prompt. Per motivi di sicurezza, il testo della password non viene visualizzato. Questo comando restituisce la password nel formato:

OBF:58fh40h61svy156789gk1saj MD5:902fobg9d80e6043b394cb2314e9c6

Consulta Configurazione di TLS/SSL per Edge On-Premises.

(TBD-250)

Aggiunto un nuovo comando per offuscare la nuova password durante la modifica della password di un utente dell'organizzazione

Per reimpostare la password di un utente dell'organizzazione, ora utilizzi l'utilità apigee-service per richiamare apigee-openldap:

> /opt/apigee/apigee-service/bin/apigee-service apigee-openldap change-ldap-user-password -u userEmail

Ti viene richiesta la password dell'amministratore di sistema e poi la password del nuovo utente. Per motivi di sicurezza, il testo delle password non viene visualizzato durante la digitazione.

Vedi Reimpostazione delle password di Edge.

(DBS-1733)

Aggiungi il comando per disattivare TLS nell'interfaccia utente Edge

Ora puoi utilizzare il seguente comando per disattivare TLS nella UI Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-ui disable-ssl

Consulta Configurazione di TLS per la UI di gestione.

(EDGEUI-1114)

È stata aggiunta una proprietà per controllare il formato del timestamp nei messaggi di log

Per impostazione predefinita, il timestamp nei messaggi di log creati dal criterio di registrazione dei messaggi ha il formato:

yyyy-MM-dd'T'HH:mm:ss.sssZ

Ad esempio:

2017-05-08T13:33:00.000+0000

Puoi utilizzare la proprietà conf_system_apigee.syslogger.dateFormat in Edge Message Processor per controllare il formato.

Consulta le norme di registrazione dei messaggi.

(APIRT-4196)

È stato aggiunto un nuovo parametro di configurazione SMTP obbligatorio all'installazione di API BaaS

Ora devi utilizzare il parametro SMTPMAILFROM nel file di configurazione dell'installazione dell'API BaaS. Questo parametro specifica l'indirizzo email utilizzato quando API BaaS invia email automatiche, ad esempio quando un utente richiede di reimpostare una password.

Consulta Riferimento al file di configurazione BaaS.

(APIBAAS-2103)

È stato aggiunto il supporto per consentire al router Edge e al server web Nginx per il portale di accedere alle porte inferiori a 1000

Ora puoi utilizzare il router e il server web Nginx per il portale per accedere alle porte inferiori a 1000 senza doverle eseguire come utente diverso. Nelle release precedenti, il router e il server web Nginx non potevano accedere alle porte inferiori a 1000 senza eseguirle come utente speciale.

Modifica della configurazione del livello di logging per l'interfaccia utente Edge

Le proprietà utilizzate per configurare il livello di logging per l'interfaccia utente Edge sono cambiate. Consulta Impostazione del livello di log per un componente Edge per le nuove proprietà e la nuova procedura.

(EDGEUI-886)

Servizi API

Regole di denominazione personalizzate per la chiave utente e il secret consumer

Le regole di denominazione e la convalida sono state aggiornate per la creazione di una chiave e un segreto dell'utente personalizzati per un'app per sviluppatori. Le chiavi e i segreti dell'utente possono contenere lettere, numeri, trattini bassi e trattini. Non sono consentiti altri caratteri speciali.

La procedura di creazione di chiavi/secret personalizzati è documentata in modo più completo in Importazione di chiavi utente e secret esistenti. (MGMT-3916)

Convalida del keystore e del nome del server di destinazione

I nomi dei keystore e dei server di destinazione possono contenere un massimo di 255 caratteri e possono contenere lettere, numeri, spazi, trattini, trattini bassi e punti. Edge ora lo convalida al momento della creazione. (MGMT-4098)

Bug corretti

In questa release sono stati corretti i seguenti bug. Questo elenco è destinato principalmente agli utenti che vogliono verificare se i loro ticket di assistenza sono stati risolti. Non è progettato per fornire informazioni dettagliate per tutti gli utenti.

Cloud privato 4.17.09

| ID problema | Descrizione |

|---|---|

| APIRT-4346 |

Router edge ora funzionante sul server abilitato per FIPS Ora l'Edge Router può essere implementato su un server che supporta gli standard FIPS (Federal Information Processing Standards). |

| APIRT-4726 |

ScriptableHttpClient non deve presupporre che un contesto del messaggio sia ancora presente al momento dell'invio Ora ScriptableHttpClient legge il contesto del messaggio all'avvio. |

|

DBS-1529 |

Lo script di backup di Cassandra non arresta/riavvia più Cassandra In precedenza, lo script di backup di Cassandra arrestava e riavviava il server Cassandra nell'ambito del processo di backup. Lo script non esegue più questo arresto/riavvio e lascia in esecuzione il server Cassandra durante la procedura di backup. |

| DOS-5100 |

L'installer ora imposta la password di Postgres in base al valore specificato in PG_PWD Nelle versioni precedenti, la password di Postgres non veniva impostata correttamente in base al valore di PG_PWD nel file di configurazione. |

| EDGESERV-7 |

Proprietà predefinite di Node.js aggiornate Node.js ora utilizza i seguenti valori predefiniti per le proprietà dell'installazione di Private Cloud: connect.ranges.denied= connect.ranges.allowed= connect.ports.allowed= Ciò significa che Edge for Private Cloud non limita più l'accesso del codice Node.js a determinati indirizzi IP per impostazione predefinita. Per saperne di più, consulta la sezione Informazioni sul supporto di Edge per i moduli Node.js. |

| EDGEUI-1110 |

Impossibile visualizzare i nomi delle risorse durante la creazione del proxy utilizzando OpenAPI I nomi delle risorse ora vengono visualizzati correttamente durante la creazione del proxy utilizzando OpenAPI. |

| MGMT-4021 |

La chiamata API Management Server up ora restituisce una risposta formattata correttamente La chiamata API /v1/servers/self/up ora restituisce XML o JSON formattati correttamente anziché restituire sempre testo. |

| MGMT-4294 |

Nomi di proxy e prodotti contenenti spazi o trattini che causano problemi di autorizzazioni I nomi dei proxy e dei prodotti ora funzionano correttamente quando il nome contiene uno spazio o un trattino. |

Cloud 17.08.16 (UI)

| ID problema | Descrizione |

|---|---|

| 64530444 | Considera i file YAML modificabili nell'editor proxy API Ora i file YAML possono essere modificati utilizzando l'editor proxy API. Quando apri un file YAML nell'editor, non viene più visualizzato un messaggio di errore. |

| 64479253 | Pulsante Correggi log abilitato nella scheda Trace Il pulsante Log Node.js viene visualizzato nella pagina Trace solo quando il proxy API ha file sorgente Node. |

| 64441949 | Risolto il problema di download nella dashboard di analisi di GeoMap Risolto il problema che impediva il download del file CSV nella dashboard di analisi di GeoMap. |

| 64122687 | Le specifiche OpenAPI senza operationID generano flussi con nomi "undefined" Quando viene generato un proxy API da una specifica OpenAPI senza operationID definiti, ora vengono utilizzati il percorso e il verbo per il nome del flusso condizionale. |

Cloud 17.08.14 (gestione API e runtime)

| ID problema | Descrizione |

|---|---|

| APIRT-4584 | L'hook di flusso non viene implementato in modo coerente, il controllo ZooKeeper non funziona |

| APIRT-3081 | Errore messaging.adaptors.http.flow.ServiceUnavailable con criterio di limite di frequenza simultanea |

Cloud 17.07.31 (API management)

| ID problema | Descrizione |

|---|---|

| MGMT-4141 |

Valori criptati in KVM non decriptati anche se recuperati con il prefisso privato.

|

Cloud 17.07.17 (gestione API e runtime)

| ID problema | Descrizione |

|---|---|

| APIRT-4400 | "Apigee Router" viene visualizzato nella risposta nginx |

| APIRT-4155 | Il criterio ExtractVariables non gestisce i parametri del modulo non validi nel corpo POST |

| APIRT-3954 |

Il controllo di integrità HTTP non deve essere eseguito più di una volta al secondo.

Questa correzione risolve un problema per cui un numero elevato di controlli di integrità ostacolava le prestazioni. |

| APIRT-3928 | "nginx" è incluso nel messaggio restituito dalla richiesta |

| APIRT-3729 | Apigee modifica la variabile proxy.client.ip dopo che il criterio AssignMessage rimuove l'intestazione x-forwarded-for |

| APIRT-3546 | Quando utilizzi il criterio AssignMessage per creare un nuovo messaggio, Trace non indica che è stato assegnato un nuovo messaggio |

| APIRT-1873 | L'SSL in uscita non deve eseguire il fallback sull'archivio attendibile JDK in assenza di un archivio attendibile configurato |

| APIRT-1871 | Southbound : il nome comune del certificato non viene convalidato rispetto al nome host nell'URL |

Cloud 17.06.20 (UI)

| ID problema | Descrizione |

|---|---|

| EDGEUI-1087 | Rimozione dei messaggi di avviso relativi alla catena di certificati dall'interfaccia utente TLS self-service Le indicazioni di avviso relative alla catena di certificati sono state rimosse dalla UI. Le righe alias che contengono catene di certificati ora mostrano i dati del certificato più vicino alla scadenza nelle colonne "Scadenza" e "Nome comune". Il banner di avviso sotto il selettore del certificato del riquadro dell'alias è stato trasformato in un'annotazione informativa. |

Cloud 17.06.14 (UI)

| ID problema | Descrizione |

|---|---|

| EDGEUI-1092 | Le azioni nel riquadro degli alias dei keystore non funzionano Nella versione beta della nuova UI dei keystore TLS, quando si visualizza il riquadro degli alias, i pulsanti Azioni non funzionavano sempre. Il problema è stato risolto. |

| EDGEUI-1091 | Dopo l'aggiornamento di un certificato alias, il pannello alias non funziona Nella versione beta della nuova UI degli keystore TLS, dopo l'aggiornamento di un certificato alias, il pannello alias a volte riscontrava un errore e doveva essere aggiornato per visualizzare i dettagli dell'alias. Il problema è stato risolto. |

| EDGEUI-1088 | Se fai clic sul pulsante Modifica nella pagina Impostazioni utente viene visualizzato l'errore 404 Quando modifichi le impostazioni dell'account utente, ora viene visualizzata la pagina di configurazione dell'autenticazione a due fattori. Per ulteriori informazioni, vedi Attivare l'autenticazione a due fattori per il tuo account Apigee. Per aggiornare la password, devi uscire dal tuo account e fare clic su Reimposta password nella pagina di accesso. |

| EDGEUI-1082 | L'elenco dei keystore non gestisce il selettore * I selettori jolly non funzionavano nell'input di filtro dell'elenco dei keystore. Il problema è stato risolto. |

| EDGEUI-1079 | Nascondi il campo delle chiavi nei dettagli dello sviluppatore per le organizzazioni CPS Per le organizzazioni CPS, il campo delle chiavi non viene visualizzato nella pagina dei dettagli dello sviluppatore. |

| EDGEUI-1074 | Quando visualizzi i certificati concatenati, l'icona di validità del certificato rappresenta solo il certificato principale L'icona di validità del certificato ora rappresenta il certificato attualmente selezionato, anziché rappresentare sempre il certificato principale. |

| UAP-328 | Menu a discesa del filtro di analisi della latenza per mostrare tutti i proxy API I proxy API non verranno più rimossi dal menu a discesa del filtro Proxy, come è successo in passato in determinate situazioni. Se selezioni un proxy API che non ha dati per l'intervallo di tempo selezionato, ora viene visualizzato No data to show. |

Cloud 17.05.22.01 (monetizzazione)

| ID problema | Descrizione |

| DEVRT-3647 |

Miglioramenti dell'usabilità dell'API per lo stato delle transazioni

Sono stati apportati i seguenti miglioramenti all'usabilità dell'API per lo stato delle transazioni, descritti in Visualizzare lo stato delle transazioni.

Inoltre, è stato risolto un problema relativo all'API di stato della transazione. |

Cloud 17.05.22 (UI)

| ID problema | Descrizione |

|---|---|

| EDGEUI-1027 |

Il riquadro dell'alias del keystore/truststore deve mostrare i dettagli di ogni certificato in una

catena di certificati Se carichi una catena di certificati in un alias, quando visualizzi il riquadro dell'alias, ora puoi selezionare ogni certificato da un menu a discesa per visualizzarne i dettagli.

Nota: il concatenamento dei certificati non è una best practice consigliata. Apigee consiglia di archiviare ogni certificato in un alias separato. |

| EDGEUI-1003 | Visualizza l'elenco completo delle app per sviluppatori per i clienti CPS Quando visualizzano i dettagli dello sviluppatore, i clienti CPS ora possono visualizzare l'elenco completo delle app per sviluppatori. Nelle release precedenti, il numero massimo di app per sviluppatori che potevano essere visualizzate era 100. |

Cloud 17.05.22 (gestione API)

| ID problema | Descrizione |

|---|---|

| MGMT-4059 | |

| MGMT-3517 | Revisione proxy errata nel messaggio di errore di deployment del proxy |

Cloud 17.05.08 (UI)

| ID problema | Descrizione |

|---|---|

| EDGEUI-1041 |

L'aggiornamento delle entità con caratteri ASCII estesi non riesce a causa di una codifica

errata |

| EDGEUI-1033 |

L'interfaccia utente Edge mostra "Sessione scaduta" per gli errori 403 |

| EDGEUI-1019 |

Viene visualizzato il messaggio di errore sconosciuto quando si verifica il timeout dell'interfaccia utente Edge |

Cloud 17.04.22 (gestione delle API)

| ID problema | Descrizione |

|---|---|

| MGMT-3977 | È stata apportata una correzione della sicurezza relativa alle autorizzazioni utente. |

Problemi noti

Questa release presenta i seguenti problemi noti:

| ID problema | Descrizione |

|---|---|

| 67169830 | NullPointerException nella cache delle risposte Un oggetto memorizzato nella cache da una release precedente potrebbe non essere recuperato correttamente dalla cache. |