Você está lendo a documentação do Apigee Edge.

Acesse a documentação da

Apigee X. info

Desde a versão de recursos anterior do Edge para nuvem privada, as seguintes versões foram lançadas e estão incluídas nesta versão de recursos:

| Lançamento da interface do Edge | Lançamento do gerenciamento de borda |

|---|---|

Consulte Sobre a numeração de versões para entender como descobrir se uma versão específica da nuvem está incluída na sua versão do Edge para nuvem privada.

Visão geral da versão

O novo recurso mais importante desta versão é a adição de suporte à Linguagem de marcação para autorização de segurança (SAML) 2.0 como mecanismo de autenticação para o Edge, o API BaaS e o portal de serviços para desenvolvedores. Ao usar a SAML com o Edge, é possível oferecer suporte ao SSO para a interface e a API do Edge além de outros serviços que você fornece e que também são compatíveis com a SAML.

A autenticação SAML oferece várias vantagens. Ao usar a SAML, você pode:

- Tenha controle total do gerenciamento de usuários. Quando os usuários saem da organização e são desprovisionados de maneira centralizada, o acesso deles ao Edge é automaticamente negado.

- Controlar como os usuários se autenticam para acessar o Edge. É possível escolher diferentes tipos de autenticação para diferentes organizações do Edge.

- Controlar políticas de autenticação. Seu provedor SAML pode permitir políticas de autenticação que estejam mais alinhadas aos padrões da sua empresa.

- É possível monitorar logins, logouts, tentativas malsucedidas de login e atividades de alto risco na implantação do Edge.

- A SAML é usada apenas para autenticação. A autorização ainda é controlada pelos papéis de usuário do Edge.

Consulte Suporte ao SAML no Edge para nuvem privada para mais informações.

Esta versão inclui vários outros recursos importantes, incluindo:

- Capacidade de migrar o portal de serviços para desenvolvedores do Apache/MySQL para o Postgres/Nginx.

- Comando para desativar o TLS na interface do Edge

- Novas propriedades para configurar a instalação do Edge

- Regras personalizadas de nomenclatura de chaves e secrets do consumidor

- Suporte para Red Hat/CentOS versão 7.4

O restante deste tópico contém detalhes sobre todos os novos recursos, atualizações e correções de bugs contidos na versão.

Descontinuações e desativações

Os seguintes recursos foram descontinuados ou desativados nesta versão. Consulte a política de descontinuação do Edge para mais informações.

Suspensões de uso

Descontinuação do armazenamento seguro da Apigee (cofres)

O armazenamento seguro da Apigee, também conhecido como "cofres", será descontinuado e desativado em abril de 2018. Os cofres, que fornecem armazenamento criptografado de pares de chave-valor, são criados com a API de gerenciamento e acessados no ambiente de execução com funções no módulo apigee-access do Node.js.

Em vez de usar o armazenamento seguro, use mapas de chave-valor (KVMs) criptografados, conforme descrito em Como trabalhar com mapas de chave-valor. Os KVMs criptografados são tão seguros quanto os cofres e oferecem mais opções de criação e recuperação. (MGMT-3848)

Descontinuação da adição de caminhos na guia "Performance" do proxy de API

Até esta versão, era possível navegar até um proxy de API na interface de gerenciamento, acessar a guia "Performance" e criar diferentes caminhos para uma comparação baseada em gráficos na guia "Performance" do proxy e no painel "Transações comerciais". Esse recurso foi desativado e não está mais disponível na interface. Para uma alternativa a essa funcionalidade, consulte o seguinte artigo da comunidade Apigee: Alternativa à API Business Transactions. (EDGEUI-902)

Novos recursos e atualizações

Confira a seguir os novos recursos e melhorias desta versão. Além das melhorias a seguir, esta versão também inclui várias melhorias de usabilidade, desempenho, segurança e estabilidade.

Nuvem privada

Adição de suporte ao SAML no Edge, API BaaS e portal de serviços para desenvolvedores

O Edge agora oferece suporte à Linguagem de marcação para autorização de segurança (SAML) 2.0 como mecanismo de autenticação para o Edge, o API BaaS e o portal de serviços para desenvolvedores. O SAML é compatível com um ambiente de Logon único (SSO). Ao usar a SAML, é possível oferecer suporte ao SSO para o Edge, além de outros serviços que você oferece e que também são compatíveis com a SAML.

Consulte Suporte ao SAML no Edge para nuvem privada.

Utilitário apigee-ssoadminapi.sh adicionado

Depois de ativar o SAML, use o novo apigee-ssoadminapi.sh para realizar muitas tarefas administrativas, como criar usuários e organizações.

Consulte Como usar apigee-ssoadminapi.sh.

(DOS-5118)

Agora é possível migrar o portal do Developer Services do Apache/MySQL/MariaDB para o Nginx/postgres.

Uma instalação baseada em .tar do portal de serviços para desenvolvedores usa Apache e MySQL ou MariaDB. Agora é possível migrar sua instalação atual do portal para usar o Nginx e o Postgres. Essa migração é necessária se você quiser atualizar para a versão 4.17.09 do portal.

Consulte Converter um portal baseado em tar em um portal baseado em RPM.

Foi adicionada compatibilidade com a versão 7.4 do Red Hat/CentOS.

Agora é possível implantar o Edge para nuvem privada, API BaaS e o portal de serviços para desenvolvedores na versão 7.4 do Red Hat/CentOS.

Consulte Software e versões compatíveis.

Adicionamos uma propriedade para que o instalador verifique os requisitos de CPU e memória durante a instalação.

O arquivo de configuração de instalação do Edge agora é compatível com a seguinte propriedade:

ENABLE_SYSTEM_CHECK=y Se for "y", o instalador vai verificar se o sistema atende aos requisitos de CPU e memória do componente que está sendo instalado. Consulte Requisitos de instalação para requisitos de cada componente. O valor padrão é "n" para desativar a verificação.

Consulte Referência do arquivo de configuração do Edge.

(DOS-4772)

Adicionada propriedade para permitir que você selecione o endereço IP usado pelo instalador em um servidor com várias placas de interface.

Se um servidor tiver vários cartões de interface, o comando "hostname -i" vai retornar uma lista separada por espaços de endereços IP. Por padrão, o instalador do Edge usa o primeiro endereço IP retornado, que pode não estar correto em todas as situações. Como alternativa, você pode definir a seguinte propriedade no arquivo de configuração da instalação:

ENABLE_DYNAMIC_HOSTIP=y

Com essa propriedade definida como "y", o instalador pede que você selecione o endereço IP a ser usado como parte da instalação. O valor padrão é "n".

Consulte Referência do arquivo de configuração do Edge.

(DOS-5117)

Novas opções de interface e APIs disponíveis para configurar o TLS

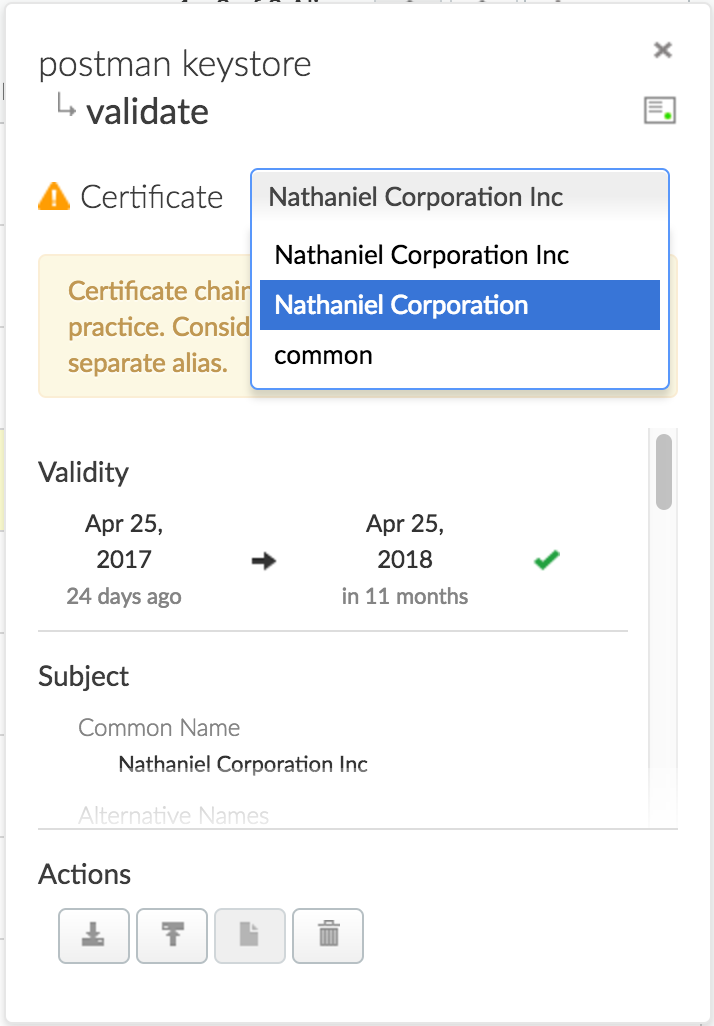

A versão Beta do novo recurso de TLS/SSL self-service para a nuvem já está disponível na nuvem privada como um recurso Beta. Com essa versão Beta, você pode:

- Criar, modificar e excluir keystores e truststores na interface e na API

- Fazer upload de certificados TLS como PKCS12/PFX

- Gerar certificados autoassinados na interface ou na API

- Testar a validade de um keystore ou truststore na interface

A documentação da versão Beta (PDF) desses recursos está disponível em:

- Usar a interface do usuário do Edge Cloud para criar keystores e truststores

- Como usar a API Edge para criar keystores e truststores

Para mais detalhes, consulte a documentação adicional (PDF):

- Opções para configurar o TLS

- Como configurar o acesso TLS a uma API para a nuvem

- Como configurar o TLS da Edge para o back-end

- Atualizar um certificado TLS para a nuvem

(EDGEUI-1058)

Comando de senha ofuscada adicionado

Adicionamos um comando para gerar uma senha ofuscada para que qualquer componente possa gerar uma senha criptografada. É possível gerar uma senha ofuscada usando o seguinte comando no servidor de gerenciamento do Edge:

> /opt/apigee/apigee-service/bin/apigee-service edge-management-server generate-obfuscated-password

Digite a nova senha e confirme quando solicitado. Por motivos de segurança, o texto da senha não é mostrado. Esse comando retorna a senha no formato:

OBF:58fh40h61svy156789gk1saj MD5:902fobg9d80e6043b394cb2314e9c6

Consulte Configurar TLS/SSL para o Edge On Premises.

(TBD-250)

Adicionamos um novo comando para ofuscar a nova senha ao mudar a senha de um usuário da organização.

Para redefinir a senha de um usuário da organização, use o utilitário apigee-service para invocar apigee-openldap:

> /opt/apigee/apigee-service/bin/apigee-service apigee-openldap change-ldap-user-password -u userEmail

Você vai precisar inserir a senha do administrador do sistema e, em seguida, a senha do novo usuário. Por motivos de segurança, o texto das senhas não é exibido conforme você as insere.

Consulte Como redefinir senhas do Edge.

(DBS-1733)

Adicionar comando para desativar o TLS na interface do Edge

Agora você pode usar o comando a seguir para desativar o TLS na interface do Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-ui disable-ssl

Consulte Como configurar o TLS para a interface de gerenciamento.

(EDGEUI-1114)

Adicionada propriedade para controlar o formato do carimbo de data/hora em mensagens de registro

Por padrão, o carimbo de data/hora nas mensagens de registro criadas pela política de geração de registros de mensagens tem o formato:

yyyy-MM-dd'T'HH:mm:ss.sssZ

Exemplo:

2017-05-08T13:33:00.000+0000

É possível usar a propriedade conf_system_apigee.syslogger.dateFormat no processador de mensagens do Edge para controlar esse formato.

Consulte a política de geração de registros de mensagens.

(APIRT-4196)

Adição de um novo parâmetro de configuração SMTP obrigatório à instalação do API BaaS

Agora, você precisa usar o parâmetro SMTPMAILFROM no arquivo de configuração de instalação da API BaaS. Esse parâmetro especifica o endereço de e-mail usado quando o API BaaS envia e-mails automatizados, como quando um usuário pede para redefinir uma senha.

Consulte Referência do arquivo de configuração do BaaS.

(APIBAAS-2103)

Foi adicionado suporte para permitir que o roteador de borda e o servidor da Web Nginx do portal acessem portas abaixo de 1000.

Agora é possível usar o roteador e o servidor da Web Nginx para o portal e acessar portas abaixo de 1000 sem precisar executá-las como um usuário diferente. Em versões anteriores, o roteador e o servidor da Web Nginx não podiam acessar portas abaixo de 1000 sem executá-las como um usuário especial.

Mudança na configuração do nível de geração de registros para a interface do Edge

As propriedades usadas para configurar o nível de geração de registros da interface do Edge mudaram. Consulte Como definir o nível de registro de um componente do Edge para conhecer as novas propriedades e o procedimento.

(EDGEUI-886)

Serviços da API

Regras personalizadas de nomenclatura de chaves e secrets do consumidor

As regras de nomenclatura e a validação foram atualizadas para criar uma chave e um secret de cliente personalizados para um app de desenvolvedor. As chaves e os secrets de cliente podem conter letras, números, sublinhados e hifens. Nenhum outro caractere especial é permitido.

O processo de criação de chaves/secrets personalizados está mais bem documentado em Importar chaves e secrets de cliente atuais. (MGMT-3916)

Validação do nome do keystore e do servidor de destino

Os nomes de keystores e servidores de destino podem ter no máximo 255 caracteres e conter letras, números, espaços, hifens, sublinhados e pontos. O Edge agora valida isso no momento da criação. (MGMT-4098)

Bugs corrigidos

Os bugs a seguir foram corrigidos nesta versão. Esta lista é principalmente para usuários que verificam se os tíquetes de suporte foram corrigidos. Ela não foi projetada para fornecer informações detalhadas a todos os usuários.

Nuvem privada 4.17.09

| ID do problema | Descrição |

|---|---|

| APIRT-4346 |

O roteador de borda agora funciona em um servidor ativado para FIPS Agora, o roteador de borda pode ser implantado em um servidor que oferece suporte aos padrões federais de processamento de informações (FIPS, na sigla em inglês). |

| APIRT-4726 |

O ScriptableHttpClient não deve presumir que um contexto de mensagem ainda está presente no tempo de envio Agora, o ScriptableHttpClient lê o contexto da mensagem no horário de início. |

|

DBS-1529 |

O script de backup do Cassandra não para nem reinicia mais o Cassandra Antes, o script de backup do Cassandra parava e reiniciava o servidor do Cassandra como parte do processo de backup. O script não realiza mais essa interrupção/reinicialização e deixa o servidor Cassandra em execução durante o processo de backup. |

| DOS-5100 |

O instalador agora define a senha do Postgres com base no valor especificado em PG_PWD Em versões anteriores, a senha do Postgres não era definida corretamente com base no valor de PG_PWD no arquivo de configuração. |

| EDGESERV-7 |

Propriedades padrão atualizadas do Node.js O Node.js agora usa os seguintes valores padrão para propriedades na instalação do Private Cloud: connect.ranges.denied= connect.ranges.allowed= connect.ports.allowed= Isso significa que o Edge para nuvem privada não restringe mais o acesso do código Node.js a determinados endereços IP por padrão. Consulte Entender o suporte do Edge para módulos do Node.js para mais informações. |

| EDGEUI-1110 |

Não é possível ver os nomes dos recursos ao criar um proxy usando o OpenAPI Os nomes de recursos agora aparecem corretamente ao criar um proxy usando o OpenAPI. |

| MGMT-4021 |

A chamada da API Management Server up agora retorna uma resposta formatada corretamente A chamada de API /v1/servers/self/up agora retorna XML ou JSON formatados corretamente em vez de sempre retornar texto. |

| MGMT-4294 |

Nomes de proxy e produto com espaços ou hifens que causam problemas de permissão Os nomes de proxy e de produtos agora funcionam corretamente quando contêm um espaço ou hífen. |

Cloud 17.08.16 (interface)

| ID do problema | Descrição |

|---|---|

| 64530444 | Tratar arquivos YAML como editáveis no editor de proxy de API Agora é possível editar arquivos YAML usando o editor de proxy de API. Ao abrir um arquivo YAML no editor, uma mensagem de erro não é mais exibida. |

| 64479253 | Botão "Corrigir registros" ativado na guia "Rastreamento" O botão "Registros do Node.js" só vai aparecer na página "Rastreamento" quando o proxy de API tiver arquivos de origem do Node. |

| 64441949 | Correção de um problema de download no painel de análise do mapa geográfico Corrigimos um problema que impedia o download do arquivo CSV no painel de análise do mapa geográfico. |

| 64122687 | Especificações OpenAPI sem operationIDs geram fluxos com nomes "undefined" Ao gerar um proxy de API com base em uma especificação OpenAPI que não tem operationIDs definidos, o caminho e o verbo agora são usados para o nome do fluxo condicional. |

Cloud 17.08.14 (gerenciamento de API e ambiente de execução)

| ID do problema | Descrição |

|---|---|

| APIRT-4584 | Hook de fluxo não implantado de maneira consistente, verificação do ZooKeeper não funcionando |

| APIRT-3081 | Erro messaging.adaptors.http.flow.ServiceUnavailable com a política de limite de taxa simultânea |

Cloud 17.07.31 (gerenciamento de API)

| ID do problema | Descrição |

|---|---|

| MGMT-4141 |

Valores criptografados na KVM não descriptografados mesmo quando recuperados com prefixo

privado.

|

Cloud 17.07.17 (gerenciamento de API e tempo de execução)

| ID do problema | Descrição |

|---|---|

| APIRT-4400 | "Apigee Router" é exibido na resposta do nginx |

| APIRT-4155 | A política ExtractVariables não processa parâmetros de formulário malformados no corpo POST |

| APIRT-3954 |

A verificação de integridade HTTP não pode ser executada mais de uma vez por segundo.

Essa correção resolve um problema em que um grande número de verificações de integridade prejudicava o desempenho. |

| APIRT-3928 | "nginx" está incluído na mensagem retornada da solicitação |

| APIRT-3729 | A Apigee modifica a variável proxy.client.ip depois que a política AssignMessage remove o cabeçalho x-forwarded-for |

| APIRT-3546 | Ao usar a política AssignMessage para criar uma nova mensagem, o Trace não indica que uma nova mensagem foi atribuída |

| APIRT-1873 | O SSL de saída não deve usar o armazenamento confiável do JDK na ausência de um armazenamento confiável configurado |

| APIRT-1871 | Southbound : o nome comum do certificado não é validado em relação ao nome do host no URL |

Cloud 17.06.20 (interface)

| ID do problema | Descrição |

|---|---|

| EDGEUI-1087 | Remover mensagens de aviso de certificado de cadeia da interface de autoatendimento do TLS As indicações de aviso de certificado de cadeia foram removidas da interface. As linhas de alias que contêm cadeias de certificados agora mostram os dados do certificado mais próximo do vencimento nas colunas "Vencimento" e "Nome comum". O banner de aviso abaixo do seletor de certificado do painel de alias foi mudado para uma anotação informativa. |

Cloud 17.06.14 (UI)

| ID do problema | Descrição |

|---|---|

| EDGEUI-1092 | As ações no painel de alias dos keystores não funcionam Na versão Beta da nova interface dos keystores TLS, ao visualizar o painel de alias, os botões de ações nem sempre funcionavam. Esse problema foi corrigido. |

| EDGEUI-1091 | Depois de atualizar um certificado de alias, o painel de alias fica corrompido Na versão Beta da nova interface das keystores TLS, depois de atualizar um certificado de alias, o painel de alias às vezes encontrava um erro e precisava ser atualizado para mostrar os detalhes do alias. Esse problema foi corrigido. |

| EDGEUI-1088 | Clicar no botão "Editar" na página "Configurações do usuário" resulta em 404 Ao editar as configurações da sua conta de usuário, você agora é direcionado para a página de configuração da autenticação de dois fatores. Para mais informações, consulte Ativar a autenticação de dois fatores na sua conta da Apigee. Para atualizar sua senha, saia da conta e clique em "Redefinir senha" na página de login. |

| EDGEUI-1082 | A lista de keystores não processa o seletor * Os seletores curinga não estavam funcionando na entrada de filtragem da lista de keystores. Esse problema foi corrigido. |

| EDGEUI-1079 | Ocultar o campo de chaves nos detalhes do desenvolvedor para organizações de CPS Para organizações de CPS, o campo de chaves não aparece na página de detalhes do desenvolvedor. |

| EDGEUI-1074 | Ao visualizar certificados encadeados, o ícone de validade do certificado representa apenas o certificado

principal Agora, o ícone de validade do certificado representa o certificado selecionado no momento, em vez de sempre representar o certificado principal. |

| UAP-328 | Menu suspenso do filtro de análise de latência para mostrar todos os proxies de API Os proxies de API não serão mais removidos do menu suspenso do filtro de proxy, o que aconteceu no passado em determinadas situações. Se você selecionar um proxy de API sem dados para o intervalo de tempo selecionado, No data to show será exibido. |

Cloud 17.05.22.01 (monetização)

| ID do problema | Descrição |

| DEVRT-3647 |

Melhorias na usabilidade da API de status da transação

As seguintes melhorias de usabilidade foram feitas na API de status da transação, descritas em Ver o status das transações.

Além disso, um problema com a API de status da transação foi corrigido. |

Cloud 17.05.22 (interface)

| ID do problema | Descrição |

|---|---|

| EDGEUI-1027 |

O painel de alias do keystore/truststore mostra detalhes de cada certificado em uma

cadeia de certificados Se você fizer upload de uma cadeia de certificados para um alias, ao visualizar o painel de alias, será possível selecionar cada certificado em um menu suspenso para ver os detalhes dele.

Observação: o encadeamento de certificados não é uma prática recomendada. A Apigee recomenda armazenar cada certificado em um alias separado. |

| EDGEUI-1003 | Mostrar a lista completa de apps de desenvolvedores para clientes do CPS Ao visualizar os detalhes do desenvolvedor, os clientes do CPS agora podem acessar a lista completa de apps do desenvolvedor. Nas versões anteriores, o número máximo de apps de desenvolvedores que podiam ser visualizados era 100. |

Cloud 17.05.22 (gerenciamento de APIs)

| ID do problema | Descrição |

|---|---|

| MGMT-4059 | |

| MGMT-3517 | Revisão de proxy incorreta na mensagem de erro de implantação do proxy |

Cloud 17.05.08 (UI)

| ID do problema | Descrição |

|---|---|

| EDGEUI-1041 |

Falha ao atualizar entidades com caracteres ASCII estendidos devido a codificação

inadequada |

| EDGEUI-1033 |

A interface do Edge mostra "Tempo limite da sessão excedido" para erros 403 |

| EDGEUI-1019 |

Uma mensagem de erro desconhecido aparece quando a interface do Edge atinge o tempo limite |

Cloud 17.04.22 (gerenciamento de APIs)

| ID do problema | Descrição |

|---|---|

| MGMT-3977 | Foi feita uma correção de segurança relacionada às permissões do usuário. |

Problemas conhecidos

Esta versão tem os seguintes problemas conhecidos:

| ID do problema | Descrição |

|---|---|

| 67169830 | NullPointerException no cache de respostas Um objeto armazenado em cache por uma versão anterior pode não ser recuperado corretamente do cache. |