Vous consultez la documentation Apigee Edge.

Accédez à la documentation Apigee X.

Depuis la précédente version de fonctionnalité Edge pour le cloud privé, les versions suivantes ont été publiées et sont incluses dans cette version de fonctionnalité :

| Sortie de l'interface utilisateur Edge | Version de gestion Edge |

|---|---|

Consultez À propos de la numérotation des versions pour savoir comment déterminer si une version cloud spécifique est incluse dans votre version d'Edge for Private Cloud.

Présentation de la version

La nouvelle fonctionnalité la plus importante de cette version est la prise en charge du langage SAML (Security Assertion Markup Language) 2.0 comme mécanisme d'authentification pour Edge, API BaaS et le portail des services pour les développeurs. En utilisant SAML avec Edge, vous pouvez activer SSO pour l'UI et l'API Edge, en plus de tous les autres services que vous fournissez et qui sont également compatibles avec SAML.

L'authentification SAML offre plusieurs avantages. Avec SAML, vous pouvez effectuer les opérations suivantes :

- Contrôlez entièrement la gestion des utilisateurs. Lorsque des utilisateurs quittent votre organisation et qu'ils sont déprovisionnés de manière centralisée, ils se voient automatiquement refuser l'accès à Edge.

- Contrôlez la façon dont les utilisateurs s'authentifient pour accéder à Edge. Vous pouvez choisir différents types d'authentification pour différentes organisations Edge.

- Contrôlez les règles d'authentification. Votre fournisseur SAML peut accepter des règles d'authentification plus conformes aux normes de votre entreprise.

- Vous pouvez surveiller les connexions, les déconnexions, les tentatives de connexion infructueuses et les activités à haut risque sur votre déploiement Edge.

- Notez que SAML n'est utilisé que pour l'authentification. L'autorisation est toujours contrôlée par les rôles utilisateur Edge.

Pour en savoir plus, consultez Prise en charge de SAML sur Edge pour le cloud privé.

Cette version inclut un certain nombre d'autres fonctionnalités notables, dont les suivantes :

- Possibilité de migrer le portail de services pour les développeurs d'Apache/MySQL vers Postgres/Nginx

- Commande permettant de désactiver TLS dans l'interface utilisateur Edge

- Nouvelles propriétés pour configurer l'installation Edge

- Règles de dénomination personnalisées pour la clé et le code secret du client

- Compatibilité avec Red Hat/CentOS version 7.4

Le reste de cette rubrique contient des informations détaillées sur toutes les nouvelles fonctionnalités, mises à jour et corrections de bugs incluses dans la version.

Arrêts et suppressions

Les fonctionnalités suivantes ont été abandonnées ou supprimées dans cette version. Pour en savoir plus, consultez les Règles d'abandon d'Edge.

Abandons

Arrêt du Secure Store Apigee (coffres-forts)

Le magasin sécurisé Apigee, également appelé "coffres-forts", est abandonné et sera supprimé en avril 2018. Les coffres-forts, qui fournissent un stockage chiffré des paires clé/valeur, sont créés avec l'API de gestion et accessibles au moment de l'exécution avec des fonctions du module Node.js apigee-access.

Au lieu d'utiliser le magasin sécurisé, utilisez des mappages clé-valeur (KVM) chiffrés, comme décrit dans Travailler avec des mappages clé-valeur. Les KVM chiffrés sont aussi sécurisés que les coffres-forts et offrent plus d'options de création et de récupération. (MGMT-3848)

Obsolescence de l'ajout de chemins dans l'onglet "Performances" du proxy d'API

Jusqu'à cette version, vous pouviez accéder à un proxy d'API dans l'interface utilisateur de gestion, accéder à l'onglet "Performances" et créer différents chemins pour une comparaison basée sur des graphiques dans l'onglet "Performances" du proxy et dans le tableau de bord "Transactions commerciales". Cette fonctionnalité a été abandonnée et n'est plus disponible dans l'interface utilisateur. Pour trouver une alternative à cette fonctionnalité, consultez l'article de la communauté Apigee suivant : Alternative à l'API Business Transactions. (EDGEUI-902)

Nouvelles fonctionnalités et mises à jour

Voici les nouvelles fonctionnalités et améliorations apportées à cette version. En plus des améliorations suivantes, cette version contient également de nombreuses améliorations en termes d'usabilité, de performances, de sécurité et de stabilité.

Cloud privé

Ajout de la compatibilité avec SAML dans Edge, API BaaS et le portail des services pour les développeurs

Edge est désormais compatible avec SAML (Security Assertion Markup Language) 2.0 en tant que mécanisme d'authentification pour Edge, API BaaS et le portail des services pour les développeurs. SAML est compatible avec un environnement d'authentification unique (SSO). En utilisant SAML, vous pouvez activer SSO pour Edge, en plus de tous les autres services que vous fournissez et qui sont également compatibles avec SAML.

Consultez Compatibilité avec SAML sur Edge pour Private Cloud.

Ajout de l'utilitaire apigee-ssoadminapi.sh

Après avoir activé SAML, vous utilisez le nouvel outil apigee-ssoadminapi.sh pour effectuer de nombreuses tâches administratives, comme la création d'utilisateurs et d'organisations.

Consultez Utiliser apigee-ssoadminapi.sh.

(DOS-5118)

Possibilité de migrer le portail Developer Services d'Apache/MySQL/MariaDB vers Nginx/PostgreSQL

Une installation du portail de services pour les développeurs basée sur .tar utilise Apache et MySQL ou MariaDB. Vous pouvez désormais migrer votre installation existante du portail pour utiliser Nginx et Postgres. Cette migration est obligatoire si vous souhaitez passer à la version 4.17.09 du portail.

Consultez Convertir un portail basé sur tar en portail basé sur RPM.

Ajout de la compatibilité avec Red Hat/CentOS version 7.4

Vous pouvez désormais déployer Edge pour le cloud privé, API BaaS et le portail de services pour les développeurs sur Red Hat/CentOS version 7.4.

Consultez Logiciels et versions compatibles.

Ajout d'une propriété pour que le programme d'installation vérifie les exigences en matière de processeur et de mémoire lors de l'installation

Le fichier de configuration de l'installation Edge accepte désormais la propriété suivante :

ENABLE_SYSTEM_CHECK=y Si la réponse est "y", le programme d'installation vérifie que le système répond aux exigences de processeur et de mémoire pour le composant en cours d'installation. Consultez les exigences d'installation pour connaître les exigences de chaque composant. La valeur par défaut est "n" pour désactiver la vérification.

Consultez la documentation de référence sur le fichier de configuration Edge.

(DOS-4772)

Ajout d'une propriété permettant de sélectionner l'adresse IP utilisée par le programme d'installation sur un serveur doté de plusieurs cartes d'interface

Si un serveur possède plusieurs cartes d'interface, la commande "hostname -i" renvoie une liste d'adresses IP séparées par un espace. Par défaut, le programme d'installation Edge utilise la première adresse IP renvoyée, qui peut ne pas être correcte dans toutes les situations. Vous pouvez également définir la propriété suivante dans le fichier de configuration de l'installation :

ENABLE_DYNAMIC_HOSTIP=y

Si cette propriété est définie sur "y", le programme d'installation vous invite à sélectionner l'adresse IP à utiliser lors de l'installation. La valeur par défaut est "n".

Consultez la documentation de référence sur le fichier de configuration Edge.

(DOS-5117)

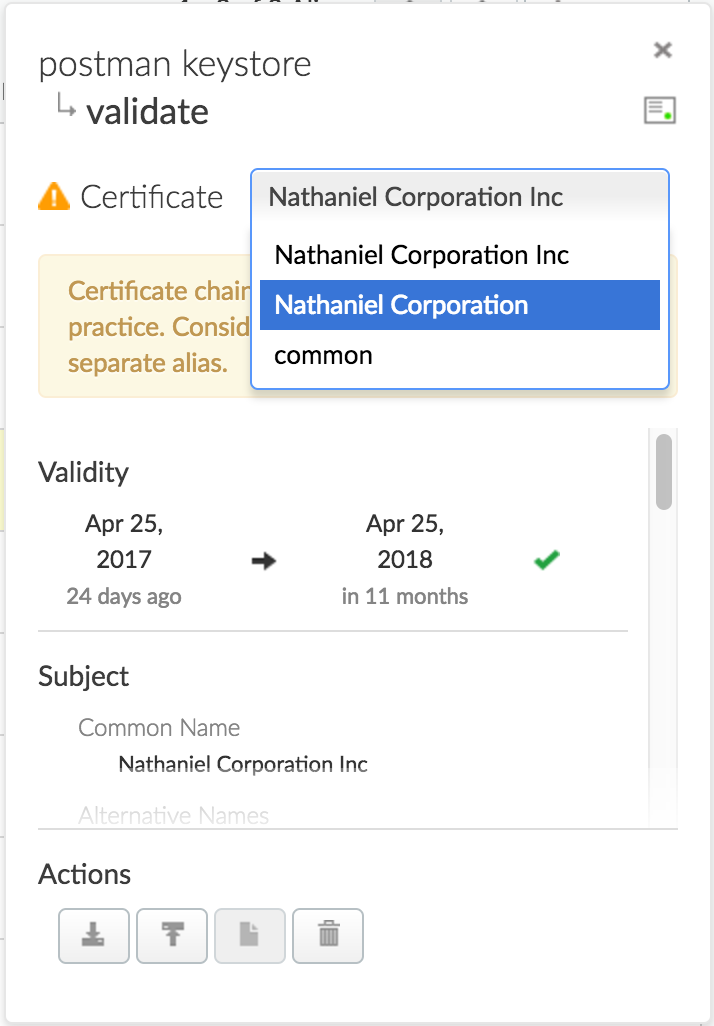

Nouvelles options d'UI et API disponibles pour configurer TLS

La version bêta de la nouvelle fonctionnalité TLS/SSL en libre-service pour le cloud est désormais disponible dans le Private Cloud en tant que fonctionnalité bêta. Cette version bêta vous permet de :

- Créer, modifier et supprimer des keystores et des truststores dans l'interface utilisateur et l'API

- Importer des certificats TLS au format PKCS12/PFX

- Générer des certificats autosignés à partir de l'UI ou de l'API

- Tester la validité d'un keystore ou d'un truststore dans l'UI

La documentation bêta (PDF) de ces fonctionnalités est disponible à l'adresse suivante :

- Utiliser l'interface utilisateur Edge Cloud pour créer des magasins de clés et des magasins de certificats de confiance

- Utiliser l'API Edge pour créer des magasins de clés et des magasins de confiance

Pour en savoir plus, consultez la documentation supplémentaire (PDF) :

- Options de configuration de TLS

- Configurer l'accès TLS à une API pour le cloud

- Configurer TLS d'Edge au backend

- Mettre à jour un certificat TLS pour le cloud

(EDGEUI-1058)

Ajout de la commande de mot de passe obscurci

Ajout d'une commande permettant de générer un mot de passe obscurci afin que n'importe quel composant puisse générer un mot de passe chiffré. Vous pouvez générer un mot de passe obscurci à l'aide de la commande suivante sur le serveur de gestion Edge :

> /opt/apigee/apigee-service/bin/apigee-service edge-management-server generate-obfuscated-password

Saisissez le nouveau mot de passe, puis confirmez-le lorsque vous y êtes invité. Pour des raisons de sécurité, le texte du mot de passe n'est pas affiché. Cette commande renvoie le mot de passe au format suivant :

OBF:58fh40h61svy156789gk1saj MD5:902fobg9d80e6043b394cb2314e9c6

Consultez Configurer TLS/SSL pour Edge On-Premises.

(TBD-250)

Ajout d'une nouvelle commande pour masquer le nouveau mot de passe lors de la modification du mot de passe d'un utilisateur de l'organisation

Pour réinitialiser le mot de passe d'un utilisateur de l'organisation, vous devez maintenant utiliser l'utilitaire apigee-service pour appeler apigee-openldap :

> /opt/apigee/apigee-service/bin/apigee-service apigee-openldap change-ldap-user-password -u userEmail

Vous êtes invité à saisir le mot de passe de l'administrateur système, puis celui du nouvel utilisateur. Pour des raisons de sécurité, le texte des mots de passe ne s'affiche pas lorsque vous les saisissez.

Consultez Réinitialiser les mots de passe Edge.

(DBS-1733)

Ajouter une commande pour désactiver TLS dans l'interface utilisateur Edge

Vous pouvez maintenant utiliser la commande suivante pour désactiver TLS dans l'interface utilisateur Edge :

/opt/apigee/apigee-service/bin/apigee-service edge-ui disable-ssl

Consultez Configurer TLS pour l'interface utilisateur de gestion.

(EDGEUI-1114)

Ajout d'une propriété permettant de contrôler le format de l'horodatage dans les messages du journal

Par défaut, le code temporel des messages de journal créés par la règle de journalisation des messages se présente au format suivant :

yyyy-MM-dd'T'HH:mm:ss.sssZ

Exemple :

2017-05-08T13:33:00.000+0000

Vous pouvez utiliser la propriété conf_system_apigee.syslogger.dateFormat sur le processeur de messages Edge pour contrôler ce format.

Consultez la page Règle MessageLogging.

(APIRT-4196)

Ajout d'un nouveau paramètre de configuration SMTP requis pour l'installation d'API BaaS

Vous devez désormais utiliser le paramètre SMTPMAILFROM dans le fichier de configuration de l'installation de l'API BaaS. Ce paramètre spécifie l'adresse e-mail utilisée lorsque l'API BaaS envoie des e-mails automatiques, par exemple lorsqu'un utilisateur demande à réinitialiser un mot de passe.

Consultez la documentation de référence sur le fichier de configuration BaaS.

(APIBAAS-2103)

Ajout de la prise en charge pour permettre au routeur Edge et au serveur Web Nginx du portail d'accéder aux ports inférieurs à 1000

Vous pouvez désormais utiliser le routeur et le serveur Web Nginx pour le portail afin d'accéder aux ports inférieurs à 1000 sans avoir à les exécuter en tant qu'utilisateur différent. Dans les versions précédentes, le routeur et le serveur Web Nginx ne pouvaient pas accéder aux ports inférieurs à 1000 sans les exécuter en tant qu'utilisateur spécial.

Modification de la configuration du niveau de journalisation pour l'interface utilisateur Edge

Les propriétés utilisées pour configurer le niveau de journalisation de l'interface utilisateur Edge ont changé. Consultez Définir le niveau de journalisation pour un composant Edge pour connaître les nouvelles propriétés et la nouvelle procédure.

(EDGEUI-886)

Services d'API

Règles de dénomination personnalisées pour la clé et le code secret du client

Les règles de dénomination et la validation ont été mises à jour pour la création d'une clé et d'un secret client personnalisés pour une application de développeur. Les clés et les secrets client peuvent contenir des lettres, des chiffres, des traits de soulignement et des tirets. Aucun autre caractère spécial n'est autorisé.

Le processus de création de clés/secrets personnalisés est plus détaillé dans Importer des clés et des secrets client existants. (MGMT-3916)

Validation du nom du keystore et du serveur cible

Les noms des magasins de clés et des serveurs cibles ne peuvent pas dépasser 255 caractères. Ils peuvent contenir des lettres, des chiffres, des espaces, des traits d'union, des traits de soulignement et des points. Edge valide désormais cette valeur au moment de la création. (MGMT-4098)

Bugs résolus

Les bugs suivants sont résolus dans cette version. Cette liste s'adresse principalement aux utilisateurs qui veulent vérifier si leurs demandes d'assistance ont été corrigées. Elle n'est pas conçue pour fournir des informations détaillées à tous les utilisateurs.

Private Cloud 4.17.09

| ID du problème | Description |

|---|---|

| APIRT-4346 |

Le routeur de périphérie fonctionne désormais sur le serveur compatible FIPS Le routeur Edge peut désormais être déployé sur un serveur compatible avec les normes FIPS (Federal Information Processing Standards). |

| APIRT-4726 |

ScriptableHttpClient ne doit pas supposer qu'un contexte de message est toujours présent au moment de l'envoi ScriptableHttpClient lit désormais le contexte du message au démarrage. |

|

DBS-1529 |

Le script de sauvegarde Cassandra n'arrête/ne redémarre plus Cassandra Auparavant, le script de sauvegarde Cassandra arrêtait puis redémarrait le serveur Cassandra dans le cadre du processus de sauvegarde. Le script n'effectue plus cet arrêt/redémarrage et laisse le serveur Cassandra en cours d'exécution pendant le processus de sauvegarde. |

| DOS-5100 |

L'installateur définit désormais le mot de passe Postgres en fonction de la valeur spécifiée dans PG_PWD. Dans les versions précédentes, le mot de passe Postgres n'était pas correctement défini en fonction de la valeur de PG_PWD dans le fichier de configuration. |

| EDGESERV-7 |

Propriétés par défaut de Node.js mises à jour Node.js utilise désormais les valeurs par défaut suivantes pour les propriétés de l'installation Private Cloud : connect.ranges.denied= connect.ranges.allowed= connect.ports.allowed= Cela signifie qu'Edge pour le cloud privé ne limite plus l'accès du code Node.js à certaines adresses IP par défaut. Pour en savoir plus, consultez Comprendre la compatibilité Edge avec les modules Node.js. |

| EDGEUI-1110 |

Impossible d'afficher les noms de ressources lors de la création d'un proxy à l'aide d'OpenAPI Les noms de ressources s'affichent désormais correctement lors de la création d'un proxy à l'aide d'OpenAPI. |

| MGMT-4021 |

L'appel d'API "Management Server up" renvoie désormais une réponse correctement mise en forme. L'appel d'API /v1/servers/self/up renvoie désormais du code XML ou JSON correctement mis en forme au lieu de toujours renvoyer du texte. |

| MGMT-4294 |

Noms de proxy et de produits contenant des espaces ou des traits d'union à l'origine d'un problème d'autorisations Les noms de proxy et de produits fonctionnent désormais correctement lorsqu'ils contiennent un espace ou un trait d'union. |

Cloud 17.08.16 (UI)

| ID du problème | Description |

|---|---|

| 64530444 | Traiter les fichiers YAML comme modifiables dans l'éditeur de proxy d'API Les fichiers YAML peuvent désormais être modifiés à l'aide de l'éditeur de proxy d'API. Lorsqu'un fichier YAML est ouvert dans l'éditeur, aucun message d'erreur ne s'affiche. |

| 64479253 | Bouton "Corriger les journaux" activé dans l'onglet "Trace" Le bouton "Journaux Node.js" ne s'affiche sur la page "Trace" que si le proxy d'API comporte des fichiers sources Node. |

| 64441949 | Correction d'un problème de téléchargement sur le tableau de bord des données analytiques GeoMap Correction d'un problème qui empêchait le téléchargement du fichier CSV sur le tableau de bord des données analytiques GeoMap. |

| 64122687 | Les spécifications OpenAPI sans operationIDs génèrent des flux dont le nom est "undefined" Lorsque vous générez un proxy d'API à partir d'une spécification OpenAPI sans operationIDs définis, le chemin et le verbe sont désormais utilisés pour le nom du flux conditionnel. |

Cloud 17.08.14 (gestion des API et exécution)

| ID du problème | Description |

|---|---|

| APIRT-4584 | Le crochet de flux ne se déploie pas de manière cohérente, la vérification ZooKeeper ne fonctionne pas |

| APIRT-3081 | Erreur messaging.adaptors.http.flow.ServiceUnavailable avec la règle de limitation du débit simultané |

Cloud 17.07.31 (gestion des API)

| ID du problème | Description |

|---|---|

| MGMT-4141 |

Les valeurs chiffrées dans la KVM ne sont pas déchiffrées, même lorsqu'elles sont récupérées avec un préfixe privé.

|

Cloud 17.07.17 (gestion et exécution des API)

| ID du problème | Description |

|---|---|

| APIRT-4400 | "Apigee Router" s'affiche dans la réponse nginx |

| APIRT-4155 | La règle ExtractVariables ne gère pas les paramètres de formulaire incorrects dans le corps POST |

| APIRT-3954 |

La vérification d'état HTTP ne doit pas s'exécuter plus d'une fois par seconde.

Ce correctif résout un problème dans lequel un grand nombre de vérifications de l'état entravaient les performances. |

| APIRT-3928 | "nginx" est inclus dans le message renvoyé par la requête |

| APIRT-3729 | Apigee modifie la variable proxy.client.ip après que la règle AssignMessage a supprimé l'en-tête x-forwarded-for |

| APIRT-3546 | Lorsque vous utilisez la règle AssignMessage pour créer un message, Trace n'indique pas qu'un nouveau message a été attribué. |

| APIRT-1873 | Le SSL sortant ne doit pas revenir au magasin de confiance JDK en l'absence de magasin de confiance configuré. |

| APIRT-1871 | Southbound : le nom commun du certificat n'est pas validé par rapport au nom d'hôte dans l'URL |

Cloud 17.06.20 (UI)

| ID du problème | Description |

|---|---|

| EDGEUI-1087 | Suppression des messages d'avertissement concernant la chaîne de certificats de l'interface utilisateur TLS en libre-service Les indications d'avertissement concernant la chaîne de certificats ont été supprimées de l'interface utilisateur. Les lignes d'alias contenant des chaînes de certificats affichent désormais les données du certificat dont la date d'expiration est la plus proche dans les colonnes "Expiration" et "Nom commun". La bannière d'avertissement sous le sélecteur de certificat du panneau d'alias a été remplacée par une annotation informative. |

Cloud 17.06.14 (UI)

| ID du problème | Description |

|---|---|

| EDGEUI-1092 | Les actions du panneau d'alias des keystores ne fonctionnent pas Dans la version bêta de la nouvelle interface utilisateur des keystores TLS, les boutons d'action ne fonctionnaient pas toujours lorsque le panneau d'alias était affiché. Ce problème a été résolu. |

| EDGEUI-1091 | Le panneau d'alias est cassé après la mise à jour d'un certificat d'alias Dans la version bêta de la nouvelle interface utilisateur des keystores TLS, après la mise à jour d'un certificat d'alias, le panneau d'alias rencontrait parfois une erreur et devait être actualisé pour afficher les détails de l'alias. Ce problème a été résolu. |

| EDGEUI-1088 | Le bouton "Modifier" sur la page des paramètres utilisateur renvoie à une erreur 404 Lorsque vous modifiez les paramètres de votre compte utilisateur, vous êtes désormais redirigé vers la page de configuration de l'authentification à deux facteurs. Pour en savoir plus, consultez Activer l'authentification à deux facteurs pour votre compte Apigee. Pour modifier votre mot de passe, vous devez vous déconnecter de votre compte et cliquer sur "Réinitialiser le mot de passe" sur la page de connexion. |

| EDGEUI-1082 | La liste des keystores ne gère pas le sélecteur * Les sélecteurs génériques ne fonctionnaient pas dans le champ de filtrage de la liste des keystores. Ce problème a été résolu. |

| EDGEUI-1079 | Masquer le champ des clés dans les informations sur le développeur pour les organisations CPS Pour les organisations CPS, le champ des clés n'est pas affiché sur la page d'informations sur le développeur. |

| EDGEUI-1074 | Lorsque vous consultez des chaînes de certificats, l'icône de validité du certificat ne représente que le certificat principal. L'icône de validité du certificat représente désormais le certificat actuellement sélectionné, au lieu de toujours représenter le certificat principal. |

| UAP-328 | Menu déroulant du filtre d'analyse de la latence affichant tous les proxys d'API Les proxys d'API ne seront plus supprimés du menu déroulant du filtre "Proxy", ce qui s'est produit par le passé dans certaines situations. Si vous sélectionnez un proxy d'API qui ne comporte aucune donnée pour l'intervalle de temps sélectionné, No data to show s'affiche désormais. |

Cloud 17.05.22.01 (Monétisation)

| ID du problème | Description |

| DEVRT-3647 |

Améliorations de l'usabilité de l'API d'état des transactions

Les améliorations de convivialité suivantes ont été apportées à l'API d'état des transactions, décrite dans Afficher l'état des transactions.

De plus, un problème lié à l'API d'état des transactions a été résolu. |

Cloud 17.05.22 (UI)

| ID du problème | Description |

|---|---|

| EDGEUI-1027 |

Le panneau d'alias du keystore/truststore doit afficher les détails de chaque certificat d'une chaîne de certificats. Si vous importez une chaîne de certificats dans un alias, vous pouvez désormais sélectionner chaque certificat dans un menu déroulant pour afficher ses détails lorsque vous consultez le panneau d'alias.

Remarque : La chaîne de certificats n'est pas une bonne pratique recommandée. Apigee vous recommande de stocker chaque certificat dans un alias distinct. |

| EDGEUI-1003 | Afficher la liste complète des applications de développeur pour les clients CPS Lorsqu'ils consultent les informations sur un développeur, les clients CPS peuvent désormais afficher la liste complète des applications de ce développeur. Dans les versions précédentes, le nombre maximal d'applications de développeur pouvant être affichées était de 100. |

Cloud 17.05.22 (gestion des API)

| ID du problème | Description |

|---|---|

| MGMT-4059 | |

| MGMT-3517 | Révision de proxy incorrecte dans le message d'erreur de déploiement du proxy |

Cloud 17.05.08 (UI)

| ID du problème | Description |

|---|---|

| EDGEUI-1041 |

Échec de la mise à jour des entités avec des caractères ASCII étendus en raison d'un encodage incorrect |

| EDGEUI-1033 |

L'interface utilisateur Edge affiche "Session expirée" pour les erreurs 403 |

| EDGEUI-1019 |

Un message d'erreur inconnu s'affiche lorsque l'interface utilisateur Edge arrive à expiration |

Cloud 17.04.22 (gestion des API)

| ID du problème | Description |

|---|---|

| MGMT-3977 | Un correctif de sécurité a été apporté concernant les autorisations utilisateur. |

Problèmes connus

Cette version présente les problèmes connus suivants :

| ID du problème | Description |

|---|---|

| 67169830 | NullPointerException dans le cache de réponse Il est possible qu'un objet mis en cache par une version précédente ne puisse pas être récupéré correctement à partir du cache. |