Sie lesen gerade die Dokumentation zu Apigee Edge.

Apigee X-Dokumentation aufrufen. info

Version 3.3.x

Fehlerkorrekturen und Verbesserungen – Version 3.3.x

3.3.8

Am 16. Dezember 2025 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 430058436 | Funktion |

Edge Microgateway (EMG) unterstützt jetzt Node.js-Version 24, die den aktuellen Active LTS- und Maintenance LTS-Releases von Node.js entspricht. Node.js-Version 18 wird nicht mehr unterstützt. |

| 135435674 | Funktion |

Um die Wartungsfreundlichkeit zu verbessern und den Release-Prozess zu optimieren, wurden die Komponenten |

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.8 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | Plug-ins | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

Sicherheitsprobleme behoben

3.3.7

Am 17. Juli 2025 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 191613108 | Funktion |

Edge Microgateway (EMG) wurde erweitert, um Platzhalter-URL-Muster in der Die aktualisierte Funktion ermöglichte den bedingten Ausschluss von Plug-ins basierend auf dynamischen oder musterabgleichenden URLs. Diese Änderung war abwärtskompatibel, sodass bestehende statische URL-Konfigurationen ohne Änderungen voll funktionsfähig blieben. Beispiel:

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | Funktion |

Die Analysedaten von Edge Microgateway (EMG) enthielten EMG wurde aktualisiert, sodass jeder Analysedatensatz automatisch mit einer eindeutigen UUID für die |

| 422696257 | Bug (Fehler) |

Die Systemstabilität wurde durch die Behebung eines kritischen Absturzproblems deutlich verbessert. Bei der Fehlerbehebung wurde eine Fehlkonfiguration in einem internen Modul identifiziert und korrigiert, die zuvor eine wiederkehrende Prozessschleife verursacht hatte, die zu einer Systemüberlastung führte. Durch diese gezielte Korrektur wurde die Schleife beseitigt, was zu einem robusteren und zuverlässigeren System führte. |

Behobene Sicherheitsprobleme

3.3.6

Am 16. April 2025 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.6 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

Behobene Sicherheitsprobleme

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

Am Freitag, dem 20. Dezember 2024, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.5 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 383024578 | Funktion |

Wir haben die Unterstützung für Node.js-Version 22 hinzugefügt und die Unterstützung für Version 16 entfernt. Wenn Sie Node.js v18 verwenden, gibt Edge Microgateway beim Start die folgende Fehlermeldung aus: current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 Wenn Sie eine frühere Version von Node.js verwenden, wird diese Fehlermeldung angezeigt: You are using a version of NodeJS that is not supported |

Behobene Sicherheitsprobleme

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

Am 18. September 2024 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.4 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 675987751 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem Edge Microgateway keine Client-IP-Adressen protokolliert hat. |

Behobene Sicherheitsprobleme

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

Am 25. April 2024 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.3 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 315939218 | Entfernt |

Das Eureka-Client-Plug-in wurde aus Edge Microgateway entfernt. Das Entfernen dieser Funktion hat keine Auswirkungen auf die Hauptfunktionen von Edge Microgateway oder das Umschreiben von Ziel-URLs. Weitere Informationen finden Sie unter Ziel-URLs in Plug-ins umschreiben. |

| 283947053 | Entfernt |

Die Unterstützung für |

Behobene Sicherheitsprobleme

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

Am 18. August 2023 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.2 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 296187679 | Funktion |

Zu den unterstützten Node.js-Versionen gehören: 16, 18 und 20. Ab Version 3.3.2 funktionieren Edge Microgateway-CLI-Befehle nur in den unterstützten Versionen. Die Ausführung von CLI-Befehlen in nicht unterstützten Versionen führt zu einem Fehler. Siehe auch Von Apigee unterstützte Software und unterstützte Versionen. |

| 283947053 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem Edge Microgateway das erste API-Produkt in der Liste der API-Produkte zurückgegeben hat, die mit einer App verknüpft sind. Das richtige API-Produkt wird jetzt anhand der Anfrage ermittelt. |

| 274443329 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem Docker eine veraltete Bildversion abgerufen hat.

Die Docker-Knotenversion wurde auf Node.js-Version 18 aktualisiert. Wir erstellen jetzt das Docker-Image mit der Version |

Behobene Sicherheitsprobleme

Keine.

3.3.1

Am 7. Juni 2022 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.1 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 220885293 | Funktion |

Node.js-Version 16 wird jetzt unterstützt. |

| 231972608 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem der Befehl |

| 233315475 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem das |

| 221432797 | Ändern |

Die Docker-Node.js-Version des Basis-Edge Microgateway-Images wurde auf Node.js 14 aktualisiert. |

| 215748732 | Funktion |

Dem Befehl revokekeys wurde Unterstützung für die SAML-Token-Authentifizierung hinzugefügt.

Sie können jetzt ein SAML-Token anstelle von Anmeldedaten mit Nutzername und Passwort über die Option Weitere Informationen finden Sie in der Befehlszeilenreferenz. |

| 218723889 | Dokument aktualisieren |

Die Dokumentation wurde aktualisiert und enthält jetzt einen Link zu den unterstützten Edge Microgateway-Plug-ins, die auf GitHub gespeichert sind. Weitere Informationen finden Sie unter Vorhandene Plugins, die mit Edge Microgateway gebündelt sind. |

Sicherheitsprobleme behoben

| Problem-ID | Beschreibung |

|---|---|

| CVE-2021-23413 | Dies betrifft das Paket „jszip“ vor Version 3.7.0. Wenn Sie eine neue ZIP-Datei mit Dateinamen erstellen, die auf Objektprototypwerte (z. B. „proto“, „toString“ usw.) festgelegt sind, wird ein Objekt mit einer geänderten Prototypinstanz zurückgegeben. |

3.3.0

Am 4. Februar 2022 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.3.0 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 219556824 | Bekanntes Problem | Edge Microgateway 3.3.0 ist nicht mit dem Befehl npm audit fix kompatibel.

Wenn Sie

Wenn Sie

Führen Sie den folgenden Befehl aus, um das Problem zu beheben und die richtige Version von npm install apigeetool@0.15.1 Dieses Problem wird in einer zukünftigen Version von Edge Microgateway behoben. |

| 138622990 | Funktion |

Ein neues Flag für das Quota-Plug-in, |

| 192534424 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem der in Apigee Analytics angezeigte Antwortcode nicht mit dem Antwortcode des Edge Microgateway übereinstimmte. |

| 198986036 | Optimierung | Edge Microgateway ruft jetzt den öffentlichen Schlüssel eines Identitätsanbieters (Identity Provider, IDP) in jedem Abfrageintervall ab und aktualisiert den Schlüssel auch, falls sich der öffentliche Schlüssel des IDP ändert.

Bisher konnte das extauth-Plug-in den öffentlichen Schlüssel nicht aktualisieren, ohne Edge Microgateway neu zu laden, wenn sich der öffentliche Schlüssel eines IDP geändert hat.

|

| 168713541 | Bug (Fehler) |

Die Dokumentation wurde erweitert, um zu erläutern, wie TLS/SSL für mehrere Ziele konfiguriert wird. Weitere Informationen finden Sie unter SSL/TLS-Clientoptionen verwenden. |

| 171538483 | Bug (Fehler) |

Die Dokumentation wurde geändert, um die Namenskonvention für Logdateien zu korrigieren. Weitere Informationen finden Sie unter Namenskonventionen für Logdateien. |

| 157908466 | Bug (Fehler) |

Die Dokumentation wurde geändert, um korrekt zu beschreiben, wie eine bestimmte Version von Edge Microgateway installiert wird. Weitere Informationen finden Sie unter Edge Microgateway aktualisieren, wenn eine Internetverbindung besteht. |

| 215748427 | Bug (Fehler) | Ein Problem wurde behoben, bei dem der Befehl „revokekeys“ einen Fehler zurückgegeben hat, wenn ein Schlüssel mit einem vorhandenen Schlüssel- und Geheimnispaar widerrufen wurde. |

| 205524197 | Bug (Fehler) | Die Dokumentation wurde aktualisiert und enthält jetzt die vollständige Liste der Protokollierungsebenen. Weitere Informationen finden Sie unter edgemicro-Attribute und Logebene festlegen. |

Version 3.2.x

Fehlerkorrekturen und Verbesserungen – Version 3.2.x

3.2.3

Am 17. September 2021 haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.2.3 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 192416584 | Funktion |

Mit dem Konfigurationsattribut |

| 192799989 | Funktion |

Mit dem Konfigurationsattribut |

| 148062415 | Bug (Fehler) | Ein Problem wurde behoben, bei dem Edge Microgateway in einem Docker-Containerkontext nicht ordnungsgemäß mit dem Befehl docker stop {containerId} heruntergefahren wurde. Der Prozess wurde beendet, aber die Dateien .sock und .pid wurden nicht entfernt. Die Dateien werden jetzt entfernt und das Neustarten desselben Containers funktioniert wie erwartet.

|

| 190715670 | Bug (Fehler) | Ein Problem wurde behoben, bei dem einige Anfragen während des internen Neuladens des Microgateways hängen blieben. Dieses Problem trat nur zeitweise und bei hohem Traffic auf.

Das Problem trat auf, wenn die Funktionen tokenCache und cacheKey des OAuth-Plug-ins verwendet wurden.

|

| 183910111 | Bug (Fehler) | Ein Problem wurde behoben, bei dem eine Ressourcenpfad-URL mit einem nachgestellten Schrägstrich fälschlicherweise als separater Ressourcenpfad interpretiert wurde. Die Pfade /country/all und /country/all/ werden jetzt beispielsweise als derselbe Pfad interpretiert. |

Behobene Sicherheitsprobleme

| Problem-ID | Beschreibung |

|---|---|

| CVE-2020-28503 | Das Paket „copy-props“ vor Version 2.0.5 ist über die Hauptfunktion anfällig für Prototype Pollution. |

| CVE-2021-23343 | Alle Versionen des Pakets „path-parse“ sind anfällig für ReDoS-Angriffe (Regular Expression Denial of Service) über die regulären Ausdrücke „splitDeviceRe“, „splitTailRe“ und „splitPathRe“. ReDoS weist eine polynomielle Worst-Case-Zeitkomplexität auf. |

3.2.2

Am Donnerstag, 15. Juli 2021, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.2.2 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 185323500 | Ändern |

Die APIs für Tokenanfragen und Aktualisierungstokenanfragen geben jetzt

Um

RFC 6749, The OAuth 2.0 Authorization Framework zu entsprechen, wurde der erwartete Wert für den Konfigurationsparameter |

| 188492065 | Ändern |

Ende der Unterstützung für Node.js 8

Ab Version 3.2.2 wird Node.js 8 nicht mehr unterstützt. Weitere Informationen finden Sie unter Unterstützte Software und unterstützte Versionen: Edge Microgateway. |

| 183990345 | Funktion |

Logausgabe für Docker-Container konfigurieren

Mit dem Edge Microgateway-Konfigurationsparameter to_console können Sie festlegen, ob Protokollinformationen an die Standardausgabe anstatt an eine Protokolldatei gesendet werden sollen. Wenn Sie die Schritte zum Ausführen von Edge Microgateway in einem Docker-Container ausführen, leitet der Container standardmäßig die Standardausgabe und Fehlerausgabe in eine Datei um, die sich im Container unter

Wenn Sie verhindern möchten, dass Protokollinformationen an Weitere Informationen zur Verwendung dieser neuen Variablen finden Sie unter Docker für Edge Microgateway verwenden. |

| 183057665 | Funktion |

edgemicro.pid- und edgemicro.sock-Dateipfade konfigurierbar machen:

Mit dem neuen Parameter |

| 191352643 | Funktion | Das Docker-Image für Edge Microgateway wurde aktualisiert und verwendet jetzt NodeJS-Version 12.22. Weitere Informationen finden Sie unter Docker für Edge Microgateway verwenden. |

Behobene Sicherheitsprobleme

| Problem-ID | Beschreibung |

|---|---|

| CVE-2021-28860 | In Node.js mixme vor Version 0.5.1 kann ein Angreifer über die Funktionen „mutate()“ und „merge()“ Eigenschaften eines Objekts über „__proto__“ hinzufügen oder ändern. Das Attribut „polluted“ wird jedem Objekt im Programm direkt zugewiesen. Dies kann die Verfügbarkeit des Programms gefährden und zu einem potenziellen DoS-Angriff (Denial-of-Service) führen. |

| CVE-2021-30246 | Im jsrsasign-Paket bis Version 10.1.13 für Node.js werden einige ungültige RSA PKCS#1 v1.5-Signaturen fälschlicherweise als gültig erkannt. HINWEIS: Es ist kein praktischer Angriff bekannt. |

| CVE-2021-23358 | Das Paket „underscore“ in Versionen 1.13.0-0 und vor 1.13.0-2 sowie in Versionen 1.3.2 und vor 1.12.1 ist anfällig für das Einschleusen von beliebigem Code über die Vorlagenfunktion, insbesondere wenn eine Variablen-Property als Argument übergeben wird, da sie nicht bereinigt wird. |

| CVE-2021-29469 | Node-redis ist ein Node.js-Redis-Client. Vor Version 3.1.1 konnte der reguläre Ausdruck, der zum Erkennen von Überwachungsnachrichten verwendet wurde, bei einigen Strings zu exponentiellem Backtracking führen, wenn sich ein Client im Überwachungsmodus befand. Dieses Problem kann zu einem DoS-Angriff (Denial-of-Service) führen. Das Problem wurde in Version 3.1.1 behoben. |

| CVE-2020-8174 | Das Docker-Image wurde aktualisiert und verwendet jetzt Node.js Version 12.22. |

3.2.1

Am Freitag, den 5. März 2021, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.2.1 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 180362102 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem JWK-Schlüssel mit einem Nullwert zu einem Fehler in Anwendungen geführt haben.

Die Nullbedingung wird jetzt behandelt, um zu vermeiden, dass ein Nullwert in Hinweis:Für diesen Fix müssen Sie den Proxy edgemicro-auth aktualisieren. |

| 179971737 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem Zielantworten mit 4XX-/5XX-Statuscodes als Proxyfehler für edgemicro_*-Proxys protokolliert wurden.

Bei Edge Microgateway-Transaktionen wurde im Apigee Edge-Dashboard für die Fehlercodeanalyse die falsche Anzahl von Ziel-Fehlern angezeigt. Fehlercodes für Zielfehler wurden als Proxy-Fehler gezählt. Dieses Problem wurde behoben und es werden jetzt die richtigen Fehlerzahlen für das Zielvorhaben angezeigt. |

| 179674670 | Funktion |

Es wurde eine neue Funktion hinzugefügt, mit der Sie die Liste der API-Produkte in einem JWT anhand von Produktstatuscodes filtern können.

API-Produkte haben drei Statuscodes: „Ausstehend“, „Genehmigt“ und „Widerrufen“.

Dem Proxy edgemicro-auth wurde in der Richtlinie JWT-Variablen festlegen eine neue Eigenschaft namens

|

| 178423436 | Bug (Fehler) |

Schlüssel- und geheime Werte, die in der CLI oder über Umgebungsvariablen übergeben werden, sind in den Befehlszeilenargumenten des Prozess-Explorers sichtbar.

Es wurde ein Problem gemeldet, bei dem die Schlüssel- und Secret-Werte von Edge Microgateway, die entweder über Befehlszeilenargumente übergeben oder über Umgebungsvariablen festgelegt wurden, nach dem Starten des Microgateway in den Argumenten von Node-Worker-/untergeordneten Prozessen angezeigt wurden. Um dieses Problem für das Szenario mit Umgebungsvariablen zu beheben, sind Werte nicht mehr in den Befehlszeilenargumenten des Prozess-Explorers sichtbar. Wenn die Schlüssel- und Secret-Werte beim Starten des Microgateways in der Befehlszeile übergeben werden, überschreiben die Einstellungen alle Umgebungsvariablenwerte, sofern festgelegt. In diesem Fall sind die Werte weiterhin in den Befehlszeilenargumenten des Prozess-Explorers sichtbar. |

| 178341593 | Bug (Fehler) |

Ein Dokumentationsfehler für das apikeys-Plug-in wurde behoben.

Die README-Datei für das apikeys-Plug-in enthielt fälschlicherweise das Attribut

Die Eigenschaft |

| 179366445 | Bug (Fehler) |

Ein Problem wurde behoben, bei dem die Nutzlast für alle GET-Anfragen an Ziele verworfen wurde.

Sie können das gewünschte Verhalten mit einem neuen Konfigurationsparameter, Beispiel: edgemicro: enable_GET_req_body: true Gemäß RFC 7231, Abschnitt 4.3.1: GET, hat die Nutzlast einer GET-Anfrage keine definierte Semantik, sodass sie an das Ziel gesendet werden kann. |

3.2.0

Am Donnerstag, 21. Januar 2021, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.2.0 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 152640618 | Bug (Fehler) | Das extauth-Plug-in wurde aktiviert, um den x-api-key-Header so festzulegen, dass er das client_id im Anfrageobjekt enthält, wenn das Token gültig ist. Die x-api-key ist dann für nachfolgende Plug-ins verfügbar.

|

| 168836123, 172295489, 176462355, 176462872 | Funktion | Unterstützung für Node.js 14 hinzugefügt |

| 172376835 | Bug (Fehler) | Verwenden Sie die richtige Zeiteinheit für den /token-Endpunkt im edgemicro-auth-Proxy.

Ein Problem wurde behoben, bei dem der

Durch die Korrektur ändert sich nicht die Länge des Ablaufzeitraums, sondern nur die Zeiteinheit. Sie gilt nur für das Feld Wenn Clients sich auf den Wert Wenn Clients die Werte im JWT-Token immer verwendet haben, um den Zeitraum für die Tokenaktualisierung zu bewerten, müssen sie nicht geändert werden. |

| 173064680 | Bug (Fehler) | Ein Problem wurde behoben, bei dem das Microgateway die Zielanfrage beendet hat,

bevor alle Datenblöcke verarbeitet wurden.

Dieses Problem tritt nur gelegentlich bei Anfragen mit hoher Nutzlastgröße auf und wurde mit Version 3.1.7 eingeführt. |

| 174640712 | Bug (Fehler) | Plug‑ins eine angemessene Datenverarbeitung hinzufügen:

Die korrekte Datenverarbeitung wurde den folgenden Plugins hinzugefügt: |

Version 3.1.x

Fehlerkorrekturen und Verbesserungen – Version 3.1.x

3.1.8

Am Montag, dem 16. November 2020, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.8 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 169201295 | Bug (Fehler) | Numerische und boolesche Werte wurden in Umgebungsvariablen-Tags falsch geparst.

Bei der Verarbeitung des Ersetzens von Umgebungsvariablen wurden alle Werte als Strings geparst, was zu Parsing-Fehlern für boolesche oder numerische Werte führte. Für |

| 169202749 | Bug (Fehler) | Die Ersetzung von Umgebungsvariablen hat in einigen Fällen nicht funktioniert.

Die Verarbeitung des Ersetzens von Umgebungsvariablen hat für einige Konfigurationsattribute nicht funktioniert. Informationen zu Einschränkungen finden Sie unter Konfigurationsattribute mit Umgebungsvariablenwerten festlegen. |

| 168732942 | Bug (Fehler) | Ein Problem wurde behoben, bei dem der Zugriff auf API-Proxys nicht wie erwartet durch OAuth-Bereiche eingeschränkt wurde.

Im |

| 170609716 | Bug (Fehler) | Ein Problem wurde behoben, bei dem im /refresh-Ablauf im Proxy edgemicro-auth ein JWT ohne apiProductList generiert wurde.

|

| 170708611 | Bug (Fehler) | API-Produktbereiche sind für benutzerdefinierte Plug-ins nicht verfügbar.

Die API-Produktbereiche wurden nicht für benutzerdefinierte Plug-ins zur Verfügung gestellt und auch nicht in die Cache-Konfigurationsdatei geschrieben. Unter Informationen zur Funktion „init()“ des Plug-ins erfahren Sie, wie Plug-ins auf Bereichsdetails zugreifen können. |

| 169810710 | Funktion | Schlüssel und Secret in der Cache-Konfigurationsdatei gespeichert.

Der Schlüssel und das Secret von Edge Microgateway wurden bei jedem Neuladen/Start in der YAML-Datei für die Cachekonfiguration gespeichert. In Version 3.1.8 werden der Schlüssel und das Secret nicht mehr in der Cache-Konfigurationsdatei gespeichert. Wenn der Schlüssel und das Secret zuvor in die Cache-Konfigurationsdatei geschrieben wurden, werden sie entfernt. |

| 170708621 | Funktion | Das Analyse-Plug-in kann nicht deaktiviert werden.

In früheren Microgateway-Versionen war das Analytics-Plug-in standardmäßig aktiviert und konnte nicht deaktiviert werden. In Version 3.1.8 wurde der neue Konfigurationsparameter |

| 159571119 | Bug (Fehler) | Null-Fehler im onerror_request-Hook in benutzerdefinierten Plugins für Antwort-/Socket-Zeitüberschreitung

Es wurden Korrekturen vorgenommen, um den richtigen HTTP-Statuscode und die richtige Fehlermeldung für |

3.1.7

Am Donnerstag, dem 24. September 2020, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.7 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 131708105 | Bug (Fehler) | Das analytics-Plug-in hat die Nullantwort von axpublisher-Aufrufen falsch verarbeitet und dazu geführt, dass Worker beendet wurden.

|

| 133162200 | Bug (Fehler) | Die App-Informationen des Entwicklers wurden in Analytics nicht mit 403-Statusantworten aufgrund nicht autorisierter Produktressourcenpfade oder 401-Antworten aufgrund eines abgelaufenen oder ungültigen Tokens ausgefüllt.

|

| 132194290 | Bug (Fehler) | Analytics-Datensätze werden verworfen, wenn Apigee Edge einige Analytics-Datensätze ablehnt.

|

| 158618994 | Bug (Fehler) | Zu viele Redis-Clientverbindungen:

|

| 161404373 | Bug (Fehler) | Im Falle einer 404-Statusantwort war die vollständige Proxy-URI in der Antwortnachricht enthalten. |

| 166356972 | Bug (Fehler) | Beim Ausführen von Edge Microgateway mit Node.js-Version 12.13.x oder höher ist beim Ausführen von Plug-ins, die die Anfrage-Nutzlast transformieren, der folgende Fehler aufgetreten: {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | Bug (Fehler) | Das manuelle Neuladen von Edge Microgateway mit redisBasedConfigCache:true

hat nicht funktioniert.

|

| 149256174 | Bug (Fehler) | OAuth-Plug-in-Fehler wurden bei Netzwerkfehlern nicht protokolliert.

|

| 166517190 | Bug (Fehler) | Die jwk_public_keys-Daten wurden nicht vom Synchronizer gespeichert und abgerufen und in Redis gespeichert.

|

| 141659881 | Bug (Fehler) | Die Fehlerbehandlung ungültiger Zielzertifikate hat irreführende Fehlermeldungen angezeigt.

|

| 142808699 | Bug (Fehler) | Das accesscontrol-Plug-in hat die Abschnitte „allow“ und „deny“ nicht korrekt verarbeitet.

Das Microgateway verarbeitet den Abschnitt „deny“ jetzt richtig und berücksichtigt die Reihenfolge der Abschnitte „allow“ und „deny“. Der Microgateway-Konfigurationsdatei wurde das neue |

3.1.6

Am Donnerstag, dem 20. August 2020, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.6 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | Funktion | Optionen für benutzerdefinierte Speicherorte von Schlüssel- und Zertifikatsdateien für den Befehl „rotatekey“.

Weitere Informationen zu diesen neuen Befehlsoptionen finden Sie unter Schlüssel rotieren. |

||||||||||||

| 154838259 | Bug (Fehler) | Schlüsselrotation für mehrere Instanzen in mehreren Rechenzentren korrigieren

Weitere Informationen zu diesen neuen Befehlsoptionen finden Sie unter Schlüssel rotieren. |

||||||||||||

| 145525133 | Alphafunktion | Neue Plug-in-Messwerte

Weitere Informationen finden Sie in der README-Datei zu neuen Plug-in-Messwerten auf GitHub. |

||||||||||||

| 159396879 | Bug (Fehler) | Nicht verwendete Paket-Helper entfernen | ||||||||||||

| 161092943 | Bug (Fehler) | Die Validierung des Basispfads war falsch

Vor Version 3.1.6 wurde der Proxy-Basispfad falsch abgeglichen, wenn der Basispfad nicht mit Im Folgenden wird das vorherige Verhalten (das in Version 3.1.6 behoben wurde) näher erläutert:

Angenommen, ein Proxy ist mit dem Basispfad

|

||||||||||||

| 160431789 | Bug (Fehler) | Benutzerdefinierte Plug-ins – Das an „init“ übergebene Konfigurationsobjekt ist nicht gefüllt

Die Apigee Edge-Konfiguration wird im Konfigurationsobjekt für alle benutzerdefinierten Plug-ins nach dem Zusammenführen mit der Edge Microgateway-Konfigurationsdatei verfügbar gemacht. Siehe config. |

||||||||||||

| 162758808 | Bug (Fehler) | Neue Kontingentkonfiguration für Redis-Backing Store

Mit der folgenden Konfiguration können Sie einen Redis-Backing Store für Kontingente angeben. Weitere Informationen finden Sie unter Redis-Backing Store für Kontingente verwenden. |

3.1.5

Am Freitag, dem 26. Juni 2020, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.5 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

Fehlerkorrekturen und Verbesserungen:

| Problem-ID | Typ | Beschreibung |

|---|---|---|

| 159210507 | Funktion | Konfiguration zum Ausschließen der Plug-in-Verarbeitung

Es wurde eine neue Konfigurationsfunktion hinzugefügt, mit der die Verarbeitung von Plug-ins für bestimmte URLs übersprungen werden kann. Weitere Informationen finden Sie unter Ausschluss-URLs für Plug-ins konfigurieren. |

| 156986819, 158529319 | Bug (Fehler) | Probleme mit dem json2xml-Plug-in wurden behoben

Es wurden Probleme behoben, bei denen das Plug-in doppelte Content-Type-Header erstellte und Header in einigen Fällen nicht wie erwartet an das Ziel gesendet wurden. |

| 156560067, 159688634 | Funktion | Werte von Umgebungsvariablen in der Konfiguration verwenden Es wurde eine Funktion hinzugefügt, mit der Sie Umgebungsvariablen mithilfe von Tags in der Konfigurationsdatei angeben können. Die angegebenen Umgebungsvariablen-Tags werden durch die tatsächlichen Umgebungsvariablenwerte ersetzt. Ersetzungen werden nur im Arbeitsspeicher und nicht in der ursprünglichen Konfiguration oder in Cache-Dateien gespeichert. Weitere Informationen finden Sie unter Konfigurationsattribute mit Umgebungsvariablenwerten festlegen. |

| 155077210 | Bug (Fehler) | Ein Problem mit der Protokollformatierung wurde behoben.

Ein Problem wurde behoben, bei dem der Zielhost in Protokollen mit zusätzlichen Doppelpunkten angezeigt wurde. |

| 153673257 | Bug (Fehler) | (Nur Edge for Private Cloud) Microgateway-kompatible Produkte werden nicht abgerufen Ein Problem wurde behoben, bei dem Produkte, die Microgateway unterstützen, nicht abgerufen wurden. Dieses Problem trat nur bei Edge for Private Cloud-Installationen auf. |

| 154956890, 155008028, 155829434 | Funktion | Filterung heruntergeladener Produkte nach benutzerdefinierten Attributen unterstützen

Weitere Informationen finden Sie unter Produkte nach benutzerdefinierten Attributen filtern. |

| 153949764 | Bug (Fehler) | Ein Problem wurde behoben, durch das der Edge Microgateway-Prozess abstürzte, wenn die Log-Zieldatei voll war.

Die Ausnahmebehandlung wurde verbessert, um den Fehler abzufangen und eine Meldung in der Konsole auszugeben. |

| 155499600 | Bug (Fehler) | Probleme mit der Schlüsselrotation und dem KVM-Upgrade wurden behoben

Siehe auch JWT-Schlüssel rotieren. |

3.1.4

Am Freitag, dem 23. April 2020, haben wir den folgenden Fix für Edge Microgateway veröffentlicht.

Fehlerkorrektur:

Ein Abhängigkeitsproblem in Version 3.1.3 wurde behoben. Version 3.1.3 wurde im npm-Repository als verworfen gekennzeichnet. Andernfalls gelten alle in den Versionshinweisen zu Version 3.1.3 beschriebenen Fehlerkorrekturen und Verbesserungen auch für dieses Release.

3.1.3

Am Mittwoch, dem 15. April 2020, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.3 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

Fehlerkorrekturen und Verbesserungen:

- 153509313: Ein Problem wurde behoben, bei dem das Node.js-Debugmodul zu Speicherlecks führte. Das Problem tritt in den Versionen 3.1.0, 3.1.1 und 3.1.2 auf.

- 153509313: Ein Problem wurde behoben, bei dem in der Protokollausgabe dieselbe Nachrichten-ID für zwei verschiedene Transaktionen ausgegeben wurde.

- 151673570: Ein Problem wurde behoben, bei dem Edge Microgateway nicht aktualisiert wurde, um neue Apigee KVM-APIs zu verwenden. Edge Microgateway verwendet jetzt die neuen Befehle zum Hinzufügen und Aktualisieren der KVM-Werte.

- 152822846 – In früheren Releases wurde Edge Microgateway so aktualisiert, dass die Verarbeitung der Zuordnung von Ressourcenpfaden mit der von Apigee Edge übereinstimmt. In dieser Version wurde ein Problem behoben, bei dem das Muster

/literal_string/*nicht richtig verarbeitet wurde. Beispiel:/*/2/*. Weitere Informationen finden Sie unter Verhalten eines Ressourcenpfads von '/', '/*' und '/**' konfigurieren. - 152005003 – Es wurden Änderungen vorgenommen, um organisations- und umgebungsbezogene IDs für Kontingente zu aktivieren.

- 152005003 – Es wurden Änderungen vorgenommen, um organisations- und umgebungsbezogene IDs für Kontingente zu aktivieren. Die Kombination aus „org + env + appName + productName“ wird als Kontingent-ID verwendet.

3.1.2

Am Montag, dem 16. März 2020, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.3 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

Fehlerkorrekturen und Verbesserungen:

- 151285018 – Es wurde eine Funktionserweiterung vorgenommen, um HTTP-Proxy-Unterstützung für Traffic zwischen Edge Microgateway und Backend-Zielen hinzuzufügen. Außerdem wurden Probleme mit der vorhandenen HTTP-Proxy-Unterstützung zwischen Edge Microgateway und Apigee Edge behoben. Weitere Informationen finden Sie unter:

- 149101890: Der Protokollbenachrichtigungscode für Fälle, in denen der Zielserver oder Load Balancer die Verbindung schließt, wurde von ERROR in INFO geändert.

- 150746985: Ein Problem wurde behoben, bei dem der Befehl

edgemicro verifynicht richtig funktionierte, wennredisBasedConfigCache: trueoderquotaUri: https://%s-%s.apigee.net/edgemicro-authin der Konfigurationsdatei vorhanden waren. - 151284716: Es wurde eine Verbesserung vorgenommen, um Serververbindungen schneller zu schließen, wenn Worker während eines Neuladens neu gestartet werden.

- 151588764 – Node.js-Version im Docker-Image, das zum Ausführen von Edge Microgateway in einem Docker-Container verwendet wird, auf Version 12 aktualisieren, da Node.js v8 eingestellt wurde.

- 151306049: Die Dokumentation wurde aktualisiert und enthält nun eine Liste der Apigee Edge-Verwaltungs-APIs, die von Edge Microgateway-CLI-Befehlen verwendet werden. Weitere Informationen finden Sie unter Welche Verwaltungs-APIs werden von Edge Microgateway verwendet?.

3.1.1

Am Donnerstag, den 20. Februar, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.1 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

Fehlerkorrekturen und Verbesserungen:

-

146069701: Ein Problem wurde behoben, bei dem das

microgateway-core-Modul die UmgebungsvariablenHTTP_PROXYundHTTPS_PROXYnicht berücksichtigt hat. Durch diese Änderung werden Proxy-Einstellungen in der YAML-Konfigurationsdatei, sofern angegeben, jetzt ignoriert. Der Proxy wird nur über die Umgebungsvariablen angegeben.Wenn Sie die Proxykonfiguration in der Konfigurationsdatei angeben möchten, müssen Sie auch eine

HTTP_PROXY-Variable angeben, die dieselbe Proxy-URL enthält wie die in der Konfigurationsdatei angegebene. Wenn Sie beispielsweise die folgende Konfiguration angeben:edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

Sie müssen auch diese Umgebungsvariable angeben:

HTTP_PROXY=http://10.128.0.20:3128

- 146320620: Ein neuer Konfigurationsparameter,

edgemicro.headers_timeout, wurde hinzugefügt. Dieses Attribut begrenzt die Zeit in Millisekunden, die der HTTP-Parser auf den Empfang der vollständigen HTTP-Header wartet. Beispiel:edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

Intern wird mit dem Parameter das Node.js-Attribut

Server.headersTimeoutfür Anfragen festgelegt. Standard: 5 Sekunden mehr als die mitedgemicro.keep_alive_timeoutfestgelegte Zeit. Diese Standardeinstellung verhindert, dass Load Balancer oder Proxys die Verbindung fälschlicherweise trennen.) 149278885: Es wurde eine neue Funktion hinzugefügt, mit der Sie das Ziel-API-Zeitlimit auf API-Proxy-Ebene festlegen können, anstatt eine globale Zeitlimiteinstellung zu verwenden.

Wenn Sie das TargetEndpoint-Attribut

io.timeout.millisim API-Proxy festlegen, kann Edge Microgateway dieses Attribut abrufen und zielendpunktspezifische Zeitüberschreitungen anwenden. Wenn dieser Parameter nicht angewendet wird, verwendet Edge Microgateway das globale Zeitlimit, das mitedgemicro.request_timeoutangegeben ist.

3.1.0

Am Dienstag, dem 21. Januar, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.1.0 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

Fehlerkorrekturen und Verbesserungen:

-

144187500: Ein neues Ereignis auf WARN-Ebene wird protokolliert, wenn das Flag

quotas.failOpenausgelöst wird. Dieses Flag wird ausgelöst, wenn ein Fehler bei der Kontingentverarbeitung auftritt oder wenn die Anfrage „quota apply“ an Edge fehlschlägt, weil die Remote-Kontingentzähler nicht aktualisiert werden können. In diesem Fall wird das Kontingent nur anhand lokaler Zählungen verarbeitet, bis die nächste erfolgreiche Remote-Kontingentsynchronisierung erfolgt. Bisher wurde dieses Ereignis nur protokolliert, wenn die Protokollebene auf DEBUG festgelegt war.Beispiel:

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519: Ein Problem wurde behoben, bei dem laufende oder neue Transaktionen beeinträchtigt wurden, wenn Edge Microgateway eine Änderung an einem API-Proxy erkannt hat. Wenn eine Änderung an einem Proxy vorgenommen wird, aktualisiert Edge Microgateway den Cache und die Worker-Knoten werden neu gestartet. Diese Änderung hat keine Auswirkungen auf laufende Transaktionen und neue API-Aufrufe, die an das Microgateway gesendet werden.

- 146378327: Die Logebene von

sourceRequest,targetRequestundtargetResponsewurde in INFO geändert. - 146019878 – Eine Diskrepanz zwischen der Latenz, die für „API Proxy Performance“ in Edge Analytics und Edge Microgateway-Logereignissen vom Typ „sourceResponse“/„targetResponse“ berechnet wurde, wurde behoben. Die Latenz bei Edge-Analyse- und Microgateway-Protokollereignissen ist jetzt gleich.

- Änderungen an der Logik für den Musterabgleich:

- 147027862 – Das OAuth-Plug‑in wurde aktualisiert, um die folgenden Muster für den Ressourcenpfad zu unterstützen, die in API-Produkten angegeben sind:

/{literal}**/{literal}*- Beliebige Kombination der beiden oben genannten Muster

Mit dieser Änderung folgt das Edge Microgateway-Plug-in jetzt dem gleichen Musterabgleich wie Apigee Edge, wie unter Verhalten eines Ressourcenpfads von '/', '/*' und '/**' konfigurieren beschrieben.

- 145644205 – Die Logik für den Musterabgleich des API-Schlüssel-Plug‑ins wurde an das OAuth-Plug‑in angepasst.

- 147027862 – Das OAuth-Plug‑in wurde aktualisiert, um die folgenden Muster für den Ressourcenpfad zu unterstützen, die in API-Produkten angegeben sind:

- 143488312: Ein Problem wurde behoben, bei dem führende oder nachgestellte Leerzeichen im Parameter „client_id“ dazu führten, dass die erstellte JWT-Produktliste für OAuth-Token- und API-Schlüsselanfragen leer war.

- 145640807 und 147579179: Es wurde eine neue Funktion hinzugefügt, mit der eine spezielle Edge Microgateway-Instanz namens „Synchronizer“ Konfigurationsdaten aus Apigee Edge abrufen und in eine lokale Redis-Datenbank schreiben kann. Andere Microgateway-Instanzen können dann so konfiguriert werden, dass sie ihre Konfigurationsdaten aus der Datenbank lesen. Diese Funktion erhöht die Resilienz von Edge Microgateway.

Dadurch können Microgateway-Instanzen gestartet werden und funktionieren, ohne dass eine Kommunikation mit Apigee Edge erforderlich ist. Weitere Informationen finden Sie unter Synchronizer verwenden.

Die Synchronisierungsfunktion wird derzeit für Redis 5.0.x unterstützt.

Version 3.0.x

Fehlerkorrekturen und Verbesserungen – Version 3.0.x

3.0.10

Am Freitag, den 8. November, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.0.10 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

Fehlerkorrekturen und Verbesserungen:

-

142677575: Es wurde eine Funktionsaktualisierung vorgenommen, sodass das Mustervergleich für Ressourcenpfade, die in API-Produkten für Edge Microgateway verwendet werden, jetzt mit dem Mustervergleich für Ressourcenpfade übereinstimmt, der von Apigee Edge verwendet wird. Weitere Informationen finden Sie unter Verhalten eines Ressourcenpfads von „/“, „/*“ und „/**“ konfigurieren.

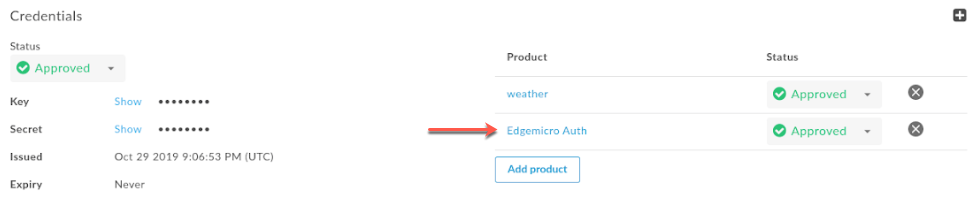

Hinweis: Wenn Sie ein zusammengesetztes Ressourcenmuster wie

/*/2/**verwenden, muss deredgemicro_auth-Proxy einem eigenständigen API-Produkt hinzugefügt werden. Anschließend müssen Sie das Produkt in die Entwickler-App des Proxys aufnehmen, wie im folgenden Screenshot dargestellt:

Hinweis: Das Konfigurationsattribut

features.isSingleForwardSlashBlockingEnabled, wie unter Verhalten eines Ressourcenpfads von '/', '/*' und '/**' konfigurieren beschrieben, wird für Edge Microgateway nicht unterstützt. 143740696 – Die Konfigurationsstruktur für

quotashat sich geändert (siehe auch die Versionshinweise für Version 3.0.9). Mit derquotas-Property wird das Kontingent-Plug-in konfiguriert. Die Struktur wurde geändert, um die Konfigurationselemente übersichtlicher zu gestalten. Verwenden Sie die folgende YAML-Konfiguration, um das Kontingent-Plug-in zu konfigurieren. Das Konfigurationsattribut heißtquotas. Weitere Informationen zu den einzelnenquotas-Konfigurationsattributen finden Sie unter Konfigurationsoptionen für Kontingente.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 – Es wurde eine neue Funktion hinzugefügt, mit der Sie Redis als Quota-Backing-Store verwenden können.

Wenn

useRedis„true“ ist, wird das Modul volos-quota-redis verwendet. Wenn „true“, ist das Kontingent auf die Edge Microgateway-Instanzen beschränkt, die eine Verbindung zu Redis herstellen. Wenn „false“, wird das Modul volos-quota-apigee als Sicherungsspeicher verwendet und der Kontingentzähler ist global. Weitere Informationen finden Sie unter Konfigurationsoptionen für Kontingente. Beispiel:edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210: Die Standardablaufzeit für Tokens, die vom

edgemicro-auth-Proxy generiert werden, wurde von 108.000 Millisekunden (1,8 Minuten) auf 1.800 Sekunden (30 Minuten) geändert. - 143551282: Zur Unterstützung von SAML-fähigen Organisationen wurde der Befehl

edgemicro genkeysum den Parameter‑‑tokenerweitert. Mit diesem Parameter können Sie ein OAuth-Token für die Authentifizierung anstelle von Nutzername/Passwort verwenden. Weitere Informationen finden Sie unter Schlüssel generieren.

3.0.9

Am Freitag, dem 11. Oktober, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.0.9 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

Fehlerkorrekturen und Verbesserungen:

- 141989374: Für das Kontingent-Plug-in wurde eine neue „Fail Open“-Funktion hinzugefügt.

Wenn diese Funktion aktiviert ist und ein Fehler bei der Kontingentverarbeitung auftritt oder die Anfrage „quota apply“ an Edge fehlschlägt, sodass die Remote-Kontingentzähler nicht aktualisiert werden, wird das Kontingent nur anhand der lokalen Zähler verarbeitet, bis die nächste erfolgreiche Synchronisierung des Remote-Kontingents erfolgt. In beiden Fällen wird im Anfrageobjekt das Flag

quota-failed-opengesetzt.Wenn Sie die Funktion „Fail Open“ für das Kontingent aktivieren möchten, legen Sie die folgende Konfiguration fest:

quotas : failOpen : true

Hinweis: Außerdem wurde das Flag des

fail-open-Anfrageobjekts des OAuth-Plug-ins inoauth-failed-opengeändert. - 142093764 – Es wurde eine Konfigurationsänderung am

edgemicro-auth-Proxy vorgenommen, um Kontingentüberschreitungen zu verhindern. Die Änderung besteht darin, den Kontingenttyp auf calendar festzulegen. Wenn Sie diese Verbesserung nutzen möchten, müssen Sie Ihreedgemicro-authauf Version 3.0.7 oder höher aktualisieren. - 142520568: Eine neue Funktion wurde hinzugefügt, mit der die MP-ID (Message Processor) in Kontingentantworten protokolliert werden kann. Wenn Sie diese Funktion verwenden möchten, müssen Sie Ihren

edgemicro-auth-Proxy auf Version 3.0.7 oder höher aktualisieren und die folgende Konfiguration festlegen:quotas: useDebugMpId: true

Wenn

useDebugMpIdfestgelegt ist, enthalten Kontingentantworten von Edge die MP-ID und werden von Edge Microgateway protokolliert. Beispiel:{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

Am Donnerstag, dem 26. September, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.0.8 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

Fehlerkorrekturen und Verbesserungen:

- 140025210: Es wurde eine neue „Fail Open“-Funktion hinzugefügt. Mit dieser Funktion kann die API-Verarbeitung fortgesetzt werden, wenn ein abgelaufenes JWT-Token aufgrund eines Verbindungsfehlers, der einen erfolgreichen API-Schlüssel-Verifizierungsaufruf an den

edgemicro-auth-Proxy verhindert, nicht aktualisiert werden kann.Mit dieser Funktion können Sie einen Kulanzzeitraum festlegen, in dem das alte Token im Cache verbleibt und wiederverwendet wird, bis der Kulanzzeitraum abläuft. Mit dieser Funktion kann Edge Microgateway Anfragen auch bei einem vorübergehenden Verbindungsfehler weiterverarbeiten. Wenn die Verbindung wiederhergestellt wird und ein erfolgreicher Aufruf der Verify API Key API erfolgt, wird ein neues JWT abgerufen und ersetzt das alte JWT im Cache.

So konfigurieren Sie das neue „Fail-Open“-Feature:

- Legen Sie im Abschnitt

oauthder Edge Microgateway-Konfigurationsdatei die folgenden Attribute fest:oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

Beispiel:

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

In diesem Beispiel wird das alte Token 5 Sekunden lang verwendet, wenn es aufgrund eines Verbindungsproblems nicht aktualisiert werden kann. Nach 5 Sekunden wird ein Authentifizierungsfehler zurückgegeben.

- Legen Sie im Abschnitt

- 141168968: Die

correlation_idwurde in die gesamte Logausgabe des Plug-ins aufgenommen. Außerdem wurden die Logebenen für einige Logs nach Bedarf inerrorgeändert. - 140193349 – Der

edgemicro-auth-Proxy wurde aktualisiert, sodass der Edge Microgateway-Schlüssel und das Secret bei jeder Anfrage vom Typ „API-Schlüssel bestätigen“ überprüft werden müssen. Edge Microgateway wurde aktualisiert, sodass der Schlüssel und das Secret immer mit jeder Anfrage zum Prüfen des API-Schlüssels gesendet werden. Durch diese Änderung wird verhindert, dass Clients ein JWT nur mit einem API-Schlüssel erhalten. - 140090250: Es wurde ein Update vorgenommen, um die Diagnoseprotokollierung für die Kontingentverarbeitung hinzuzufügen. Durch diese Änderung ist es jetzt möglich, die Ausgabe des Kontingentlogs mit den restlichen Edge Microgateway-Logs in Beziehung zu setzen.

3.0.7

Am Donnerstag, den 12. September, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Komponentenversionen:

In der folgenden Tabelle sind die Versionsnummern für die einzelnen Komponentenprojekte aufgeführt, die mit Edge Microgateway 3.0.7 verknüpft sind. Da jede Komponente ein separates Projekt ist, stimmen die Versionsnummern möglicherweise nicht mit der Hauptproduktversion überein:

| Mikrogateway | core | config | Plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

Fehlerkorrekturen und Verbesserungen:

140075602: Das OAuth-Plug-in wurde aktualisiert, um bei Bedarf einen 5xx-Statuscode zurückzugeben. Bisher hat das Plug-in in allen Fällen, in denen kein 200er-Statuscode zurückgegeben wurde, nur 4xx-Statuscodes zurückgegeben. Bei jeder Nachrichtenantwort, die keinen Statuscode 200 hat, wird jetzt der genaue 4xx- oder 5xx-Code zurückgegeben, je nach Fehler.

Diese Funktion ist standardmäßig deaktiviert. Fügen Sie die Eigenschaft

oauth.useUpstreamResponse: truezur Edge Microgateway-Konfiguration hinzu, um diese Funktion zu aktivieren. Beispiel:oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623: In Version 3.0.6 wurde das neue Konfigurationsattribut

quota.quotaUrihinzugefügt. Legen Sie diese Konfigurationseigenschaft fest, wenn Sie Kontingente über denedgemicro-auth-Proxy verwalten möchten, der in Ihrer Organisation bereitgestellt wird. Wenn diese Eigenschaft nicht festgelegt ist, wird standardmäßig der interne Edge Microgateway-Endpunkt verwendet. Beispiel:edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

In Version 3.0.7 wurde

edgemicro-authaktualisiert, um diese neue Konfiguration zu akzeptieren. Wenn Sie die PropertyquotaUriverwenden möchten, müssen Sie auf den neuestenedgemicro-auth-Proxy aktualisieren. Weitere Informationen finden Sie unter edgemicro-auth-Proxy aktualisieren. - 140470888: Den Kontingentaufrufen wurde ein Autorisierungsheader hinzugefügt, um die Authentifizierung zu ermöglichen.

Außerdem wurde der

edgemicro-auth-Proxy so geändert, dass „organization“ aus der Kontingent-ID entfernt wird. Da sich der Kontingentendpunkt in der Organisation des Kunden befindet, ist die Kontingentkennung nicht mehr erforderlich. - 140823165 – Der folgende Attributname:

edgemicro: keepAliveTimeoutwurde in Version 3.0.6 falsch dokumentiert. Der richtige Eigenschaftsname lautet:

edgemicro: keep_alive_timeout - 139526406 – Ein Fehler wurde behoben, bei dem eine falsche Kontingentanzahl angezeigt wurde, wenn eine Entwickler-App mehrere Produkte hatte. Das Kontingent wird jetzt für jedes Produkt in einer App mit mehreren Produkten korrekt durchgesetzt. Die Kombination aus „appName + productName“ wird als Kontingent-ID verwendet.

3.0.6

Am Donnerstag, dem 29. August, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

- 138633700: Das neue Konfigurationsattribut

keepAliveTimeoutwurde hinzugefügt. Mit dieser Eigenschaft können Sie das Edge Microgateway-Zeitlimit (in Millisekunden) festlegen. (Standard: 5.000 Millisekunden)Beispiel:

edgemicro: keep_alive_timeout: 600

- 140090623: Das neue Konfigurationsattribut

quotaUriwurde hinzugefügt. Legen Sie diese Konfigurationseigenschaft fest, wenn Sie Kontingente über denedgemicro-auth-Proxy verwalten möchten, der in Ihrer Organisation bereitgestellt wird. Wenn dieses Attribut nicht festgelegt ist, wird standardmäßig der interne Edge Microgateway-Endpunkt für den Kontingentendpunkt verwendet. Beispiel:edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

Damit Sie diese Funktion nutzen können, müssen Sie zuerst die aktuelle Version des

edgemicro-auth-Proxys in Ihrer Organisation bereitstellen. Weitere Informationen finden Sie unter edgemicro-auth-Proxy aktualisieren. - 138722809: Das neue

stack_trace-Konfigurationsattribut wurde hinzugefügt. Mit dieser Property können Sie festlegen, ob Stacktraces in Logdateien angezeigt werden. Beispiel:stack_trace: false

Wenn

stack_traceauftruegesetzt ist, wird der Stacktrace in den Logs ausgegeben. Wenn sie auffalsegesetzt ist, wird der Stacktrace nicht in Logs ausgegeben.

3.0.5

Am Donnerstag, dem 15. August, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Behobene Fehler- 139005279: Ein Problem wurde behoben, bei dem mit dem Befehl

edgemicro statusnicht die richtige Anzahl von Worker-Prozessen zurückgegeben wurde. - 138437710: Ein Problem in der ExitCounter-Klasse wurde behoben, das verhinderte, dass das richtige Log geschrieben wurde.

- 139064652: Die Logebenen

traceunddebugfür Ereignis- und Systemprotokolle wurden hinzugefügt. Bisher wurde nur die Möglichkeit hinzugefügt, diese Protokollebenen hinzuzufügen. Derzeit sind die Logebeneninfo,warnunderrorverfügbar. - 139064616 – Die Logausgabe wurde für alle Konsolenlog-Anweisungen standardisiert. Konsolenprotokollierungsanweisungen enthalten jetzt folgende Attribute:

- Zeitstempel

- Komponentenname

- Prozess-ID

- Konsolenprotokollmeldung

- 138413755 – Verbesserte Protokollmeldungen für JWT-Schlüssel und ‑Secrets für die folgenden CLI-Befehle: cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey und configure.

- 138413577 – Fehlerbehandlung für Zeitüberschreitungen von Back-End-Diensten hinzufügen und verbessern.

- 138413303 – Fehlerbehandlung für Antwort- und Socket-Timeouts hinzufügen und verbessern.

- 138414116 – Fehlerbehandlung für Fehler vom Typ „Verbindung verweigert“ hinzugefügt und verbessert.

3.0.4

Am Donnerstag, dem 1. August, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

- 134445926 – Verbesserungen der internen Edge Microgateway-Authentifizierung.

- 137582169: Ein Problem wurde behoben, bei dem unerwünschte Prozesse gestartet wurden. Die zusätzlichen Prozesse führten dazu, dass Plug-ins neu geladen wurden und zu viel Arbeitsspeicher verwendet wurde. Edge Microgateway hält die Anzahl der Prozesse jetzt innerhalb des erwarteten Limits.

- 137768774 – Verbesserungen bei Log-Nachrichten:

- Bereinigte Transaktions- (Anfrage-)Logs.

- Bei Bedarf wurden weitere Log-Nachrichten hinzugefügt.

- Nachrichten für Transaktions- (Anfrage-)Logs wurden aus der Konsolenausgabe in die entsprechende Logdatei verschoben.

- Die Konsolenlogs wurden aktualisiert, um eine zentralisierte Logging-Funktion zu verwenden.

- 138321133, 138320563 – Fundamentale interne Änderung des Kontingentpuffers, um zukünftige Kontingenterweiterungen zu ermöglichen.

3.0.3

Am Dienstag, dem 23. Juli, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

- Verbesserungen bei der Protokollierung: Für vorhandene Laufzeitlogs wird eine neue

eventLog()-Funktion verwendet, mit der Laufzeitdaten in einem einheitlichen Format erfasst und protokolliert werden. Die Protokollinformationen umfassen:- Zeitstempel (nach ISO 8601: JJJJ-MM-TTTHH:mm:ss.sssZ)

- Log-Ebene (Fehler, Warnung oder Informationen).

- Hostname: Der anfragende Hostname aus dem Anfrageheader.

- Prozess-ID: Wenn Sie einen Cluster von Node.js-Prozessen ausführen, ist dies die ID des Prozesses, in dem die Protokollierung erfolgt ist.

- Name der Apigee-Organisation.

- Name der Umgebung in der Organisation.

- Name des API-Proxys.

- IP-Adresse des Clients.

- ClientId.

- Korrelations-ID (derzeit nicht festgelegt).

- Name der Edge Microgateway-Komponente.

- Benutzerdefinierte Nachricht: Bei einigen Objekten werden möglicherweise zusätzliche Informationen ausgegeben, die an diese Fehler-Property übergeben werden.

- Anfragemethode (bei HTTP-Anfrage).

- Antwortstatuscode (bei HTTP-Anfrage).

- Fehlermeldung

- Fehlercode: Wenn ein Objekt einen Fehlercode enthält, wird er in dieser Eigenschaft ausgegeben.

- Benötigte Zeit

- Betriebssystem Zeilenendezeichen.

Null-Property-Werte führen zu leeren Klammern,

[].Das folgende Beispiel zeigt das Logformat:

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- Leistung: API-Produkte wurden nicht nach Umgebung gefiltert. Dieses Problem wurde behoben. (135038879)

- Verschiedene Integrationen von Funktionstests und Verbesserungen der Codequalität.

3.0.2

Am Mittwoch, dem 3. Juli 2019, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

Codequalität: Der Code wurde auf Qualität geprüft und es wurden Codeänderungen vorgenommen, um die von Nutzern geforderten Qualitätsstandards zu erfüllen. Wir haben Fehler und Warnungen zur Codequalität behoben, die von JSHint stammen.

Es wurden einige tatsächliche Codefehler erkannt und behoben. Alle Apigee Edge Microgateway-Module wurden diesem Prozess unterzogen. Weitere Informationen finden Sie in den Commits vom 28. Juni und 2. Juli für microgateway-config, microgateway-core, microgateway-plugins und microgateway.

Alle Module mit Änderungen an der Codequalität wurden mit internen Tools getestet, die die Ausführung von Edge Microgateway für Kundenanwendungsfälle überprüfen.

3.0.1

Am Freitag, dem 21. Juni 2019, haben wir die folgenden Fehlerkorrekturen und Verbesserungen für Edge Microgateway veröffentlicht.

- 134834551 – Unterstützte Node.js-Versionen für Edge Microgateway ändern

(Unterstützte Node.js-Versionen: 8 und 12; Versionen 7, 9 und 11 sind experimentell) - 134751883 – Edge Microgateway stürzt beim erneuten Laden unter Last ab

- 134518428 – Der Produkte-Endpunkt für Edge Microgateway gibt 5XX zurück, wenn das Filtermuster falsch ist

- 135113408 – Worker sollten neu gestartet werden, wenn sie unerwartet beendet werden

- 134945852 – „tokenCacheSize“ wird im OAuth-Plug-in nicht verwendet

- 134947757 – cacheTTL im OAuth-Plug-in festlegen

- 135445171 – Berechnung der Kulanzfrist in OAuth ist nicht korrekt

- Das mit der Edge Microgateway-Installation bereitgestellte „memored“-Modul verwenden

- 135367906 – Sicherheitsaudit

Version 2.5.x

Neue Funktionen und Verbesserungen in Version 2.5.x

(Behoben in Version 2.5.38, 06.07.2019)

Falsch formatierte JWTs können dazu führen, dass Worker abstürzen, wenn der Tokencache verwendet wird. Behoben im Modul „Edge-Microgateway-Plug-ins“. (b/134672029)

(Hinzugefügt: 2.5.37) CLI-Option edgemicro-cert -t hinzugefügt.

Mit der Option edgemicro cert -t können Sie ein OAuth-Token zur Authentifizierung von Management APIs angeben. Weitere Informationen finden Sie unter Zertifikate verwalten.

(Hinzugefügt in Version 2.5.35) Unterstützung für das Debugging von Edge Microgateway mit edgemicroctl hinzugefügt.

Sie können das Flag mgdebug mit edgemicroctl verwenden. Siehe auch Kubernetes-Integrationsaufgaben.

(Hinzugefügt in Version 2.5.35) Windows-Build für edgemicroctl aktivieren:

(Hinzugefügt am 2.5.31) Neue edgemicro-auth/token API

Es wurde eine neue edgemicro-auth/token-API hinzugefügt, mit der Sie den Client/das Secret als Base64-codierten Basis-Autorisierungsheader und den grant_type als Formularparameter übergeben können. Weitere Informationen finden Sie unter Inhabertokens direkt abrufen.

(Behoben 2.5.31) Private Konfiguration berücksichtigt das Token-Flag nicht

Ein Problem wurde behoben, bei dem die Konfiguration von Edge Microgateway für die Verwendung eines OAuth2-Zugriffstokens in Edge for Private Cloud nicht richtig funktionierte (das Token wurde nicht berücksichtigt).

Docker: Unterstützung für die Verwendung selbst signierter Zertifikate

(Hinzugefügt am 29.05.2024) Wenn Sie eine Zertifizierungsstelle (Certificate Authority, CA) verwenden, die von Node.js nicht standardmäßig als vertrauenswürdig eingestuft wird, können Sie den Parameter NODE_EXTRA_CA_CERTS verwenden, wenn Sie einen Docker-Container mit Edge Microgateway ausführen.

Weitere Informationen finden Sie unter Verwenden einer Zertifizierungsstelle, die von Node.js nicht als vertrauenswürdig eingestuft wird.

Docker: Support für TLS

(Hinzugefügt am 2.5.29) Edge Microgateway, das in einem Docker-Container ausgeführt wird, unterstützt jetzt TLS für eingehende Anfragen an den Edge Microgateway-Server (Northbound-Anfragen) und für ausgehende Anfragen von Edge Microgateway an eine Zielanwendung (Southbound-Anfragen).

In den folgenden Beispielen wird detailliert erläutert, wie Sie diese TLS-Konfigurationen einrichten:

In diesen Beispielen sehen Sie, wie Sie den Container-Mount-Point /opt/apigee/.edgemicro verwenden, um die Zertifikate zu laden, auf die dann in der Edge Microgateway-Konfigurationsdatei verwiesen wird.

Docker: Unterstützung für das Proxying von Anfragen

(Hinzugefügt am 2.5.27) Wenn Sie Edge Microgateway in einem Docker-Container ausführen, können Sie mit diesen Optionen das Proxyverhalten steuern, wenn das Microgateway hinter einer Firewall ausgeführt wird:

HTTP_PROXYHTTPS_PROXYNO_PROXY

Weitere Informationen finden Sie unter Edge Micro als Docker-Container ausführen.

Docker: Aktualisierte Anleitung für das Plug-in

(Hinzugefügt am 27.05.2022) Wenn Sie Edge Microgateway in einem Docker-Container ausführen, haben Sie jetzt zwei Optionen zum Bereitstellen von Plug-ins. Eine Option, die einen Docker-Mountpunkt verwendet, ist neu. Die andere Option gab es bereits und sie ist im Grunde unverändert. Das Dockerfile wurde jedoch aktualisiert. Weitere Informationen finden Sie unter den folgenden Links:

- Option A: Das Plug-in-Verzeichnis auf einem Volume bereitstellen (Neu)

- Option B: Plug-ins in den Container einbauen (Aktualisiert)

Unterstützung für neue OAuth-Tokens für KVM-Upgradebefehl

(Hinzugefügt am 27.05.2024) Sie können ein OAuth-Token mit dem Befehl upgradekvm verwenden. Weitere Informationen finden Sie unter KVM aktualisieren.

APIs in Edge Analytics trennen

(Hinzugefügt am 2.5.26) Mit neuen Flags für das Analyse-Plug-in können Sie einen bestimmten API-Pfad trennen, sodass er in den Edge Analytics-Dashboards als separater Proxy angezeigt wird. Sie können beispielsweise Systemdiagnose-APIs abgrenzen, um Verwechslungen mit tatsächlichen API-Aufrufen zu vermeiden. Weitere Informationen finden Sie unter Pfade aus der Analyse ausschließen.

Lokalen Proxy konfigurieren

(Hinzugefügt am 2.5.25) Bei einem lokalen Proxy müssen Sie keinen Microgateway-fähigen Proxy in Apigee Edge manuell erstellen. Stattdessen wird der Basispfad des lokalen Proxys verwendet. Weitere Informationen finden Sie unter Lokalen Proxymodus verwenden.

Eigenständigen Modus verwenden

(Hinzugefügt am 2.5.25) Sie können Edge Microgateway vollständig ohne Abhängigkeit von Apigee Edge ausführen. In diesem Szenario, dem sogenannten Standalone-Modus, können Sie Edge Microgateway ohne Internetverbindung ausführen und testen. Weitere Informationen finden Sie unter Edge Microgateway im Standalone-Modus ausführen.

Schlüssel widerrufen

(Hinzugefügt am 2.5.2019) Ein neuer CLI-Befehl wurde hinzugefügt, mit dem die Schlüssel- und Secret-Anmeldedaten für eine Edge Microgateway-Konfiguration widerrufen werden.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

Docker-Unterstützung

(Hinzugefügt am 2.5.19) Sie können die aktuelle Version von Edge Microgateway jetzt als Docker-Image herunterladen:

docker pull gcr.io/apigee-microgateway/edgemicro:latest

Kubernetes-Unterstützung

(Hinzugefügt am 2.5.2019) Sie können Edge Microgateway als Dienst oder als Sidecar-Gateway vor Diensten bereitstellen, die in einem Kubernetes-Cluster bereitgestellt werden. Weitere Informationen finden Sie unter Edge Microgateway in Kubernetes einbinden.

Unterstützung der TCP-Option „nodelay“

(Hinzugefügt in Version 2.5.16) Der Edge Micro-Konfiguration wurde die neue Konfigurationseinstellung nodelay hinzugefügt.

Standardmäßig verwenden TCP-Verbindungen den Nagle-Algorithmus, um Daten zu puffern, bevor sie gesendet werden. Wenn Sie nodelay auf true festlegen, wird dieses Verhalten deaktiviert. Daten werden sofort gesendet, wenn socket.write() aufgerufen wird. Weitere Informationen finden Sie auch in der Node.js-Dokumentation.

So aktivieren Sie nodelay: Bearbeiten Sie die Edge Micro-Konfigurationsdatei so:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

Neue Befehlszeilenoptionen für die kontinuierliche Überwachung

(Hinzugefügt am 2.5.12) Dem edgemicro forever-Befehl wurden neue Parameter hinzugefügt. Mit diesen Parametern können Sie den Speicherort der Datei forever.json angeben und den Hintergrundprozess „Forever“ starten oder beenden. Siehe auch Dauerhaftes Monitoring

| Parameter | Beschreibung |

|---|---|

-f, --file | Gibt den Speicherort der forever.json-Datei an. |

-a, --action | start oder stop. Der Standardwert ist „start“. |

Beispiele:

So starten Sie Forever:

edgemicro forever -f ~/mydir/forever.json -a start

So beenden Sie Forever:

edgemicro forever -a stop

JWT-Schlüsselrotation

Es wurde eine neue Funktion hinzugefügt, mit der Sie die öffentlichen/privaten Schlüsselpaare rotieren können, die zum Generieren der JWT-Tokens verwendet werden, die für die OAuth-Sicherheit in Edge Microgateway verwendet werden. Weitere Informationen finden Sie unter JWT-Schlüssel rotieren.

Heruntergeladene API-Proxys filtern

Standardmäßig lädt Edge Microgateway alle Proxys in Ihrer Edge-Organisation herunter, die mit dem Namenspräfix „edgemicro_“ beginnen. Sie können diese Standardeinstellung ändern, um Proxys herunterzuladen, deren Namen einem Muster entsprechen. Weitere Informationen finden Sie unter Heruntergeladene Proxys filtern.

Produkte ohne API-Proxys angeben

In Apigee Edge können Sie ein API-Produkt erstellen, das keine API-Proxys enthält. Mit dieser Produktkonfiguration kann ein API-Schlüssel, der mit diesem Produkt verknüpft ist, für jeden in Ihrer Organisation bereitgestellten Proxy verwendet werden. Ab Version 2.5.4 unterstützt Edge Microgateway diese Produktkonfiguration.

Unterstützung für das Monitoring auf unbestimmte Zeit

Edge Microgateway hat eine forever.json-Datei, die Sie konfigurieren können, um festzulegen, wie oft und in welchen Intervallen Edge Microgateway neu gestartet werden soll. Diese Datei konfiguriert einen Dienst namens „forever-monitor“, der Forever programmatisch verwaltet. Weitere Informationen finden Sie unter

Dauerhaftes Monitoring.

Zentrale Verwaltung der Edge Micro-Konfigurationsdatei

Wenn Sie mehrere Edge Microgateway-Instanzen ausführen, möchten Sie ihre Konfigurationen möglicherweise an einem zentralen Ort verwalten. Dazu geben Sie einen HTTP-Endpunkt an, von dem Edge Micro die Konfigurationsdatei herunterladen kann. Weitere Informationen finden Sie unter Konfigurationsdatei-Endpoint angeben.

Unterstützung für die CLI-Option „forever“

(Hinzugefügt in Version 2.5.8) Verwenden Sie den Befehl edgemicro forever [package.json], um den Speicherort der Datei forever.json anzugeben. Vor der Hinzufügung dieses Befehls musste sich die Konfigurationsdatei im Edge Microgateway-Stammverzeichnis befinden.

Beispiel:

edgemicro forever ~/mydir/forever.json

Option „configUrl“ für den Befehl „reload“ hinzugefügt

(Hinzugefügt in Version 2.5.8) Sie können jetzt die Option --configUrl oder -u mit dem Befehl edgemicro reload verwenden.

Kulanzzeitraum für Zeitabweichungen bei JWTs

(Hinzugefügt in Version 2.5.7) Das Attribut gracePeriod in der OAuth-Konfiguration kann Fehler verhindern, die durch geringfügige Abweichungen zwischen Ihrer Systemuhr und den im JWT-Autorisierungstoken angegebenen Zeiten „Not Before“ (nbf) oder „Issued At“ (iat) verursacht werden. Legen Sie für dieses Attribut die Anzahl der Sekunden fest, die für solche Abweichungen zulässig sind. Weitere Informationen finden Sie unter OAuth-Attribute.

(Hinzugefügt in Version 2.5.7) Das Attribut gracePeriod in der OAuth-Konfiguration kann Fehler verhindern, die durch geringfügige Abweichungen zwischen Ihrer Systemuhr und den im JWT-Autorisierungstoken angegebenen Zeiten „Not Before“ (nbf) oder „Issued At“ (iat) verursacht werden. Legen Sie für dieses Attribut die Anzahl der Sekunden fest, die für solche Abweichungen zulässig sind. Weitere Informationen finden Sie unter OAuth-Attribute.

Behobene Fehler in Version 2.5.x

- (Problem 236) Tippfehler beim Leeren des Cache behoben.

- (Problem 234) Neuladen stürzt für Edge Microgateway 2.5.35 ab.

- (Problem 135) Fehler „Ungültiger Verweis auf virtuellen Host ‚secure‘“ bei Verwendung der Option -v. Mit dieser Korrektur wird der edgemicro-auth-Proxy vor der Bereitstellung so geändert, dass die virtuellen Hosts genau mit den Angaben im Flag „-v“ übereinstimmen. Außerdem können Sie eine beliebige Anzahl von VirtualHosts mit beliebigen Namen angeben (nicht mehr auf „default“ und „secure“ beschränkt).

- (Problem 141) Der Befehl edgemicro reload unterstützt die Konfigurationsdateioption -c nicht. Dieses Problem wurde behoben.

- (Problem 142) Edge Microgateway meldet bei der Installation, dass die Kryptografie veraltet ist. Dieses Problem wurde behoben.

- (Problem 145) Kontingent funktioniert nicht mit Edge Microgateway. Dieses Problem wurde behoben.

- (Apigee Community-Problem: EMG – JWT-Token wird sowohl für API-Proxys als auch für Ressourcen-URI in OAUTH validiert) JWT-Token wird sowohl für API-Proxys als auch für Ressourcen-URI in OAUTH validiert. Dieses Problem wurde behoben.

- (Apigee Community-Problem: Microgateway working even without Oauth token in header) Microgateway funktioniert nicht mit OAuth. Dieses Problem wurde behoben.

- „pidPath“ unter Windows korrigiert.

- (Problem 157) Das Problem, das die folgende Fehlermeldung verursacht hat, wurde behoben:

ReferenceError: deployProxyWithPasswordis not defined. - (Problem 169) Node.js-Abhängigkeiten aktualisieren (npm audit)

- Der

edgemicro-auth-Proxy verwendet jetzt die Edge-JWT-Richtlinien. Der Proxy ist nicht mehr auf Node.js angewiesen, um JWT-Unterstützung zu bieten.

Version 2.4.x

Neue Funktionen und Verbesserungen in Version 2.4.x