Apigee Edge 문서를 보고 있습니다.

Apigee X 문서로 이동하세요. info

버전 3.3.x

버그 수정 및 개선사항 v.3.3.x

3.3.8

2025년 12월 16일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 430058436 | 기능 |

이제 Edge Microgateway (EMG)가 현재 Node.js 활성 LTS 및 유지보수 LTS 출시 버전과 일치하는 Node.js 버전 24를 지원합니다. Node.js 버전 18 지원이 더 이상 지원되지 않습니다. |

| 135435674 | 기능 |

유지관리 가능성을 개선하고 출시 프로세스를 간소화하기 위해 |

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.8과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | 플러그인 | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

보안 문제 해결됨

3.3.7

2025년 7월 17일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 191613108 | 기능 |

업데이트된 기능을 통해 동적 URL 또는 패턴 일치 URL을 기반으로 플러그인을 조건부로 제외할 수 있었습니다. 이 수정사항은 이전 버전과 호환되므로 기존 정적 URL 구성은 변경 없이 완전히 작동합니다. 예를 들면 다음과 같습니다.

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | 기능 |

Edge Microgateway (EMG) 분석 데이터에는 EMG가 각 분석 기록을 |

| 422696257 | 버그 |

심각한 비정상 종료 문제가 해결되어 시스템 안정성이 크게 향상되었습니다. 이 수정에는 이전에 시스템 과부하를 유발하는 반복적인 프로세스 루프를 일으켰던 내부 모듈 내의 잘못된 구성을 식별하고 수정하는 작업이 포함되었습니다. 이 타겟 수정으로 루프가 제거되어 더 강력하고 안정적인 시스템이 만들어졌습니다. |

보안 문제 해결됨

3.3.6

2025년 4월 16일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.6과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

보안 문제 해결됨

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

2024년 12월 20일 금요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.5와 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 383024578 | 기능 |

Node.js 버전 22 지원이 추가되고 버전 16 지원이 삭제되었습니다. Node.js v18을 사용하는 경우 Edge Microgateway는 시작 시 다음 오류 메시지를 출력합니다. current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 이전 버전의 Node.js를 실행하는 경우 다음 오류 메시지가 표시됩니다. You are using a version of NodeJS that is not supported |

보안 문제 해결됨

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

2024년 9월 18일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.4와 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 675987751 | 버그 |

Edge Microgateway가 클라이언트 IP 주소를 로깅하지 않는 문제가 해결되었습니다. |

보안 문제 해결됨

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

2024년 4월 25일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.3과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 315939218 | 삭제됨 |

Eureka 클라이언트 플러그인이 Edge Microgateway에서 삭제되었습니다. 이 기능의 삭제는 Edge Microgateway 핵심 기능이나 대상 URL 재작성에 영향을 미치지 않습니다. 자세한 내용은 플러그인에서 대상 URL 재작성을 참고하세요. |

| 283947053 | 삭제됨 |

Edge Microgateway에서 |

보안 문제 해결됨

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

2023년 8월 18일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.2와 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 296187679 | 기능 |

지원되는 Node.js 버전은 16, 18, 20입니다. 버전 3.3.2부터 Edge Microgateway CLI 명령어는 지원되는 버전에서만 작동합니다. 지원되지 않는 버전에서 CLI 명령어를 실행하면 오류가 발생합니다. Apigee 지원 소프트웨어 및 지원 버전도 참고하세요. |

| 283947053 | 버그 |

Edge Microgateway가 앱과 연결된 API 제품 목록에서 첫 번째 API 제품을 반환하는 문제가 수정되었습니다. 이제 요청에 따라 반환할 올바른 API 제품이 결정됩니다. |

| 274443329 | 버그 |

Docker가 오래된 이미지 버전을 가져오는 문제가 수정되었습니다.

Docker 노드 버전이 Node.js 버전 18로 업데이트되었습니다. 이제 버전 |

보안 문제 해결됨

없음

3.3.1

2022년 6월 7일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.1과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 220885293 | 기능 |

이제 Node.js 버전 16이 지원됩니다. |

| 231972608 | 버그 |

프라이빗 클라우드를 구성하려고 할 때 |

| 233315475 | 버그 |

|

| 221432797 | 변경 |

기본 Edge Microgateway 이미지의 Docker Node.js 버전이 Node.js 14로 업그레이드되었습니다. |

| 215748732 | 기능 |

SAML 토큰 인증 지원이 revokekeys 명령어에 추가되었습니다.

이제 자세한 내용은 명령줄 참조를 참고하세요. |

| 218723889 | 문서 업데이트 |

GitHub에 저장된 지원되는 Edge Microgateway 플러그인 링크를 포함하도록 문서가 업데이트되었습니다. Edge Microgateway와 함께 번들로 제공되는 기존 플러그인을 참고하세요. |

보안 문제 해결됨

| 문제 ID | 설명 |

|---|---|

| CVE-2021-23413 | 이 문제는 3.7.0 이전 버전의 jszip 패키지에 영향을 미칩니다. 파일 이름이 객체 프로토타입 값 (예: proto, toString 등)으로 설정된 새 zip 파일을 만들면 수정된 프로토타입 인스턴스가 있는 객체가 반환됩니다. |

3.3.0

2022년 2월 4일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.3.0과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 219556824 | 알려진 문제 | Edge Microgateway Gateway 3.3.0은 npm audit fix 명령어와 호환되지 않습니다.

이 문제를 해결하려면 다음 명령어를 실행하여 올바른 버전의 npm install apigeetool@0.15.1 이 문제는 향후 Edge Microgateway 버전에서 해결될 예정입니다. |

| 138622990 | 기능 |

할당량 플러그인의 새 플래그인 |

| 192534424 | 버그 |

Apigee 분석에 표시된 응답 코드가 Edge Microgateway 응답 코드와 일치하지 않는 문제가 해결되었습니다. |

| 198986036 | 개선사항 | 이제 Edge Microgateway는 각 폴링 간격에서 ID 공급업체 (IDP)의 공개 키를 가져오고 IDP의 공개 키가 변경되는 경우 키도 업데이트합니다.

이전에는 IDP의 공개 키가 변경된 경우 Edge Microgateway를 다시 로드하지 않고는 extauth 플러그인에서 공개 키를 업데이트할 수 없었습니다.

|

| 168713541 | 버그 |

여러 타겟에 TLS/SSL을 구성하는 방법을 설명하도록 문서가 개선되었습니다. 클라이언트 SSL/TLS 옵션 사용을 참고하세요. |

| 171538483 | 버그 |

로그 파일 이름 지정 규칙을 수정하기 위해 문서가 변경되었습니다. 로그 파일 이름 지정 규칙을 참고하세요. |

| 157908466 | 버그 |

특정 버전의 Edge Microgateway를 설치하는 방법을 올바르게 설명하도록 문서가 변경되었습니다. 인터넷에 연결되어 있는 경우 Edge Microgateway 업그레이드를 참고하세요. |

| 215748427 | 버그 | 기존 키와 비밀번호 쌍을 사용하여 키를 취소할 때 revokekeys 명령어가 오류를 반환하는 문제가 수정되었습니다. |

| 205524197 | 버그 | 로깅 수준의 전체 목록을 포함하도록 문서가 업데이트되었습니다. edgemicro 속성 및 로깅 수준을 설정하는 방법을 참고하세요. |

버전 3.2.x

버그 수정 및 개선사항 v.3.2.x

3.2.3

2021년 9월 17일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.2.3과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 192416584 | 기능 |

|

| 192799989 | 기능 |

|

| 148062415 | 버그 | Docker 컨테이너 컨텍스트에서 Edge Microgateway가 docker stop {containerId} 명령으로 정상적으로 종료되지 않는 문제가 수정되었습니다. 프로세스가 종료되었지만 .sock 및 .pid 파일이 삭제되지 않았습니다. 이제 파일이 삭제되고 동일한 컨테이너를 다시 시작하는 것이 예상대로 작동합니다.

|

| 190715670 | 버그 | 마이크로게이트웨이의 내부 다시 로드 활동 중에 일부 요청이 멈추는 문제가 수정되었습니다. 이 문제는 간헐적으로 발생했으며 트래픽이 많은 상황에서 발생했습니다.

이 문제는 OAuth 플러그인의 tokenCache 및 cacheKey 기능을 사용할 때 발생했습니다.

|

| 183910111 | 버그 | 후행 슬래시가 있는 리소스 경로 URL이 별도의 리소스 경로로 잘못 해석되는 문제가 수정되었습니다. 이제 예를 들어 /country/all 및 /country/all/ 경로는 동일한 경로로 해석됩니다. |

보안 문제 해결됨

| 문제 ID | 설명 |

|---|---|

| CVE-2020-28503 | 2.0.5 이전의 패키지 copy-props는 기본 기능을 통해 프로토타입 오염에 취약합니다. |

| CVE-2021-23343 | 패키지 path-parse의 모든 버전은 splitDeviceRe, splitTailRe, splitPathRe 정규 표현식을 통해 정규 표현식 서비스 거부 (ReDoS)에 취약합니다. ReDoS는 다항식 최악의 경우 시간 복잡성을 나타냅니다. |

3.2.2

2021년 7월 15일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.2.2와 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 185323500 | 변경 |

이제 토큰 요청 및 새로고침 토큰 요청 API는 초 단위로 지정된 정숫값으로

RFC 6749 OAuth 2.0 승인 프레임워크를 준수하기 위해

|

| 188492065 | 변경 |

Node.js 8 지원 종료

버전 3.2.2부터 Node.js 8이 더 이상 지원되지 않습니다. 자세한 내용은 지원되는 소프트웨어 및 지원되는 버전: Edge Microgateway를 참고하세요. |

| 183990345 | 기능 |

Docker 컨테이너의 로그 출력 구성

Edge Microgateway 구성 매개변수 to_console를 사용하면 로그 파일을 사용하는 대신 표준 출력으로 로그 정보를 전송할 수 있습니다. Docker 컨테이너에서 Edge Microgateway를 실행하는 단계를 따르면 컨테이너는 기본적으로 stdout 및 오류 출력을 컨테이너의

로그 정보가 이 새 변수를 사용하는 방법에 관한 자세한 내용은 Edge Microgateway에 Docker 사용을 참고하세요. |

| 183057665 | 기능 |

edgemicro.pid 및 edgemicro.sock 파일 경로를 구성할 수 있도록 합니다.

Edge Microgateway로 Docker 컨테이너를 실행하기 위한 새로운 |

| 191352643 | 기능 | Edge Microgateway의 Docker 이미지가 NodeJS 버전 12.22를 사용하도록 업데이트되었습니다. Edge Microgateway에 Docker 사용을 참고하세요. |

보안 문제 해결됨

| 문제 ID | 설명 |

|---|---|

| CVE-2021-28860 | Node.js mixme에서 v0.5.1 이전 버전에서는 공격자가 mutate() 및 merge() 함수를 통해 '__proto__'를 통해 객체의 속성을 추가하거나 변경할 수 있습니다. 오염된 속성은 프로그램의 모든 객체에 직접 할당됩니다. 이로 인해 프로그램의 가용성이 위험에 처해 서비스 거부 (DoS)가 발생할 수 있습니다. |

| CVE-2021-30246 | Node.js용 jsrsasign 패키지(10.1.13 이하)에서 일부 잘못된 RSA PKCS#1 v1.5 서명이 유효한 것으로 잘못 인식됩니다. 참고: 알려진 실제 공격은 없습니다. |

| CVE-2021-23358 | 1.13.0-0 및 1.13.0-2 이전 버전, 1.3.2 및 1.12.1 이전 버전의 패키지 언더스코어는 템플릿 함수를 통해 임의 코드 삽입에 취약합니다. 특히 변수 속성이 정리되지 않은 인수로 전달되는 경우에 취약합니다. |

| CVE-2021-29469 | Node-redis는 Node.js Redis 클라이언트입니다. 버전 3.1.1 이전에는 클라이언트가 모니터링 모드에 있을 때 모니터 메시지를 감지하는 데 사용되는 정규식이 일부 문자열에서 지수 백트래킹을 일으킬 수 있었습니다. 이 문제로 인해 서비스 거부가 발생할 수 있습니다. 이 문제는 버전 3.1.1에서 패치되었습니다. |

| CVE-2020-8174 | Node.js 버전 12.22를 사용하도록 Docker 이미지가 업데이트되었습니다. |

3.2.1

2021년 3월 5일 금요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.2.1과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 180362102 | 버그 |

null 값이 있는 JWK 키로 인해 애플리케이션이 실패하는 문제가 해결되었습니다.

이제 null 조건이 처리되어 참고: 이 수정사항을 적용하려면 edgemicro-auth 프록시를 업그레이드해야 합니다. |

| 179971737 | 버그 |

타겟 4XX / 5XX 상태 응답이 edgemicro_* 프록시의 프록시 오류로 로깅되는 문제가 수정되었습니다.

Edge Microgateway 트랜잭션의 경우 Apigee Edge 오류 코드 분석 대시보드에 잘못된 타겟 오류 수가 표시되었습니다. 대상 오류의 오류 코드가 프록시 오류로 계산되었습니다. 이 문제가 수정되어 이제 올바른 타겟 오류 수가 표시됩니다. |

| 179674670 | 기능 |

제품 상태 코드를 기반으로 JWT에 배치된 API 제품 목록을 필터링할 수 있는 새로운 기능이 추가되었습니다.

API 제품에는 대기 중, 승인됨, 취소됨의 세 가지 상태 코드가 있습니다.

edgemicro-auth 프록시의 JWT 변수 설정 정책에

|

| 178423436 | 버그 |

CLI 또는 환경 변수를 통해 전달된 키 및 보안 비밀 값은 프로세스 탐색기 명령줄 인수에 표시됩니다.

명령줄 인수에서 전달되거나 환경 변수를 통해 설정된 Edge Microgateway 키 및 보안 비밀 값이 마이크로게이트웨이 시작 후 노드 작업자/하위 프로세스의 인수에 표시되는 문제가 보고되었습니다. 환경 변수 시나리오에서 이 문제를 해결하기 위해 값은 더 이상 프로세스 탐색기 명령줄 인수에 표시되지 않습니다. 마이크로게이트웨이를 시작하는 동안 명령줄에 키와 보안 비밀 값이 전달되면 설정된 경우 환경 변수 값을 대체합니다. 이 경우 값은 프로세스 탐색기 명령줄 인수에 계속 표시됩니다. |

| 178341593 | 버그 |

apikeys 플러그인의 문서 오류가 수정되었습니다.

apikeys 플러그인의 README 파일에

|

| 179366445 | 버그 |

타겟에 대한 모든 GET 요청에서 페이로드가 삭제되는 문제가 해결되었습니다.

새 구성 매개변수 예를 들면 다음과 같습니다. edgemicro: enable_GET_req_body: true RFC 7231, 섹션 4.3.1: GET에 따라 GET 요청 페이로드에는 정의된 시맨틱이 없으므로 타겟으로 전송될 수 있습니다. |

3.2.0

2021년 1월 21일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.2.0과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 152640618 | 버그 | 토큰이 유효한 경우 요청 객체에 client_id를 포함하도록 x-api-key 헤더를 설정하기 위해 extauth 플러그인을 사용 설정했습니다. 그러면 x-api-key를 후속 플러그인에서 사용할 수 있습니다.

|

| 168836123, 172295489, 176462355, 176462872 | 기능 | Node.js 14 지원 추가 |

| 172376835 | 버그 | edgemicro-auth 프록시에서 /token 엔드포인트에 올바른 시간 단위를 사용합니다.

이 수정사항은 만료 시간의 길이를 변경하지 않고 시간 단위만 변경합니다. 액세스 토큰 응답 페이로드의 클라이언트가 토큰이 만료되기 전에 토큰을 새로고침하기 위해 밀리초 단위의 클라이언트가 항상 JWT 토큰의 값을 사용하여 토큰 갱신 기간을 평가한 경우 클라이언트를 변경할 필요가 없습니다. |

| 173064680 | 버그 | 모든 데이터 청크가 처리되기 전에 마이크로게이트웨이가 타겟 요청을 종료하는 문제가 수정되었습니다.

이 문제는 페이로드 크기가 큰 요청에서 관찰되는 간헐적인 문제이며 3.1.7 출시에서 도입되었습니다. |

| 174640712 | 버그 | 플러그인에 적절한 데이터 처리 추가

|

버전 3.1.x

버그 수정 및 개선사항 v.3.1.x

3.1.8

2020년 11월 16일 월요일, Edge Microgateway에 다음 수정사항과 개선사항이 적용되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.8과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 169201295 | 버그 | 환경 변수 태그에서 숫자 및 불리언 값이 잘못 파싱되었습니다.

환경 변수 대체 처리에서 모든 값을 문자열로 파싱하여 불리언 또는 숫자 값의 파싱 오류가 발생했습니다. 예를 들어 |

| 169202749 | 버그 | 일부 경우에 환경 변수 대체가 작동하지 않았습니다.

일부 구성 속성에서 환경 변수 대체 처리가 작동하지 않았습니다. 제한사항에 대한 자세한 내용은 환경 변수 값을 사용하여 구성 속성 설정을 참고하세요. |

| 168732942 | 버그 | OAuth 범위가 예상대로 API 프록시 액세스를 제한하지 않는 문제가 수정되었습니다.

edgemicro-auth 프록시의 |

| 170609716 | 버그 | edgemicro-auth 프록시의 /refresh 흐름에서 apiProductList이 없는 JWT가 생성되는 문제가 수정되었습니다.

|

| 170708611 | 버그 | API 제품 범위는 맞춤 플러그인에서 사용할 수 없습니다.

API 제품 범위가 맞춤 플러그인에 제공되지 않았으며 캐시 구성 파일에 작성되지도 않았습니다. 범위 세부정보가 플러그인에 액세스할 수 있도록 하는 방법을 알아보려면 플러그인 init() 함수 정보를 참고하세요. |

| 169810710 | 기능 | 캐시 구성 파일에 키와 보안 비밀이 저장되었습니다.

Edge Microgateway 키와 비밀번호가 다시 로드/시작될 때마다 캐시 구성 yaml 파일에 저장되었습니다. 3.1.8에서는 키와 보안 비밀이 더 이상 캐시 구성 파일에 저장되지 않습니다. 이전에 키와 보안 비밀이 캐시 구성 파일에 작성된 경우 삭제됩니다. |

| 170708621 | 기능 | 분석 플러그인을 사용 중지할 수 없습니다.

이전 마이크로게이트웨이 버전에서는 분석 플러그인이 기본적으로 사용 설정되어 있었으며 이를 사용 중지할 방법이 없었습니다. 버전 3.1.8에서는 분석 플러그인을 사용 설정하거나 사용 중지하는 새 구성 매개변수 |

| 159571119 | 버그 | 응답/소켓 제한 시간의 맞춤 플러그인에서 onerror_request 후크에 null 오류가 발생합니다.

|

3.1.7

2020년 9월 24일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 적용되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.7과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 131708105 | 버그 | analytics 플러그인이 axpublisher 호출에서 null 응답을 잘못 처리하여 작업자가 종료되었습니다.

|

| 133162200 | 버그 | 승인되지 않은 제품 리소스 경로로 인해 발생하는 403 상태 응답 또는 만료되거나 유효하지 않은 토큰으로 인해 발생하는 401 응답으로 인해 애널리틱스에 개발자 앱 정보가 입력되지 않았습니다.

|

| 132194290 | 버그 | Apigee Edge에서 일부 분석 레코드를 거부하면 분석 레코드가 삭제됩니다.

|

| 158618994 | 버그 | 과도한 Redis 클라이언트 연결

|

| 161404373 | 버그 | 404 상태 응답의 경우 전체 프록시 URI가 응답 메시지에 포함되었습니다. |

| 166356972 | 버그 | Node.js 버전 12.13.x 이상으로 Edge Microgateway를 실행하면 요청 페이로드를 변환하는 플러그인을 실행할 때 다음 오류가 발생했습니다. {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | 버그 | redisBasedConfigCache:true를 사용한 Edge Microgateway 수동 새로고침이 작동하지 않았습니다.

|

| 149256174 | 버그 | 네트워크 장애에 대해 OAuth 플러그인 오류가 로깅되지 않았습니다.

|

| 166517190 | 버그 | jwk_public_keys 데이터가 동기화 담당자에 의해 저장되고 가져와 Redis에 저장되지 않았습니다.

|

| 141659881 | 버그 | 잘못된 타겟 인증서의 오류 처리에서 오해의 소지가 있는 오류 응답이 표시되었습니다.

|

| 142808699 | 버그 | accesscontrol 플러그인이 'allow' 및 'deny' 섹션을 올바르게 처리하지 않았습니다.

이제 마이크로게이트웨이가 거부 섹션을 올바르게 처리하고 '허용' 및 '거부' 섹션의 순서를 따릅니다. Apigee Edge AccessControl 정책과 패리티를 제공하기 위해 마이크로게이트웨이 구성 파일에 새 |

3.1.6

2020년 8월 20일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 적용되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.6과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | 기능 | rotatekey 명령어의 맞춤 키 및 인증서 파일 위치 옵션

이러한 새 명령어 옵션에 대한 자세한 내용은 키 순환을 참고하세요. |

||||||||||||

| 154838259 | 버그 | 여러 데이터 센터의 다중 인스턴스 키 순환 수정

이러한 새 명령어 옵션에 대한 자세한 내용은 키 순환을 참고하세요. |

||||||||||||

| 145525133 | 알파 기능 | 새 플러그인 측정항목

자세한 내용은 GitHub의 새 플러그인 측정항목 README를 참고하세요. |

||||||||||||

| 159396879 | 버그 | 사용하지 않는 패키지 도우미 삭제 | ||||||||||||

| 161092943 | 버그 | 기본 경로 검증이 잘못됨

3.1.6 이전 버전에서는 기본 경로가 다음은 이전 동작 (3.1.6에서 수정됨)을 자세히 설명합니다.

프록시가 기본 경로

|

||||||||||||

| 160431789 | 버그 | 맞춤 플러그인 - init에 전달된 구성 객체가 채워지지 않음

Apigee Edge 구성은 Edge Microgateway 구성 파일과 병합된 후 모든 맞춤 플러그인의 구성 객체에서 사용할 수 있습니다. 구성을 참고하세요. |

||||||||||||

| 162758808 | 버그 | Redis 지원 저장소의 새로운 할당량 구성

다음 구성을 사용하여 할당량의 Redis 지원 저장소를 지정할 수 있습니다. 자세한 내용은 할당량에 Redis 지원 저장소 사용을 참고하세요. |

3.1.5

2020년 6월 26일 금요일에 Edge Microgateway에 다음 수정사항과 개선사항이 적용되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.5와 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

버그 수정 및 개선사항:

| 문제 ID | 유형 | 설명 |

|---|---|---|

| 159210507 | 기능 | 플러그인 처리를 제외하는 구성

지정된 URL의 플러그인 처리를 건너뛰는 새로운 구성 기능이 추가되었습니다. 자세한 내용은 플러그인에서 제외할 URL 구성을 참고하세요. |

| 156986819, 158529319 | 버그 | json2xml 플러그인 관련 문제가 수정되었습니다

플러그인에서 중복된 Content-Type 헤더가 생성되는 문제와 일부 경우에 헤더가 예상대로 타겟에 전송되지 않는 문제가 수정되었습니다. |

| 156560067, 159688634 | 기능 | 구성에서 환경 변수 값 사용 구성 파일에서 태그를 사용하여 환경 변수를 지정할 수 있는 기능이 추가되었습니다. 지정된 환경 변수 태그가 실제 환경 변수 값으로 대체됩니다. 교체는 메모리에만 저장되며 원래 구성이나 캐시 파일에는 저장되지 않습니다. 자세한 내용은 환경 변수 값을 사용하여 구성 속성 설정을 참고하세요. |

| 155077210 | 버그 | 로그 형식 문제가 수정되었습니다.

타겟 호스트가 로그에 불필요한 콜론이 추가되어 표시되는 문제가 수정되었습니다. |

| 153673257 | 버그 | (프라이빗 클라우드용 Edge만 해당) Microgateway 인식 제품이 가져오지 않음 마이크로게이트웨어를 인식하는 제품이 가져오지 않는 문제가 해결되었습니다. 이 문제는 Edge for Private Cloud 설치에만 있었습니다. |

| 154956890, 155008028, 155829434 | 기능 | 다운로드한 제품을 맞춤 속성으로 필터링 지원

자세한 내용은 맞춤 속성으로 제품 필터링하기를 참고하세요. |

| 153949764 | 버그 | 로그 대상 파일이 가득 찼을 때 Edge Microgateway 프로세스가 비정상 종료되는 문제가 수정되었습니다.

오류를 포착하고 콘솔에 메시지를 출력하도록 예외 처리가 개선되었습니다. |

| 155499600 | 버그 | 키 순환 및 KVM 업그레이드 관련 문제 수정

JWT 키 순환도 참고하세요. |

3.1.4

2020년 4월 23일 금요일에 Edge Microgateway에 다음 수정사항이 적용되었습니다.

버그 수정:

버전 3.1.3의 종속성 문제가 해결되었습니다. 버전 3.1.3은 npm 저장소에서 지원 중단된 것으로 표시되었습니다. 그렇지 않으면 버전 3.1.3 출시 노트에 설명된 모든 버그 수정 및 개선사항이 이 버전에 적용됩니다.

3.1.3

2020년 4월 15일 수요일, Edge Microgateway에 다음 수정사항과 개선사항이 적용되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.3과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

버그 수정 및 개선사항:

- 153509313 - Node.js 디버그 모듈로 인해 메모리 누수가 발생하는 문제가 수정되었습니다. 이 문제는 버전 v3.1.0, v3.1.1, 3.1.2에서 발생합니다.

- 153509313 - 서로 다른 두 거래의 메시지 ID가 로깅 출력에 인쇄되는 문제가 수정되었습니다.

- 151673570 - Edge Microgateway가 새 Apigee KVM API를 사용하도록 업데이트되지 않는 문제가 수정되었습니다. 이제 Edge Microgateway는 KVM 값을 추가하고 업데이트하는 데 새 명령어를 사용합니다.

- 152822846 - 이전 출시에서는 리소스 경로 매핑 처리가 Apigee Edge와 일치하도록 Edge Microgateway가 업데이트되었습니다. 이 출시에서는

/literal_string/*패턴이 올바르게 처리되지 않는 문제가 수정되었습니다. 예를 들면/*/2/*입니다. '/', '/*', '/**'의 리소스 경로 동작 구성도 참고하세요. - 152005003 - 할당량에 조직 및 환경 범위 식별자를 사용 설정하기 위해 변경사항이 적용되었습니다.

- 152005003 - 할당량에 조직 및 환경 범위 식별자를 사용 설정하기 위해 변경사항이 적용되었습니다. 'org + env + appName + productName'의 조합이 할당량 식별자로 사용됩니다.

3.1.2

2020년 3월 16일 월요일, Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.3과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

버그 수정 및 개선사항:

- 151285018 - Edge Microgateway와 백엔드 타겟 간 트래픽에 HTTP 프록시 지원을 추가하는 기능이 개선되었습니다. 또한 Edge Microgateway와 Apigee Edge 간의 기존 HTTP 프록시 지원 문제가 수정되었습니다. 자세한 내용은 다음을 참고하세요.

- 149101890 - 대상 서버 또는 부하 분산기가 연결을 닫는 경우의 로그 알림 코드가 ERROR에서 INFO로 변경되었습니다.

- 150746985 - 구성 파일에

redisBasedConfigCache: true또는quotaUri: https://%s-%s.apigee.net/edgemicro-auth가 있는 경우edgemicro verify명령어가 제대로 작동하지 않는 문제가 수정되었습니다. - 151284716 - 다시 로드 중에 작업자가 다시 시작될 때 서버 연결을 더 빠르게 닫도록 개선되었습니다.

- 151588764 - Node.js v8이 지원 중단되었으므로 Docker 컨테이너에서 Edge Microgateway를 실행하는 데 사용되는 Docker 이미지의 Node.js 버전을 12로 업데이트

- 151306049 - Edge Microgateway CLI 명령어에서 사용되는 Apigee Edge 관리 API를 나열하도록 문서가 업데이트되었습니다. Edge Microgateway에서 사용하는 관리 API는 무엇인가요?를 참고하세요.

3.1.1

2월 20일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.1과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

버그 수정 및 개선사항:

-

146069701 -

microgateway-core모듈이HTTP_PROXY및HTTPS_PROXY환경 변수를 따르지 않는 문제가 수정되었습니다. 이 변경사항으로 인해 YAML 구성 파일의 프록시 설정이 지정된 경우 이제 무시됩니다. 환경 변수만 사용하여 프록시를 지정합니다.구성 파일에서 프록시 구성을 지정하려면 구성 파일에 지정된 프록시 URL과 동일한 프록시 URL을 언급하는

HTTP_PROXY변수도 지정해야 합니다. 예를 들어 다음과 같은 구성을 지정하는 경우edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

이 환경 변수도 지정해야 합니다.

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 - 새 구성 매개변수

edgemicro.headers_timeout가 추가되었습니다. 이 속성은 HTTP 파서가 전체 HTTP 헤더를 수신하기 위해 기다리는 시간 (밀리초)을 제한합니다. 예를 들면 다음과 같습니다.edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

내부적으로 이 매개변수는 요청에 Node.js

Server.headersTimeout속성을 설정합니다. (기본값:edgemicro.keep_alive_timeout로 설정된 시간보다 5초 더 긴 시간. 이 기본 설정은 부하 분산기나 프록시가 연결을 잘못 삭제하는 것을 방지합니다.) 149278885 - 하나의 전역 제한 시간 설정을 사용하는 대신 API 프록시 수준에서 타겟 API 제한 시간을 설정할 수 있는 새로운 기능이 추가되었습니다.

API 프록시에서 TargetEndpoint 속성

io.timeout.millis을 설정하면 Edge Microgateway가 해당 속성을 가져와 대상 엔드포인트별 제한 시간을 적용할 수 있습니다. 이 매개변수가 적용되지 않으면 Edge Microgateway는edgemicro.request_timeout로 지정된 전역 제한 시간을 사용합니다.

3.1.0

1월 21일 화요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.1.0과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

버그 수정 및 개선사항:

-

144187500 -

quotas.failOpen플래그가 트리거되면 새 WARN 수준 이벤트가 로깅됩니다. 이 플래그는 할당량 처리 오류가 발생하거나 Edge에 대한 '할당량 적용' 요청이 원격 할당량 카운터를 업데이트하지 못하는 경우 트리거됩니다. 이 경우 다음 원격 할당량 동기화가 성공할 때까지 할당량은 로컬 개수만 기반으로 처리됩니다. 이전에는 로그 수준이 DEBUG로 설정된 경우에만 이 이벤트가 로깅되었습니다.예를 들면 다음과 같습니다.

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 - Edge Microgateway에서 API 프록시의 변경사항을 감지할 때마다 진행 중이거나 새로운 트랜잭션이 영향을 받는 문제가 해결되었습니다. 이제 프록시가 변경되면 Edge Microgateway가 캐시를 새로고침하고 작업자 노드가 다시 시작됩니다. 이 변경사항으로 인해 진행 중인 트랜잭션과 마이크로게이트웨이로 전송되는 새 API 호출은 영향을 받지 않습니다.

- 146378327 -

sourceRequest,targetRequest,targetResponse의 로그 수준이 INFO 수준으로 변경되었습니다. - 146019878 - Edge 분석의 'API 프록시 성능'에 대해 계산된 지연 시간과 Edge Microgateway sourceResponse/targetResponse 로그 이벤트 간의 불일치가 수정되었습니다. 이제 Edge 분석 및 Microgateway 로그 이벤트의 지연 시간이 조정됩니다.

- 패턴 일치 로직 관련 변경사항:

- 147027862 - API 제품에 지정된 대로 다음 리소스 경로 일치 패턴을 지원하도록 oauth 플러그인이 업데이트되었습니다.

/{literal}**/{literal}*- 위 두 패턴의 조합

이 변경사항에 따라 Edge Microgateway 플러그인은 이제 '/', '/*', '/**'의 리소스 경로 동작 구성에 설명된 대로 Apigee Edge와 동일한 패턴 일치를 따릅니다.

- 145644205 - oauth 플러그인과 일치하도록 apiKeys 플러그인의 패턴 일치 로직 업데이트

- 147027862 - API 제품에 지정된 대로 다음 리소스 경로 일치 패턴을 지원하도록 oauth 플러그인이 업데이트되었습니다.

- 143488312 - 클라이언트 ID 매개변수의 선행 또는 후행 공백으로 인해 OAuth 토큰 및 API 키 요청의 JWT 제품 목록이 비어 있는 문제가 수정되었습니다.

- 145640807 및 147579179 - '동기화 도구'라는 특수 Edge Microgateway 인스턴스가 Apigee Edge에서 구성 데이터를 가져와 로컬 Redis 데이터베이스에 쓸 수 있는 새로운 기능이 추가되었습니다. 그런 다음 다른 마이크로게이트웨이 인스턴스가 데이터베이스에서 구성 데이터를 읽도록 구성할 수 있습니다. 이 기능은 Edge Microgateway에 복원력을 추가합니다.

이를 통해 마이크로게이트웨이 인스턴스가 Apigee Edge와 통신하지 않고도 시작하고 작동할 수 있습니다. 자세한 내용은 동기화 도구 사용하기를 참고하세요.

동기화 도구 기능은 현재 Redis 5.0.x와 함께 작동하도록 지원됩니다.

버전 3.0.x

버그 수정 및 개선사항 v.3.0.x

3.0.10

11월 8일 금요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.0.10과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

버그 수정 및 개선사항:

-

142677575 - Edge Microgateway용 API 제품에 사용되는 리소스 경로의 패턴 일치가 이제 '/', '/*', '/**' 리소스 경로의 동작 구성에 설명된 대로 Apigee Edge에서 사용되는 리소스 경로 패턴 일치와 일치하도록 기능이 업데이트되었습니다.

참고:

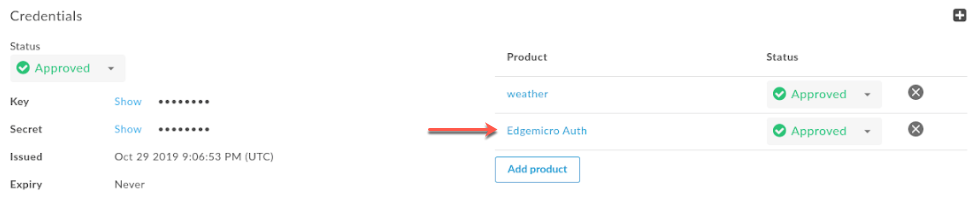

/*/2/**과 같은 복합 리소스 패턴을 사용하는 경우edgemicro_auth프록시가 독립형 API 제품에 추가되어야 합니다. 그런 다음 다음 스크린샷에 표시된 대로 프록시의 개발자 앱에 해당 제품을 포함해야 합니다.

참고: '/', '/*', '/**'의 리소스 경로 동작 구성에 설명된

features.isSingleForwardSlashBlockingEnabled구성 속성은 Edge Microgateway에서 지원되지 않습니다. 143740696 -

quotas구성 구조가 변경되었습니다 (버전 3.0.9 출시 노트 참고).quotas속성은 할당량 플러그인을 구성하는 데 사용됩니다. 구조 변경은 구성 요소의 명확성을 개선하기 위해 이루어졌습니다. 할당량 플러그인을 구성하려면 다음 YAML 구성을 사용하세요. 구성 속성의 이름은quotas입니다. 개별quotas구성 속성에 관한 자세한 내용은 할당량 구성 옵션을 참고하세요.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 - Redis를 할당량 지원 저장소로 사용할 수 있는 새로운 기능이 추가되었습니다.

useRedis이 true이면 volos-quota-redis 모듈이 사용됩니다. true인 경우 할당량은 Redis에 연결된 Edge Microgateway 인스턴스로만 제한됩니다. false인 경우 volos-quota-apigee 모듈이 지원 저장소로 사용되고 할당량 카운터는 전역입니다. 자세한 내용은 할당량 구성 옵션을 참고하세요. 예를 들면 다음과 같습니다.edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 -

edgemicro-auth프록시에서 생성된 토큰의 기본 만료 시간이 108,000밀리초 (1.8분)에서 1,800초 (30분)로 변경되었습니다. - 143551282 - SAML 지원 조직을 지원하기 위해

edgemicro genkeys명령어에‑‑token매개변수가 포함되도록 업데이트되었습니다. 이 매개변수를 사용하면 사용자 이름/비밀번호 대신 인증에 OAuth 토큰을 사용할 수 있습니다. 자세한 내용은 키 생성을 참고하세요.

3.0.9

10월 11일 금요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.0.9와 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

버그 수정 및 개선사항:

- 141989374 - 할당량 플러그인에 새로운 'fail open' 기능이 추가되었습니다.

이 기능을 사용 설정하면 할당량 처리 오류가 발생하거나 Edge에 대한 '할당량 적용' 요청이 원격 할당량 카운터를 업데이트하지 못하는 경우 다음 원격 할당량 동기화가 성공할 때까지 할당량이 로컬 개수만 기반으로 처리됩니다. 두 경우 모두 요청 객체에

quota-failed-open플래그가 설정됩니다.할당량 'fail open' 기능을 사용 설정하려면 다음 구성을 설정하세요.

quotas : failOpen : true

참고: 또한 OAuth 플러그인의

fail-open요청 객체 플래그 이름이oauth-failed-open로 변경되었습니다. - 142093764 - 할당량 초과를 방지하기 위해

edgemicro-auth프록시가 구성 변경되었습니다. 할당량 유형을 calendar로 설정하도록 변경합니다. 이 개선사항을 사용하려면edgemicro-auth를 버전 3.0.7 이상으로 업데이트해야 합니다. - 142520568 - 할당량 응답에서 MP(메시지 프로세서) ID 로깅을 사용 설정하는 새로운 기능이 추가되었습니다. 이 기능을 사용하려면

edgemicro-auth프록시를 버전 3.0.7 이상으로 업데이트하고 다음 구성을 설정해야 합니다.quotas: useDebugMpId: true

useDebugMpId가 설정되면 Edge의 할당량 응답에 MP ID가 포함되고 Edge Microgateway에 의해 로깅됩니다. 예를 들면 다음과 같습니다.{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

9월 26일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.0.8과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

버그 수정 및 개선사항:

- 140025210 - 새로운 'fail open' 기능이 추가되었습니다. 이 기능을 사용하면

edgemicro-auth프록시에 대한 API 키 확인 호출이 성공하지 못하도록 하는 연결 오류로 인해 만료된 JWT 토큰을 새로고침할 수 없는 경우에도 API 처리를 계속할 수 있습니다.이 기능을 사용하면 이전 토큰이 캐시에 남아 유예 기간이 만료될 때까지 재사용되는 유예 기간을 설정할 수 있습니다. 이 기능을 사용하면 일시적인 연결 실패 시 Edge Microgateway가 요청 처리를 계속할 수 있습니다. 연결이 재개되고 API 키 확인 호출이 성공하면 새 JWT가 가져와 캐시의 이전 JWT를 대체합니다.

새 '오류 시 허용' 기능을 구성하려면 다음 단계를 따르세요.

- Edge Microgateway 구성 파일의

oauth스탠자에서 다음 속성을 설정합니다.oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

예를 들면 다음과 같습니다.

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

이 예에서는 연결 문제로 인해 갱신할 수 없는 경우 이전 토큰이 5초 동안 사용됩니다. 5초 후에 인증 오류가 반환됩니다.

- Edge Microgateway 구성 파일의

- 141168968 - 모든 플러그인 로그 출력에

correlation_id를 포함하도록 업데이트되었습니다. 또한 일부 로그의 로그 수준이 필요에 따라error로 변경되었습니다. - 140193349 - 모든 API 키 확인 요청에서 Edge Microgateway 키와 비밀번호를 확인하도록

edgemicro-auth프록시가 업데이트되었습니다. Edge Microgateway가 모든 API 키 확인 요청에서 항상 키와 보안 비밀을 전송하도록 업데이트되었습니다. 이 변경사항은 클라이언트가 API 키만으로 JWT를 획득하지 못하도록 합니다. - 140090250 - 할당량 처리를 위한 진단 로깅을 추가하도록 업데이트되었습니다. 이번 변경으로 이제 할당량 로그 출력을 나머지 Edge Microgateway 로그와 연관시킬 수 있습니다.

3.0.7

9월 12일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

구성요소 버전:

다음 표에는 Edge Microgateway 3.0.7과 연결된 개별 구성요소 프로젝트의 버전 번호가 나와 있습니다. 각 구성요소는 별도의 프로젝트이므로 출시 번호가 기본 제품 버전과 일치하지 않을 수 있습니다.

| microgateway | core | config | 플러그인 | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

버그 수정 및 개선사항:

140075602 - 적절한 경우 5xx 상태 코드를 반환하도록 OAuth 플러그인이 업데이트되었습니다. 이전에는 플러그인이 200이 아닌 모든 경우에 4xx 상태 코드만 반환했습니다. 이제 200 상태가 아닌 메시지 응답의 경우 오류에 따라 정확한 4xx 또는 5xx 코드가 반환됩니다.

이 기능은 기본적으로 사용 중지되어 있습니다. 이 기능을 사용 설정하려면 Edge Microgateway 구성에

oauth.useUpstreamResponse: true속성을 추가하세요. 예를 들면 다음과 같습니다.oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 - 3.0.6 버전에서 새 구성 속성

quota.quotaUri가 추가되었습니다. 조직에 배포된edgemicro-auth프록시를 통해 할당량을 관리하려면 이 구성 속성을 설정하세요. 이 속성이 설정되지 않으면 할당량 엔드포인트는 기본적으로 내부 Edge Microgateway 엔드포인트로 설정됩니다. 예를 들면 다음과 같습니다.edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

3.0.7 출시에서

edgemicro-auth가 이 새 구성을 허용하도록 업데이트되었습니다.quotaUri속성을 사용하려면 최신edgemicro-auth프록시로 업그레이드해야 합니다. 자세한 내용은 edgemicro-auth 프록시 업그레이드를 참고하세요. - 140470888 - 인증을 제공하기 위해 할당량 호출에 승인 헤더가 추가되었습니다.

또한

edgemicro-auth프록시가 수정되어 할당량 식별자에서 'organization'이 삭제되었습니다. 할당량 엔드포인트가 고객의 조직에 있으므로 할당량 식별자가 더 이상 필요하지 않습니다. - 140823165 - 다음 속성 이름:

edgemicro: keepAliveTimeout3.0.6 버전에서 잘못 문서화되었습니다. 올바른 속성 이름은 다음과 같습니다.

edgemicro: keep_alive_timeout - 139526406 - 개발자 앱에 제품이 여러 개 있는 경우 할당량 수가 잘못되는 버그가 수정되었습니다. 이제 제품이 여러 개인 앱의 각 제품에 할당량이 올바르게 적용됩니다. 'appName + productName'의 조합은 할당량 식별자로 사용됩니다.

3.0.6

8월 29일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

- 138633700 - 새 구성 속성

keepAliveTimeout가 추가되었습니다. 이 속성을 사용하면 Edge Microgateway 제한 시간 (밀리초)을 설정할 수 있습니다. (기본값: 5,000밀리초)예를 들면 다음과 같습니다.

edgemicro: keep_alive_timeout: 600

- 140090623 - 새 구성 속성

quotaUri가 추가되었습니다. 조직에 배포된edgemicro-auth프록시를 통해 할당량을 관리하려면 이 구성 속성을 설정하세요. 이 속성이 설정되지 않으면 할당량 엔드포인트는 기본적으로 내부 Edge Microgateway 엔드포인트로 설정됩니다. 예를 들면 다음과 같습니다.edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

이 기능을 사용하려면 먼저 최신 버전의

edgemicro-auth프록시를 조직에 배포해야 합니다. 자세한 내용은 edgemicro-auth 프록시 업그레이드를 참고하세요. - 138722809 - 새 구성 속성

stack_trace가 추가되었습니다. 이 속성을 사용하면 스택 트레이스가 로그 파일에 표시되는지 여부를 제어할 수 있습니다. 예를 들면 다음과 같습니다.stack_trace: false

stack_trace이true으로 설정되면 스택 트레이스가 로그에 인쇄됩니다.false로 설정하면 스택 트레이스가 로그에 출력되지 않습니다.

3.0.5

8월 15일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

수정된 버그- 139005279 -

edgemicro status명령어가 올바른 수의 작업자 프로세스를 반환하지 않는 문제가 수정되었습니다. - 138437710 - 적절한 로그가 작성되지 않도록 하는 ExitCounter 클래스의 문제가 수정되었습니다.

- 139064652 - 이벤트 및 시스템 로그에

trace및debug로깅 수준을 추가하는 기능이 추가되었습니다. 현재는 이러한 로그 수준을 추가하는 기능만 추가되었습니다. 현재 사용 가능한 로그 수준은info,warn,error입니다. - 139064616 - 모든 콘솔 로그 문의 로그 출력이 표준화되었습니다. 이제 콘솔 로깅 문에 다음 속성이 포함됩니다.

- 타임스탬프

- 구성요소 이름

- 프로세스 ID

- 콘솔 로그 메시지

- 138413755 - cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey, configure 등 CLI 명령어의 JWT 키 및 보안 비밀 관련 로그 메시지 개선

- 138413577 - 백엔드 서비스 시간 제한의 오류 처리 추가 및 개선

- 138413303 - 응답 및 소켓 시간 제한의 오류 처리 추가 및 개선

- 138414116 - '연결 거부됨' 오류의 오류 처리 추가 및 개선

3.0.4

8월 1일 목요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

- 134445926 - 내부 Edge Microgateway 인증 개선

- 137582169 - 원치 않는 프로세스가 시작되는 문제를 해결했습니다. 추가 프로세스로 인해 플러그인이 다시 로드되고 메모리가 과도하게 사용되었습니다. 이제 Edge Microgateway가 프로세스 수를 예상된 한도 내로 유지합니다.

- 137768774 - 로그 메시지 개선사항:

- 트랜잭션 (요청) 로그가 정리되었습니다.

- 필요한 경우 로그 메시지를 추가했습니다.

- 콘솔 출력에서 관련 로그 파일로 트랜잭션 (요청) 로그 메시지를 이동했습니다.

- 중앙 집중식 로깅 기능을 사용하도록 콘솔 로그가 업데이트되었습니다.

- 138321133, 138320563 - 향후 할당량 개선을 지원하기 위한 할당량 버퍼의 기본 내부 변경사항

3.0.3

7월 23일 화요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

- 로깅 개선사항: 기존 런타임 로그는 런타임 데이터를 일관된 형식으로 캡처하고 로깅하는 새로운

eventLog()함수를 사용합니다. 로그 정보에는 다음이 포함됩니다.- 타임스탬프 (ISO 8601: YYYY-MM-DDTHH:mm:ss.sssZ)

- 로그 수준 (error, warn, info)입니다.

- 호스트 이름 - 요청 헤더의 요청 호스트 이름입니다.

- 프로세스 ID - Node.js 프로세스 클러스터를 실행하는 경우 로깅이 발생한 프로세스의 ID입니다.

- Apigee 조직 이름입니다.

- 조직의 환경 이름입니다.

- API 프록시 이름입니다.

- 클라이언트 IP 주소입니다.

- ClientId.

- 상관관계 ID (현재 설정되지 않음)

- Edge Microgateway 구성요소 이름입니다.

- 맞춤 메시지 - 일부 객체는 이 오류 속성에 전달된 추가 정보를 출력할 수 있습니다.

- 요청 메서드 (HTTP 요청인 경우)

- 응답 상태 코드 (HTTP 요청인 경우)

- 오류 메시지

- 오류 코드 - 객체에 오류 코드가 포함된 경우 이 속성에 출력됩니다.

- 걸린 시간

- 운영체제 줄 끝 표시입니다.

속성 값이 null이면 빈 괄호(

[])가 표시됩니다.다음 예시는 로그 형식을 보여줍니다.

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- 성능: API 제품이 환경을 기준으로 필터링되지 않았습니다. 이 문제는 해결되었습니다. (135038879)

- 기타 기능 테스트 통합 및 코드 품질 개선

3.0.2

2019년 7월 3일 수요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

코드 품질 - 코드의 품질이 검토되었으며 사용자가 요청한 품질 표준을 충족하도록 코드 변경이 이루어졌습니다. JSHint에서 파생된 코드 품질 오류 및 경고를 해결했습니다.

그 결과 실제 코드 오류가 식별되어 수정되었습니다. 모든 Apigee Edge Microgateway 모듈이 이 프로세스를 거쳤습니다. microgateway-config, microgateway-core, microgateway-plugins,microgateway의 6월 28일 및 7월 2일 커밋을 참고하세요.

코드 품질 변경사항이 있는 모든 모듈은 고객 사용 사례에 대한 Edge Microgateway 실행을 확인하는 내부 도구로 테스트했습니다.

3.0.1

2019년 6월 21일 금요일에 Edge Microgateway에 다음 수정사항과 개선사항이 출시되었습니다.

- 134834551 - Edge Microgateway의 지원되는 Node.js 버전 변경

(Node.js 지원 버전: 8, 12; 버전 7, 9, 11은 실험적임) - 134751883 - 부하 상태에서 다시 로드할 때 Edge Microgateway가 비정상 종료됨

- 134518428 - 필터 패턴이 잘못된 경우 Edge Microgateway의 제품 엔드포인트가 5XX를 반환함

- 135113408 - 작업자가 예기치 않게 종료되면 다시 시작해야 함

- 134945852 - oauth 플러그인에서 tokenCacheSize가 사용되지 않음

- 134947757 - oauth 플러그인에서 cacheTTL 설정

- 135445171 - OAuth의 유예 기간 계산이 올바르지 않음

- Edge Microgateway 설치와 함께 제공되는 memored 모듈 사용

- 135367906 - 보안 감사

버전 2.5.x

새로운 기능 및 개선사항 v.2.5.x

(2.5.38에서 수정, 2019년 7월 6일)

형식이 잘못된 JWT는 토큰 캐시를 사용할 때 작업자가 비정상 종료되도록 할 수 있습니다. Edge microgateway-plugins 모듈에서 수정했습니다. (b/134672029)

(2.5.37 추가됨) CLI 옵션 edgemicro-cert -t 추가

edgemicro cert -t 옵션을 사용하면 관리 API를 인증할 OAuth 토큰을 지정할 수 있습니다. 인증서 관리도 참고하세요.

(2.5.35에 추가됨) edgemicroctl를 사용하여 Edge Microgateway를 디버그하는 지원 추가

edgemicroctl과 함께 mgdebug 플래그를 사용할 수 있습니다. Kubernetes 통합 작업도 참고하세요.

(2.5.35 추가됨) edgemicroctl의 Windows 빌드 사용 설정

(2.5.31에 추가됨) 새로운 edgemicro-auth/token API

클라이언트/보안 비밀을 Base64 인코딩 기본 인증 헤더로, grant_type을 양식 매개변수로 전달할 수 있는 새로운 edgemicro-auth/token API가 추가되었습니다. 직접 Bearer 토큰 가져오기를 참고하세요.

(수정됨 2.5.31) 비공개 구성에서 토큰 플래그를 따르지 않음

Edge for Private Cloud에서 OAuth2 액세스 토큰을 사용하도록 Edge Microgateway를 구성하는 것이 제대로 작동하지 않는 문제 (토큰이 적용되지 않음)가 수정되었습니다.

Docker: 자체 서명 인증서 사용 지원

(2029년 5월 29일 추가됨) Node.js에서 기본적으로 신뢰하지 않는 인증 기관 (CA)을 사용하는 경우 Edge Microgateway로 Docker 컨테이너를 실행할 때 NODE_EXTRA_CA_CERTS 매개변수를 사용할 수 있습니다.

자세한 내용은 Node.js에서 신뢰하지 않는 CA 사용하기를 참고하세요.

Docker: TLS 지원

(2.5.29에 추가됨) 이제 Docker 컨테이너에서 실행되는 Edge Microgateway는 Edge Microgateway 서버로 전송되는 수신 요청 (업스트림 요청)과 Edge Microgateway에서 타겟 애플리케이션으로 전송되는 발신 요청 (다운스트림 요청)에 TLS를 지원합니다.

다음 예에서는 이러한 TLS 구성을 설정하는 방법을 자세히 설명합니다.

이 예시에서는 컨테이너 마운트 지점 /opt/apigee/.edgemicro를 사용하여 인증서를 로드하는 방법을 보여줍니다. 인증서는 Edge Microgateway 구성 파일에서 참조됩니다.

Docker: 요청 프록시 지원

(2027년 5월 27일 추가됨) Docker 컨테이너에서 Edge Microgateway를 실행하는 경우 이러한 옵션을 사용하여 마이크로게이트웨이가 방화벽 뒤에서 실행될 때 프록시 동작을 제어할 수 있습니다.

HTTP_PROXYHTTPS_PROXYNO_PROXY

자세한 내용은 Edge Micro를 Docker 컨테이너로 실행을 참고하세요.

Docker: 플러그인 안내 업데이트

(2.5.27에 추가됨) 이제 Docker 컨테이너에서 Edge Microgateway를 실행하는 경우 플러그인을 배포하는 두 가지 옵션이 있습니다. Docker 마운트 지점을 사용하는 옵션은 새로 추가된 것입니다. 다른 옵션은 이전에도 있었고 기본적으로 변경되지 않았지만 Dockerfile이 업데이트되었습니다. 자세한 내용은 다음 링크를 참고하세요.

- 옵션 A: 볼륨에 플러그인 디렉터리 마운트 (신규)

- 옵션 B: 컨테이너에 플러그인 빌드 (업데이트됨)

KVM 업그레이드 명령어를 위한 새로운 OAuth 토큰 지원

(2.5.27 추가됨) upgradekvm 명령어와 함께 OAuth 토큰을 사용할 수 있습니다. 자세한 내용은 KVM 업그레이드를 참고하세요.

Edge 애널리틱스에서 API 분리

(2024년 5월 26일 추가됨) 새로운 분석 플러그인 플래그를 사용하면 특정 API 경로를 분리하여 Edge 분석 대시보드에 별도의 프록시로 표시할 수 있습니다. 예를 들어 상태 점검 API를 분리하여 실제 API 호출과 혼동하지 않도록 할 수 있습니다. 자세한 내용은 분석에서 경로 제외하기를 참고하세요.

로컬 프록시 구성

(2025년 2월 5일 추가됨) 로컬 프록시를 사용하면 Apigee Edge에서 마이크로게이트웨이 인식 프록시를 수동으로 만들 필요가 없습니다. 대신 마이크로게이트웨이는 로컬 프록시의 기본 경로를 사용합니다. 자세한 내용은 로컬 프록시 모드 사용을 참고하세요.

독립형 모드 사용

(2025년 2월 5일 추가됨) Apigee Edge 종속 항목에서 완전히 분리된 Edge Microgateway를 실행할 수 있습니다. 독립형 모드라고 하는 이 시나리오를 사용하면 인터넷 연결 없이 Edge Microgateway를 실행하고 테스트할 수 있습니다(독립형 모드에서 Edge Microgateway 실행 참고).

키 취소

(2019년 5월 19일 추가됨) Edge Microgateway 구성의 키 및 보안 비밀 사용자 인증 정보를 취소하는 새 CLI 명령어가 추가되었습니다.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

Docker 지원

(2019년 5월 2일 추가됨) 이제 최신 Edge Microgateway 출시 버전을 Docker 이미지로 다운로드할 수 있습니다.

docker pull gcr.io/apigee-microgateway/edgemicro:latest

Kubernetes 지원

(2019년 5월 2일 추가됨) Kubernetes 클러스터에 배포된 서비스 앞에 Edge Microgateway를 서비스 또는 사이드카 게이트웨이로 배포할 수 있습니다. Kubernetes와 Edge Microgateway 통합 개요를 참고하세요.

TCP nodelay 옵션 지원

(2.5.16 추가됨) Edge Micro 구성에 새 구성 설정인 nodelay가 추가되었습니다.

기본적으로 TCP 연결은 Nagle 알고리즘을 사용하여 데이터를 버퍼링한 후 전송합니다. nodelay을 true로 설정하면 이 동작이 사용 중지됩니다 (socket.write()이 호출될 때마다 데이터가 즉시 전송됨). 자세한 내용은 Node.js 문서를 참고하세요.

nodelay를 사용 설정하려면 다음과 같이 Edge Micro 구성 파일을 수정합니다.

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

영구 모니터링을 위한 새로운 CLI 옵션

(2.5.12 추가됨) edgemicro forever 명령어에 새 매개변수가 추가되었습니다. 이러한 매개변수를 사용하면 forever.json 파일의 위치를 지정하고 Forever 백그라운드 프로세스를 시작하거나 중지할 수 있습니다. 영구 모니터링도 참고하세요.

| 매개변수 | 설명 |

|---|---|

-f, --file | forever.json 파일의 위치를 지정합니다. |

-a, --action | start 또는 stop. 기본값은 start입니다. |

예:

Forever를 시작하려면 다음 단계를 따르세요.

edgemicro forever -f ~/mydir/forever.json -a start

Forever를 중지하려면 다음 단계를 따르세요.

edgemicro forever -a stop

JWT 키 순환

Edge Microgateway에서 OAuth 보안에 사용되는 JWT 토큰을 생성하는 데 사용되는 공개 키/비공개 키 쌍을 순환할 수 있는 새로운 기능이 추가되었습니다. JWT 키 순환을 참고하세요.

다운로드한 API 프록시 필터링

기본적으로 Edge Microgateway는 이름 지정 접두사 'edgemicro_'로 시작하는 Edge 조직의 모든 프록시를 다운로드합니다. 이 기본값을 변경하여 이름이 패턴과 일치하는 프록시를 다운로드할 수 있습니다. 다운로드한 프록시 필터링을 참고하세요.

API 프록시 없이 제품 지정

Apigee Edge에서는 API 프록시가 포함되지 않은 API 제품을 만들 수 있습니다. 이 제품 구성을 사용하면 해당 제품과 연결된 API 키가 조직에 배포된 모든 프록시에서 작동할 수 있습니다. 버전 2.5.4부터 Edge Microgateway는 이 제품 구성을 지원합니다.

영구 모니터링 지원

Edge Microgateway에는 Edge Microgateway를 다시 시작해야 하는 횟수와 간격을 제어하도록 구성할 수 있는 forever.json 파일이 있습니다. 이 파일은 Forever를 프로그래매틱 방식으로 관리하는 forever-monitor라는 서비스를 구성합니다.

영구 모니터링을 참고하세요.

Edge Micro 구성 파일의 중앙 관리

Edge Microgateway 인스턴스를 여러 개 실행하는 경우 단일 위치에서 구성을 관리하는 것이 좋습니다. Edge Micro가 구성 파일을 다운로드할 수 있는 HTTP 엔드포인트를 지정하면 됩니다. 구성 파일 엔드포인트 지정을 참고하세요.

forever CLI 옵션 지원

(2.5.8 추가됨) edgemicro forever [package.json] 명령어를 사용하여 forever.json 파일의 위치를 지정합니다. 이 명령어가 추가되기 전에는 구성 파일이 Edge Microgateway 루트 디렉터리에 있어야 했습니다.

예를 들면 다음과 같습니다.

edgemicro forever ~/mydir/forever.json

reload 명령어에 configUrl 옵션 추가

(2.5.8 추가됨) 이제 edgemicro reload 명령어와 함께 --configUrl 또는 -u 옵션을 사용할 수 있습니다.

JWT 시간 불일치 유예 기간

(2.5.7 추가됨) OAuth 구성의 gracePeriod 속성은 시스템 시계와 JWT 승인 토큰에 지정된 Not Before (nbf) 또는 Issued At(iat) 시간 간의 약간의 불일치로 인해 발생하는 오류를 방지하는 데 도움이 됩니다. 이 속성을 이러한 불일치를 허용할 초 수로 설정합니다. OAuth 속성을 참고하세요.

(2.5.7 추가됨) OAuth 구성의 gracePeriod 속성은 시스템 시계와 JWT 승인 토큰에 지정된 Not Before (nbf) 또는 Issued At(iat) 시간 간의 약간의 불일치로 인해 발생하는 오류를 방지하는 데 도움이 됩니다. 이 속성을 이러한 불일치를 허용할 초 수로 설정합니다. OAuth 속성을 참고하세요.

수정된 버그 v2.5.x

- (문제 #236) 캐시 지우기에서 오타 수정

- (문제 #234) Edge Microgateway 2.5.35의 다시 로드 비정상 종료

- (문제 135) -v 옵션을 사용할 때 잘못된 가상 호스트 참조 'secure' 오류가 발생합니다. 이 수정사항은 가상 호스트가 '-v' 플래그에 지정된 내용과 정확히 일치하도록 배포 전에 edgemicro-auth 프록시를 수정합니다. 또한 가상 호스트의 수와 이름을 원하는 대로 지정할 수 있습니다 (더 이상 기본값과 보안으로 제한되지 않음).

- (문제 #141) edgemicro reload 명령어는 구성 파일 옵션 -c를 지원하지 않습니다. 이 문제는 해결되었습니다.

- (문제 #142) Edge Microgateway가 설치 시 지원 중단된 암호화에 대해 불만을 제기합니다. 이 문제는 해결되었습니다.

- (문제 #145) 할당량이 Edge Microgateway와 작동하지 않음 이 문제는 해결되었습니다.

- (Apigee 커뮤니티 문제: EMG - OAUTH에서 API 프록시와 리소스 URI 모두에 대해 JWT 토큰이 검증됨) OAUTH에서 API 프록시와 리소스 URI 모두에 대해 JWT 토큰이 검증됩니다. 이 문제는 해결되었습니다.

- (Apigee 커뮤니티 문제: 헤더에 OAuth 토큰이 없어도 Microgateway가 작동함) Microgateway가 OAuth와 함께 작동하지 않습니다. 이 문제는 해결되었습니다.

- Windows에서 pidPath 수정

- (문제 #157) 다음 오류 메시지를 일으킨 문제가 수정되었습니다.

ReferenceError: deployProxyWithPassword가 정의되지 않았습니다. - (문제 #169) Node.js 종속 항목 업데이트 (npm 감사)

- 이제

edgemicro-auth프록시가 Edge JWT 정책을 사용합니다. 프록시는 더 이상 Node.js에 의존하여 JWT 지원을 제공하지 않습니다.

버전 2.4.x

새로운 기능 및 개선사항 v.2.4.x

1. edgemicro-auth 프록시의 맞춤 별칭 설정 (PR 116)

edgemicro-auth 프록시의 기본 기본 경로를 변경할 수 있습니다. 기본적으로 기본 경로는 /edgemicro-auth입니다. 이를 변경하려면 edgemicro configure 명령어에서 -x 플래그를 사용합니다.

예:

edgemicro configure -x /mypath …

2. 기본 경로의 와일드 카드 지원 (PR 77)

edgemicro_* 프록시의 기본 경로에서 하나 이상의 '*' 와일드 카드를 사용할 수 있습니다. 예를 들어 /team/*/members의 기본 경로를 사용하면 클라이언트가 새 팀을 지원하기 위해 새 API 프록시를 만들 필요 없이 https://[host]/team/blue/members 및 https://[host]/team/green/members를 호출할 수 있습니다. /**/는 지원되지 않습니다.

중요: Apigee는 와일드 카드 '*'로 시작하는 기본 경로를 지원하지 않습니다. 예를 들어 /*/search는 지원되지 않습니다.3. 비공개 클라우드 구성을 위해 CLI에 맞춤 구성 경로가 추가되었습니다 (PR 99).

기본적으로 마이크로게이트웨이 구성 파일은 ./config/config.yaml에 있습니다. 이제 init, configure, start 명령어에서 -c 또는 --configDir 플래그를 사용하여 명령줄에 맞춤 구성 경로를 지정할 수 있습니다. 프라이빗 클라우드 설치의 맞춤 구성 디렉터리가 인식되지 않는 문제가 해결되었습니다.

예:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

4. *_PROXY 변수 준수 (PR 61)

Edge Microgateway가 방화벽 뒤에 설치되어 있고 공용 클라우드의 Apigee Edge와 통신할 수 없는 경우 고려할 수 있는 두 가지 옵션이 있습니다.

옵션 1:

첫 번째 옵션은 마이크로게이트웨이 구성 파일에서 edgemicro: proxy_tunnel 옵션을 true로 설정하는 것입니다.

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: true

proxy_tunnel이 true인 경우 Edge Microgateway는 HTTP CONNECT 메서드를 사용하여 단일 TCP 연결을 통해 HTTP 요청을 터널링합니다. (프록시를 구성하는 환경 변수가 TLS 사용 설정된 경우도 마찬가지입니다.)

옵션 2:

두 번째 옵션은 프록시를 지정하고 마이크로게이트웨이 구성 파일에서 proxy_tunnel을 false로 설정하는 것입니다. 예를 들면 다음과 같습니다.

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: false

이 경우 다음 변수를 설정하여 사용하려는 각 HTTP 프록시의 호스트 또는 Edge Microgateway 프록시를 처리하지 않아야 하는 호스트를 제어할 수 있습니다. HTTP_PROXY, HTTPS_PROXY, NO_PROXY NO_PROXY를 Edge Microgateway가 프록시하지 않아야 하는 도메인의 쉼표로 구분된 목록으로 설정할 수 있습니다. 예를 들면 다음과 같습니다.

export HTTP_PROXY='http://localhost:3786' export HTTPS_PROXY='https://localhost:3786'

이러한 변수에 대한 자세한 내용은 다음을 참고하세요.

https://www.npmjs.com/package/request#controlling-proxy-behaviour-using-environment-variables

5. 타겟 요청의 맞춤 제한 시간 설정 (PR 57)

다음 구성으로 타겟 요청에 대한 맞춤 제한 시간을 설정할 수 있습니다.

edgemicro: request_timeout: 10

시간 제한은 초 단위로 설정됩니다. 제한 시간이 초과되면 Edge Microgateway는 504 상태 코드로 응답합니다.

6. 타겟 응답의 맞춤 HTTP 상태 메시지 준수 (PR 53)

Edge Microgateway는 타겟 응답에 설정된 맞춤 HTTP 상태 메시지를 따릅니다. 이전 출시에서는 타겟에서 전송된 상태 메시지가 Node.js 기본값으로 재정의되었습니다.

7. X-Forwarded-For 헤더는 분석의 client_ip를 설정할 수 있습니다.

이 헤더가 있으면 X-Forwarded-For 헤더가 Edge 분석에 보고되는 client_ip 변수를 설정합니다. 이 기능을 사용하면 Edge Microgateway에 요청을 보낸 클라이언트의 IP를 알 수 있습니다.

8. OAuth 플러그인 변경사항

OAuth 플러그인은 API 키 확인과 OAuth 액세스 토큰 확인을 지원합니다. 이 변경사항 이전에는 플러그인에서 두 가지 형태의 보안을 모두 허용했습니다. 이 변경사항을 통해 이전 버전과의 호환성을 유지하면서 이러한 보안 모델 중 하나만 허용할 수 있습니다.

OAuth 플러그인에 다음 두 가지 새로운 플래그가 추가됩니다.

-

allowOAuthOnly: true로 설정된 경우 모든 API는 Bearer 액세스 토큰이 포함된 Authorization 헤더를 전달해야 합니다.

-

allowAPIKeyOnly -- true로 설정된 경우 모든 API는 API 키가 포함된 x-api-key 헤더 (또는 맞춤 위치)를 전달해야 합니다.

Edge Microgateway 구성 파일에서 다음과 같이 이러한 플래그를 설정합니다.

oauth: allowNoAuthorization: false allowInvalidAuthorization: false keep-authorization-header: false allowOAuthOnly: false allowAPIKeyOnly: false

9. edgemicro-auth 프록시 개선 (PR 40)

edgemicro-auth 프록시가 개선되었습니다. 이러한 변경사항 이전에는 프록시가 암호화된 보관소인 Edge 보안 저장소에 키를 저장했습니다. 이제 프록시가 Edge의 암호화된 키-값 맵 (KVM)에 키를 저장합니다.

10. 플러그인에서 기본 타겟 URL 재작성 (PR 74)

타겟 엔드포인트 포트를 재정의하고 HTTP와 HTTPS 중에서 선택할 수도 있습니다. 플러그인 코드에서 req.targetPort 및 req.targetSecure 변수를 수정합니다. HTTPS를 선택하려면 req.targetSecure를 true로 설정하고 HTTP의 경우 false로 설정합니다. req.targetSecure를 true로 설정하는 경우 이 토론 스레드에서 자세히 알아보세요.

11. OAuth 토큰 인증 초기 지원 (PR 125)

사용자 이름/비밀번호 대신 인증에 OAuth 토큰을 사용하도록 Edge Microgateway를 구성할 수 있습니다. OAuth 토큰을 사용하려면 edgemicro configure 명령어에서 다음 매개변수를 사용합니다.

-t, --token <token>

예를 들면 다음과 같습니다.

edgemicro configure -o docs -e test -t <your token>

수정된 버그 v2.4.3

- edgemicro-auth 프록시를 올바르게 실행하려면 유료 조직이 필요했던 문제가 해결되었습니다. 이제 평가판 조직에서도 Edge Microgateway를 사용할 수 있습니다. (PR 5)

- 스트림에서 데이터 처리가 완료되지 않았는데 종료 핸들러가 실행되는 문제가 수정되었습니다. 이로 인해 부분 응답이 전송되었습니다. (PR 71)

- 프라이빗 클라우드 설치의 맞춤 구성 디렉터리가 인식되지 않는 문제가 수정되었습니다. (PR 110)

- 클라이언트와 Edge Microgateway 간 양방향 SSL 문제가 수정되었습니다. (PR 70)

- API 키 확인이 제대로 작동하려면 프록시 basepath에 후행 슬래시가 필요했던 문제가 수정되었습니다. 이제 기본 경로 끝에 후행 슬래시가 필요하지 않습니다. (PR 48)

버전 2.3.5

새로운 기능 및 개선사항 v.2.3.5

프록시 필터링

Edge Microgateway 인스턴스에서 처리할 마이크로게이트웨이 인식 프록시를 필터링할 수 있습니다.

Edge Microgateway가 시작되면 연결된 조직의 모든 microgateway 인식 프록시를 다운로드합니다. 다음 구성을 사용하여 마이크로게이트웨이에서 처리할 프록시를 제한합니다. 예를 들어 이 구성은 마이크로게이트웨이에서 처리할 프록시를 edgemicro_proxy-1, edgemicro_proxy-2, edgemicro_proxy-3의 세 개로 제한합니다.

proxies: - edgemicro_proxy-1 - edgemicro_proxy-2 - edgemicro_proxy-3

애널리틱스 데이터 마스킹

새 구성을 사용하면 요청 경로 정보가 Edge 분석에 표시되지 않도록 할 수 있습니다. 요청 URI 또는 요청 경로를 마스킹하려면 마이크로게이트웨이 구성에 다음을 추가합니다. URI는 요청의 호스트 이름과 경로 부분으로 구성됩니다.

analytics: mask_request_uri: 'string_to_mask' mask_request_path: 'string_to_mask'

버전 2.3.3

새로운 기능 및 개선사항 v.2.3.3

이번 출시의 새로운 기능과 향상된 기능은 다음과 같습니다.

자동 변경사항 폴링 사용 중지

마이크로게이트웨이 구성에서 이 속성을 설정하여 자동 변경사항 폴링을 사용 중지할 수 있습니다.

disabled_config_poll_interval: true

기본적으로 주기적 폴링은 Edge에서 이루어진 변경사항 (제품, 마이크로게이트웨이 인식 프록시 등의 변경사항)과 로컬 구성 파일에 이루어진 변경사항을 모두 포착합니다. 기본 폴링 간격은 600초 (5분)입니다.

플러그인에서 타겟 URL 재작성

플러그인 코드에서 req.targetHostname 및 req.targetPath 변수를 수정하여 플러그인에서 기본 타겟 URL을 동적으로 재정의할 수 있습니다.

새 플러그인 함수 서명

타겟 응답을 인수로 제공하는 새로운 플러그인 함수 서명이 추가되었습니다. 이렇게 하면 플러그인이 타겟 응답에 더 쉽게 액세스할 수 있습니다.

function(sourceRequest, sourceResponse, targetResponse, data, cb)

간소화된 기본 로깅 출력

이제 기본적으로 로깅 서비스는 다운로드된 프록시, 제품, JWT의 JSON을 생략합니다.

Edge Microgateway를 시작할 때 DEBUG=*를 설정하여 이러한 객체를 기본적으로 출력하도록 변경할 수 있습니다. 예를 들면 다음과 같습니다.

DEBUG=* edgemicro start -o docs -e test -k abc123 -s xyz456

CLI에 커스텀 구성 경로 추가

기본적으로 마이크로게이트웨이 구성 파일은 ./config/config.yaml에 있습니다. 이제 init, configure, start 명령어에서 명령줄에 맞춤 구성 경로를 지정할 수 있습니다. 예를 들면 다음과 같습니다.

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

수정된 버그 v2.3.3

- 대규모 요청/응답 중에 발생하는 메모리 누수가 수정되었습니다.

- 플러그인 실행 순서가 수정되었습니다. 이제 문서에 설명된 대로 작동합니다.

- accumulate-request 플러그인이 더 이상 GET 요청에서 멈추지 않습니다.

- 응답 본문이 부족하여 오류가 발생하는 accumulate-response 플러그인의 문제가 해결되었습니다.

버전 2.3.1

설치 참고사항

일부 이전 버전의 Edge Microgateway에서는 ZIP 파일을 다운로드하여 소프트웨어를 설치할 수 있습니다. 이 ZIP 파일은 더 이상 지원되지 않습니다. Edge Microgateway를 설치하려면 다음을 사용해야 합니다.

npm install -g edgemicro

자세한 내용은 설치 주제를 참고하세요.

새로운 기능 및 개선사항 v.2.3.1

이번 출시의 새로운 기능과 향상된 기능은 다음과 같습니다.

프록시 필터링

새 구성을 사용하면 Edge Microgateway가 시작 시 로드할 프록시를 필터링할 수 있습니다. 이전에는 마이크로게이트웨이가 edgemicro 구성 명령어에 지정된 Edge 조직/환경에서 가져온 모든 마이크로게이트웨이 인식 프록시 (edgemicro_*라는 프록시)를 로드했습니다. 이 새로운 기능을 사용하면 Edge Microgateway가 지정된 프록시만 로드하도록 프록시 목록을 필터링할 수 있습니다. 다음과 같이 프록시 요소를 마이크로게이트웨이 구성 파일에 추가하면 됩니다.

edge micro: proxies: - edgemicro_[name] - edgemicro_[name] ...

예를 들어 Edge 조직/환경에 edgemicro_foo 및 edgemicro_bar라는 프록시를 포함하여 50개의 edgemicro_* 프록시가 있다고 가정해 보겠습니다. 다음과 같이 마이크로게이트웨이에 이 두 프록시만 사용하도록 지시할 수 있습니다.

edge micro:

proxies:

- edgemicro_foo

- edgemicro_bar시작 시 마이크로게이트웨이는 지정된 프록시만 호출할 수 있습니다. Edge 조직/환경에서 다운로드한 다른 마이크로게이트웨이 인식 프록시를 호출하려고 하면 오류가 발생합니다.

플러그인에서 타겟 요청 헤더 설정

타겟 요청 헤더를 추가하거나 수정하려는 경우 고려해야 할 두 가지 기본 패턴이 있습니다. 하나는 수신 요청에 데이터가 포함된 경우 (POST 요청의 경우)이고 다른 하나는 데이터가 포함되지 않은 경우 (간단한 GET 요청의 경우)입니다.

들어오는 요청에 데이터가 포함되어 있고 타겟 요청에 요청 헤더를 설정하려는 경우를 생각해 보겠습니다. 이전 버전의 Edge Microgateway에서는 이 경우에 타겟 헤더를 안정적으로 설정할 수 없었습니다.

이 패턴의 핵심은 먼저 클라이언트로부터 수신되는 모든 데이터를 누적하는 것입니다. 그런 다음 onend_request() 함수에서 새 함수 request.setOverrideHeader(name,

value)를 사용하여 헤더를 맞춤설정합니다.

다음은 이 작업을 수행하는 방법을 보여주는 샘플 플러그인 코드입니다. onend_request에 설정된 헤더는 타겟으로 전송됩니다.

module.exports.init = function(config, logger, stats) { function accumulate(req, data) { if (!req._chunks) req._chunks = []; req._chunks.push(data); } return { ondata_request: function(req, res, data, next) { if (data && data.length > 0) accumulate(req, data); next(null, null); }, onend_request: function(req, res, data, next) { if (data && data.length > 0) accumulate(req, data); var content = Buffer.concat(req._chunks); delete req._chunks; req.setOverrideHeader('foo', 'bar'); req.setOverrideHeader('content-length', content.length); next(null, content); }, onerror_request: function(req, res, data, next) { next(null, null); } }; }

요청에 데이터가 포함되지 않은 경우 onrequest() 핸들러에서 타겟 헤더를 설정할 수 있습니다. 이 패턴은 새로운 것이 아닙니다. 이전에도 문서화되었으며 Edge Microgateway와 함께 제공되는 샘플 플러그인에서 사용되었습니다.

onrequest: function(req, res, next) { debug('plugin onrequest'); req.headers['x-foo-request-id'] = "bar"; req.headers['x-foo-request-start'] = Date.now(); next(); }

다운타임 없는 새로고침 기능

Edge Microgateway를 구성한 후에는 메시지를 삭제하지 않고 구성을 로드할 수 있습니다. 이 변경사항으로 인해 Edge Microgateway는 항상 클러스터 모드로 시작되며 --cluster 옵션이 edgemicro start 명령에서 삭제되었습니다.

또한 세 개의 새로운 CLI 명령어가 추가되었습니다. edgemicro start 명령어가 실행된 동일한 디렉터리에서 다음 명령어를 실행해야 합니다.

edgemicro status- Edge Microgateway가 실행 중인지 확인합니다.edgemicro stop- Edge Microgateway 클러스터를 중지합니다.edgemicro reload- 다운타임 없이 Edge Microgateway 구성을 다시 로드합니다.

다운타임 없는 자동 구성 새로고침

Edge Microgateway는 주기적으로 새 구성을 로드하고 변경사항이 있으면 다시 로드를 실행합니다. 폴링은 Edge에서 이루어진 변경사항 (제품, 마이크로게이트웨이 인식 프록시 등의 변경사항)과 로컬 구성 파일에 이루어진 변경사항을 모두 감지합니다. 기본 폴링 간격은 600초 (5분)입니다. 마이크로게이트웨이 구성 파일에서 다음과 같이 기본값을 변경할 수 있습니다.

edgemicro: config_change_poll_interval: [seconds]

CLI에 버전 정보 추가

--version 플래그가 CLI에 추가되었습니다. Edge Microgateway의 현재 버전을 가져오려면 다음을 사용하세요.

edgemicro --version

새 Edge Microgateway 서버 SSL 옵션

이제 Edge Microgateway는 key 및 cert 외에 다음 서버 SSL 옵션을 지원합니다.

| 옵션 | 설명 |

|---|---|

pfx |

PFX 형식의 클라이언트 비공개 키, 인증서, CA 인증서가 포함된 pfx 파일의 경로입니다. |

passphrase |

비공개 키 또는 PFX의 암호를 포함하는 문자열입니다. |

ca |

PEM 형식의 신뢰할 수 있는 인증서 목록이 포함된 파일의 경로입니다. |

ciphers |

사용할 암호를 설명하는 문자열로, ':'로 구분됩니다. |

rejectUnauthorized |

true인 경우 서버 인증서가 제공된 CA 목록에 대해 확인됩니다. 확인이 실패하면 오류가 반환됩니다. |

secureProtocol |

사용할 SSL 메서드입니다. 예를 들어 SSL을 버전 3으로 강제하는 SSLv3_method가 있습니다. |

servername |

SNI (서버 이름 표시) TLS 확장 프로그램의 서버 이름입니다. |

로그 파일을 stdout으로 전송

새 구성 설정으로 로그 데이터를 표준 출력으로 보낼 수 있습니다.

edgemicro: logging: to_console: true

로그 파일 관리를 참고하세요.

버전 2.1.2

이번 출시의 새로운 기능과 향상된 기능은 다음과 같습니다.

구성을 위한 맞춤 API 엔드포인트 허용

맞춤 인증 서비스 사용을 지원하는 승인 프록시를 위한 새로운 구성 가능한 엔드포인트가 있습니다. 이러한 엔드포인트는 다음과 같습니다.

edgeconfig:verify_api_key_urledgeconfig:products

자세한 내용은 커스텀 인증 서비스 사용을 참고하세요.

버전 2.1.1

이번 출시의 새로운 기능과 향상된 기능은 다음과 같습니다.

크로스 플랫폼 호환 인증 프록시 배포

Edge Microgateway 승인 프록시를 Edge에 배포하는 데 사용되는 명령어가 Windows 시스템과 호환되도록 개선되었습니다.

버전 2.1.0

새로운 기능 및 개선사항 v.21.0

새로운 기능과 개선사항은 다음과 같습니다.

클라이언트 SSL/TLS 옵션 지정

새로운 구성 옵션 집합을 사용하여 타겟에 대한 SSL/TSL 연결의 클라이언트 옵션을 지정할 수 있습니다. 클라이언트 SSL/TSL 옵션 사용을 참고하세요.

버전 2.0.11

설치 참고사항 v2.0.11

일부 이전 버전의 Edge Microgateway에서는 ZIP 파일을 다운로드하여 소프트웨어를 설치할 수 있습니다. 이 ZIP 파일은 더 이상 지원되지 않습니다. Edge Microgateway를 설치하려면 다음을 사용해야 합니다.

npm install -g edgemicro

자세한 내용은 설치 주제를 참고하세요.

새로운 기능 및 개선사항 v.2.0.11

새로운 기능과 개선사항은 다음과 같습니다.

시작 시 포트 지정

시작 명령어를 사용하면 구성 파일에 지정된 포트를 재정의하는 포트 번호를 지정할 수 있습니다. PORT 환경 변수를 사용하여 포트 번호를 지정할 수도 있습니다. 자세한 내용은 start 명령어를 참고하세요.

선택적으로 인증 헤더 유지

새 구성 설정인 keepAuthHeader를 사용하면 요청에서 전송된 승인 헤더를 유지할 수 있습니다. true로 설정하면 인증 헤더가 타겟에 전달됩니다. oauth 속성을 참고하세요.

맞춤 승인 서비스를 사용할 수 있음

인증을 처리하는 자체 맞춤 서비스를 사용하려면 Edge Microgateway 구성 파일에서 authUri 값을 서비스로 변경합니다. 자세한 내용은 맞춤 인증 서비스 사용을 참고하세요.

버전 2.0.4

Edge Microgateway v.2.0.4는 2016년 5월 25일에 출시되었습니다.

새로운 기능 및 개선사항 v2.0.4

이번 출시 버전의 새로운 기능과 향상된 기능은 다음과 같습니다.

제품의 리소스 경로 지원

이제 Edge Microgateway에서 제품의 리소스 경로를 지원합니다. 리소스 경로를 사용하면 프록시 경로 서픽스를 기반으로 API에 대한 액세스를 제한할 수 있습니다. 제품을 만들고 리소스 경로를 구성하는 방법에 대한 자세한 내용은 API 제품 만들기를 참고하세요.

npm 전역 설치 지원

이제 npm -g (전역) 옵션을 사용하여 Edge Microgateway를 설치할 수 있습니다. 이 옵션에 대한 자세한 내용은 npm 문서를 참고하세요.

버전 2.0.0

Edge Microgateway v2.0.0은 2016년 4월 18일에 출시되었습니다.

새로운 기능 및 개선사항 v.2.0.0

이번 출시 버전의 새로운 기능과 향상된 기능은 다음과 같습니다.

단일 프로세스 서버

이제 Edge Microgateway는 단일 프로세스 서버입니다. 이제 하나의 프로세스 (이전에는 '에이전트'라고 함)가 두 번째 프로세스인 Edge Microgateway를 실행하는 두 프로세스 모델을 사용하지 않습니다. 새 아키텍처를 사용하면 자동화 및 컨테이너화가 더 쉬워집니다.

네임스페이스 구성 파일

이제 구성 파일이 조직과 환경을 사용하여 네임스페이스되므로 여러 Microgateway 인스턴스를 동일한 호스트에서 실행할 수 있습니다. Edge Microgateway 구성 명령어를 실행하면 ~/.edgemicro에서 구성 파일을 찾을 수 있습니다.

새 환경 변수

이제 환경 변수가 4개(EDGEMICRO_ORG, EDGEMICRO_ENV, EDGEMICRO_KEY, EDGEMICRO_SECRET)가 있습니다. 시스템에서 이러한 변수를 설정하면 명령줄 인터페이스 (CLI)를 사용하여 Edge Microgateway를 구성하고 시작할 때 값을 지정하지 않아도 됩니다.

캐시된 구성

Apigee Edge에 연결되지 않은 상태에서 다시 시작하면 Edge Microgateway는 캐시된 구성 파일을 사용합니다.

클러스터 모드

이제 클러스터 모드에서 Edge Microgateway를 시작하는 옵션이 있습니다. 클러스터 모드를 사용하면 멀티코어 시스템을 활용할 수 있습니다. 마이크로게이트웨이는 이 기능을 위해 Node.js 클러스터 모듈을 사용합니다. 자세한 내용은 Node.js 문서를 참고하세요.

수정된 버그 v2.0.0

이제 플러그인 이벤트 수명 주기가 새 콜백이 있는 코드를 포함하는 비동기 코드를 올바르게 처리합니다.

버전 1.1.2

Edge Microgateway v. 1.1.2는 2016년 3월 14일에 출시되었습니다.

새로운 기능 및 개선사항 v.1.1.2

이번 출시 버전의 새로운 기능과 향상된 기능은 다음과 같습니다.

성능 개선

이제 Edge Microgateway가 더 나은 연결 풀링을 위해 Node.js HTTP 에이전트를 올바르게 사용합니다. 이 개선사항은 고부하 시 성능과 전반적인 안정성을 향상합니다.

원격 디버거 지원

node-inspector와 같은 원격 디버거를 사용하여 실행되도록 Edge Microgateway를 구성할 수 있습니다.

새 구성 파일 위치

Edge Microgateway를 구성하면 이제 agent/config/default.yaml 파일이 ~./edgemicro/config.yaml에 복사됩니다.

로그 파일 순환

새 구성 속성을 사용하면 Edge Microgateway 로그의 순환 간격을 지정할 수 있습니다.

수정된 버그 v1.1.2

다음 버그는 v. 1.1.2에서 수정되었습니다.

| 설명 |

|---|

| 온프레미스 Edge와 함께 사용되는 edgemicro-internal 프록시의 Java 콜아웃이 이제 올바른 MGMT 서버를 사용합니다. |

| 에이전트에서 typescript 종속 항목을 삭제합니다. |

| 간소화된 배포 옵션을 사용할 때 발생하는 CLI 버그 수정 |

| 인증서 로직 종속 항목 참조 수정 |