Apigee Edge के दस्तावेज़ देखे जा रहे हैं.

Apigee X के दस्तावेज़ पर जाएं. info

वर्शन 3.3.x

गड़बड़ियां ठीक की गईं और सुधार किए गए v.3.3.x

3.3.8

हमने 16 दिसंबर, 2025 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 430058436 | सुविधा |

Edge Microgateway (EMG) अब Node.js वर्शन 24 के साथ काम करता है. यह Node.js के मौजूदा Active LTS और Maintenance LTS रिलीज़ के मुताबिक है. Node.js के वर्शन 18 के लिए अब सहायता उपलब्ध नहीं है. |

| 135435674 | सुविधा |

रखरखाव को बेहतर बनाने और रिलीज़ की प्रोसेस को आसान बनाने के लिए, |

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.3.8 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट के वर्शन से मेल न खाएं:

| माइक्रोगेटवे | plugins | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

3.3.7

हमने 17 जुलाई, 2025 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 191613108 | सुविधा |

Edge Microgateway (EMG) को बेहतर बनाया गया है, ताकि अपडेट की गई सुविधा की मदद से, डाइनैमिक या पैटर्न से मेल खाने वाले यूआरएल के आधार पर प्लगिन को शर्तों के साथ बाहर रखा जा सकता है. यह बदलाव पुराने सिस्टम के साथ काम करता है. इससे यह पक्का होता है कि मौजूदा स्टैटिक यूआरएल कॉन्फ़िगरेशन में बदलाव किए बिना, वे पूरी तरह से काम करते रहें. उदाहरण के लिए,

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | सुविधा |

Edge Microgateway (EMG) के आंकड़ों के डेटा में EMG को अपडेट किया गया है, ताकि हर ऐनलिटिक्स रिकॉर्ड में |

| 422696257 | बग |

सिस्टम के क्रैश होने की गंभीर समस्या को ठीक कर दिया गया है. इससे सिस्टम की परफ़ॉर्मेंस काफ़ी बेहतर हो गई है. इस समस्या को ठीक करने के लिए, हमने अंदरूनी मॉड्यूल में गलत कॉन्फ़िगरेशन की पहचान की और उसे ठीक किया. पहले, इस वजह से प्रोसेस बार-बार दोहराई जा रही थी और सिस्टम पर ज़्यादा लोड पड़ रहा था. इस समस्या को ठीक करने के लिए, हमने एक खास तरीका अपनाया. इससे लूप की समस्या खत्म हो गई और सिस्टम ज़्यादा भरोसेमंद और मज़बूत बन गया. |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

3.3.6

हमने 16 अप्रैल, 2025 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.3.6 से जुड़ी अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, रिलीज़ नंबर, मुख्य प्रॉडक्ट के वर्शन से मेल नहीं खा सकते:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

हमने 20 दिसंबर, 2024 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.3.5 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, रिलीज़ नंबर, मुख्य प्रॉडक्ट के वर्शन से मेल नहीं खा सकते:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 383024578 | सुविधा |

हमने Node.js के वर्शन 22 के लिए सहायता जोड़ी है और वर्शन 16 के लिए सहायता हटा दी है. अगर Node.js v18 का इस्तेमाल किया जा रहा है, तो Edge Microgateway शुरू होने पर गड़बड़ी का यह मैसेज दिखता है: current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 अगर Node.js का पुराना वर्शन इस्तेमाल किया जा रहा है, तो आपको यह गड़बड़ी वाला मैसेज दिखेगा: You are using a version of NodeJS that is not supported |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

हमने 18 सितंबर, 2024 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.3.4 से जुड़ी अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 675987751 | बग |

उस समस्या को ठीक किया गया है जिसमें Edge Microgateway, क्लाइंट के आईपी पतों को लॉग नहीं कर रहा था. |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

हमने 25 अप्रैल, 2024 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.3.3 से जुड़ी अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 315939218 | हटाया गया |

Eureka क्लाइंट प्लग-इन को Edge Microgateway से हटा दिया गया है. इस सुविधा को हटाने से, Edge Microgateway के मुख्य फ़ंक्शन या टारगेट यूआरएल को फिर से लिखने पर कोई असर नहीं पड़ता. ज़्यादा जानकारी के लिए, प्लगिन में टारगेट यूआरएल को फिर से लिखना' लेख पढ़ें. |

| 283947053 | हटाया गया |

Edge Microgateway से |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

हमने 18 अगस्त, 2023 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.3.2 से जुड़ी अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 296187679 | सुविधा |

Node.js के इन वर्शन का इस्तेमाल किया जा सकता है: 16, 18, और 20. Edge Microgateway के 3.3.2 वर्शन से, सीएलआई कमांड सिर्फ़ उन वर्शन पर काम करेंगी जिन पर यह काम करता है. ऐसे वर्शन पर सीएलआई कमांड चलाने पर गड़बड़ी होगी जिनके साथ यह काम नहीं करता. Apigee के साथ काम करने वाले सॉफ़्टवेयर और उनके वर्शन भी देखें. |

| 283947053 | बग |

हमने एक समस्या को ठीक किया है. इस समस्या में, Edge Microgateway किसी ऐप्लिकेशन से जुड़े एपीआई प्रॉडक्ट की सूची में मौजूद पहले एपीआई प्रॉडक्ट को दिखाता था. अब हम अनुरोध के आधार पर, दिखाए जाने वाले सही एपीआई प्रॉडक्ट का पता लगाते हैं. |

| 274443329 | बग |

उस समस्या को ठीक कर दिया गया है जिसमें Docker, इमेज का पुराना वर्शन पुल कर रहा था.

Docker नोड के वर्शन को Node.js के वर्शन 18 पर अपडेट कर दिया गया है. अब हम Docker इमेज को |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

कोई नहीं.

3.3.1

हमने 7 जून, 2022 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.3.1 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 220885293 | सुविधा |

अब Node.js वर्शन 16 काम करता है. |

| 231972608 | बग |

एक समस्या ठीक की गई है. इसमें प्राइवेट क्लाउड के लिए कॉन्फ़िगर करते समय, |

| 233315475 | बग |

एक समस्या ठीक की गई है. इसमें |

| 221432797 | बदलें |

Edge Microgateway की बेस इमेज के Docker Node.js वर्शन को Node.js 14 पर अपग्रेड किया गया है. |

| 215748732 | सुविधा |

revokekeys कमांड में, एसएएमएल टोकन की मदद से पुष्टि करने की सुविधा जोड़ी गई.

अब ज़्यादा जानकारी के लिए, कमांड लाइन रेफ़रंस देखें. |

| 218723889 | दस्तावेज़ अपडेट करना |

दस्तावेज़ को अपडेट किया गया है, ताकि इसमें GitHub पर सेव किए गए Edge Microgateway के साथ काम करने वाले प्लगिन का लिंक शामिल किया जा सके. Edge Microgateway के साथ बंडल किए गए मौजूदा प्लगिन देखें. |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

| समस्या आईडी | ब्यौरा |

|---|---|

| CVE-2021-23413 | इससे 3.7.0 से पहले के jszip पैकेज पर असर पड़ता है. फ़ाइल के नामों के साथ नई ZIP फ़ाइल बनाने पर, ऑब्जेक्ट प्रोटोटाइप वैल्यू (जैसे कि proto, toString वगैरह) सेट हो जाती हैं.इससे, प्रोटोटाइप इंस्टेंस में बदलाव के साथ ऑब्जेक्ट वापस आ जाता है. |

3.3.0

हमने 4 फ़रवरी, 2022 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.3.0 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 219556824 | आम समस्याएं | Edge Microgateway 3.3.0, npm audit fix कमांड के साथ काम नहीं करता.

अगर आपने

समस्या को ठीक करने के लिए, npm install apigeetool@0.15.1 इस समस्या को Edge Microgateway के आने वाले वर्शन में ठीक कर दिया जाएगा. |

| 138622990 | सुविधा |

कोटा प्लगिन के लिए नया फ़्लैग, |

| 192534424 | बग |

Apigee Analytics में दिखने वाला रिस्पॉन्स कोड, Edge Microgateway के रिस्पॉन्स कोड से मेल नहीं खाता था. इस समस्या को ठीक कर दिया गया है. |

| 198986036 | बेहतर बनाने की सुविधा | Edge Microgateway अब हर पोल इंटरवल पर, आइडेंटिटी प्रोवाइडर (आईडीपी) की सार्वजनिक कुंजी फ़ेच करता है. साथ ही, अगर आईडीपी की सार्वजनिक कुंजी बदल जाती है, तो वह कुंजी को भी अपडेट करता है.

इससे पहले, अगर किसी आईडीपी की सार्वजनिक कुंजी बदल जाती थी, तो extauth प्लगिन, Edge Microgateway को फिर से लोड किए बिना सार्वजनिक कुंजी को अपडेट नहीं कर पाता था.

|

| 168713541 | बग |

दस्तावेज़ को बेहतर बनाया गया है, ताकि यह बताया जा सके कि एक से ज़्यादा टारगेट के लिए टीएलएस/एसएसएल को कैसे कॉन्फ़िगर किया जाए. क्लाइंट एसएसएल/टीएलएस विकल्पों का इस्तेमाल करना लेख पढ़ें. |

| 171538483 | बग |

लॉग फ़ाइल के नाम रखने के तरीके को सही करने के लिए, दस्तावेज़ में बदलाव किया गया है. लॉग फ़ाइल का नाम रखने के तरीके देखें. |

| 157908466 | बग |

दस्तावेज़ में बदलाव किया गया है, ताकि Edge Microgateway के किसी वर्शन को इंस्टॉल करने का तरीका सही तरीके से बताया जा सके. अगर आपके पास इंटरनेट कनेक्शन है, तो Edge Microgateway को अपग्रेड करना लेख पढ़ें. |

| 215748427 | बग | उस समस्या को ठीक कर दिया गया है जिसमें revokekeys कमांड, मौजूदा कुंजी और सीक्रेट पेयर का इस्तेमाल करके किसी कुंजी को रद्द करते समय गड़बड़ी दिखाती थी. |

| 205524197 | बग | लॉगिंग लेवल की पूरी सूची शामिल करने के लिए, दस्तावेज़ को अपडेट किया गया. edgemicro एट्रिब्यूट और लॉगिंग लेवल सेट करने का तरीका देखें. |

वर्शन 3.2.x

गड़बड़ियां ठीक की गईं और सुधार किए गए v.3.2.x

3.2.3

हमने 17 सितंबर, 2021 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.2.3 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 192416584 | सुविधा |

|

| 192799989 | सुविधा |

|

| 148062415 | बग | उस समस्या को ठीक किया गया है जिसमें Docker कंटेनर के कॉन्टेक्स्ट में, Edge Microgateway को docker stop {containerId} कमांड के साथ बंद नहीं किया जा सका. प्रोसेस बंद कर दी गई है, लेकिन .sock और .pid फ़ाइलें नहीं हटाई गई हैं. अब फ़ाइलें हटा दी गई हैं और उसी कंटेनर को फिर से शुरू करने पर, यह उम्मीद के मुताबिक काम कर रहा है.

|

| 190715670 | बग | माइक्रोगेटवे के इंटरनल रीलोड की गतिविधि के दौरान, कुछ अनुरोधों के अटक जाने की समस्या को ठीक किया गया है. यह समस्या कभी-कभी होती थी और ज़्यादा ट्रैफ़िक होने पर होती थी.

यह समस्या तब देखी गई, जब OAuth प्लगिन की tokenCache और cacheKey सुविधाओं का इस्तेमाल किया गया था.

|

| 183910111 | बग | उस समस्या को ठीक किया गया है जिसमें स्लैश वाले संसाधन पाथ यूआरएल को गलत तरीके से अलग संसाधन पाथ के तौर पर दिखाया जाता था. अब, उदाहरण के लिए, पाथ /country/all और /country/all/ को एक ही पाथ माना जाता है. |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

| समस्या आईडी | ब्यौरा |

|---|---|

| CVE-2020-28503 | 2.0.5 से पहले के पैकेज में, मुख्य फ़ंक्शन के ज़रिए प्रोटोटाइप पॉल्यूशन की समस्या हो सकती है. |

| CVE-2021-23343 | package path-parse के सभी वर्शन, रेगुलर एक्सप्रेशन डिनायल ऑफ़ सर्विस (ReDoS) के लिए असुरक्षित हैं. ऐसा splitDeviceRe, splitTailRe, और splitPathRe रेगुलर एक्सप्रेशन की वजह से होता है. ReDoS में, सबसे खराब स्थिति में पॉलिनॉमियल टाइम कॉम्प्लेक्सिटी होती है. |

3.2.2

हमने गुरुवार, 15 जुलाई, 2021 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.2.2 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 185323500 | बदलें |

टोकन का अनुरोध करने और रीफ़्रेश टोकन का अनुरोध करने वाले एपीआई अब

RFC 6749 The OAuth 2.0 Authorization Framework

के मुताबिक, |

| 188492065 | बदलें |

Node.js 8 के लिए सहायता बंद होना

रिलीज़ 3.2.2 से, Node.js 8 काम नहीं करेगा. ज़्यादा जानकारी के लिए, Edge Microgateway के साथ काम करने वाले सॉफ़्टवेयर और वर्शन देखें. |

| 183990345 | सुविधा |

Docker कंटेनर के लिए लॉग आउटपुट कॉन्फ़िगर करना

Edge Microgateway के कॉन्फ़िगरेशन पैरामीटर to_console की मदद से, लॉग फ़ाइल के बजाय स्टैंडर्ड आउटपुट में लॉग की जानकारी भेजने का विकल्प चुना जा सकता है. अगर आपने Docker कंटेनर में Edge Microgateway चलाने के लिए दिए गए चरणों का पालन किया है, तो कंटेनर डिफ़ॉल्ट रूप से stdout और गड़बड़ी के आउटपुट को कंटेनर में मौजूद इस फ़ाइल पर रीडायरेक्ट करता है:

लॉग की जानकारी को इस नए वैरिएबल को इस्तेमाल करने के तरीके के बारे में जानने के लिए, Edge Microgateway के लिए Docker का इस्तेमाल करना लेख पढ़ें. |

| 183057665 | सुविधा |

edgemicro.pid और edgemicro.sock फ़ाइल पाथ को कॉन्फ़िगर करने की सुविधा उपलब्ध कराएं.

Edge Microgateway के साथ Docker कंटेनर चलाने के लिए, एक नया |

| 191352643 | सुविधा | Edge Microgateway के लिए Docker इमेज को अपडेट किया गया है, ताकि NodeJS के वर्शन 12.22 का इस्तेमाल किया जा सके. Edge Microgateway के लिए Docker का इस्तेमाल करना लेख पढ़ें. |

सुरक्षा से जुड़ी समस्याएं ठीक की गईं

| समस्या आईडी | ब्यौरा |

|---|---|

| CVE-2021-28860 | Node.js mixme में, v0.5.1 से पहले, हमलावर mutate() और merge() फ़ंक्शन के ज़रिए '__proto__' का इस्तेमाल करके किसी ऑब्जेक्ट की प्रॉपर्टी जोड़ सकता है या उनमें बदलाव कर सकता है. प्रोग्राम में मौजूद हर ऑब्जेक्ट को, सीधे तौर पर प्रदूषित एट्रिब्यूट असाइन किया जाएगा. इससे प्रोग्राम की उपलब्धता पर असर पड़ेगा और सेवा में रुकावट (डीओएस) आ सकती है. |

| CVE-2021-30246 | Node.js के लिए jsrsasign पैकेज के 10.1.13 वर्शन में, कुछ अमान्य RSA PKCS#1 v1.5 सिग्नेचर को गलती से मान्य माना जाता है. ध्यान दें: इस तरह के हमले के बारे में कोई जानकारी नहीं है. |

| CVE-2021-23358 | underscore पैकेज के 1.13.0-0 और 1.13.0-2 से पहले के वर्शन, 1.3.2 और 1.12.1 से पहले के वर्शन में, टेंप्लेट फ़ंक्शन के ज़रिए आर्बिट्ररी कोड इंजेक्शन का खतरा है. खास तौर पर, जब किसी वैरिएबल प्रॉपर्टी को आर्ग्युमेंट के तौर पर पास किया जाता है, क्योंकि इसे सैनिटाइज़ नहीं किया जाता है. |

| CVE-2021-29469 | Node-redis, Node.js Redis क्लाइंट है. वर्शन 3.1.1 से पहले, जब कोई क्लाइंट मॉनिटरिंग मोड में होता था, तब मॉनिटर किए गए मैसेज का पता लगाने के लिए इस्तेमाल किया गया रेगुलर एक्सप्रेशन, कुछ स्ट्रिंग पर एक्सपोनेंशियल बैकट्रेकिंग की वजह बन सकता था. इस समस्या की वजह से, सेवा में रुकावट आ सकती है. इस समस्या को वर्शन 3.1.1 में ठीक कर दिया गया है. |

| CVE-2020-8174 | Docker इमेज को Node.js वर्शन 12.22 का इस्तेमाल करने के लिए अपडेट किया गया था |

3.2.1

हमने शुक्रवार, 5 मार्च, 2021 को Edge Microgateway में ये सुधार किए हैं और इन समस्याओं को ठीक किया है.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.2.1 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 180362102 | बग |

उस समस्या को ठीक कर दिया गया है जिसकी वजह से, JWK कुंजियों की वैल्यू शून्य होने पर ऐप्लिकेशन काम नहीं करते थे.

अब शून्य की स्थिति को हैंडल किया जाता है, ताकि ध्यान दें: इस समस्या को ठीक करने के लिए, आपको edgemicro-auth प्रॉक्सी को अपग्रेड करना होगा. |

| 179971737 | बग |

एक समस्या को ठीक किया गया है. इसमें टारगेट 4XX / 5XX स्टेटस रिस्पॉन्स को edgemicro_* प्रॉक्सी के लिए प्रॉक्सी गड़बड़ियों के तौर पर लॉग किया गया था.

Edge Microgateway के लेन-देन के लिए, Apigee Edge के गड़बड़ी कोड के आंकड़ों वाले डैशबोर्ड में, टारगेट से जुड़ी गड़बड़ियों की गलत संख्या दिखाई गई थी. टारगेट से जुड़ी गड़बड़ियों के कोड को प्रॉक्सी से जुड़ी गड़बड़ियों के तौर पर गिना जा रहा था. इस समस्या को ठीक कर दिया गया है. अब टारगेट की गई गड़बड़ियों की सही संख्या दिख रही है. |

| 179674670 | सुविधा |

एक नई सुविधा जोड़ी गई है. इसकी मदद से, प्रॉडक्ट की स्थिति के कोड के आधार पर, JWT में रखे गए एपीआई प्रॉडक्ट की सूची को फ़िल्टर किया जा सकता है.

एपीआई प्रॉडक्ट के तीन स्टेटस कोड होते हैं - लंबित, स्वीकार किया गया, और रद्द किया गया.

edgemicro-auth प्रॉक्सी में, Set JWT Variables नीति में

|

| 178423436 | बग |

सीएलआई या एनवायरमेंट वैरिएबल के ज़रिए पास की गई मुख्य और सीक्रेट वैल्यू, प्रोसेस एक्सप्लोरर के कमांड लाइन आर्ग्युमेंट में दिखती हैं.

एक समस्या रिपोर्ट की गई थी. इसमें बताया गया था कि Edge Microgateway की कुंजी और सीक्रेट वैल्यू, कमांड लाइन आर्ग्युमेंट से पास की गई थीं या एनवायरमेंट वैरिएबल के ज़रिए सेट की गई थीं. ये वैल्यू, microgateway शुरू करने के बाद नोड वर्कर/चाइल्ड प्रोसेस के आर्ग्युमेंट में दिख रही थीं. एनवायरमेंट वैरिएबल के मामले में इस समस्या को ठीक करने के लिए, प्रोसेस एक्सप्लोरर कमांड लाइन आर्ग्युमेंट में अब वैल्यू नहीं दिखती हैं. अगर माइक्रोगेटवे शुरू करते समय कमांड लाइन में कुंजी और सीक्रेट वैल्यू पास की जाती हैं, तो ये सेटिंग, एनवायरमेंट वैरिएबल की सेट की गई किसी भी वैल्यू को बदल देती हैं. इस मामले में, वैल्यू अब भी प्रोसेस एक्सप्लोरर कमांड लाइन आर्ग्युमेंट में दिखती हैं. |

| 178341593 | बग |

apikeys प्लगिन के लिए, दस्तावेज़ में हुई गड़बड़ी को ठीक किया गया.

apikeys प्लगिन की README फ़ाइल में,

|

| 179366445 | बग |

एक ऐसी समस्या को ठीक किया गया है जिसमें सभी GET अनुरोधों के लिए पेलोड को टारगेट पर भेजा जा रहा था.

उदाहरण के लिए: edgemicro: enable_GET_req_body: true आरएफ़सी 7231, सेक्शन 4.3.1: GET के मुताबिक, GET अनुरोध के पेलोड के लिए कोई सिमैंटिक तय नहीं किया गया है. इसलिए, इसे टारगेट को भेजा जा सकता है. |

3.2.0

हमने गुरुवार, 21 जनवरी, 2021 को Edge Microgateway में ये सुधार किए हैं और इन समस्याओं को ठीक किया है.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.2.0 से जुड़ी अलग-अलग कॉम्पोनेंट परियोजनाओं के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 152640618 | बग | extauth प्लगिन चालू किया गया है, ताकि x-api-key हेडर को सेट किया जा सके. इससे, अनुरोध ऑब्जेक्ट में client_id शामिल किया जा सकेगा. ऐसा तब होगा, जब टोकन मान्य होगा. इसके बाद, x-api-key को अन्य प्लगिन के लिए उपलब्ध कराया जाता है.

|

| 168836123, 172295489, 176462355, 176462872 | सुविधा | Node.js 14 के लिए सहायता जोड़ी गई. |

| 172376835 | बग | edgemicro-auth प्रॉक्सी में, /token एंडपॉइंट के लिए समय की सही इकाई का इस्तेमाल करें.

एक समस्या को ठीक किया गया है. इस समस्या में,

इस बदलाव से, समयसीमा खत्म होने की अवधि में कोई बदलाव नहीं होता. हालांकि, समय की इकाई में बदलाव होता है. यह सिर्फ़ ऐक्सेस टोकन के रिस्पॉन्स पेलोड में मौजूद अगर क्लाइंट, टोकन की समयसीमा खत्म होने से पहले उन्हें रीफ़्रेश करने के लिए, अगर क्लाइंट, टोकन रीफ़्रेश करने की अवधि का आकलन करने के लिए हमेशा JWT टोकन में मौजूद वैल्यू का इस्तेमाल करते हैं, तो उन्हें बदलाव करने की ज़रूरत नहीं है. |

| 173064680 | बग | उस समस्या को ठीक कर दिया गया है जिसमें माइक्रोगेटवे, टारगेट अनुरोध को तब खत्म कर देता था, जब सभी डेटा चंक प्रोसेस नहीं किए गए होते थे.

यह समस्या, ज़्यादा पेलोड साइज़ वाले अनुरोधों पर कभी-कभी दिखती है. यह समस्या, 3.1.7 रिलीज़ में आई थी. |

| 174640712 | बग | प्लगिन में डेटा को सही तरीके से हैंडल करने की सुविधा जोड़ें.

डेटा को सही तरीके से हैंडल करने की सुविधा, इन प्लगिन में जोड़ी गई है: |

वर्शन 3.1.x

गड़बड़ियां ठीक की गईं और सुधार किए गए v.3.1.x

3.1.8

हमने सोमवार, 16 नवंबर, 2020 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.1.8 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 169201295 | बग | एनवायरमेंट वैरिएबल टैग में, संख्या और बूलियन वैल्यू को गलत तरीके से पार्स किया गया था.

एनवायरमेंट वैरिएबल बदलने की सुविधा में, सभी वैल्यू को स्ट्रिंग के तौर पर पार्स किया जाता था. इस वजह से, बूलियन या संख्यात्मक वैल्यू को पार्स करने में गड़बड़ियां होती थीं. उदाहरण के लिए, |

| 169202749 | बग | कुछ मामलों में, एनवायरमेंट वैरिएबल बदलने की सुविधा काम नहीं कर रही थी.

कुछ कॉन्फ़िगरेशन एट्रिब्यूट के लिए, एनवायरमेंट वैरिएबल बदलने की सुविधा काम नहीं कर रही थी. सीमाओं के बारे में जानने के लिए, एनवायरमेंट वैरिएबल की वैल्यू की मदद से कॉन्फ़िगरेशन एट्रिब्यूट सेट करना लेख पढ़ें. |

| 168732942 | बग | उस समस्या को ठीक किया गया है जिसमें OAuth स्कोप, एपीआई प्रॉक्सी के ऐक्सेस को उम्मीद के मुताबिक सीमित नहीं कर रहे थे.

edgemicro-auth प्रॉक्सी में |

| 170609716 | बग | उस समस्या को ठीक किया गया है जिसमें edgemicro-auth प्रॉक्सी में /refresh फ़्लो, बिना apiProductList वाला JWT जनरेट करता था.

|

| 170708611 | बग | एपीआई प्रॉडक्ट के स्कोप, कस्टम प्लगिन के लिए उपलब्ध नहीं हैं.

एपीआई प्रॉडक्ट के स्कोप, कस्टम प्लगिन के लिए उपलब्ध नहीं कराए गए थे. साथ ही, इन्हें कैश कॉन्फ़िगरेशन फ़ाइल में भी नहीं लिखा गया था. स्कोप की जानकारी को प्लगिन के लिए कैसे उपलब्ध कराया जाता है, यह जानने के लिए प्लगिन के init() फ़ंक्शन के बारे में जानकारी लेख पढ़ें. |

| 169810710 | सुविधा | कुंजी और सीक्रेट, कैश कॉन्फ़िगरेशन फ़ाइल में सेव किए जाते हैं.

Edge Microgateway की कुंजी और सीक्रेट को हर बार रीलोड/शुरू करने पर, कैश कॉन्फ़िगरेशन वाली YAML फ़ाइल में सेव किया जा रहा था. 3.1.8 वर्शन में, कुंजी और सीक्रेट को अब कैश कॉन्फ़िगरेशन फ़ाइल में सेव नहीं किया जाता. अगर कुंजी और सीक्रेट को पहले कैश कॉन्फ़िगरेशन फ़ाइल में लिखा गया था, तो उन्हें हटा दिया जाएगा. |

| 170708621 | सुविधा | Analytics प्लगिन को बंद नहीं किया जा सकता.

माइक्रोगेटवे के पिछले वर्शन में, Analytics प्लगिन डिफ़ॉल्ट रूप से चालू होता था. इसे बंद करने का कोई तरीका नहीं था. वर्शन 3.1.8 में, एक नया कॉन्फ़िगरेशन पैरामीटर, |

| 159571119 | बग | कस्टम प्लगिन में onerror_request हुक में शून्य गड़बड़ी मिल रही है. यह गड़बड़ी, जवाब/सॉकेट टाइम आउट के लिए है.

|

3.1.7

हमने गुरुवार, 24 सितंबर, 2020 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.1.7 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 131708105 | बग | analytics प्लगिन ने axpublisher कॉल से मिले शून्य जवाब को गलत तरीके से हैंडल किया. इस वजह से, वर्कर्स बंद हो गए.

|

| 133162200 | बग | डेवलपर के ऐप्लिकेशन की जानकारी, Analytics में नहीं भरी गई. इसकी वजह यह है कि 403 स्टेटस वाले जवाब, बिना अनुमति के प्रॉडक्ट रिसॉर्स पाथ की वजह से मिले या 401 स्टेटस वाले जवाब, समयसीमा खत्म हो चुके या अमान्य टोकन की वजह से मिले.

|

| 132194290 | बग | Apigee Edge के कुछ Analytics रिकॉर्ड अस्वीकार करने पर, Analytics रिकॉर्ड खारिज कर दिए जाते हैं.

|

| 158618994 | बग | Redis क्लाइंट के बहुत ज़्यादा कनेक्शन.

|

| 161404373 | बग | 404 स्टेटस रिस्पॉन्स मिलने पर, पूरे प्रॉक्सी यूआरआई को रिस्पॉन्स मैसेज में शामिल किया गया था. |

| 166356972 | बग | Node.js के 12.13.x या इसके बाद के वर्शन के साथ Edge Microgateway चलाने पर, अनुरोध पेलोड को बदलने वाले प्लगिन को एक्ज़ीक्यूट करते समय यह गड़बड़ी हुई: {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | बग | redisBasedConfigCache:true की मदद से Edge Microgateway को मैन्युअल तरीके से फिर से लोड करने की सुविधा काम नहीं कर रही थी.

|

| 149256174 | बग | नेटवर्क से जुड़ी गड़बड़ियों के लिए, OAuth प्लगिन की गड़बड़ियों को लॉग नहीं किया गया था.

|

| 166517190 | बग | Synchronizer ने jwk_public_keys डेटा को सेव नहीं किया और न ही उसे फ़ेच किया. साथ ही, उसे Redis में सेव किया गया.

|

| 141659881 | बग | अमान्य टारगेट सर्टिफ़िकेट की गड़बड़ी को ठीक करने के दौरान, गुमराह करने वाले गड़बड़ी के जवाब दिखे.

|

| 142808699 | बग | accesscontrol प्लगिन, 'allow' और 'deny' सेक्शन को सही तरीके से हैंडल नहीं कर रहा था.

माइक्रोगेटवे अब 'अनुमति नहीं है' सेक्शन को सही तरीके से प्रोसेस करता है. साथ ही, 'अनुमति है' और 'अनुमति नहीं है' सेक्शन के क्रम का पालन करता है. Apigee Edge की AccessControl

नीति के साथ समानता बनाए रखने के लिए, माइक्रोगेटवे कॉन्फ़िगरेशन फ़ाइल में एक नई |

3.1.6

हमने गुरुवार, 20 अगस्त, 2020 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.1.6 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | सुविधा | rotatekey कमांड के लिए, कस्टम कुंजी और सर्टिफ़िकेट फ़ाइल की जगह के विकल्प.

कमांड के इन नए विकल्पों के बारे में ज़्यादा जानने के लिए, कुंजियां रोटेट करना लेख पढ़ें. |

||||||||||||

| 154838259 | बग | एक से ज़्यादा डेटा सेंटर में मौजूद कई इंस्टेंस के लिए, कुंजी रोटेशन की समस्या ठीक करना

कमांड के इन नए विकल्पों के बारे में ज़्यादा जानने के लिए, कुंजियां रोटेट करना लेख पढ़ें. |

||||||||||||

| 145525133 | ऐल्फ़ा वर्शन वाली सुविधा | नई प्लगिन मेट्रिक

ज़्यादा जानकारी के लिए, GitHub पर नए प्लगिन के मेट्रिक README देखें. |

||||||||||||

| 159396879 | बग | इस्तेमाल नहीं किए गए पैकेज हेल्पर को हटाना | ||||||||||||

| 161092943 | बग | बेस पाथ की पुष्टि नहीं हो सकी

वर्शन 3.1.6 से पहले, प्रॉक्सी बेसपाथ का मिलान गलत तरीके से किया जाता था. ऐसा तब होता था, जब बेसपाथ यहां पिछले वर्शन के बारे में ज़्यादा जानकारी दी गई है. हालांकि, 3.1.6 वर्शन में इस समस्या को ठीक कर दिया गया है:

मान लें कि किसी प्रॉक्सी को इस तरह कॉन्फ़िगर किया गया है:

|

||||||||||||

| 160431789 | बग | कस्टम प्लगिन - init को पास किया गया कॉन्फ़िगरेशन ऑब्जेक्ट पॉप्युलेट नहीं किया गया है

Apigee Edge कॉन्फ़िगरेशन, Edge Microgateway कॉन्फ़िगरेशन फ़ाइल के साथ मर्ज होने के बाद, सभी कस्टम प्लगिन के लिए कॉन्फ़िगरेशन ऑब्जेक्ट में उपलब्ध कराया जाता है. config देखें. |

||||||||||||

| 162758808 | बग | Redis बैकिंग स्टोर के लिए नया कोटा कॉन्फ़िगरेशन

कोटा के लिए Redis बैकिंग स्टोर तय करने के लिए, इस कॉन्फ़िगरेशन का इस्तेमाल किया जा सकता है. ज़्यादा जानकारी के लिए, कोटा के लिए Redis बैकिंग स्टोर का इस्तेमाल करना लेख पढ़ें. |

3.1.5

हमने शुक्रवार, 26 जून, 2020 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.1.5 से जुड़ी अलग-अलग कॉम्पोनेंट परियोजनाओं के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

| समस्या आईडी | टाइप | ब्यौरा |

|---|---|---|

| 159210507 | सुविधा | प्लगिन प्रोसेसिंग को बाहर रखने के लिए कॉन्फ़िगरेशन

एक नई कॉन्फ़िगरेशन सुविधा जोड़ी गई है. इसकी मदद से, चुने गए यूआरएल के लिए प्लगिन की प्रोसेसिंग को स्किप किया जा सकता है. ज़्यादा जानकारी के लिए, प्लगिन के लिए, यूआरएल शामिल न करने की सुविधा को कॉन्फ़िगर करना लेख पढ़ें. |

| 156986819, 158529319 | बग | json2xml प्लगिन से जुड़ी समस्याएं ठीक की गईं

उन समस्याओं को ठीक कर दिया गया है जहां प्लगिन, कॉन्टेंट टाइप हेडर की डुप्लीकेट कॉपी बनाता था. साथ ही, उन समस्याओं को भी ठीक कर दिया गया है जहां कुछ मामलों में हेडर को टारगेट पर उम्मीद के मुताबिक नहीं भेजा जाता था. |

| 156560067, 159688634 | सुविधा | कॉन्फ़िगरेशन में एनवायरमेंट वैरिएबल की वैल्यू का इस्तेमाल करना एक ऐसी सुविधा जोड़ी गई है जिसकी मदद से, कॉन्फ़िगरेशन फ़ाइल में टैग का इस्तेमाल करके एनवायरमेंट वैरिएबल तय किए जा सकते हैं. दिए गए एनवायरमेंट वैरिएबल टैग को, एनवायरमेंट वैरिएबल की असली वैल्यू से बदल दिया जाता है. बदलावों को सिर्फ़ मेमोरी में सेव किया जाता है. इन्हें ओरिजनल कॉन्फ़िगरेशन या कैश मेमोरी फ़ाइलों में सेव नहीं किया जाता. ज़्यादा जानकारी के लिए, एनवायरमेंट वैरिएबल की वैल्यू के साथ कॉन्फ़िगरेशन एट्रिब्यूट सेट करना लेख पढ़ें. |

| 155077210 | बग | लॉग फ़ॉर्मैट करने से जुड़ी समस्या को ठीक कर दिया गया है.

उस समस्या को ठीक किया गया है जिसमें टारगेट होस्ट, लॉग में ऐसे कोलन के साथ दिखता था जो उससे जुड़े नहीं थे. |

| 153673257 | बग | (सिर्फ़ Edge for Private Cloud के लिए) माइक्रोगेटवे के साथ काम करने वाले प्रॉडक्ट नहीं खींचे गए उस समस्या को ठीक कर दिया गया है जिसकी वजह से, माइक्रोगेटवे के बारे में जानकारी रखने वाले प्रॉडक्ट नहीं दिख रहे थे. यह समस्या सिर्फ़ Edge for Private Cloud इंस्टॉलेशन में मौजूद थी. |

| 154956890, 155008028, 155829434 | सुविधा | डाउनलोड किए गए प्रॉडक्ट को कस्टम एट्रिब्यूट के हिसाब से फ़िल्टर करने की सुविधा

ज़्यादा जानकारी के लिए, कस्टम एट्रिब्यूट के हिसाब से प्रॉडक्ट फ़िल्टर करना लेख पढ़ें |

| 153949764 | बग | Edge Microgateway की प्रोसेस क्रैश होने की समस्या को ठीक किया गया है. ऐसा तब होता था, जब लॉग डेस्टिनेशन फ़ाइल पूरी भर जाती थी

गड़बड़ी को पकड़ने और कंसोल पर मैसेज प्रिंट करने के लिए, अपवाद हैंडलिंग को बेहतर बनाया गया. |

| 155499600 | बग | कुंजी रोटेशन और केवीएम अपग्रेड से जुड़ी समस्याएं ठीक की गईं

JWT कुंजियों को रोटेट करना भी देखें. |

3.1.4

हमने शुक्रवार, 23 अप्रैल, 2020 को Edge Microgateway में यह सुधार किया है.

गड़बड़ी ठीक की गई:

वर्शन 3.1.3 में, डिपेंडेंसी से जुड़ी समस्या को ठीक किया गया. npm रिपॉज़िटरी में, वर्शन 3.1.3 को deprecated के तौर पर मार्क किया गया है. इसके अलावा, वर्शन 3.1.3 के रिलीज़ नोट में बताई गई सभी गड़बड़ियां ठीक कर दी गई हैं और सुधार किए गए हैं.

3.1.3

हमने 15 अप्रैल, 2020 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.1.3 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

- 153509313 - इस समस्या को ठीक कर दिया गया है. इसमें Node.js डीबग मॉड्यूल की वजह से मेमोरी लीक हो रही थी. यह समस्या v3.1.0, v3.1.1, और 3.1.2 वर्शन में मौजूद है.

- 153509313 - इस समस्या को ठीक कर दिया गया है. इसमें दो अलग-अलग लेन-देन के लिए एक ही मैसेज आईडी, लॉगिंग आउटपुट में प्रिंट हो रहा था.

- 151673570 - इस समस्या को ठीक कर दिया गया है. इसमें Edge Microgateway को नए Apigee KVM API का इस्तेमाल करने के लिए अपडेट नहीं किया गया था. Edge Microgateway अब KVM वैल्यू जोड़ने और अपडेट करने के लिए, नई कमांड का इस्तेमाल करता है.

- 152822846 - पिछली रिलीज़ में, Edge Microgateway को अपडेट किया गया था, ताकि संसाधन पाथ मैपिंग की प्रोसेसिंग, Apigee Edge से मेल खाए. इस रिलीज़ में, उस समस्या को ठीक किया गया है जिसमें पैटर्न

/literal_string/*को सही तरीके से हैंडल नहीं किया गया था. उदाहरण के लिए,/*/2/*. '/', '/*', और '/**' के रिसॉर्स पाथ के व्यवहार को कॉन्फ़िगर करना लेख भी पढ़ें. - 152005003 - कोटा के लिए, संगठन और एनवायरमेंट के स्कोप वाले आइडेंटिफ़ायर चालू करने के लिए बदलाव किए गए.

- 152005003 - कोटा के लिए, संगठन और एनवायरमेंट के स्कोप वाले आइडेंटिफ़ायर चालू करने के लिए बदलाव किए गए. 'org + env + appName + productName' के कॉम्बिनेशन का इस्तेमाल, कोटे के आइडेंटिफ़ायर के तौर पर किया जाता है.

3.1.2

हमने सोमवार, 16 मार्च, 2020 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.1.3 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

- 151285018 - Edge Microgateway और बैकएंड टारगेट के बीच ट्रैफ़िक के लिए, एचटीटीपी प्रॉक्सी की सुविधा जोड़ी गई है. इसके अलावा, Edge Microgateway और Apigee Edge के बीच मौजूद एचटीटीपी प्रॉक्सी से जुड़ी समस्याओं को ठीक किया गया है. ज़्यादा जानकारी के लिए, यहां जाएं:

- 149101890 - टारगेट सर्वर या लोड बैलेंसर के कनेक्शन बंद करने पर, लॉग सूचना कोड को ERROR से बदलकर INFO कर दिया गया.

- 150746985 - इस समस्या को ठीक किया गया है. इसमें, कॉन्फ़िगरेशन फ़ाइल में

redisBasedConfigCache: trueयाquotaUri: https://%s-%s.apigee.net/edgemicro-authमौजूद होने पर,edgemicro verifyकमांड ठीक से काम नहीं करती थी. - 151284716 - रीलोड के दौरान वर्कर को फिर से शुरू करने पर, सर्वर कनेक्शन को तेज़ी से बंद करने के लिए सुधार किया गया.

- 151588764 - Edge Microgateway को Docker कंटेनर में चलाने के लिए इस्तेमाल की गई Docker इमेज में Node.js के वर्शन को 12 पर अपडेट करें, क्योंकि Node.js v8 अब काम नहीं करता.

- 151306049 - दस्तावेज़ को अपडेट किया गया है. इसमें Apigee Edge मैनेजमेंट एपीआई की सूची दी गई है. इनका इस्तेमाल Edge Microgateway CLI कमांड करती हैं. Edge Microgateway, मैनेजमेंट के लिए किन एपीआई का इस्तेमाल करता है? लेख पढ़ें.

3.1.1

हमने गुरुवार, 20 फ़रवरी को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.1.1 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

-

146069701 - इस समस्या को ठीक किया गया है. इसमें

microgateway-coreमॉड्यूल,HTTP_PROXYऔरHTTPS_PROXYएनवायरमेंट वैरिएबल का इस्तेमाल नहीं कर रहा था. इस बदलाव के बाद, YAML कॉन्फ़िगरेशन फ़ाइल में दी गई प्रॉक्सी सेटिंग को अब अनदेखा कर दिया जाता है. प्रॉक्सी की जानकारी देने के लिए, सिर्फ़ एनवायरमेंट वैरिएबल का इस्तेमाल किया जाता है.अगर आपको कॉन्फ़िगरेशन फ़ाइल में प्रॉक्सी कॉन्फ़िगरेशन तय करना है, तो आपको एक

HTTP_PROXYवैरिएबल भी तय करना होगा. इसमें वही प्रॉक्सी यूआरएल होना चाहिए जो कॉन्फ़िगरेशन फ़ाइल में दिया गया है. उदाहरण के लिए, अगर आपने यह कॉन्फ़िगरेशन तय किया है:edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

आपको यह एनवायरमेंट वैरिएबल भी तय करना होगा:

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 - एक नया कॉन्फ़िगरेशन पैरामीटर,

edgemicro.headers_timeout, जोड़ा गया. इस एट्रिब्यूट से, एचटीटीपी पार्सर के इंतज़ार करने की अवधि (मिलीसेकंड में) तय की जाती है. यह अवधि, एचटीटीपी हेडर के पूरे होने तक होती है. उदाहरण के लिए:edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

आंतरिक तौर पर, यह पैरामीटर अनुरोधों पर Node.js

Server.headersTimeoutएट्रिब्यूट सेट करता है. (डिफ़ॉल्ट:edgemicro.keep_alive_timeoutके साथ सेट किए गए समय से पांच सेकंड ज़्यादा. इस डिफ़ॉल्ट सेटिंग की मदद से, लोड बैलेंसर या प्रॉक्सी को कनेक्शन को गलत तरीके से बंद करने से रोका जाता है.) 149278885 - एक नई सुविधा जोड़ी गई है. इसकी मदद से, ग्लोबल टाइमआउट सेटिंग का इस्तेमाल करने के बजाय, एपीआई प्रॉक्सी लेवल पर टारगेट एपीआई टाइमआउट सेट किया जा सकता है.

अगर आपने एपीआई प्रॉक्सी में TargetEndpoint प्रॉपर्टी

io.timeout.millisसेट की है, तो Edge Microgateway उस प्रॉपर्टी को वापस पा सकेगा और टारगेट एंडपॉइंट के हिसाब से टाइमआउट लागू कर सकेगा. अगर इस पैरामीटर को लागू नहीं किया जाता है, तो Edge Microgateway,edgemicro.request_timeoutके साथ तय किए गए ग्लोबल टाइमआउट का इस्तेमाल करता है.

3.1.0

हमने मंगलवार, 21 जनवरी को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.1.0 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

-

144187500 -

quotas.failOpenफ़्लैग ट्रिगर होने पर, WARN लेवल का एक नया इवेंट लॉग किया जाएगा. यह फ़्लैग तब ट्रिगर होता है, जब कोटा-प्रोसेसिंग से जुड़ी कोई गड़बड़ी होती है या Edge को "कोटा लागू करें" अनुरोध भेजने पर, रिमोट कोटा काउंटर अपडेट नहीं होते हैं. ऐसे मामले में, कोटे को सिर्फ़ स्थानीय संख्या के आधार पर प्रोसेस किया जाएगा. ऐसा तब तक होगा, जब तक रिमोट कोटे का अगला सिंक पूरा नहीं हो जाता. पहले, इस इवेंट को सिर्फ़ तब लॉग किया जाता था, जब लॉग लेवल को DEBUG पर सेट किया जाता था.उदाहरण के लिए:

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 - इस समस्या को ठीक कर दिया गया है. इसमें एपीआई प्रॉक्सी में बदलाव का पता चलने पर, चालू या नए लेन-देन पर असर पड़ता था. अब, प्रॉक्सी में बदलाव होने पर, Edge Microgateway कैश मेमोरी को रीफ़्रेश करता है और वर्कर नोड रीस्टार्ट होते हैं. इस बदलाव से, फ़्लाइट में किए गए लेन-देन और माइक्रोगेटवे को भेजे जा रहे नए एपीआई कॉल पर कोई असर नहीं पड़ेगा.

- 146378327 -

sourceRequest,targetRequest, औरtargetResponseके लॉग लेवल को INFO लेवल पर बदल दिया गया है. - 146019878 - Edge Analytics में "एपीआई प्रॉक्सी की परफ़ॉर्मेंस" के लिए कैलकुलेट की गई लेटेन्सी और Edge Microgateway sourceResponse/targetResponse लॉग इवेंट के बीच के अंतर को ठीक कर दिया गया है. अब Edge Analytics और Microgateway के लॉग इवेंट में होने वाली देरी को एक जैसा कर दिया गया है.

- पैटर्न मैचिंग लॉजिक से जुड़े बदलाव:

- 147027862 - oauth प्लगिन को अपडेट किया गया है, ताकि एपीआई प्रॉडक्ट में बताए गए संसाधन पाथ से मेल खाने वाले इन पैटर्न के साथ काम किया जा सके:

/{literal}**/{literal}*- ऊपर दिए गए दोनों पैटर्न का कोई भी कॉम्बिनेशन

इस बदलाव के बाद, Edge Microgateway प्लगिन अब Apigee Edge की तरह ही पैटर्न मैचिंग का इस्तेमाल करता है. इसके बारे में '/', '/*', और '/**' के रिसॉर्स पाथ के व्यवहार को कॉन्फ़िगर करना लेख में बताया गया है.

- 145644205 - apiKeys प्लगिन के पैटर्न मैचिंग लॉजिक को oauth प्लगिन से मैच करने के लिए अपडेट करें.

- 147027862 - oauth प्लगिन को अपडेट किया गया है, ताकि एपीआई प्रॉडक्ट में बताए गए संसाधन पाथ से मेल खाने वाले इन पैटर्न के साथ काम किया जा सके:

- 143488312 - इस समस्या को ठीक कर दिया गया है. इसमें क्लाइंट आईडी पैरामीटर में मौजूद स्पेस की वजह से, OAuth टोकन और एपीआई कुंजी के अनुरोधों के लिए, JWT प्रॉडक्ट लिस्ट खाली हो जाती थी.

- 145640807 और 147579179 - एक नई सुविधा जोड़ी गई है. इसकी मदद से, "सिंक्रनाइज़र" नाम का एक खास Edge Microgateway इंस्टेंस, Apigee Edge से कॉन्फ़िगरेशन डेटा को वापस पा सकता है. साथ ही, इसे स्थानीय Redis डेटाबेस में लिख सकता है. इसके बाद, अन्य माइक्रोगेटवे इंस्टेंस को डेटाबेस से कॉन्फ़िगरेशन डेटा पढ़ने के लिए कॉन्फ़िगर किया जा सकता है. इस सुविधा से, Edge Microgateway को बेहतर तरीके से काम करने में मदद मिलती है.

इससे माइक्रोगेटवे इंस्टेंस, Apigee Edge से कम्यूनिकेट किए बिना शुरू हो सकते हैं और काम कर सकते हैं. ज़्यादा जानकारी के लिए, सिंक्रनाइज़र का इस्तेमाल करना लेख पढ़ें.

फ़िलहाल, सिंक्रनाइज़र सुविधा Redis 5.0.x के साथ काम करती है.

वर्शन 3.0.x

गड़बड़ियां ठीक की गईं और सुधार किए गए v.3.0.x

3.0.10

हमने शुक्रवार, 8 नवंबर को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

यहां दी गई टेबल में, Edge Microgateway 3.0.10 से जुड़े अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

-

142677575 - इस अपडेट में, Edge Microgateway के लिए एपीआई प्रॉडक्ट में इस्तेमाल किए गए रिसॉर्स पाथ के पैटर्न मैचिंग को Apigee Edge में इस्तेमाल किए गए रिसोर्स पाथ के पैटर्न मैचिंग के साथ अलाइन किया गया है. इसके बारे में '/', '/*', और '/**' के रिसोर्स पाथ के व्यवहार को कॉन्फ़िगर करना में बताया गया है.

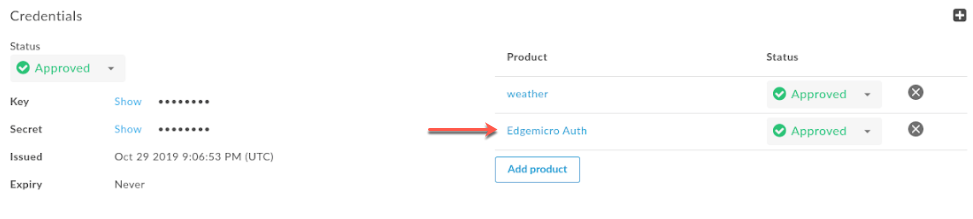

ध्यान दें: अगर

/*/2/**जैसे कंपाउंड रिसॉर्स पैटर्न का इस्तेमाल किया जाता है, तो आपको यह पक्का करना होगा किedgemicro_authप्रॉक्सी को स्टैंडअलोन एपीआई प्रॉडक्ट में जोड़ा गया हो. इसके बाद, आपको उस प्रॉडक्ट को प्रॉक्सी के डेवलपर ऐप्लिकेशन में शामिल करना होगा. इसकी जानकारी इस स्क्रीनशॉट में दी गई है:

ध्यान दें:

features.isSingleForwardSlashBlockingEnabledकॉन्फ़िगरेशन प्रॉपर्टी, Edge Microgateway के लिए काम नहीं करती. इसके बारे में '/', '/*', और '/**' के रिसॉर्स पाथ के व्यवहार को कॉन्फ़िगर करना लेख में बताया गया है. 143740696 -

quotasके कॉन्फ़िगरेशन स्ट्रक्चर में बदलाव किया गया है. इसके बारे में जानने के लिए, वर्शन 3.0.9 के रिलीज़ नोट भी देखें.quotasप्रॉपर्टी का इस्तेमाल, कोटा प्लगिन को कॉन्फ़िगर करने के लिए किया जाता है. स्ट्रक्चर में बदलाव इसलिए किया गया है, ताकि कॉन्फ़िगरेशन एलिमेंट को बेहतर तरीके से समझा जा सके. कोटा प्लगिन को कॉन्फ़िगर करने के लिए, इस YAML कॉन्फ़िगरेशन का इस्तेमाल करें. ध्यान दें कि कॉन्फ़िगरेशन प्रॉपर्टी कोquotasकहा जाता है. हरquotasकॉन्फ़िगरेशन प्रॉपर्टी के बारे में ज़्यादा जानने के लिए, कोटे के लिए कॉन्फ़िगरेशन के विकल्प देखें.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 - एक नई सुविधा जोड़ी गई है. इसकी मदद से, Redis को कोटे के बैकअप स्टोर के तौर पर इस्तेमाल किया जा सकता है.

अगर

useRedisसही है, तो volos-quota-redis मॉड्यूल का इस्तेमाल किया जाता है. 'सही है' के तौर पर सेट होने पर, कोटा सिर्फ़ उन Edge Microgateway इंस्टेंस के लिए सीमित होता है जो Redis से कनेक्ट होते हैं. अगर यह वैल्यू गलत है, तो volos-quota-apigee मॉड्यूल का इस्तेमाल बैकिंग स्टोर के तौर पर किया जाता है. साथ ही, कोटा काउंटर ग्लोबल होता है. ज़्यादा जानकारी के लिए, कोटे के लिए कॉन्फ़िगरेशन के विकल्प देखें. उदाहरण के लिए:edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 -

edgemicro-authप्रॉक्सी से जनरेट किए गए टोकन के डिफ़ॉल्ट तौर पर खत्म होने के समय को 108000 मिलीसेकंड (1.8 मिनट) से बदलकर 1800 सेकंड (30 मिनट) कर दिया गया है. - 143551282 - एसएएमएल की सुविधा चालू करने वाले संगठनों के लिए,

edgemicro genkeysकमांड को अपडेट किया गया है, ताकि इसमें‑‑tokenपैरामीटर शामिल किया जा सके. इस पैरामीटर की मदद से, उपयोगकर्ता नाम/पासवर्ड के बजाय पुष्टि करने के लिए, OAuth टोकन का इस्तेमाल किया जा सकता है. ज़्यादा जानकारी के लिए, कुंजियां जनरेट करना लेख पढ़ें.

3.0.9

हमने 11 अक्टूबर, शुक्रवार को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

नीचे दी गई टेबल में, Edge Microgateway 3.0.9 से जुड़ी अलग-अलग कॉम्पोनेंट प्रोजेक्ट के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

- 141989374 - कोटा प्लगिन के लिए, "fail open" सुविधा जोड़ी गई.

इस सुविधा के चालू होने पर, अगर कोटे को प्रोसेस करने में कोई गड़बड़ी होती है

या Edge को "कोटा लागू करें" अनुरोध भेजने पर, रिमोट कोटे के काउंटर अपडेट नहीं होते हैं, तो कोटे को

सिर्फ़ स्थानीय काउंट के आधार पर प्रोसेस किया जाएगा. ऐसा तब तक होगा, जब तक रिमोट कोटे का अगला सिंक पूरा नहीं हो जाता. इन दोनों मामलों में, अनुरोध ऑब्जेक्ट में

quota-failed-openफ़्लैग सेट किया जाता है."फ़ेल ओपन" सुविधा के लिए कोटा चालू करने के लिए, यह कॉन्फ़िगरेशन सेट करें:

quotas : failOpen : true

ध्यान दें: इसके अलावा, OAuth प्लगिन के

fail-openअनुरोध ऑब्जेक्ट फ़्लैग का नाम बदलकरoauth-failed-openकर दिया गया है. - 142093764 - कोटा से ज़्यादा इस्तेमाल को रोकने के लिए,

edgemicro-authप्रॉक्सी में कॉन्फ़िगरेशन से जुड़ा बदलाव किया गया था. बदलाव, कोटा टाइप को calendar पर सेट करने के लिए है. इस सुविधा का इस्तेमाल करने के लिए, आपकोedgemicro-authको 3.0.7 या उसके बाद के वर्शन पर अपडेट करना होगा. - 142520568 - कोटा के जवाबों में MP (मैसेज प्रोसेसर) आईडी को लॉग करने की सुविधा जोड़ी गई है. इस सुविधा का इस्तेमाल करने के लिए, आपको अपने

edgemicro-authप्रॉक्सी को 3.0.7 या इसके बाद के वर्शन पर अपडेट करना होगा. साथ ही, यह कॉन्फ़िगरेशन सेट करना होगा:quotas: useDebugMpId: true

useDebugMpIdसेट होने पर, Edge से मिलने वाले कोटे के जवाबों में एमपी आईडी शामिल होगा. साथ ही, इसे Edge Microgateway से लॉग किया जाएगा. उदाहरण के लिए:{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

हमने गुरुवार, 26 सितंबर को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.0.8 से जुड़ी अलग-अलग कॉम्पोनेंट परियोजनाओं के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

- 140025210 - "fail open" नाम की नई सुविधा जोड़ी गई. इस सुविधा की मदद से, एपीआई प्रोसेसिंग जारी रखी जा सकती है. ऐसा तब होता है, जब कनेक्शन से जुड़ी गड़बड़ी की वजह से, समयसीमा खत्म हो चुके JWT टोकन को रीफ़्रेश नहीं किया जा सकता. इस गड़बड़ी की वजह से,

edgemicro-authप्रॉक्सी को एपीआई कुंजी की पुष्टि करने वाला कॉल नहीं किया जा सकता.इस सुविधा की मदद से, ग्रेस पीरियड सेट किया जा सकता है. इस दौरान, पुराना टोकन कैश मेमोरी में रहता है और ग्रेस पीरियड खत्म होने तक इसका फिर से इस्तेमाल किया जाता है. इस सुविधा की मदद से, Edge Microgateway कनेक्शन में कुछ समय के लिए गड़बड़ी होने पर भी अनुरोधों को प्रोसेस करना जारी रख सकता है. कनेक्टिविटी फिर से शुरू होने और Verify API Key को कॉल करने पर, नया JWT फ़ेच किया जाता है. साथ ही, यह JWT, कैश मेमोरी में मौजूद पुराने JWT की जगह ले लेता है.

"फ़ेल ओपन" सुविधा को कॉन्फ़िगर करने के लिए, यह तरीका अपनाएं:

- Edge Microgateway की कॉन्फ़िगरेशन फ़ाइल में,

oauthस्टैंज़ा में ये प्रॉपर्टी सेट करें:oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

उदाहरण के लिए:

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

इस उदाहरण में, कनेक्टिविटी की समस्या की वजह से टोकन रीफ़्रेश नहीं हो पाता है. इसलिए, पांच सेकंड तक पुराने टोकन का इस्तेमाल किया जाएगा. पांच सेकंड के बाद, पुष्टि करने में गड़बड़ी का मैसेज दिखेगा.

- Edge Microgateway की कॉन्फ़िगरेशन फ़ाइल में,

- 141168968 - सभी प्लगिन लॉग आउटपुट में

correlation_idको शामिल करने के लिए अपडेट किया गया. इसके अलावा, कुछ लॉग के लिए लॉग लेवल को ज़रूरत के हिसाब सेerrorपर सेट किया गया था. - 140193349 -

edgemicro-authप्रॉक्सी में एक अपडेट किया गया है. इससे, Verify API Key के हर अनुरोध पर Edge Microgateway के पासकोड और सीक्रेट की पुष्टि करना ज़रूरी हो गया है. Edge Microgateway को अपडेट कर दिया गया है. अब यह Verify API Key के हर अनुरोध पर, पासकोड और सीक्रेट भेजेगा. इस बदलाव से, क्लाइंट को सिर्फ़ एपीआई पासकोड के साथ JWT पाने से रोका जाता है. लेख पढ़ें. - 140090250 - कोटा प्रोसेसिंग के लिए डाइग्नोस्टिक लॉगिंग जोड़ने के लिए अपडेट किया गया. इस बदलाव के बाद, अब कोटा लॉग आउटपुट को Edge Microgateway के बाकी लॉग के साथ जोड़ा जा सकता है.

3.0.7

हमने गुरुवार, 12 सितंबर को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कॉम्पोनेंट के वर्शन:

इस टेबल में, Edge Microgateway 3.0.7 से जुड़ी अलग-अलग कॉम्पोनेंट परियोजनाओं के वर्शन नंबर दिए गए हैं. ध्यान दें कि हर कॉम्पोनेंट एक अलग प्रोजेक्ट होता है. इसलिए, हो सकता है कि रिलीज़ नंबर, मुख्य प्रॉडक्ट वर्शन से मेल न खाएं:

| माइक्रोगेटवे | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

गड़बड़ियां ठीक की गईं और सुधार किए गए:

140075602 - OAuth प्लगिन को अपडेट किया गया है, ताकि सही जगहों पर 5xx स्टेटस कोड दिखाया जा सके. पहले, प्लगिन 200 के अलावा अन्य सभी मामलों में, सिर्फ़ 4xx स्टेटस कोड दिखाता था. अब, 200 स्टेटस के अलावा किसी भी मैसेज रिस्पॉन्स के लिए, गड़बड़ी के हिसाब से 4xx या 5xx कोड दिखाया जाएगा.

यह सुविधा डिफ़ॉल्ट रूप से बंद रहती है. इस सुविधा को चालू करने के लिए, अपने Edge Microgateway कॉन्फ़िगरेशन में

oauth.useUpstreamResponse: trueप्रॉपर्टी जोड़ें. उदाहरण के लिए:oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 - रिलीज़ 3.0.6 में, एक नई कॉन्फ़िगरेशन प्रॉपर्टी जोड़ी गई है,

quota.quotaUri. अगर आपको अपने संगठन में डिप्लॉय किए गएedgemicro-authप्रॉक्सी के ज़रिए कोटे मैनेज करने हैं, तो इस कॉन्फ़िगरेशन प्रॉपर्टी को सेट करें. अगर इस प्रॉपर्टी को सेट नहीं किया जाता है, तो कोटा एंडपॉइंट डिफ़ॉल्ट रूप से, Edge Microgateway के इंटरनल एंडपॉइंट पर सेट हो जाता है. उदाहरण के लिए:edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

रिलीज़ 3.0.7 में,

edgemicro-authको अपडेट किया गया था, ताकि यह नए कॉन्फ़िगरेशन को स्वीकार कर सके.quotaUriप्रॉपर्टी का इस्तेमाल करने के लिए, आपकोedgemicro-authप्रॉक्सी के नए वर्शन पर अपग्रेड करना होगा. ज़्यादा जानकारी के लिए, edgemicro-auth प्रॉक्सी को अपग्रेड करना लेख पढ़ें. - 140470888 - पुष्टि करने के लिए, कोटा कॉल में अनुमति देने वाला हेडर जोड़ा गया.

साथ ही,

edgemicro-authप्रॉक्सी में बदलाव किया गया है, ताकि कोटा आइडेंटिफ़ायर से "organization" को हटाया जा सके. कोटा एंडपॉइंट, ग्राहक के संगठन में मौजूद होता है. इसलिए, अब कोटा आइडेंटिफ़ायर की ज़रूरत नहीं है. - 140823165 - प्रॉपर्टी का यह नाम:

edgemicro: keepAliveTimeoutको रिलीज़ 3.0.6 में गलत तरीके से दस्तावेज़ में शामिल किया गया था. प्रॉपर्टी का सही नाम यह है:

edgemicro: keep_alive_timeout - 139526406 - एक बग ठीक किया गया है. इस बग की वजह से, डेवलपर के ऐप्लिकेशन में एक से ज़्यादा प्रॉडक्ट होने पर, कोटे की गलत गिनती होती थी. अब एक से ज़्यादा प्रॉडक्ट वाले ऐप्लिकेशन में, हर प्रॉडक्ट के लिए कोटे को सही तरीके से लागू किया जाता है. 'appName + productName' के कॉम्बिनेशन का इस्तेमाल, कोटा आइडेंटिफ़ायर के तौर पर किया जाता है.

3.0.6

हमने 29 अगस्त, गुरुवार को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

- 138633700 - नई कॉन्फ़िगरेशन प्रॉपर्टी,

keepAliveTimeoutजोड़ी गई. इस प्रॉपर्टी की मदद से, Edge Microgateway के टाइम आउट होने की अवधि (मिलीसेकंड में) सेट की जा सकती है. (डिफ़ॉल्ट: 5000 मिलीसेकंड)उदाहरण के लिए:

edgemicro: keep_alive_timeout: 600

- 140090623 - नई कॉन्फ़िगरेशन प्रॉपर्टी,

quotaUriजोड़ी गई. अगर आपको अपने संगठन में डिप्लॉय किए गएedgemicro-authप्रॉक्सी के ज़रिए कोटे मैनेज करने हैं, तो इस कॉन्फ़िगरेशन प्रॉपर्टी को सेट करें. अगर इस प्रॉपर्टी को सेट नहीं किया जाता है, तो कोटा एंडपॉइंट डिफ़ॉल्ट रूप से, Edge Microgateway के इंटरनल एंडपॉइंट पर सेट हो जाता है. उदाहरण के लिए:edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

इस सुविधा का इस्तेमाल करने के लिए, आपको सबसे पहले अपने संगठन के लिए

edgemicro-authप्रॉक्सी का नया वर्शन डिप्लॉय करना होगा. ज़्यादा जानकारी के लिए, edgemicro-auth प्रॉक्सी को अपग्रेड करना लेख पढ़ें. - 138722809 - नई कॉन्फ़िगरेशन प्रॉपर्टी,

stack_traceजोड़ी गई. इस प्रॉपर्टी की मदद से, यह कंट्रोल किया जा सकता है कि लॉग फ़ाइलों में स्टैक ट्रेस दिखें या नहीं. उदाहरण के लिए:stack_trace: false

अगर

stack_traceकोtrueपर सेट किया जाता है, तो स्टैक ट्रेस को लॉग में प्रिंट किया जाएगा. अगर इसेfalseपर सेट किया जाता है, तो स्टैक ट्रेस को लॉग में प्रिंट नहीं किया जाएगा.

3.0.5

हमने 15 अगस्त, गुरुवार को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

गड़बड़ियां ठीक की गईं- 139005279 - इस समस्या को ठीक कर दिया गया है. इसमें

edgemicro statusकमांड, वर्कर प्रोसेस की सही संख्या नहीं दिखाती थी. - 138437710 - ExitCounter क्लास में एक समस्या ठीक की गई है. इसकी वजह से, सही लॉग नहीं लिखा जा रहा था.

- 139064652 - इवेंट और सिस्टम लॉग के लिए,

traceऔरdebugलॉगिंग लेवल जोड़ने की सुविधा जोड़ी गई. फ़िलहाल, सिर्फ़ इन लॉग लेवल को जोड़ने की सुविधा जोड़ी गई है. फ़िलहाल, ये लॉग लेवल उपलब्ध हैं:info,warn, औरerror. - 139064616 - सभी कंसोल लॉग स्टेटमेंट के लिए, लॉग आउटपुट को स्टैंडर्ड बना दिया गया है. Console logging स्टेटमेंट में अब ये एट्रिब्यूट शामिल हैं:

- टाइमस्टैम्प

- कॉम्पोनेंट का नाम

- प्रक्रिया आईडी

- कंसोल लॉग मैसेज

- 138413755 - इन सीएलआई कमांड के लिए, JWT कुंजी और सीक्रेट से जुड़े लॉग मैसेज को बेहतर बनाएं: cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey, और configure.

- 138413577 - बैकएंड सेवा के टाइमआउट के लिए, गड़बड़ी मैनेज करने की सुविधा जोड़ें और उसे बेहतर बनाएं.

- 138413303 - जवाब और सॉकेट के टाइमआउट के लिए, गड़बड़ी को मैनेज करने की सुविधा जोड़ी गई है और इसे बेहतर बनाया गया है.

- 138414116 - "कनेक्शन अस्वीकार किया गया" गड़बड़ियों के लिए, गड़बड़ी को मैनेज करने की सुविधा जोड़ें और उसे बेहतर बनाएं.

3.0.4

हमने गुरुवार, 1 अगस्त को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

- 134445926 - Edge Microgateway के इंटरनल ऑथेंटिकेशन में सुधार किए गए हैं.

- 137582169 - उस समस्या को ठीक किया गया है जिसकी वजह से अनचाही प्रोसेस शुरू हो जाती थीं. ज़्यादा प्रोसेस की वजह से, प्लगिन फिर से लोड हुए और उन्होंने बहुत ज़्यादा मेमोरी का इस्तेमाल किया. Edge Microgateway अब प्रोसेस की संख्या को तय सीमा के अंदर रखता है.

- 137768774 - लॉग मैसेज में सुधार:

- लेन-देन (अनुरोध) के लॉग को साफ़ किया गया.

- ज़रूरत के मुताबिक, ज़्यादा लॉग मैसेज जोड़े गए.

- कंसोल आउटपुट से लेन-देन (अनुरोध) के लॉग मैसेज को, काम की लॉग फ़ाइल में ले जाया गया.

- सेंट्रलाइज़्ड लॉगिंग फ़ंक्शन का इस्तेमाल करने के लिए, कंसोल लॉग अपडेट किए गए.

- 138321133, 138320563 - कोटा बफ़र में बुनियादी आंतरिक बदलाव किया गया है, ताकि आने वाले समय में कोटा बढ़ाया जा सके.

3.0.3

हमने 23 जुलाई, मंगलवार को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

- लॉगिंग से जुड़ी बेहतर सुविधाएं: मौजूदा रनटाइम लॉग, नए

eventLog()फ़ंक्शन का इस्तेमाल करते हैं. यह फ़ंक्शन, रनटाइम डेटा को एक जैसे फ़ॉर्मैट में कैप्चर और लॉग करता है. लॉग की जानकारी में ये शामिल हैं:- टाइमस्टैंप (आईएसओ 8601: YYYY-MM-DDTHH:mm:ss.sssZ).

- लॉग लेवल (गड़बड़ी, चेतावनी या जानकारी).

- होस्टनेम - अनुरोध हेडर से अनुरोध करने वाला होस्टनेम.

- प्रोसेस आईडी - अगर Node.js प्रोसेस का क्लस्टर चलाया जा रहा है, तो यह उस प्रोसेस का आईडी होता है जहां लॉगिंग हुई थी.

- Apigee संगठन का नाम.

- संगठन में एनवायरमेंट का नाम.

- एपीआई प्रॉक्सी का नाम.

- क्लाइंट का आईपी पता.

- ClientId.

- कोरिलेशन आईडी (फ़िलहाल सेट नहीं है).

- Edge Microgateway कॉम्पोनेंट का नाम.

- कस्टम मैसेज - कुछ ऑब्जेक्ट ऐसी अतिरिक्त जानकारी प्रिंट कर सकते हैं जो इस गड़बड़ी की प्रॉपर्टी को पास की जाती है.

- अनुरोध का तरीका (अगर एचटीटीपी अनुरोध है).

- जवाब का स्टेटस कोड (अगर एचटीटीपी अनुरोध है).

- गड़बड़ी का मैसेज.

- गड़बड़ी का कोड - अगर किसी ऑब्जेक्ट में गड़बड़ी का कोड शामिल है, तो उसे इस प्रॉपर्टी में प्रिंट किया जाता है.

- इसमें कितना समय लगा.

- ऑपरेटिंग सिस्टम लाइन के आखिर में मौजूद मार्कर.

प्रॉपर्टी की वैल्यू शून्य होने पर, ब्रैकेट खाली हो जाते हैं,

[].यहां लॉग फ़ॉर्मैट का उदाहरण दिया गया है:

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- परफ़ॉर्मेंस: एपीआई प्रॉडक्ट को एनवायरमेंट के हिसाब से फ़िल्टर नहीं किया जा रहा था. इस समस्या को ठीक कर दिया गया है. (135038879)

- फ़ंक्शनल टेस्ट के लिए अलग-अलग इंटिग्रेशन और कोड की क्वालिटी में सुधार किए गए हैं.

3.0.2

हमने बुधवार, 3 जुलाई, 2019 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

कोड की क्वालिटी - कोड की क्वालिटी की समीक्षा की गई है. साथ ही, उपयोगकर्ताओं के अनुरोध किए गए क्वालिटी स्टैंडर्ड को पूरा करने के लिए, कोड में बदलाव किए गए हैं. हमने JSHint से मिली कोड क्वालिटी की गड़बड़ियों और चेतावनियों को ठीक किया है.

इस वजह से, कोड में मौजूद कुछ गड़बड़ियों की पहचान की गई और उन्हें ठीक किया गया. Apigee Edge Microgateway के सभी मॉड्यूल को इस प्रोसेस से गुज़ारा गया था. microgateway-config, microgateway-core, microgateway-plugins, और microgateway के लिए, 28 जून और 2 जुलाई के कमिट देखें.

कोड की क्वालिटी में बदलाव वाले सभी मॉड्यूल की जांच, इंटरनल टूल की मदद से की गई है. ये टूल, ग्राहकों के इस्तेमाल के उदाहरणों के लिए Edge Microgateway के एक्ज़ीक्यूशन की पुष्टि करते हैं.

3.0.1

हमने शुक्रवार, 21 जून, 2019 को Edge Microgateway में ये सुधार किए हैं और गड़बड़ियां ठीक की हैं.

- 134834551 - Edge Microgateway के लिए, Node.js के काम करने वाले वर्शन बदलें

(Node.js के काम करने वाले वर्शन: 8 और 12; वर्शन 7, 9, और 11 एक्सपेरिमेंटल हैं) - 134751883 - Edge Microgateway, लोड होने के दौरान फिर से लोड करने पर क्रैश हो जाता है

- 134518428 - अगर फ़िल्टर पैटर्न गलत है, तो Edge Microgateway के प्रॉडक्ट एंडपॉइंट से 5XX कोड मिलता है

- 135113408 - अगर वर्कर अचानक बंद हो जाते हैं, तो उन्हें रीस्टार्ट करना चाहिए

- 134945852 - tokenCacheSize का इस्तेमाल oauth प्लग-इन में नहीं किया जाता

- 134947757 - set cacheTTL in oauth plug-in

- 135445171 - OAuth में ग्रेस पीरियड की गणना सही नहीं है

- Edge Microgateway इंस्टॉल करने के साथ मिले memored मॉड्यूल का इस्तेमाल करें

- 135367906 - Security audit

वर्शन 2.5.x

नई सुविधाएं और बेहतर बनाई गई सेवाएं v.2.5.x

(2.5.38 में ठीक किया गया, 07/06/2019)

गलत तरीके से फ़ॉर्मैट किए गए JWT की वजह से, टोकन कैश का इस्तेमाल करते समय वर्कर क्रैश हो सकते हैं. Edge microgateway-plugins मॉड्यूल में ठीक किया गया. (b/134672029)

(2.5.37 में जोड़ा गया) सीएलआई विकल्प edgemicro-cert -t जोड़ें.

edgemicro cert -t विकल्प की मदद से, मैनेजमेंट एपीआई की पुष्टि करने के लिए OAuth टोकन तय किया जा सकता है. सर्टिफ़िकेट मैनेज करना लेख भी पढ़ें.

(Added 2.5.35) Add support to debug Edge Microgateway using edgemicroctl.

edgemicroctl के साथ mgdebug फ़्लैग का इस्तेमाल किया जा सकता है. Kubernetes इंटिग्रेशन के टास्क भी देखें.

(2.5.35 में जोड़ा गया) edgemicroctl के लिए Windows बिल्ड चालू करें.

(2.5.31 को जोड़ा गया) नया edgemicro-auth/token API

नया edgemicro-auth/token API जोड़ा गया है. इसकी मदद से, क्लाइंट/सीक्रेट को Base64 Encoded Basic Authorization हेडर और grant_type को फ़ॉर्म पैरामीटर के तौर पर पास किया जा सकता है. सीधे तौर पर बियरर टोकन पाना लेख पढ़ें.

(2.5.31 में ठीक किया गया) प्राइवेट कॉन्फ़िगरेशन, टोकन फ़्लैग का पालन नहीं करता

हमने उस समस्या को ठीक कर दिया है जिसमें Edge for Private Cloud पर OAuth2 ऐक्सेस टोकन का इस्तेमाल करने के लिए Edge Microgateway को कॉन्फ़िगर करने पर, वह ठीक से काम नहीं कर रहा था. इसका मतलब है कि टोकन का इस्तेमाल नहीं किया जा रहा था.

Docker: खुद हस्ताक्षर किए हुए सर्टिफ़िकेट इस्तेमाल करने की सुविधा

(2.5.29 में जोड़ा गया) अगर किसी ऐसे सर्टिफ़िकेट अथॉरिटी (सीए) का इस्तेमाल किया जा रहा है जिस पर Node.js डिफ़ॉल्ट रूप से भरोसा नहीं करता है, तो Edge Microgateway के साथ Docker कंटेनर चलाते समय, NODE_EXTRA_CA_CERTS पैरामीटर का इस्तेमाल किया जा सकता है.

ज़्यादा जानकारी के लिए, ऐसे CA का इस्तेमाल करना जिस पर Node.js भरोसा नहीं करता लेख पढ़ें.

Docker: टीएलएस के लिए सहायता

(2.5.29 में जोड़ा गया) Docker कंटेनर में चल रहा Edge Microgateway अब Edge Microgateway सर्वर (नॉर्थबाउंड अनुरोध) को आने वाले अनुरोधों और Edge Microgateway से टारगेट ऐप्लिकेशन (साउथबाउंड अनुरोध) को भेजे जाने वाले अनुरोधों के लिए टीएलएस का इस्तेमाल कर सकता है.

यहां दिए गए उदाहरणों में, इन टीएलएस कॉन्फ़िगरेशन को सेट अप करने का तरीका बताया गया है:

इन उदाहरणों में, आपको यह दिखेगा कि कंटेनर माउंट पॉइंट /opt/apigee/.edgemicro का इस्तेमाल करके, सर्टिफ़िकेट कैसे लोड किए जाते हैं. इसके बाद, Edge Microgateway की कॉन्फ़िगरेशन फ़ाइल में इनका रेफ़रंस दिया जाता है.

Docker: अनुरोध प्रॉक्सी करने की सुविधा

(2.5.27 में जोड़ा गया) अगर Edge Microgateway को Docker कंटेनर में चलाया जाता है, तो इन विकल्पों का इस्तेमाल करके प्रॉक्सी के व्यवहार को कंट्रोल किया जा सकता है. ऐसा तब किया जा सकता है, जब माइक्रोवेब फ़ायरवॉल के पीछे चल रहा हो:

HTTP_PROXYHTTPS_PROXYNO_PROXY

ज़्यादा जानकारी के लिए, Edge Micro को Docker कंटेनर के तौर पर चलाना लेख पढ़ें.

Docker: प्लगिन के लिए अपडेट किए गए निर्देश

(2.5.27 में जोड़ा गया) अगर Edge Microgateway को Docker कंटेनर में चलाया जाता है, तो अब आपके पास प्लगिन डिप्लॉय करने के दो विकल्प हैं. Docker माउंट पॉइंट का इस्तेमाल करने का विकल्प नया है. दूसरा विकल्प पहले से मौजूद था और इसमें कोई बदलाव नहीं किया गया है. हालांकि, Dockerfile को अपडेट कर दिया गया है. ज़्यादा जानकारी के लिए, यहां दिए गए लिंक देखें:

- पहला विकल्प: प्लगिन डायरेक्ट्री को किसी वॉल्यूम पर माउंट करें (नया)

- विकल्प B: कंटेनर में प्लगिन बनाना (अपडेट किया गया)

KVM अपग्रेड करने के लिए इस्तेमाल की जाने वाली कमांड के लिए, नए OAuth टोकन का इस्तेमाल करने की सुविधा

(2.5.27 में जोड़ा गया) upgradekvm कमांड के साथ OAuth टोकन का इस्तेमाल किया जा सकता है. ज़्यादा जानकारी के लिए, केवीएम को अपग्रेड करना लेख पढ़ें.

Edge Analytics में एपीआई को अलग-अलग करना

(2.5.26 में जोड़ा गया) नए Analytics प्लगिन फ़्लैग की मदद से, किसी एपीआई पाथ को अलग किया जा सकता है. इससे वह Edge Analytics डैशबोर्ड में अलग प्रॉक्सी के तौर पर दिखता है. उदाहरण के लिए, हेल्थ चेक एपीआई को अलग किया जा सकता है, ताकि उन्हें असली एपीआई कॉल के साथ भ्रमित न किया जा सके. ज़्यादा जानकारी के लिए, Analytics से पाथ हटाने का तरीका जानें.

लोकल प्रॉक्सी कॉन्फ़िगर करना

(2.5.25 में जोड़ा गया) लोकल प्रॉक्सी की मदद से, आपको Apigee Edge पर मैन्युअल तरीके से माइक्रोगेटवे-अवेयर प्रॉक्सी बनाने की ज़रूरत नहीं होती. इसके बजाय, माइक्रोगेटवे लोकल प्रॉक्सी के बेस पाथ का इस्तेमाल करेगा. ज़्यादा जानकारी के लिए, लोकल प्रॉक्सी मोड का इस्तेमाल करना लेख पढ़ें.

स्टैंडअलोन मोड का इस्तेमाल करना

(2.5.25 को जोड़ा गया) Edge Microgateway को किसी भी Apigee Edge डिपेंडेंसी से पूरी तरह से डिसकनेक्ट किया जा सकता है. इस मोड को स्टैंडअलोन मोड कहा जाता है. इसकी मदद से, इंटरनेट कनेक्शन के बिना Edge Microgateway को चलाया और टेस्ट किया जा सकता है. इसके बारे में ज़्यादा जानने के लिए, स्टैंडअलोन मोड में Edge Microgateway चलाना लेख पढ़ें.

कुंजियां रद्द करना

(2.5.19 को जोड़ा गया) एक नई सीएलआई कमांड जोड़ी गई है. यह Edge Microgateway के कॉन्फ़िगरेशन के लिए, कुंजी और सीक्रेट क्रेडेंशियल को रद्द करती है.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

Docker का इस्तेमाल किया जा सकता है

(2.5.19 को जोड़ा गया) अब Edge Microgateway की नई रिलीज़ को Docker इमेज के तौर पर डाउनलोड किया जा सकता है:

docker pull gcr.io/apigee-microgateway/edgemicro:latest

Kubernetes का इस्तेमाल करने से जुड़ी सहायता

(2.5.19 को जोड़ा गया) Edge Microgateway को, Kubernetes क्लस्टर में डिप्लॉय की गई सेवाओं के सामने, सेवा या साइडकार गेटवे के तौर पर डिप्लॉय किया जा सकता है. देखें: Kubernetes की खास जानकारी के साथ Edge Microgateway को इंटिग्रेट करना.

टीसीपी नोडिले विकल्प के लिए सहायता

(2.5.16 वर्शन में जोड़ी गई) Edge Micro कॉन्फ़िगरेशन में एक नई कॉन्फ़िगरेशन सेटिंग, nodelay, जोड़ी गई है.

डिफ़ॉल्ट रूप से, टीसीपी कनेक्शन डेटा को बफ़र करने के लिए Nagle एल्गोरिदम का इस्तेमाल करते हैं. इसके बाद, डेटा को भेजा जाता है. nodelay को true पर सेट करने से, यह सुविधा बंद हो जाती है. इसका मतलब है कि socket.write() को कॉल किए जाने पर, डेटा तुरंत भेज दिया जाएगा. ज़्यादा जानकारी के लिए, Node.js

दस्तावेज़ भी देखें.

nodelay को चालू करने के लिए, Edge Micro की कॉन्फ़िगरेशन फ़ाइल में इस तरह बदलाव करें:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

हमेशा निगरानी रखने की सुविधा के लिए, सीएलआई के नए विकल्प

(2.5.12 को जोड़ा गया) edgemicro forever कमांड में नए पैरामीटर जोड़े गए हैं. इन पैरामीटर की मदद से, forever.json फ़ाइल की जगह की जानकारी दी जा सकती है. साथ ही, Forever बैकग्राउंड प्रोसेस को शुरू या बंद किया जा सकता है. हमेशा के लिए मॉनिटर करने की सुविधा के बारे में भी जानें

| पैरामीटर | ब्यौरा |

|---|---|

-f, --file | forever.json फ़ाइल की जगह की जानकारी देता है. |

-a, --action | start या stop में से कोई एक वैल्यू दी जानी चाहिए. डिफ़ॉल्ट वैल्यू start होती है. |

उदाहरण:

Forever का इस्तेमाल शुरू करने के लिए:

edgemicro forever -f ~/mydir/forever.json -a start

'हमेशा के लिए' सुविधा बंद करने के लिए:

edgemicro forever -a stop

JWT की-रोटेशन

एक नई सुविधा जोड़ी गई है. इसकी मदद से, Edge Microgateway पर OAuth की सुरक्षा के लिए इस्तेमाल किए जाने वाले JWT टोकन जनरेट करने के लिए, सार्वजनिक/निजी कुंजी के जोड़े को रोटेट किया जा सकता है. JWT कुंजियों को रोटेट करना लेख पढ़ें.

डाउनलोड की गई एपीआई प्रॉक्सी को फ़िल्टर करना

डिफ़ॉल्ट रूप से, Edge Microgateway आपके Edge संगठन में मौजूद उन सभी प्रॉक्सी को डाउनलोड करता है जिनके नाम "edgemicro_" से शुरू होते हैं. इस डिफ़ॉल्ट सेटिंग को बदलकर, ऐसी प्रॉक्सी डाउनलोड की जा सकती हैं जिनके नाम किसी पैटर्न से मेल खाते हों. डाउनलोड की गई प्रॉक्सी को फ़िल्टर करना लेख पढ़ें.

एपीआई प्रॉक्सी के बिना प्रॉडक्ट तय करना

Apigee Edge में, ऐसा एपीआई प्रॉडक्ट बनाया जा सकता है जिसमें कोई एपीआई प्रॉक्सी शामिल न हो. इस प्रॉडक्ट कॉन्फ़िगरेशन की मदद से, उस प्रॉडक्ट से जुड़ी एपीआई कुंजी को आपकी कंपनी में डिप्लॉय किए गए किसी भी प्रॉक्सी के साथ इस्तेमाल किया जा सकता है. Edge Microgateway के वर्शन 2.5.4 से, इस प्रॉडक्ट कॉन्फ़िगरेशन का इस्तेमाल किया जा सकता है.

हमेशा निगरानी करने की सुविधा

Edge Microgateway में एक forever.json फ़ाइल होती है. इसे कॉन्फ़िगर करके, यह कंट्रोल किया जा सकता है कि Edge Microgateway को कितनी बार और कितने समय के अंतराल पर रीस्टार्ट किया जाना चाहिए. यह फ़ाइल, forever-monitor नाम की सेवा को कॉन्फ़िगर करती है. यह सेवा, Forever को प्रोग्राम के हिसाब से मैनेज करती है.

हमेशा के लिए मॉनिटर करना लेख पढ़ें.

Edge Micro की कॉन्फ़िगरेशन फ़ाइल को एक जगह से मैनेज करना

अगर आपने Edge Microgateway के कई इंस्टेंस चलाए हैं, तो हो सकता है कि आपको उनके कॉन्फ़िगरेशन को एक ही जगह से मैनेज करना हो. इसके लिए, आपको एक एचटीटीपी एंडपॉइंट तय करना होगा. इस एंडपॉइंट से Edge Micro, अपनी कॉन्फ़िगरेशन फ़ाइल डाउनलोड कर सकता है. कॉन्फ़िग फ़ाइल के एंडपॉइंट की जानकारी देना लेख पढ़ें.

forever सीएलआई विकल्प के लिए सहायता

(2.5.8 में जोड़ी गई) forever.json फ़ाइल की जगह की जानकारी देने के लिए, edgemicro forever [package.json] कमांड का इस्तेमाल करें. इस कमांड को जोड़ने से पहले, कॉन्फ़िगरेशन फ़ाइल को Edge Microgateway की रूट डायरेक्ट्री में होना ज़रूरी था.

उदाहरण के लिए:

edgemicro forever ~/mydir/forever.json

reload कमांड में configUrl विकल्प जोड़ा गया

(2.5.8 वर्शन में जोड़ा गया) अब edgemicro reload कमांड के साथ --configUrl या -u विकल्प का इस्तेमाल किया जा सकता है.

JWT के समय में अंतर होने पर ग्रेस पीरियड

(2.5.7 में जोड़ा गया) OAuth कॉन्फ़िगरेशन में मौजूद gracePeriod एट्रिब्यूट, गड़बड़ियों को रोकने में मदद करता है. ये गड़बड़ियां, आपके सिस्टम क्लॉक और JWT ऑथराइज़ेशन टोकन में बताए गए Not Before (nbf) या Issued At (iat) समय के बीच मामूली अंतर की वजह से होती हैं. इस एट्रिब्यूट को, सेकंड की उस संख्या पर सेट करें जिसके लिए इस तरह की गड़बड़ियों की अनुमति है. OAuth एट्रिब्यूट देखें.

(2.5.7 में जोड़ा गया) OAuth कॉन्फ़िगरेशन में मौजूद gracePeriod एट्रिब्यूट, गड़बड़ियों को रोकने में मदद करता है. ये गड़बड़ियां, आपके सिस्टम क्लॉक और JWT ऑथराइज़ेशन टोकन में बताए गए Not Before (nbf) या Issued At (iat) समय के बीच मामूली अंतर की वजह से होती हैं. इस एट्रिब्यूट को, सेकंड की उस संख्या पर सेट करें जिसके लिए इस तरह की गड़बड़ियों की अनुमति है. OAuth एट्रिब्यूट देखें.

v2.5.x में ठीक की गई गड़बड़ियां

- (समस्या #236) कैश मेमोरी मिटाने के दौरान टाइपिंग की गलती ठीक की गई.

- (समस्या #234) Edge Microgateway 2.5.35 के लिए, फिर से लोड करने पर क्रैश हो जाता है.

- (समस्या #135) -v विकल्प का इस्तेमाल करते समय, अमान्य वर्चुअल होस्ट रेफ़रंस "secure" गड़बड़ी. यह फ़िक्स, डिप्लॉयमेंट से पहले edgemicro-auth प्रॉक्सी में बदलाव करता है. इससे यह पक्का किया जा सकता है कि वर्चुअल होस्ट, "-v" फ़्लैग में बताई गई जानकारी से पूरी तरह मेल खाते हों. इसके अलावा, वर्चुअल होस्ट के लिए कोई भी नाम और संख्या तय की जा सकती है. अब यह डिफ़ॉल्ट और सुरक्षित तक सीमित नहीं है.

- (समस्या #141) edgemicro reload कमांड, कॉन्फ़िगरेशन फ़ाइल के विकल्प -c के साथ काम नहीं करती. इस समस्या को हल कर दिया गया है.

- (समस्या #142) Edge Microgateway, इंस्टॉल करते समय डेप्रिकेट किए गए क्रिप्टो के बारे में शिकायत करता है. इस समस्या को हल कर दिया गया है.

- (समस्या #145) Edge Microgateway के साथ कोटा काम नहीं कर रहा है. इस समस्या को हल कर दिया गया है.

- (Apigee कम्यूनिटी की समस्या: EMG - JWT टोकन की पुष्टि, OAUTH में दोनों एपीआई प्रॉक्सी और संसाधन यूआरआई के ख़िलाफ़ की गई) JWT टोकन की पुष्टि, OAUTH में दोनों एपीआई प्रॉक्सी और संसाधन यूआरआई के ख़िलाफ़ की गई. इस समस्या को ठीक कर दिया गया है.

- (Apigee कम्यूनिटी की समस्या: हेडर में OAuth टोकन न होने पर भी Microgateway काम कर रहा है) Microgateway, OAuth के साथ काम नहीं कर रहा है. इस समस्या को हल कर दिया गया है.

- Windows पर pidPath की समस्या ठीक की गई.

- (समस्या #157) इस समस्या को ठीक कर दिया गया है. इसकी वजह से यह गड़बड़ी का मैसेज दिखता था:

ReferenceError: deployProxyWithPasswordको तय नहीं किया गया है. - (समस्या #169) Node.js की डिपेंडेंसी अपडेट करें (npm audit)

edgemicro-authप्रॉक्सी अब Edge JWT नीतियों का इस्तेमाल करती है. अब प्रॉक्सी को JWT के साथ काम करने के लिए, Node.js पर निर्भर नहीं रहना पड़ता.

वर्शन 2.4.x

नई सुविधाएं और बेहतर बनाई गई सेवाएं v.2.4.x

1. edgemicro-auth प्रॉक्सी (PR 116) के लिए, कस्टम एलियास सेट करें

edgemicro-auth प्रॉक्सी के लिए, डिफ़ॉल्ट बेसपाथ बदला जा सकता है. डिफ़ॉल्ट रूप से, basepath /edgemicro-auth होता है. इसे बदलने के लिए, edgemicro configure कमांड पर -x फ़्लैग का इस्तेमाल करें.

उदाहरण:

edgemicro configure -x /mypath …

2. बेस पाथ के लिए वाइल्डकार्ड का इस्तेमाल किया जा सकता है (पीआर 77)

edgemicro_* प्रॉक्सी के बेस पाथ में, एक या उससे ज़्यादा "*" वाइल्डकार्ड का इस्तेमाल किया जा सकता है. उदाहरण के लिए, /team/*/members का बेस पाथ, क्लाइंट को https://[host]/team/blue/members और https://[host]/team/green/members को कॉल करने की अनुमति देता है. इसके लिए, आपको नई टीमों के लिए नई एपीआई प्रॉक्सी बनाने की ज़रूरत नहीं होती. ध्यान दें कि /**/ का इस्तेमाल नहीं किया जा सकता.

अहम जानकारी: Apigee, वाइल्डकार्ड "*" को बेस पाथ के पहले एलिमेंट के तौर पर इस्तेमाल करने की अनुमति नहीं देता. उदाहरण के लिए, इसका इस्तेमाल नहीं किया जा सकता: /*/search.3. प्राइवेट क्लाउड कॉन्फ़िगरेशन के लिए, सीएलआई में कस्टम कॉन्फ़िगरेशन पाथ जोड़ा गया (पीआर 99)

डिफ़ॉल्ट रूप से, माइक्रोगेटवे की कॉन्फ़िगरेशन फ़ाइल ./config/config.yaml में होती है. अब init, configure, और start कमांड पर, कमांड लाइन पर -c या --configDir फ़्लैग का इस्तेमाल करके, कस्टम कॉन्फ़िगरेशन पाथ तय किया जा सकता है. उस समस्या को ठीक किया गया है जिसमें Private Cloud इंस्टॉलेशन के लिए कस्टम कॉन्फ़िगरेशन डायरेक्ट्री को पहचाना नहीं गया था.

उदाहरण:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

4. *_PROXY वैरिएबल (PR 61) का पालन करें

अगर Edge Microgateway को फ़ायरवॉल के पीछे इंस्टॉल किया गया है और वह सार्वजनिक क्लाउड में मौजूद Apigee Edge से कम्यूनिकेट नहीं कर पा रहा है, तो इन दो विकल्पों पर विचार करें:

पहला विकल्प:

पहला विकल्प यह है कि microgateway की कॉन्फ़िगरेशन फ़ाइल में, edgemicro: proxy_tunnel विकल्प को true पर सेट करें:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: true

जब proxy_tunnel की वैल्यू true होती है, तो Edge Microgateway, एचटीटीपी अनुरोधों को टनल करने के लिए एचटीटीपी CONNECT तरीके का इस्तेमाल करता है. ऐसा एक टीसीपी कनेक्शन पर किया जाता है. (अगर प्रॉक्सी को कॉन्फ़िगर करने के लिए एनवायरमेंट वैरिएबल में टीएलएस चालू है, तो भी ऐसा ही होगा).

दूसरा विकल्प:

दूसरा विकल्प यह है कि प्रॉक्सी तय करें और माइक्रोगेटवे कॉन्फ़िगरेशन फ़ाइल में proxy_tunnel को false पर सेट करें. उदाहरण के लिए:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: false

इस मामले में, आपके पास इन वैरिएबल को सेट करने का विकल्प होता है. इससे, हर उस एचटीटीपी प्रॉक्सी के होस्ट को कंट्रोल किया जा सकता है जिसका आपको इस्तेमाल करना है. इसके अलावा, यह भी कंट्रोल किया जा सकता है कि किन होस्ट को Edge Microgateway प्रॉक्सी को हैंडल नहीं करना चाहिए: HTTP_PROXY, HTTPS_PROXY, और NO_PROXY. आपके पास NO_PROXY को ऐसे डोमेन की कॉमा से अलग की गई सूची के तौर पर सेट करने का विकल्प होता है जिनके लिए Edge Microgateway को प्रॉक्सी नहीं करना चाहिए. उदाहरण के लिए:

export HTTP_PROXY='http://localhost:3786' export HTTPS_PROXY='https://localhost:3786'

इन वैरिएबल के बारे में ज़्यादा जानने के लिए, यह लेख पढ़ें:

https://www.npmjs.com/package/request#controlling-proxy-behaviour-using-environment-variables

5. टारगेट अनुरोधों के लिए कस्टम टाइमआउट सेट करें (PR 57)

इस कॉन्फ़िगरेशन की मदद से, टारगेट किए गए अनुरोधों के लिए कस्टम टाइमआउट सेट किया जा सकता है:

edgemicro: request_timeout: 10

टाइम आउट को सेकंड में सेट किया जाता है. अगर टाइम आउट होता है, तो Edge Microgateway, 504 स्टेटस कोड के साथ जवाब देता है.

6. टारगेट रिस्पॉन्स पर कस्टम एचटीटीपी स्टेटस मैसेज का पालन करें (पीआर 53)

Edge Microgateway, टारगेट रिस्पॉन्स पर सेट किए गए कस्टम एचटीटीपी स्टेटस मैसेज का पालन करता है. पिछली रिलीज़ में, टारगेट से भेजे गए स्टेटस मैसेज को Node.js के डिफ़ॉल्ट मैसेज से बदल दिया जाता था.

7. X-Forwarded-For हेडर, analytics के लिए client_ip सेट कर सकता है

अगर X-Forwarded-For हेडर मौजूद है, तो यह Edge Analytics में रिपोर्ट किए गए client_ip वैरिएबल को सेट करेगा. इस सुविधा की मदद से, आपको उस क्लाइंट के आईपी पते के बारे में पता चलता है जिसने Edge Microgateway को अनुरोध भेजा है.

8. OAuth प्लगिन में बदलाव

OAuth प्लगिन, एपीआई पासकोड की पुष्टि करने और OAuth ऐक्सेस टोकन की पुष्टि करने की सुविधा देता है. इस बदलाव से पहले, प्लगिन दोनों तरह की सुरक्षा को स्वीकार करता था. इस बदलाव के बाद, आपको सिर्फ़ एक सुरक्षा मॉडल इस्तेमाल करने की अनुमति मिलेगी. हालांकि, पुराने सिस्टम के साथ काम करने की सुविधा बनी रहेगी.

OAuth प्लगिन दो नए फ़्लैग जोड़ता है:

-

allowOAuthOnly -- अगर इसे true पर सेट किया जाता है, तो हर एपीआई में Bearer Access Token के साथ Authorization हेडर होना चाहिए.

-

allowAPIKeyOnly -- अगर इसे true पर सेट किया जाता है, तो हर एपीआई में एपीआई पासकोड के साथ x-api-key हेडर (या कस्टम जगह) होना चाहिए.

Edge Microgateway की कॉन्फ़िगरेशन फ़ाइल में इन फ़्लैग को इस तरह सेट करें:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false keep-authorization-header: false allowOAuthOnly: false allowAPIKeyOnly: false

9. edgemicro-auth प्रॉक्सी (PR 40) को बेहतर बनाया गया है

edgemicro-auth प्रॉक्सी में सुधार किए गए हैं. इन बदलावों से पहले, प्रॉक्सी Edge Secure Store में कुंजियां सेव करती थी. यह एक एन्क्रिप्ट (सुरक्षित) किया गया वॉल्ट है. अब प्रॉक्सी, Edge के एन्क्रिप्ट (सुरक्षित) किए गए की-वैल्यू मैप (केवीएम) में कुंजियां सेव करती है.

10. किसी प्लगिन में डिफ़ॉल्ट टारगेट यूआरएल को फिर से लिखना (पीआर 74)

आपके पास टारगेट एंडपॉइंट पोर्ट को बदलने का विकल्प भी होता है. साथ ही, एचटीटीपी और एचटीटीपीएस में से किसी एक को चुना जा सकता है. अपने प्लगिन कोड में इन वैरिएबल में बदलाव करें: req.targetPort और req.targetSecure. एचटीटीपीएस चुनने के लिए, req.targetSecure को true पर सेट करें. एचटीटीपी के लिए, इसे false पर सेट करें. अगर आपने req.targetSecure को सही पर सेट किया है, तो ज़्यादा जानकारी के लिए इस चर्चा थ्रेड को देखें.

11. OAuth टोकन की पुष्टि करने की सुविधा के लिए शुरुआती सपोर्ट (PR 125)

Edge Microgateway को उपयोगकर्ता नाम/पासवर्ड के बजाय, पुष्टि करने के लिए OAuth टोकन का इस्तेमाल करने के लिए कॉन्फ़िगर किया जा सकता है. OAuth टोकन का इस्तेमाल करने के लिए, edgemicro configure कमांड पर इस पैरामीटर का इस्तेमाल करें:

-t, --token <token>

उदाहरण के लिए:

edgemicro configure -o docs -e test -t <your token>

गड़बड़ियां ठीक की गईं v2.4.3

- उस समस्या को ठीक किया गया है जिसमें edgemicro-auth प्रॉक्सी को ठीक से चलाने के लिए, पैसे चुकाकर ली गई सदस्यता वाले संगठन की ज़रूरत होती थी. अब Edge Microgateway का इस्तेमाल, मुफ़्त में आज़माने वाले संगठनों के साथ भी किया जा सकता है. (PR 5)