Вы просматриваете документацию Apigee Edge .

Перейдите в документацию Apigee X.info

Версия 3.3.x

Исправлены ошибки и внесены улучшения в версии 3.3.x.

3.3.8

16 декабря 2025 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 430058436 | Особенность | Edge Microgateway (EMG) теперь поддерживает Node.js версии 24, что соответствует текущим выпускам Node.js Active LTS и Maintenance LTS. Поддержка Node.js версии 18 больше не предоставляется. |

| 135435674 | Особенность | Для повышения удобства сопровождения и оптимизации процесса выпуска компоненты |

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.8. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | плагины | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

Исправлены проблемы безопасности.

3.3.7

17 июля 2025 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 191613108 | Особенность | В Edge Microgateway (EMG) была внесена поправка, позволяющая поддерживать шаблоны URL-адресов с подстановочными знаками в конфигурации Обновленная функциональность позволила условно исключать плагины на основе динамических или шаблонных URL-адресов. Это изменение было обратно совместимым , гарантируя, что существующие конфигурации статических URL-адресов оставались полностью работоспособными без необходимости внесения изменений. Например,

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | Особенность | Аналитические данные Edge Microgateway (EMG) включали поле В EMG было внесено обновление, позволяющее автоматически заполнять каждую аналитическую запись уникальным UUID для |

| 422696257 | Ошибка | Стабильность системы значительно повысилась благодаря устранению критической проблемы, приводившей к сбоям. Решение заключалось в выявлении и исправлении ошибки конфигурации во внутреннем модуле, которая ранее вызывала повторяющийся цикл обработки, приводящий к перегрузке системы. Целенаправленная коррекция устранила цикл, что привело к повышению надежности и отказоустойчивости системы. |

Исправлены проблемы безопасности.

3.3.6

16 апреля 2025 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.6. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

Исправлены проблемы безопасности.

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

В пятницу, 20 декабря 2024 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.5. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 383024578 | Особенность | Мы добавили поддержку Node.js версии 22 и удалили поддержку версии 16. Если вы используете Node.js версии 18, Edge Microgateway при запуске выводит следующее сообщение об ошибке: current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 Если вы используете более раннюю версию Node.js, вы увидите следующее сообщение об ошибке: You are using a version of NodeJS that is not supported |

Исправлены проблемы безопасности.

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

18 сентября 2024 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.4. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 675987751 | Ошибка | Устранена ошибка, из-за которой Edge Microgateway не регистрировал IP-адреса клиентов. |

Исправлены проблемы безопасности.

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

25 апреля 2024 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.3. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 315939218 | Удаленный | Плагин клиента Eureka был удален из Edge Microgateway. Удаление этой функции не влияет на основную функциональность Edge Microgateway или перезапись целевых URL-адресов. Для получения более подробной информации см. раздел «Перезапись целевых URL-адресов в плагинах» . |

| 283947053 | Удаленный | Поддержка |

Исправлены проблемы безопасности.

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

18 августа 2023 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.2. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 296187679 | Особенность | Поддерживаемые версии Node.js : 16, 18 и 20. Начиная с версии 3.3.2, команды CLI Edge Microgateway будут работать только с поддерживаемыми версиями. Выполнение команд CLI на неподдерживаемых версиях приведет к ошибке. См. также раздел «Поддерживаемое программное обеспечение Apigee и поддерживаемые версии» . |

| 283947053 | Ошибка | Была исправлена ошибка, из-за которой Edge Microgateway возвращал первый API-продукт из списка API-продуктов, связанных с приложением. Теперь мы определяем правильный API-продукт для возврата в зависимости от запроса. |

| 274443329 | Ошибка | Исправлена ошибка, из-за которой Docker загружал устаревшую версию образа. Версия Node.js в Docker обновлена до версии 18. Теперь мы собираем образ Docker с версией |

Исправлены проблемы безопасности.

Никто.

3.3.1

7 июня 2022 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.1. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 220885293 | Особенность | Теперь поддерживается версия Node.js 16. |

| 231972608 | Ошибка | Исправлена ошибка, из-за которой команда |

| 233315475 | Ошибка | Была исправлена ошибка, из-за которой плагин |

| 221432797 | Изменять | Версия Docker Node.js базового образа Edge Microgateway была обновлена до Node.js 14. |

| 215748732 | Особенность | В команду revokekeys добавлена поддержка аутентификации с помощью токенов SAML. Теперь вместо имени пользователя и пароля можно передавать токен SAML, используя опцию Более подробную информацию см. в справочнике по командной строке . |

| 218723889 | Обновление документа | В документацию внесены изменения, и добавлена ссылка на поддерживаемые плагины Edge Microgateway, размещенные на GitHub. См. раздел «Существующие плагины, поставляемые в комплекте с Edge Microgateway» . |

Исправлены проблемы безопасности.

| Идентификатор выпуска | Описание |

|---|---|

| CVE-2021-23413 | Это затрагивает пакет jszip до версии 3.7.0. Создание нового zip-файла с именами файлов, заданными значениями прототипа объекта (например, proto, toString и т. д.), приводит к возврату объекта с измененным экземпляром прототипа. |

3.3.0

4 февраля 2022 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.3.0. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 219556824 | Известная проблема | Edge Microgateway Gateway 3.3.0 несовместим с командой npm audit fix . Запуск Если вы выполните команду Для устранения проблемы выполните следующую команду, чтобы восстановить правильную версию npm install apigeetool@0.15.1 Эта проблема будет решена в одном из будущих релизов Edge Microgateway. |

| 138622990 | Особенность | Новый флаг для плагина Quota, |

| 192534424 | Ошибка | Была исправлена ошибка, из-за которой код ответа, отображаемый в Apigee Analytics, не совпадал с кодом ответа Edge Microgateway. |

| 198986036 | Улучшение | Теперь Edge Microgateway получает открытый ключ поставщика идентификации (IDP) при каждом интервале опроса, а также обновляет ключ в случае его изменения. Ранее плагин extauth не мог обновить открытый ключ без перезагрузки Edge Microgateway, если открытый ключ IDP изменялся. |

| 168713541 | Ошибка | Документация была улучшена, чтобы объяснить, как настроить TLS/SSL для нескольких целевых устройств. См. раздел «Использование параметров SSL/TLS клиента» . |

| 171538483 | Ошибка | В документацию внесены изменения для исправления правил именования файлов журналов. См. раздел «Правила именования файлов журналов» . |

| 157908466 | Ошибка | В документацию внесены изменения для более корректного объяснения процесса установки конкретной версии Edge Microgateway. См. раздел «Обновление Edge Microgateway», если у вас есть подключение к интернету . |

| 215748427 | Ошибка | Исправлена ошибка, из-за которой команда revokekeys возвращала ошибку при отзыве ключа с использованием существующей пары ключ-секрет. |

| 205524197 | Ошибка | В документацию внесены изменения, включающие полный список уровней логирования. См. атрибуты edgemicro и раздел «Как установить уровень логирования» . |

Версия 3.2.x

Исправлены ошибки и внесены улучшения в версии 3.2.x.

3.2.3

17 сентября 2021 года мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.2.3. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 192416584 | Особенность | Атрибут конфигурации |

| 192799989 | Особенность | Атрибут конфигурации |

| 148062415 | Ошибка | Исправлена ошибка, из-за которой в контексте контейнера Docker Edge Microgateway не завершал работу корректно при выполнении команды docker stop {containerId} . Процесс завершался принудительно, но файлы .sock и .pid не удалялись. Теперь файлы удаляются, и перезапуск того же контейнера работает как положено. |

| 190715670 | Ошибка | Была исправлена ошибка, из-за которой некоторые запросы зависали во время внутренней перезагрузки микрошлюза. Эта ошибка носила периодический характер и возникала в ситуациях с высокой нагрузкой. Она наблюдалась при использовании функций tokenCache и cacheKey плагина OAuth. |

| 183910111 | Ошибка | Исправлена ошибка, из-за которой URL-адрес ресурса с завершающей косой чертой некорректно интерпретировался как отдельный путь к ресурсу. Теперь, например, пути /country/all и /country/all/ интерпретируются как один и тот же путь. |

Исправлены проблемы безопасности.

| Идентификатор выпуска | Описание |

|---|---|

| CVE-2020-28503 | В версиях пакета до 2.0.5 существует уязвимость, связанная с проблемой «загрязнения прототипами» через основной функционал. |

| CVE-2021-23343 | Все версии пакета path-parse уязвимы для атак типа «отказ в обслуживании с использованием регулярных выражений» (ReDoS) через регулярные выражения splitDeviceRe, splitTailRe и splitPathRe. В худшем случае ReDoS демонстрирует полиномиальную временную сложность. |

3.2.2

В четверг, 15 июля 2021 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.2.2. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 185323500 | Изменять | Значение API-интерфейсы для запроса токена и обновления токена теперь возвращают значение В соответствии с RFC 6749 «Структура авторизации OAuth 2.0» ожидаемое значение параметра конфигурации |

| 188492065 | Изменять | Прекращение поддержки Node.js 8. Начиная с версии 3.2.2, поддержка Node.js 8 прекращена. Для получения дополнительной информации см. раздел «Поддерживаемое программное обеспечение и поддерживаемые версии: Edge Microgateway» . |

| 183990345 | Особенность | Настройка вывода логов для контейнера Docker Параметр конфигурации Edge Microgateway to_console позволяет выбрать отправку информации журнала в стандартный вывод вместо файла журнала. Если вы выполните действия по запуску Edge Microgateway в контейнере Docker, контейнер по умолчанию перенаправит стандартный вывод и вывод ошибок в файл, расположенный внутри контейнера по адресу: Чтобы предотвратить отправку информации из логов в Подробную информацию об использовании этой новой переменной см. в разделе «Использование Docker для Edge Microgateway» . |

| 183057665 | Особенность | Сделайте пути к файлам edgemicro.pid и edgemicro.sock настраиваемыми. Новый параметр |

| 191352643 | Особенность | Образ Docker для Edge Microgateway был обновлен для использования NodeJS версии 12.22. См. раздел «Использование Docker для Edge Microgateway» . |

Исправлены проблемы безопасности.

| Идентификатор выпуска | Описание |

|---|---|

| CVE-2021-28860 | В Node.js mixme до версии 0.5.1 злоумышленник мог добавлять или изменять свойства объекта через '__proto__' с помощью функций mutate() и merge(). Загрязнённый атрибут будет напрямую присвоен каждому объекту в программе. Это поставит под угрозу доступность программы и может привести к отказу в обслуживании (DoS). |

| CVE-2021-30246 | В пакете jsrsasign до версии 10.1.13 для Node.js некоторые недействительные подписи RSA PKCS#1 v1.5 ошибочно распознаются как действительные. ПРИМЕЧАНИЕ: практической атаки не обнаружено. |

| CVE-2021-23358 | Пакет underscore, начиная с версии 1.13.0-0 и до 1.13.0-2, а также с версии 1.3.2 и до 1.12.1, уязвим для внедрения произвольного кода через шаблонную функцию, особенно когда в качестве аргумента передается переменное свойство, поскольку оно не проходит проверку на наличие ошибок. |

| CVE-2021-29469 | Node-redis — это клиент Redis для Node.js. До версии 3.1.1, когда клиент находился в режиме мониторинга, регулярное выражение begin, используемое для обнаружения сообщений мониторинга, могло вызывать экспоненциальное отслеживание некоторых строк. Эта проблема могла привести к отказу в обслуживании. В версии 3.1.1 эта проблема исправлена. |

| CVE-2020-8174 | Образ Docker был обновлен для использования Node.js версии 12.22. |

3.2.1

В пятницу, 5 марта 2021 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.2.1. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 180362102 | Ошибка | Исправлена ошибка, из-за которой ключи JWK, имеющие нулевое значение, приводили к сбоям в работе приложений. Теперь условие на наличие нулевого значения обрабатывается таким образом, чтобы избежать передачи нулевого значения в Примечание: Для устранения этой проблемы необходимо обновить прокси-сервер edgemicro-auth . |

| 179971737 | Ошибка | Была исправлена ошибка, из-за которой ответы со статусом 4XX / 5XX для целевых объектов регистрировались как ошибки прокси-сервера edgemicro_* . Для транзакций Edge Microgateway на панели аналитики кодов ошибок Apigee Edge отображалось некорректное количество ошибок целевого объекта. Коды ошибок целевого объекта учитывались как ошибки прокси-сервера. Эта проблема исправлена, и теперь отображается корректное количество ошибок целевого объекта. |

| 179674670 | Особенность | Добавлена новая функция, позволяющая фильтровать список продуктов API, помещенных в JWT, на основе кодов состояния продукта. Продукты API имеют три кода состояния: «Ожидание», «Одобрено» и «Отозвано». В политику «Установка переменных JWT» в прокси-сервере edgemicro-auth добавлено новое свойство

|

| 178423436 | Ошибка | Ключевые и секретные значения, передаваемые через интерфейс командной строки или переменные среды, отображаются в аргументах командной строки Process Explorer. Была обнаружена проблема, из-за которой значения ключа и секрета Edge Microgateway, передаваемые либо из аргументов командной строки, либо устанавливаемые через переменные среды, отображались в аргументах рабочих/дочерних процессов узла после запуска микрошлюза. Для решения этой проблемы в сценарии с переменными среды значения больше не отображаются в аргументах командной строки обозревателя процессов. Если значения ключа и секрета передаются в командной строке при запуске микрошлюза, эти настройки имеют приоритет над любыми заданными значениями переменных среды. В этом случае значения по-прежнему отображаются в аргументах командной строки обозревателя процессов. |

| 178341593 | Ошибка | Исправлена ошибка в документации к плагину apikeys . В файле README плагина apikeys ошибочно было указано свойство Свойство |

| 179366445 | Ошибка | Была устранена проблема, из-за которой полезная нагрузка отбрасывалась при всех GET-запросах к целевым объектам. Вы можете управлять желаемым поведением с помощью нового параметра конфигурации Например: edgemicro: enable_GET_req_body: true Согласно RFC 7231, раздел 4.3.1: GET , полезная нагрузка запроса GET не имеет определенной семантики, поэтому его можно отправить целевому объекту. |

3.2.0

В четверг, 21 января 2021 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.2.0. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 152640618 | Ошибка | Включена функция, позволяющая плагину extauth устанавливать заголовок x-api-key таким образом, чтобы он содержал client_id в объекте запроса, когда токен действителен. После этого x-api-key становится доступен последующим плагинам. |

| 168836123, 172295489, 176462355, 176462872 | Особенность | Добавлена поддержка Node.js 14. |

| 172376835 | Ошибка | Используйте правильную единицу времени для конечной точки /token в прокси-сервере edgemicro-auth . Была исправлена ошибка, из-за которой конечная точка Исправление не меняет длительность срока действия, а только единицу измерения времени. Оно применяется только к полю Если клиенты полагались на значение Если клиенты всегда использовали значения из JWT-токена для определения периода обновления токена, то им не нужно ничего менять. |

| 173064680 | Ошибка | Была устранена ошибка, из-за которой микрошлюз завершал целевой запрос до того, как были обработаны все фрагменты данных. Это периодически возникающая проблема, наблюдаемая при запросах с большим размером полезной нагрузки, и она появилась в версии 3.1.7. |

| 174640712 | Ошибка | Добавьте корректную обработку данных в плагины. В следующие плагины добавлена корректная обработка данных: |

Версия 3.1.x

Исправлены ошибки и внесены улучшения в версии 3.1.x.

3.1.8

В понедельник, 16 ноября 2020 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.1.8. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 169201295 | Ошибка | В тегах переменных окружения некорректно обрабатывались числовые и логические значения. Обработка замены переменных среды интерпретировала все значения как строки, что приводило к ошибкам синтаксического анализа логических или числовых значений. Например, |

| 169202749 | Ошибка | Замена переменных среды в некоторых случаях не работала. Для некоторых атрибутов конфигурации не работала обработка замены переменных среды. Дополнительную информацию об ограничениях см. в разделе «Установка атрибутов конфигурации с помощью значений переменных среды» . |

| 168732942 | Ошибка | Была исправлена ошибка, из-за которой области действия OAuth не ограничивали доступ к API-прокси должным образом. В потоке |

| 170609716 | Ошибка | Была исправлена проблема, из-за которой поток /refresh в прокси-сервере edgemicro-auth генерировал JWT без apiProductList . |

| 170708611 | Ошибка | Области действия API-продуктов недоступны для пользовательских плагинов. Области действия API-продуктов не были доступны для пользовательских плагинов и не записывались в файл конфигурации кэша. См. раздел «О функции init() плагина», чтобы узнать, как сделать сведения об областях действия доступными для плагинов. |

| 169810710 | Особенность | Ключ и секрет сохраняются в файле конфигурации кэша. Ключ и секрет Edge Microgateway сохранялись в файле конфигурации кэша YAML при каждой перезагрузке/запуске. В версии 3.1.8 ключ и секрет больше не сохраняются в файле конфигурации кэша. Если ключ и секрет ранее были записаны в файл конфигурации кэша, они будут удалены. |

| 170708621 | Особенность | Невозможно отключить плагин аналитики. В предыдущих версиях microgateway плагин аналитики был включен по умолчанию, и его нельзя было отключить. В версии 3.1.8 был введен новый параметр конфигурации |

| 159571119 | Ошибка | В хуке onerror_request в пользовательских плагинах возникает ошибка "null" из-за таймаута ответа/сокета. Были внесены исправления для корректного отображения кода состояния HTTP и сообщения об ошибке для событий |

3.1.7

В четверг, 24 сентября 2020 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.1.7. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 131708105 | Ошибка | Плагин analytics некорректно обрабатывал нулевой ответ от вызовов axpublisher , что приводило к завершению работы обработчиков. |

| 133162200 | Ошибка | Информация о приложении разработчика не отображалась в аналитике ни с ответами со статусом 403, вызванными несанкционированным доступом к ресурсам продукта, ни с ответами со статусом 401, вызванными просроченным или недействительным токеном. |

| 132194290 | Ошибка | Аналитические записи отбрасываются, когда Apigee Edge отклоняет некоторые из них. |

| 158618994 | Ошибка | Чрезмерное количество подключений клиентов Redis. |

| 161404373 | Ошибка | В случае получения ответа со статусом 404, полный URI прокси-сервера включался в ответное сообщение. |

| 166356972 | Ошибка | При запуске Edge Microgateway с Node.js версии 12.13.x или выше при выполнении плагинов, преобразующих полезную нагрузку запроса, возникала следующая ошибка: {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"} |

| 168681746 | Ошибка | Ручная перезагрузка Edge Microgateway с redisBasedConfigCache:true не работала. |

| 149256174 | Ошибка | Ошибки плагина OAuth не регистрировались в журнале при сбоях сети. |

| 166517190 | Ошибка | Данные jwk_public_keys не были сохранены и получены синхронизатором, а были сохранены в Redis. |

| 141659881 | Ошибка | Обработка ошибок, связанных с недействительным целевым сертификатом, показала вводящие в заблуждение ответы об ошибках. |

| 142808699 | Ошибка | Плагин accesscontrol некорректно обрабатывал разделы 'allow' и 'deny'. Теперь микрошлюз корректно обрабатывает раздел запрета и соблюдает порядок разделов «разрешить» и «запретить». В файл конфигурации микрошлюза добавлено новое свойство |

3.1.6

В четверг, 20 августа 2020 года, мы выпустили следующие исправления и улучшения для Edge Microgateway.

Версии компонентов:

В таблице ниже приведены номера версий отдельных компонентов проекта, связанных с Edge Microgateway 3.1.6. Обратите внимание, что поскольку каждый компонент представляет собой отдельный проект, номера версий могут не совпадать с основной версией продукта:

| микрошлюз | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | Особенность | Параметры расположения пользовательских файлов ключа и сертификата для команды rotatekey. Подробную информацию о новых параметрах команд см. в разделе «Поворот клавиш» . | ||||||||||||

| 154838259 | Ошибка | Исправлена ошибка ротации клавиш для многоэкземплярных приложений в нескольких центрах обработки данных. Подробную информацию о новых параметрах команд см. в разделе «Поворот клавиш» . | ||||||||||||

| 145525133 | Альфа-версия | Новые метрики плагина Подробности см. в файле README, посвященном новым метрикам плагина, на GitHub. | ||||||||||||

| 159396879 | Ошибка | Удалить неиспользуемый пакет Helper | ||||||||||||

| 161092943 | Ошибка | Проверка базового пути была некорректной. До версии 3.1.6 базовый путь прокси-сервера сопоставлялся некорректно, если он не заканчивался символом The following explains further the previous behavior (which is fixed in 3.1.6): Suppose a proxy is configured with the basepath:

| ||||||||||||

| 160431789 | Ошибка | Custom Plugins - config object passed to init is not populated Apigee Edge configuration is made available in the configuration object for all custom plugins after merging with the Edge Microgateway configuration file. Seeconfig . | ||||||||||||

| 162758808 | Ошибка | New quota configuration for Redis backing store You can use the following configuration to specify a Redis backing store for quotas. For details, see Using a Redis backing store for quota . |

3.1.5

On Friday, June 26, 2020, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.1.5. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

Исправлены ошибки и внесены улучшения:

| Идентификатор выпуска | Тип | Описание |

|---|---|---|

| 159210507 | Особенность | Configuration to exclude plugin processing A new configuration feature was added to skip the processing of plugins for specified URLs. For details, see Configuring exclude URLs for plugins . |

| 156986819, 158529319 | Ошибка | Issues with the json2xml plugin were fixedIssues were fixed where the plugin produced duplicate Content-Type headers and where headers were not sent to the target as expected in some cases. |

| 156560067, 159688634 | Особенность | Use environment variable values in configuration A feature was added that allows you to specify environment variables using tags in the configuration file. The specified environment variable tags are replaced by the actual environment variable values. Replacements are stored in memory only and not stored in the original configuration or cache files. For details, see Setting configuration attributes with environment variable values . |

| 155077210 | Ошибка | A log formatting issue was fixed. An issue was fixed where the target host appeared in logs with extraneous colons appended to it. |

| 153673257 | Ошибка | (Edge for Private Cloud only) Microgateway-aware products not pulled An issue was fixed where microgateway-aware products were not being pulled. This issue exsisted on Edge for Private Cloud installations only. |

| 154956890, 155008028, 155829434 | Особенность | Support filtering downloaded products by custom attributes For details, see Filtering products by custom attributes |

| 153949764 | Ошибка | An issue was fixed where the Edge Microgateway process crashed when the log destination file was full Exception handling was improved to trap the error and print a message to the console. |

| 155499600 | Ошибка | Issues with key rotation and KVM upgrade were fixed See also Rotating JWT keys . |

3.1.4

On Friday, April 23, 2020, we released the following fix to Edge Microgateway.

Исправлена ошибка:

A dependency issue in version 3.1.3 was fixed. Version 3.1.3 has been marked as deprecated in the npm repository . Otherwise, all of the bug fixes and enhancements described in the version 3.1.3 release note apply to this release.

3.1.3

On Wednesday, April 15, 2020, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.1.3. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

Исправлены ошибки и внесены улучшения:

- 153509313 - An issue was fixed where the Node.js debug module results in memory leaks. The issue exists in version v3.1.0, v3.1.1, and 3.1.2.

- 153509313 - An issue was fixed where the same message ID for two different transactions was printed in the logging output.

- 151673570 - An issue was fixed where Edge Microgateway was not updated to use new Apigee KVM APIs. Edge Microgateway now uses the new commands for adding and updating the KVM values.

- 152822846 - In previous releases, Edge Microgateway was updated so that its processing of resource path mapping matches that of Apigee Edge. In this release, an issue was fixed where the pattern

/ literal_string /*was not handled correctly. For example,/*/2/*. See also Configuring the behavior of a resource path of '/', '/*', and '/**' . - 152005003 - Changes were made to enable organization and environment scoped identifiers for quotas.

- 152005003 - Changes were made to enable organization and environment scoped identifiers for quotas. The combination of 'org + env + appName + productName' is used as the quota identifier.

3.1.2

On Monday, March 16, 2020, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.1.3. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

Исправлены ошибки и внесены улучшения:

- 151285018 - A feature enhancement was made to add HTTP proxy support for traffic between Edge Microgateway and backend targets. In addition, issues were fixed for existing HTTP proxy support between Edge Microgateway and Apigee Edge. For details, see:

- 149101890 - The log notification code for cases where the target server or load balancer closes its connection was changed from ERROR to INFO.

- 150746985 - An issue was fixed where the

edgemicro verifycommand did not work properly if eitherredisBasedConfigCache: trueorquotaUri: https://%s-%s.apigee.net/edgemicro-authwere present in the config file. - 151284716 - An enhancement was made to close server connections faster when workers are restarted during a reload.

- 151588764 - Update Node.js version in the Docker image used to run Edge Microgateway in a Docker container to 12, because Node.js v8 is deprecated.

- 151306049 - A documentation update was made to list the Apigee Edge management APIs that are used by Edge Microgateway CLI commands. See What management APIs does Edge Microgateway use? .

3.1.1

On Thursday, February 20, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.1.1. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

Исправлены ошибки и внесены улучшения:

- 146069701 - An issue was fixed where the

microgateway-coremodule did not respectHTTP_PROXYandHTTPS_PROXYenvironment variables. With this change, proxy settings in the YAML configuration file, if specified, are now ignored; only the environment variables are used to specify the proxy.If you want to specify proxy configuration in the configuration file, you must also specify an

HTTP_PROXYvariable that mentions the same proxy URL as the one specified in the config file. For example, if you specify the following configuration:edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

You must also specify this environment variable:

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 - A new configuration parameter,

edgemicro.headers_timeout, was added. This attribute limits the amount of time (in milliseconds) the HTTP parser will wait to receive the complete HTTP headers. For example:edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

Internally, the parameter sets the Node.js

Server.headersTimeoutattribute on requests. (Default: 5 seconds more than the time set withedgemicro.keep_alive_timeout. This default setting prevents load balancers or proxies from erroneously dropping the connection.) 149278885 - A new feature was added that allows you to set the target API timeout at the API proxy level instead of using one global timeout setting.

If you set the TargetEndpoint property

io.timeout.millisin the API proxy, Edge Microgateway will be able to retrieve that property and apply target endpoint-specific timeouts. If this parameter is not applied, Edge Microgateway uses the global timeout specified withedgemicro.request_timeout.

3.1.0

On Tuesday, January 21, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.1.0. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

Исправлены ошибки и внесены улучшения:

- 144187500 - A new WARN level event will be logged when the

quotas.failOpenflag is triggered. This flag is triggered if a quota-processing error occurs or if the "quota apply" request to Edge fails to update remote quota counters. In this case, the quota will be processed based on local counts only until the next successful remote quota sync happens. Previously, this event was only logged when the log level was set to DEBUG.Например:

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 - An issue was fixed where in-flight or new transactions were impacted whenever Edge Microgateway detected a change to an API proxy. Now, when a change is made to a proxy, Edge Microgateway refreshes the cache and worker nodes restart. With this change, in-flight transactions and new API calls being sent to the microgateway are not impacted.

- 146378327 - The log level of

sourceRequest,targetRequest, andtargetResponsehave been changed to the INFO level. - 146019878 - A discrepancy between the latency that was calculated for "API Proxy Performance" in Edge analytics and Edge Microgateway sourceResponse/targetResponse log events has been fixed. Now, the latency in Edge analytics and Microgateway log events is aligned.

- Pattern matching logic related changes:

- 147027862 - The oauth plugin was updated to support the following resource path matching patterns as specified in API Products:

-

/{literal}** -

/{literal}* - Any combination of above two patterns

With this change, Edge Microgateway plugin now follows the same pattern matching as Apigee Edge, as explained in Configuring the behavior of a resource path of '/', '/*', and '/**' .

-

- 145644205 - Update pattern matching logic of apiKeys plugin to match oauth plugin.

- 147027862 - The oauth plugin was updated to support the following resource path matching patterns as specified in API Products:

- 143488312 - A problem was fixed where leading or trailing spaces in the client ID parameter caused the creation of the JWT product list to be empty for OAuth token and API key requests.

- 145640807 and 147579179 - A new feature has been added that allows a special Edge Microgateway instance called "the synchronizer" to retrieve configuration data from Apigee Edge and write it to a local Redis database. Other microgateway instances can then be configured to read their configuration data from the database. This feature adds a level of resilience to Edge Microgateway. It allows microgateway instances to start up and function without needing to communicate with Apigee Edge. For details, see Using the synchronizer .

The syncrhonizer feature is currently supported to work with Redis 5.0.x.

Version 3.0.x

Bug fixes and enhancements v.3.0.x

3.0.10

On Friday, November 8, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.0.10. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

Исправлены ошибки и внесены улучшения:

142677575 - A feature update was made so that the pattern matching for resource paths used in API products for Edge Microgateway now aligns with the resource path pattern matching used by Apigee Edge, as described in Configuring the behavior of a resource path of '/', '/*', and '/**' .

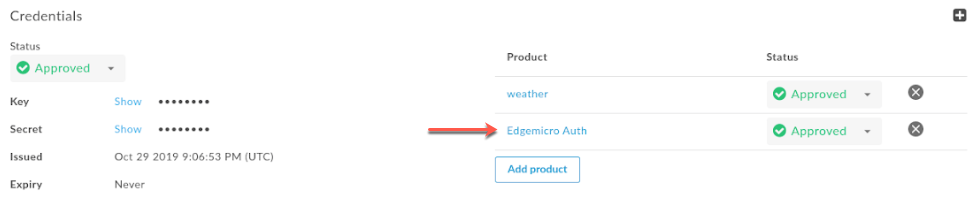

Note: If you use a compound resource pattern like

/*/2/**, you must ensure that theedgemicro_authproxy is added to a standalone API product. Then, you must include that product in the proxy's Developer App, as illustrated in the following screenshot:

Note: The

features.isSingleForwardSlashBlockingEnabledconfiguration property, as described in Configuring the behavior of a resource path of '/', '/*', and '/**' , is not supported for Edge Microgateway.143740696 - The

quotasconfiguration structure has changed (see also the release notes for version 3.0.9). Thequotasproperty is used to configure the quota plugin. The change in structure was made to improve the clarity of the configuration elements. To configure the quota plugin, use the following YAML configuration. Note that the configuration property is calledquotas. For details about the individualquotasconfiguration properties, see Configuration options for quota .edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 - A new feature was added that allows you to use Redis as the quota backing store. If

useRedisis true then the volos-quota-redis module used. When true, the quota is restricted to only those Edge Microgateway instances that connect to Redis. If false, the volos-quota-apigee module is used as the backing store, and the quota counter is global. For details, see Configuration options for quota . For example:edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 - The default expiration time for tokens generated by the

edgemicro-authproxy has been changed from 108000 milliseconds (1.8 minutes) to 1800 seconds (30 minutes). - 143551282 - To support SAML enabled orgs, the

edgemicro genkeyscommand has been updated to include a‑‑tokenparameter. This parameter lets you use an OAuth token for authentication instead of username/password. For details, see Generating keys .

3.0.9

On Friday, October 11, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.0.9. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

Исправлены ошибки и внесены улучшения:

- 141989374 - A new "fail open" feature was added for the quota plugin. When this feature is enabled, if a quota-processing error occurs or if the "quota apply" request to Edge fails to update remote quota counters, the quota will be processed based on local counts only until the next successful remote quota sync happens. In both of these cases, a

quota-failed-openflag is set in the request object.To enable the quota "fail open" feature, set the following configuration:

quotas : failOpen : true

Note: In addition, the name of the OAuth plugin's

fail-openrequest object flag has been changed tooauth-failed-open. - 142093764 - A configuration change was made to the

edgemicro-authproxy to prevent quota overruns. The change is to set the quota type to calendar . To use this improvement, you must update youredgemicro-authto version 3.0.7 or higher. - 142520568 - A new feature has been added to enable the logging of the MP (message processor) ID in quota responses. To use this feature, you must update your

edgemicro-authproxy to version 3.0.7 or higher and set the following configuration:quotas: useDebugMpId: true

When

useDebugMpIdis set, quota responses from Edge will contain the MP id and will be logged by Edge Microgateway. For example:{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

On Thursday, September 26, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.0.8. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

Исправлены ошибки и внесены улучшения:

- 140025210 - A new "fail open" feature was added. This feature allows API processing to continue if an expired JWT token cannot be refreshed due to a connection error that prevents a successful API key verification call to the

edgemicro-authproxy.The feature allows you to set a grace period where the old token remains in cache and is re-used until the grace period expires. The feature allows Edge Microgateway to continue processing requests in case of a temporary connection failure. When connectivity resumes, and a successful Verify API Key call goes through, a new JWT is fetched and replaces the old JWT in the cache.

To configure the new "fail open" feature, do the following:

- Set the following properties in the

oauthstanza in the Edge Microgateway configuration file:oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

Например:

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

In this example, the old token will be used for 5 seconds if it cannot be refreshed due to a connectivity problem. After 5 seconds, an authentication error will be returned.

- Set the following properties in the

- 141168968 - An update was made to include the

correlation_idin all plugin log output. In addition, the log levels for some logs were changed toerroras required. - 140193349 - A update was made to the

edgemicro-authproxy to require the Edge Microgateway key and secret to be verified on every Verify API Key request. Edge Microgateway has been updated to always send the key and secret on every Verify API Key request. This change prevents clients from obtaining a JWT with only an API key. - 140090250 - An update was made to add diagnostic logging for quota processing. With this change, it is now possible to correlate quoto log output with the rest of Edge Microgateway logs.

3.0.7

On Thursday, September 12, we released the following fixes and enhancements to Edge Microgateway.

Component versions:

The following table lists the version numbers for the individual component projects associated with Edge Microgateway 3.0.7. Note that because each component is a separate project, release numbers may not match up with the main product version:

| microgateway | основной | конфигурация | плагины | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

Исправлены ошибки и внесены улучшения:

140075602 - An update was made to the OAuth plugin to return a 5xx status code where appropriate. Previously, the plugin only returned 4xx status codes in all non-200 cases. Now, for any message response that is not a 200 status, the exact 4xx or 5xx code will be returned, depending on the error.

This feature is disabled by default. To enable this feature, add the

oauth.useUpstreamResponse: trueproperty to your Edge Microgateway configuration. For example:oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 - In release 3.0.6, a new configuration property was added,

quota.quotaUri. Set this config property if you want to manage quotas through theedgemicro-authproxy that is deployed to your org. If this property is not set, the quota endpoint defaults to the internal Edge Microgateway endpoint. For example:edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

In release 3.0.7, the

edgemicro-authwas updated to accept this new configuration. To use thequotaUriproperty, you must upgrade to the latestedgemicro-authproxy. For details, see Upgrading the edgemicro-auth proxy. - 140470888 - An Authorization header was added to quota calls to provide authentication. Also, the

edgemicro-authproxy was modified to remove "organization" from the quota identifier. Because the quota endpoint resides in the customer's organization, the quota identifier is no longer needed. - 140823165 - The following property name:

edgemicro: keepAliveTimeoutwas documented incorrectly in release 3.0.6. The correct property name is:

edgemicro: keep_alive_timeout - 139526406 - A bug was fixed where an incorrect quota count occurred if a developer app had multiple products. Quota is now correctly enforced for each product in an app that has multiple products. The combination of 'appName + productName' is used as the quota identifier.

3.0.6

On Thursday, August 29, we released the following fixes and enhancements to Edge Microgateway.

- 138633700 - Added a new configuration property,

keepAliveTimeout. This property enables you to set the Edge Microgateway timeout (in milliseconds). (Default: 5000 milliseconds)Например:

edgemicro: keep_alive_timeout: 600

- 140090623 - Added a new configuration property,

quotaUri. Set this config property if you want to manage quotas through theedgemicro-authproxy that is deployed to your org. If this property is not set, the quota endpoint defaults to the internal Edge Microgateway endpoint. For example:edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

To use this feature, you must first deploy the latest version of the

edgemicro-authproxy to your org. For details, see Upgrading the edgemicro-auth proxy . - 138722809 - Added a new configuration property,

stack_trace. This property lets you to control whether or not stack traces appear in log files. For example:stack_trace: false

If

stack_traceis set totrue, the stack trace will be printed in logs. If it is set tofalse, the stack trace will not be printed in logs.

3.0.5

On Thursday, August 15, we released the following fixes and enhancements to Edge Microgateway.

Исправлены ошибки- 139005279 - An issue was fixed where the

edgemicro statuscommand did not return the right number of worker processes. - 138437710 - An issue was fixed in the ExitCounter class that prevented the proper log from being written.

- 139064652 - Added the capability to add

traceanddebuglogging levels for event and system logs. For now, only the capability to add these log levels was added. Currently, available log levels areinfo,warn, anderror. - 139064616 - Log output has been standardized for all console log statements. Console logging statements now includes these attributes:

- Отметка времени

- Название компонента

- Идентификатор процесса

- Сообщение в журнале консоли

- 138413755 - Improve JWT key and secret-related log messages for these CLI commands: cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey, and configure.

- 138413577 - Add and improve error handling for backend service timeouts.

- 138413303 - Add and improve error handling for response and socket timeouts.

- 138414116 - Add and improve error handling for "connection refused" errors.

3.0.4

On Thursday, August 1, we released the following fixes and enhancements to Edge Microgateway.

- 134445926 - Improvements to internal Edge Microgateway authentication.

- 137582169 - Addressed an issue where unwanted processes started up. The extra processes caused plugins to reload and used excessive memory. Edge Microgateway now keeps the number of processes within the expected limit.

- 137768774 - Log message improvements:

- Cleaned up transaction (request) logs.

- Added more log messages where needed.

- Moved transaction (request) log messages from console output to relevant log file.

- Updated console logs to use a centralized logging function.

- 138321133, 138320563 - Foundational internal change to quota buffer to enable future quota enhancements.

3.0.3

On Tuesday, July 23, we released the following fixes and enhancements to Edge Microgateway.

- Logging enhancements : Existing runtime logs use a new

eventLog()function that captures and logs runtime data in a consistent format. Log info includes:- Timestamp (ISO 8601: YYYY-MM-DDTHH:mm:ss.sssZ).

- Log level (error, warn, or info).

- Hostname - The requesting hostname from the request header.

- Process ID - If you're running a cluster of Node.js processes, this is the ID of the process where the logging occurred.

- Apigee organization name.

- Environment name in the organization.

- API proxy name.

- Client IP address.

- ClientId.

- Correlation ID (not currently set).

- Edge Microgateway component name.

- Custom message - Some objects may print additional information that is passed to this error property.

- Request method (if HTTP request).

- Response status code (if HTTP request).

- Сообщение об ошибке.

- Error code - If an object includes an error code, it is printed in this property.

- Затраченное время.

- Operating system end of line marker.

Null property values result in empty brackets,

[].The following example shows the log format:

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- Performance : API products were not being filtered based on environment. This issue has been fixed. (135038879)

- Miscellaneous functional test integrations and code quality improvements.

3.0.2

On Wednesday, July 3, 2019, we released the following fixes and enhancements to Edge Microgateway.

Code quality - Code has been reviewed for quality and code changes have been made to meet quality standards requested by users. We addressed code quality errors and warnings derived from JSHint . Some actual code errors were identified and repaired as a result. All Apigee Edge Microgateway modules were put through this process. See the June 28 and July 2 commits for microgateway-config , microgateway-core , microgateway-plugins ,and microgateway . All modules with code quality changes have been tested with internal tools that verify the execution of Edge Microgateway for customer use cases.

3.0.1

On Friday, June 21, 2019, we released the following fixes and enhancements to Edge Microgateway.

- 134834551 - Change the supported Node.js versions for Edge Microgateway

(Node.js supported versions: 8 and 12; versions 7, 9, and 11 are experimental) - 134751883 - Edge Microgateway crashes when reloading under load

- 134518428 - Products endpoint for Edge Microgateway returns 5XX if filter pattern is incorrect

- 135113408 - Workers should restart if they terminate unexpectedly

- 134945852 - tokenCacheSize is not used in oauth plug-in

- 134947757 - set cacheTTL in oauth plug-in

- 135445171 - gracePeriod calculation in OAuth is not correct

- Use memored module provided with the Edge Microgateway installation

- 135367906 - Security audit

Version 2.5.x

New features and enhancements v.2.5.x

(Fixed 2.5.38, 06/07/2019)

Improperly formatted JWTs can cause workers to crash when using token cache. Fixed in the Edge microgateway-plugins module. (b/134672029)

(Added 2.5.37) Add the CLI option edgemicro-cert -t .

The edgemicro cert -t option lets you specify an OAuth token to authenticate management APIs. See also Managing certificates .

(Added 2.5.35) Add support to debug Edge Microgateway using edgemicroctl .

You can use the mgdebug flag with edgemicroctl . See also Kubernetes integration tasks .

(Added 2.5.35) Enable a Windows build for edgemicroctl .

(Added 2.5.31) New edgemicro-auth/token API

A new edgemicro-auth/token API was added that allows you to pass the client/secret as a Base64 Encoded Basic Authorization header and the grant_type as a form parameter. See Obtaining bearer tokens directly .

(Fixed 2.5.31) Private configure does not respect token flag

An issue was fixed where configuring Edge Microgateway to use an OAuth2 access token on Edge for Private Cloud did not work properly (the token was not respected).

Docker: Support for using self-signed certificates

(Added 2.5.29) If you are using a Certificate Authority (CA) that's not trusted by default by Node.js, you can use the parameter NODE_EXTRA_CA_CERTS when you run a Docker container with Edge Microgateway. For details, see Using a CA that is not trusted by Node.js .

Docker: Support for TLS

(Added 2.5.29) Edge Microgateway running in a Docker container now supports TLS for incoming requests to the Edge Microgateway server (northbound requests) and for outgoing requests from Edge Microgateway to a target application (southbound requests).

The following examples explain in detail how to set up these TLS configurations:

In these examples, you will see how to use the container mount point /opt/apigee/.edgemicro to load the certificates, which are then referred to in the Edge Microgateway configuration file.

Docker: Support for request proxying

(Added 2.5.27) If you run Edge Microgateway in a Docker container, you can use these options to control proxy behavior when the microgateway is running behind a firewall:

-

HTTP_PROXY -

HTTPS_PROXY -

NO_PROXY

For details, see Run Edge Micro as a Docker container .

Docker: Updated plugin instructions

(Added 2.5.27) If you run Edge Microgateway in a Docker container, you now have two options for deploying plugins. One option, using a Docker mount point, is new. The other option existed previously, is basically unchanged; however, the Dockerfile has been updated. For details, refer to the following links:

- Option A: Mount the plugins directory on a volume (New)

- Option B: Build the plugins into the container (Updated)

New OAuth token support for KVM upgrade command

(Added 2.5.27) You can use an OAuth token with the upgradekvm command. For details, see Upgrading the KVM .

Segregating APIs in Edge Analytics

(Added 2.5.26) New analytics plugin flags allow you to segregate a specific API path so that it appears as a separate proxy in the Edge Analytics dashboards. For example, you can segregate health check APIs to avoid confusing them with actual API calls. For more information, see Excluding paths from analytics .

Configuring a local proxy

(Added 2.5.25) With a local proxy, you do not need to manually create a microgateway-aware proxy on Apigee Edge. Instead, the microgateway will use the local proxy's base path. For more information, see Using local proxy mode .

Using standalone mode

(Added 2.5.25) You can run Edge Microgateway disconnected completely from any Apigee Edge dependency. This scenario, called standalone mode, lets you run and test Edge Microgateway without an Internet connection., see Running Edge Microgateway in standalone mode .

Revoking keys

(Added 2.5.19) A new CLI command has been added that revokes the key and secret credentials for an Edge Microgateway configuration.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

поддержка Docker

(Added 2.5.19) You can now download the latest Edge Microgateway release as a Docker image :

docker pull gcr.io/apigee-microgateway/edgemicro:latest

Kubernetes support

(Added 2.5.19) You can deploy Edge Microgateway as a service or as a sidecar gateway in front of services deployed in a Kubernetes cluster. See: Integrate Edge Microgateway with Kubernetes overview .

Support for TCP nodelay option

(Added 2.5.16) A new configuration setting, nodelay , has been added to the Edge Micro configuration.

By default TCP connections use the Nagle algorithm to buffer data before sending it off. Setting nodelay to true , disables this behavior (data will immediately fire off data each time socket.write() is called). See also the Node.js documentation for more details.

To enable nodelay , edit the Edge Micro config file as follows:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

New CLI options for Forever monitoring

(Added 2.5.12) New parameters have been added to the edgemicro forever command. These parameters let you specify the location of the forever.json file, and let you either start or stop the Forever background process. See also Forever monitoring

| Параметр | Описание |

|---|---|

-f, --file | Specifies the location of the forever.json file. |

-a, --action | Either start or stop . The default is start. |

Примеры:

To start Forever:

edgemicro forever -f ~/mydir/forever.json -a start

To stop Forever:

edgemicro forever -a stop

JWT key rotation

A new feature was added that lets you rotate the public/private key pairs used to generate the JWT tokens used for OAuth security on Edge Microgateway. See Rotating JWT keys .

Filtering downloaded API proxies

By default, Edge Microgateway downloads all of the proxies in your Edge organization that start with the naming prefix "edgemicro_". You can change this default to download proxies whose names match a pattern. See Filtering downloaded proxies .

Specifying products without API proxies

In Apigee Edge, you can create an API product that does not contain any API proxies. This product configuration allows an API key associated with that product to work for with any proxy deployed in your organization. As of version 2.5.4, Edge Microgateway supports this product configuration.

Support for forever monitoring

Edge Microgateway has a forever.json file that you can configure to control how many times and with what intervals Edge Microgateway should be restarted. This file configures a service called forever-monitor, which manages Forever programmatically. See Forever monitoring .

Central management of the Edge Micro configuration file

If you run multiple Edge Microgateway instances, you may wish to manage their configurations from a single location. You can do this by specifying an HTTP endpoint where Edge Micro can download its configuration file. See Specifying a config file endpoint .

Support for forever CLI option

(Added 2.5.8) Use the edgemicro forever [package.json] command to specify the location of the forever.json file. Before the addition of this command, the config file had to be in the Edge Microgateway root directory.

Например:

edgemicro forever ~/mydir/forever.json

Addition of configUrl option to reload command

(Added 2.5.8) You can now use the --configUrl or -u option with the edgemicro reload command.

Grace period for JWT time discepancies

(Added 2.5.7) A gracePeriod attribute in OAuth configuration helps prevent errors caused by slight discrepancies between your system clock and the Not Before (nbf) or Issued At (iat) times specified in the JWT authorization token. Set this attribute to the number of seconds to allow for such discrepancies. See OAuth attributes .

(Added 2.5.7) A gracePeriod attribute in OAuth configuration helps prevent errors caused by slight discrepancies between your system clock and the Not Before (nbf) or Issued At (iat) times specified in the JWT authorization token. Set this attribute to the number of seconds to allow for such discrepancies. See OAuth attributes .

Bugs fixed v2.5.x

- (Issue #236) Fix typo in clearing the cache.

- (Issue #234) Reload crashes for Edge Microgateway 2.5.35.

- (Issue #135) Invalid virtual host reference "secure" error when using the -v option. This fix modifies the edgemicro-auth proxy before deployment to ensure the virtual hosts match exactly what is specified in the "-v" flag. In addition, you can specify any number of and any name for the virtual host (no longer restricted to default and secure).

- (Issue #141) The edgemicro reload command does not support the configuration file option -c . This issue has been fixed.

- (Issue #142) Edge Microgateway complains about deprecated crypto at install time. This issue has been fixed.

- (Issue #145) Quota not working with Edge Microgateway. This issue has been fixed.

- (Apigee Community issue: EMG - JWT token validated against both API Proxies and Resource URI in OAUTH ) JWT token validated against both API Proxies and Resource URI in OAUTH. This issue has been fixed.

- (Apigee Community issue: Microgateway working even without Oauth token in header ) Microgateway not working with OAuth. This issue has been fixed.

- Fix pidPath on Windows.

- (Issue #157) Problem that caused the following error message has been fixed:

ReferenceError: deployProxyWithPasswordis not defined. - (Issue #169) Update Node.js dependencies (npm audit)

- The

edgemicro-authproxy now uses the Edge JWT policies. The proxy no longer depends on Node.js to provide JWT support.

Version 2.4.x

New features and enhancements v.2.4.x

1. Set a custom alias for the edgemicro-auth proxy (PR 116)

You can change the default basepath for the edgemicro-auth proxy. By default, the basepath is /edgemicro-auth . To change it, use the -x flag on the edgemicro configure command.

Пример:

edgemicro configure -x /mypath …

2. Wildcard support for base paths (PR 77)

You can use one or more " * " wildcards in the base path of an edgemicro_* proxy. For example, a base path of /team/*/members allows clients to call https://[host]/team/blue/members and https://[host]/team/green/members without you needing to create new API proxies to support new teams. Note that /**/ is not supported.

Important: Apigee does NOT support using a wildcard "*" as the first element of a base path. For example, this is NOT supported: /*/ search.3. Custom config path added to CLI for Private Cloud configuration (PR 99)

By default, the microgateway configuration file is in ./config/config.yaml . On the init, configure, and start commands, you can now specify a custom config path on the command line using the -c or --configDir flags. Fixed an issue where a custom config directory for Private Cloud installations was not recognized.

Пример:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

4. Respect *_PROXY variables (PR 61)

If Edge Microgateway is installed behind a firewall and is not able to communicate with Apigee Edge in the public cloud, there are two options to consider:

Вариант 1:

The first option is to set the edgemicro: proxy_tunnel option to true in the microgateway config file:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: true

When proxy_tunnel is true , Edge Microgateway uses the HTTP CONNECT method to tunnel HTTP requests over a single TCP connection. (The same is true if the environment variables for configuring the proxy are TLS enabled).

Вариант 2:

The second option is to specify a proxy and set proxy_tunnel to false in the microgateway config file. For example:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: false

In this case, you can set the following variables to control the hosts for each HTTP proxy that you wish to use, or which hosts should not handle Edge Microgateway proxies: HTTP_PROXY , HTTPS_PROXY , and NO_PROXY . You can set NO_PROXY as a comma delimited list of domains that Edge Microgateway should not proxy to. For example:

export HTTP_PROXY='http://localhost:3786' export HTTPS_PROXY='https://localhost:3786'

For more information on these variables, see:

https://www.npmjs.com/package/request#controlling-proxy-behaviour-using-environment-variables

5. Set a custom timeout for target requests (PR 57)

You can set a custom timeout for target requests with this configuration:

edgemicro: request_timeout: 10

The timeout is set in seconds. If a timeout occurs, Edge Microgateway responds with a 504 status code.

6. Respect custom HTTP status messages on the target response (PR 53)

Edge Microgateway respects custom HTTP status messages set on the target response. In previous releases, status messages sent from the target were overridden with Node.js defaults.

7. The X-Forwarded-For header can set the client_ip for analytics

If present, the X-Forwarded-For header will set the client_ip variable that is reported in Edge Analytics. This feature lets you know the IP of the client that sent a request to Edge Microgateway.

8. OAuth plugin changes

The OAuth plugin supports API Key verification and OAuth access token verification. Before this change, the plugin accepted either form of security. With this change, you can allow only one of those security models (while maintaining backward compatibility).

The OAuth plugins adds two new flags:

allowOAuthOnly -- If set to true , every API must carry an Authorization header with a Bearer Access Token.

allowAPIKeyOnly -- If set to true , every API must carry an x-api-key header (or a custom location) with an API Key.

You set these flags in the Edge Microgateway configuration file like this:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false keep-authorization-header: false allowOAuthOnly: false allowAPIKeyOnly: false

9. Improved the edgemicro-auth proxy (PR 40)

Improvements have been made to the edgemicro-auth proxy. Before these changes, the proxy stored keys in the Edge Secure Store, an encrypted vault. Now, the proxy stores keys in Edge's encrypted key-value map (KVM).

10. Rewriting default target URL in a plugin (PR 74)

You can also override the target endpoint port and choose between HTTP and HTTPS. Modify these variables in your plugin code: req.targetPort and req.targetSecure . To choose HTTPS, set req.targetSecure to true ; for HTTP, set it to false . If you set req.targetSecure to true, see this discussion thread for more information.

11. Initial support for OAuth token authentication (PR 125)

You can configure Edge Microgateway to use an OAuth token for authentication instead of username/password. To use an OAuth token, use the following parameter on the edgemicro configure command:

-t, --token <token>

Например:

edgemicro configure -o docs -e test -t <your token>

Bugs fixed v2.4.3

- Fixed an issue where a paid org was required to properly run the edgemicro-auth proxy. Now, you can use Edge Microgateway with trial orgs as well. (PR 5)

- Fixed an issue where the stream was not finished processing data, but end handlers were executing anyway. This caused a partial response to be sent. (PR 71)

- Fixed an issue where a custom config directory for Private Cloud installations was not recognized. (PR 110)

- Fixed an issue with bi-directional SSL between the client and Edge Microgateway. (PR 70)

- Fixed an issue where a trailing slash was required on the proxy basepath for API key verification to workk properly. Now, a trailing slash is not needed at the end of the basepath. (PR 48)

Версия 2.3.5

New features and enhancements v.2.3.5

Proxy filtering

You can filter which microgateway-aware proxies an Edge Microgateway instance will process. When Edge Microgateway starts, it downloads all of the microgateway-aware proxies in the organization it's associated with. Use the following configuration to limit which proxies the microgateway will process. For example, this configuration limits the proxies the microgateway will process to three: edgemicro_proxy-1 , edgemicro_proxy-2 , and edgemicro_proxy-3 :

proxies: - edgemicro_proxy-1 - edgemicro_proxy-2 - edgemicro_proxy-3

Analytics data masking

A new configuration lets you prevent request path information from showing up in Edge analytics. Add the following to the microgateway configuration to mask the request URI and/or request path. Note that the URI consists of the hostname and path parts of the request.

analytics: mask_request_uri: 'string_to_mask' mask_request_path: 'string_to_mask'

Версия 2.3.3

New features and enhancements v.2.3.3

Following are the new features and enhancements for this release.

Disable automatic change polling

You can turn off automatic change polling by setting this attribute in the microgateway config:

disabled_config_poll_interval: true

By default, periodic polling picks up any changes made on Edge (changes to products, microgateway-aware proxies, etc) as well as changes made to the local config file. The default polling interval is 600 seconds (five minutes).

Rewriting target URLs in plugins

You can override the default target URL dynamically in a plugin by modifying these variables in your plugin code: req.targetHostname and req.targetPath .

New plugin function signature

A new plugin function signature has been added that provides the target response as an argument. This addition makes it easier for plugins to access the target response.

function(sourceRequest, sourceResponse, targetResponse, data, cb)

Simplified default logging output

By default, the logging service now omits the JSON of downloaded proxies, products, and JWT. You can change to default to output these objects by setting DEBUG=* when you start Edge Microgateway. For example:

DEBUG=* edgemicro start -o docs -e test -k abc123 -s xyz456

Custom config path added to CLI

By default, the microgateway configuration file is in ./config/config.yaml. On the init, configure, and start commands, you can now specify a custom config path on the command line. For example:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

Bugs fixed v2.3.3

- A memory leak was fixed that occurred during large request/responses.

- Plugin execution order was fixed. It now behaves the way it is explained in the documentation.

- The plugin accumulate-request plugin no longer hangs for GET requests.

- An issue was fixed in the accumulate-response plugin where a lack of response body caused errors.

Release 2.3.1

Примечание по установке