أنت الآن بصدد الاطّلاع على مستندات Apigee Edge.

انتقِل إلى

مستندات Apigee X. info

الإصدار 3.3.x

إصلاح الأخطاء وإجراء تحسينات في الإصدار 3.3.x

3.3.7

في 17 يوليو 2025، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 191613108 | الميزة |

تم تحسين Edge Microgateway (EMG) لدعم أنماط عناوين URL ذات الأحرف البَديلة ضمن إعدادات سمحت الوظيفة المعدَّلة باستبعاد المكوّنات الإضافية بشكل مشروط استنادًا إلى عناوين URL ديناميكية أو مطابقة للأنماط. كان هذا التعديل متوافقًا مع الأنظمة القديمة، ما يضمن بقاء إعدادات عناوين URL الثابتة الحالية تعمل بكامل طاقتها بدون الحاجة إلى إجراء تغييرات. على سبيل المثال:

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | الميزة |

تضمّنت بيانات إحصاءات Edge Microgateway تم تعديل EMG لملء كل سجلّ إحصاءات تلقائيًا برقم تعريف فريد (UUID) خاص |

| 422696257 | بق |

تم تحسين ثبات النظام بشكل كبير من خلال حلّ مشكلة تعطُّل خطيرة. تضمّن الحلّ تحديد خطأ في الإعدادات ضمن وحدة داخلية وتصحيحه، إذ كان هذا الخطأ يتسبّب سابقًا في تكرار عملية تؤدي إلى زيادة الحمل على النظام. وقد أدّى هذا التصحيح المستهدَف إلى إزالة الحلقة، ما أدّى إلى نظام أكثر قوة وموثوقية. |

تم حلّ مشاكل الأمان

3.3.6

في 16 أبريل 2025، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بإصدار Edge Microgateway 3.3.6. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

تم حلّ مشاكل الأمان

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

في يوم الجمعة الموافق 20 ديسمبر 2024، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.3.5 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 383024578 | الميزة |

أتحنا الإصدار 22 من Node.js وأزلنا الإصدار 16. إذا كنت تستخدم Node.js الإصدار 18، ستعرض Edge Microgateway رسالة الخطأ التالية عند بدء التشغيل: current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 إذا كنت تستخدم إصدارًا قديمًا من Node.js، ستظهر لك رسالة الخطأ التالية: You are using a version of NodeJS that is not supported |

تم حلّ مشاكل الأمان

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

في 18 سبتمبر 2024، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.3.4 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 675987751 | بق |

تم إصلاح مشكلة عدم تسجيل Edge Microgateway لعناوين IP الخاصة بالعملاء. |

تم حلّ مشاكل الأمان

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

في 25 أبريل 2024، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.3.3 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 315939218 | مُزال |

تمت إزالة مكوّن Eureka الإضافي من Edge Microgateway. لا تؤثّر إزالة هذه الميزة في الوظيفة الأساسية لـ Edge Microgateway أو إعادة كتابة عناوين URL المستهدَفة. لمزيد من التفاصيل، راجِع إعادة كتابة عناوين URL المستهدَفة في المكوّنات الإضافية. |

| 283947053 | مُزال |

تمت إزالة دعم |

تم حلّ مشاكل الأمان

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

في 18 أغسطس 2023، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يسرد الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.3.2 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 296187679 | الميزة |

تشمل إصدارات Node.js المتوافقة ما يلي: 16 و18 و20. اعتبارًا من الإصدار 3.3.2، لن تعمل أوامر Edge Microgateway CLI إلا على الإصدارات المتوافقة. سيؤدي تنفيذ أوامر واجهة سطر الأوامر على إصدارات غير متوافقة إلى حدوث خطأ. راجِع أيضًا البرامج والإصدارات المتوافقة مع Apigee. |

| 283947053 | بق |

تم إصلاح مشكلة كانت تتسبّب في أن تعرض Edge Microgateway أول منتج لواجهة برمجة التطبيقات في قائمة منتجات واجهة برمجة التطبيقات المرتبطة بتطبيق. ونحدّد الآن منتج واجهة برمجة التطبيقات الصحيح الذي سيتم عرضه استنادًا إلى الطلب. |

| 274443329 | بق |

تم إصلاح مشكلة كانت تتسبّب في سحب Docker لإصدار قديم من الصورة.

تم تعديل إصدار عقدة Docker إلى الإصدار 18 من Node.js. ننشئ الآن صورة Docker بالإصدار |

تم حلّ مشاكل الأمان

بلا عُري

3.3.1

في 7 يونيو 2022، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يسرد الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بإصدار Edge Microgateway 3.3.1. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 220885293 | الميزة |

أصبح الإصدار 16 من Node.js متاحًا الآن. |

| 231972608 | بق |

تم إصلاح مشكلة كانت تتسبّب في ظهور خطأ عند محاولة ضبط الأمر |

| 233315475 | بق |

تم إصلاح مشكلة كانت تتسبّب في ظهور خطأ في التحليل عند استخدام |

| 221432797 | تغيير |

تمت ترقية إصدار Docker Node.js لصورة Edge Microgateway الأساسية إلى Node.js 14. |

| 215748732 | الميزة |

تمت إضافة إمكانية استخدام مصادقة رموز SAML المميزة إلى الأمر revokekeys.

يمكنك الآن تمرير رمز مميّز من SAML بدلاً من بيانات اعتماد اسم المستخدم وكلمة المرور باستخدام الخيار لمزيد من التفاصيل، يُرجى الاطّلاع على مرجع سطر الأوامر. |

| 218723889 | تعديل المستند |

تم تعديل المستندات لتضمين رابط إلى مكوّنات Edge Microgateway الإضافية المتوافقة والمخزَّنة على GitHub. اطّلِع على المكوّنات الإضافية الحالية المضمّنة في Edge Microgateway. |

تم حلّ مشاكل الأمان

| معرّف المشكلة | الوصف |

|---|---|

| CVE-2021-23413 | يؤثر ذلك في حزمة jszip قبل الإصدار 3.7.0. يؤدي إنشاء ملف zip جديد بأسماء ملفات تم ضبطها على قيم نموذج الكائن الأوّلي (مثل proto وtoString وما إلى ذلك) إلى عرض كائن يتضمّن نسخة معدَّلة من النموذج الأوّلي. |

3.3.0

في 4 فبراير 2022، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يسرد الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بإصدار Edge Microgateway 3.3.0. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 219556824 | مشكلة معروفة | الإصدار 3.3.0 من Edge Microgateway غير متوافق مع الأمر npm audit fix.

سيؤدي تنفيذ

إذا نفّذت الأمر

لحلّ المشكلة، نفِّذ الأمر التالي لاستعادة الإصدار الصحيح من npm install apigeetool@0.15.1 ستتم معالجة هذه المشكلة في إصدار مستقبلي من Edge Microgateway. |

| 138622990 | الميزة |

تتيح علامة جديدة في إضافة Quota، وهي |

| 192534424 | بق |

تم إصلاح مشكلة عدم تطابق رمز الاستجابة المعروض في "إحصاءات Apigee" مع رمز الاستجابة في Edge Microgateway. |

| 198986036 | التحسين | يجلب Edge Microgateway الآن المفتاح العام لموفِّر الهوية (IDP) في كل فترة استطلاع، كما يعدّل المفتاح في حال تغيّر المفتاح العام لموفِّر الهوية.

في السابق، لم يكن بإمكان مكوّن extauth الإضافي تعديل المفتاح العام بدون إعادة تحميل Edge Microgateway في حال تغيّر المفتاح العام لموفّر خدمة الهوية.

|

| 168713541 | بق |

تم تحسين المستندات لتوضيح كيفية ضبط TLS/SSL لعدة أهداف. اطّلِع على استخدام خيارات SSL/TLS للعميل. |

| 171538483 | بق |

تم تغيير المستندات لتصحيح اصطلاح تسمية ملف السجلّ. راجِع اصطلاحات تسمية ملفات السجلّ. |

| 157908466 | بق |

تم تغيير المستندات لتوضيح كيفية تثبيت إصدار معيّن من Edge Microgateway بشكل صحيح. اطّلِع على ترقية Edge Microgateway في حال توفّر اتصال بالإنترنت. |

| 215748427 | بق | تم إصلاح مشكلة كانت تؤدي إلى عرض الأمر revokekeys لخطأ عند إبطال مفتاح باستخدام مفتاح حالي ومجموعة سرية. |

| 205524197 | بق | تم تعديل المستندات لتشمل القائمة الكاملة لمستويات التسجيل. اطّلِع على سمات edgemicro وكيفية ضبط مستوى التسجيل. |

الإصدار 3.2.x

إصلاح الأخطاء وإجراء تحسينات في الإصدار 3.2.x

3.2.3

في 17 أيلول (سبتمبر) 2021، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يسرد الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.2.3 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 192416584 | الميزة |

تتيح لك سمة الإعداد |

| 192799989 | الميزة |

تتيح لك سمة الإعداد |

| 148062415 | بق | تم إصلاح مشكلة عدم إيقاف Edge Microgateway بشكل سليم باستخدام الأمر docker stop {containerId} في سياق حاوية Docker. تم إيقاف العملية، ولكن لم تتم إزالة الملفين .sock و.pid. الآن، تتم إزالة الملفات وإعادة تشغيل الحاوية نفسها على النحو المتوقّع.

|

| 190715670 | بق | تم إصلاح مشكلة كانت تتسبّب في توقّف بعض الطلبات أثناء نشاط إعادة التحميل الداخلي

للبوابة المصغّرة. كانت هذه المشكلة متقطّعة وتحدث في حالات زيادة عدد المستخدمين.

ظهرت المشكلة عند استخدام ميزتَي tokenCache وcacheKey في إضافة OAuth.

|

| 183910111 | بق | تم إصلاح مشكلة كانت تؤدي إلى تفسير عنوان URL لمسار مورد يتضمّن شرطة مائلة في النهاية على أنّه مسار مورد منفصل. على سبيل المثال، يتم الآن تفسير المسارَين /country/all و/country/all/ على أنّهما المسار نفسه. |

تم حلّ مشاكل الأمان

| معرّف المشكلة | الوصف |

|---|---|

| CVE-2020-28503 | تكون نسخة الحزمة copy-props قبل الإصدار 2.0.5 عرضة لهجوم Prototype Pollution من خلال الوظيفة الرئيسية. |

| CVE-2021-23343 | جميع إصدارات حزمة path-parse معرَّضة لهجوم حجب الخدمة المستند إلى التعبير العادي (ReDoS) من خلال التعبيرات العادية splitDeviceRe وsplitTailRe وsplitPathRe. تُظهر ReDoS أسوأ الحالات تعقيدًا من حيث الوقت متعدد الحدود. |

3.2.2

في يوم الخميس الموافق 15 تموز (يوليو) 2021، أصدرنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.2.2 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 185323500 | تغيير |

تغيير قيمة

تعرض الآن واجهات برمجة التطبيقات الخاصة بطلب الرمز المميز وطلب الرمز المميز لإعادة التحميل القيمة

للامتثال

للمعيار RFC 6749، وهو إطار عمل OAuth 2.0 للتفويض،

تم تغيير القيمة المتوقّعة لمَعلمة الإعداد |

| 188492065 | تغيير |

انتهاء دعم Node.js 8

اعتبارًا من الإصدار 3.2.2، لن يعود الإصدار 8 من Node.js متاحًا. لمزيد من المعلومات، يُرجى الاطّلاع على البرامج المتوافقة والإصدارات المتوافقة: Edge Microgateway. |

| 183990345 | الميزة |

ضبط إخراج السجلّ لحاوية Docker

تتيح لك مَعلمة الضبط to_console في Edge Microgateway اختيار إرسال معلومات السجلّ إلى الناتج العادي بدلاً من إرسالها إلى ملف سجلّ. في حال اتّباع الخطوات لتشغيل Edge Microgateway في حاوية Docker، ستعيد الحاوية توجيه مخرجات stdout ومخرجات الأخطاء تلقائيًا إلى ملف موجود في الحاوية في الموقع التالي:

لمنع إرسال معلومات السجلّ إلى للحصول على تفاصيل حول كيفية استخدام هذا المتغير الجديد، يُرجى الاطّلاع على استخدام Docker لـ Edge Microgateway. |

| 183057665 | الميزة |

إتاحة إمكانية ضبط مسارات ملفات edgemicro.pid وedgemicro.sock

تتيح لك مَعلمة |

| 191352643 | الميزة | تم تعديل صورة Docker الخاصة بـ Edge Microgateway لاستخدام الإصدار 12.22 من NodeJS. راجِع استخدام Docker لـ Edge Microgateway. |

تم حلّ مشاكل الأمان

| معرّف المشكلة | الوصف |

|---|---|

| CVE-2021-28860 | في Node.js mixme، قبل الإصدار 0.5.1، يمكن للمهاجم إضافة أو تغيير خصائص أحد العناصر من خلال __proto__ باستخدام الدالتين mutate() وmerge(). سيتم تعيين السمة الملوّثة مباشرةً لكل عنصر في البرنامج. سيؤدي ذلك إلى تعريض توفّر البرنامج للخطر، ما قد يؤدي إلى حدوث هجوم حرمان من الخدمات (DoS). |

| CVE-2021-30246 | في حزمة jsrsasign حتى الإصدار 10.1.13 لنظام التشغيل Node.js، يتم التعرف على بعض توقيعات RSA PKCS#1 v1.5 غير الصالحة على أنّها صالحة. ملاحظة: لا يوجد هجوم عملي معروف. |

| CVE-2021-23358 | تتضمّن الحزمة underscore من الإصدار 1.13.0-0 والإصدارات الأقدم من 1.13.0-2، ومن الإصدار 1.3.2 والإصدارات الأقدم من 1.12.1 ثغرة أمنية تسمح بتنفيذ تعليمات برمجية عشوائية من خلال الدالة template، خاصةً عند تمرير خاصية متغيرة كمعلَمة لأنّها غير معقّمة. |

| CVE-2021-29469 | Node-redis هو عميل Redis لنظام Node.js. قبل الإصدار 3.1.1، عندما يكون البرنامج في وضع المراقبة، كان التعبير العادي الذي يتم استخدامه لرصد رسائل المراقبة قد يتسبّب في تراجع أسي في بعض السلاسل. وقد تؤدي هذه المشكلة إلى رفض الخدمة. تم إصلاح المشكلة في الإصدار 3.1.1. |

| CVE-2020-8174 | تم تعديل صورة Docker لاستخدام الإصدار 12.22 من Node.js |

3.2.1

في يوم الجمعة 5 مارس 2021، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بإصدار Edge Microgateway 3.2.1. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 180362102 | بق |

تم إصلاح مشكلة كانت تؤدي إلى تعذُّر التطبيقات عند استخدام مفاتيح JWK ذات القيمة الفارغة.

تم الآن التعامل مع حالة القيمة الفارغة لتجنُّب تمرير قيمة فارغة في ملاحظة: يتطلّب هذا الإصلاح ترقية خادم وكيل edgemicro-auth. |

| 179971737 | بق |

تم إصلاح مشكلة تسجيل استجابات الحالة 4XX / 5XX المستهدَفة كأخطاء وكيل

لخوادم وكيل edgemicro_*.

بالنسبة إلى معاملات Edge Microgateway، تم عرض أعداد غير صحيحة لأخطاء الهدف في لوحة بيانات إحصاءات رموز الخطأ في Apigee Edge. كان يتم احتساب رموز الخطأ الخاصة بأخطاء الاستهداف على أنّها أخطاء خادم وكيل. تم حلّ هذه المشكلة، ويتم الآن عرض أعداد الأخطاء الصحيحة في الاستهداف. |

| 179674670 | الميزة |

تمت إضافة ميزة جديدة تتيح لك فلترة قائمة منتجات واجهة برمجة التطبيقات المدرَجة في رمز JWT استنادًا إلى رموز حالة المنتج.

تتضمّن منتجات واجهة برمجة التطبيقات ثلاثة رموز حالة: "في انتظار المراجعة" و"مقبولة" و"تم إبطالها".

تمت إضافة سمة جديدة باسم

|

| 178423436 | بق |

تظهر قيم المفاتيح والأسرار التي يتم تمريرها في واجهة سطر الأوامر أو من خلال متغيّرات البيئة

في وسيطات سطر الأوامر في "مستكشف العمليات".

تم الإبلاغ عن مشكلة حيث يتم عرض قيم المفتاح والسر الخاصة بـ Edge Microgateway التي تم تمريرها إما من وسيطات سطر الأوامر أو ضبطها من خلال متغيرات البيئة في وسيطات عمليات العامل/العمليات الفرعية للعقدة بعد بدء تشغيل microgateway. لحلّ هذه المشكلة في سيناريو متغيّر البيئة، لم تعُد القيم مرئية في وسيطات سطر الأوامر في "مستكشف العمليات". إذا تم تمرير قيم المفتاح والسر في سطر الأوامر أثناء بدء تشغيل البوابة المصغّرة، ستتجاوز الإعدادات أي قيم لمتغيرات البيئة، إذا تم ضبطها. في هذه الحالة، تظل القيم مرئية في وسيطات سطر الأوامر في "مستكشف العمليات". |

| 178341593 | بق |

تم إصلاح خطأ في مستندات المكوّن الإضافي apikeys.

تضمّن ملف README الخاص بالمكوّن الإضافي apikeys

الخاصية

يتم تنفيذ السمة |

| 179366445 | بق |

تم حلّ مشكلة تتعلّق بتجاهل الحمولة لجميع طلبات GET

الموجّهة إلى الأهداف.

يمكنك التحكّم في السلوك المطلوب باستخدام مَعلمة إعدادات جديدة، وهي على سبيل المثال: edgemicro: enable_GET_req_body: true وفقًا للمعيار RFC 7231، القسم 4.3.1: GET، لا يتضمّن حمولة طلب GET أي دلالات محدّدة، وبالتالي يمكن إرسالها إلى الهدف. |

3.2.0

في يوم الخميس 21 كانون الثاني (يناير) 2021، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.2.0 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 152640618 | بق | تم تفعيل الإضافة extauth

لضبط العنوان x-api-key

ليحتوي على client_id في

عنصر الطلب عندما يكون الرمز المميز صالحًا. بعد ذلك، يصبح x-api-key متاحًا للمكوّنات الإضافية اللاحقة.

|

| 168836123, 172295489, 176462355, 176462872 | الميزة | تمت إضافة دعم الإصدار 14 من Node.js. |

| 172376835 | بق | استخدِم وحدة الوقت الصحيحة لنقطة النهاية /token في الخادم الوكيل edgemicro-auth.

تم إصلاح مشكلة كانت تتسبب في أن تعرض نقطة النهاية

لا يغيّر الإصلاح مدة وقت انتهاء الصلاحية، بل يغيّر وحدة الوقت فقط. وينطبق ذلك فقط على الحقل إذا كان العملاء يعتمدون على القيمة إذا كان العملاء يستخدمون دائمًا القيم الواردة في رمز JWT المميز لتقييم فترة إعادة تحميل الرمز المميز، لن يحتاج العملاء إلى إجراء أي تغيير. |

| 173064680 | بق | تم إصلاح مشكلة كانت تتسبب في إنهاء البوابة المصغّرة لطلب الاستهداف

قبل معالجة جميع أجزاء البيانات.

هذه مشكلة متقطّعة تم رصدها في الطلبات التي تتضمّن حجم حمولة كبيرًا، وقد ظهرت المشكلة في الإصدار 3.1.7. |

| 174640712 | بق | إضافة معالجة مناسبة للبيانات إلى المكوّنات الإضافية:

تمت إضافة ميزة معالجة البيانات بشكل سليم إلى المكوّنات الإضافية التالية: |

الإصدار 3.1.x

إصلاح الأخطاء وإجراء تحسينات في الإصدار 3.1.x

3.1.8

في يوم الاثنين الموافق 16 تشرين الثاني (نوفمبر) 2020، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.8 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 169201295 | بق | تم تحليل القيم الرقمية والقيم المنطقية بشكلٍ غير صحيح في علامات متغيّرات البيئة.

كانت عملية استبدال المتغيرات البيئية تتعامل مع جميع القيم على أنّها سلاسل، ما أدّى إلى حدوث أخطاء في تحليل القيم المنطقية أو الرقمية. على سبيل المثال، تتوقّع السمة |

| 169202749 | بق | لم يكن استبدال متغيّر البيئة يعمل في بعض الحالات.

لم يكن التعامل مع استبدال متغيرات البيئة يعمل مع بعض سمات الإعداد. يُرجى الاطّلاع على ضبط سمات الإعداد باستخدام قيم متغيرات البيئة للحصول على معلومات حول القيود. |

| 168732942 | بق | تم إصلاح مشكلة عدم حصر نطاقات OAuth لإمكانية الوصول إلى خادم وكيل لواجهة برمجة التطبيقات

كما هو متوقّع.

أدّى مسار |

| 170609716 | بق | تم حلّ مشكلة كان فيها مسار /refresh في الخادم الوكيل edgemicro-auth

ينشئ رمز JWT بدون apiProductList.

|

| 170708611 | بق | لا تتوفّر نطاقات منتجات واجهة برمجة التطبيقات للمكوّنات الإضافية المخصّصة.

لم يتم إتاحة نطاقات منتجات واجهة برمجة التطبيقات للمكوّنات الإضافية المخصّصة، كما لم تتم كتابتها في ملف إعدادات التخزين المؤقت. راجِع لمحة عن الدالة init() الخاصة بالمكوّن الإضافي لمعرفة كيفية إتاحة تفاصيل النطاق للمكوّنات الإضافية. |

| 169810710 | الميزة | تم حفظ المفتاح والسر في ملف إعداد ذاكرة التخزين المؤقت.

كان يتم حفظ مفتاح Edge Microgateway والسري في ملف yaml الخاص بإعدادات ذاكرة التخزين المؤقت عند كل إعادة تحميل أو بدء. في الإصدار 3.1.8، لم يعُد يتم حفظ المفتاح والرمز السري في ملف إعدادات ذاكرة التخزين المؤقت. إذا سبق أن تمت كتابة المفتاح والعبارة السرية في ملف إعدادات ذاكرة التخزين المؤقت، ستتم إزالتهما. |

| 170708621 | الميزة | لا يمكن إيقاف المكوّن الإضافي للإحصاءات.

في إصدارات microgateway السابقة، كانت إضافة Analytics مفعّلة تلقائيًا ولم يكن هناك طريقة لإيقافها. في الإصدار 3.1.8، تم تقديم مَعلمة إعداد جديدة، |

| 159571119 | بق | حدث خطأ فارغ في خطاف onerror_request في المكوّنات الإضافية المخصّصة بسبب انتهاء مهلة الاستجابة أو المقبس.

تم إجراء إصلاحات لتعبئة رمز حالة HTTP ورسالة الخطأ الصحيحَين للأحداث من النوع |

3.1.7

في يوم الخميس 24 أيلول (سبتمبر) 2020، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.7 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 131708105 | بق | تعامل المكوّن الإضافي analytics بشكل غير صحيح مع الردّ الفارغ من طلبات axpublisher، ما أدّى إلى خروج العاملين.

|

| 133162200 | بق | لم تتم تعبئة معلومات تطبيق المطوّر في الإحصاءات باستخدام الردود التي تحمل الحالة 403 الناتجة عن مسارات موارد المنتجات غير المصرّح بها أو الردود التي تحمل الحالة 401 الناتجة عن انتهاء صلاحية الرمز المميز أو عدم صلاحيته.

|

| 132194290 | بق | يتم تجاهل سجلّات الإحصاءات عندما يرفض Apigee Edge بعض سجلّات الإحصاءات.

|

| 158618994 | بق | عدد كبير جدًا من اتصالات عميل Redis

|

| 161404373 | بق | في حال تلقّي الردّ 404، تم تضمين معرّف الموارد المنتظم (URI) الكامل للخادم الوكيل في رسالة الردّ. |

| 166356972 | بق | أدى تشغيل Edge Microgateway باستخدام الإصدار 12.13.x أو إصدار أحدث من Node.js إلى ظهور الخطأ التالي عند تنفيذ المكوّنات الإضافية التي تحوّل بيانات الطلب الأساسية: {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | بق | لم تكن إعادة التحميل اليدوية لـ Edge Microgateway باستخدام redisBasedConfigCache:true

تعمل.

|

| 149256174 | بق | لم يتم تسجيل أخطاء إضافة OAuth في سجلّ الأخطاء عند حدوث مشاكل في الشبكة.

|

| 166517190 | بق | لم يتم تخزين بيانات jwk_public_keys ولم يتم استرجاعها من خلال أداة المزامنة وتخزينها في Redis.

|

| 141659881 | بق | أظهرت معالجة الأخطاء لشهادة الهدف غير الصالحة

استجابات مضلّلة للأخطاء.

|

| 142808699 | بق | لم يكن المكوّن الإضافي accesscontrol يتعامل مع القسمَين "السماح" و"الرفض" بشكل صحيح.

يعالج البوابة المصغّرة الآن قسم الرفض بشكل صحيح ويراعي ترتيب قسمَي "السماح" و"الرفض". تمت إضافة السمة |

3.1.6

في يوم الخميس 20 آب (أغسطس) 2020، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.6 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | الميزة | خيارات مخصّصة لموقع ملف المفتاح والشهادة لأمر rotatekey

للحصول على تفاصيل حول خيارات الأوامر الجديدة هذه، يُرجى الاطّلاع على تدوير المفاتيح. |

||||||||||||

| 154838259 | بق | حلّ مشكلة تدوير المفاتيح لعدة مثيلات في مراكز بيانات متعددة

للحصول على تفاصيل حول خيارات الأوامر الجديدة هذه، يُرجى الاطّلاع على تدوير المفاتيح. |

||||||||||||

| 145525133 | ميزة في الإصدار الأوّلي | مقاييس إضافات جديدة

لمزيد من التفاصيل، راجِع ملف New plugin metrics README على GitHub. |

||||||||||||

| 159396879 | بق | إزالة "أداة مساعدة الحزمة" غير المستخدَمة | ||||||||||||

| 161092943 | بق | كان التحقّق من صحة المسار الأساسي غير صحيح

قبل الإصدار 3.1.6، كان يتم مطابقة basepath الخاص بالخادم الوكيل بشكل غير صحيح عندما لا ينتهي basepath بـ يوضّح ما يلي السلوك السابق (الذي تم إصلاحه في الإصدار 3.1.6):

لنفترض أنّه تم إعداد خادم وكيل باستخدام basepath:

|

||||||||||||

| 160431789 | بق | المكوّنات الإضافية المخصّصة - لم تتم تعبئة عنصر الإعدادات الذي تم تمريره إلى عملية التهيئة

تتوفّر إعدادات Apigee Edge في عنصر الإعدادات لجميع المكوّنات الإضافية المخصّصة بعد دمجها مع ملف إعدادات Edge Microgateway. اطّلِع على config. |

||||||||||||

| 162758808 | بق | إعدادات حصة جديدة لمساحة التخزين الاحتياطية في Redis

يمكنك استخدام الإعداد التالي لتحديد مساحة تخزين احتياطية في Redis للحصص. لمزيد من التفاصيل، يُرجى الاطّلاع على استخدام مساحة تخزين احتياطية في Redis للحصة. |

3.1.5

في يوم الجمعة الموافق 26 يونيو 2020، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.5 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

إصلاح الأخطاء وإجراء تحسينات:

| معرّف المشكلة | النوع | الوصف |

|---|---|---|

| 159210507 | الميزة | إعدادات استبعاد معالجة المكوّن الإضافي

تمت إضافة ميزة إعدادات جديدة لتخطّي معالجة المكوّنات الإضافية لعناوين URL محدّدة. لمزيد من التفاصيل، يُرجى الاطّلاع على إعداد عناوين URL المستبعَدة للمكوّنات الإضافية. |

| 156986819 أو 158529319 | بق | تم حلّ المشاكل المتعلّقة بالمكوّن الإضافي json2xml

تم إصلاح المشاكل التي كان ينتج عنها المكوّن الإضافي عناوين Content-Type مكرّرة، والمشاكل التي لم يتم فيها إرسال العناوين إلى الهدف على النحو المتوقّع في بعض الحالات. |

| 156560067, 159688634 | الميزة | استخدام قيم متغيّرات البيئة في الإعدادات تمت إضافة ميزة تتيح لك تحديد متغيّرات البيئة باستخدام علامات في ملف الإعداد. يتم استبدال علامات متغيرات البيئة المحدّدة بقيم متغيرات البيئة الفعلية. يتم تخزين عمليات الاستبدال في الذاكرة فقط، ولا يتم تخزينها في ملفات الضبط أو ذاكرة التخزين المؤقت الأصلية. للحصول على التفاصيل، يُرجى الاطّلاع على ضبط سمات الإعداد باستخدام قيم متغيّرات البيئة. |

| 155077210 | بق | تم إصلاح مشكلة في تنسيق السجلّ.

تم إصلاح مشكلة ظهور المضيف المستهدف في السجلات مع إضافة نقاطَين إضافيتَين إليه. |

| 153673257 | بق | (Edge for Private Cloud فقط) عدم استرداد المنتجات التي تتوافق مع Microgateway تم حلّ مشكلة عدم استرداد المنتجات التي تتوافق مع Microgateway. كانت هذه المشكلة تحدث فقط في عمليات تثبيت Edge for Private Cloud. |

| 154956890, 155008028, 155829434 | الميزة | إتاحة فلترة المنتجات التي تم تنزيلها حسب السمات المخصّصة

لمزيد من التفاصيل، يُرجى الاطّلاع على فلترة المنتجات حسب السمات المخصّصة. |

| 153949764 | بق | تم إصلاح مشكلة كانت تؤدي إلى تعطُّل عملية Edge Microgateway عندما يكون ملف وجهة السجلّ ممتلئًا

تم تحسين معالجة الاستثناءات لرصد الخطأ وطباعة رسالة في وحدة التحكّم. |

| 155499600 | بق | تم إصلاح المشاكل المتعلّقة بتدوير المفاتيح وترقية KVM

راجِع أيضًا تدوير مفاتيح JWT. |

3.1.4

في يوم الجمعة الموافق 23 أبريل 2020، طرحنا الإصلاح التالي في Edge Microgateway.

إصلاح الخطأ:

تم إصلاح مشكلة في التبعية في الإصدار 3.1.3. تم وضع علامة متوقّف نهائيًا على الإصدار 3.1.3 في مستودع npm. في ما عدا ذلك، تنطبق على هذا الإصدار جميع إصلاحات الأخطاء والتحسينات الموضّحة في ملاحظات الإصدار 3.1.3.

3.1.3

في الأربعاء 15 أبريل 2020، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.3 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

إصلاح الأخطاء وإجراء تحسينات:

- 153509313 - تم إصلاح مشكلة تتسبب في حدوث تسربات في الذاكرة عند استخدام وحدة تصحيح أخطاء Node.js. تحدث المشكلة في الإصدارات 3.1.0 و3.1.1 و3.1.2.

- 153509313 - تم إصلاح مشكلة طباعة معرّف الرسالة نفسه لمعاملتَين مختلفتَين في ناتج التسجيل.

- 151673570 - تم إصلاح مشكلة عدم تعديل Edge Microgateway لاستخدام واجهات برمجة تطبيقات جديدة لخدمة KVM من Apigee. تستخدم Edge Microgateway الآن الأوامر الجديدة لإضافة قيم KVM وتعديلها.

- 152822846 - في الإصدارات السابقة، تم تعديل Edge Microgateway ليتوافق أسلوب معالجته لربط مسار الموارد مع أسلوب معالجة Apigee Edge. في هذا الإصدار، تم حلّ مشكلة

تتعلق بعدم معالجة النمط

/literal_string/*بشكل صحيح. على سبيل المثال،/*/2/*. راجِع أيضًا ضبط سلوك مسار مصدر "/" و"/*" و"/**". - 152005003 - تم إجراء تغييرات لتفعيل معرّفات على مستوى المؤسسة والبيئة للحصص.

- 152005003 - تم إجراء تغييرات لتفعيل معرّفات على مستوى المؤسسة والبيئة للحصص. يتم استخدام تركيبة "المؤسسة + البيئة + اسم التطبيق + اسم المنتج" كمعرّف للحصة.

3.1.2

في يوم الاثنين الموافق 16 آذار (مارس) 2020، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.3 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

إصلاح الأخطاء وإجراء تحسينات:

- 151285018 - تم إجراء تحسين على إحدى الميزات لإضافة دعم لخادم وكيل HTTP من أجل نقل البيانات بين Edge Microgateway وأهداف الخلفية. بالإضافة إلى ذلك، تم إصلاح المشاكل المتعلقة بتوافق خادم وكيل HTTP الحالي بين Edge Microgateway وApigee Edge. للحصول على التفاصيل، يُرجى الاطّلاع على:

- 149101890 - تم تغيير رمز إشعار السجلّ للحالات التي يغلق فيها الخادم المستهدف أو موازن التحميل الاتصال من ERROR إلى INFO.

- 150746985 - تم إصلاح مشكلة عدم عمل الأمر

edgemicro verifyبشكلٍ سليم في حال توفّرredisBasedConfigCache: trueأوquotaUri: https://%s-%s.apigee.net/edgemicro-authفي ملف الإعداد. - 151284716 - تم إجراء تحسين لإغلاق اتصالات الخادم بشكل أسرع عند إعادة تشغيل العاملين أثناء إعادة التحميل.

- 151588764 - تعديل إصدار Node.js في صورة Docker المستخدَمة لتشغيل Edge Microgateway في حاوية Docker إلى الإصدار 12، لأنّ الإصدار 8 من Node.js متوقّف نهائيًا.

- 151306049 - تم تعديل المستندات لإدراج واجهات برمجة التطبيقات الخاصة بإدارة Apigee Edge المستخدَمة في أوامر Edge Microgateway CLI. اطّلِع على ما هي واجهات برمجة التطبيقات الإدارية التي تستخدمها Edge Microgateway؟.

3.1.1

في يوم الخميس 20 فبراير، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بإصدار Edge Microgateway 3.1.1. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

إصلاح الأخطاء وإجراء تحسينات:

-

146069701 - تم إصلاح مشكلة عدم قبول الوحدة

microgateway-coreلمتغيرَي البيئةHTTP_PROXYوHTTPS_PROXY. بموجب هذا التغيير، سيتم تجاهل إعدادات الخادم الوكيل في ملف إعداد YAML، إذا تم تحديدها، وسيتم استخدام متغيرات البيئة فقط لتحديد الخادم الوكيل.إذا أردت تحديد إعدادات الخادم الوكيل في ملف الإعداد، عليك أيضًا تحديد متغير

HTTP_PROXYيشير إلى عنوان URL نفسه للخادم الوكيل المحدّد في ملف الإعداد. على سبيل المثال، إذا حدّدت الإعدادات التالية:edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

يجب أيضًا تحديد متغيّر البيئة هذا:

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 - تمت إضافة مَعلمة إعداد جديدة، وهي

edgemicro.headers_timeout. تحدّ هذه السمة من مقدار الوقت (بالمللي ثانية) الذي سينتظره محلّل HTTP لتلقّي عناوين HTTP الكاملة. على سبيل المثال:edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

داخليًا، تضبط المَعلمة السمة

Server.headersTimeoutفي Node.js على الطلبات. (القيمة التلقائية: 5 ثوانٍ أكثر من الوقت الذي تم ضبطه باستخدامedgemicro.keep_alive_timeout. يمنع هذا الإعداد التلقائي موازنات التحميل أو الخوادم الوكيلة من قطع الاتصال عن طريق الخطأ.) 149278885 - تمت إضافة ميزة جديدة تتيح لك ضبط المهلة الزمنية لواجهة برمجة التطبيقات المستهدَفة على مستوى خادم وكيل واجهة برمجة التطبيقات بدلاً من استخدام إعداد مهلة زمنية عامة.

في حال ضبط السمة TargetEndpoint

io.timeout.millisفي خادم وكيل واجهة برمجة التطبيقات، سيتمكّن Edge Microgateway من استرداد هذه السمة وتطبيق مهلات خاصة بنقطة النهاية المستهدَفة. في حال عدم تطبيق هذه المَعلمة، تستخدم Edge Microgateway المهلة العامة المحدّدة باستخدامedgemicro.request_timeout.

3.1.0

في يوم الثلاثاء 21 كانون الثاني (يناير)، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.1.0 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

إصلاح الأخطاء وإجراء تحسينات:

-

144187500 - سيتم تسجيل حدث جديد بمستوى تحذير عند تفعيل العلامة

quotas.failOpen. يتم تفعيل هذا العلامة إذا حدث خطأ في معالجة الحصة أو إذا تعذّر تعديل عدّادات الحصة عن بُعد بسبب تعذُّر إرسال طلب "تطبيق الحصة" إلى Edge. في هذه الحالة، ستتم معالجة الحصة استنادًا إلى عدد مرات الاستخدام المحلية فقط إلى أن تتم مزامنة الحصة عن بُعد بنجاح في المرة التالية. في السابق، لم يكن يتم تسجيل هذا الحدث إلا عندما يكون مستوى السجلّ مضبوطًا على DEBUG.على سبيل المثال:

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 - تم إصلاح مشكلة تأثُّر المعاملات الجديدة أو الجارية عندما رصدت Edge Microgateway تغييرًا في خادم وكيل لواجهة برمجة التطبيقات. الآن، عند إجراء تغيير على خادم وكيل، تعيد Edge Microgateway تحميل ذاكرة التخزين المؤقت ويتم إعادة تشغيل عُقد العامل. وبفضل هذا التغيير، لن تتأثر المعاملات الجارية ومكالمات واجهة برمجة التطبيقات الجديدة التي يتم إرسالها إلى البوابة المصغّرة.

- 146378327 - تم تغيير مستوى السجلّ لكل من

sourceRequestوtargetRequestوtargetResponseإلى مستوى INFO. - 146019878 - تم إصلاح التناقض بين وقت الاستجابة الذي تم احتسابه في "أداء خادم وكيل واجهة برمجة التطبيقات" في "إحصاءات Edge" وأحداث السجلّ sourceResponse/targetResponse في Edge Microgateway. أصبحت الآن مدة الاستجابة في أحداث سجلّ "إحصاءات Edge" وMicrogateway متوافقة.

- التغييرات المتعلّقة بمنطق مطابقة الأنماط:

- 147027862 - تم تعديل إضافة OAuth لتتوافق مع أنماط مطابقة مسار الموارد التالية كما هو محدّد في "حزم واجهات برمجة التطبيقات":

/{literal}**/{literal}*- أي مجموعة من النمطين أعلاه

بفضل هذا التغيير، تتّبع إضافة Edge Microgateway الآن نمط المطابقة نفسه الذي تتّبعه Apigee Edge، كما هو موضّح في إعداد سلوك مسار المورد "/" و"/*" و"/**".

- 145644205 - تعديل آلية عمل مطابقة الأنماط في المكوّن الإضافي apiKeys لتتطابق مع المكوّن الإضافي oauth

- 147027862 - تم تعديل إضافة OAuth لتتوافق مع أنماط مطابقة مسار الموارد التالية كما هو محدّد في "حزم واجهات برمجة التطبيقات":

- 143488312 - تم إصلاح مشكلة كانت تؤدي إلى أن تكون قائمة منتجات JWT فارغة عند طلب رموز OAuth المميزة ومفاتيح واجهة برمجة التطبيقات، وذلك بسبب المسافات البادئة أو اللاحقة في المَعلمة client ID.

- 145640807 و147579179 - تمت إضافة ميزة جديدة تتيح لنسخة خاصة من Edge Microgateway، تُعرف باسم "المزامِن"، استرداد بيانات الإعداد من Apigee Edge وكتابتها في قاعدة بيانات Redis محلية. يمكن بعد ذلك ضبط مثيلات أخرى من البوابة المصغّرة لقراءة بيانات الإعداد من قاعدة البيانات. تضيف هذه الميزة مستوى من المرونة إلى Edge Microgateway.

يتيح ذلك بدء تشغيل مثيلات البوابة المصغّرة وعملها بدون الحاجة إلى التواصل مع Apigee Edge. للحصول على التفاصيل، يُرجى الاطّلاع على

استخدام أداة المزامنة.

تتوافق ميزة المزامنة حاليًا مع Redis 5.0.x.

الإصدار 3.0.x

إصلاح الأخطاء وإجراء تحسينات في الإصدار 3.0.x

3.0.10

في يوم الجمعة الموافق 8 تشرين الثاني (نوفمبر)، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يسرد الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.0.10 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

إصلاح الأخطاء وإجراء تحسينات:

-

142677575 - تم إجراء تعديل على إحدى الميزات لكي يتوافق البحث عن الأنماط لمسارات الموارد المستخدَمة في منتجات واجهة برمجة التطبيقات لخدمة Edge Microgateway مع البحث عن الأنماط لمسارات الموارد المستخدَمة في Apigee Edge، كما هو موضّح في ضبط سلوك مسار المورد "/" و"/*" و"/**".

ملاحظة: إذا كنت تستخدم نمط مورد مركّبًا مثل

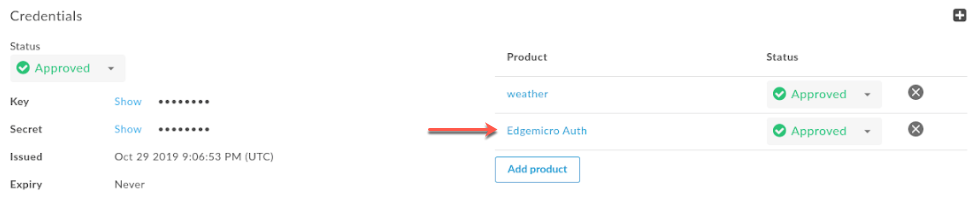

/*/2/**، عليك التأكّد من إضافة خادم وكيلedgemicro_authإلى منتج واجهة برمجة تطبيقات مستقل. بعد ذلك، يجب تضمين هذا المنتج في تطبيق Developer App الخاص بالوكيل، كما هو موضّح في لقطة الشاشة التالية:

ملاحظة: لا تتوفّر سمة الإعداد

features.isSingleForwardSlashBlockingEnabled، كما هو موضّح في ضبط سلوك مسار المورد "/" و"/*" و"/**"، في Edge Microgateway. 143740696 - تم تغيير بنية إعدادات

quotas(راجِع أيضًا ملاحظات الإصدار 3.0.9). تُستخدَم السمةquotasلضبط المكوّن الإضافي الخاص بالحصة. تم إجراء تغيير في البنية لتحسين وضوح عناصر الإعداد. لضبط إضافة الحصة، استخدِم إعدادات YAML التالية. يُرجى العِلم أنّ سمة الإعدادات تُسمّىquotas. للحصول على تفاصيل حول خصائص إعداداتquotasالفردية، يُرجى الاطّلاع على خيارات الإعدادات للحصة.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 - تمت إضافة ميزة جديدة تتيح لك استخدام Redis كمساحة تخزين احتياطية للحصص.

إذا كانت قيمة

useRedisصحيحة، سيتم استخدام الوحدة volos-quota-redis. عند ضبط القيمة على "صحيح"، يتم حصر الحصة على مثيلات Edge Microgateway التي تتصل بـ Redis فقط. إذا كانت القيمة false، يتم استخدام وحدة volos-quota-apigee كمساحة تخزين احتياطية، ويكون عدّاد الحصة على مستوى العالم. للحصول على التفاصيل، يُرجى الاطّلاع على خيارات الإعداد للحصة. على سبيل المثال:edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 - تم تغيير وقت انتهاء الصلاحية التلقائي للرموز المميزة التي تم إنشاؤها بواسطة خادم وكيل

edgemicro-authمن 108000 ملي ثانية (1.8 دقيقة) إلى 1800 ثانية (30 دقيقة). - 143551282 - لدعم المؤسسات التي تم تفعيل SAML فيها، تم تعديل الأمر

edgemicro genkeysليشمل المَعلمة‑‑token. تتيح لك هذه المَعلمة استخدام رمز OAuth للمصادقة بدلاً من اسم المستخدم وكلمة المرور. لمزيد من التفاصيل، يُرجى الاطّلاع على إنشاء المفاتيح.

3.0.9

في يوم الجمعة الموافق 11 تشرين الأول (أكتوبر)، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.0.9 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

إصلاح الأخطاء وإجراء تحسينات:

- 141989374 - تمت إضافة ميزة "fail open" جديدة إلى المكوّن الإضافي الخاص بالحصة.

عند تفعيل هذه الميزة، إذا حدث خطأ في معالجة الحصة أو إذا تعذّر تعديل عدّادات الحصة عن بُعد بسبب فشل طلب "تطبيق الحصة" على Edge، ستتم معالجة الحصة استنادًا إلى الأعداد المحلية فقط إلى أن تتم مزامنة الحصة عن بُعد بنجاح في المرة التالية. في كلتا الحالتَين، يتم ضبط علامة

quota-failed-openفي عنصر الطلب.لتفعيل ميزة "الفتح عند تجاوز الحصة"، اضبط الإعدادات التالية:

quotas : failOpen : true

ملاحظة: بالإضافة إلى ذلك، تم تغيير اسم علامة عنصر طلب

fail-openفي المكوّن الإضافي OAuth إلىoauth-failed-open. - 142093764 - تم إجراء تغيير في إعدادات خادم وكيل

edgemicro-authلمنع تجاوز الحصة. يتمثل التغيير في ضبط نوع الحصة على التقويم. لاستخدام هذا التحسين، يجب تحديثedgemicro-authإلى الإصدار 3.0.7 أو إصدار أحدث. - 142520568 - تمت إضافة ميزة جديدة لتفعيل تسجيل معرّف MP (معالج الرسائل) في ردود الحصة. لاستخدام هذه الميزة، يجب تعديل وكيل

edgemicro-authإلى الإصدار 3.0.7 أو إصدار أحدث وتحديد الإعدادات التالية:quotas: useDebugMpId: true

عند ضبط

useDebugMpId، ستحتوي استجابات الحصة من Edge على معرّف MP وسيتم تسجيلها بواسطة Edge Microgateway. على سبيل المثال:{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

في يوم الخميس الموافق 26 أيلول (سبتمبر)، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.0.8 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

إصلاح الأخطاء وإجراء تحسينات:

- 140025210 - تمت إضافة ميزة "الفتح عند التعذّر" الجديدة. تتيح هذه الميزة مواصلة معالجة البيانات في واجهة برمجة التطبيقات في حال تعذّر إعادة تحميل رمز JWT المميز المنتهي الصلاحية بسبب حدوث خطأ في الاتصال يمنع إجراء مكالمة ناجحة للتحقّق من مفتاح واجهة برمجة التطبيقات إلى خادم وكيل

edgemicro-auth.تتيح لك هذه الميزة ضبط فترة سماح يبقى فيها الرمز المميز القديم في ذاكرة التخزين المؤقت، ويتم إعادة استخدامه إلى أن تنتهي فترة السماح. تتيح هذه الميزة لـ Edge Microgateway مواصلة معالجة الطلبات في حال حدوث عطل مؤقت في الاتصال. عند استئناف الاتصال بالشبكة وإجراء مكالمة ناجحة إلى Verify API Key، يتم جلب رمز JWT جديد واستبدال رمز JWT القديم به في ذاكرة التخزين المؤقت.

لضبط ميزة "الفتح عند التعذّر" الجديدة، اتّبِع الخطوات التالية:

- اضبط الخصائص التالية في مقطع

oauthفي ملف إعداد Edge Microgateway:oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

على سبيل المثال:

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

في هذا المثال، سيتم استخدام الرمز المميز القديم لمدة 5 ثوانٍ إذا تعذّر إعادة تحميله بسبب مشكلة في الاتصال. بعد 5 ثوانٍ، سيتم عرض رسالة خطأ في المصادقة.

- اضبط الخصائص التالية في مقطع

- 141168968 - تم إجراء تعديل لتضمين

correlation_idفي جميع نواتج سجلّ المكوّن الإضافي. بالإضافة إلى ذلك، تم تغيير مستويات السجلّ لبعض السجلاتّ إلىerrorحسب الحاجة. - 140193349 - تم إجراء تعديل على خادم وكيل

edgemicro-authلطلب التحقّق من مفتاح Edge Microgateway وسرّه في كل طلب Verify API Key. تم تعديل Edge Microgateway بحيث يتم إرسال المفتاح والسر في كل طلب Verify API Key. يمنع هذا التغيير العملاء من الحصول على رمز JWT باستخدام مفتاح واجهة برمجة التطبيقات فقط. - 140090250 - تم إجراء تعديل لإضافة تسجيل بيانات التشخيص لمعالجة الحصة. من خلال هذا التغيير، أصبح من الممكن الآن ربط ناتج سجلّ الحصص ببقية سجلّات Edge Microgateway.

3.0.7

في يوم الخميس الموافق 12 أيلول (سبتمبر)، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

إصدارات المكوّنات:

يعرض الجدول التالي أرقام إصدارات مشاريع المكوّنات الفردية المرتبطة بالإصدار 3.0.7 من Edge Microgateway. يُرجى العِلم أنّه بما أنّ كل مكوّن هو مشروع منفصل، قد لا تتطابق أرقام الإصدارات مع إصدار المنتج الرئيسي:

| microgateway | core | config | المكوّنات الإضافية | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

إصلاح الأخطاء وإجراء تحسينات:

140075602 - تم إجراء تعديل على إضافة OAuth لعرض رمز الحالة 5xx عند الحاجة. في السابق، كانت الإضافة تعرض رموز الحالة 4xx فقط في جميع الحالات التي لا يكون فيها الرمز 200. من الآن فصاعدًا، سيتم عرض رمز 4xx أو 5xx الدقيق لأي استجابة رسالة ليست حالة 200، وذلك حسب الخطأ.

تكون هذه الميزة غير مفعّلة تلقائيًا. لتفعيل هذه الميزة، أضِف السمة

oauth.useUpstreamResponse: trueإلى إعدادات Edge Microgateway. على سبيل المثال:oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 - في الإصدار 3.0.6، تمت إضافة سمة إعداد جديدة، وهي

quota.quotaUri. اضبط سمة الإعداد هذه إذا كنت تريد إدارة الحصص من خلال خادمedgemicro-authالوكيل الذي تم نشره في مؤسستك. إذا لم يتم ضبط هذه السمة، سيتم تلقائيًا ضبط نقطة نهاية الحصة على نقطة نهاية Edge Microgateway الداخلية. على سبيل المثال:edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

في الإصدار 3.0.7، تم تعديل

edgemicro-authلقبول هذا الإعداد الجديد. لاستخدام السمةquotaUri، يجب الترقية إلى أحدث إصدار من وكيلedgemicro-auth. لمعرفة التفاصيل، يُرجى الاطّلاع على مقالة ترقية الخادم الوكيل edgemicro-auth. - 140470888 - تمت إضافة عنوان Authorization إلى طلبات الحصص لتوفير المصادقة.

تم أيضًا تعديل الخادم الوكيل

edgemicro-authلإزالة "المؤسسة" من معرّف الحصة. بما أنّ نقطة نهاية الحصة تقع في مؤسسة العميل، لم يعُد معرّف الحصة مطلوبًا. - 140823165 - اسم السمة التالية:

edgemicro: keepAliveTimeoutتم توثيقه بشكل غير صحيح في الإصدار 3.0.6. اسم الموقع الصحيح هو:

edgemicro: keep_alive_timeout - 139526406 - تم إصلاح الخطأ الذي كان يؤدي إلى ظهور عدد حصص غير صحيح إذا كان تطبيق المطوّر يتضمّن منتجات متعددة. يتم الآن فرض الحصة بشكل صحيح لكل منتج في تطبيق يتضمّن منتجات متعددة. يتم استخدام تركيبة "appName + productName" كمعرّف للحصة.

3.0.6

في يوم الخميس الموافق 29 آب (أغسطس)، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

- 138633700 - تمت إضافة سمة إعداد جديدة،

keepAliveTimeout. تتيح لك هذه السمة ضبط المهلة الزمنية لـ Edge Microgateway (بالملّي ثانية). (القيمة التلقائية: 5000 مللي ثانية)على سبيل المثال:

edgemicro: keep_alive_timeout: 600

- 140090623 - تمت إضافة سمة إعداد جديدة،

quotaUri. اضبط قيمة هذه السمة إذا كنت تريد إدارة الحصص من خلال خادم وكيلedgemicro-authتم نشره في مؤسستك. إذا لم يتم ضبط هذه السمة، سيكون نقطة نهاية الحصة التلقائية هي نقطة نهاية Edge Microgateway الداخلية. على سبيل المثال:edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

لاستخدام هذه الميزة، عليك أولاً نشر أحدث إصدار من

edgemicro-authproxy في مؤسستك. لمعرفة التفاصيل، يُرجى الاطّلاع على ترقية الخادم الوكيل edgemicro-auth. - 138722809 - تمت إضافة سمة إعداد جديدة،

stack_trace. تتيح لك هذه السمة التحكّم في ما إذا كانت عمليات تتبُّع تسلسل استدعاء الدوال البرمجية تظهر في ملفات السجلّ أم لا. على سبيل المثال:stack_trace: false

إذا تم ضبط

stack_traceعلىtrue، سيتم تسجيل تتبُّع تسلسل استدعاء الدوال البرمجية في السجلات. في حال ضبطها علىfalse، لن تتم طباعة تتبُّع تسلسل استدعاء الدوال البرمجية في السجلات.

3.0.5

في يوم الخميس الموافق 15 أغسطس، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

الأخطاء التي تم إصلاحها- 139005279 - تم إصلاح مشكلة عدم عرض الأمر

edgemicro statusالعدد الصحيح من عمليات العامل. - 138437710 - تم إصلاح مشكلة في فئة ExitCounter كانت تمنع كتابة السجلّ بشكل صحيح.

- 139064652 - تمت إضافة إمكانية إضافة مستويات تسجيل

traceوdebugلسجلات الأحداث وسجلات النظام. في الوقت الحالي، تمت إضافة إمكانية إضافة مستويات السجلّ هذه فقط. حاليًا، مستويات السجلّ المتاحة هيinfoوwarnوerror. - 139064616 - تم توحيد تنسيق مخرجات السجلّ لجميع عبارات سجلّ وحدة التحكّم. تتضمّن عبارات تسجيل الدخول إلى وحدة التحكّم الآن السمات التالية:

- الطابع الزمني

- اسم المكوّن

- الرقم التعريفي للعملية

- رسالة سجلّ وحدة التحكّم

- 138413755 - تحسين رسائل السجلّ المتعلقة بالمفتاح والسّر الخاص بـ JWT لأوامر واجهة سطر الأوامر التالية: cert وverify وupgradekvm وtoken وgenkeys وrevokekeys وrotatekey وconfigure.

- 138413577 - إضافة وتحسين طريقة التعامل مع الأخطاء في مهلات انتهاء الخدمة الخلفية

- 138413303 - إضافة وتحسين طريقة التعامل مع الأخطاء في مهلات الاستجابة ومهلات المقبس

- 138414116 - إضافة وتحسين طريقة التعامل مع أخطاء "تم رفض الاتصال"

3.0.4

في يوم الخميس 1 أغسطس، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

- 134445926 - تحسينات على المصادقة الداخلية في Edge Microgateway

- 137582169 - تم حلّ مشكلة بدء عمليات غير مرغوب فيها. تسبّبت العمليات الإضافية في إعادة تحميل المكوّنات الإضافية واستخدام مساحة كبيرة من الذاكرة. يحتفظ Edge Microgateway الآن بعدد العمليات ضمن الحدّ المتوقّع.

- 137768774 - تحسينات على رسائل السجلّ:

- تم تنظيف سجلّات المعاملات (الطلبات).

- تمت إضافة المزيد من رسائل السجلّ عند الحاجة.

- تم نقل رسائل سجلّ المعاملات (الطلبات) من ناتج وحدة التحكّم إلى ملف السجلّ ذي الصلة.

- تم تعديل سجلّات وحدة التحكّم لاستخدام دالة تسجيل مركزية.

- 138321133، 138320563 - تغيير داخلي أساسي على مخزن الحصة لإتاحة تحسينات مستقبلية على الحصة.

3.0.3

في يوم الثلاثاء 23 يوليو، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

- تحسينات التسجيل: تستخدم سجلّات وقت التشغيل الحالية الدالة الجديدة

eventLog()التي تسجّل بيانات وقت التشغيل بتنسيق متّسق. تتضمّن معلومات السجلّ ما يلي:- الطابع الزمني (ISO 8601: YYYY-MM-DDTHH:mm:ss.sssZ)

- مستوى السجلّ (خطأ أو تحذير أو معلومات)

- اسم المضيف: اسم المضيف الذي يتم إرسال الطلب منه من عنوان الطلب

- معرّف العملية: إذا كنت تشغّل مجموعة من عمليات Node.js، هذا هو معرّف العملية التي تم فيها التسجيل.

- اسم مؤسسة Apigee

- اسم البيئة في المؤسسة

- اسم خادم وكيل لواجهة برمجة التطبيقات

- عنوان IP للعميل

- ClientId.

- معرّف الارتباط (لم يتم ضبطه حاليًا).

- اسم مكوّن Edge Microgateway

- رسالة مخصّصة: قد تطبع بعض العناصر معلومات إضافية يتم تمريرها إلى سمة الخطأ هذه.

- طريقة الطلب (في حال طلب HTTP)

- رمز حالة الرد (في حال طلب HTTP)

- رسالة الخطأ

- رمز الخطأ: إذا كان أحد العناصر يتضمّن رمز خطأ، تتم طباعته في هذه السمة.

- الوقت المستغرَق

- نظام التشغيل علامة نهاية السطر

تؤدي قيم السمات الخالية إلى ظهور أقواس فارغة،

[].يوضّح المثال التالي تنسيق السجلّ:

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- الأداء: لم تتم فلترة منتجات واجهة برمجة التطبيقات استنادًا إلى البيئة. تم حلّ هذه المشكلة. (135038879)

- عمليات دمج متنوعة لاختبارات الوظائف وتحسينات على جودة الرمز البرمجي

3.0.2

في الأربعاء 3 يوليو 2019، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

جودة الرمز: تمت مراجعة الرمز للتأكّد من جودته، وتم إجراء تغييرات عليه لاستيفاء معايير الجودة التي طلبها المستخدمون. لقد عالجنا الأخطاء والتحذيرات المتعلقة بجودة الرمز البرمجي

المستمدة من JSHint.

نتيجةً لذلك، تم تحديد بعض أخطاء الرموز البرمجية الفعلية وإصلاحها. خضعت جميع وحدات Apigee Edge Microgateway لهذه العملية. راجِع عمليات الدمج التي تم إجراؤها في 28 يونيو و2 يوليو لكل من

microgateway-config وmicrogateway-core وmicrogateway-plugins وmicrogateway.

تم اختبار جميع الوحدات التي تتضمّن تغييرات في جودة الرمز باستخدام أدوات داخلية تتحقّق من تنفيذ Edge Microgateway لحالات استخدام العملاء.

3.0.1

في يوم الجمعة الموافق 21 يونيو 2019، طرحنا الإصلاحات والتحسينات التالية على Edge Microgateway.

- 134834551 - تغيير إصدارات Node.js المتوافقة مع Edge Microgateway

(إصدارات Node.js المتوافقة: 8 و12، والإصدارات 7 و9 و11 تجريبية) - 134751883 - يتعطّل Edge Microgateway عند إعادة التحميل تحت الحمل

- 134518428 - تعرض نقطة نهاية المنتجات في Edge Microgateway الرمز 5XX إذا كان نمط الفلتر غير صحيح

- 135113408 - يجب إعادة تشغيل العاملين إذا تم إنهاء عملهم بشكل غير متوقّع

- 134945852 - لا يتم استخدام tokenCacheSize في المكوّن الإضافي لبروتوكول OAuth

- 134947757 - ضبط cacheTTL في المكوّن الإضافي OAuth

- 135445171 - احتساب gracePeriod في OAuth غير صحيح

- استخدام وحدة memored المتوفّرة مع عملية تثبيت Edge Microgateway

- 135367906 - تدقيق الأمان

الإصدار 2.5.x

الميزات والتحسينات الجديدة في الإصدار 2.5.x

(تم إصلاح المشكلة في الإصدار 2.5.38، بتاريخ 07/06/2019)

يمكن أن تؤدي رموز JWT غير المنسَّقة بشكل صحيح إلى تعطُّل العاملين عند استخدام ذاكرة التخزين المؤقت للرموز المميزة. تم إصلاح المشكلة في وحدة microgateway-plugins الخاصة بـ Edge. (b/134672029)

(تمت الإضافة في الإصدار 2.5.37) أضِف خيار واجهة سطر الأوامر edgemicro-cert -t.

يتيح لك الخيار edgemicro cert -t تحديد رمز مميّز لبروتوكول OAuth من أجل المصادقة على واجهات برمجة التطبيقات الإدارية. يمكنك أيضًا الاطّلاع على إدارة الشهادات.

(تمت الإضافة في 2.5.35) إضافة إمكانية تصحيح أخطاء Edge Microgateway باستخدام edgemicroctl

يمكنك استخدام العلامة mgdebug مع edgemicroctl. اطّلِع أيضًا على

مهام دمج Kubernetes.

(تمت الإضافة في 2.5.35) تفعيل إصدار Windows لـ edgemicroctl

(تمت الإضافة في 2.5.31) واجهة برمجة التطبيقات الجديدة edgemicro-auth/token

تمت إضافة واجهة برمجة تطبيقات جديدة edgemicro-auth/token تتيح لك تمرير العميل/السر كعنوان Base64 Encoded Basic Authorization ونوع المنح كمعلَمة نموذج. اطّلِع على الحصول على رموز مميّزة لحامل الإذن مباشرةً.

(تم إصلاح المشكلة في الإصدار 2.5.31) لا يلتزم الإعداد الخاص بعلامة الرمز المميز

تم إصلاح مشكلة عدم عمل عملية ضبط Edge Microgateway لاستخدام رمز دخول OAuth2 على Edge for Private Cloud بشكل صحيح (لم يتم الالتزام بالرمز المميز).

Docker: إتاحة استخدام الشهادات الموقَّعة ذاتيًا

(تمت الإضافة في 2.5.29) إذا كنت تستخدم مرجع تصديق (CA) لا يوثق به Node.js تلقائيًا، يمكنك استخدام المَعلمة NODE_EXTRA_CA_CERTS عند تشغيل حاوية Docker باستخدام Edge Microgateway.

لمزيد من التفاصيل، يُرجى الاطّلاع على استخدام مرجع تصديق غير معتمَد من Node.js.

Docker: إتاحة بروتوكول أمان طبقة النقل (TLS)

(تمت الإضافة في 2.5.29) يتيح Edge Microgateway الذي يعمل في حاوية Docker الآن بروتوكول أمان طبقة النقل (TLS) للطلبات الواردة إلى خادم Edge Microgateway (الطلبات المتجهة إلى الشمال) وللطلبات الصادرة من Edge Microgateway إلى تطبيق مستهدف (الطلبات المتجهة إلى الجنوب).

توضّح الأمثلة التالية بالتفصيل كيفية إعداد إعدادات بروتوكول أمان طبقة النقل هذه:

- مثال على إعدادات بروتوكول أمان طبقة النقل (TLS) في اتجاه الشمال

- مثال على إعدادات بروتوكول أمان طبقة النقل (TLS) في اتجاه الجنوب

في هذه الأمثلة، ستتعرّف على كيفية استخدام نقطة ربط الحاوية /opt/apigee/.edgemicro لتحميل الشهادات، والتي تتم الإشارة إليها بعد ذلك في ملف إعداد Edge Microgateway.

Docker: إتاحة استخدام خادم وكيل للطلبات

(تمت الإضافة في 2.5.27) إذا كنت تشغّل Edge Microgateway في حاوية Docker، يمكنك استخدام هذه الخيارات للتحكّم في سلوك الخادم الوكيل عندما يكون microgateway يعمل خلف جدار حماية:

HTTP_PROXYHTTPS_PROXYNO_PROXY

لمزيد من التفاصيل، يُرجى الاطّلاع على تشغيل Edge Micro كحاوية Docker.

Docker: تعليمات محدَّثة للمكوّن الإضافي

(تمت الإضافة في 2.5.27) إذا كنت تشغّل Edge Microgateway في حاوية Docker، يتوفّر لك الآن خياران لنشر المكوّنات الإضافية. يتوفّر خيار جديد باستخدام نقطة ربط Docker. كان الخيار الآخر متاحًا سابقًا، ولم يتغيّر بشكل أساسي، ولكن تم تعديل Dockerfile. لمزيد من التفاصيل، يُرجى الاطّلاع على الروابط التالية:

- الخيار (أ): ربط دليل المكوّنات الإضافية بوحدة تخزين (جديد)

- الخيار (ب): إنشاء المكوّنات الإضافية في الحاوية (تم التعديل)

إتاحة رموز OAuth المميزة الجديدة لأمر ترقية KVM

(تمت إضافة هذه الميزة في الإصدار 2.5.27) يمكنك استخدام رمز OAuth المميز مع الأمر upgradekvm. لمزيد من التفاصيل، يُرجى الاطّلاع على مقالة

ترقية KVM.

فصل واجهات برمجة التطبيقات في "إحصاءات Edge"

(تمت الإضافة في 26/5/2024) تتيح لك علامات إضافة الإحصاءات الجديدة فصل مسار واجهة برمجة تطبيقات معيّن ليظهر كخادم وكيل منفصل في لوحات بيانات Edge Analytics. على سبيل المثال، يمكنك فصل واجهات برمجة التطبيقات الخاصة بفحص الصحة لتجنُّب الخلط بينها وبين طلبات واجهة برمجة التطبيقات الفعلية. لمزيد من المعلومات، يُرجى الاطّلاع على استبعاد مسارات من الإحصاءات.

ضبط إعدادات خادم وكيل محلي

(تمت الإضافة في 25/5/2022) باستخدام وكيل محلي، لن تحتاج إلى إنشاء وكيل متوافق مع البوابة المصغّرة يدويًا على Apigee Edge. بدلاً من ذلك، سيستخدم البوابة المصغّرة المسار الأساسي لوكيل الخادم المحلي. لمزيد من المعلومات، اطّلِع على استخدام وضع الخادم الوكيل المحلي.

استخدام الوضع المستقل

(تمت الإضافة في 25/2/2025) يمكنك تشغيل Edge Microgateway بدون أي تبعية في Apigee Edge. يتيح لك هذا السيناريو، الذي يُطلق عليه الوضع المستقل، تشغيل Edge Microgateway واختباره بدون اتصال بالإنترنت، ويُرجى الاطّلاع على تشغيل Edge Microgateway في الوضع المستقل.

إبطال المفاتيح

(تمت الإضافة في 19/5/2024) تمت إضافة أمر جديد لواجهة سطر الأوامر يؤدي إلى إبطال بيانات الاعتماد الخاصة بالمفتاح والسري في إعدادات Edge Microgateway.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

التوافق مع Docker

(تمت الإضافة في 2019/5/2) يمكنك الآن تنزيل أحدث إصدار من Edge Microgateway كـ صورة Docker:

docker pull gcr.io/apigee-microgateway/edgemicro:latest

توافق Kubernetes

(تمت الإضافة في 2019/5/2) يمكنك نشر Edge Microgateway كخدمة أو كبوابة sidecar أمام الخدمات التي تم نشرها في مجموعة Kubernetes. يُرجى الاطّلاع على: نظرة عامة على دمج Edge Microgateway مع Kubernetes.

إتاحة خيار TCP nodelay

(تمت إضافة 2.5.16) تمت إضافة إعدادات جديدة، nodelay، إلى إعدادات Edge Micro.

تستخدم اتصالات TCP تلقائيًا خوارزمية Nagle لتخزين البيانات مؤقتًا قبل إرسالها. يؤدي ضبط nodelay على true إلى إيقاف هذا السلوك (سيتم إرسال البيانات على الفور في كل مرة يتم فيها استدعاء socket.write()). يمكنك أيضًا الاطّلاع على مستندات Node.js للحصول على مزيد من التفاصيل.

لتفعيل nodelay، عدِّل ملف إعداد Edge Micro على النحو التالي:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

خيارات جديدة لواجهة سطر الأوامر (CLI) لميزة "المراقبة الدائمة"

(تمت الإضافة في 12/5/2) تمت إضافة مَعلمات جديدة إلى الأمر edgemicro forever. تتيح لك هذه المَعلمات تحديد موقع الملف forever.json، كما تتيح لك بدء عملية Forever التي تعمل في الخلفية أو إيقافها. اطّلِع أيضًا على المراقبة الدائمة

| المَعلمة | الوصف |

|---|---|

-f, --file | تحدّد هذه السمة موقع الملف forever.json. |

-a, --action | إما start أو stop القيمة التلقائية هي start. |

أمثلة:

لبدء استخدام ميزة "دائمًا"، اتّبِع الخطوات التالية:

edgemicro forever -f ~/mydir/forever.json -a start

لإيقاف Forever:

edgemicro forever -a stop

تغيير مفتاح JWT

تمت إضافة ميزة جديدة تتيح لك تدوير أزواج المفاتيح العامة والخاصة المستخدَمة لإنشاء رموز JWT المميزة المستخدَمة في أمان OAuth على Edge Microgateway. راجِع تدوير مفاتيح JWT.

فلترة خوادم وكيل واجهة برمجة التطبيقات التي تم تنزيلها

تنزّل Edge Microgateway تلقائيًا جميع الخوادم الوكيلة في مؤسسة Edge التي تبدأ ببادئة التسمية "edgemicro_". يمكنك تغيير هذا الإعداد التلقائي لتنزيل خوادم وكيل تتطابق أسماؤها مع نمط معيّن. راجِع فلترة خوادم الوكيل التي تم تنزيلها.

تحديد المنتجات بدون خوادم وكيلة لواجهة برمجة التطبيقات

في Apigee Edge، يمكنك إنشاء منتج API لا يحتوي على أي خوادم وكيلة لواجهة برمجة التطبيقات. يسمح إعداد المنتج هذا بأن يعمل مفتاح واجهة برمجة التطبيقات المرتبط بهذا المنتج مع أي وكيل تم نشره في مؤسستك. اعتبارًا من الإصدار 2.5.4، يتيح Edge Microgateway إعدادات المنتج هذه.

إتاحة المراقبة إلى الأبد

يحتوي Edge Microgateway على ملف forever.json يمكنك إعداده للتحكّم في عدد المرات التي يجب فيها إعادة تشغيل Edge Microgateway والفواصل الزمنية بين عمليات إعادة التشغيل. يضبط هذا الملف خدمة تُسمى forever-monitor، وهي تدير Forever آليًا. اطّلِع على

المراقبة الدائمة.

الإدارة المركزية لملف إعداد Edge Micro

في حال تشغيل نُسخ متعددة من Edge Microgateway، قد تحتاج إلى إدارة إعداداتها من مكان واحد. يمكنك إجراء ذلك من خلال تحديد نقطة نهاية HTTP يمكن أن تنزّل منها Edge Micro ملف الإعداد. راجِع تحديد نقطة نهاية لملف الإعداد.

إتاحة خيار واجهة سطر الأوامر (CLI) إلى الأبد

(تمت إضافة هذا الخيار في الإصدار 2.5.8) استخدِم الأمر edgemicro forever [package.json] لتحديد موقع الملف forever.json. قبل إضافة هذا الأمر، كان يجب أن يكون ملف config

في دليل الجذر Edge Microgateway.

على سبيل المثال:

edgemicro forever ~/mydir/forever.json

إضافة الخيار configUrl إلى أمر إعادة التحميل

(تمت إضافة هذه الميزة في الإصدار 2.5.8) يمكنك الآن استخدام الخيار --configUrl أو -u مع الأمر edgemicro reload.

فترة السماح في حال عدم تطابق الوقت في JWT

(تمت إضافة 2.5.7) تساعد السمة gracePeriod في إعدادات OAuth على منع حدوث أخطاء ناتجة عن اختلافات طفيفة بين ساعة النظام وأوقات Not Before (nbf) أو Issued At (iat) المحدّدة في رمز التوكن المميز للتفويض بتنسيق JWT. اضبط هذه السمة على عدد الثواني المسموح بها لحدوث مثل هذه التناقضات. اطّلِع على سمات OAuth.

(تمت إضافة 2.5.7) تساعد السمة gracePeriod في إعدادات OAuth على منع حدوث أخطاء ناتجة عن اختلافات طفيفة بين ساعة النظام وأوقات Not Before (nbf) أو Issued At (iat) المحدّدة في رمز التوكن المميز للتفويض بتنسيق JWT. اضبط هذه السمة على عدد الثواني المسموح بها لحدوث مثل هذه التناقضات. اطّلِع على سمات OAuth.

الأخطاء التي تم إصلاحها في الإصدار 2.5.x

- (المشكلة رقم 236) إصلاح خطأ إملائي في محو ذاكرة التخزين المؤقت

- (المشكلة رقم 234) تعذُّر إعادة التحميل في Edge Microgateway 2.5.35

- (المشكلة رقم 135) ظهور الخطأ "secure" غير الصالح عند استخدام الخيار -v. يعدّل هذا الإصلاح خادم وكيل edgemicro-auth قبل النشر للتأكّد من أنّ المضيفات الافتراضية تطابق تمامًا ما هو محدّد في العلامة "-v". بالإضافة إلى ذلك، يمكنك تحديد أي عدد من أسماء المضيفات الافتراضية وأي اسم لها (لم يعُد الأمر مقتصرًا على المضيفات الافتراضية التلقائية والآمنة).

- (المشكلة رقم 141) لا يتوافق الأمر edgemicro reload مع خيار ملف الإعداد -c. تم إصلاح هذه المشكلة.

- (المشكلة رقم 142) يشتكي Edge Microgateway من التشفير المتوقّف نهائيًا في وقت التثبيت. تم إصلاح هذه المشكلة.

- (المشكلة رقم 145) لا تعمل الحصة مع Edge Microgateway. تم إصلاح هذه المشكلة.

- (مشكلة في "منتدى Apigee": https://community.apigee.com/questions/33149/emg-jwt-token-validated-against-both-api-proxies-a.html#answer-33336) تم التحقّق من صحة رمز JWT المميز باستخدام كل من خوادم وكيل واجهة برمجة التطبيقات ومعرّف الموارد المنتظم (URI) في OAuth. تم حلّ هذه المشكلة.

- (مشكلة في "منتدى Apigee": https://community.apigee.com/questions/47846/microgateway-not-working-with-oauth.html) لا تعمل Microgateway مع OAuth. تم إصلاح هذه المشكلة.

- إصلاح pidPath على Windows

- (المشكلة رقم 157) تم إصلاح المشكلة التي تسببت في ظهور رسالة الخطأ التالية:

لم يتم تحديد

ReferenceError: deployProxyWithPassword. - (المشكلة رقم 169) تعديل تبعيات Node.js (تدقيق npm)

- يستخدم وكيل

edgemicro-authالآن سياسات Edge JWT. لم يعُد الخادم الوكيل يعتمد على Node.js لتوفير دعم JWT.

الإصدار 2.4.x

الميزات والتحسينات الجديدة في الإصدار 2.4.x

1. ضبط اسم مستعار مخصّص للخادم الوكيل edgemicro-auth (طلب السحب 116)

يمكنك تغيير مسار basepath التلقائي لخادم وكيل edgemicro-auth. تكون قيمة basepath التلقائية هي /edgemicro-auth. لتغييرها، استخدِم العلامة -x في الأمر edgemicro configure.

مثال:

edgemicro configure -x /mypath …

2. إتاحة أحرف البدل لمسارات الملفات الأساسية (طلب السحب 77)

يمكنك استخدام حرف بدل واحد أو أكثر من حرف البدل "*" في المسار الأساسي لخادم وكيل edgemicro_*. على سبيل المثال، يسمح مسار أساسي بقيمة /team/*/members للعملاء باستدعاء https://[host]/team/blue/members وhttps://[host]/team/green/members بدون الحاجة إلى إنشاء خوادم وكيلة جديدة لواجهة برمجة التطبيقات لدعم فِرق جديدة. يُرجى العِلم أنّ /**/ غير متاح.

ملاحظة مهمة: لا تتيح Apigee استخدام حرف البدل "*" كعنصر أول في مسار أساسي. على سبيل المثال، لا يُسمح بما يلي: /*/search.3. تمت إضافة مسار الإعدادات المخصّصة إلى واجهة سطر الأوامر لإعداد السحابة الإلكترونية الخاصة (PR 99)

يكون ملف إعداد البوابة المصغّرة تلقائيًا في ./config/config.yaml. في أوامر init وconfigure وstart، يمكنك الآن تحديد مسار إعداد مخصّص في سطر الأوامر باستخدام العلامتَين -c أو --configDir. تم إصلاح مشكلة عدم التعرّف على دليل إعدادات مخصّص لعمليات تثبيت Private Cloud.

مثال:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

4. احترام متغيرات *_PROXY (طلب السحب 61)

إذا تم تثبيت Edge Microgateway خلف جدار حماية ولم يتمكّن من التواصل مع Apigee Edge في السحابة العامة، يمكنك اتّخاذ أحد الإجراءَين التاليَين:

الخيار 1:

الخيار الأول هو ضبط الخيار edgemicro: proxy_tunnel على true في ملف إعدادات البوابة المصغّرة:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: true

عندما تكون قيمة proxy_tunnel هي true، تستخدم Edge Microgateway طريقة HTTP CONNECT لتوجيه طلبات HTTP عبر اتصال TCP واحد. (وينطبق الأمر نفسه إذا كانت متغيّرات البيئة الخاصة بضبط الخادم الوكيل مفعّلة لبروتوكول أمان طبقة النقل (TLS)).

الخيار 2:

الخيار الثاني هو تحديد خادم وكيل وضبط proxy_tunnel على false في ملف إعدادات البوابة المصغّرة. على سبيل المثال:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: false

في هذه الحالة، يمكنك ضبط المتغيرات التالية للتحكّم في المضيفين لكل خادم وكيل HTTP الذي تريد استخدامه، أو المضيفين الذين يجب ألا يتعاملوا مع خوادم وكيل Edge Microgateway: HTTP_PROXY وHTTPS_PROXY وNO_PROXY. يمكنك ضبط NO_PROXY كقائمة مفصولة بفواصل للنطاقات التي يجب ألا يوجّه إليها Edge Microgateway طلبات وكيل. على سبيل المثال:

export HTTP_PROXY='http://localhost:3786' export HTTPS_PROXY='https://localhost:3786'

لمزيد من المعلومات حول هذه المتغيرات، راجِع ما يلي:

https://www.npmjs.com/package/request#controlling-proxy-behaviour-using-environment-variables

5. ضبط مهلة مخصّصة لطلبات الاستهداف (PR 57)

يمكنك ضبط مهلة مخصّصة لطلبات الاستهداف باستخدام الإعداد التالي:

edgemicro: request_timeout: 10

يتم ضبط المهلة بالثواني. في حال حدوث مهلة، يستجيب Edge Microgateway برمز الحالة 504.

6. احترام رسائل حالة HTTP المخصّصة في الاستجابة المستهدَفة (طلب سحب 53)

يحترم Edge Microgateway رسائل حالة HTTP المخصّصة التي تم ضبطها في استجابة الهدف. في الإصدارات السابقة، تم استبدال رسائل الحالة المُرسَلة من الجهاز المستهدف بالإعدادات التلقائية في Node.js.

7- يمكن أن يضبط عنوان X-Forwarded-For السمة client_ip في "إحصاءات Google"

في حال توفّره، سيؤدي عنوان X-Forwarded-For إلى ضبط المتغيّر client_ip الذي يتم تسجيله في Edge Analytics. تتيح لك هذه الميزة معرفة عنوان IP للعميل الذي أرسل طلبًا إلى Edge Microgateway.

8- تغييرات على إضافة OAuth

تتيح إضافة OAuth التحقّق من صحة مفتاح واجهة برمجة التطبيقات والتحقّق من صحة رمز الدخول عبر OAuth. قبل هذا التغيير، كانت الإضافة تقبل أيًا من نوعَي الأمان. من خلال هذا التغيير، يمكنك السماح بنموذج أمان واحد فقط من هذه النماذج (مع الحفاظ على التوافق مع الإصدارات القديمة).

تضيف مكوّنات OAuth الإضافية علامتَين جديدتَين:

-

allowOAuthOnly: إذا تم ضبطها على true، يجب أن تتضمّن كل واجهة برمجة تطبيقات عنوان Authorization مع رمز مميّز للدخول من نوع Bearer.

-

allowAPIKeyOnly: إذا تم ضبطها على true، يجب أن تتضمّن كل واجهة برمجة تطبيقات عنوان x-api-key (أو موقعًا مخصّصًا) مع مفتاح واجهة برمجة التطبيقات.

يمكنك ضبط هذه العلامات في ملف إعداد Edge Microgateway على النحو التالي:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false keep-authorization-header: false allowOAuthOnly: false allowAPIKeyOnly: false

9. تحسين الخادم الوكيل edgemicro-auth (طلب السحب 40)

تم إجراء تحسينات على الخادم الوكيل edgemicro-auth. قبل إجراء هذه التغييرات، كان الخادم الوكيل يخزّن المفاتيح في Edge Secure Store، وهو عبارة عن خزنة مشفّرة. الآن، يخزّن الخادم الوكيل المفاتيح في خريطة المفتاح/القيمة المشفّرة (KVM) في Edge.

10. إعادة كتابة عنوان URL التلقائي للاستهداف في إضافة (طلب سحب 74)

يمكنك أيضًا تجاهل منفذ نقطة النهاية المستهدَفة والاختيار بين HTTP وHTTPS. عدِّل المتغيّرين req.targetPort وreq.targetSecure في رمز المكوّن الإضافي. لاختيار HTTPS، اضبط req.targetSecure على true، ولبروتوكول HTTP، اضبطه على false. إذا ضبطت req.targetSecure على "صحيح"، يُرجى الاطّلاع على سلسلة المناقشة هذه للحصول على مزيد من المعلومات.

11. إتاحة الدعم الأوّلي لمصادقة رمز OAuth المميز (طلب السحب 125)

يمكنك ضبط Edge Microgateway لاستخدام رمز مميز لبروتوكول OAuth للمصادقة بدلاً من اسم المستخدم وكلمة المرور. لاستخدام رمز OAuth المميّز، استخدِم المَعلمة التالية في الأمر edgemicro configure:

-t, --token <token>

على سبيل المثال:

edgemicro configure -o docs -e test -t <your token>

الأخطاء التي تم إصلاحها في الإصدار 2.4.3

- تم إصلاح المشكلة التي كانت تتطلّب توفّر مؤسسة مدفوعة الأجر لتشغيل وكيل edgemicro-auth بشكلٍ صحيح. يمكنك الآن استخدام Edge Microgateway مع المؤسسات التجريبية أيضًا. (PR 5)

- تم إصلاح مشكلة عدم انتهاء معالجة البيانات في البث، ولكن تم تنفيذ معالجات النهاية على أي حال. وقد أدّى ذلك إلى إرسال ردّ جزئي. (PR 71)

- تم إصلاح مشكلة عدم التعرّف على دليل إعدادات مخصّص لعمليات تثبيت Private Cloud. (PR 110)

- تم إصلاح مشكلة في طبقة المقابس الآمنة (SSL) الثنائية الاتجاه بين العميل وEdge Microgateway. (PR 70)

- تم إصلاح مشكلة كانت تتطلّب إضافة شرطة مائلة في نهاية المسار الأساسي للخادم الوكيل لكي يتم التحقّق من مفتاح واجهة برمجة التطبيقات بشكل صحيح. الآن، لا حاجة إلى إضافة شرطة مائلة لاحقة في نهاية المسار الأساسي. (PR 48)

الإصدار 2.3.5

الميزات والتحسينات الجديدة في الإصدار 2.3.5

فلترة الخادم الوكيل

يمكنك فلترة الوكلاء المتوافقين مع microgateway الذين ستعالجهم إحدى مثيلات Edge Microgateway.

عند بدء تشغيل Edge Microgateway، يتم تنزيل جميع الخوادم الوكيلة المتوافقة مع microgateway في المؤسسة المرتبطة بها. استخدِم الإعدادات التالية للحدّ من الخوادم الوكيلة التي ستعالجها البوابة المصغّرة. على سبيل المثال، يحدّ هذا الإعداد من عدد الخوادم الوكيلة التي ستعالجها البوابة المصغّرة إلى ثلاثة: edgemicro_proxy-1 وedgemicro_proxy-2 وedgemicro_proxy-3:

proxies: - edgemicro_proxy-1 - edgemicro_proxy-2 - edgemicro_proxy-3

إخفاء بيانات "إحصاءات Google"

يتيح لك إعداد جديد منع ظهور معلومات مسار الطلب في "إحصاءات Edge". أضِف ما يلي إلى إعدادات البوابة المصغّرة لإخفاء عنوان URI للطلب و/أو مسار الطلب. يُرجى العِلم أنّ معرّف الموارد المنتظم (URI) يتألف من اسم المضيف وأجزاء المسار من الطلب.

analytics: mask_request_uri: 'string_to_mask' mask_request_path: 'string_to_mask'

الإصدار 2.3.3

الميزات والتحسينات الجديدة في الإصدار 2.3.3

في ما يلي الميزات والتحسينات الجديدة لهذا الإصدار.

إيقاف عملية البحث عن التغييرات التلقائية

يمكنك إيقاف عملية الاقتراع التلقائي للتغيير من خلال ضبط هذه السمة في إعدادات البوابة المصغّرة:

disabled_config_poll_interval: true

تتلقّى عملية الاقتراع الدورية تلقائيًا أي تغييرات يتم إجراؤها على Edge (تغييرات على المنتجات، والوكلاء الذين يمكنهم استخدام البوابة المصغّرة، وما إلى ذلك) بالإضافة إلى التغييرات التي يتم إجراؤها على ملف الإعدادات المحلي. فترة الاستطلاع التلقائية هي 600 ثانية (خمس دقائق).

إعادة كتابة عناوين URL المستهدَفة في المكوّنات الإضافية

يمكنك تجاهل عنوان URL التلقائي للهدف بشكل ديناميكي في إضافة من خلال تعديل المتغيرَين req.targetHostname وreq.targetPath في رمز الإضافة.

توقيع دالة المكوّن الإضافي الجديد

تمت إضافة توقيع جديد لدالة إضافية يوفّر الردّ المستهدف كوسيطة. يسهّل هذا الإجراء على الإضافات الوصول إلى الرد المستهدَف.

function(sourceRequest, sourceResponse, targetResponse, data, cb)

إخراج مبسّط لتسجيل البيانات التلقائي

بشكلٍ تلقائي، تحذف خدمة التسجيل الآن ملف JSON الخاص بالوكلاء والمنتجات ورموز JWT التي تم تنزيلها.

يمكنك تغيير الإعداد التلقائي لعرض هذه العناصر من خلال ضبط DEBUG=* عند بدء Edge Microgateway. على سبيل المثال:

DEBUG=* edgemicro start -o docs -e test -k abc123 -s xyz456

تمت إضافة مسار الإعدادات المخصّصة إلى واجهة سطر الأوامر

يكون ملف إعداد البوابة المصغّرة تلقائيًا في ./config/config.yaml. في أوامر init وconfigure وstart، يمكنك الآن تحديد مسار إعداد مخصّص في سطر الأوامر. على سبيل المثال:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

الأخطاء التي تم إصلاحها في الإصدار 2.3.3

- تم إصلاح مشكلة تسريب الذاكرة التي حدثت أثناء الطلبات/الردود الكبيرة.

- تم إصلاح ترتيب تنفيذ المكوّن الإضافي. وأصبح يعمل الآن بالطريقة الموضّحة في المستندات.

- لم يعُد تعليق إضافة accumulate-request عند تلقّي طلبات GET.

- تم إصلاح مشكلة في المكوّن الإضافي accumulate-response حيث كان عدم توفّر نص الرد يؤدي إلى حدوث أخطاء.

الإصدار 2.3.1

ملاحظة حول التثبيت

تتيح لك بعض الإصدارات السابقة من Edge Microgateway تثبيت البرنامج عن طريق تنزيل ملف ZIP. لم يعُد بالإمكان استخدام ملفات ZIP هذه. لتثبيت Edge Microgateway، يجب استخدام:

npm install -g edgemicro

راجِع موضوع التثبيت للحصول على مزيد من التفاصيل.

الميزات والتحسينات الجديدة في الإصدار 2.3.1

في ما يلي الميزات والتحسينات الجديدة لهذا الإصدار.

فلترة خوادم الوكيل

يتيح لك إعداد جديد فلترة الخوادم الوكيلة التي سيحمّلها Edge Microgateway عند بدء التشغيل. في السابق، كان البوابة المصغّرة تحمّل جميع الخوادم الوكيلة المتوافقة مع البوابة المصغّرة (الخوادم الوكيلة التي تحمل الاسم edgemicro_*) التي تم استرجاعها من مؤسسة/بيئة Edge التي حدّدتها في الأمر edgemicro configure. تتيح لك هذه الميزة الجديدة فلترة قائمة الخوادم الوكيلة هذه حتى لا يحمّل Edge Microgateway سوى الخوادم التي تحدّدها. ما عليك سوى إضافة عنصر الخوادم الوكيلة إلى ملف إعدادات البوابة المصغّرة على النحو التالي:

edge micro: proxies: - edgemicro_[name] - edgemicro_[name] ...

على سبيل المثال، لنفترض أنّ لديك 50 خادم وكيل edgemicro_* في مؤسسة Edge/بيئة، بما في ذلك الخوادم الوكيلة التي تحمل الاسمَين edgemicro_foo وedgemicro_bar. يمكنك أن تطلب من البوابة المصغّرة استخدام هذين الوكيلَين فقط على النحو التالي:

edge micro:

proxies:

- edgemicro_foo

- edgemicro_barعند بدء التشغيل، لن يتمكّن البوابة المصغّرة إلا من استدعاء الخوادم الوكيلة المحدّدة. وستؤدي أي محاولات لاستدعاء وكيلات أخرى متوافقة مع البوابة المصغّرة تم تنزيلها من مؤسسة/بيئة Edge إلى حدوث خطأ.

ضبط عناوين طلبات الاستهداف في المكوّنات الإضافية

هناك نمطان أساسيان يجب أخذهما في الاعتبار إذا كنت تريد إضافة أو تعديل عناوين طلبات الاستهداف: أحدهما يتضمّن الطلب الوارد بيانات (كما هو الحال في طلب POST)، والآخر لا يتضمّن بيانات (كما هو الحال في طلب GET بسيط).

لنفترض أنّ الطلب الوارد يتضمّن بيانات، وأنّك تريد ضبط عناوين الطلب على الطلب المستهدف. في الإصدارات السابقة من Edge Microgateway، لم يكن من الممكن ضبط عناوين الاستهداف بشكل موثوق في هذه الحالة.

يكمن مفتاح هذا النمط في تجميع جميع البيانات الواردة من العميل أولاً. بعد ذلك، استخدِم الدالة الجديدة request.setOverrideHeader(name,

value) لتخصيص العناوين في الدالة onend_request().

في ما يلي نموذج لرمز إضافة يوضّح كيفية إجراء ذلك. يتم إرسال العناوين المحدّدة في onend_request إلى الهدف:

module.exports.init = function(config, logger, stats) { function accumulate(req, data) { if (!req._chunks) req._chunks = []; req._chunks.push(data); } return { ondata_request: function(req, res, data, next) { if (data && data.length > 0) accumulate(req, data); next(null, null); }, onend_request: function(req, res, data, next) { if (data && data.length > 0) accumulate(req, data); var content = Buffer.concat(req._chunks); delete req._chunks; req.setOverrideHeader('foo', 'bar'); req.setOverrideHeader('content-length', content.length); next(null, content); }, onerror_request: function(req, res, data, next) { next(null, null); } }; }

إذا لم يتضمّن الطلب بيانات، يمكنك ضبط عناوين الاستهداف في معالج onrequest(). هذا النمط ليس جديدًا، فقد تم توثيقه سابقًا

وتم استخدامه في نماذج المكوّنات الإضافية المتوفّرة مع Edge Microgateway.

onrequest: function(req, res, next) { debug('plugin onrequest'); req.headers['x-foo-request-id'] = "bar"; req.headers['x-foo-request-start'] = Date.now(); next(); }

ميزة إعادة التحميل بدون توقّف

بعد إجراء تغيير في إعدادات Edge Microgateway، يمكنك تحميل الإعدادات بدون فقدان أي رسائل. نتيجةً لهذا التغيير، يبدأ Edge Microgateway دائمًا في وضع المجموعة، وتمت إزالة الخيار --cluster من الأمر edgemicro start.

بالإضافة إلى ذلك، تمت إضافة ثلاثة أوامر جديدة لواجهة سطر الأوامر. يجب تنفيذ هذه الأوامر من الدليل نفسه الذي تم فيه تنفيذ أمر بدء edgemicro:

edgemicro status: يتحقّق هذا الأمر مما إذا كان Edge Microgateway قيد التشغيل أم لا.-

edgemicro stop: لإيقاف مجموعة Edge Microgateway. -

edgemicro reload: يعيد تحميل إعدادات Edge Microgateway بدون أي توقّف.

إعادة تحميل الإعدادات تلقائيًا بدون توقّف

تحمّل Edge Microgateway إعدادات جديدة بشكل دوري وتنفّذ عملية إعادة تحميل إذا حدث أي تغيير. يتم من خلال عملية الاستطلاع رصد أي تغييرات يتم إجراؤها على Edge (مثل التغييرات على المنتجات، والوكلاء الذين يمكنهم استخدام البوابة المصغّرة، وما إلى ذلك)، بالإضافة إلى التغييرات التي يتم إجراؤها على ملف الإعدادات المحلي. فترة الاستطلاع التلقائية هي 600 ثانية (خمس دقائق). يمكنك تغيير الإعداد التلقائي في ملف إعداد البوابة المصغّرة على النحو التالي:

edgemicro: config_change_poll_interval: [seconds]

إضافة معلومات الإصدار إلى واجهة سطر الأوامر

تمت إضافة العلامة --version إلى واجهة سطر الأوامر. للحصول على الإصدار الحالي من Edge

Microgateway، استخدِم ما يلي:

edgemicro --version

خيارات طبقة المقابس الآمنة (SSL) الجديدة لخادم Edge Microgateway

يتيح Edge Microgateway الآن خيارات SSL التالية للخادم بالإضافة إلى key وcert:

| Option | الوصف |

|---|---|

pfx |

مسار إلى ملف pfx يحتوي على المفتاح الخاص والشهادة وشهادات المرجع المصدّق الخاصة بالعميل بتنسيق PFX |

passphrase |