أنت الآن بصدد الاطّلاع على مستندات Apigee Edge.

انتقِل إلى

مستندات Apigee X. info

في يوم الثلاثاء الموافق 21 أبريل 2015، أطلقنا إصدارًا جديدًا من Apigee Edge على السحابة الإلكترونية.

إذا كانت لديك أسئلة، يُرجى التواصل مع فريق دعم Apigee Edge.

للاطّلاع على قائمة بجميع ملاحظات إصدار Apigee Edge، يُرجى الرجوع إلى ملاحظات إصدار Apigee.

الميزات والتحسينات الجديدة

في ما يلي الميزات والتحسينات الجديدة في هذا الإصدار.

التوافق مع إشارة اسم الخادم (SNI)

يتيح Edge استخدام "الإشارة إلى اسم الخادم" في اتجاه الجنوب (من معالج الرسائل إلى نقاط النهاية المستهدَفة). إذا كنت تريد استخدام SNI، يُرجى التواصل مع فريق دعم Apigee Edge.

يجب توفّر Java 1.7.

باستخدام SNI، وهو امتداد لبروتوكول أمان طبقة النقل (TLS) أو طبقة المقابس الآمنة (SSL)، يمكن عرض عدة أهداف HTTPS من عنوان IP ومنفذ واحد بدون الحاجة إلى أن تستخدم جميع هذه الأهداف الشهادة نفسها.

ليس من المطلوب إجراء أي إعدادات خاصة بمتصفّح Edge. إذا كانت بيئتك مضبوطة على SNI في اتجاه الجنوب (تكون سحابة Edge مضبوطة تلقائيًا)، يتيح Edge ذلك.

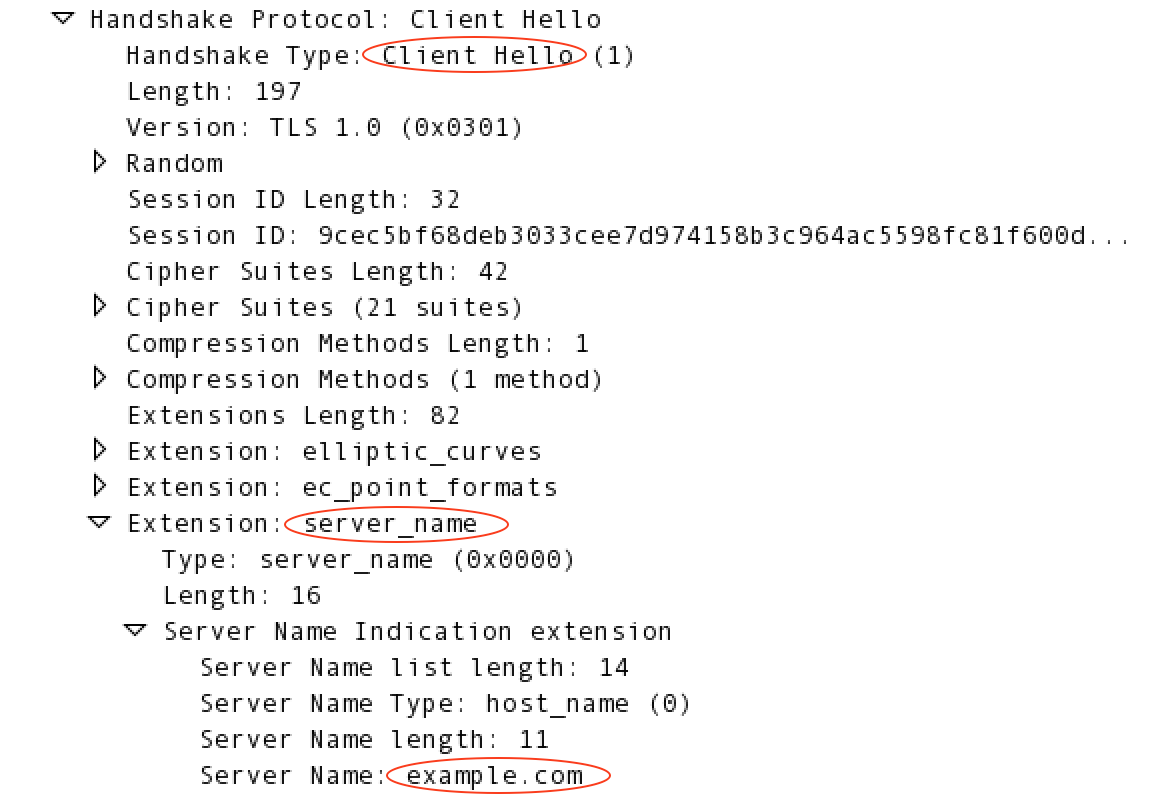

يستخرج Edge تلقائيًا اسم المضيف من عنوان URL للطلب ويضيفه إلى طلب تأكيد اتصال طبقة المقابس الآمنة (SSL). على سبيل المثال، إذا كان المضيف المستهدف هو https://example.com/request/path، يضيف Edge إضافة server_name كما هو موضّح أدناه:

لمزيد من المعلومات حول SNI، يُرجى الاطّلاع على http://en.wikipedia.org/wiki/Server_Name_Indication.

الوصول إلى منتدى Apigee من قائمة "المساعدة" في واجهة المستخدم الإدارية

يمكنك الوصول إلى "منتدى Apigee" من قائمة "المساعدة" في واجهة مستخدم الإدارة.

سياسة "التحكّم في الوصول"

تم تحسين سياسة "التحكّم في الوصول" للسماح بتقييم أكثر دقة لعناوين IP

في القوائم المسموح بها والقوائم المحظورة عندما تكون عناوين IP مضمّنة في

عنوان HTTP X-FORWARDED-FOR.

عند تفعيل ميزة التحقّق من عناوين IP المتعددة في العنوان (يُرجى التواصل مع فريق الدعم لإعداد feature.enableMultipleXForwardCheckForACL)، يتيح لك عنصر <ValidateBasedOn> جديد في السياسة التحقّق من عنوان IP الأول أو الأخير أو جميع عناوين IP في العنوان. لمزيد من المعلومات، يُرجى الاطّلاع على سياسة التحكّم في الوصول.

رسائل الخطأ في واجهة مستخدم الإدارة

تمت إعادة تصميم طريقة عرض رسائل الخطأ في واجهة مستخدم الإدارة.

متغيّرات الاستهداف الجديدة في مسار الرسالة

توفّر المتغيرات الجديدة في مسارات الرسائل معلومات أكثر اكتمالاً عن عناوين URL لنقاط النهاية المستهدَفة والخوادم المستهدَفة:

- يحلّ TargetEndpoint:

request.urlمحلّtarget.basepath.with.query. - TargetServer: تم استبدال

targetserver.nameبـloadbalancing.targetserver. بالإضافة إلى ذلك، لا تتم تعبئةtarget.basepathإلا عند استخدام العنصر<Path>في العنصر<LoadBalancer>الخاص بـ HTTPTargetConnection في TargetEndpoint.

"خوارزمية التوقيع" في تفاصيل شهادات SSL

تمت إضافة حقل جديد باسم "خوارزمية التوقيع" إلى تفاصيل شهادة SSL، ويمكن الاطّلاع عليه في واجهة المستخدم الخاصة بالإدارة (المشرف > شهادات SSL) وواجهة برمجة التطبيقات الخاصة بالإدارة (الحصول على تفاصيل الشهادة من ملف تخزين المفاتيح أو ملف تخزين الشهادات الموثوقة). يعرض الحقل إما "sha1WithRSAEncryption" أو "sha256WithRSAEncryption"، وذلك حسب نوع خوارزمية التجزئة المستخدَمة لإنشاء الشهادة.

إصلاح الأخطاء

تم إصلاح الأخطاء التالية في هذا الإصدار.

| معرّف المشكلة | الوصف |

|---|---|

| MGMT-1899 | تم حذف مسارات الموارد بعد حفظ إعدادات المنتج عند تعديل منتج API، قد يتم حذف مسارات موارد المنتج إذا نقر المستخدم نقرتَين على زر "حفظ". تم إصلاح هذه المشكلة. |

| MGMT-1894 | لا تنتهي عملية تحميل صفحة "تطبيقات المطوِّر" في عمود "المطوِّر" |

| MGMT-1882 | لا يعرض خادم وكيل واجهة برمجة التطبيقات الجديد من WSDL سوى تفاصيل المَعلمة الأخيرة |

| MGMT-1878 | في حال نشر مراجعات متعددة في بيئة معيّنة، لا يعرض Trace سوى إحداها |

| MGMT-1872 | تعذُّر تنزيل التقارير المخصّصة |

| MGMT-1863 | لا يمكن عرض سجلّات Node.js في واجهة مستخدم الإدارة |

| MGMT-1825 | أخطاء البرمجة عبر المواقع (XSS) |

| MGMT-1804 | واجهة برمجة تطبيقات Node.js ترسل ملف JSON غير صالح في بعض الحالات |

| MGMT-1799 | ثغرة أمنية في واجهة المستخدم لإرسال الطلب في Trace |

| MGMT-1362 | لا تعمل رسالة البريد الإلكتروني الخاصة بنسيان كلمة المرور إذا كان عنوان البريد الإلكتروني يتضمّن الرمز "_" |

| DEVRT-1514 | تعذُّر استخدام ObjectTransform مع بعض المنتجات |

| APIRT-1170 | تعذّر تحميل بيئة بسبب عدم توفّر ملف الموارد |