Estás viendo la documentación de Apigee Edge.

Ir a la documentación de

Apigee X. info

Desde la versión anterior de Edge para la nube privada, se lanzaron las siguientes versiones, que se incluyen en esta versión de funciones:

| Lanzamiento de la IU de Edge | Versión de administración de Edge |

|---|---|

Consulta Acerca de la numeración de versiones para comprender cómo puedes determinar si una versión específica de la nube se incluye en tu versión de Edge para Private Cloud.

Resumen de la versión

La nueva función más importante de esta versión es la incorporación de compatibilidad con el lenguaje de marcado de confirmación de seguridad (SAML) 2.0 como mecanismo de autenticación para Edge, API BaaS y el portal de Developer Services. Si usas SAML con Edge, puedes admitir el SSO para la IU y la API de Edge, además de cualquier otro servicio que proporciones y que también admita SAML.

La autenticación de SAML ofrece varias ventajas. Si utiliza SAML, puede hacer lo siguiente:

- Tener control total sobre la administración de usuarios Cuando los usuarios abandonan tu organización y se desaprovisionan de forma central, se les rechaza el acceso a Edge automáticamente.

- Controla cómo se autentican los usuarios para acceder a Edge. Puedes elegir diferentes tipos de autenticación para diferentes organizaciones de Edge.

- Controlar las políticas de autenticación Tu proveedor de SAML puede admitir políticas de autenticación que estén más alineadas con los estándares de tu empresa.

- Puedes supervisar los accesos, las salidas, los intentos de acceso fallidos y las actividades de alto riesgo en tu implementación de Edge.

- Ten en cuenta que SAML solo se usa para la autenticación. La autorización sigue en control de las funciones de usuario de Edge.

Para obtener más información, consulta Compatibilidad con SAML en Edge para la nube privada.

Esta versión incluye varias otras funciones destacadas, como las siguientes:

- Capacidad de migrar el portal de Developer Services de Apache/MySQL a Postgres/Nginx

- Comando para inhabilitar TLS en la IU de Edge

- Nuevas propiedades para configurar la instalación de Edge

- Reglas personalizadas para asignar nombres a la clave y el secreto de consumidor

- Compatibilidad con la versión 7.4 de Red Hat/CentOS

El resto de este tema contiene detalles sobre todas las funciones nuevas, las actualizaciones y las correcciones de errores que se incluyen en la versión.

Bajas y retiros

En esta versión, se retiraron o dejaron de estar disponibles las siguientes funciones. Consulta la Política de baja de Edge para obtener más información.

Bajas

Baja del almacén seguro de Apigee (bóvedas)

El almacén seguro de Apigee, también conocido como "bóvedas", dejará de estar disponible y se retirará en abril de 2018. Las bóvedas, que proporcionan almacenamiento encriptado de pares clave-valor, se crean con la API de administración y se accede a ellas en el tiempo de ejecución con funciones en el módulo apigee-access de Node.js.

En lugar de usar el almacén seguro, usa mapas de clave-valor (KVM) encriptados, como se describe en Trabaja con mapas de clave-valor. Las KVM encriptadas son tan seguras como las bóvedas y ofrecen más opciones para la creación y la recuperación. (MGMT-3848)

Se descontinuó la opción para agregar rutas en la pestaña Rendimiento del proxy de API

Hasta esta versión, podías navegar a un proxy de API en la IU de administración, ir a la pestaña Rendimiento y crear diferentes rutas para una comparación basada en gráficos en la pestaña Rendimiento del proxy y en el panel de Transacciones comerciales. Esta función ya no está disponible en la IU. Para obtener una alternativa a esta funcionalidad, consulta el siguiente artículo de la comunidad de Apigee: Alternativa a la API de transacciones comerciales. (EDGEUI-902)

Nuevas funciones y actualizaciones

A continuación, se indican las nuevas funciones y mejoras de esta versión. Además de las siguientes mejoras, esta versión también incluye varias mejoras de usabilidad, rendimiento, seguridad y estabilidad.

Nube privada

Se agregó compatibilidad con SAML a Edge, API BaaS y el portal de Developer Services

Edge ahora admite el lenguaje de marcado para confirmaciones de seguridad (SAML) 2.0 como mecanismo de autenticación para Edge, API BaaS y el portal de Developer Services. SAML admite un entorno de inicio de sesión único (SSO). Si usas SAML, puedes admitir el SSO para Edge, además de cualquier otro servicio que proporciones y que también admita SAML.

Consulta Compatibilidad con SAML en Edge para la nube privada.

Se agregó la utilidad apigee-ssoadminapi.sh

Después de habilitar SAML, ahora puedes usar el nuevo apigee-ssoadminapi.sh para realizar muchas tareas administrativas, como crear usuarios y organizaciones.

Consulta Cómo usar apigee-ssoadminapi.sh.

(DOS-5118)

Ahora se puede migrar el portal de Developer Services de Apache/MySQL/MariaDB a Nginx/PostgreSQL

Una instalación basada en .tar del portal de servicios para desarrolladores usa Apache y MySQL o MariaDB. Ahora puedes migrar tu instalación existente del portal para usar Nginx y Postgres. Esta migración es obligatoria si deseas actualizar a la versión 4.17.09 del portal.

Consulta Cómo convertir un portal basado en tar en un portal basado en RPM.

Se agregó compatibilidad con la versión 7.4 de Red Hat/CentOS

Ahora puedes implementar Edge para la nube privada, API BaaS y el portal de servicios para desarrolladores en la versión 7.4 de Red Hat/CentOS.

Consulta Software y versiones compatibles.

Se agregó una propiedad para que el instalador verifique los requisitos de CPU y memoria durante la instalación

El archivo de configuración de la instalación de Edge ahora admite la siguiente propiedad:

ENABLE_SYSTEM_CHECK=y Si es "y", el instalador verifica que el sistema cumpla con los requisitos de CPU y memoria para el componente que se está instalando. Consulta los Requisitos de instalación para conocer los requisitos de cada componente. El valor predeterminado es "n" para inhabilitar la verificación.

Consulta la Referencia del archivo de configuración de Edge.

(DOS-4772)

Se agregó una propiedad para permitirte seleccionar la dirección IP que usa el instalador en un servidor que tiene varias tarjetas de interfaz.

Si un servidor tiene varias tarjetas de interfaz, el comando "hostname -i" devuelve una lista de direcciones IP separadas por espacios. De forma predeterminada, el instalador de Edge usa la primera dirección IP que se devuelve, que podría no ser correcta en todas las situaciones. Como alternativa, puedes establecer la siguiente propiedad en el archivo de configuración de la instalación:

ENABLE_DYNAMIC_HOSTIP=y

Con esa propiedad establecida en "y", el instalador te solicita que selecciones la dirección IP que se usará como parte de la instalación. El valor predeterminado es "n".

Consulta la Referencia del archivo de configuración de Edge.

(DOS-5117)

Nuevas opciones de IU y APIs disponibles para configurar TLS

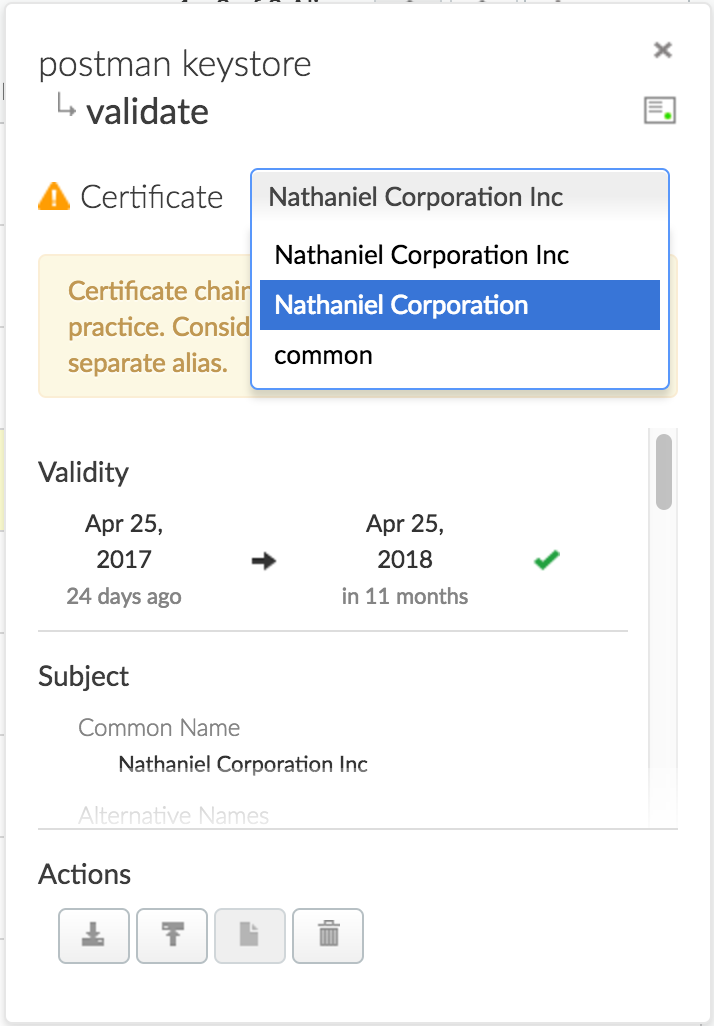

La versión beta de la nueva función de TLS/SSL de autoservicio para la nube ya está disponible en la nube privada como una función beta. Con esta versión beta, puedes hacer lo siguiente:

- Crear, modificar y borrar almacenes de claves y almacenes de confianza en la IU y la API

- Sube certificados TLS como PKCS12/PFX

- Genera certificados autofirmados desde la IU o la API

- Cómo probar la validez de un almacén de claves o almacén truststore en la IU

La documentación de la versión beta (PDF) de estas funciones está disponible en:

- Usa la IU de Edge Cloud para crear almacenes de claves y almacenes de confianza

- Cómo usar la API de Edge para crear almacenes de claves y almacenes de confianza

Para obtener detalles completos, consulta la documentación adicional (PDF):

- Opciones para configurar TLS

- Configura el acceso TLS a una API para Cloud

- Configura TLS del perímetro al backend

- Actualiza un certificado TLS para Cloud

(EDGEUI-1058)

Se agregó el comando de contraseña ofuscada

Se agregó un comando para generar una contraseña ofuscada, de modo que cualquier componente pueda generar una contraseña encriptada. Puedes generar una contraseña ofuscada con el siguiente comando en el servidor de administración de Edge:

> /opt/apigee/apigee-service/bin/apigee-service edge-management-server generate-obfuscated-password

Ingresa la nueva contraseña y, luego, confírmala cuando se te solicite. Por motivos de seguridad, no se muestra el texto de la contraseña. Este comando devuelve la contraseña con el siguiente formato:

OBF:58fh40h61svy156789gk1saj MD5:902fobg9d80e6043b394cb2314e9c6

Consulta Configuración de TLS/SSL para Edge On-Premises.

(TBD-250)

Se agregó un nuevo comando para ofuscar la nueva contraseña cuando se cambia la contraseña de un usuario de la organización.

Para restablecer la contraseña de un usuario de la organización, ahora debes usar la utilidad apigee-service para invocar apigee-openldap:

> /opt/apigee/apigee-service/bin/apigee-service apigee-openldap change-ldap-user-password -u userEmail

Se te solicitará la contraseña del administrador del sistema y, luego, la contraseña del usuario nuevo. Por motivos de seguridad, el texto de las contraseñas no se muestra a medida que las ingresas.

Consulta Cómo restablecer contraseñas de Edge.

(DBS-1733)

Se agregó un comando para inhabilitar TLS en la IU de Edge

Ahora puedes usar el siguiente comando para inhabilitar TLS en la IU de Edge:

/opt/apigee/apigee-service/bin/apigee-service edge-ui disable-ssl

Consulta Cómo configurar TLS para la IU de administración.

(EDGEUI-1114)

Se agregó una propiedad para controlar el formato de la marca de tiempo en los mensajes de registro

De forma predeterminada, la marca de tiempo de los mensajes de registro creados por la política de Registro de mensajes tiene el siguiente formato:

yyyy-MM-dd'T'HH:mm:ss.sssZ

Por ejemplo:

2017-05-08T13:33:00.000+0000

Puedes usar la propiedad conf_system_apigee.syslogger.dateFormat en el procesador de mensajes de Edge para controlar ese formato.

Consulta la política de resgistro de mensajes.

(APIRT-4196)

Se agregó un nuevo parámetro de configuración de SMTP obligatorio a la instalación de API BaaS

Ahora debes usar el parámetro SMTPMAILFROM en el archivo de configuración de instalación de la API de BaaS. Este parámetro especifica la dirección de correo electrónico que se usa cuando API BaaS envía correos electrónicos automatizados, por ejemplo, cuando un usuario solicita restablecer una contraseña.

Consulta la Referencia del archivo de configuración de BaaS.

(APIBAAS-2103)

Se agregó compatibilidad para permitir que el enrutador perimetral y el servidor web Nginx del portal accedan a puertos inferiores a 1000.

Ahora puedes usar el enrutador y el servidor web Nginx para que el portal acceda a puertos inferiores a 1000 sin tener que ejecutarlos como un usuario diferente. En versiones anteriores, el enrutador y el servidor web Nginx no podían acceder a puertos inferiores a 1000 sin ejecutarlos como un usuario especial.

Se cambió la forma de configurar el nivel de registro para la IU de Edge

Cambiaron las propiedades que se usan para configurar el nivel de registro de la IU de Edge. Consulta Cómo establecer el nivel de registro de un componente de Edge para conocer las nuevas propiedades y el procedimiento.

(EDGEUI-886)

Servicios de APIs

Reglas personalizadas para asignar nombres a la clave y el secreto de consumidor

Se actualizaron las reglas de nomenclatura y la validación para crear una clave de consumidor y un secreto personalizados para una app de desarrollador. Las claves de consumidor y los secretos pueden contener letras, números, guiones bajos y guiones. No se permiten otros caracteres especiales.

El proceso de creación de claves y secretos personalizados se documenta con mayor detalle en Importa las claves y los secretos del consumidor existentes. (MGMT-3916)

Validación del nombre del almacén de claves y del servidor de destino

Los nombres de los almacenes de claves y los servidores de destino pueden tener un máximo de 255 caracteres y pueden contener letras, números, espacios, guiones, guiones bajos y puntos. Edge ahora valida esto en el momento de la creación. (MGMT-4098)

Fallas corregidas

En esta versión, se corrigieron los siguientes errores. Esta lista está dirigida principalmente a usuarios que verifican si sus tickets de asistencia se corrigieron. No está diseñada para proporcionar información detallada a todos los usuarios.

Private Cloud 4.17.09

| ID del problema | Description |

|---|---|

| APIRT-4346 |

El router perimetral ahora funciona en el servidor habilitado para FIPS Ahora se puede implementar el router perimetral en un servidor que admita los FIPS (Estándares Federales de Procesamiento de la Información). |

| APIRT-4726 |

ScriptableHttpClient no debe suponer que un contexto de mensaje sigue presente en el momento del envío Ahora, ScriptableHttpClient lee el contexto del mensaje en el momento de inicio. |

|

DBS-1529 |

El script de copia de seguridad de Cassandra ya no detiene ni reinicia Cassandra Anteriormente, la secuencia de comandos de copia de seguridad de Cassandra detenía y, luego, reiniciaba el servidor de Cassandra como parte del proceso de copia de seguridad. La secuencia de comandos ya no realiza este proceso de detención y reinicio, y deja el servidor de Cassandra en ejecución durante el proceso de copia de seguridad. |

| DOS-5100 |

Ahora, el instalador establece la contraseña de Postgres según el valor especificado en PG_PWD En versiones anteriores, la contraseña de Postgres no se configuraba correctamente según el valor de PG_PWD en el archivo de configuración. |

| EDGESERV-7 |

Se actualizaron las propiedades predeterminadas de Node.js Node.js ahora usa los siguientes valores predeterminados para las propiedades en la instalación de Private Cloud: connect.ranges.denied= connect.ranges.allowed= connect.ports.allowed= Esto significa que Edge para la nube privada ya no restringe el acceso del código de Node.js a ciertas direcciones IP de forma predeterminada. Consulta Cómo comprender la compatibilidad de Edge con los módulos de Node.js para obtener más información. |

| EDGEUI-1110 |

No se pueden ver los nombres de los recursos cuando se crea un proxy con OpenAPI Ahora, los nombres de los recursos aparecen correctamente cuando se crea un proxy con OpenAPI. |

| MGMT-4021 |

La llamada a la API de Management Server up ahora devuelve una respuesta con el formato adecuado La llamada a la API de /v1/servers/self/up ahora devuelve XML o JSON con el formato adecuado en lugar de devolver siempre texto. |

| MGMT-4294 |

Nombres de proxy y productos que contienen espacios o guiones que causan problemas de permisos Los nombres de proxy y de productos ahora funcionan correctamente cuando el nombre contiene un espacio o un guion. |

Cloud 17.08.16 (IU)

| ID del problema | Description |

|---|---|

| 64530444 | Trata los archivos YAML como editables en el editor de proxies de API Ahora se pueden editar los archivos YAML con el editor de proxies de API. Cuando abres un archivo YAML en el editor, ya no se muestra un mensaje de error. |

| 64479253 | Se habilitó el botón Fix logs en la pestaña Trace El botón Node.js Logs solo se mostrará en la página Trace cuando el proxy de API tenga archivos fuente de Node. |

| 64441949 | Se solucionó el problema de descarga en el panel de estadísticas de GeoMap Se solucionó el problema que impedía la descarga del archivo CSV en el panel de estadísticas de GeoMap. |

| 64122687 | Las especificaciones de OpenAPI sin operationIDs generan flujos con el nombre "undefined" Cuando se genera un proxy de API a partir de una especificación de OpenAPI que no tiene operationIDs definidos, ahora se usan la ruta y el verbo para el nombre del flujo condicional. |

Cloud 17.08.14 (administración y entorno de ejecución de APIs)

| ID del problema | Description |

|---|---|

| APIRT-4584 | El gancho de flujo no se implementa de forma coherente y la verificación de ZooKeeper no funciona |

| APIRT-3081 | Error messaging.adaptors.http.flow.ServiceUnavailable con la política de límite de frecuencia simultánea |

Cloud 17.07.31 (administración de APIs)

| ID del problema | Description |

|---|---|

| MGMT-4141 |

Los valores encriptados en KVM no se desencriptan, incluso cuando se recuperan con el prefijo privado.

|

Cloud 17.07.17 (administración y tiempo de ejecución de la API)

| ID del problema | Description |

|---|---|

| APIRT-4400 | "Apigee Router" se muestra en la respuesta de nginx |

| APIRT-4155 | La política ExtractVariables no controla los parámetros de formulario con errores de formato en el cuerpo de la solicitud POST |

| APIRT-3954 |

La verificación de estado de HTTP no debe ejecutarse más de una vez por segundo.

Esta corrección resuelve un problema en el que una gran cantidad de verificaciones de estado impedían el rendimiento. |

| APIRT-3928 | "nginx" se incluye en el mensaje que se devuelve de la solicitud |

| APIRT-3729 | Apigee modifica la variable proxy.client.ip después de que la política AssignMessage quita el encabezado x-forwarded-for |

| APIRT-3546 | Cuando se usa la política de AssignMessage para crear un mensaje nuevo, Trace no indica que se asignó un mensaje nuevo |

| APIRT-1873 | La SSL de salida no debería recurrir al almacén de confianza del JDK en ausencia de un almacén de confianza configurado |

| APIRT-1871 | Southbound : El nombre común del certificado no se valida en comparación con el nombre de host de la URL |

Cloud 17.06.20 (IU)

| ID del problema | Description |

|---|---|

| EDGEUI-1087 | Se quitaron los mensajes de advertencia sobre la cadena de certificados de la IU de TLS de autoservicio Se quitaron de la IU las indicaciones de advertencia sobre la cadena de certificados. Las filas de alias que contienen cadenas de certificados ahora mostrarán los datos del certificado más cercano a su vencimiento en las columnas "Vencimiento" y "Nombre común". El banner de advertencia que se encuentra debajo del selector de certificados del panel de alias se cambió por una anotación informativa. |

Cloud 17.06.14 (IU)

| ID del problema | Description |

|---|---|

| EDGEUI-1092 | Las acciones del panel de alias de almacenes de claves no funcionan En la versión beta de la nueva IU de almacenes de claves de TLS, cuando se visualizaba el panel de alias, los botones de acciones no siempre funcionaban. Ya corregimos el problema. |

| EDGEUI-1091 | Después de actualizar un certificado de alias, el panel de alias deja de funcionar En la versión beta de la nueva IU de almacenes de claves de TLS, después de actualizar un certificado de alias, el panel de alias a veces encontraba un error y debía actualizarse para mostrar los detalles del alias. Ya corregimos el problema. |

| EDGEUI-1088 | Al hacer clic en el botón Editar en la página Configuración del usuario, se produce un error 404 Cuando editas la configuración de tu cuenta de usuario, ahora se te dirige a la página de configuración de la autenticación de dos factores. Para obtener más información, consulta Habilita la autenticación de dos factores para tu cuenta de Apigee. Para actualizar tu contraseña, debes salir de tu cuenta y hacer clic en Restablecer contraseña en la página de acceso. |

| EDGEUI-1082 | La lista de almacenes de claves no controla el selector * Los selectores de comodín no funcionaban en la entrada de filtrado de la lista de almacenes de claves. Ya se solucionó este problema. |

| EDGEUI-1079 | Se ocultó el campo de claves en los detalles del desarrollador para las organizaciones de CPS En el caso de las organizaciones de CPS, el campo de claves no se muestra en la página de detalles del desarrollador. |

| EDGEUI-1074 | Cuando se visualizan certificados encadenados, el ícono de validez del certificado solo representa el certificado principal El ícono de validez del certificado ahora representa el certificado seleccionado actualmente, en lugar de representar siempre el certificado principal. |

| UAP-328 | Menú desplegable del filtro de análisis de latencia para mostrar todos los proxies de API Los proxies de API ya no se quitarán del menú desplegable del filtro Proxy, como sucedía en el pasado en ciertas situaciones. Si seleccionas un proxy de API que no tiene datos para el intervalo seleccionado, ahora se muestra No data to show. |

Cloud 17.05.22.01 (Monetización)

| ID del problema | Descripción |

| DEVRT-3647 |

Mejoras en la usabilidad de la API de Transaction Status

Se realizaron las siguientes mejoras en la usabilidad de la API de estado de la transacción, que se describen en Cómo ver el estado de las transacciones.

Además, se corrigió un problema con la API de estado de la transacción. |

Cloud 17.05.22 (IU)

| ID del problema | Description |

|---|---|

| EDGEUI-1027 |

El panel de alias de almacén de claves o almacén de confianza debe mostrar los detalles de cada certificado en una cadena de certificados Si subes una cadena de certificados a un alias, cuando veas el panel de alias, ahora podrás seleccionar cada certificado en un menú desplegable para ver sus detalles.

Nota: No se recomienda el encadenamiento de certificados como práctica recomendada. Apigee recomienda que almacenes cada certificado en un alias independiente. |

| EDGEUI-1003 | Se muestra la lista completa de las apps de los desarrolladores para los clientes de CPS Cuando ven los detalles de los desarrolladores, los clientes de CPS ahora pueden ver la lista completa de las apps de los desarrolladores. En versiones anteriores, la cantidad máxima de apps para desarrolladores que se podían ver era de 100. |

Cloud 17.05.22 (administración de APIs)

| ID del problema | Description |

|---|---|

| MGMT-4059 | |

| MGMT-3517 | Revisión de proxy incorrecta en el mensaje de error de implementación del proxy |

Cloud 17.05.08 (IU)

| ID del problema | Description |

|---|---|

| EDGEUI-1041 |

La actualización de entidades con caracteres ASCII extendidos falla debido a una codificación incorrecta |

| EDGEUI-1033 |

La IU de Edge muestra el mensaje "Se agotó el tiempo de espera de la sesión" para los errores 403 |

| EDGEUI-1019 |

Se muestra un mensaje de error desconocido cuando se agota el tiempo de espera de la IU de Edge |

Cloud 17.04.22 (administración de APIs)

| ID del problema | Description |

|---|---|

| MGMT-3977 | Se realizó una corrección de seguridad relacionada con los permisos del usuario. |

Problemas conocidos

Esta versión tiene los siguientes problemas conocidos:

| ID del problema | Description |

|---|---|

| 67169830 | NullPointerException en la caché de respuestas Es posible que un objeto que se almacenó en caché en una versión anterior no se recupere correctamente de la caché. |