Sie lesen gerade die Dokumentation zu Apigee Edge.

Apigee X-Dokumentation aufrufen. info

Seit dem letzten Feature-Release von Edge for Private Cloud wurden die folgenden Releases veröffentlicht, die in diesem Feature-Release enthalten sind:

| Edge UI-Version | Edge-Verwaltungsversion |

|---|---|

Unter Versionsnummerierung erfahren Sie, wie Sie herausfinden können, ob eine bestimmte Cloud-Version in Ihrer Version von Edge for Private Cloud enthalten ist.

Versionsübersicht

Die wichtigste Neuerung in diesem Release ist die Unterstützung von SAML 2.0 (Security Assertion Markup Language) als Authentifizierungsmechanismus für Edge, API BaaS und das Developer Services-Portal. Wenn Sie SAML mit Edge verwenden, können Sie SSO für die Edge-Benutzeroberfläche und ‑API sowie für alle anderen Dienste unterstützen, die Sie bereitstellen und die ebenfalls SAML unterstützen.

Die SAML-Authentifizierung bietet mehrere Vorteile. Mit SAML können Sie Folgendes tun:

- Vollständige Kontrolle über die Nutzerverwaltung Wenn Nutzer Ihre Organisation verlassen und deren Bereitstellung zentral aufgehoben wird, wird ihnen der Zugriff auf Edge automatisch verweigert.

- Steuern, wie sich Nutzer authentifizieren, um auf Edge zuzugreifen Sie können für verschiedene Edge-Organisationen unterschiedliche Authentifizierungstypen auswählen.

- Authentifizierungsrichtlinien verwalten Ihr SAML-Anbieter unterstützt möglicherweise Authentifizierungsrichtlinien, die den Unternehmensstandards entsprechen.

- Sie können Anmeldungen, Abmeldungen, fehlgeschlagene Anmeldeversuche und Aktivitäten mit hohem Risiko in Ihrem Edge-Deployment überwachen.

- SAML wird nur für die Authentifizierung verwendet. Die Autorisierung wird weiterhin durch Edge-Nutzerrollen gesteuert.

Weitere Informationen finden Sie unter SAML in Edge for Private Cloud unterstützen.

Diese Version enthält eine Reihe weiterer wichtiger Funktionen, darunter:

- Möglichkeit, das Entwicklerdienstportal von Apache/MySQL zu Postgres/Nginx zu migrieren

- Befehl zum Deaktivieren von TLS in der Edge-UI

- Neue Attribute zum Konfigurieren der Edge-Installation

- Benutzerdefinierte Namensregeln für Consumer-Keys und ‑Secrets

- Unterstützung für Red Hat/CentOS Version 7.4

Im Rest dieses Themas finden Sie Details zu allen neuen Funktionen, Updates und Fehlerkorrekturen, die im Release enthalten sind.

Einstellung und Außerbetriebnahme

Die folgenden Funktionen wurden in dieser Version eingestellt oder entfernt. Weitere Informationen finden Sie in der Richtlinie zur Einstellung von Edge.

Verworfene Produkte/Funktionen

Einstellung des Apigee Secure Store (Vaults)

Der sichere Apigee-Speicher, auch als „Vaults“ bezeichnet, wird eingestellt und im April 2018 deaktiviert. Vaults, die verschlüsselten Speicher von Schlüssel/Wert-Paaren bieten, werden mit der Management API erstellt und zur Laufzeit mit Funktionen im Node.js-Modul „apigee-access“ aufgerufen.

Verwenden Sie anstelle des sicheren Speichers verschlüsselte Schlüssel/Wert-Zuordnungen (Key Value Maps, KVMs), wie unter Mit Schlüssel/Wert-Zuordnungen arbeiten beschrieben. Verschlüsselte KVMs sind genauso sicher wie Vaults und bieten mehr Optionen für das Erstellen und Abrufen. (MGMT-3848)

Einstellung der Funktion zum Hinzufügen von Pfaden auf dem Tab „Leistung“ des API-Proxys

Bisher konnten Sie in der Verwaltungs-UI zu einem API-Proxy navigieren, den Tab „Leistung“ aufrufen und verschiedene Pfade für einen diagrammbasierten Vergleich auf dem Tab „Leistung“ des Proxys und im Dashboard „Geschäftsvorgänge“ erstellen. Diese Funktion wurde eingestellt und ist nicht mehr in der Benutzeroberfläche verfügbar. Eine Alternative zu dieser Funktion finden Sie im folgenden Apigee Community-Artikel: Alternative to Business Transactions API. (EDGEUI-902)

Neue Features und Updates

Im Folgenden sind die neuen Funktionen und Verbesserungen in diesem Release aufgeführt. Zusätzlich zu den folgenden Verbesserungen enthält diese Version auch mehrere Verbesserungen in Bezug auf Benutzerfreundlichkeit, Leistung, Sicherheit und Stabilität.

Private Cloud

SAML-Unterstützung für Edge, API BaaS und das Entwicklerdienste-Portal hinzugefügt

Edge unterstützt jetzt SAML 2.0 (Security Assertion Markup Language) als Authentifizierungsmechanismus für Edge, API BaaS und das Developer Services-Portal. SAML unterstützt die Einmalanmeldung (SSO). Wenn Sie SAML verwenden, können Sie SSO für Edge zusätzlich zu allen anderen Diensten unterstützen, die Sie bereitstellen und die ebenfalls SAML unterstützen.

Weitere Informationen finden Sie unter SAML in Edge for Private Cloud unterstützen.

apigee-ssoadminapi.sh-Dienstprogramm hinzugefügt

Nachdem Sie SAML aktiviert haben, verwenden Sie das neue apigee-ssoadminapi.sh, um viele administrative Aufgaben auszuführen, z. B. Nutzer und Organisationen zu erstellen.

Weitere Informationen finden Sie unter apigee-ssoadminapi.sh verwenden.

(DOS-5118)

Das Developer Services-Portal kann jetzt von Apache/MySQL/MariaDB zu Nginx/Postgres migriert werden.

Bei einer .tar-basierten Installation des Developer Services-Portals werden Apache und MySQL oder MariaDB verwendet. Sie können Ihre vorhandene Installation des Portals jetzt migrieren, um Nginx und Postgres zu verwenden. Diese Migration ist erforderlich, wenn Sie auf die Portalversion 4.17.09 aktualisieren möchten.

Weitere Informationen finden Sie unter Tar-basiertes Portal in ein RPM-basiertes Portal umwandeln.

Unterstützung für Red Hat/CentOS Version 7.4 hinzugefügt

Sie können Edge for the Private Cloud, API BaaS und das Entwicklerdienstportal jetzt auf Red Hat/CentOS Version 7.4 bereitstellen.

Weitere Informationen finden Sie unter Unterstützte Software und unterstützte Versionen.

Es wurde eine Eigenschaft hinzugefügt, mit der das Installationsprogramm während der Installation die CPU- und Speicheranforderungen prüft.

Die Edge-Installationskonfigurationsdatei unterstützt jetzt das folgende Attribut:

ENABLE_SYSTEM_CHECK=y Wenn „y“, prüft das Installationsprogramm, ob das System die CPU- und Arbeitsspeicheranforderungen für die zu installierende Komponente erfüllt. Informationen zu den Anforderungen für die einzelnen Komponenten finden Sie unter Installationsanforderungen. Der Standardwert ist „n“, um die Prüfung zu deaktivieren.

Weitere Informationen finden Sie in der Referenz zur Edge-Konfigurationsdatei.

(DOS-4772)

Es wurde eine Eigenschaft hinzugefügt, mit der Sie die IP-Adresse auswählen können, die vom Installationsprogramm auf einem Server mit mehreren Schnittstellenkarten verwendet wird.

Wenn ein Server mehrere Schnittstellenkarten hat, gibt der Befehl „hostname -i“ eine durch Leerzeichen getrennte Liste von IP-Adressen zurück. Standardmäßig verwendet das Edge-Installationsprogramm die erste zurückgegebene IP-Adresse, die in bestimmten Situationen möglicherweise nicht korrekt ist. Alternativ können Sie die folgende Property in der Installationskonfigurationsdatei festlegen:

ENABLE_DYNAMIC_HOSTIP=y

Wenn diese Eigenschaft auf „y“ gesetzt ist, werden Sie vom Installationsprogramm aufgefordert, die IP-Adresse auszuwählen, die im Rahmen der Installation verwendet werden soll. Der Standardwert ist „n“.

Weitere Informationen finden Sie in der Referenz zur Edge-Konfigurationsdatei.

(DOS-5117)

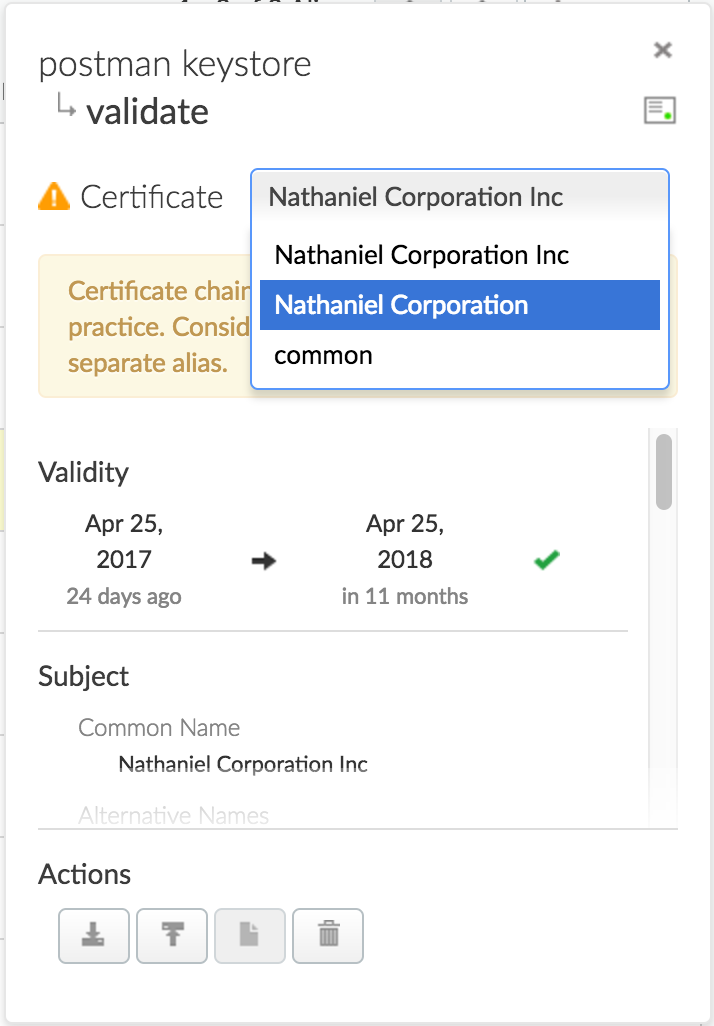

Neue UI-Optionen und APIs für die TLS-Konfiguration verfügbar

Die Betaversion der neuen Self-Service-TLS/SSL-Funktion für die Cloud ist jetzt in der Private Cloud als Betafunktion verfügbar. Mit dieser Betaversion haben Sie folgende Möglichkeiten:

- Keystores und Truststores in der Benutzeroberfläche und über die API erstellen, ändern und löschen

- TLS-Zertifikate als PKCS12/PFX hochladen

- Selbst signierte Zertifikate über die Benutzeroberfläche oder API generieren

- Gültigkeit eines Schlüsselspeichers oder Truststores in der Benutzeroberfläche testen

Die Beta-Dokumentation (PDF) für diese Funktionen ist unter folgenden Links verfügbar:

- Keystores und Truststores über die Edge Cloud-Benutzeroberfläche erstellen

- Keystores und Truststores mit der Edge API erstellen

Ausführliche Informationen finden Sie in der zusätzlichen Dokumentation (PDF):

- Optionen für die TLS-Konfiguration

- TLS-Zugriff auf eine API für die Cloud konfigurieren

- TLS von Edge zum Back-End konfigurieren

- TLS-Zertifikat für die Cloud aktualisieren

(EDGEUI-1058)

Befehl für verschleiertes Passwort hinzugefügt

Es wurde ein Befehl zum Generieren eines verschleierten Passworts hinzugefügt, damit jede Komponente ein verschlüsseltes Passwort generieren kann. Sie können ein verschleiertes Passwort mit dem folgenden Befehl auf dem Edge Management Server generieren:

> /opt/apigee/apigee-service/bin/apigee-service edge-management-server generate-obfuscated-password

Geben Sie das neue Passwort ein und bestätigen Sie es, wenn Sie dazu aufgefordert werden. Aus Sicherheitsgründen wird der Text des Passworts nicht angezeigt. Dieser Befehl gibt das Passwort in folgendem Format zurück:

OBF:58fh40h61svy156789gk1saj MD5:902fobg9d80e6043b394cb2314e9c6

Weitere Informationen finden Sie unter TLS/SSL für Edge On Premises konfigurieren.

(TBD-250)

Es wurde ein neuer Befehl hinzugefügt, um das neue Passwort zu verschleiern, wenn das Passwort eines Organisationsnutzers geändert wird.

Wenn Sie das Passwort für einen Organisationsnutzer zurücksetzen möchten, verwenden Sie jetzt das Dienstprogramm apigee-service, um apigee-openldap aufzurufen:

> /opt/apigee/apigee-service/bin/apigee-service apigee-openldap change-ldap-user-password -u userEmail

Sie werden aufgefordert, das Passwort des Systemadministrators und dann das Passwort des neuen Nutzers einzugeben. Aus Sicherheitsgründen wird der Text der Passwörter während der Eingabe nicht angezeigt.

Weitere Informationen finden Sie unter Edge-Passwörter zurücksetzen.

(DBS-1733)

Befehl zum Deaktivieren von TLS in der Edge-UI hinzufügen

Sie können jetzt den folgenden Befehl verwenden, um TLS in der Edge-Benutzeroberfläche zu deaktivieren:

/opt/apigee/apigee-service/bin/apigee-service edge-ui disable-ssl

Weitere Informationen finden Sie unter TLS für die Management-UI konfigurieren.

(EDGEUI-1114)

Eigenschaft zum Steuern des Zeitstempelformats in Logmeldungen hinzugefügt

Standardmäßig hat der Zeitstempel in Log-Nachrichten, die von der MessageLogging-Richtlinie erstellt werden, das folgende Format:

yyyy-MM-dd'T'HH:mm:ss.sssZ

Beispiel:

2017-05-08T13:33:00.000+0000

Sie können das Format mit der Eigenschaft conf_system_apigee.syslogger.dateFormat auf dem Edge Message Processor steuern.

Siehe Richtlinie für Nachrichten-Logging.

(APIRT-4196)

Neuer erforderlicher SMTP-Konfigurationsparameter für die API BaaS-Installation hinzugefügt

Sie müssen jetzt den Parameter SMTPMAILFROM in der Installationskonfigurationsdatei für API BaaS verwenden. Mit diesem Parameter wird die E‑Mail-Adresse angegeben, die verwendet wird, wenn die API BaaS automatisierte E‑Mails sendet, z. B. wenn ein Nutzer das Zurücksetzen eines Passworts anfordert.

Weitere Informationen finden Sie in der Referenz zur BaaS-Konfigurationsdatei.

(APIBAAS-2103)

Unterstützung für den Zugriff des Edge-Routers und des Nginx-Webservers für das Portal auf Ports unter 1000 hinzugefügt

Sie können jetzt den Router und den Nginx-Webserver für das Portal verwenden, um auf Ports unter 1000 zuzugreifen, ohne sie als anderen Nutzer ausführen zu müssen. In früheren Versionen konnten der Router und der Nginx-Webserver nicht auf Ports unter 1000 zugreifen, ohne als spezieller Nutzer ausgeführt zu werden.

Konfiguration der Logging-Ebene für die Edge-Benutzeroberfläche geändert

Die Attribute, mit denen die Protokollierungsebene für die Edge-UI konfiguriert wird, haben sich geändert. Informationen zu den neuen Attributen und zum neuen Verfahren finden Sie unter Logebene für eine Edge-Komponente festlegen.

(EDGEUI-886)

API-Dienste

Benutzerdefinierte Namensregeln für Consumer-Keys und ‑Secrets

Die Benennungsregeln und die Validierung wurden für das Erstellen eines benutzerdefinierten Consumer-Keys und -Secrets für eine Entwickler-App aktualisiert. Consumer-Keys und -Secrets können Buchstaben, Zahlen, Unterstriche und Bindestriche enthalten. Andere Sonderzeichen sind nicht zulässig.

Der Prozess zum Erstellen benutzerdefinierter Schlüssel/Secrets ist ausführlicher unter Vorhandene Consumer-Keys und Secrets importieren dokumentiert. (MGMT-3916)

Validierung von Schlüsselspeicher und Zielservername

Die Namen von Keystores und Zielservern dürfen maximal 255 Zeichen lang sein und Buchstaben, Zahlen, Leerzeichen, Bindestriche, Unterstriche und Punkte enthalten. Edge validiert dies jetzt bei der Erstellung. (MGMT-4098)

Fehlerkorrekturen

Folgende Fehler wurden in diesem Release behoben. Diese Liste ist hauptsächlich für Nutzer gedacht, die prüfen möchten, ob ihre Support-Tickets erfolgreich bearbeitet wurden. Sie enthält keine detaillierten Informationen für allgemeine Nutzer.

Private Cloud 4.17.09

| Problem-ID | Description |

|---|---|

| APIRT-4346 |

Edge-Router funktioniert jetzt auf FIPS-fähigem Server Der Edge-Router kann jetzt auf einem Server bereitgestellt werden, der FIPS (Federal Information Processing Standards) unterstützt. |

| APIRT-4726 |

ScriptableHttpClient sollte nicht davon ausgehen, dass zum Zeitpunkt des Sendens noch ein Nachrichtenkontext vorhanden ist. Jetzt liest ScriptableHttpClient den Nachrichtenkontext zur Startzeit. |

|

DBS-1529 |

Cassandra-Sicherungsskript stoppt/startet Cassandra nicht mehr Bisher wurde der Cassandra-Server im Rahmen des Sicherungsprozesses vom Cassandra-Sicherungsskript beendet und neu gestartet. Das Skript führt diesen Stopp/Neustart nicht mehr aus und lässt den Cassandra-Server während des Sicherungsvorgangs laufen. |

| DOS-5100 |

Das Installationsprogramm legt das Postgres-Passwort jetzt basierend auf dem in PG_PWD angegebenen Wert fest. In früheren Versionen wurde das Postgres-Passwort nicht richtig auf Grundlage des Werts von PG_PWD in der Konfigurationsdatei festgelegt. |

| EDGESERV-7 |

Aktualisierte Node.js-Standardattribute Node.js verwendet jetzt die folgenden Standardwerte für Eigenschaften in der Private Cloud-Installation: connect.ranges.denied= connect.ranges.allowed= connect.ports.allowed= Das bedeutet, dass Edge for Private Cloud standardmäßig nicht mehr verhindert, dass Node.js-Code auf bestimmte IP-Adressen zugreift. Weitere Informationen finden Sie unter Edge-Unterstützung für Node.js-Module. |

| EDGEUI-1110 |

Ressourcennamen beim Erstellen eines Proxys mit OpenAPI nicht sichtbar Ressourcennamen werden jetzt korrekt angezeigt, wenn ein Proxy mit OpenAPI erstellt wird. |

| MGMT-4021 |

Der API-Aufruf „Management Server up“ gibt jetzt eine korrekt formatierte Antwort zurück. Der API-Aufruf /v1/servers/self/up gibt jetzt korrekt formatiertes XML oder JSON zurück, anstatt immer Text. |

| MGMT-4294 |

Proxy- und Produktnamen mit Leerzeichen oder Bindestrichen, die zu Berechtigungsproblemen führen Proxy- und Produktnamen funktionieren jetzt korrekt, wenn der Name ein Leerzeichen oder einen Bindestrich enthält. |

Cloud 17.08.16 (UI)

| Problem-ID | Description |

|---|---|

| 64530444 | YAML-Dateien im API-Proxy-Editor als bearbeitbar behandeln YAML-Dateien können jetzt mit dem API-Proxy-Editor bearbeitet werden. Wenn Sie eine YAML-Datei im Editor öffnen, wird keine Fehlermeldung mehr angezeigt. |

| 64479253 | Schaltfläche „Logs korrigieren“ auf dem Tab „Trace“ aktiviert Die Schaltfläche „Node.js-Logs“ wird auf der Seite „Trace“ nur angezeigt, wenn der API-Proxy Node-Quelldateien enthält. |

| 64441949 | Downloadproblem im GeoMap-Analysedashboard behoben Ein Problem wurde behoben, das den Download der CSV-Datei im GeoMap-Analysedashboard verhindert hat. |

| 64122687 | OpenAPI-Spezifikationen ohne operationIDs generieren Abläufe mit dem Namen „undefined“ Wenn ein API-Proxy aus einer OpenAPI-Spezifikation ohne definierte operationIDs generiert wird, werden jetzt der Pfad und das Verb für den Namen des bedingten Ablaufs verwendet. |

Cloud 17.08.14 (API-Verwaltung und ‑Laufzeit)

| Problem-ID | Description |

|---|---|

| APIRT-4584 | Flow-Hook wird nicht konsistent bereitgestellt, ZooKeeper-Prüfung funktioniert nicht |

| APIRT-3081 | Fehler „messaging.adaptors.http.flow.ServiceUnavailable“ bei der Richtlinie für die gleichzeitige Ratenbegrenzung |

Cloud 17.07.31 (API-Verwaltung)

| Problem-ID | Description |

|---|---|

| MGMT-4141 |

Verschlüsselte Werte in KVM werden nicht entschlüsselt, auch wenn sie mit dem privaten Präfix abgerufen werden.

|

Cloud 17.07.17 (API-Verwaltung und ‑Laufzeit)

| Problem-ID | Description |

|---|---|

| APIRT-4400 | „Apigee Router“ wird in der nginx-Antwort angezeigt |

| APIRT-4155 | Die ExtractVariables-Richtlinie verarbeitet keine fehlerhaften Formularparameter im POST-Body |

| APIRT-3954 |

Die HTTP-Systemdiagnose sollte nicht mehr als einmal pro Sekunde ausgeführt werden.

Mit diesem Fix wird ein Problem behoben, bei dem eine große Anzahl von Systemdiagnosen die Leistung beeinträchtigte. |

| APIRT-3928 | „nginx“ ist in der von der Anfrage zurückgegebenen Nachricht enthalten |

| APIRT-3729 | Apigee ändert die Variable „proxy.client.ip“, nachdem der Header „x-forwarded-for“ durch die AssignMessage-Richtlinie entfernt wurde |

| APIRT-3546 | Bei Verwendung der AssignMessage-Richtlinie zum Erstellen einer neuen Nachricht wird in Trace nicht angezeigt, dass eine neue Nachricht zugewiesen wurde |

| APIRT-1873 | Southbound-SSL sollte nicht auf den JDK-Truststore zurückgreifen, wenn kein Truststore konfiguriert ist. |

| APIRT-1871 | Southbound : Der allgemeine Name des Zertifikats wird nicht mit dem Hostnamen in der URL validiert. |

Cloud 17.06.20 (UI)

| Problem-ID | Description |

|---|---|

| EDGEUI-1087 | Entfernen von Warnmeldungen zu Zertifikatsketten aus der TLS-Benutzeroberfläche für den Self-Service Die Warnmeldungen zu Zertifikatsketten wurden aus der Benutzeroberfläche entfernt. In Aliaszeilen mit Zertifikatsketten werden in den Spalten „Ablaufdatum“ und „Allgemeiner Name“ jetzt die Daten für das Zertifikat angezeigt, das am ehesten abläuft. Das Warnbanner unter der Zertifikatauswahl im Alias-Bereich wurde in einen informativen Vermerk geändert. |

Cloud 17.06.14 (UI)

| Problem-ID | Description |

|---|---|

| EDGEUI-1092 | Aktionen im Alias-Bereich von Keystores funktionieren nicht In der Betaversion der neuen TLS-Keystores-UI funktionierten die Aktionsschaltflächen beim Aufrufen des Alias-Bereichs nicht immer. Dieses Problem wurde behoben. |

| EDGEUI-1091 | Nach dem Aktualisieren eines Aliaszertifikats ist der Aliasbereich defekt In der Betaversion der neuen TLS-Schlüsselspeicher-Benutzeroberfläche trat nach dem Aktualisieren eines Aliaszertifikats manchmal ein Fehler im Aliasbereich auf. Die Seite musste dann aktualisiert werden, um die Aliasdetails anzuzeigen. Dieses Problem wurde behoben. |

| EDGEUI-1088 | Klicken auf die Schaltfläche „Bearbeiten“ auf der Seite „Nutzereinstellungen“ führt zu Fehler 404 Wenn Sie die Einstellungen Ihres Nutzerkontos bearbeiten, werden Sie jetzt zur Seite für die Konfiguration der 2‑Faktor-Authentifizierung weitergeleitet. Weitere Informationen finden Sie unter 2-Faktor-Authentifizierung für Ihr Apigee-Konto aktivieren. Wenn Sie Ihr Passwort aktualisieren möchten, müssen Sie sich von Ihrem Konto abmelden und auf der Anmeldeseite auf „Passwort zurücksetzen“ klicken. |

| EDGEUI-1082 | Die Keystores-Liste unterstützt keine Platzhalterauswahl. Platzhalterauswahlen funktionierten nicht in der Filtereingabe der Keystores-Liste. Dieses Problem wurde behoben. |

| EDGEUI-1079 | Schlüssel-Feld in den Entwicklerdetails für CPS-Organisationen ausblenden Für CPS-Organisationen wird das Schlüssel-Feld auf der Seite mit den Entwicklerdetails nicht angezeigt. |

| EDGEUI-1074 | Bei der Anzeige von verketteten Zertifikaten stellt das Symbol für die Zertifikatsgültigkeit nur das Head-Zertifikat dar. Das Symbol für die Zertifikatsgültigkeit stellt jetzt das aktuell ausgewählte Zertifikat dar und nicht mehr immer das Head-Zertifikat. |

| UAP-328 | Drop-down-Menü für Latenzanalysefilter zur Anzeige aller API-Proxys API-Proxys werden nicht mehr aus dem Drop-down-Menü für den Proxy-Filter entfernt, was in der Vergangenheit in bestimmten Situationen der Fall war. Wenn Sie einen API-Proxy auswählen, für den keine Daten für das ausgewählte Zeitintervall vorhanden sind, wird jetzt No data to show angezeigt. |

Cloud 17.05.22.01 (Monetarisierung)

| Problem-ID | Beschreibung |

| DEVRT-3647 |

Verbesserungen der Benutzerfreundlichkeit der API für den Transaktionsstatus

Die API für den Transaktionsstatus wurde in Bezug auf die Benutzerfreundlichkeit verbessert. Die Änderungen sind unter Transaktionsstatus ansehen beschrieben.

Außerdem wurde ein Problem mit der API für den Transaktionsstatus behoben. |

Cloud 17.05.22 (UI)

| Problem-ID | Description |

|---|---|

| EDGEUI-1027 |

Im Bereich „Keystore-/Truststore-Alias“ sollten Details für jedes Zertifikat in einer Zertifikatskette angezeigt werden. Wenn Sie eine Zertifikatskette in einen Alias hochladen und den Alias-Bereich aufrufen, können Sie jetzt jedes Zertifikat aus einem Drop-down-Menü auswählen, um die zugehörigen Details aufzurufen.

Hinweis: Die Verkettung von Zertifikaten ist keine empfohlene Best Practice. Apigee empfiehlt, jedes Zertifikat in einem separaten Alias zu speichern. |

| EDGEUI-1003 | Vollständige Liste der Entwickler-Apps für CPS-Kunden anzeigen Wenn CPS-Kunden die Entwicklerdetails aufrufen, können sie jetzt die vollständige Liste der Entwickler-Apps sehen. In früheren Versionen konnten maximal 100 Entwickler-Apps angezeigt werden. |

Cloud 17.05.22 (API-Verwaltung)

| Problem-ID | Description |

|---|---|

| MGMT-4059 | |

| MGMT-3517 | Falsche Proxy-Revision in der Fehlermeldung zur Proxy-Bereitstellung |

Cloud 17.05.08 (UI)

| Problem-ID | Description |

|---|---|

| EDGEUI-1041 |

Aktualisieren von Einheiten mit erweiterten ASCII-Zeichen schlägt aufgrund einer falschen Codierung fehl |

| EDGEUI-1033 |

In der Edge-Benutzeroberfläche wird für 403-Fehler „Sitzung abgelaufen“ angezeigt |

| EDGEUI-1019 |

Unbekannte Fehlermeldung wird angezeigt, wenn für die Edge-Benutzeroberfläche ein Zeitlimit überschritten wird |

Cloud 17.04.22 (API-Verwaltung)

| Problem-ID | Description |

|---|---|

| MGMT-3977 | Es wurde ein Sicherheitsfix im Zusammenhang mit Nutzerberechtigungen vorgenommen. |

Bekannte Probleme

Diese Version weist die folgenden bekannten Probleme auf:

| Problem-ID | Description |

|---|---|

| 67169830 | NullPointerException im Antwortcache Ein Objekt, das in einer früheren Version im Cache gespeichert wurde, kann möglicherweise nicht korrekt aus dem Cache abgerufen werden. |