Stai visualizzando la documentazione di Apigee Edge.

Consulta la

documentazione di Apigee X. info

Versione 3.3.x

Correzioni di bug e miglioramenti v.3.3.x

3.3.8

Il 16 dicembre 2025 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 430058436 | Funzionalità |

Edge Microgateway (EMG) ora supporta Node.js versione 24, in linea con le attuali release LTS attiva e LTS di manutenzione di Node.js. Il supporto della versione 18 di Node.js non è più disponibile. |

| 135435674 | Funzionalità |

Per migliorare la manutenibilità e semplificare la procedura di rilascio, i componenti |

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.8. Tieni presente che, poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | plug-in | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

Problemi di sicurezza risolti

3.3.7

Il 17 luglio 2025 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 191613108 | Funzionalità |

Edge Microgateway (EMG) è stato migliorato per supportare i pattern URL con caratteri jolly all'interno della configurazione La funzionalità aggiornata consentiva l'esclusione condizionale dei plug-in in base a URL dinamici o con corrispondenza di pattern. Questa modifica era compatibile con le versioni precedenti, garantendo che le configurazioni URL statiche esistenti rimanessero completamente funzionali senza richiedere modifiche. Ad esempio,

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | Funzionalità |

I dati analitici di Edge Microgateway (EMG) includevano EMG è stato aggiornato per compilare automaticamente ogni record di analisi con un UUID univoco per |

| 422696257 | Bug |

La stabilità del sistema è stata notevolmente migliorata con la risoluzione di un problema critico di arresto anomalo. La correzione ha comportato l'identificazione e la correzione di una configurazione errata all'interno di un modulo interno, che in precedenza aveva causato un ciclo di processo ricorrente che portava al sovraccarico del sistema. Questa correzione mirata ha eliminato il loop, ottenendo un sistema più solido e affidabile. |

Problemi di sicurezza risolti

3.3.6

Il 16 aprile 2025 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.6. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

Problemi di sicurezza risolti

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

Venerdì 20 dicembre 2024 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.5. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 383024578 | Funzionalità |

Abbiamo aggiunto il supporto per Node.js versione 22 e rimosso il supporto per la versione 16. Se utilizzi Node.js v18, Edge Microgateway stampa il seguente messaggio di errore all'avvio: current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 Se esegui una versione precedente di Node.js, visualizzerai questo messaggio di errore: You are using a version of NodeJS that is not supported |

Problemi di sicurezza risolti

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

Il 18 settembre 2024 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.4. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 675987751 | Bug |

È stato risolto un problema per cui Edge Microgateway non registrava gli indirizzi IP client. |

Problemi di sicurezza risolti

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

Il 25 aprile 2024 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.3. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 315939218 | Rimosso |

Il plug-in client Eureka è stato rimosso da Edge Microgateway. La rimozione di questa funzionalità non influisce sulla funzionalità di base di Edge Microgateway o sulla riscrittura degli URL di destinazione. Per ulteriori dettagli, consulta Riscrittura degli URL di destinazione nei plug-in. |

| 283947053 | Rimosso |

Il supporto per |

Problemi di sicurezza risolti

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

Il 18 agosto 2023 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.2. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 296187679 | Funzionalità |

Le versioni di Node.js supportate includono: 16, 18 e 20. A partire dalla versione 3.3.2, i comandi della CLI di Edge Microgateway funzioneranno solo sulle versioni supportate. L'esecuzione dei comandi della CLI su versioni non supportate genererà un errore. Consulta anche Software e versioni supportati di Apigee. |

| 283947053 | Bug |

È stato risolto un problema per cui Edge Microgateway restituiva il primo prodotto API nell'elenco dei prodotti API associati a un'app. Ora determiniamo il prodotto API corretto da restituire in base alla richiesta. |

| 274443329 | Bug |

È stato risolto un problema per cui Docker estraeva una versione obsoleta dell'immagine.

La versione del nodo Docker è stata aggiornata alla versione 18 di Node.js. Ora creiamo l'immagine Docker

con la versione |

Problemi di sicurezza risolti

Nessuno.

3.3.1

Il 7 giugno 2022 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.1. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 220885293 | Funzionalità |

Ora è supportata la versione 16 di Node.js. |

| 231972608 | Bug |

È stato risolto un problema per cui il comando |

| 233315475 | Bug |

È stato risolto un problema per cui il plug-in |

| 221432797 | Cambia |

La versione Docker Node.js dell'immagine di base di Edge Microgateway è stata aggiornata a Node.js 14. |

| 215748732 | Funzionalità |

È stato aggiunto il supporto per l'autenticazione con token SAML al comando revokekeys.

Ora puoi passare un token SAML anziché le credenziali di nome utente e password utilizzando l'opzione Per maggiori dettagli, consulta il riferimento alla riga di comando. |

| 218723889 | Aggiornamento del documento |

La documentazione è stata aggiornata per includere un link ai plug-in Edge Microgateway supportati archiviati su GitHub. Consulta Plug-in esistenti inclusi in Edge Microgateway. |

Problemi di sicurezza risolti

| ID problema | Descrizione |

|---|---|

| CVE-2021-23413 | Ciò influisce sul pacchetto jszip prima della versione 3.7.0. La creazione di un nuovo file ZIP con nomi di file impostati sui valori del prototipo dell'oggetto (ad es.proto, toString e così via) restituisce un oggetto con un'istanza del prototipo modificata. |

3.3.0

Il 4 febbraio 2022 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.3.0. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 219556824 | Problema noto | Edge Microgateway Gateway 3.3.0 non è compatibile con il comando npm audit fix.

L'esecuzione di

Se esegui

Per risolvere il problema, esegui il comando seguente

per ripristinare la versione corretta di npm install apigeetool@0.15.1 Questo problema verrà risolto in una release futura di Edge Microgateway. |

| 138622990 | Funzionalità |

Un nuovo flag per il plug-in Quota, |

| 192534424 | Bug |

È stato risolto un problema per cui il codice di risposta visualizzato in Apigee Analytics non corrispondeva al codice di risposta di Edge Microgateway. |

| 198986036 | Ottimizzazione | Edge Microgateway ora recupera la chiave pubblica di un provider di identità (IdP) a ogni intervallo di polling e aggiorna anche la chiave nel caso in cui la chiave pubblica dell'IdP cambi.

In precedenza, il plug-in extauth non era in grado di aggiornare la chiave pubblica senza ricaricare Edge Microgateway se la chiave pubblica di un IDP cambiava.

|

| 168713541 | Bug |

La documentazione è stata migliorata per spiegare come configurare TLS/SSL per più target. Consulta Utilizzo delle opzioni SSL/TLS client. |

| 171538483 | Bug |

La documentazione è stata modificata per correggere la convenzione di denominazione dei file di log. Consulta Convenzioni di denominazione dei file di log. |

| 157908466 | Bug |

La documentazione è stata modificata per spiegare correttamente come installare una versione specifica di Edge Microgateway. Consulta Eseguire l'upgrade di Edge Microgateway se hai una connessione a internet. |

| 215748427 | Bug | È stato risolto un problema a causa del quale il comando revokekeys restituiva un errore durante la revoca di una chiave utilizzando una coppia di chiave e secret esistente. |

| 205524197 | Bug | La documentazione è stata aggiornata per includere l'elenco completo dei livelli di logging. Consulta Attributi di edgemicro e Come impostare il livello di logging. |

Versione 3.2.x

Correzioni di bug e miglioramenti v.3.2.x

3.2.3

Il 17 settembre 2021 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.2.3. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 192416584 | Funzionalità |

L'attributo di configurazione |

| 192799989 | Funzionalità |

L'attributo di configurazione |

| 148062415 | Bug | È stato risolto un problema per cui, nel contesto di un container Docker, Edge Microgateway non si arrestava

in modo controllato con il comando docker stop {containerId}. Il processo

è stato interrotto, ma i file .sock e .pid non sono stati rimossi. Ora

i file vengono rimossi e il riavvio dello stesso container funziona come previsto.

|

| 190715670 | Bug | È stato risolto un problema per cui alcune richieste rimanevano bloccate durante l'attività di ricarica interna

del microgateway. Questo problema era intermittente e si verificava in situazioni di traffico elevato.

Il problema si è verificato quando sono state utilizzate le funzionalità tokenCache e cacheKey del

plug-in OAuth.

|

| 183910111 | Bug | È stato risolto un problema per cui l'URL di un percorso della risorsa con una barra finale veniva interpretato

erroneamente come un percorso della risorsa separato. Ora, ad esempio, i percorsi

/country/all e /country/all/ vengono interpretati come lo stesso

percorso. |

Problemi di sicurezza risolti

| ID problema | Descrizione |

|---|---|

| CVE-2020-28503 | Le versioni precedenti alla 2.0.5 di copy-props del pacchetto sono vulnerabili a Prototype Pollution tramite la funzionalità principale. |

| CVE-2021-23343 | Tutte le versioni di package path-parse sono vulnerabili al denial of service (DoS) tramite le espressioni regolari splitDeviceRe, splitTailRe e splitPathRe. ReDoS presenta una complessità temporale polinomiale nel caso peggiore. |

3.2.2

Giovedì 15 luglio 2021 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti dei componenti associati a Edge Microgateway 3.2.2. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 185323500 | Cambia |

Il valore di

Le API per la richiesta di token e l'aggiornamento del token ora restituiscono

Per rispettare la

RFC 6749 The OAuth 2.0 Authorization Framework

il valore previsto per il parametro di configurazione |

| 188492065 | Cambia |

Fine del supporto di Node.js 8

A partire dalla release 3.2.2, Node.js 8 non sarà più supportato. Per ulteriori informazioni, vedi Software e versioni supportati: Edge Microgateway. |

| 183990345 | Funzionalità |

Configura l'output dei log per il container Docker

Il parametro di configurazione di Edge Microgateway

to_console

ti consente di scegliere di inviare le informazioni di log all'output standard anziché a un file di log. Se segui i passaggi per eseguire Edge Microgateway in un container Docker, il container reindirizza per impostazione predefinita l'output stdout e degli errori a un file che si trova nel container nel percorso

Per impedire l'invio delle informazioni dei log a Per informazioni dettagliate su come utilizzare questa nuova variabile, consulta Utilizzo di Docker per Edge Microgateway. |

| 183057665 | Funzionalità |

Rendere configurabili i percorsi dei file edgemicro.pid e edgemicro.sock.

Un nuovo parametro |

| 191352643 | Funzionalità | L'immagine Docker per Edge Microgateway è stata aggiornata per utilizzare NodeJS versione 12.22. Consulta la sezione Utilizzare Docker per Edge Microgateway. |

Problemi di sicurezza risolti

| ID problema | Descrizione |

|---|---|

| CVE-2021-28860 | In Node.js mixme, prima della versione 0.5.1, un malintenzionato può aggiungere o modificare le proprietà di un oggetto tramite "__proto__" tramite le funzioni mutate() e merge(). L'attributo inquinato verrà assegnato direttamente a ogni oggetto del programma. Ciò metterà a rischio la disponibilità del programma causando un potenziale attacco Denial of Service (DoS). |

| CVE-2021-30246 | Nel pacchetto jsrsasign fino alla versione 10.1.13 per Node.js, alcune firme RSA PKCS#1 v1.5 non valide vengono erroneamente riconosciute come valide. NOTA: non è noto alcun attacco pratico. |

| CVE-2021-23358 | Il carattere di sottolineatura del pacchetto dalla versione 1.13.0-0 e precedente alla 1.13.0-2, dalla 1.3.2 e precedente alla 1.12.1 è vulnerabile all'iniezione di codice arbitrario tramite la funzione di modello, in particolare quando una proprietà variabile viene passata come argomento perché non viene sanificata. |

| CVE-2021-29469 | Node-redis è un client Redis Node.js. Prima della versione 3.1.1, quando un client è in modalità di monitoraggio, l'espressione regolare utilizzata per rilevare i messaggi di monitoraggio poteva causare un backtracking esponenziale su alcune stringhe. Questo problema potrebbe causare un Denial of Service. Il problema è stato risolto nella versione 3.1.1. |

| CVE-2020-8174 | L'immagine Docker è stata aggiornata per utilizzare Node.js versione 12.22 |

3.2.1

Venerdì 5 marzo 2021 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.2.1. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 180362102 | Bug |

È stato risolto un problema per cui le chiavi JWK con un valore nullo causavano errori nelle applicazioni.

La condizione null viene ora gestita per evitare di passare un valore null in Nota:questa correzione richiede l'upgrade del proxy edgemicro-auth. |

| 179971737 | Bug |

È stato risolto un problema per cui le risposte di stato 4XX / 5XX di destinazione venivano registrate come errori proxy per i proxy edgemicro_*.

Per le transazioni Edge Microgateway, nel dashboard di analisi dei codici di errore di Apigee Edge venivano visualizzati conteggi errati degli errori di destinazione. I codici di errore per gli errori di destinazione venivano conteggiati come errori del proxy. Il problema è stato risolto e ora vengono visualizzati i conteggi degli errori di destinazione corretti. |

| 179674670 | Funzionalità |

È stata aggiunta una nuova funzionalità che consente di filtrare l'elenco dei prodotti API inseriti

in un JWT in base ai codici di stato del prodotto.

I prodotti API hanno tre codici di stato: In attesa, Approvato e Revocato.

È stata aggiunta una nuova proprietà denominata

|

| 178423436 | Bug |

I valori di chiave e secret passati nella CLI o tramite le variabili di ambiente sono visibili

negli argomenti della riga di comando di Esplora processi.

È stato segnalato un problema per cui i valori della chiave e del secret di Edge Microgateway passati dagli argomenti della riga di comando o impostati tramite le variabili di ambiente venivano visualizzati negli argomenti dei processi di lavoro/secondari del nodo dopo l'avvio del microgateway. Per risolvere questo problema per lo scenario delle variabili di ambiente, i valori non sono più visibili negli argomenti della riga di comando di Esplora processi. Se i valori della chiave e del secret vengono passati nella riga di comando durante l'avvio del microgateway, le impostazioni sostituiscono eventuali valori delle variabili di ambiente, se impostati. In questo caso, i valori sono ancora visibili negli argomenti della riga di comando di Process Explorer. |

| 178341593 | Bug |

È stato corretto un errore di documentazione per il plug-in apikeys.

Il file README per il plug-in apikeys

includeva erroneamente una proprietà

La proprietà |

| 179366445 | Bug |

È stato risolto un problema per cui il payload veniva eliminato per tutte le richieste GET

alle destinazioni.

Puoi controllare il comportamento desiderato con un nuovo parametro di configurazione, Ad esempio: edgemicro: enable_GET_req_body: true Secondo la RFC 7231, sezione 4.3.1: GET, un payload di richiesta GET non ha una semantica definita, quindi può essere inviato alla destinazione. |

3.2.0

Giovedì 21 gennaio 2021 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.2.0. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 152640618 | Bug | È stato attivato il plug-in extauth

per impostare l'intestazione x-api-key in modo che

contenga client_id nell'oggetto richiesta quando il token è valido. x-api-key è quindi disponibile per

i plug-in successivi.

|

| 168836123, 172295489, 176462355, 176462872 | Funzionalità | È stato aggiunto il supporto di Node.js 14. |

| 172376835 | Bug | Utilizza l'unità di tempo corretta per l'endpoint /token nel proxy edgemicro-auth.

È stato risolto un problema per cui l'endpoint

La correzione non modifica la durata del periodo di scadenza, ma solo l'unità di tempo. Si applica

solo al campo Se i client si sono basati sul valore Se i client hanno sempre utilizzato i valori nel token JWT per valutare il periodo di aggiornamento del token, non dovrebbero essere necessarie modifiche. |

| 173064680 | Bug | È stato risolto un problema per cui il microgateway terminava la richiesta di destinazione

prima che tutti i blocchi di dati fossero elaborati.

Si tratta di un problema intermittente osservato nelle richieste con dimensioni del payload elevate e introdotto nella release 3.1.7. |

| 174640712 | Bug | Aggiungi una corretta gestione dei dati ai plug-in.

La corretta gestione dei dati è stata aggiunta ai seguenti plug-in: |

Versione 3.1.x

Correzioni di bug e miglioramenti v.3.1.x

3.1.8

Lunedì 16 novembre 2020 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.8. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 169201295 | Bug | I valori numerici e booleani sono stati analizzati in modo errato nei tag delle variabili di ambiente.

La gestione della sostituzione delle variabili di ambiente analizzava tutti i valori come

stringhe, il che comportava errori di analisi per i valori booleani o numerici. Ad esempio, |

| 169202749 | Bug | La sostituzione delle variabili di ambiente non funzionava in alcuni casi.

La gestione della sostituzione delle variabili di ambiente non funzionava per alcuni attributi di configurazione. Per informazioni sulle limitazioni, vedi Impostazione degli attributi di configurazione con valori delle variabili di ambiente. |

| 168732942 | Bug | È stato risolto un problema per cui gli ambiti OAuth non limitavano l'accesso al proxy API

come previsto.

Il flusso |

| 170609716 | Bug | È stato risolto un problema per cui il flusso /refresh nel proxy edgemicro-auth

generava un JWT senza apiProductList.

|

| 170708611 | Bug | Gli ambiti dei prodotti API non sono disponibili per i plug-in personalizzati.

Gli ambiti del prodotto API non sono stati resi disponibili per i plug-in personalizzati né sono stati scritti nel file di configurazione della cache. Consulta Informazioni sulla funzione init() del plug-in per scoprire come i dettagli dell'ambito vengono resi accessibili ai plug-in. |

| 169810710 | Funzionalità | Chiave e segreto salvati nel file di configurazione della cache.

La chiave e il segreto di Edge Microgateway venivano salvati nel file YAML di configurazione della cache a ogni ricarica/avvio. Nella versione 3.1.8, la chiave e il segreto non vengono più salvati nel file di configurazione della cache. Se la chiave e il segreto sono stati scritti in precedenza nel file di configurazione della cache, verranno rimossi. |

| 170708621 | Funzionalità | Impossibile disattivare il plug-in di analisi.

Nelle versioni precedenti di microgateway, il plug-in di analisi era abilitato per impostazione predefinita e non era possibile

disattivarlo. Nella versione 3.1.8 è stato introdotto un nuovo parametro di configurazione, |

| 159571119 | Bug | Errore di valore nullo nell'hook onerror_request nei plug-in personalizzati per

timeout di risposta/socket.

Sono state apportate correzioni per compilare il codice di stato HTTP e il messaggio di errore corretti per gli eventi |

3.1.7

Giovedì 24 settembre 2020 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.7. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 131708105 | Bug | Il plug-in analytics ha gestito in modo errato la risposta nulla delle chiamate axpublisher e ha causato l'uscita dei worker.

|

| 133162200 | Bug | Le informazioni sull'app dello sviluppatore non sono state inserite in Analytics con risposte con stato 403

causate da percorsi di risorse di prodotto non autorizzati o risposte 401

causate da un token scaduto o non valido.

|

| 132194290 | Bug | I record Analytics vengono eliminati quando Apigee Edge rifiuta alcuni record

Analytics.

|

| 158618994 | Bug | Connessioni client Redis eccessive.

|

| 161404373 | Bug | In caso di risposta con stato 404, l'URI proxy completo è stato incluso nel messaggio di risposta. |

| 166356972 | Bug | L'esecuzione di Edge Microgateway con Node.js versione 12.13.x o successive ha generato il seguente errore durante l'esecuzione di plug-in che trasformano il payload della richiesta: {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | Bug | Il ricaricamento manuale di Edge Microgateway con redisBasedConfigCache:true

non funzionava.

|

| 149256174 | Bug | Gli errori del plug-in OAuth non sono stati registrati per gli errori di rete.

|

| 166517190 | Bug | I dati jwk_public_keys non sono stati archiviati e

recuperati da Synchronizer e archiviati in Redis.

|

| 141659881 | Bug | La gestione degli errori del certificato di destinazione non valido

ha mostrato risposte di errore fuorvianti.

|

| 142808699 | Bug | Il plug-in accesscontrol non gestiva correttamente le sezioni "allow" e "deny".

Il microgateway ora elabora correttamente la sezione di negazione e rispetta l'ordine delle sezioni

"allow" e "deny". È stata aggiunta una nuova proprietà |

3.1.6

Giovedì 20 agosto 2020 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.6. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | Funzionalità | Opzioni personalizzate per la posizione dei file di chiavi e certificati per il comando rotatekey.

Per informazioni dettagliate su queste nuove opzioni di comando, vedi Rotazione delle chiavi. |

||||||||||||

| 154838259 | Bug | Correzione della rotazione delle chiavi per più istanze in più data center

Per informazioni dettagliate su queste nuove opzioni di comando, vedi Rotazione delle chiavi. |

||||||||||||

| 145525133 | Funzionalità alpha | Nuove metriche dei plug-in

Per maggiori dettagli, consulta il file README Nuove metriche dei plug-in su GitHub. |

||||||||||||

| 159396879 | Bug | Rimuovere l'helper per i pacchetti inutilizzati | ||||||||||||

| 161092943 | Bug | La convalida del percorso di base non era corretta

Prima della versione 3.1.6, il percorso di base del proxy non veniva abbinato correttamente quando il percorso di base

non terminava con Di seguito viene spiegato ulteriormente il comportamento precedente (corretto nella versione 3.1.6):

Supponiamo che un proxy sia configurato con il percorso di base:

|

||||||||||||

| 160431789 | Bug | Plug-in personalizzati - L'oggetto di configurazione passato a init non viene compilato

La configurazione di Apigee Edge viene resa disponibile nell'oggetto di configurazione per tutti i plug-in personalizzati dopo l'unione con il file di configurazione di Edge Microgateway. Vedi config. |

||||||||||||

| 162758808 | Bug | Nuova configurazione della quota per l'archivio di backup Redis

Puoi utilizzare la seguente configurazione per specificare un archivio di backup Redis per le quote. Per maggiori dettagli, vedi Utilizzare un archivio di backup Redis per la quota. |

3.1.5

Venerdì 26 giugno 2020 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.5. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

Correzioni di bug e miglioramenti:

| ID problema | Tipo | Descrizione |

|---|---|---|

| 159210507 | Funzionalità | Configurazione per escludere l'elaborazione dei plug-in

È stata aggiunta una nuova funzionalità di configurazione per ignorare l'elaborazione dei plug-in per gli URL specificati. Per maggiori dettagli, vedi Configurazione degli URL da escludere per i plug-in. |

| 156986819, 158529319 | Bug | Sono stati risolti i problemi relativi al plug-in json2xml

Sono stati risolti i problemi per cui il plug-in produceva intestazioni Content-Type duplicate e per cui le intestazioni non venivano inviate alla destinazione come previsto in alcuni casi. |

| 156560067, 159688634 | Funzionalità | Utilizzare i valori delle variabili di ambiente nella configurazione È stata aggiunta una funzionalità che consente di specificare le variabili di ambiente utilizzando i tag nel file di configurazione. I tag delle variabili di ambiente specificati vengono sostituiti dai valori effettivi delle variabili di ambiente. Le sostituzioni vengono memorizzate solo in memoria e non nei file di configurazione o cache originali. Per maggiori dettagli, vedi Impostazione degli attributi di configurazione con i valori delle variabili di ambiente. |

| 155077210 | Bug | È stato risolto un problema di formattazione dei log.

È stato risolto un problema per cui l'host di destinazione veniva visualizzato nei log con due punti aggiuntivi accodati. |

| 153673257 | Bug | (Solo Edge for Private Cloud) Prodotti compatibili con Microgateway non recuperati È stato risolto un problema per cui i prodotti compatibili con microgateway non venivano recuperati. Questo problema esisteva solo nelle installazioni di Edge for Private Cloud. |

| 154956890, 155008028, 155829434 | Funzionalità | Supportare il filtro dei prodotti scaricati in base agli attributi personalizzati

Per maggiori dettagli, vedi Filtrare i prodotti in base agli attributi personalizzati. |

| 153949764 | Bug | È stato risolto un problema per cui il processo Edge Microgateway si arrestava in modo anomalo quando

il file di destinazione del log era pieno

La gestione delle eccezioni è stata migliorata per rilevare l'errore e stampare un messaggio nella console. |

| 155499600 | Bug | Sono stati risolti problemi relativi alla rotazione delle chiavi e all'upgrade di KVM

Vedi anche Rotazione delle chiavi JWT. |

3.1.4

Venerdì 23 aprile 2020 abbiamo rilasciato la seguente correzione per Edge Microgateway.

Correzione di bug:

È stato risolto un problema di dipendenza nella versione 3.1.3. La versione 3.1.3 è stata contrassegnata come deprecata nel repository npm. In caso contrario, a questa release si applicano tutte le correzioni di bug e i miglioramenti descritti nelle note di rilascio della versione 3.1.3.

3.1.3

Mercoledì 15 aprile 2020 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.3. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

Correzioni di bug e miglioramenti:

- 153509313: è stato risolto un problema per cui il modulo di debug Node.js causava perdite di memoria. Il problema si verifica nelle versioni 3.1.0, 3.1.1 e 3.1.2.

- 153509313 - È stato risolto un problema per cui lo stesso ID messaggio per due transazioni diverse veniva stampato nell'output di logging.

- 151673570 - È stato risolto un problema per cui Edge Microgateway non veniva aggiornato per utilizzare le nuove API Apigee KVM. Edge Microgateway ora utilizza i nuovi comandi per aggiungere e aggiornare i valori KVM.

- 152822846 - Nelle release precedenti, Edge Microgateway è stato aggiornato in modo che l'elaborazione

della mappatura del percorso delle risorse corrisponda a quella di Apigee Edge. In questa release è stato risolto un problema

per cui il pattern

/literal_string/*non veniva gestito correttamente. Ad esempio,/*/2/*. Vedi anche Configurazione del comportamento di un percorso di risorsa di "/", "/*" e "/**". - 152005003 - Sono state apportate modifiche per attivare gli identificatori con ambito organizzazione e ambiente per le quote.

- 152005003 - Sono state apportate modifiche per attivare gli identificatori con ambito organizzazione e ambiente per le quote. La combinazione di "org + env + appName + productName" viene utilizzata come identificatore della quota.

3.1.2

Lunedì 16 marzo 2020 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.3. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

Correzioni di bug e miglioramenti:

- 151285018 - È stato apportato un miglioramento della funzionalità per aggiungere il supporto del proxy HTTP per il traffico tra Edge Microgateway e le destinazioni di backend. Inoltre, sono stati risolti problemi relativi al supporto del proxy HTTP esistente tra Edge Microgateway e Apigee Edge. Per maggiori dettagli, vedi:

- 149101890 - Il codice di notifica del log per i casi in cui il server di destinazione o il bilanciamento del carico chiude la connessione è stato modificato da ERROR a INFO.

- 150746985 - È stato risolto un problema per cui il comando

edgemicro verifynon funzionava correttamente se nel file di configurazione erano presentiredisBasedConfigCache: trueoquotaUri: https://%s-%s.apigee.net/edgemicro-auth. - 151284716 - È stato apportato un miglioramento per chiudere più rapidamente le connessioni al server quando i worker vengono riavviati durante un ricaricamento.

- 151588764 - Aggiorna la versione di Node.js nell'immagine Docker utilizzata per eseguire Edge Microgateway in un container Docker alla versione 12, perché Node.js v8 è deprecato.

- 151306049 - È stato eseguito un aggiornamento della documentazione per elencare le API di gestione di Apigee Edge utilizzate dai comandi dell'interfaccia a riga di comando Edge Microgateway. Consulta Quali API di gestione utilizza Edge Microgateway?.

3.1.1

Giovedì 20 febbraio abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.1. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

Correzioni di bug e miglioramenti:

-

146069701 - È stato risolto un problema per cui il modulo

microgateway-corenon rispettava le variabili di ambienteHTTP_PROXYeHTTPS_PROXY. Con questa modifica, le impostazioni proxy nel file di configurazione YAML, se specificate, vengono ora ignorate; per specificare il proxy vengono utilizzate solo le variabili di ambiente.Se vuoi specificare la configurazione del proxy nel file di configurazione, devi anche specificare una variabile

HTTP_PROXYche menzioni lo stesso URL proxy di quello specificato nel file di configurazione. Ad esempio, se specifichi la seguente configurazione:edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

Devi specificare anche questa variabile di ambiente:

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 - È stato aggiunto un nuovo parametro di configurazione,

edgemicro.headers_timeout. Questo attributo limita la quantità di tempo (in millisecondi) che il parser HTTP attenderà per ricevere le intestazioni HTTP complete. Ad esempio:edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

Internamente, il parametro imposta l'attributo Node.js

Server.headersTimeoutnelle richieste. (Valore predefinito: 5 secondi in più rispetto all'ora impostata conedgemicro.keep_alive_timeout. Questa impostazione predefinita impedisce ai bilanciatori del carico o ai proxy di interrompere erroneamente la connessione.) 149278885 - È stata aggiunta una nuova funzionalità che consente di impostare il timeout dell'API di destinazione a livello di proxy API anziché utilizzare un'impostazione di timeout globale.

Se imposti la proprietà TargetEndpoint

io.timeout.millisnel proxy API, Edge Microgateway sarà in grado di recuperare questa proprietà e applicare timeout specifici per l'endpoint di destinazione. Se questo parametro non viene applicato, Edge Microgateway utilizza il timeout globale specificato conedgemicro.request_timeout.

3.1.0

Martedì 21 gennaio abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.1.0. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

Correzioni di bug e miglioramenti:

-

144187500 - Quando viene attivato il flag

quotas.failOpen, viene registrato un nuovo evento di livello WARN. Questo flag viene attivato se si verifica un errore di elaborazione della quota o se la richiesta "quota apply" a Edge non riesce ad aggiornare i contatori delle quote remoti. In questo caso, la quota verrà elaborata in base ai conteggi locali solo fino alla successiva sincronizzazione riuscita della quota remota. In precedenza, questo evento veniva registrato solo quando il livello di log era impostato su DEBUG.Ad esempio:

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 - È stato risolto un problema per cui le transazioni in corso o nuove venivano interessate ogni volta che Edge Microgateway rilevava una modifica a un proxy API. Ora, quando viene apportata una modifica a un proxy, Edge Microgateway aggiorna la cache e i nodi di lavoro vengono riavviati. Con questa modifica, le transazioni in corso e le nuove chiamate API inviate al microgateway non sono interessate.

- 146378327 - Il livello di log di

sourceRequest,targetRequest, etargetResponseè stato modificato in INFO. - 146019878 - È stata corretta una discrepanza tra la latenza calcolata per "Rendimento proxy API" in Edge Analytics e gli eventi di log sourceResponse/targetResponse di Edge Microgateway. Ora, la latenza negli eventi di log di Edge Analytics e Microgateway è allineata.

- Modifiche alla logica di corrispondenza di pattern:

- 147027862 - Il plug-in oauth è stato aggiornato per supportare i seguenti pattern di corrispondenza del percorso della risorsa specificati nei prodotti API:

/{literal}**/{literal}*- Qualsiasi combinazione dei due pattern precedenti

Con questa modifica, il plug-in Edge Microgateway ora segue lo stesso pattern matching di Apigee Edge, come spiegato in Configurazione del comportamento di un percorso di risorse di "/", "/*" e "/**".

- 145644205 - Update pattern matching logic of apiKeys plugin to match oauth plugin.

- 147027862 - Il plug-in oauth è stato aggiornato per supportare i seguenti pattern di corrispondenza del percorso della risorsa specificati nei prodotti API:

- 143488312 - È stato risolto un problema per cui gli spazi iniziali o finali nel parametro ID client causavano la creazione di un elenco di prodotti JWT vuoto per le richieste di token OAuth e chiave API.

- 145640807 e 147579179: è stata aggiunta una nuova funzionalità che consente a un'istanza speciale di Edge Microgateway chiamata "sincronizzatore" di recuperare i dati di configurazione da Apigee Edge e scriverli in un database Redis locale. Altre istanze di microgateway possono quindi essere configurate per leggere i dati di configurazione dal database. Questa funzionalità aggiunge un livello di resilienza a Edge Microgateway.

Consente alle istanze di microgateway di avviarsi e funzionare senza dover comunicare con

Apigee Edge. Per maggiori dettagli, vedi

Utilizzare lo strumento di sincronizzazione.

Al momento la funzionalità di sincronizzazione è supportata per l'utilizzo con Redis 5.0.x.

Versione 3.0.x

Correzioni di bug e miglioramenti v.3.0.x

3.0.10

Venerdì 8 novembre abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.0.10. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

Correzioni di bug e miglioramenti:

-

142677575 - È stato eseguito un aggiornamento delle funzionalità in modo che la corrispondenza dei pattern per i percorsi delle risorse utilizzati nei prodotti API per Edge Microgateway ora sia in linea con la corrispondenza dei pattern dei percorsi delle risorse utilizzata da Apigee Edge, come descritto in Configurazione del comportamento di un percorso delle risorse di "/", "/*" e "/**".

Nota: se utilizzi un pattern di risorse composto come

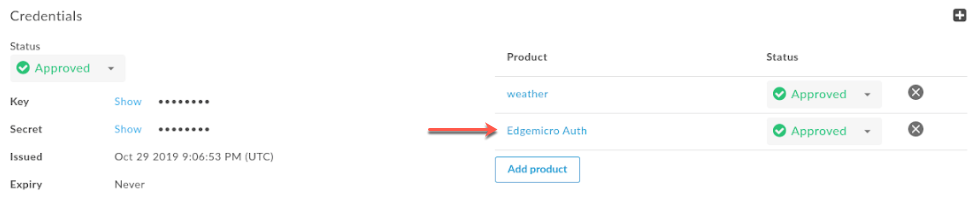

/*/2/**, devi assicurarti che il proxyedgemicro_authvenga aggiunto a un prodotto API autonomo. Dopodiché, devi includere il prodotto nell'app per sviluppatori del proxy, come illustrato nello screenshot seguente:

Nota: la proprietà di configurazione

features.isSingleForwardSlashBlockingEnabled, come descritto in Configurazione del comportamento di un percorso di risorsa di "/", "/*" e "/**", non è supportata per Edge Microgateway. 143740696 - La struttura di configurazione di

quotasè stata modificata (vedi anche le note di rilascio per la versione 3.0.9). La proprietàquotasviene utilizzata per configurare il plug-in quota. La modifica della struttura è stata apportata per migliorare la chiarezza degli elementi di configurazione. Per configurare il plug-in quota, utilizza la seguente configurazione YAML. Tieni presente che la proprietà di configurazione si chiamaquotas. Per i dettagli sulle singole proprietà di configurazione diquotas, consulta Opzioni di configurazione per la quota.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 - È stata aggiunta una nuova funzionalità che consente di utilizzare Redis come archivio di supporto delle quote.

Se

useRedisè true, viene utilizzato il modulo volos-quota-redis. Se true, la quota è limitata solo alle istanze Edge Microgateway che si connettono a Redis. Se false, il modulo volos-quota-apigee viene utilizzato come archivio di backend e il contatore delle quote è globale. Per maggiori dettagli, vedi Opzioni di configurazione per la quota. Ad esempio:edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 - Il tempo di scadenza predefinito per i token generati dal proxy

edgemicro-authè stato modificato da 108.000 millisecondi (1,8 minuti) a 1800 secondi (30 minuti). - 143551282 - Per supportare le organizzazioni abilitate a SAML, il comando

edgemicro genkeysè stato aggiornato per includere un parametro‑‑token. Questo parametro ti consente di utilizzare un token OAuth per l'autenticazione anziché nome utente/password. Per maggiori dettagli, vedi Generazione delle chiavi.

3.0.9

Venerdì 11 ottobre abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.0.9. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

Correzioni di bug e miglioramenti:

- 141989374 - È stata aggiunta una nuova funzionalità "fail open" per il plug-in quota.

Quando questa funzionalità è abilitata, se si verifica un errore di elaborazione della quota

o se la richiesta "quota apply" a Edge non riesce ad aggiornare i contatori delle quote remote, la quota

verrà elaborata in base ai conteggi locali solo fino alla successiva sincronizzazione riuscita delle quote remote. In entrambi i casi, nel

oggetto richiesta viene impostato un flag

quota-failed-open.Per abilitare la funzionalità di "fail open" della quota, imposta la seguente configurazione:

quotas : failOpen : true

Nota: inoltre, il nome del flag dell'oggetto richiesta

fail-opendel plug-in OAuth è stato modificato inoauth-failed-open. - 142093764 - È stata apportata una modifica alla configurazione del proxy

edgemicro-authper evitare superamenti delle quote. La modifica consiste nell'impostazione del tipo di quota su calendario. Per utilizzare questo miglioramento, devi aggiornareedgemicro-authalla versione 3.0.7 o successive. - 142520568 - È stata aggiunta una nuova funzionalità per abilitare la registrazione dell'ID MP (message processor) nelle risposte relative alla quota. Per utilizzare questa funzionalità, devi aggiornare

il proxy

edgemicro-authalla versione 3.0.7 o successive e impostare la seguente configurazione:quotas: useDebugMpId: true

Quando

useDebugMpIdè impostato, le risposte alla quota da Edge conterranno l'ID MP e verranno registrate da Edge Microgateway. Ad esempio:{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

Giovedì 26 settembre abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.0.8. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

Correzioni di bug e miglioramenti:

- 140025210 - È stata aggiunta una nuova funzionalità "fail open". Questa funzionalità consente l'elaborazione delle API di continuare se

un token JWT scaduto non può essere aggiornato a causa di un errore di connessione che impedisce

una chiamata di verifica della chiave API riuscita al proxy

edgemicro-auth.La funzionalità consente di impostare un periodo di tolleranza durante il quale il vecchio token rimane nella cache e viene riutilizzato fino alla scadenza del periodo di tolleranza. La funzionalità consente a Edge Microgateway di continuare a elaborare le richieste in caso di errore di connessione temporaneo. Quando la connettività viene ripristinata e una chiamata riuscita all'API Verify viene eseguita, viene recuperato un nuovo JWT che sostituisce il vecchio JWT nella cache.

Per configurare la nuova funzionalità "fail open":

- Imposta le seguenti proprietà nella sezione

oauthdel file di configurazione di Edge Microgateway:oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

Ad esempio:

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

In questo esempio, il vecchio token verrà utilizzato per 5 secondi se non può essere aggiornato a causa di un problema di connettività. Dopo 5 secondi, verrà restituito un errore di autenticazione.

- Imposta le seguenti proprietà nella sezione

- 141168968 - È stato eseguito un aggiornamento per includere

correlation_idin tutti gli output dei log dei plug-in. Inoltre, i livelli di log per alcuni log sono stati modificati inerrorin base alle esigenze. - 140193349 - È stato apportato un aggiornamento al proxy

edgemicro-authper richiedere la verifica della chiave e del secret di Edge Microgateway a ogni richiesta di verifica della chiave API. Edge Microgateway è stato aggiornato per inviare sempre la chiave e il secret a ogni richiesta di verifica della chiave API. Questa modifica impedisce ai client di ottenere un JWT solo con una chiave API. - 140090250 - È stato eseguito un aggiornamento per aggiungere la registrazione diagnostica per l'elaborazione delle quote. Con questa modifica, ora è possibile correlare l'output del log delle quote con il resto dei log di Edge Microgateway.

3.0.7

Giovedì 12 settembre abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Versioni dei componenti:

La tabella seguente elenca i numeri di versione dei singoli progetti di componenti associati a Edge Microgateway 3.0.7. Tieni presente che poiché ogni componente è un progetto separato, i numeri di rilascio potrebbero non corrispondere alla versione principale del prodotto:

| microgateway | core | config | plug-in | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

Correzioni di bug e miglioramenti:

140075602 - È stato apportato un aggiornamento al plug-in OAuth per restituire un codice di stato 5xx, se opportuno. In precedenza, il plug-in restituiva solo codici di stato 4xx in tutti i casi diversi da 200. Ora, per qualsiasi risposta al messaggio che non sia uno stato 200, verrà restituito il codice 4xx o 5xx esatto, a seconda dell'errore.

Questa funzionalità è disattivata per impostazione predefinita. Per attivare questa funzionalità, aggiungi la proprietà

oauth.useUpstreamResponse: truealla configurazione di Edge Microgateway. Ad esempio:oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 - Nella release 3.0.6 è stata aggiunta una nuova proprietà di configurazione,

quota.quotaUri. Imposta questa proprietà di configurazione se vuoi gestire le quote tramite il proxyedgemicro-authche viene implementato nella tua organizzazione. Se questa proprietà non è impostata, l'endpoint quota utilizza per impostazione predefinita l'endpoint Edge Microgateway interno. Ad esempio:edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

Nella release 3.0.7,

edgemicro-authè stato aggiornato per accettare questa nuova configurazione. Per utilizzare la proprietàquotaUri, devi eseguire l'upgrade al proxyedgemicro-authpiù recente. Per maggiori dettagli, vedi Upgrade del proxy edgemicro-auth. - 140470888 - È stata aggiunta un'intestazione di autorizzazione

alle chiamate di quota per fornire l'autenticazione.

Inoltre, il proxy

edgemicro-authè stato modificato per rimuovere "organization" dall'identificatore di quota. Poiché l'endpoint quota si trova nell'organizzazione del cliente, l'identificatore quota non è più necessario. - 140823165 - Il seguente nome della proprietà:

edgemicro: keepAliveTimeoutè stato documentato in modo errato nella versione 3.0.6. Il nome corretto della proprietà è:

edgemicro: keep_alive_timeout - 139526406 - È stato corretto un bug per cui si verificava un conteggio errato della quota se l'app di uno sviluppatore aveva più prodotti. La quota viene ora applicata correttamente a ogni prodotto in un'app che contiene più prodotti. La combinazione di "appName + productName" viene utilizzata come identificatore della quota.

3.0.6

Giovedì 29 agosto abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

- 138633700 - Aggiunta di una nuova proprietà di configurazione,

keepAliveTimeout. Questa proprietà ti consente di impostare il timeout di Edge Microgateway (in millisecondi). (Valore predefinito: 5000 millisecondi)Ad esempio:

edgemicro: keep_alive_timeout: 600

- 140090623 - Aggiunta di una nuova proprietà di configurazione,

quotaUri. Imposta questa proprietà di configurazione se vuoi gestire le quote tramite il proxyedgemicro-authche viene implementato nella tua organizzazione. Se questa proprietà non è impostata, l'endpoint quota utilizza per impostazione predefinita l'endpoint Edge Microgateway interno. Ad esempio:edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

Per utilizzare questa funzionalità, devi prima eseguire il deployment dell'ultima versione del proxy

edgemicro-authnella tua organizzazione. Per maggiori dettagli, vedi Eseguire l'upgrade del proxy edgemicro-auth. - 138722809 - Aggiunta di una nuova proprietà di configurazione,

stack_trace. Questa proprietà consente di controllare se le analisi dello stack vengono visualizzate nei file di log. Ad esempio:stack_trace: false

Se

stack_traceè impostato sutrue, la traccia dello stack verrà stampata nei log. Se è impostato sufalse, lo stack trace non verrà stampato nei log.

3.0.5

Giovedì 15 agosto abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Bug corretti- 139005279 - È stato risolto un problema per cui il comando

edgemicro statusnon restituiva il numero corretto di processi di lavoro. - 138437710 - È stato risolto un problema nella classe ExitCounter che impediva la scrittura del log corretto.

- 139064652 - Aggiunta della possibilità di aggiungere livelli di logging

traceedebugper i log di eventi e di sistema. Per ora è stata aggiunta solo la funzionalità per aggiungere questi livelli di log. Attualmente, i livelli di log disponibili sonoinfo,warneerror. - 139064616 - L'output dei log è stato standardizzato per tutte le istruzioni di log della console. Le istruzioni di logging della console ora includono questi attributi:

- Timestamp

- Nome componente

- ID processo

- Messaggio di log della console

- 138413755 - Migliora i messaggi di log relativi alla chiave e al secret JWT per questi comandi CLI: cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey e configure.

- 138413577 - Aggiungi e migliora la gestione degli errori per i timeout del servizio di backend.

- 138413303 - Aggiungi e migliora la gestione degli errori per i timeout di risposta e socket.

- 138414116 - Aggiungere e migliorare la gestione degli errori per gli errori "Connection refused".

3.0.4

Giovedì 1° agosto abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

- 134445926 - Miglioramenti all'autenticazione interna di Edge Microgateway.

- 137582169 - Risolto un problema per cui venivano avviati processi indesiderati. I processi aggiuntivi hanno causato il ricaricamento dei plug-in e l'utilizzo di memoria eccessiva. Edge Microgateway ora mantiene il numero di processi entro il limite previsto.

- 137768774 - Miglioramenti del messaggio di log:

- Log delle transazioni (richieste) ripuliti.

- Sono stati aggiunti altri messaggi di log, se necessario.

- Spostati i messaggi di log delle transazioni (richieste) dall'output della console al file di log pertinente.

- I log della console sono stati aggiornati per utilizzare una funzione di logging centralizzata.

- 138321133, 138320563 - Modifica interna fondamentale al buffer di quota per consentire futuri miglioramenti della quota.

3.0.3

Martedì 23 luglio abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

- Miglioramenti della registrazione: i log di runtime esistenti utilizzano una nuova funzione

eventLog()che acquisisce e registra i dati di runtime in un formato coerente. Le informazioni del log includono:- Timestamp (ISO 8601: AAAA-MM-GGTHH:mm:ss.sssZ).

- Livello di log (errore, avviso o informazioni).

- Nome host: il nome host richiedente dall'intestazione della richiesta.

- ID processo: se esegui un cluster di processi Node.js, questo è l'ID del processo in cui si è verificata la registrazione.

- Nome dell'organizzazione Apigee.

- Il nome dell'ambiente nell'organizzazione.

- Nome del proxy API.

- Indirizzo IP client.

- ClientId.

- ID correlazione (non impostato al momento).

- Nome del componente Edge Microgateway.

- Messaggio personalizzato: alcuni oggetti potrebbero stampare informazioni aggiuntive trasmesse a questa proprietà di errore.

- Metodo di richiesta (se richiesta HTTP).

- Codice di stato della risposta (se richiesta HTTP).

- Messaggio di errore.

- Codice di errore: se un oggetto include un codice di errore, questo viene stampato in questa proprietà.

- Tempo impiegato.

- Sistema operativo indicatore di fine riga.

I valori delle proprietà null generano parentesi vuote,

[].L'esempio seguente mostra il formato del log:

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- Rendimento: i prodotti API non venivano filtrati in base all'ambiente. Il problema è stato risolto. (135038879)

- Varie integrazioni di test funzionali e miglioramenti della qualità del codice.

3.0.2

Mercoledì 3 luglio 2019 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

Qualità del codice: il codice è stato esaminato per verificarne la qualità e sono state apportate modifiche per

soddisfare gli standard di qualità richiesti dagli utenti. Abbiamo risolto gli errori e gli avvisi relativi alla qualità del codice

derivanti da JSHint.

Di conseguenza, sono stati identificati e corretti alcuni errori di codice effettivi. Tutti i moduli di Apigee Edge Microgateway

sono stati sottoposti a questa procedura. Consulta i commit del 28 giugno e del 2 luglio per

microgateway-config,

microgateway-core,

microgateway-plugins e

microgateway.

Tutti i moduli con modifiche alla qualità del codice sono stati testati con strumenti interni che verificano l'esecuzione di Edge Microgateway per i casi d'uso dei clienti.

3.0.1

Venerdì 21 giugno 2019 abbiamo rilasciato le seguenti correzioni e miglioramenti per Edge Microgateway.

- 134834551 - Modifica le versioni di Node.js supportate per Edge Microgateway

(versioni di Node.js supportate: 8 e 12; le versioni 7, 9 e 11 sono sperimentali) - 134751883 - Edge Microgateway si arresta in modo anomalo durante il ricaricamento sotto carico

- 134518428 - L'endpoint Products per Edge Microgateway restituisce 5XX se il pattern di filtro è errato

- 135113408 - Workers should restart if they terminate unexpectedly

- 134945852 - tokenCacheSize non viene utilizzato nel plug-in OAuth

- 134947757 - set cacheTTL in oauth plug-in

- 135445171 - gracePeriod calculation in OAuth is not correct

- Utilizza il modulo memored fornito con l'installazione di Edge Microgateway

- 135367906 - Controllo sicurezza

Versione 2.5.x

Nuove funzionalità e miglioramenti v.2.5.x

(Correzione 2.5.38, 06/07/2019)

I JWT formattati in modo errato possono causare l'arresto anomalo dei worker quando utilizzano la cache dei token. Correzione nel modulo microgateway-plugins di Edge. (b/134672029)

(Aggiunto nella versione 2.5.37) Aggiungi l'opzione CLI edgemicro-cert -t.

L'opzione edgemicro cert -t ti consente di specificare un token OAuth per

autenticare le API di gestione. Vedi anche Gestire i certificati.

(Aggiunto nella versione 2.5.35) Aggiungi il supporto per il debug di Edge Microgateway utilizzando edgemicroctl.

Puoi utilizzare il flag mgdebug con edgemicroctl. Vedi anche

Attività di integrazione di Kubernetes.

(Aggiunto nella versione 2.5.35) Attiva una build di Windows per edgemicroctl.

(Aggiunta 2.5.31) Nuova API edgemicro-auth/token

È stata aggiunta una nuova API edgemicro-auth/token che consente di trasmettere il client/secret come intestazione di autorizzazione di base codificata in Base64 e grant_type come parametro del modulo. Consulta Ottenere direttamente i token di tipo bearer.

(Correzione 2.5.31) La configurazione privata non rispetta il flag del token

È stato risolto un problema per cui la configurazione di Edge Microgateway per l'utilizzo di un token di accesso OAuth2 su Edge for Private Cloud non funzionava correttamente (il token non veniva rispettato).

Docker: supporto per l'utilizzo di certificati autofirmati

(Aggiunto 2.5.29) Se utilizzi un'autorità di certificazione (CA) non considerata attendibile per impostazione predefinita da

Node.js, puoi utilizzare il parametro NODE_EXTRA_CA_CERTS quando esegui un container Docker

con Edge Microgateway.

Per maggiori dettagli, vedi Utilizzare una CA non attendibile da Node.js.

Docker: supporto di TLS

(Aggiunto nella versione 2.5.29) Edge Microgateway in esecuzione in un container Docker ora supporta TLS per le richieste in entrata al server Edge Microgateway (richieste in uscita) e per le richieste in uscita da Edge Microgateway a un'applicazione di destinazione (richieste in entrata).

Gli esempi riportati di seguito spiegano in dettaglio come configurare queste configurazioni TLS:

In questi esempi, vedrai come utilizzare il punto di montaggio del container /opt/apigee/.edgemicro per caricare

i certificati, a cui viene fatto riferimento nel file di configurazione di Edge Microgateway.

Docker: supporto del proxy delle richieste

(Aggiunto 2.5.27) Se esegui Edge Microgateway in un container Docker, puoi utilizzare queste opzioni per controllare il comportamento del proxy quando il microgateway viene eseguito dietro un firewall:

HTTP_PROXYHTTPS_PROXYNO_PROXY

Per maggiori dettagli, vedi Eseguire Edge Micro come container Docker.

Docker: istruzioni aggiornate per il plug-in

(Aggiunto il 27/05/2022) Se esegui Edge Microgateway in un container Docker, ora hai due opzioni per il deployment dei plug-in. Una delle opzioni, che utilizza un punto di montaggio Docker, è nuova. L'altra opzione esisteva in precedenza, è sostanzialmente invariata, ma il Dockerfile è stato aggiornato. Per i dettagli, consulta i seguenti link:

- Opzione A: monta la directory dei plug-in su un volume (novità)

- Opzione B: incorpora i plug-in nel contenitore (aggiornato)

Nuovo supporto dei token OAuth per il comando di upgrade di KVM

(Aggiunto nella versione 2.5.27) Puoi utilizzare un token OAuth con il comando upgradekvm. Per maggiori dettagli, vedi

Eseguire l'upgrade di KVM.

Separazione delle API in Edge Analytics

(Aggiunto il 25/02/2026) I nuovi flag del plug-in di analisi ti consentono di separare un percorso API specifico in modo che venga visualizzato come un proxy separato nei dashboard di Edge Analytics. Ad esempio, puoi separare le API di controllo di integrità per evitare di confonderle con le chiamate API effettive. Per saperne di più, vedi Escludere i percorsi dall'analisi.

Configurazione di un proxy locale

(Aggiunto il 25/02/2025) Con un proxy locale, non è necessario creare manualmente un proxy compatibile con microgateway su Apigee Edge. Il microgateway utilizzerà invece il percorso di base del proxy locale. Per ulteriori informazioni, vedi Utilizzare la modalità proxy locale.

Utilizzo della modalità autonoma

(Aggiunto nella versione 2.5.25) Puoi eseguire Edge Microgateway completamente disconnesso da qualsiasi dipendenza di Apigee Edge. Questo scenario, chiamato modalità autonoma, ti consente di eseguire e testare Edge Microgateway senza una connessione a internet. Per maggiori informazioni, consulta Esecuzione di Edge Microgateway in modalità autonoma.

Revoca delle chiavi

(Aggiunta 2.5.19) È stato aggiunto un nuovo comando CLI che revoca le credenziali della chiave e del secret per una configurazione di Edge Microgateway.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

Supporto Docker

(Aggiunto il 2.5.19) Ora puoi scaricare l'ultima release di Edge Microgateway come immagine Docker:

docker pull gcr.io/apigee-microgateway/edgemicro:latest

Supporto di Kubernetes

(Aggiunto il 2/5/19) Puoi eseguire il deployment di Edge Microgateway come servizio o come gateway sidecar davanti ai servizi di cui è stato eseguito il deployment in un cluster Kubernetes. Vedi: Integrare Edge Microgateway con Kubernetes: panoramica.

Supporto dell'opzione TCP nodelay

(Aggiunta 2.5.16) È stata aggiunta una nuova impostazione di configurazione, nodelay, alla configurazione di Edge Micro.

Per impostazione predefinita, le connessioni TCP utilizzano l'algoritmo

Nagle per memorizzare i dati nel buffer prima di inviarli. L'impostazione di nodelay su true

disattiva questo comportamento (i dati vengono inviati immediatamente ogni volta

che viene chiamato socket.write()). Per ulteriori dettagli, consulta anche la documentazione di Node.js.

Per attivare nodelay, modifica il file di configurazione di Edge Micro come segue:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

Nuove opzioni della CLI per il monitoraggio permanente

(Aggiunto nella versione 2.5.12) Sono stati aggiunti nuovi parametri al comando edgemicro forever. Questi parametri ti consentono di specificare la posizione del file forever.json e di avviare o interrompere il processo in background Forever. Vedi anche Monitoraggio continuo

| Parametro | Descrizione |

|---|---|

-f, --file | Specifica la posizione del file forever.json. |

-a, --action | start o stop. Il valore predefinito è start. |

Esempi:

Per avviare Forever:

edgemicro forever -f ~/mydir/forever.json -a start

Per interrompere Forever:

edgemicro forever -a stop

Rotazione delle chiavi JWT

È stata aggiunta una nuova funzionalità che consente di ruotare le coppie di chiavi pubblica/privata utilizzate per generare i token JWT utilizzati per la sicurezza OAuth su Edge Microgateway. Vedi Rotazione delle chiavi JWT.

Filtro dei proxy API scaricati

Per impostazione predefinita, Edge Microgateway scarica tutti i proxy nella tua organizzazione Edge che iniziano con il prefisso di denominazione "edgemicro_". Puoi modificare questa impostazione predefinita per scaricare i proxy i cui nomi corrispondono a un pattern. Consulta Filtrare i proxy scaricati.

Specificare i prodotti senza proxy API

In Apigee Edge, puoi creare un prodotto API che non contenga proxy API. Questa configurazione del prodotto consente a una chiave API associata a quel prodotto di funzionare con qualsiasi proxy di cui è stato eseguito il deployment nella tua organizzazione. A partire dalla versione 2.5.4, Edge Microgateway supporta questa configurazione del prodotto.

Supporto per il monitoraggio continuo

Edge Microgateway ha un file forever.json che puoi configurare per

controllare il numero di riavvii di Edge Microgateway e gli intervalli tra un riavvio e l'altro. Questo file

configura un servizio chiamato forever-monitor, che gestisce Forever in modo programmatico. Vedi

Monitoraggio continuo.

Gestione centralizzata del file di configurazione di Edge Micro

Se esegui più istanze di Edge Microgateway, potresti voler gestire le relative configurazioni da un'unica posizione. Puoi farlo specificando un endpoint HTTP da cui Edge Micro può scaricare il file di configurazione. Vedi Specificare un endpoint del file di configurazione.

Supporto dell'opzione CLI forever

(Aggiunto nella versione 2.5.8) Utilizza il comando edgemicro forever [package.json] per specificare la posizione del file forever.json. Prima dell'aggiunta di questo comando, il file di configurazione

doveva trovarsi nella directory principale di Edge Microgateway.

Ad esempio:

edgemicro forever ~/mydir/forever.json

Aggiunta dell'opzione configUrl al comando di ricarica

(Aggiunta nella versione 2.5.8) Ora puoi utilizzare l'opzione --configUrl o -u con il

comando edgemicro reload.

Periodo di tolleranza per le discrepanze temporali dei JWT

(Aggiunto nella versione 2.5.7) Un attributo gracePeriod nella configurazione OAuth aiuta a prevenire errori causati da lievi discrepanze tra l'orologio di sistema e gli orari Not Before (nbf) o Issued At (iat) specificati nel token di autorizzazione JWT. Imposta questo attributo sul numero di secondi da consentire per queste discrepanze. Consulta gli attributi OAuth.

(Aggiunto nella versione 2.5.7) Un attributo gracePeriod nella configurazione OAuth aiuta a prevenire errori causati da lievi discrepanze tra l'orologio di sistema e gli orari Not Before (nbf) o Issued At (iat) specificati nel token di autorizzazione JWT. Imposta questo attributo sul numero di secondi da consentire per queste discrepanze. Consulta gli attributi OAuth.

Bug corretti v2.5.x

- (Problema n. 236) Correzione di un errore ortografico nello svuotamento della cache.

- (Problema n. 234) Ricarica si arresta in modo anomalo per Edge Microgateway 2.5.35.

- (Problema n. 135) Errore di riferimento host virtuale non valido "secure" quando si utilizza l'opzione -v. Questa correzione modifica il proxy edgemicro-auth prima del deployment per assicurarsi che gli host virtuali corrispondano esattamente a quanto specificato nel flag "-v". Inoltre, puoi specificare un numero qualsiasi e un nome qualsiasi per l'host virtuale (non più limitato a default e secure).

- (Problema n. 141) Il comando edgemicro reload non supporta l'opzione del file di configurazione -c. Il problema è stato risolto.

- (Problema n. 142) Edge Microgateway segnala la crittografia ritirata al momento dell'installazione. Il problema è stato risolto.

- (Problema n. 145) La quota non funziona con Edge Microgateway. Il problema è stato risolto.

- (Problema della community Apigee: EMG - JWT token validated against both API Proxies and Resource URI in OAUTH) JWT token validated against both API Proxies and Resource URI in OAUTH. Il problema è stato risolto.

- (Problema della community Apigee: Microgateway funziona anche senza token OAuth nell'intestazione) Microgateway non funziona con OAuth. Il problema è stato risolto.

- Correggi pidPath su Windows.

- (Problema n. 157) È stato risolto il problema che causava il seguente messaggio di errore:

ReferenceError: deployProxyWithPasswordnon è definito. - (Problema n. 169) Aggiorna le dipendenze Node.js (npm audit)

- Il proxy

edgemicro-authora utilizza i criteri JWT di Edge. Il proxy non dipende più da Node.js per fornire il supporto JWT.

Versione 2.4.x

Nuove funzionalità e miglioramenti v.2.4.x

1. Imposta un alias personalizzato per il proxy edgemicro-auth (PR 116)

Puoi modificare il basepath predefinito per il proxy edgemicro-auth. Per impostazione predefinita, il percorso di base è /edgemicro-auth. Per modificarlo, utilizza il flag -x nel comando edgemicro configure.

Esempio:

edgemicro configure -x /mypath …

2. Supporto dei caratteri jolly per i percorsi di base (PR 77)

Puoi utilizzare uno o più caratteri jolly "*" nel percorso di base di un proxy edgemicro_*. Ad esempio, un percorso di base /team/*/members consente ai client di chiamare https://[host]/team/blue/members e https://[host]/team/green/members senza che tu debba creare nuovi proxy API per supportare nuovi team. Tieni presente che /**/ non è supportato.

Importante:Apigee NON supporta l'utilizzo di un carattere jolly "*" come primo elemento di un percorso di base. Ad esempio, questo NON è supportato: /*/search.3. Percorso di configurazione personalizzato aggiunto alla CLI per la configurazione di Private Cloud (PR 99)