Vous consultez la documentation Apigee Edge.

Accédez à la documentation Apigee X.

Version 3.3.x

Correction de bugs et améliorations v.3.3.x

3.3.8

Le 16 décembre 2025, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 430058436 | Fonctionnalité |

Edge Microgateway (EMG) est désormais compatible avec Node.js version 24, ce qui correspond aux versions LTS active et LTS de maintenance actuelles de Node.js. La version 18 de Node.js n'est plus compatible. |

| 135435674 | Fonctionnalité |

Pour améliorer la facilité de maintenance et simplifier le processus de publication, les composants |

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.8. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | plug-ins | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

Problèmes de sécurité résolus

3.3.7

Le 17 juillet 2025, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 191613108 | Fonctionnalité |

Edge Microgateway (EMG) a été amélioré pour prendre en charge les modèles d'URL avec caractères génériques dans la configuration La fonctionnalité mise à jour permettait l'exclusion conditionnelle de plug-ins en fonction d'URL dynamiques ou de correspondance de modèles. Cette modification était rétrocompatible, ce qui garantissait que les configurations d'URL statiques existantes restaient entièrement fonctionnelles sans nécessiter de modifications. Par exemple,

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | Fonctionnalité |

Les données analytiques Edge Microgateway (EMG) incluent EMG a été mis à jour pour remplir automatiquement chaque enregistrement Analytics avec un UUID unique pour |

| 422696257 | Bug |

La stabilité du système a été considérablement améliorée grâce à la résolution d'un problème de plantage critique. La solution consistait à identifier et à corriger une erreur de configuration dans un module interne, qui avait précédemment provoqué une boucle de processus récurrente entraînant une surcharge du système. Cette correction ciblée a éliminé la boucle, ce qui a permis d'obtenir un système plus robuste et plus fiable. |

Problèmes de sécurité résolus

3.3.6

Le 16 avril 2025, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.6. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

Problèmes de sécurité résolus

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

Le vendredi 20 décembre 2024, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.5. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 383024578 | Fonctionnalité |

Nous avons ajouté la compatibilité avec Node.js version 22 et supprimé la compatibilité avec la version 16. Si vous utilisez Node.js v18, Edge Microgateway affiche le message d'erreur suivant au démarrage : current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 Si vous exécutez une version antérieure de Node.js, le message d'erreur suivant s'affiche : You are using a version of NodeJS that is not supported |

Problèmes de sécurité résolus

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

Le 18 septembre 2024, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.4. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 675987751 | Bug |

Correction d'un problème qui empêchait Edge Microgateway de consigner les adresses IP des clients. |

Problèmes de sécurité résolus

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

Le 25 avril 2024, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.3. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 315939218 | Supprimée |

Le plug-in client Eureka a été supprimé d'Edge Microgateway. La suppression de cette fonctionnalité n'a aucune incidence sur la fonctionnalité de base d'Edge Microgateway ni sur la réécriture des URL cibles. Pour en savoir plus, consultez Réécriture des URL cibles dans les plug-ins. |

| 283947053 | Supprimée |

La compatibilité avec |

Problèmes de sécurité résolus

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

Le 18 août 2023, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.2. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 296187679 | Fonctionnalité |

Les versions de Node.js compatibles sont les suivantes : 16, 18 et 20. À partir de la version 3.3.2, les commandes de la CLI Edge Microgateway ne fonctionneront que sur les versions compatibles. L'exécution de commandes CLI sur des versions non compatibles génère une erreur. Consultez également Logiciels et versions compatibles avec Apigee. |

| 283947053 | Bug |

Un problème a été résolu. Il entraînait le renvoi du premier produit d'API dans la liste des produits d'API associés à une application par Edge Microgateway. Nous déterminons désormais le produit d'API correct à renvoyer en fonction de la requête. |

| 274443329 | Bug |

Un problème a été résolu, qui entraînait l'extraction d'une version obsolète de l'image par Docker.

La version du nœud Docker a été mise à jour vers Node.js version 18. Nous allons maintenant créer l'image Docker avec la version |

Problèmes de sécurité résolus

Aucune.

3.3.1

Le 7 juin 2022, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.1. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 220885293 | Fonctionnalité |

La version 16 de Node.js est désormais compatible. |

| 231972608 | Bug |

Correction d'un problème où la commande |

| 233315475 | Bug |

Correction d'un problème où le plug-in |

| 221432797 | Modifier |

La version Docker Node.js de l'image Edge Microgateway de base a été mise à niveau vers Node.js 14. |

| 215748732 | Fonctionnalité |

La prise en charge de l'authentification par jeton SAML a été ajoutée à la commande revokekeys.

Vous pouvez désormais transmettre un jeton SAML au lieu d'un nom d'utilisateur et d'un mot de passe à l'aide de l'option Pour en savoir plus, consultez la documentation de référence sur la ligne de commande. |

| 218723889 | Mise à jour de la documentation |

La documentation a été mise à jour pour inclure un lien vers les plug-ins Edge Microgateway compatibles stockés sur GitHub. Consultez la section Plug-ins existants fournis avec Edge Microgateway. |

Problèmes de sécurité résolus

| ID du problème | Description |

|---|---|

| CVE-2021-23413 | Cela affecte le package jszip avant la version 3.7.0. La création d'un fichier ZIP avec des noms de fichiers définis sur les valeurs du prototype d'objet (par exemple, proto, toString, etc.) entraîne le renvoi d'un objet avec une instance de prototype modifiée. |

3.3.0

Le 4 février 2022, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.3.0. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 219556824 | Problème connu | La passerelle Edge Microgateway 3.3.0 n'est pas compatible avec la commande npm audit fix.

L'exécution de

Si vous exécutez

Pour résoudre le problème, exécutez la commande suivante pour restaurer la version correcte de npm install apigeetool@0.15.1 Ce problème sera résolu dans une prochaine version d'Edge Microgateway. |

| 138622990 | Fonctionnalité |

Un nouveau indicateur pour le plug-in Quota, |

| 192534424 | Bug |

Un problème a été résolu : le code de réponse affiché dans les données analytiques Apigee ne correspondait pas au code de réponse Edge Microgateway. |

| 198986036 | Optimisation | Edge Microgateway récupère désormais la clé publique d'un fournisseur d'identité (IdP) à chaque intervalle d'interrogation et met également à jour la clé si la clé publique de l'IdP change.

Auparavant, le plug-in extauth ne pouvait pas mettre à jour la clé publique sans recharger Edge Microgateway si la clé publique d'un fournisseur d'identité changeait.

|

| 168713541 | Bug |

La documentation a été améliorée pour expliquer comment configurer TLS/SSL pour plusieurs cibles. Consultez Utiliser les options SSL/TLS du client. |

| 171538483 | Bug |

La documentation a été modifiée pour corriger la convention d'attribution de noms des fichiers journaux. Consultez les conventions d'attribution de noms pour les fichiers journaux. |

| 157908466 | Bug |

La documentation a été modifiée pour expliquer correctement comment installer une version spécifique d'Edge Microgateway. Consultez Mettre à niveau Edge Microgateway si vous disposez d'une connexion Internet. |

| 215748427 | Bug | Un problème a été résolu : la commande revokekeys renvoyait une erreur lors de la révocation d'une clé à l'aide d'une paire clé/secret existante. |

| 205524197 | Bug | La documentation a été mise à jour pour inclure la liste complète des niveaux de journalisation. Consultez les attributs edgemicro et Comment définir le niveau de journalisation. |

Version 3.2.x

Correction de bugs et améliorations v.3.2.x

3.2.3

Le 17 septembre 2021, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant liste les numéros de version des projets de composants individuels associés à Edge Microgateway 3.2.3. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 192416584 | Fonctionnalité |

L'attribut de configuration |

| 192799989 | Fonctionnalité |

L'attribut de configuration |

| 148062415 | Bug | Correction d'un problème qui empêchait Edge Microgateway de s'arrêter correctement avec la commande docker stop {containerId} dans un contexte de conteneur Docker. Le processus a été arrêté, mais les fichiers .sock et .pid n'ont pas été supprimés. Les fichiers sont désormais supprimés et le redémarrage du même conteneur fonctionne comme prévu.

|

| 190715670 | Bug | Correction d'un problème qui bloquait certaines requêtes lors de l'activité de rechargement interne de la passerelle de microservices. Ce problème était intermittent et se produisait en cas de trafic élevé.

Ce problème a été observé lors de l'utilisation des fonctionnalités tokenCache et cacheKey du plug-in OAuth.

|

| 183910111 | Bug | Correction d'un problème où une URL de chemin d'accès aux ressources avec une barre oblique de fin était interprétée à tort comme un chemin d'accès aux ressources distinct. Désormais, par exemple, les chemins d'accès /country/all et /country/all/ sont interprétés comme le même chemin d'accès. |

Problèmes de sécurité résolus

| ID du problème | Description |

|---|---|

| CVE-2020-28503 | Le package copy-props avant la version 2.0.5 est vulnérable à la pollution du prototype via la fonctionnalité principale. |

| CVE-2021-23343 | Toutes les versions du package path-parse sont vulnérables au déni de service par expression régulière (ReDoS) via les expressions régulières splitDeviceRe, splitTailRe et splitPathRe. ReDoS présente une complexité temporelle polynomiale dans le pire des cas. |

3.2.2

Le jeudi 15 juillet 2021, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.2.2. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 185323500 | Modifier |

La valeur

Les API de demande de jeton et de demande d'actualisation de jeton renvoient désormais

Pour respecter la

RFC 6749, le framework d'autorisation OAuth 2.0, la valeur attendue pour le paramètre de configuration |

| 188492065 | Modifier |

Fin de la compatibilité avec Node.js 8

À partir de la version 3.2.2, Node.js 8 ne sera plus compatible. Pour en savoir plus, consultez Logiciels et versions compatibles : Edge Microgateway. |

| 183990345 | Fonctionnalité |

Configurer la sortie des journaux pour le conteneur Docker

Le paramètre de configuration Edge Microgateway to_console vous permet de choisir d'envoyer les informations de journal à la sortie standard plutôt qu'à un fichier journal. Si vous suivez les étapes pour exécuter Edge Microgateway dans un conteneur Docker, le conteneur redirige par défaut la sortie stdout et les messages d'erreur vers un fichier situé dans le conteneur à l'emplacement

Pour empêcher l'envoi d'informations de journal à Pour savoir comment utiliser cette nouvelle variable, consultez Utiliser Docker pour Edge Microgateway. |

| 183057665 | Fonctionnalité |

Rendez les chemins d'accès aux fichiers edgemicro.pid et edgemicro.sock configurables.

Un nouveau paramètre |

| 191352643 | Fonctionnalité | L'image Docker pour Edge Microgateway a été mise à jour pour utiliser la version 12.22 de NodeJS. Consultez Utiliser Docker pour Edge Microgateway. |

Problèmes de sécurité résolus

| ID du problème | Description |

|---|---|

| CVE-2021-28860 | Dans Node.js mixme, avant la version 0.5.1, un pirate informatique peut ajouter ou modifier les propriétés d'un objet via "__proto__" à l'aide des fonctions mutate() et merge(). L'attribut "pollué" sera directement attribué à chaque objet du programme. Cela risque de compromettre la disponibilité du programme et d'entraîner un déni de service (DoS). |

| CVE-2021-30246 | Dans le package jsrsasign jusqu'à la version 10.1.13 pour Node.js, certaines signatures RSA PKCS#1 v1.5 non valides sont reconnues à tort comme valides. REMARQUE : Aucune attaque pratique n'est connue. |

| CVE-2021-23358 | Le package underscore des versions 1.13.0-0 et antérieures à 1.13.0-2, et des versions 1.3.2 et antérieures à 1.12.1 est vulnérable à l'injection de code arbitraire via la fonction de modèle, en particulier lorsqu'une propriété de variable est transmise en tant qu'argument, car elle n'est pas nettoyée. |

| CVE-2021-29469 | Node-redis est un client Redis Node.js. Avant la version 3.1.1, lorsqu'un client est en mode surveillance, l'expression régulière utilisée pour détecter les messages de surveillance pouvait entraîner un retour en arrière exponentiel sur certaines chaînes. Ce problème peut entraîner un déni de service. Ce problème est résolu dans la version 3.1.1. |

| CVE-2020-8174 | L'image Docker a été mise à jour pour utiliser Node.js version 12.22. |

3.2.1

Le vendredi 5 mars 2021, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant liste les numéros de version des projets de composants individuels associés à Edge Microgateway 3.2.1. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 180362102 | Bug |

Correction d'un problème qui entraînait l'échec des applications lorsque les clés JWK avaient une valeur nulle.

La condition nulle est désormais gérée pour éviter de transmettre une valeur nulle dans Remarque : Pour appliquer ce correctif, vous devez mettre à niveau le proxy edgemicro-auth. |

| 179971737 | Bug |

Correction d'un problème qui entraînait la journalisation des réponses d'état 4XX / 5XX cibles en tant qu'erreurs de proxy pour les proxys edgemicro_*.

Pour les transactions Edge Microgateway, des nombres d'erreurs de cible incorrects s'affichaient dans le tableau de bord d'analyse des codes d'erreur Apigee Edge. Les codes d'erreur pour les erreurs de cible étaient comptabilisés comme des erreurs de proxy. Ce problème a été résolu. Le nombre d'erreurs cibles correctes est désormais affiché. |

| 179674670 | Fonctionnalité |

Une nouvelle fonctionnalité a été ajoutée. Elle vous permet de filtrer la liste des produits d'API placés dans un JWT en fonction des codes d'état des produits.

Les produits d'API peuvent avoir trois codes d'état : "En attente", "Approuvé" et "Révoqué".

Une nouvelle propriété appelée

|

| 178423436 | Bug |

Les valeurs de clé et de secret transmises dans la CLI ou via des variables d'environnement sont visibles dans les arguments de ligne de commande de l'explorateur de processus.

Un problème a été signalé : les valeurs de clé et de secret Edge Microgateway transmises à partir d'arguments de ligne de commande ou définies par des variables d'environnement s'affichaient dans les arguments des processus enfant/worker de nœud après le démarrage de la passerelle microgateway. Pour résoudre ce problème dans le scénario de variable d'environnement, les valeurs ne sont plus visibles dans les arguments de ligne de commande de l'explorateur de processus. Si les valeurs de la clé et du secret sont transmises dans la ligne de commande lors du démarrage du microgateway, les paramètres remplacent toutes les valeurs de variables d'environnement, le cas échéant. Dans ce cas, les valeurs restent visibles dans les arguments de ligne de commande de l'explorateur de processus. |

| 178341593 | Bug |

Une erreur de documentation concernant le plug-in apikeys a été corrigée.

Le fichier README du plug-in apikeys incluait à tort une propriété

La propriété |

| 179366445 | Bug |

Un problème a été résolu : la charge utile était supprimée pour toutes les requêtes GET envoyées aux cibles.

Vous pouvez contrôler le comportement souhaité à l'aide d'un nouveau paramètre de configuration, Exemple : edgemicro: enable_GET_req_body: true Selon la section 4.3.1 de la norme RFC 7231 : GET, une charge utile de requête GET n'a pas de sémantique définie. Elle peut donc être envoyée à la cible. |

3.2.0

Le jeudi 21 janvier 2021, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant liste les numéros de version des projets de composants individuels associés à Edge Microgateway 3.2.0. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 152640618 | Bug | Activez le plug-in extauth pour définir l'en-tête x-api-key afin qu'il contienne le client_id sur l'objet de requête lorsque le jeton est valide. Le x-api-key est ensuite disponible pour les plug-ins suivants.

|

| 168836123, 172295489, 176462355, 176462872 | Fonctionnalité | Ajout de la compatibilité avec Node.js 14. |

| 172376835 | Bug | Utilisez la bonne unité de temps pour le point de terminaison /token dans le proxy edgemicro-auth.

Correction d'un problème où le point de terminaison

Le correctif ne modifie pas la durée d'expiration, mais uniquement l'unité de temps. Il ne s'applique qu'au champ Si les clients se sont appuyés sur la valeur Si les clients ont toujours utilisé les valeurs du jeton JWT pour évaluer la période d'actualisation du jeton, ils n'ont pas besoin d'être modifiés. |

| 173064680 | Bug | Le problème a été résolu : la micro-passerelle mettait fin à la requête cible avant que tous les blocs de données ne soient traités.

Il s'agit d'un problème intermittent observé sur les demandes avec une taille de charge utile élevée. Il a été introduit dans la version 3.1.7. |

| 174640712 | Bug | Ajoutez une gestion appropriée des données aux plug-ins.

La gestion appropriée des données a été ajoutée aux plug-ins suivants : |

Version 3.1.x

Correction de bugs et améliorations v.3.1.x

3.1.8

Le lundi 16 novembre 2020, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.8. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 169201295 | Bug | Les valeurs numériques et booléennes étaient analysées de manière incorrecte dans les tags de variables d'environnement.

La gestion du remplacement des variables d'environnement analysait toutes les valeurs en tant que chaînes, ce qui entraînait des erreurs d'analyse pour les valeurs booléennes ou numériques. Par exemple, |

| 169202749 | Bug | Le remplacement des variables d'environnement ne fonctionnait pas dans certains cas.

La gestion du remplacement des variables d'environnement ne fonctionnait pas pour certains attributs de configuration. Pour en savoir plus sur les limites, consultez Définir des attributs de configuration avec des valeurs de variables d'environnement. |

| 168732942 | Bug | Correction d'un problème qui empêchait les champs d'application OAuth de restreindre l'accès au proxy d'API comme prévu.

Le flux |

| 170609716 | Bug | Correction d'un problème lié au flux /refresh dans le proxy edgemicro-auth, qui générait un JWT sans apiProductList.

|

| 170708611 | Bug | Les composants des produits d'API ne sont pas disponibles pour les plug-ins personnalisés.

Les composants des produits d'API n'ont pas été mis à la disposition des plug-ins personnalisés et n'ont pas été écrits dans le fichier de configuration du cache. Consultez À propos de la fonction init() du plug-in pour découvrir comment les détails du champ d'application sont mis à la disposition des plug-ins. |

| 169810710 | Fonctionnalité | Clé et secret enregistrés dans le fichier de configuration du cache.

La clé et le secret Edge Microgateway étaient enregistrés dans le fichier yaml de configuration du cache à chaque rechargement/démarrage. Dans la version 3.1.8, la clé et le secret ne sont plus enregistrés dans le fichier de configuration du cache. Si la clé et le secret ont été écrits précédemment dans le fichier de configuration du cache, ils seront supprimés. |

| 170708621 | Fonctionnalité | Impossible de désactiver le plug-in Analytics.

Dans les versions précédentes de la passerelle de microservices, le plug-in d'analyse était activé par défaut et il n'était pas possible de le désactiver. Dans la version 3.1.8, un nouveau paramètre de configuration, |

| 159571119 | Bug | Erreur "null" dans le hook onerror_request des plug-ins personnalisés pour le délai avant expiration de la réponse/du socket.

Des corrections ont été apportées pour renseigner le code d'état HTTP et le message d'erreur corrects pour les événements |

3.1.7

Le jeudi 24 septembre 2020, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.7. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 131708105 | Bug | Le plug-in analytics a mal géré la réponse nulle des appels axpublisher et a entraîné la sortie des nœuds de calcul.

|

| 133162200 | Bug | Les informations sur l'application du développeur n'ont pas été renseignées dans les données analytiques, soit en raison de réponses d'état 403 causées par des chemins d'accès non autorisés aux ressources du produit, soit en raison de réponses 401 causées par un jeton expiré ou non valide.

|

| 132194290 | Bug | Les enregistrements Analytics sont supprimés lorsqu'Apigee Edge rejette certains enregistrements Analytics.

|

| 158618994 | Bug | Connexions client Redis excessives.

|

| 161404373 | Bug | En cas de réponse avec le code d'état 404, l'URI du proxy complet était inclus dans le message de réponse. |

| 166356972 | Bug | L'exécution d'Edge Microgateway avec Node.js version 12.13.x ou ultérieure a entraîné l'erreur suivante lors de l'exécution de plug-ins qui transforment la charge utile de la requête : {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | Bug | Le rechargement manuel d'Edge Microgateway avec redisBasedConfigCache:true ne fonctionnait pas.

|

| 149256174 | Bug | Les erreurs du plug-in OAuth n'étaient pas consignées pour les échecs réseau.

|

| 166517190 | Bug | Les données jwk_public_keys n'ont pas été stockées ni récupérées par l'outil de synchronisation, ni stockées dans Redis.

|

| 141659881 | Bug | La gestion des erreurs liées à un certificat cible non valide affichait des réponses d'erreur trompeuses.

|

| 142808699 | Bug | Le plug-in accesscontrol ne gérait pas correctement les sections "allow" (autoriser) et "deny" (refuser).

La microgateway traite désormais correctement la section "deny" et respecte l'ordre des sections "allow" et "deny". Une nouvelle propriété |

3.1.6

Le jeudi 20 août 2020, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.6. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

Correction de bugs et améliorations :

| ID du problème | Type | Description | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | Fonctionnalité | Options personnalisées pour l'emplacement des fichiers de clé et de certificat pour la commande rotatekey.

Pour en savoir plus sur ces nouvelles options de commande, consultez Alterner les clés. |

||||||||||||

| 154838259 | Bug | Corriger la rotation des clés pour plusieurs instances dans plusieurs centres de données

Pour en savoir plus sur ces nouvelles options de commande, consultez Alterner les clés. |

||||||||||||

| 145525133 | Fonctionnalité alpha | Nouvelles métriques de plug-in

Pour en savoir plus, consultez le fichier README Nouvelles métriques de plug-in sur GitHub. |

||||||||||||

| 159396879 | Bug | Supprimer le package Helper inutilisé | ||||||||||||

| 161092943 | Bug | La validation du chemin de base était incorrecte

Avant la version 3.1.6, le chemin de base du proxy ne correspondait pas correctement lorsque le chemin de base ne se terminait pas par Vous trouverez ci-dessous une explication plus détaillée du comportement précédent (qui est corrigé dans la version 3.1.6) :

Supposons qu'un proxy soit configuré avec le chemin de base

|

||||||||||||

| 160431789 | Bug | Plugins personnalisés : l'objet de configuration transmis à l'initialisation n'est pas renseigné

La configuration Apigee Edge est disponible dans l'objet de configuration pour tous les plug-ins personnalisés après la fusion avec le fichier de configuration Edge Microgateway. Consultez config. |

||||||||||||

| 162758808 | Bug | Nouvelle configuration de quota pour le magasin de stockage Redis

Vous pouvez utiliser la configuration suivante pour spécifier un magasin de stockage Redis pour les quotas. Pour en savoir plus, consultez Utiliser un magasin de sauvegarde Redis pour les quotas. |

3.1.5

Le vendredi 26 juin 2020, nous avons lancé les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.5. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

Correction de bugs et améliorations :

| ID du problème | Type | Description |

|---|---|---|

| 159210507 | Fonctionnalité | Configuration permettant d'exclure le traitement des plug-ins

Une nouvelle fonctionnalité de configuration a été ajoutée pour ignorer le traitement des plug-ins pour les URL spécifiées. Pour en savoir plus, consultez Configurer des URL à exclure pour les plug-ins. |

| 156986819, 158529319 | Bug | Résolution des problèmes liés au plug-in json2xml

Correction des problèmes où le plug-in produisait des en-têtes Content-Type en double et où les en-têtes n'étaient pas envoyés à la cible comme prévu dans certains cas. |

| 156560067, 159688634 | Fonctionnalité | Utiliser les valeurs des variables d'environnement dans la configuration Une fonctionnalité a été ajoutée pour vous permettre de spécifier des variables d'environnement à l'aide de tags dans le fichier de configuration. Les tags de variables d'environnement spécifiés sont remplacés par les valeurs réelles des variables d'environnement. Les remplacements sont stockés uniquement en mémoire et non dans les fichiers de configuration ou de cache d'origine. Pour en savoir plus, consultez Définir des attributs de configuration avec des valeurs de variables d'environnement. |

| 155077210 | Bug | Correction d'un problème de formatage des journaux.

Correction d'un problème où l'hôte cible apparaissait dans les journaux avec des deux-points superflus. |

| 153673257 | Bug | (Edge pour le cloud privé uniquement) Produits compatibles avec la microgateway non extraits Correction d'un problème qui empêchait l'extraction des produits compatibles avec la microgateway. Ce problème n'existait que sur les installations Edge pour le cloud privé. |

| 154956890, 155008028, 155829434 | Fonctionnalité | Filtrer les produits téléchargés par attributs personnalisés

Pour en savoir plus, consultez Filtrer les produits par attributs personnalisés. |

| 153949764 | Bug | Correction d'un problème qui entraînait le plantage du processus Edge Microgateway lorsque le fichier de destination du journal était plein

La gestion des exceptions a été améliorée pour intercepter l'erreur et afficher un message dans la console. |

| 155499600 | Bug | Correction des problèmes liés à la rotation des clés et à la mise à niveau de KVM

Consultez également Alterner les clés JWT. |

3.1.4

Le vendredi 23 avril 2020, nous avons publié le correctif suivant pour Edge Microgateway.

Correction de bug :

Un problème de dépendance dans la version 3.1.3 a été résolu. La version 3.1.3 a été marquée comme obsolète dans le dépôt npm. Sinon, tous les correctifs et améliorations décrits dans les notes de version 3.1.3 s'appliquent à cette version.

3.1.3

Le mercredi 15 avril 2020, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.3. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

Correction de bugs et améliorations :

- 153509313 : correction d'un problème qui entraînait des fuites de mémoire dans le module de débogage Node.js. Ce problème existe dans les versions 3.1.0, 3.1.1 et 3.1.2.

- 153509313 : un problème a été résolu, qui entraînait l'affichage du même ID de message pour deux transactions différentes dans la sortie de journalisation.

- 151673570 : un problème a été résolu, qui empêchait Edge Microgateway d'être mis à jour pour utiliser les nouvelles API KVM Apigee. Edge Microgateway utilise désormais les nouvelles commandes pour ajouter et mettre à jour les valeurs KVM.

- 152822846 : dans les versions précédentes, Edge Microgateway a été mis à jour afin que le traitement du mappage des chemins de ressources corresponde à celui d'Apigee Edge. Dans cette version, un problème a été résolu. Il concernait la gestion incorrecte du modèle

/literal_string/*. Exemple :/*/2/*. Consultez également Configurer le comportement d'un chemin de ressource de '/', '/*', et '/**'. - 152005003 : des modifications ont été apportées pour activer les identifiants à portée d'organisation et d'environnement pour les quotas.

- 152005003 : des modifications ont été apportées pour activer les identifiants à portée d'organisation et d'environnement pour les quotas. La combinaison "org + env + appName + productName" est utilisée comme identifiant de quota.

3.1.2

Le lundi 16 mars 2020, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.3. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

Correction de bugs et améliorations :

- 151285018 : une amélioration a été apportée pour ajouter la compatibilité avec le proxy HTTP pour le trafic entre Edge Microgateway et les cibles de backend. De plus, des problèmes ont été résolus concernant la prise en charge du proxy HTTP existant entre Edge Microgateway et Apigee Edge. Pour en savoir plus, consultez :

- 149101890 : le code de notification du journal pour les cas où le serveur cible ou l'équilibreur de charge ferme sa connexion est passé d'ERROR à INFO.

- 150746985 : correction d'un problème qui empêchait la commande

edgemicro verifyde fonctionner correctement siredisBasedConfigCache: trueouquotaUri: https://%s-%s.apigee.net/edgemicro-authétaient présents dans le fichier de configuration. - 151284716 : une amélioration a été apportée pour fermer plus rapidement les connexions au serveur lorsque les workers sont redémarrés lors d'un rechargement.

- 151588764 : Mettez à jour la version de Node.js dans l'image Docker utilisée pour exécuter Edge Microgateway dans un conteneur Docker vers la version 12, car Node.js v8 est obsolète.

- 151306049 : la documentation a été mise à jour pour lister les API de gestion Apigee Edge utilisées par les commandes CLI Edge Microgateway. Consultez Quelles API de gestion Edge Microgateway utilise-t-il ?.

3.1.1

Le jeudi 20 février, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.1. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

Correction de bugs et améliorations :

-

146069701 – Correction d'un problème qui empêchait le module

microgateway-corede respecter les variables d'environnementHTTP_PROXYetHTTPS_PROXY. Avec cette modification, les paramètres de proxy du fichier de configuration YAML, s'ils sont spécifiés, sont désormais ignorés. Seules les variables d'environnement sont utilisées pour spécifier le proxy.Si vous souhaitez spécifier la configuration du proxy dans le fichier de configuration, vous devez également spécifier une variable

HTTP_PROXYqui mentionne la même URL de proxy que celle spécifiée dans le fichier de configuration. Par exemple, si vous spécifiez la configuration suivante :edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

Vous devez également spécifier la variable d'environnement suivante :

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 : un nouveau paramètre de configuration,

edgemicro.headers_timeout, a été ajouté. Cet attribut limite la durée (en millisecondes) pendant laquelle l'analyseur HTTP attend de recevoir les en-têtes HTTP complets. Exemple :edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

En interne, le paramètre définit l'attribut Node.js

Server.headersTimeoutsur les requêtes. (Par défaut : 5 secondes de plus que la durée définie avecedgemicro.keep_alive_timeout. Ce paramètre par défaut empêche les équilibreurs de charge ou les proxys de supprimer la connexion par erreur.) 149278885 : une nouvelle fonctionnalité a été ajoutée. Elle vous permet de définir le délai avant expiration de l'API cible au niveau du proxy d'API au lieu d'utiliser un paramètre de délai avant expiration global.

Si vous définissez la propriété TargetEndpoint

io.timeout.millisdans le proxy d'API, Edge Microgateway pourra récupérer cette propriété et appliquer des délais d'attente spécifiques au point de terminaison cible. Si ce paramètre n'est pas appliqué, Edge Microgateway utilise le délai d'expiration global spécifié avecedgemicro.request_timeout.

3.1.0

Le mardi 21 janvier, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.1.0. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

Correction de bugs et améliorations :

-

144187500 : un événement de niveau AVERTISSEMENT sera consigné lorsque l'indicateur

quotas.failOpenest déclenché. Ce signalement est déclenché si une erreur de traitement de quota se produit ou si la requête "quota apply" envoyée à Edge ne parvient pas à mettre à jour les compteurs de quota à distance. Dans ce cas, le quota sera traité en fonction des nombres locaux uniquement jusqu'à la prochaine synchronisation réussie du quota à distance. Auparavant, cet événement n'était enregistré que lorsque le niveau de journalisation était défini sur DEBUG.Exemple :

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 : résolution d'un problème qui affectait les transactions en cours ou nouvelles chaque fois qu'Edge Microgateway détectait une modification d'un proxy d'API. Désormais, lorsqu'une modification est apportée à un proxy, Edge Microgateway actualise le cache et les nœuds de calcul redémarrent. Ce changement n'a aucune incidence sur les transactions en cours ni sur les nouveaux appels d'API envoyés à la micro-passerelle.

- 146378327 : le niveau de journalisation de

sourceRequest,targetRequestettargetResponsea été défini sur le niveau INFO. - 146019878 : correction d'un écart entre la latence calculée pour "Performances du proxy d'API" dans les événements de journal sourceResponse/targetResponse d'analyse Edge et Edge Microgateway. La latence des événements de journaux Edge Analytics et Microgateway est désormais alignée.

- Modifications de la logique de correspondance des modèles :

- 147027862 : le plug-in OAuth a été mis à jour pour prendre en charge les modèles de correspondance de chemin de ressource suivants, comme spécifié dans les produits d'API :

/{literal}**/{literal}*- Toute combinaison des deux schémas ci-dessus

Avec ce changement, le plug-in Edge Microgateway suit désormais le même modèle de correspondance que celui d'Apigee Edge, comme expliqué dans Configurer le comportement d'un chemin de ressource de '/', '/*', et '/**'.

- 145644205 : mise à jour de la logique de correspondance des modèles du plug-in apiKeys pour qu'elle corresponde à celle du plug-in oauth.

- 147027862 : le plug-in OAuth a été mis à jour pour prendre en charge les modèles de correspondance de chemin de ressource suivants, comme spécifié dans les produits d'API :

- 143488312 : un problème a été résolu. Les espaces de début ou de fin dans le paramètre d'ID client entraînaient la création d'une liste de produits JWT vide pour les requêtes de jeton OAuth et de clé API.

- 145640807 et 147579179 : une nouvelle fonctionnalité a été ajoutée. Elle permet à une instance Edge Microgateway spéciale appelée "synchroniseur" de récupérer les données de configuration d'Apigee Edge et de les écrire dans une base de données Redis locale. D'autres instances de microgateway peuvent ensuite être configurées pour lire leurs données de configuration à partir de la base de données. Cette fonctionnalité ajoute un niveau de résilience à Edge Microgateway.

Il permet aux instances de microgateway de démarrer et de fonctionner sans avoir besoin de communiquer avec Apigee Edge. Pour en savoir plus, consultez Utiliser le synchronisateur.

La fonctionnalité de synchronisation est actuellement compatible avec Redis 5.0.x.

Version 3.0.x

Correction de bugs et améliorations v.3.0.x

3.0.10

Le vendredi 8 novembre, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.0.10. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

Correction de bugs et améliorations :

-

142677575 : une mise à jour de fonctionnalité a été effectuée afin que la correspondance de modèle pour les chemins d'accès aux ressources utilisés dans les produits API pour Edge Microgateway s'aligne désormais sur la correspondance de modèle de chemin d'accès aux ressources utilisée par Apigee Edge, comme décrit dans Configuration du comportement d'un chemin d'accès aux ressources de "/", "/*" et "/**".

Remarque : Si vous utilisez un modèle de ressource composé tel que

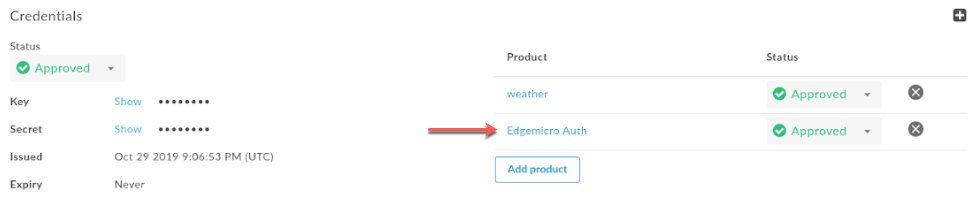

/*/2/**, vous devez vous assurer que le proxyedgemicro_authest ajouté à un produit d'API autonome. Vous devez ensuite inclure ce produit dans l'application pour les développeurs du proxy, comme illustré dans la capture d'écran suivante :

Remarque : La propriété de configuration

features.isSingleForwardSlashBlockingEnabled, décrite dans Configurer le comportement d'un chemin de ressource de '/', '/*', et '/**', n'est pas compatible avec Edge Microgateway. 143740696 : la structure de configuration

quotasa été modifiée (consultez également les notes de version de la version 3.0.9). La propriétéquotaspermet de configurer le plug-in de quota. La structure a été modifiée pour rendre les éléments de configuration plus clairs. Pour configurer le plug-in de quota, utilisez la configuration YAML suivante. Notez que la propriété de configuration s'appellequotas. Pour en savoir plus sur les propriétés de configurationquotasindividuelles, consultez Options de configuration pour les quotas.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 : une nouvelle fonctionnalité a été ajoutée pour vous permettre d'utiliser Redis comme magasin de stockage des quotas.

Si la valeur est "true", le module

volos-quota-redis est utilisé.

useRedisSi la valeur est "true", le quota est limité aux instances Edge Microgateway qui se connectent à Redis. Si la valeur est "false", le module volos-quota-apigee est utilisé comme magasin de stockage et le compteur de quota est global. Pour en savoir plus, consultez Options de configuration pour les quotas. Exemple :edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 : le délai d'expiration par défaut des jetons générés par le proxy

edgemicro-authest passé de 108 000 millisecondes (1,8 minute) à 1 800 secondes (30 minutes). - 143551282 : pour prendre en charge les organisations compatibles avec SAML, la commande

edgemicro genkeysa été mise à jour pour inclure un paramètre‑‑token. Ce paramètre vous permet d'utiliser un jeton OAuth pour l'authentification au lieu d'un nom d'utilisateur et d'un mot de passe. Pour en savoir plus, consultez Générer des clés.

3.0.9

Le vendredi 11 octobre, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant liste les numéros de version des projets de composants individuels associés à Edge Microgateway 3.0.9. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

Correction de bugs et améliorations :

- 141989374 : une nouvelle fonctionnalité "fail open" a été ajoutée au plug-in de quota.

Lorsque cette fonctionnalité est activée, si une erreur de traitement du quota se produit ou si la requête "quota apply" envoyée à Edge échoue lors de la mise à jour des compteurs de quotas à distance, le quota est traité en fonction des nombres locaux uniquement jusqu'à la prochaine synchronisation réussie des quotas à distance. Dans les deux cas, un indicateur

quota-failed-openest défini dans l'objet de requête.Pour activer la fonctionnalité "fail open" pour les quotas, définissez la configuration suivante :

quotas : failOpen : true

Remarque : De plus, le nom de l'indicateur d'objet de requête

fail-opendu plug-in OAuth a été remplacé paroauth-failed-open. - 142093764 : une modification de configuration a été apportée au proxy

edgemicro-authpour éviter les dépassements de quota. La modification consiste à définir le type de quota sur calendar. Pour utiliser cette amélioration, vous devez mettre à jour votreedgemicro-authvers la version 3.0.7 ou ultérieure. - 142520568 : une nouvelle fonctionnalité a été ajoutée pour permettre la journalisation de l'ID du processeur de messages dans les réponses de quota. Pour utiliser cette fonctionnalité, vous devez mettre à jour votre proxy

edgemicro-authvers la version 3.0.7 ou ultérieure, et définir la configuration suivante :quotas: useDebugMpId: true

Lorsque

useDebugMpIdest défini, les réponses de quota d'Edge contiennent l'ID du MP et sont enregistrées par Edge Microgateway. Exemple :{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

Le jeudi 26 septembre, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Versions des composants :

Le tableau suivant répertorie les numéros de version des projets de composants individuels associés à Edge Microgateway 3.0.8. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

Correction de bugs et améliorations :

- 140025210 : une nouvelle fonctionnalité "fail open" a été ajoutée. Cette fonctionnalité permet au traitement de l'API de se poursuivre si un jeton JWT expiré ne peut pas être actualisé en raison d'une erreur de connexion qui empêche un appel de validation de clé API réussi au proxy

edgemicro-auth.Cette fonctionnalité vous permet de définir un délai de grâce pendant lequel l'ancien jeton reste en cache et est réutilisé jusqu'à l'expiration du délai de grâce. Cette fonctionnalité permet à Edge Microgateway de continuer à traiter les requêtes en cas d'échec temporaire de la connexion. Lorsque la connectivité est rétablie et qu'un appel réussi à l'API Verify est effectué, un nouveau JWT est récupéré et remplace l'ancien JWT dans le cache.

Pour configurer la nouvelle fonctionnalité "fail open" (échec ouvert) :

- Définissez les propriétés suivantes dans la strophe

oauthdu fichier de configuration Edge Microgateway :oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

Exemple :

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

Dans cet exemple, l'ancien jeton sera utilisé pendant cinq secondes s'il ne peut pas être actualisé en raison d'un problème de connectivité. Au bout de cinq secondes, une erreur d'authentification sera renvoyée.

- Définissez les propriétés suivantes dans la strophe

- 141168968 : une modification a été apportée pour inclure

correlation_iddans tous les journaux de plug-in. De plus, les niveaux de journalisation de certains journaux ont été définis surerror, selon les besoins. - 140193349 : une mise à jour a été apportée au proxy

edgemicro-authpour exiger que la clé et le secret Edge Microgateway soient validés à chaque requête de validation de clé API. Edge Microgateway a été mis à jour pour toujours envoyer la clé et le secret à chaque requête de validation de clé API. Cette modification empêche les clients d'obtenir un JWT avec une clé API uniquement. - 140090250 : une mise à jour a été effectuée pour ajouter la journalisation des diagnostics pour le traitement des quotas. Cette modification permet désormais de corréler la sortie du journal de quota avec le reste des journaux Edge Microgateway.

3.0.7

Le jeudi 12 septembre, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

Versions des composants :

Le tableau suivant liste les numéros de version des projets de composants individuels associés à Edge Microgateway 3.0.7. Notez que, comme chaque composant est un projet distinct, les numéros de version peuvent ne pas correspondre à la version principale du produit :

| microgateway | core | config | plug-ins | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

Correction de bugs et améliorations :

140075602 : une mise à jour a été apportée au plug-in OAuth pour renvoyer un code d'état 5xx le cas échéant. Auparavant, le plug-in ne renvoyait que des codes d'état 4xx dans tous les cas non-200. Désormais, pour toute réponse de message qui n'est pas un état 200, le code 4xx ou 5xx exact sera renvoyé, en fonction de l'erreur.

Cette fonctionnalité est désactivée par défaut. Pour activer cette fonctionnalité, ajoutez la propriété

oauth.useUpstreamResponse: trueà votre configuration Edge Microgateway. Exemple :oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 : dans la version 3.0.6, une nouvelle propriété de configuration,

quota.quotaUri, a été ajoutée. Définissez cette propriété de configuration si vous souhaitez gérer les quotas via le proxyedgemicro-authdéployé dans votre organisation. Si cette propriété n'est pas définie, le point de terminaison du quota est défini par défaut sur le point de terminaison Edge Microgateway interne. Exemple :edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

Dans la version 3.0.7, le

edgemicro-autha été mis à jour pour accepter cette nouvelle configuration. Pour utiliser la propriétéquotaUri, vous devez passer au dernier proxyedgemicro-auth. Pour en savoir plus, consultez Mettre à niveau le proxy edgemicro-auth. - 140470888 : un en-tête d'autorisation a été ajouté aux appels de quota pour fournir une authentification.

De plus, le proxy

edgemicro-autha été modifié pour supprimer "organization" de l'identifiant de quota. Étant donné que le point de terminaison de quota réside dans l'organisation du client, l'identifiant de quota n'est plus nécessaire. - 140823165 : nom de propriété suivant :

edgemicro: keepAliveTimeouta été documentée de manière incorrecte dans la version 3.0.6. Le nom de propriété correct est :

edgemicro: keep_alive_timeout - 139526406 : correction d'un bug qui entraînait un nombre de quotas incorrect si une application de développeur comportait plusieurs produits. Le quota est désormais correctement appliqué à chaque produit d'une application comportant plusieurs produits. La combinaison "appName + productName" est utilisée comme identifiant de quota.

3.0.6

Le jeudi 29 août, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

- 138633700 : ajout d'une nouvelle propriété de configuration,

keepAliveTimeout. Cette propriété vous permet de définir le délai avant expiration d'Edge Microgateway (en millisecondes). (Par défaut : 5 000 millisecondes)Exemple :

edgemicro: keep_alive_timeout: 600

- 140090623 : ajout d'une nouvelle propriété de configuration,

quotaUri. Définissez cette propriété de configuration si vous souhaitez gérer les quotas via le proxyedgemicro-authdéployé dans votre organisation. Si cette propriété n'est pas définie, le point de terminaison du quota est défini par défaut sur le point de terminaison Edge Microgateway interne. Exemple :edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

Pour utiliser cette fonctionnalité, vous devez d'abord déployer la dernière version du proxy

edgemicro-authdans votre organisation. Pour en savoir plus, consultez Mettre à niveau le proxy edgemicro-auth. - 138722809 – Ajout d'une nouvelle propriété de configuration,

stack_trace. Cette propriété vous permet de contrôler si les traces de pile apparaissent ou non dans les fichiers journaux. Exemple :stack_trace: false

Si

stack_traceest défini surtrue, la trace de la pile sera imprimée dans les journaux. Si elle est définie surfalse, la trace de pile ne sera pas imprimée dans les journaux.

3.0.5

Le jeudi 15 août, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Bugs corrigés- 139005279 : correction d'un problème où la commande

edgemicro statusne renvoyait pas le bon nombre de processus de nœud de calcul. - 138437710 – Correction d'un problème dans la classe ExitCounter qui empêchait l'écriture du journal approprié.

- 139064652 : ajout de la possibilité d'ajouter des niveaux de journalisation

traceetdebugpour les journaux d'événements et système. Pour l'instant, seule la possibilité d'ajouter ces niveaux de journaux a été ajoutée. Actuellement, les niveaux de journalisation disponibles sontinfo,warneterror. - 139064616 : la sortie du journal a été standardisée pour toutes les instructions de journal de la console. Les instructions de journalisation de la console incluent désormais les attributs suivants :

- Horodatage

- Nom du composant

- ID du processus

- Message du journal de la console

- 138413755 : améliorer les messages de journaux liés aux clés et aux secrets JWT pour les commandes CLI suivantes : cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey et configure.

- 138413577 : ajout et amélioration de la gestion des erreurs pour les délais d'expiration des services de backend.

- 138413303 : ajout et amélioration de la gestion des erreurs pour les délais d'expiration des réponses et des sockets.

- 138414116 : ajout et amélioration de la gestion des erreurs "connexion refusée".

3.0.4

Le jeudi 1er août, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

- 134445926 : améliorations apportées à l'authentification interne d'Edge Microgateway.

- 137582169 : correction d'un problème qui entraînait le démarrage de processus indésirables. Les processus supplémentaires entraînaient le rechargement des plug-ins et utilisaient une quantité excessive de mémoire. Edge Microgateway maintient désormais le nombre de processus dans la limite prévue.

- 137768774 – Améliorations apportées aux messages du journal :

- Journaux de transactions (requêtes) nettoyés.

- Ajout de messages de journaux supplémentaires, si nécessaire.

- Les messages du journal des transactions (demandes) ont été déplacés de la sortie de la console vers le fichier journal correspondant.

- Mise à jour des journaux de la console pour utiliser une fonction de journalisation centralisée.

- 138321133, 138320563 : modification interne fondamentale du tampon de quota pour permettre de futures améliorations des quotas.

3.0.3

Le mardi 23 juillet, nous avons publié les correctifs et améliorations suivants pour Edge Microgateway.

- Améliorations de la journalisation : les journaux d'exécution existants utilisent une nouvelle fonction

eventLog()qui capture et enregistre les données d'exécution dans un format cohérent. Les informations du journal incluent :- Code temporel (ISO 8601 : AAAA-MM-JJTHH:mm:ss.sssZ).

- Niveau de journalisation (erreur, avertissement ou info).

- Nom d'hôte : nom d'hôte de la requête provenant de l'en-tête de requête.

- ID du processus : si vous exécutez un cluster de processus Node.js, il s'agit de l'ID du processus dans lequel la journalisation a eu lieu.

- Nom de l'organisation Apigee.

- Nom de l'environnement dans l'organisation.

- Nom du proxy d'API.

- Adresse IP du client.

- ClientId.

- ID de corrélation (non défini actuellement).

- Nom du composant Edge Microgateway.

- Message personnalisé : certains objets peuvent afficher des informations supplémentaires transmises à cette propriété d'erreur.

- Méthode de la requête (si requête HTTP).

- Code d'état de la réponse (si requête HTTP).

- Message d'erreur

- Code d'erreur : si un objet inclut un code d'erreur, il est imprimé dans cette propriété.

- Durée

- Marqueur de fin de ligne du système d'exploitation .

Les valeurs de propriété nulles génèrent des crochets vides,

[].L'exemple suivant montre le format du journal :

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- Performances : les produits API n'étaient pas filtrés en fonction de l'environnement. Ce problème a été résolu. (135038879)

- Diverses intégrations de tests fonctionnels et améliorations de la qualité du code.

3.0.2

Le mercredi 3 juillet 2019, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

Qualité du code : le code a été examiné pour vérifier sa qualité et des modifications ont été apportées pour répondre aux normes de qualité demandées par les utilisateurs. Nous avons corrigé les erreurs et les avertissements liés à la qualité du code provenant de JSHint.

Par conséquent, certaines erreurs de code ont été identifiées et corrigées. Tous les modules Apigee Edge Microgateway ont été soumis à ce processus. Consultez les commits du 28 juin et du 2 juillet pour microgateway-config, microgateway-core, microgateway-plugins et microgateway.

Tous les modules ayant subi des modifications de la qualité du code ont été testés avec des outils internes qui vérifient l'exécution d'Edge Microgateway pour les cas d'utilisation des clients.

3.0.1

Le vendredi 21 juin 2019, nous avons publié les corrections et améliorations suivantes pour Edge Microgateway.

- 134834551 : modifier les versions Node.js compatibles pour Edge Microgateway

(Versions Node.js compatibles : 8 et 12 ; les versions 7, 9 et 11 sont expérimentales) - 134751883 : Edge Microgateway plante lors du rechargement sous charge

- 134518428 - Le point de terminaison Products pour Edge Microgateway renvoie 5XX si le modèle de filtre est incorrect

- 135113408 : les nœuds de calcul doivent redémarrer s'ils s'arrêtent de manière inattendue

- 134945852 : tokenCacheSize n'est pas utilisé dans le plug-in OAuth

- 134947757 - set cacheTTL in oauth plug-in

- 135445171 - gracePeriod calculation in OAuth is not correct

- Utiliser le module memored fourni avec l'installation d'Edge Microgateway

- 135367906 - Audit de sécurité

Version 2.5.x

Nouvelles fonctionnalités et améliorations v.2.5.x

(Corrigé dans la version 2.5.38, 07/06/2019)

Des JWT mal mis en forme peuvent entraîner le plantage des nœuds de calcul lors de l'utilisation du cache de jetons. Correction apportée au module Edge microgateway-plugins. (b/134672029)

(Ajouté dans la version 2.5.37) Ajoutez l'option CLI edgemicro-cert -t.

L'option edgemicro cert -t vous permet de spécifier un jeton OAuth pour authentifier les API de gestion. Consultez également Gérer les certificats.

(Ajouté dans la version 2.5.35) Ajout de la compatibilité pour déboguer Edge Microgateway à l'aide de edgemicroctl.

Vous pouvez utiliser l'option mgdebug avec edgemicroctl. Consultez également Tâches d'intégration de Kubernetes.

(Ajouté dans la version 2.5.35) Activez une version Windows pour edgemicroctl.

(Ajouté dans la version 2.5.31) Nouvelle API edgemicro-auth/token

Une nouvelle API edgemicro-auth/token a été ajoutée. Elle vous permet de transmettre le client/secret en tant qu'en-tête d'autorisation de base encodé en base64 et le grant_type en tant que paramètre de formulaire. Consultez Obtenir des jetons de support directement.

(Corrigé dans la version 2.5.31) La configuration privée ne respecte pas l'indicateur de jeton

Correction d'un problème qui empêchait la configuration d'Edge Microgateway pour utiliser un jeton d'accès OAuth2 sur Edge pour Private Cloud (le jeton n'était pas respecté).

Docker : compatibilité avec l'utilisation de certificats autosignés

(Ajouté le 29/05/2024) Si vous utilisez une autorité de certification (CA) qui n'est pas approuvée par défaut par Node.js, vous pouvez utiliser le paramètre NODE_EXTRA_CA_CERTS lorsque vous exécutez un conteneur Docker avec Edge Microgateway.

Pour en savoir plus, consultez Utiliser une autorité de certification non approuvée par Node.js.

Docker : compatibilité avec TLS

(Ajouté le 29/05/2019) Edge Microgateway exécuté dans un conteneur Docker est désormais compatible avec TLS pour les requêtes entrantes vers le serveur Edge Microgateway (requêtes Northbound) et pour les requêtes sortantes d'Edge Microgateway vers une application cible (requêtes Southbound).

Les exemples suivants expliquent en détail comment configurer ces configurations TLS :

Dans ces exemples, vous verrez comment utiliser le point de montage du conteneur /opt/apigee/.edgemicro pour charger les certificats, qui sont ensuite référencés dans le fichier de configuration Edge Microgateway.

Docker : compatibilité avec le proxy de requête

(Ajouté le 25/05/2027) Si vous exécutez Edge Microgateway dans un conteneur Docker, vous pouvez utiliser ces options pour contrôler le comportement du proxy lorsque la passerelle microgateway s'exécute derrière un pare-feu :

HTTP_PROXYHTTPS_PROXYNO_PROXY

Pour en savoir plus, consultez Exécuter Edge Micro en tant que conteneur Docker.

Docker : instructions mises à jour pour le plug-in

(Ajouté le 25/05/2027) Si vous exécutez Edge Microgateway dans un conteneur Docker, vous disposez désormais de deux options pour déployer des plug-ins. Une option utilisant un point de montage Docker est nouvelle. L'autre option existait auparavant et est restée pratiquement inchangée. Toutefois, le fichier Dockerfile a été mis à jour. Pour en savoir plus, consultez les liens suivants :

- Option A : Installer le répertoire des plug-ins sur un volume (nouveau)

- Option B : Intégrer les plug-ins au conteneur (mise à jour)

Nouvelle compatibilité avec les jetons OAuth pour la commande de mise à niveau KVM

(Ajouté dans la version 2.5.27) Vous pouvez utiliser un jeton OAuth avec la commande upgradekvm. Pour en savoir plus, consultez Mettre à niveau la KVM.

Séparer les API dans Edge Analytics

(Ajouté le 26/05/2023) Les nouveaux indicateurs de plug-in d'analyse vous permettent de séparer un chemin d'API spécifique afin qu'il apparaisse comme un proxy distinct dans les tableaux de bord Edge Analytics. Par exemple, vous pouvez séparer les API de vérification de l'état pour éviter de les confondre avec les appels d'API réels. Pour en savoir plus, consultez Exclure des chemins d'accès des analyses.

Configurer un proxy local

(Ajouté le 25/05/2022) Avec un proxy local, vous n'avez pas besoin de créer manuellement un proxy compatible avec Microgateway sur Apigee Edge. Le microgateway utilisera plutôt le chemin de base du proxy local. Pour en savoir plus, consultez Utiliser le mode proxy local.

Utiliser le mode autonome

(Ajouté le 25/05/2023) Vous pouvez exécuter Edge Microgateway complètement déconnecté de toute dépendance Apigee Edge. Ce scénario, appelé mode autonome, vous permet d'exécuter et de tester Edge Microgateway sans connexion Internet. Pour en savoir plus, consultez Exécuter Edge Microgateway en mode autonome.

Révoquer des clés

(Ajouté le 2.5.19) Une nouvelle commande CLI a été ajoutée pour révoquer les identifiants de clé et de secret pour une configuration Edge Microgateway.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

Compatibilité avec Docker

(Ajouté le 25/01/2019) Vous pouvez désormais télécharger la dernière version d'Edge Microgateway en tant qu'image Docker :

docker pull gcr.io/apigee-microgateway/edgemicro:latest

Compatibilité avec Kubernetes

(Ajouté le 25/05/2019) Vous pouvez déployer Edge Microgateway en tant que service ou en tant que passerelle side-car devant les services déployés dans un cluster Kubernetes. Consultez Intégrer Edge Microgateway à Kubernetes : présentation.

Prise en charge de l'option TCP nodelay

(Ajouté dans la version 2.5.16) Un nouveau paramètre de configuration, nodelay, a été ajouté à la configuration Edge Micro.

Par défaut, les connexions TCP utilisent l'algorithme de Nagle pour mettre en mémoire tampon les données avant de les envoyer. Définir nodelay sur true désactive ce comportement (les données sont immédiatement envoyées chaque fois que socket.write() est appelé). Pour en savoir plus, consultez également la documentation Node.js.

Pour activer nodelay, modifiez le fichier de configuration Edge Micro comme suit :

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

Nouvelles options de CLI pour la surveillance Forever

(Ajouté dans la version 2.5.12) De nouveaux paramètres ont été ajoutés à la commande edgemicro forever. Ces paramètres vous permettent de spécifier l'emplacement du fichier forever.json et de démarrer ou d'arrêter le processus d'arrière-plan Forever. Voir aussi Surveillance continue

| Paramètre | Description |

|---|---|

-f, --file | Spécifie l'emplacement du fichier forever.json. |

-a, --action | start ou stop. La valeur par défaut est "start" (début). |

Exemples :

Pour commencer à utiliser Forever :

edgemicro forever -f ~/mydir/forever.json -a start

Pour arrêter Forever :

edgemicro forever -a stop

Rotation des clés JWT

Une nouvelle fonctionnalité a été ajoutée. Elle vous permet d'alterner les paires de clés publique/privée utilisées pour générer les jetons JWT utilisés pour la sécurité OAuth sur Edge Microgateway. Consultez Alterner les clés JWT.

Filtrer les proxys d'API téléchargés

Par défaut, Edge Microgateway télécharge tous les proxys de votre organisation Edge qui commencent par le préfixe de dénomination "edgemicro_". Vous pouvez modifier cette valeur par défaut pour télécharger les proxys dont les noms correspondent à un modèle. Consultez Filtrer les proxys téléchargés.

Spécifier des produits sans proxys d'API

Dans Apigee Edge, vous pouvez créer un produit d'API qui ne contient aucun proxy d'API. Cette configuration de produit permet à une clé API associée à ce produit de fonctionner avec n'importe quel proxy déployé dans votre organisation. À partir de la version 2.5.4, Edge Microgateway est compatible avec cette configuration de produit.

Assistance pour la surveillance continue

Edge Microgateway dispose d'un fichier forever.json que vous pouvez configurer pour contrôler le nombre de redémarrages d'Edge Microgateway et les intervalles entre eux. Ce fichier configure un service appelé forever-monitor, qui gère Forever de manière programmatique. Consultez

Surveillance continue.

Gestion centralisée du fichier de configuration Edge Micro

Si vous exécutez plusieurs instances Edge Microgateway, vous pouvez gérer leurs configurations à partir d'un seul emplacement. Pour ce faire, spécifiez un point de terminaison HTTP à partir duquel Edge Micro peut télécharger son fichier de configuration. Consultez Spécifier un point de terminaison de fichier de configuration.

Prise en charge de l'option CLI "forever"

(Ajouté dans la version 2.5.8) Utilisez la commande edgemicro forever [package.json] pour spécifier l'emplacement du fichier forever.json. Avant l'ajout de cette commande, le fichier de configuration devait se trouver dans le répertoire racine Edge Microgateway.

Exemple :

edgemicro forever ~/mydir/forever.json

Ajout de l'option configUrl à la commande de rechargement

(Ajouté dans la version 2.5.8) Vous pouvez désormais utiliser l'option --configUrl ou -u avec la commande edgemicro reload.

Délai de grâce pour les écarts de temps JWT

(Ajouté dans la version 2.5.7) Un attribut gracePeriod dans la configuration OAuth permet d'éviter les erreurs causées par de légères différences entre l'horloge de votre système et les heures "Not Before" (nbf) ou "Issued At" (iat) spécifiées dans le jeton d'autorisation JWT. Définissez cet attribut sur le nombre de secondes à autoriser pour ces écarts. Consultez Attributs OAuth.

(Ajouté dans la version 2.5.7) Un attribut gracePeriod dans la configuration OAuth permet d'éviter les erreurs causées par de légères différences entre l'horloge de votre système et les heures "Not Before" (nbf) ou "Issued At" (iat) spécifiées dans le jeton d'autorisation JWT. Définissez cet attribut sur le nombre de secondes à autoriser pour ces écarts. Consultez Attributs OAuth.

Bugs résolus dans la version 2.5.x

- (Problème 236) Correction d'une faute de frappe dans la section sur la suppression du cache.

- (Problème 234) Les rechargements plantent pour Edge Microgateway 2.5.35.

- (Problème 135) Erreur de référence d'hôte virtuel non valide "secure" lors de l'utilisation de l'option -v. Ce correctif modifie le proxy edgemicro-auth avant le déploiement pour s'assurer que les hôtes virtuels correspondent exactement à ce qui est spécifié dans l'indicateur "-v". De plus, vous pouvez spécifier n'importe quel nombre et n'importe quel nom pour l'hôte virtuel (il n'est plus limité à "default" et "secure").

- (Problème 141) La commande edgemicro reload n'est pas compatible avec l'option de fichier de configuration -c. Ce problème a été résolu.

- (Problème 142) Edge Microgateway se plaint de la crypto obsolète lors de l'installation. Ce problème a été résolu.

- (Problème 145) Le quota ne fonctionne pas avec Edge Microgateway. Ce problème a été résolu.

- (Problème de la communauté Apigee : EMG - JWT token validated against both API Proxies and Resource URI in OAUTH) Jeton JWT validé par rapport aux proxys d'API et à l'URI de ressource dans OAUTH. Ce problème a été résolu.

- (Problème de la communauté Apigee : Microgateway working even without Oauth token in header) Microgateway ne fonctionne pas avec OAuth. Ce problème a été résolu.

- Correction de pidPath sous Windows.

- (Problème #157) Le problème qui entraînait le message d'erreur suivant a été résolu :