אתם קוראים את מאמרי העזרה של Apigee Edge.

אפשר לעיין במסמכי התיעוד של Apigee X. מידע

גרסה 3.3.x

תיקוני באגים ושיפורים בגרסה 3.3.x

3.3.8

ב-16 בדצמבר 2025 פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 430058436 | תכונה |

Edge Microgateway (EMG) תומך עכשיו בגרסה 24 של Node.js, בהתאם למהדורות הנוכחיות של Node.js Active LTS ו-Maintenance LTS. התמיכה ב-Node.js בגרסה 18 הופסקה. |

| 135435674 | תכונה |

כדי לשפר את יכולת התחזוקה ולייעל את תהליך הפרסום, הרכיבים |

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.3.8. שימו לב: כל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | plugins | edgeauth |

|---|---|---|

| 3.3.8 | 3.3.8 | 3.2.2 |

בעיות אבטחה שתוקנו

3.3.7

ב-17 ביולי 2025, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 191613108 | תכונה |

שדרגנו את Edge Microgateway (EMG) כדי לתמוך בתבניות URL עם wildcard בהגדרה של הפונקציונליות המעודכנת אפשרה החרגה מותנית של תוספים על סמך כתובות URL דינמיות או כאלה שתואמות לתבנית. השינוי הזה היה תואם לאחור, ולכן ההגדרות הקיימות של כתובות URL סטטיות המשיכו לפעול באופן מלא בלי שנדרשו שינויים. לדוגמה,

edgemicro:

plugins:

excludeUrls: '/hello,/proxy_one/*' # global exclude urls

sequence:

-oauth

-json2xml

-quota

-json2xml:

excludeUrls: '/hello/xml/*' # plugin level exclude urls

|

| 135276110 | תכונה |

נתוני הניתוח של Edge Microgateway (EMG) כללו את בוצע עדכון ב-EMG כך שכל רשומה של ניתוח נתונים תאוכלס אוטומטית במזהה UUID ייחודי עבור |

| 422696257 | חרק |

היציבות של המערכת שופרה באופן משמעותי עם פתרון של בעיה קריטית שגרמה לקריסה. התיקון כלל זיהוי של הגדרה שגויה במודול פנימי ותיקון שלה. ההגדרה השגויה גרמה בעבר ללולאת תהליך חוזרת שהובילה לעומס יתר על המערכת. התיקון הממוקד הזה ביטל את הלולאה, וכתוצאה מכך המערכת הפכה לחזקה ואמינה יותר. |

בעיות אבטחה שתוקנו

3.3.6

ב-16 באפריל 2025, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.3.6. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.6 | 3.3.6 | 3.3.6 | 3.3.6 | 3.2.2 |

בעיות אבטחה שתוקנו

- CVE-2025-27789

- CVE-2024-21538

- CVE-2024-12133

3.3.5

ביום שישי, 20 בדצמבר 2024, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.3.5. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.5 | 3.3.5 | 3.3.5 | 3.3.5 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 383024578 | תכונה |

הוספנו תמיכה ב-Node.js גרסה 22 והסרנו את התמיכה בגרסה 16. אם אתם משתמשים ב-Node.js v18, Edge Microgateway מדפיס את הודעת השגיאה הבאה בהפעלה: current nodejs version is 18.x.x Note, v18.x.x will be out of support soon, see https://docs.apigee.com/release/notes/edge-microgateway-release-notes-0 אם אתם מריצים גרסה קודמת של Node.js, תוצג הודעת השגיאה הבאה: You are using a version of NodeJS that is not supported |

בעיות אבטחה שתוקנו

- CVE-2024-21538

- CVE-2024-45590

- CVE-2019-3844

- CVE-2019-12290

- CVE-2020-1751

- CVE-2018-12886

- CVE-2023-50387

- CVE-2019-3843

- CVE-2022-4415

- CVE-2021-3997

3.3.4

ב-18 בספטמבר 2024, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטים של רכיבים נפרדים שמשויכים ל-Edge Microgateway 3.3.4. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.4 | 3.3.4 | 3.3.4 | 3.3.4 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 675987751 | חרק |

תוקנה בעיה שבה Edge Microgateway לא רשם ביומן את כתובות ה-IP של הלקוחות. |

בעיות אבטחה שתוקנו

- CVE-2021-23337

- CVE-2024-4068

- CVE-2020-28469

- CVE-2020-28503

3.3.3

ב-25 באפריל 2024 פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.3.3. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.3 | 3.3.3 | 3.3.3 | 3.3.3 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 315939218 | הוסר |

התוסף של לקוח Eureka הוסר מ-Edge Microgateway. ההסרה של התכונה הזו לא משפיעה על הפונקציונליות העיקרית של Edge Microgateway או על השכתוב של כתובות אתר של יעד. לפרטים נוספים, אפשר לעיין במאמר שכתוב של כתובות אתר של יעד בתוספים. |

| 283947053 | הוסר |

התמיכה ב- |

בעיות אבטחה שתוקנו

- CVE-2023-0842

- CVE-2023-26115

- CVE-2022-25883

- CVE-2017-20162

- CVE-2022-31129

- CVE-2022-23539

- CVE-2022-23541

- CVE-2022-23540

- CVE-2024-21484

- CVE-2022-46175

- CVE-2023-45133

- CVE-2020-15366

- CVE-2023-26136

- CVE-2023-26115

3.3.2

ב-18 באוגוסט 2023 פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטים של רכיבים נפרדים שמשויכים ל-Edge Microgateway 3.3.2. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.2 | 3.3.2 | 3.3.2 | 3.3.2 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 296187679 | תכונה |

הגרסאות הנתמכות של Node.js כוללות: 16, 18 ו-20. החל מגרסה 3.3.2, פקודות CLI של Edge Microgateway יפעלו רק בגרסאות הנתמכות. הפעלת פקודות CLI בגרסאות שלא נתמכות תגרום לשגיאה. אפשר לעיין גם במאמר תוכנות נתמכות וגרסאות נתמכות ב-Apigee. |

| 283947053 | חרק |

תוקנה בעיה שבה Edge Microgateway החזיר את מוצר ה-API הראשון ברשימת מוצרי ה-API שמשויכים לאפליקציה. עכשיו אנחנו קובעים את מוצר ה-API הנכון להחזרה על סמך הבקשה. |

| 274443329 | חרק |

תוקנה בעיה שבה Docker משך גרסה לא עדכנית של תמונה.

גרסת הצומת של Docker עודכנה לגרסה 18 של Node.js. עכשיו אנחנו יוצרים את קובץ האימג' של Docker עם גרסה |

בעיות אבטחה שתוקנו

ללא.

3.3.1

ב-7 ביוני 2022 פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.3.1. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.1 | 3.3.1 | 3.3.1 | 3.3.1 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 220885293 | תכונה |

יש עכשיו תמיכה ב-Node.js גרסה 16. |

| 231972608 | חרק |

תוקנה בעיה שבה הפקודה |

| 233315475 | חרק |

תוקנה בעיה שבה |

| 221432797 | שינוי |

גרסת Node.js של קובץ האימג' הבסיסי של Edge Microgateway ב-Docker שודרגה ל-Node.js 14. |

| 215748732 | תכונה |

נוספה תמיכה באימות טוקן SAML לפקודה revokekeys.

עכשיו אפשר להעביר אסימון SAML במקום פרטי כניסה של שם משתמש וסיסמה באמצעות האפשרות פרטים נוספים מופיעים במאמר הפניה לשורת הפקודה. |

| 218723889 | עדכון מסמך |

העדכנו את המסמכים כדי לכלול קישור לתוספים הנתמכים של Edge Microgateway שמאוחסנים ב-GitHub. פלאגינים קיימים שצורפו ל-Edge Microgateway |

בעיות אבטחה שתוקנו

| מזהה הבעיה | תיאור |

|---|---|

| CVE-2021-23413 | הבעיה הזו משפיעה על החבילה jszip בגרסאות קודמות ל-3.7.0. יצירת קובץ ZIP חדש עם שמות קבצים שמוגדרים לערכי אב טיפוס של אובייקט (למשל proto, toString וכו') גורמת להחזרת אובייקט עם מופע אב טיפוס ששונה. |

3.3.0

ב-4 בפברואר 2022, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.3.0. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.3.0 | 3.3.0 | 3.3.0 | 3.3.0 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 219556824 | בעיה ידועה | Edge Microgateway Gateway 3.3.0 לא תואם לפקודה npm audit fix.

הפעלת

אם מריצים את הפקודה

כדי לפתור את הבעיה, מריצים את הפקודה הבאה כדי לשחזר את הגרסה הנכונה של npm install apigeetool@0.15.1 הבעיה הזו תטופל בגרסה עתידית של Edge Microgateway. |

| 138622990 | תכונה |

דגל חדש לפלאגין Quota, |

| 192534424 | חרק |

תוקנה בעיה שבה קוד התגובה שמוצג בניתוח הנתונים של Apigee לא תאם לקוד התגובה של Edge Microgateway. |

| 198986036 | שיפור | Edge Microgateway מאחזר עכשיו את המפתח הציבורי של ספק הזהויות (IDP) בכל מרווח תשאול, וגם מעדכן את המפתח אם המפתח הציבורי של ספק הזהויות משתנה.

בעבר, לא הייתה אפשרות לעדכן את המפתח הציבורי באמצעות הפלאגין extauth בלי לטעון מחדש את Edge Microgateway אם המפתח הציבורי של ספק הזהויות השתנה.

|

| 168713541 | חרק |

הוספנו הסבר למסמכי התיעוד על הגדרת TLS/SSL למספר יעדים. מידע נוסף זמין במאמר בנושא שימוש באפשרויות של SSL/TLS ללקוח. |

| 171538483 | חרק |

המסמכים שונו כדי לתקן את מוסכמת השמות של קובץ היומן. אפשר לעיין במוסכמות למתן שמות לקובצי יומן. |

| 157908466 | חרק |

התיעוד שונה כדי להסביר בצורה נכונה איך להתקין גרסה ספציפית של Edge Microgateway. אפשר לעיין במאמר בנושא שדרוג Edge Microgateway אם יש חיבור לאינטרנט. |

| 215748427 | חרק | תוקנה בעיה שבה הפקודה revokekeys החזירה שגיאה כשביטלו מפתח באמצעות צמד קיים של מפתח וסוד. |

| 205524197 | חרק | המסמכים עודכנו כך שיכללו את הרשימה המלאה של רמות הרישום ביומן. מאפייני edgemicro ואיך מגדירים את רמת הרישום ביומן |

גרסה 3.2.x

תיקוני באגים ושיפורים בגרסה 3.2.x

3.2.3

ב-17 בספטמבר 2021 פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטים של רכיבים נפרדים שמשויכים ל-Edge Microgateway 3.2.3. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.3 | 3.2.3 | 3.2.3 | 3.2.3 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 192416584 | תכונה |

תכונת ההגדרה |

| 192799989 | תכונה |

מאפיין ההגדרה |

| 148062415 | חרק | תוקנה בעיה שבה בהקשר של קונטיינר Docker, Edge Microgateway לא נסגר בצורה תקינה באמצעות הפקודה docker stop {containerId}. התהליך הופסק, אבל הקבצים .sock ו-.pid לא הוסרו. עכשיו

הקבצים מוסרים והפעלה מחדש של אותו מאגר פועלת כמצופה.

|

| 190715670 | חרק | תוקנה בעיה שגרמה לכך שבקשות מסוימות נתקעו במהלך פעילות הטעינה מחדש הפנימית של שער המיקרו. הבעיה הזו הייתה לסירוגין והתרחשה במצבים של עומס תנועה גבוה.

הבעיה התרחשה כשנעשה שימוש בתכונות tokenCache ו-cacheKey של תוסף OAuth.

|

| 183910111 | חרק | תוקנה בעיה שבה כתובת URL של נתיב משאב עם לוכסן בסוף פורשה באופן שגוי כנתיב משאב נפרד. עכשיו, לדוגמה, הנתיבים

/country/all ו-/country/all/ מתפרשים כנתיב זהה. |

בעיות אבטחה שתוקנו

| מזהה הבעיה | תיאור |

|---|---|

| CVE-2020-28503 | החבילה copy-props לפני גרסה 2.0.5 פגיעה ל-Prototype Pollution דרך הפונקציונליות הראשית. |

| CVE-2021-23343 | כל הגרסאות של package path-parse פגיעות להתקפה מסוג מניעת שירות (DoS) של ביטויים רגולריים (ReDoS) באמצעות הביטויים הרגולריים splitDeviceRe, splitTailRe ו-splitPathRe. מורכבות הזמן במקרה הגרוע ביותר של ReDoS היא פולינומית. |

3.2.2

ביום חמישי, 15 ביולי 2021, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטים של רכיבים נפרדים שמשויכים ל-Edge Microgateway 3.2.2. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 | 3.2.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 185323500 | שינוי |

ממשקי ה-API של בקשת הטוקן ושל בקשת רענון הטוקן מחזירים עכשיו את

כדי לעמוד בדרישות של

RFC 6749 The OAuth 2.0 Authorization Framework

הערך הצפוי של פרמטר ההגדרה |

| 188492065 | שינוי |

סוף התמיכה ב-Node.js 8

החל מגרסה 3.2.2, לא תהיה יותר תמיכה ב-Node.js 8. מידע נוסף זמין במאמר תוכנות נתמכות וגרסאות נתמכות: Edge Microgateway. |

| 183990345 | תכונה |

הגדרת פלט של יומן עבור מאגר Docker

פרמטר ההגדרה של Edge Microgateway to_console מאפשר לכם לבחור אם לשלוח את פרטי היומן לפלט רגיל במקום לקובץ יומן. אם פועלים לפי השלבים להרצת Edge Microgateway בקונטיינר ב-Docker, כברירת מחדל הקונטיינר מפנה מחדש את הפלט של stdout ואת פלט השגיאות לקובץ שנמצא בקונטיינר במיקום:

כדי למנוע שליחה של פרטי יומן אל לפרטים על השימוש במשתנה החדש הזה, אפשר לעיין במאמר שימוש ב-Docker עבור Edge Microgateway. |

| 183057665 | תכונה |

אפשר להגדיר את נתיבי הקבצים edgemicro.pid ו-edgemicro.sock.

פרמטר חדש |

| 191352643 | תכונה | תמונת ה-Docker של Edge Microgateway עודכנה לשימוש ב-NodeJS בגרסה 12.22. מידע נוסף זמין במאמר שימוש ב-Docker עבור Edge Microgateway. |

בעיות אבטחה שתוקנו

| מזהה הבעיה | תיאור |

|---|---|

| CVE-2021-28860 | ב-Node.js mixme, לפני גרסה 0.5.1, תוקף יכול להוסיף או לשנות מאפיינים של אובייקט באמצעות '__proto__' דרך הפונקציות mutate() ו-merge(). המאפיין המזוהם יוקצה ישירות לכל אובייקט בתוכנית. הדבר עלול לסכן את זמינות התוכנה ולגרום להתקפת מניעת שירות (DoS). |

| CVE-2021-30246 | בחבילת jsrsasign בגרסה 10.1.13 ומטה ל-Node.js, חלק מהחתימות הלא תקינות של RSA PKCS#1 v1.5 מזוהות בטעות כחתימות תקינות. הערה: לא ידוע על מתקפה מעשית. |

| CVE-2021-23358 | החבילה underscore מגרסה 1.13.0-0 ומגרסאות קודמות ל-1.13.0-2, מגרסה 1.3.2 ומגרסאות קודמות ל-1.12.1, פגיעה להחדרת קוד שרירותי דרך פונקציית התבנית, במיוחד כשמאפיין משתנה מועבר כארגומנט כי הוא לא עובר סניטציה. |

| CVE-2021-29469 | Node-redis הוא לקוח Redis של Node.js. לפני גרסה 3.1.1, כשלקוח נמצא במצב מעקב, הביטוי הרגולרי שמשמש לאיתור הודעות מעקב עלול לגרום לנסיגה אקספוננציאלית במחרוזות מסוימות. הבעיה הזו עלולה להוביל להתקפת מניעת שירות (DoS). הבעיה תוקנה בגרסה 3.1.1. |

| CVE-2020-8174 | קובץ האימג' של Docker עודכן לשימוש בגרסה 12.22 של Node.js |

3.2.1

ביום שישי, 5 במרץ 2021, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.2.1. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 | 3.2.1 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 180362102 | חרק |

תוקנה בעיה שבה מפתחות JWK עם ערך null גרמו לכשלים באפליקציות.

התנאי null מטופל עכשיו כדי למנוע העברה של ערך null ב- הערה: כדי להחיל את התיקון הזה, צריך לשדרג את ה-proxy של edgemicro-auth. |

| 179971737 | חרק |

תוקנה בעיה שבה תגובות סטטוס של 4XX / 5XX נרשמו ביומן כשגיאות של שרת proxy מסוג edgemicro_*.

במקרה של טרנזקציות ב-Edge Microgateway, מספרים שגויים של שגיאות יעד הוצגו בלוח הבקרה של ניתוח קודי השגיאה ב-Apigee Edge. קודי שגיאה של שגיאות ביעד נספרו כשגיאות בשרת ה-proxy. הבעיה הזו תוקנה ועכשיו מוצגים מספרי השגיאות הנכונים של היעד. |

| 179674670 | תכונה |

נוספה תכונה חדשה שמאפשרת לסנן את רשימת מוצרי ה-API שמוצבים ב-JWT על סמך קודי סטטוס של מוצרים.

למוצרי API יש שלושה קודי סטטוס – בהמתנה, אושר ובוטל.

מאפיין חדש בשם

|

| 178423436 | חרק |

ערכי המפתח והסוד שמועברים ב-CLI או דרך משתני סביבה גלויים בארגומנטים של שורת הפקודה בסייר התהליכים.

דווח על בעיה שבה ערכי המפתח והסוד של Edge Microgateway שהועברו מארגומנטים של שורת הפקודה או שהוגדרו באמצעות משתני סביבה הוצגו בארגומנטים של תהליכי העובד או הצאצא של הצומת אחרי הפעלת ה-microgateway. כדי לפתור את הבעיה הזו בתרחיש של משתנה סביבה, הערכים כבר לא גלויים בארגומנטים של שורת הפקודה בכלי לבדיקת תהליכים. אם מעבירים את ערכי המפתח והסוד בשורת הפקודה בזמן הפעלת המיקרו-שער, ההגדרות מבטלות את הערכים של משתני הסביבה, אם הם מוגדרים. במקרה כזה, הערכים עדיין גלויים בארגומנטים של שורת הפקודה של סייר התהליכים. |

| 178341593 | חרק |

תוקנה שגיאה במסמכי התיעוד של התוסף apikeys.

קובץ ה-README של התוסף apikeys

כלל באופן שגוי את המאפיין

המאפיין |

| 179366445 | חרק |

טפלנו בבעיה שגרמה להשמטת מטען ייעודי (payload) בכל בקשות GET ליעדים.

אתם יכולים לשלוט בהתנהגות הרצויה באמצעות פרמטר הגדרה חדש, לדוגמה: edgemicro: enable_GET_req_body: true לפי RFC 7231, section 4.3.1: GET, למטען ייעודי (payload) של בקשת GET אין סמנטיקה מוגדרת, ולכן אפשר לשלוח אותו ליעד. |

3.2.0

ביום חמישי, 21 בינואר 2021, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.2.0. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 | 3.2.0 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 152640618 | חרק | הפעלתם את התוסף extauth

כדי להגדיר את הכותרת x-api-key כך שתכיל את client_id באובייקט הבקשה כשהאסימון תקף. התוסף x-api-key זמין לשימוש בתוספים הבאים.

|

| 168836123, 172295489, 176462355, 176462872 | תכונה | נוספה תמיכה ב-Node.js 14. |

| 172376835 | חרק | משתמשים ביחידת הזמן הנכונה לנקודת הקצה /token בשרת ה-proxy edgemicro-auth.

תוקנה בעיה שבה נקודת הקצה

התיקון לא משנה את משך הזמן עד לתפוגה, אלא רק את יחידת הזמן. ההגדרה הזו רלוונטית רק לשדה אם לקוחות הסתמכו על הערך של אם הלקוחות תמיד השתמשו בערכים באסימון JWT כדי להעריך את תקופת הרענון של האסימון, הם לא צריכים לבצע שינויים. |

| 173064680 | חרק | תוקנה בעיה שבה המיקרו-שער סיים את בקשת היעד לפני שכל חלקי הנתונים עובדו.

זו בעיה שמתרחשת לסירוגין בבקשות עם גודל מטען ייעודי גדול, והיא הופיעה בגרסה 3.1.7. |

| 174640712 | חרק | הוספת טיפול נכון בנתונים לתוספים.

הוספנו טיפול נכון בנתונים לתוספים הבאים: |

גרסה 3.1.x

תיקוני באגים ושיפורים בגרסה 3.1.x

3.1.8

ביום שני, 16 בנובמבר 2020, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.1.8. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.8 | 3.1.9 | 3.1.7 | 3.1.3 | 3.1.2 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 169201295 | חרק | ערכים מספריים ובוליאניים נותחו בצורה שגויה בתגי משתני סביבה.

הטיפול בהחלפת משתני סביבה ניתח את כל הערכים כמחרוזות, מה שהוביל לשגיאות בניתוח ערכים בוליאניים או מספריים. לדוגמה, הפרמטר |

| 169202749 | חרק | החלפת משתני סביבה לא פעלה במקרים מסוימים.

הטיפול בהחלפת משתני סביבה לא פעל עבור חלק מהמאפיינים של ההגדרה. מידע על מגבלות זמין במאמר הגדרת מאפייני תצורה באמצעות ערכים של משתני סביבה. |

| 168732942 | חרק | תוקנה בעיה שבה היקפי OAuth לא הגבילו את הגישה ל-API proxy כמו שציפינו.

ה-JWT שנוצר על ידי ה-proxy של edgemicro-auth בתהליך |

| 170609716 | חרק | תוקנה בעיה שבה תהליך העבודה /refresh בשרת ה-proxy edgemicro-auth יצר JWT ללא apiProductList.

|

| 170708611 | חרק | היקפי מוצרים של API לא זמינים לתוספים בהתאמה אישית.

ההיקפים של מוצר ה-API לא הועמדו לרשות פלאגינים בהתאמה אישית, ולא נכתבו בקובץ התצורה של המטמון. במאמר מידע על הפונקציה init() של הפלאגין מוסבר איך פרטי ההיקף נגישים לפלאגינים. |

| 169810710 | תכונה | המפתח והסוד נשמרו בקובץ ההגדרות של הזיכרון מטמון.

המפתח והסוד של Edge Microgateway נשמרו בקובץ ה-yaml של הגדרות המטמון בכל טעינה מחדש או הפעלה. בגרסה 3.1.8, הטוקן והסוד כבר לא נשמרים בקובץ ההגדרות של המטמון. אם המפתח והסוד נכתבו בעבר בקובץ ההגדרות של הזיכרון הזמני, הם יוסרו. |

| 170708621 | תכונה | אי אפשר להשבית את הפלאגין לניתוח הנתונים.

בגרסאות קודמות של microgateway, תוסף הניתוח הופעל כברירת מחדל ולא הייתה אפשרות להשבית אותו. בגרסה 3.1.8, נוסף פרמטר הגדרה חדש, |

| 159571119 | חרק | מתקבלת שגיאת null ב-hook onerror_request בפלאגינים מותאמים אישית בגלל פסק זמן של תגובה או שקע.

בוצעו תיקונים כדי לאכלס את קוד הסטטוס הנכון של HTTP ואת הודעת השגיאה הנכונה עבור אירועי |

3.1.7

ביום חמישי, 24 בספטמבר 2020, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.1.7. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.7 | 3.1.8 | 3.1.6 | 3.1.2 | 3.1.1 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 131708105 | חרק | הפלאגין analytics טיפל בצורה שגויה בתשובה null משיחות של axpublisher וגרם לעובדים לצאת.

|

| 133162200 | חרק | פרטי האפליקציה של המפתח לא אוכלסו בניתוח הנתונים, עם תשובות בסטטוס 403 שנגרמו מנתיבי משאבים לא מורשים של מוצרים, או עם תשובות בסטטוס 401 שנגרמו מאסימון לא חוקי או שתוקפו פג.

|

| 132194290 | חרק | רשומות Analytics נמחקות כשמערכת Apigee Edge דוחה רשומות ניתוח מסוימות.

|

| 158618994 | חרק | מספר גדול מדי של חיבורים של לקוח Redis.

|

| 161404373 | חרק | במקרה של תשובת סטטוס 404, ה-URI המלא של השרת הפרוקסי נכלל בהודעת התשובה. |

| 166356972 | חרק | הפעלת Edge Microgateway עם Node.js בגרסה 12.13.x ומעלה גרמה לשגיאה הבאה כשמבצעים פלאגינים שמשנים את מטען הבקשה: {"message":"write after end","code":"ERR_STREAM_WRITE_AFTER_END"}

|

| 168681746 | חרק | טעינה מחדש ידנית של Edge Microgateway באמצעות redisBasedConfigCache:true

לא פעלה.

|

| 149256174 | חרק | שגיאות בתוסף OAuth לא נרשמו ביומן עבור כשלים ברשת.

|

| 166517190 | חרק | הנתונים של jwk_public_keys לא אוחסנו, אלא נמשכו על ידי הכלי לסנכרון ואוחסנו ב-Redis.

|

| 141659881 | חרק | הטיפול בשגיאות של אישור יעד לא תקין

הציג תשובות שגיאה מטעות.

|

| 142808699 | חרק | התוסף accesscontrol לא טיפל בקטעים allow ו-deny בצורה נכונה.

ה-microgateway מעבד עכשיו את הקטע deny בצורה תקינה, ומכבד את הסדר של הקטעים allow ו-deny. נכס |

3.1.6

ביום חמישי, 20 באוגוסט 2020, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.1.6. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.6 | 3.1.7 | 3.1.5 | 3.1.1 | 3.1.1 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 163711992 | תכונה | אפשרויות מותאמות אישית למיקום של קובץ המפתח והאישור עבור הפקודה rotatekey.

פרטים על האפשרויות החדשות האלה מופיעים במאמר בנושא החלפת מפתחות. |

||||||||||||

| 154838259 | חרק | תיקון רוטציה של מפתחות בכמה מופעים בכמה מרכזי נתונים

פרטים על האפשרויות החדשות האלה מופיעים במאמר בנושא החלפת מפתחות. |

||||||||||||

| 145525133 | תכונה בגרסת אלפא | מדדים חדשים של פלאגינים

פרטים נוספים זמינים בקובץ ה-README בנושא מדדים חדשים של תוספים ב-GitHub. |

||||||||||||

| 159396879 | חרק | הסרה של חבילת Helper שלא נמצאת בשימוש | ||||||||||||

| 161092943 | חרק | האימות של נתיב הבסיס היה שגוי

לפני גרסה 3.1.6, נתיב הבסיס של ה-proxy הותאם בצורה שגויה אם נתיב הבסיס לא הסתיים ב- ההסבר הבא מתייחס להתנהגות הקודמת (שתוקנה בגרסה 3.1.6):

נניח ששרת proxy מוגדר עם נתיב בסיס:

|

||||||||||||

| 160431789 | חרק | פלאגינים בהתאמה אישית – אובייקט ההגדרה שמועבר אל init לא מאוכלס

ההגדרה של Apigee Edge זמינה באובייקט ההגדרה לכל התוספים המותאמים אישית אחרי המיזוג עם קובץ ההגדרה של Edge Microgateway. מידע נוסף זמין במאמר בנושא הגדרות. |

||||||||||||

| 162758808 | חרק | הגדרת מכסת שימוש חדשה למאגר הגיבוי של Redis

אתם יכולים להשתמש בהגדרה הבאה כדי לציין מאגר נתונים של Redis לגיבוי מכסות. פרטים נוספים זמינים במאמר בנושא שימוש בחנות גיבוי של Redis למכסה. |

3.1.5

ביום שישי, 26 ביוני 2020, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.1.5. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.5 | 3.1.6 | 3.1.4 | 3.1.0 | 3.1.0 |

תיקוני באגים ושיפורים:

| מזהה הבעיה | סוג | תיאור |

|---|---|---|

| 159210507 | תכונה | הגדרה להחרגת עיבוד של תוספים

נוספה תכונת הגדרה חדשה שמאפשרת לדלג על העיבוד של תוספים עבור כתובות URL שצוינו. פרטים נוספים זמינים במאמר הגדרת כתובות URL להחרגה מתוספים. |

| 156986819, 158529319 | חרק | תוקנו בעיות בפלאגין json2xml

תוקנו בעיות שבהן הפלאגין יצר כותרות כפולות של Content-Type, וכאלה שבהן הכותרות לא נשלחו ליעד כמצופה במקרים מסוימים. |

| 156560067, 159688634 | תכונה | שימוש בערכים של משתני סביבה בהגדרה הוספנו תכונה שמאפשרת לציין משתני סביבה באמצעות תגים בקובץ התצורה. תגי משתני הסביבה שצוינו מוחלפים בערכים בפועל של משתני הסביבה. ההחלפות מאוחסנות רק בזיכרון ולא בקובצי התצורה או המטמון המקוריים. פרטים נוספים זמינים במאמר הגדרת מאפייני תצורה באמצעות ערכים של משתני סביבה. |

| 155077210 | חרק | תוקנה בעיה בפורמט של היומן.

תוקנה בעיה שבה מארח היעד הופיע ביומנים עם נקודתיים מיותרות שנוספו לו. |

| 153673257 | חרק | (Edge for Private Cloud בלבד) מוצרים שלא מודעים ל-Microgateway לא נמשכים תוקנה בעיה שבה מוצרים עם מודעות למיקרו-שער לא נמשכו. הבעיה הזו התרחשה רק בהתקנות של Edge for Private Cloud. |

| 154956890, 155008028, 155829434 | תכונה | תמיכה בסינון מוצרים שהורדו לפי מאפיינים מותאמים אישית

למידע נוסף, קראו את המאמר בנושא סינון מוצרים לפי מאפיינים מותאמים אישית. |

| 153949764 | חרק | תוקנה בעיה שגרמה לקריסת התהליך של Edge Microgateway כשקובץ היעד של היומן היה מלא

שיפרנו את הטיפול בחריגים כדי לזהות את השגיאה ולהדפיס הודעה במסוף. |

| 155499600 | חרק | תוקנו בעיות ברוטציית מפתחות ובשדרוג KVM

אפשר לקרוא גם על רוטציה של מפתחות JWT. |

3.1.4

ביום שישי, 23 באפריל 2020, פרסמנו את התיקון הבא ל-Edge Microgateway.

תיקון באגים:

תוקנה בעיית תלות בגרסה 3.1.3. גרסה 3.1.3 סומנה כמוצאת משימוש במאגר npm. אחרת, כל תיקוני הבאגים והשיפורים שמתוארים בהערות לגבי הגרסה 3.1.3 חלים על הגרסה הזו.

3.1.3

ביום רביעי, 15 באפריל 2020, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.1.3. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.3 | 3.1.3 | 3.1.3 | 3.0.14 | 3.0.9 |

תיקוני באגים ושיפורים:

- 153509313 – תוקנה בעיה שבה מודול ניפוי הבאגים של Node.js גרם לדליפות זיכרון. הבעיה קיימת בגרסאות v3.1.0, v3.1.1 ו-3.1.2.

- 153509313 – תוקנה בעיה שבה מזהה הודעה זהה לשתי עסקאות שונות הודפס בפלט של הרישום ביומן.

- 151673570 – תוקנה בעיה שבה Edge Microgateway לא עודכן לשימוש בממשקי Apigee KVM API חדשים. Edge Microgateway משתמש עכשיו בפקודות החדשות להוספה ולעדכון של ערכי KVM.

- 152822846 – בגרסאות קודמות, Edge Microgateway עודכן כך שהעיבוד שלו של מיפוי נתיבי משאבים תואם לזה של Apigee Edge. בגרסה הזו תוקנה בעיה שבה הדפוס

/literal_string/*לא טופל בצורה נכונה. לדוגמה:/*/2/*. אפשר לעיין גם במאמר הגדרת ההתנהגות של נתיב משאב מסוג '/', '/*' ו-'/**'. - 152005003 – בוצעו שינויים כדי להפעיל מזהים בהיקף הארגון והסביבה למכסות.

- 152005003 – בוצעו שינויים כדי להפעיל מזהים בהיקף הארגון והסביבה למכסות. השילוב של org + env + appName + productName משמש כמזהה המכסה.

3.1.2

ביום שני, 16 במרץ 2020, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.1.3. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.2 | 3.1.2 | 3.1.2 | 3.0.13 | 3.0.9 |

תיקוני באגים ושיפורים:

- 151285018 – בוצע שיפור בתכונה כדי להוסיף תמיכה ב-HTTP Proxy לתנועה בין Edge Microgateway ליעדי קצה עורפיים. בנוסף, תוקנו בעיות בתמיכה הקיימת ב-proxy של HTTP בין Edge Microgateway לבין Apigee Edge. פרטים נוספים זמינים במאמרים הבאים:

- 149101890 – קוד ההתראה ביומן למקרים שבהם שרת היעד או מאזן העומסים סוגר את החיבור שלו השתנה מ-ERROR ל-INFO.

- 150746985 – תוקנה בעיה שבה הפקודה

edgemicro verifyלא פעלה כראוי אםredisBasedConfigCache: trueאוquotaUri: https://%s-%s.apigee.net/edgemicro-authהופיעו בקובץ ההגדרות. - 151284716 – בוצע שיפור לסגירת חיבורי שרת מהר יותר כשמפעילים מחדש עובדים במהלך טעינה מחדש.

- 151588764 – עדכון גרסת Node.js בקובץ האימג' של Docker שמשמש להפעלת Edge Microgateway במאגר Docker לגרסה 12, כי גרסה 8 של Node.js הוצאה משימוש.

- 151306049 – בוצע עדכון במסמכי התיעוד כדי לפרט את ממשקי ה-API לניהול של Apigee Edge שמשמשים את הפקודות של Edge Microgateway CLI. מידע נוסף זמין במאמר באילו ממשקי ניהול API משתמש Edge Microgateway?

3.1.1

ביום חמישי, 20 בפברואר, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטים של רכיבים נפרדים שמשויכים ל-Edge Microgateway 3.1.1. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.1 | 3.1.1 | 3.1.1 | 3.0.13 | 3.0.9 |

תיקוני באגים ושיפורים:

-

146069701 – תוקנה בעיה שבה מודול

microgateway-coreלא כיבד את משתני הסביבהHTTP_PROXYו-HTTPS_PROXY. בעקבות השינוי הזה, המערכת מתעלמת מהגדרות ה-proxy בקובץ התצורה של YAML, אם הן מצוינות. רק משתני הסביבה משמשים לציון ה-proxy.אם רוצים לציין הגדרת proxy בקובץ התצורה, צריך גם לציין משתנה

HTTP_PROXYשכולל את אותה כתובת URL של proxy שצוינה בקובץ התצורה. לדוגמה, אם תגדירו את ההגדרה הבאה:edge_config: proxy: http://10.128.0.20:3128 proxy_tunnel: true

צריך גם לציין את משתנה הסביבה הזה:

HTTP_PROXY=http://10.128.0.20:3128

- 146320620 – נוסף פרמטר הגדרה חדש,

edgemicro.headers_timeout. המאפיין הזה מגביל את משך הזמן (באלפיות שנייה) שבו מנתח ה-HTTP ימתין לקבלת כותרות ה-HTTP המלאות. לדוגמה:edgemicro: keep_alive_timeout: 6000 headers_timeout: 12000

באופן פנימי, הפרמטר מגדיר את המאפיין

Server.headersTimeoutבבקשות ב-Node.js. (ברירת מחדל: 5 שניות יותר מהזמן שמוגדר באמצעותedgemicro.keep_alive_timeout. ההגדרה הזו מונעת ממאזני עומסים או משרתי proxy להפיל את החיבור בטעות). 149278885 – נוספה תכונה חדשה שמאפשרת להגדיר את הזמן הקצוב לתפוגה של ה-API לטירגוט ברמת ה-API proxy, במקום להשתמש בהגדרת זמן קצוב לתפוגה גלובלית אחת.

אם מגדירים את המאפיין TargetEndpoint

io.timeout.millisב-API Proxy, Edge Microgateway יוכל לאחזר את המאפיין הזה ולהחיל פסק זמן ספציפי לנקודת קצה של יעד. אם לא מציינים את הפרמטר הזה, Edge Microgateway משתמש בערך הזמן הקצוב לתפוגה הגלובלי שצוין באמצעותedgemicro.request_timeout.

3.1.0

ביום שלישי, 21 בינואר, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.1.0. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.1.0 | 3.1.0 | 3.1.0 | 3.0.12 | 3.0.9 |

תיקוני באגים ושיפורים:

-

144187500 – אירוע חדש ברמת אזהרה יתועד כשהדגל

quotas.failOpenיופעל. הדגל הזה מופעל אם מתרחשת שגיאה בעיבוד המכסה או אם הבקשה 'quota apply' אל Edge נכשלת בעדכון של מוני המכסה המרוחקים. במקרה כזה, המכסה תעובד על סמך ספירות מקומיות בלבד עד לסנכרון הבא של המכסה מרחוק. בעבר, האירוע הזה נרשם ביומן רק כשנקבעה רמת הרישום DEBUG.לדוגמה:

2020-01-20T02:52:53.040Z [warn][localhost:8000][5][foo-eval][test][hello/][] [DbpGIq9jKfzPX8jvXEivhA0LPwE][f372cc30-3b2f-11ea-845f-a627f][quota][remote quota not available so processing locally, setting quota-failed-open for identifier: AppQuota60.Quota60] [GET][][][][]

- 145023519 – תוקנה בעיה שבה עסקאות בתהליך או עסקאות חדשות הושפעו בכל פעם ש-Edge Microgateway זיהה שינוי ב-API proxy. עכשיו, כשמתבצע שינוי בשרת proxy, Edge Microgateway מרענן את המטמון וצמתי העובדים מופעלים מחדש. השינוי הזה לא ישפיע על טרנזקציות פעילות ועל קריאות חדשות ל-API שנשלחות למיקרו-שער.

- 146378327 – רמת היומן של

sourceRequest,targetRequestו-targetResponseשונתה לרמה INFO. - 146019878 – תוקן חוסר התאמה בין זמן האחזור שחושב עבור 'ביצועים של API Proxy' בניתוח הנתונים של Edge לבין אירועי יומן של sourceResponse/targetResponse ב-Edge Microgateway. עכשיו, ההשהיה בניתוח הנתונים ב-Edge ובאירועים ביומן של Microgateway זהה.

- שינויים שקשורים ללוגיקה של התאמת תבניות:

- 147027862 – הפלאגין oauth עודכן כדי לתמוך בדפוסי התאמה של נתיבי המשאבים הבאים, כפי שמצוין במוצרי API:

/{literal}**/{literal}*- כל שילוב של שני הדפוסים שלמעלה

בעקבות השינוי הזה, התוסף Edge Microgateway פועל עכשיו לפי אותו דפוס של התאמה, כמו ב-Apigee Edge, כפי שמוסבר במאמר הגדרת ההתנהגות של נתיב משאב עם הערכים '/', '/*' ו-'/**'.

- 145644205 – עדכון לוגיקת ההתאמה לתבניות של הפלאגין apiKeys כך שתתאים לפלאגין oauth.

- 147027862 – הפלאגין oauth עודכן כדי לתמוך בדפוסי התאמה של נתיבי המשאבים הבאים, כפי שמצוין במוצרי API:

- 143488312 – תוקנה בעיה שבה רווחים מובילים או נגררים בפרמטר client ID גרמו לכך שרשימת המוצרים של JWT הייתה ריקה בבקשות של אסימון OAuth ומפתח API.

- 145640807 ו-147579179 – נוספה תכונה חדשה שמאפשרת למופע מיוחד של Edge Microgateway שנקרא 'המסנכרן' לאחזר נתוני הגדרה מ-Apigee Edge ולכתוב אותם במסד נתונים מקומי של Redis. אחר כך אפשר להגדיר מופעים אחרים של microgateway לקריאת נתוני ההגדרה שלהם ממסד הנתונים. התכונה הזו מוסיפה רמת עמידות ל-Edge Microgateway.

היא מאפשרת להפעיל מופעים של מיקרו-שער ולגרום להם לפעול בלי צורך בתקשורת עם Apigee Edge. פרטים נוספים זמינים במאמר בנושא שימוש בכלי הסנכרון.

התכונה של סנכרון נתמכת כרגע ב-Redis 5.0.x.

גרסה 3.0.x

תיקוני באגים ושיפורים בגרסה 3.0.x

3.0.10

ביום שישי, 8 בנובמבר, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים השונים שמשויכים ל-Edge Microgateway 3.0.10. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.10 | 3.0.8 | 3.0.8 | 3.0.11 | 3.0.8 |

תיקוני באגים ושיפורים:

-

142677575 – בוצע עדכון בתכונה כך שהתאמת התבניות של נתיבי משאבים שמשמשים במוצרי API ל-Edge Microgateway תהיה עכשיו זהה להתאמת התבניות של נתיבי משאבים שמשמשים ב-Apigee Edge, כפי שמתואר במאמר הגדרת ההתנהגות של נתיב משאב מסוג '/', '/*' ו-'/**'.

הערה: אם אתם משתמשים בתבנית משאב מורכבת כמו

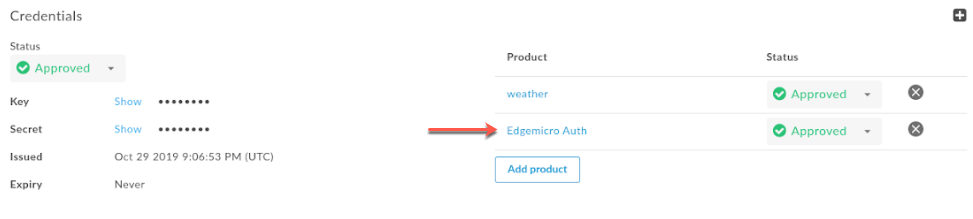

/*/2/**, אתם צריכים לוודא שפרוקסיedgemicro_authנוסף למוצר API עצמאי. לאחר מכן, צריך לכלול את המוצר הזה באפליקציית המפתח של ה-proxy, כמו שמוצג בצילום המסך הבא:

הערה: מאפיין ההגדרה

features.isSingleForwardSlashBlockingEnabled, כפי שמתואר במאמר הגדרת ההתנהגות של נתיב משאב מסוג '/', '/*' ו-'/**', לא נתמך ב-Edge Microgateway. 143740696 – מבנה ההגדרות של

quotasהשתנה (אפשר לעיין גם בהערות לגרסה 3.0.9).quotasהמאפיין משמש להגדרת פלאגין המכסה. השינוי במבנה בוצע כדי לשפר את הבהירות של רכיבי ההגדרה. כדי להגדיר את פלאגין המכסה, משתמשים בהגדרת ה-YAML הבאה. שימו לב שמאפיין ההגדרה נקראquotas. פרטים על מאפייני ההגדרה שלquotasזמינים במאמר אפשרויות הגדרה של מכסת נפח.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - quota quotas: bufferSize: hour: 20000 minute: 500 default: 10000 useDebugMpId: true failOpen: true ...- 141750056 – נוספה תכונה חדשה שמאפשרת להשתמש ב-Redis כמאגר הנתונים של המכסות.

אם

useRedisהוא true, נעשה שימוש במודול volos-quota-redis. אם הערך הוא true, המכסה מוגבלת רק למופעים של Edge Microgateway שמתחברים ל-Redis. אם הערך הוא false, נעשה שימוש במודול volos-quota-apigee כמאגר הנתונים הבסיסי, והמונה של המכסה הוא גלובלי. פרטים נוספים מופיעים במאמר בנושא אפשרויות הגדרה של מכסות. לדוגמה:edgemicro: ... quotas: useRedis: true redisHost: localhost redisPort: 6379 redisDb: 1

- 140574210 – זמן התפוגה שמוגדר כברירת מחדל לאסימונים שנוצרו על ידי שרת ה-proxy של

edgemicro-authהשתנה מ-108,000 אלפיות השנייה (1.8 דקות) ל-1,800 שניות (30 דקות). - 143551282 – כדי לתמוך בארגונים שמופעל בהם SAML, הפקודה

edgemicro genkeysעודכנה כך שתכלול את הפרמטר‑‑token. הפרמטר הזה מאפשר להשתמש בטוקן OAuth לאימות במקום בשם משתמש ובסיסמה. פרטים נוספים זמינים במאמר בנושא יצירת מפתחות.

3.0.9

ביום שישי, 11 באוקטובר, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.0.9. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.9 | 3.0.7 | 3.0.7 | 3.0.10 | 3.0.7 |

תיקוני באגים ושיפורים:

- 141989374 – נוספה תכונה חדשה של 'fail open' (פתיחה במקרה של כשל) לפלאגין של המכסה.

כשהתכונה הזו מופעלת, אם מתרחשת שגיאה בעיבוד המכסה או אם הבקשה 'החלת מכסה' אל Edge לא מצליחה לעדכן את מוני המכסה המרוחקים, המכסה תעובד על סמך ספירות מקומיות בלבד עד לסנכרון הבא של המכסה המרוחקת. בשני המקרים האלה, הדגל

quota-failed-openמוגדר באובייקט הבקשה.כדי להפעיל את התכונה 'מכסה' (fail open), מגדירים את ההגדרה הבאה:

quotas : failOpen : true

הערה: בנוסף, השם של האובייקט של בקשת

fail-openבפלאגין OAuth השתנה ל-oauth-failed-open. - 142093764 – בוצע שינוי בהגדרות של שרת ה-

edgemicro-authproxy כדי למנוע חריגה מהמכסה. השינוי הוא הגדרת סוג המכסה ליומן. כדי להשתמש בשיפור הזה, צריך לעדכן אתedgemicro-authלגרסה 3.0.7 ואילך. - 142520568 – נוספה תכונה חדשה שמאפשרת רישום ביומן של מזהה MP (מעבד הודעות) בתשובות לגבי מכסות. כדי להשתמש בתכונה הזו, צריך לעדכן את ה-proxy של

edgemicro-authלגרסה 3.0.7 ואילך ולהגדיר את ההגדרה הבאה:quotas: useDebugMpId: true

כשהערך של

useDebugMpIdמוגדר, תגובות המכסה מ-Edge יכללו את מזהה ה-MP ויירשמו ביומן על ידי Edge Microgateway. לדוגמה:{ "allowed": 20, "used": 3, "exceeded": 0, "available": 17, "expiryTime": 1570748640000, "timestamp": 1570748580323, "debugMpId": "6a12dd72-5c8a-4d39-b51d-2c64f953de6a" }

3.0.8

ביום חמישי, 26 בספטמבר, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.0.8. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.8 | 3.0.6 | 3.0.6 | 3.0.9 | 3.0.6 |

תיקוני באגים ושיפורים:

- 140025210 – נוספה תכונה חדשה של 'פתיחה במקרה של כשל'. התכונה הזו מאפשרת להמשיך את העיבוד של ה-API אם אי אפשר לרענן טוקן JWT שפג תוקפו בגלל שגיאת חיבור שמונעת קריאה מוצלחת לאימות מפתח ה-API לשרת ה-proxy של

edgemicro-auth.התכונה מאפשרת להגדיר תקופת חסד שבה הטוקן הישן נשאר במטמון ונעשה בו שימוש חוזר עד שתקופת החסד מסתיימת. התכונה מאפשרת ל-Edge Microgateway להמשיך לעבד בקשות במקרה של כשל זמני בחיבור. כשהקישוריות מתחדשת, ומתבצעת קריאה מוצלחת של Verify API Key, נשלף JWT חדש והוא מחליף את ה-JWT הישן במטמון.

כדי להגדיר את התכונה החדשה 'פתיחה במקרה של כשל', מבצעים את הפעולות הבאות:

- מגדירים את המאפיינים הבאים בקטע

oauthבקובץ ההגדרות של Edge Microgateway:oauth: failOpen: true failopenGraceInterval: time_in_seconds cacheKey: true ...

לדוגמה:

oauth: failOpen: true failopenGraceInterval: 5 cacheKey: true ...

בדוגמה הזו, הטוקן הישן ישמש למשך 5 שניות אם לא ניתן לרענן אותו בגלל בעיית קישוריות. אחרי 5 שניות, תוחזר שגיאת אימות.

- מגדירים את המאפיינים הבאים בקטע

- 141168968 – בוצע עדכון כדי לכלול את

correlation_idבכל הפלט של יומן הפלאגין. בנוסף, רמות היומן של חלק מהיומנים שונו ל-errorלפי הצורך. - 140193349 – בוצע עדכון ב-

edgemicro-authproxy כדי לדרוש אימות של מפתח וסוד Edge Microgateway בכל בקשה של Verify API Key. Edge Microgateway עודכן כך שתמיד יישלחו המפתח והסוד בכל בקשה לאימות מפתח API. השינוי הזה מונע מלקוחות לקבל JWT עם מפתח API בלבד. - 140090250 – בוצע עדכון כדי להוסיף רישום אבחונים ביומן לעיבוד מכסות. בעקבות השינוי הזה, עכשיו אפשר לבצע קורלציה בין הפלט של יומן המכסות לבין שאר היומנים של Edge Microgateway.

3.0.7

ביום חמישי, 12 בספטמבר, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

גרסאות הרכיבים:

בטבלה הבאה מפורטים מספרי הגרסאות של פרויקטי הרכיבים הנפרדים שמשויכים ל-Edge Microgateway 3.0.7. חשוב לזכור שכל רכיב הוא פרויקט נפרד, ולכן יכול להיות שמספרי הגרסאות לא יהיו זהים לגרסת המוצר הראשית:

| microgateway | core | config | plugins | edgeauth |

|---|---|---|---|---|

| 3.0.7 | 3.0.5 | 3.0.5 | 3.0.8 | 3.0.5 |

תיקוני באגים ושיפורים:

140075602 – בוצע עדכון בפלאגין OAuth כדי להחזיר קוד סטטוס 5xx במקרים המתאימים. בעבר, הפלאגין החזיר רק קודי סטטוס 4xx בכל המקרים שבהם לא הוחזר קוד 200. מעכשיו, לכל תגובה להודעה שקוד הסטטוס שלה הוא לא 200, יוחזר קוד 4xx או 5xx מדויק, בהתאם לשגיאה.

התכונה הזו מושבתת כברירת מחדל. כדי להפעיל את התכונה הזו, מוסיפים את המאפיין

oauth.useUpstreamResponse: trueלהגדרות של Edge Microgateway. לדוגמה:oauth: allowNoAuthorization: false allowInvalidAuthorization: false gracePeriod: 10 useUpstreamResponse: true

- 140090623 – בגרסה 3.0.6 נוסף מאפיין הגדרה חדש,

quota.quotaUri. מגדירים את מאפיין ההגדרה הזה אם רוצים לנהל מכסות באמצעות שרת ה-proxyedgemicro-authשנפרס בארגון. אם לא מגדירים את המאפיין הזה, נקודת הקצה של המכסה מוגדרת כברירת מחדל לנקודת הקצה הפנימית של Edge Microgateway. לדוגמה:edge_config: quotaUri: https://%s-%s.apigee.net/edgemicro-auth

בגרסה 3.0.7, בוצע עדכון ב-

edgemicro-authכדי לאפשר את ההגדרה החדשה הזו. כדי להשתמש בנכסquotaUri, צריך לשדרג לשרת ה-proxy העדכני שלedgemicro-auth. פרטים נוספים זמינים במאמר בנושא שדרוג שרת ה-proxy edgemicro-auth. - 140470888 – נוספה כותרת הרשאה

לשיחות בנושא מכסות כדי לספק אימות.

בנוסף, שונה ה-proxy של

edgemicro-authכדי להסיר את organization מהמזהה של המכסה. מכיוון שנקודת הקצה של המכסה נמצאת בארגון של הלקוח, אין יותר צורך במזהה המכסה. - 140823165 – שם הנכס הבא:

edgemicro: keepAliveTimeoutתועד באופן שגוי בגרסה 3.0.6. שם הנכס הנכון הוא:

edgemicro: keep_alive_timeout - 139526406 - תוקן באג שגרם לספירת מכסת שימוש שגויה אם לאפליקציית מפתח היו מספר מוצרים. ההקצאה נאכפת עכשיו בצורה נכונה לכל מוצר באפליקציה שיש בה כמה מוצרים. השילוב של appName + productName משמש כמזהה המכסה.

3.0.6

ביום חמישי, 29 באוגוסט, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

- 138633700 – נוסף מאפיין הגדרה חדש,

keepAliveTimeout. המאפיין הזה מאפשר להגדיר את הזמן הקצוב לתפוגה של Edge Microgateway (באלפיות השנייה). (ברירת מחדל: 5,000 אלפיות השנייה)לדוגמה:

edgemicro: keep_alive_timeout: 600

- 140090623 – נוסף מאפיין הגדרה חדש,

quotaUri. מגדירים את מאפיין ההגדרה הזה אם רוצים לנהל מכסות באמצעות שרת ה-proxyedgemicro-authשנפרס בארגון. אם לא מגדירים את המאפיין הזה, נקודת הקצה של המכסה מוגדרת כברירת מחדל לנקודת הקצה הפנימית של Edge Microgateway. לדוגמה:edge_config: quotaUri: https://your_org-your_env.apigee.net/edgemicro-auth

כדי להשתמש בתכונה הזו, צריך קודם לפרוס את הגרסה העדכנית של

edgemicro-authה-proxy בארגון. פרטים נוספים זמינים במאמר בנושא שדרוג שרת ה-proxy של edgemicro-auth. - 138722809 – נוסף מאפיין הגדרה חדש,

stack_trace. המאפיין הזה מאפשר לכם לקבוע אם עקבות מחסנית יופיעו בקובצי יומן. לדוגמה:stack_trace: false

אם המדיניות

stack_traceמוגדרת לערךtrue, פרטי ה-stack trace יודפסו ביומנים. אם המדיניות מוגדרת לערךfalse, פרטי ה-stack trace לא יודפסו ביומנים.

3.0.5

ביום חמישי, 15 באוגוסט, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

באגים שתוקנו- 139005279 – תוקנה בעיה שבה הפקודה

edgemicro statusלא החזירה את המספר הנכון של תהליכי עובד. - 138437710 – תוקנה בעיה בכיתה ExitCounter שמנעה את כתיבת היומן המתאים.

- 139064652 – נוספה האפשרות להוסיף רמות רישום ביומן

traceו-debugליומני אירועים ומערכת. בשלב הזה, הוספנו רק את האפשרות להוסיף את רמות היומן האלה. כרגע, רמות היומן שזמינות הןinfo,warnו-error. - 139064616 – פלט היומן עבר סטנדרטיזציה לכל הצהרות היומן של המסוף. הצהרות הרישום ביומן של Console כוללות עכשיו את המאפיינים הבאים:

- חותמת זמן

- שם הרכיב

- מזהה תהליך

- הודעה ביומן המסוף

- 138413755 – שיפור הודעות היומן שקשורות למפתח ולסוד של JWT עבור פקודות ה-CLI הבאות: cert, verify, upgradekvm, token, genkeys, revokekeys, rotatekey ו-configure.

- 138413577 – הוספה ושיפור של טיפול בשגיאות בטיימאוט של שירותי קצה עורפי.

- 138413303 – הוספה ושיפור של טיפול בשגיאות עבור תפוגת זמן קצוב לתגובה ולשקע.

- 138414116 – הוספה ושיפור של טיפול בשגיאות מסוג 'החיבור נדחה'.

3.0.4

ביום חמישי, 1 באוגוסט, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

- 134445926 – שיפורים באימות פנימי של Edge Microgateway.

- 137582169 – נפתרה בעיה שגרמה להפעלת תהליכים לא רצויים. התהליכים הנוספים גרמו לטעינה מחדש של הפלאגינים ולשימוש מוגזם בזיכרון. מעכשיו, מספר התהליכים ב-Edge Microgateway יישאר בטווח המוגבל הצפוי.

- 137768774 – שיפורים בהודעות ביומן:

- ניקוי יומני טרנזקציות (בקשות).

- הוספנו עוד הודעות ביומן במקומות שנדרש.

- הודעות יומן של טרנזקציות (בקשות) הועברו מפלט הקונסולה לקובץ היומן הרלוונטי.

- עדכנו את יומני המסוף כך שישתמשו בפונקציית רישום מרכזית ביומן.

- 138321133, 138320563 – שינוי פנימי בסיסי במאגר המכסות כדי לאפשר שיפורים עתידיים במכסות.

3.0.3

ביום שלישי, 23 ביולי, השקנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

- שיפורים ברישום ביומן: יומני זמן הריצה הקיימים משתמשים בפונקציה חדשה

eventLog()שתופסת נתונים בזמן הריצה ורושמת אותם ביומן בפורמט עקבי. פרטי היומן כוללים:- חותמת זמן (ISO 8601: YYYY-MM-DDTHH:mm:ss.sssZ).

- רמת הרישום ביומן (error, warn או info).

- שם המארח – שם המארח ששלח את הבקשה מכותרת הבקשה.

- מזהה תהליך – אם אתם מפעילים אשכול של תהליכי Node.js, זהו המזהה של התהליך שבו התבצע הרישום ביומן.

- שם הארגון ב-Apigee.

- שם הסביבה בארגון.

- שם ה-proxy ל-API.

- כתובת ה-IP של הלקוח.

- ClientId.

- מזהה ההתאמה (לא מוגדר כרגע).

- שם הרכיב של Edge Microgateway.

- הודעה בהתאמה אישית – יכול להיות שחלק מהאובייקטים ידפיסו מידע נוסף שמועבר למאפיין השגיאה הזה.

- שיטת הבקשה (אם זו בקשת HTTP).

- קוד הסטטוס של התגובה (אם מדובר בבקשת HTTP).

- הודעת שגיאה.

- קוד שגיאה – אם אובייקט כולל קוד שגיאה, הוא מודפס במאפיין הזה.

- משך הזמן.

- מערכת הפעלה סמן לסוף השורה.

ערכי מאפיינים מסוג Null מובילים לסוגריים ריקים,

[].בדוגמה הבאה מוצג פורמט היומן:

Timestamp [level][hostname][ProcessId][Org][Environment][APIProxy][ClientIp][ClientId][][component][customMessage][reqMethod][respStatusCode][errMessage][errCode][timeTaken]

(137770055)

- ביצועים: מוצרי API לא סוננו לפי סביבה. הבעיה הזו נפתרה. (135038879)

- שילובים שונים של בדיקות פונקציונליות ושיפורים באיכות הקוד.

3.0.2

ביום רביעי, 3 ביולי 2019, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

איכות הקוד – הקוד נבדק כדי לוודא שהוא עומד בסטנדרטים של האיכות שנדרשים על ידי המשתמשים, ובוצעו בו שינויים כדי לעמוד בסטנדרטים האלה. טיפלנו בשגיאות ובאזהרות שנוגעות לאיכות הקוד

שמקורן ב-JSHint.

כתוצאה מכך, זוהו ותוקנו כמה שגיאות קוד בפועל. כל המודולים של Apigee Edge Microgateway

עברו את התהליך הזה. אפשר לעיין בשינויים שבוצעו ב-28 ביוני וב-2 ביולי ב-microgateway-config, microgateway-core, microgateway-plugins וב-microgateway.

כל המודולים עם שינויים באיכות הקוד נבדקו באמצעות כלים פנימיים שמאמתים את ההפעלה של Edge Microgateway לתרחישי שימוש של לקוחות.

3.0.1

ביום שישי, 21 ביוני 2019, פרסמנו את התיקונים והשיפורים הבאים ב-Edge Microgateway.

- 134834551 – שינוי גרסאות Node.js הנתמכות ב-Edge Microgateway

(גרסאות Node.js הנתמכות: 8 ו-12; גרסאות 7, 9 ו-11 הן ניסיוניות) - 134751883 – Edge Microgateway קורס כשמבצעים טעינה מחדש תחת עומס

- 134518428 – נקודת הקצה Products של Edge Microgateway מחזירה 5XX אם דפוס המסנן שגוי

- 135113408 – Workers צריכים להפעיל מחדש אם הם מסיימים את הפעולה באופן לא צפוי

- 134945852 – tokenCacheSize לא נמצא בשימוש בפלאגין OAuth

- 134947757 – הגדרת cacheTTL בפלאגין OAuth

- 135445171 – החישוב של תקופת החסד ב-OAuth לא נכון

- שימוש במודול memored שסופק עם ההתקנה של Edge Microgateway

- 135367906 – ביקורת אבטחה

גרסה 2.5.x

תכונות חדשות ושיפורים בגרסה 2.5.x

(תוקן בגרסה 2.5.38, 06/07/2019)

אסימוני JWT בפורמט לא תקין עלולים לגרום לקריסת תהליכי worker כשמשתמשים במטמון אסימונים. תוקן במודול microgateway-plugins של Edge. (b/134672029)

(נוספה גרסה 2.5.37) נוספה אפשרות ה-CLI edgemicro-cert -t.

באפשרות edgemicro cert -t אפשר לציין טוקן OAuth כדי לאמת ממשקי ניהול של API. אפשר לעיין גם במאמר בנושא ניהול אישורים.

(נוסף בגרסה 2.5.35) נוספה תמיכה בניפוי באגים ב-Edge Microgateway באמצעות edgemicroctl.

אפשר להשתמש בדגל mgdebug עם edgemicroctl. אפשר גם לעיין במאמר בנושא משימות שילוב של Kubernetes.

(נוסף בגרסה 2.5.35) הפעלת גרסת Windows ל-edgemicroctl.

(נוסף בגרסה 2.5.31) API חדש של edgemicro-auth/token

נוסף API חדש של edgemicro-auth/token שמאפשר להעביר את הלקוח/הסוד ככותרת הרשאה בסיסית בקידוד Base64 ואת grant_type כפרמטר של טופס. איך מקבלים אסימוני Bearer ישירות

(תוקן בגרסה 2.5.31) הגדרה פרטית לא מכבדת את דגל הטוקן

תוקנה בעיה שבה הגדרה של Edge Microgateway לשימוש בטוקן גישה של OAuth2 ב-Edge for Private Cloud לא פעלה כמו שצריך (הטוקן לא כובד).

Docker: תמיכה בשימוש באישורים בחתימה עצמית

(נוסף בגרסה 2.5.29) אם אתם משתמשים ברשות אישורים (CA) שלא מהימנה כברירת מחדל על ידי Node.js, אתם יכולים להשתמש בפרמטר NODE_EXTRA_CA_CERTS כשאתם מריצים קונטיינר Docker עם Edge Microgateway.

מידע נוסף זמין במאמר שימוש ב-CA שלא מהימן על ידי Node.js.

Docker: תמיכה ב-TLS

(נוסף בגרסה 2.5.29) Edge Microgateway שפועל במאגר Docker תומך עכשיו ב-TLS לבקשות נכנסות לשרת Edge Microgateway (בקשות צפונה) ולבקשות יוצאות מ-Edge Microgateway לאפליקציית יעד (בקשות דרומה).

בדוגמאות הבאות מוסבר בפירוט איך להגדיר את תצורות ה-TLS האלה:

בדוגמאות האלה אפשר לראות איך משתמשים בנקודת הטעינה של הקונטיינר /opt/apigee/.edgemicro כדי לטעון את האישורים, שאליהם מתייחסים אחר כך בקובץ ההגדרות של Edge Microgateway.

Docker: תמיכה בהעברת בקשות דרך שרת proxy

(נוסף בגרסה 2.5.27) אם מריצים את Edge Microgateway במאגר Docker, אפשר להשתמש באפשרויות האלה כדי לשלוט בהתנהגות של ה-proxy כש-Microgateway פועל מאחורי חומת אש:

HTTP_PROXYHTTPS_PROXYNO_PROXY

פרטים נוספים זמינים במאמר בנושא הפעלת Edge Micro כקונטיינר Docker.

Docker: הוראות מעודכנות לתוסף

(נוסף בגרסה 2.5.27) אם מפעילים את Edge Microgateway במאגר Docker, עכשיו יש שתי אפשרויות לפריסת פלאגינים. אחת מהאפשרויות, באמצעות נקודת הרכבה של Docker, היא חדשה. האפשרות השנייה הייתה קיימת קודם, ולא חל בה שינוי משמעותי. עם זאת, קובץ ה-Dockerfile עודכן. פרטים נוספים זמינים בקישורים הבאים:

תמיכה בטוקנים חדשים של OAuth לפקודת השדרוג של KVM

(נוסף בגרסה 2.5.27) אפשר להשתמש באסימון OAuth עם הפקודה upgradekvm. פרטים נוספים זמינים במאמר בנושא שדרוג KVM.

הפרדה בין ממשקי API ב-Edge Analytics

(נוסף בגרסה 2.5.26) דגלים חדשים של תוסף ניתוח הנתונים מאפשרים להפריד נתיב API ספציפי כך שהוא יופיע כשרת proxy נפרד בלוחות הבקרה של Edge Analytics. לדוגמה, אפשר להפריד בין ממשקי API לבדיקת תקינות כדי למנוע בלבול בינם לבין קריאות API בפועל. מידע נוסף מופיע במאמר בנושא החרגת מסלולים מניתוח.

הגדרת שרת proxy מקומי

(נוסף בגרסה 2.5.25) באמצעות פרוקסי מקומי, לא צריך ליצור באופן ידני פרוקסי עם מודעות למיקרו-שער ב-Apigee Edge. במקום זאת, המיקרו-שער ישתמש בנתיב הבסיס של ה-proxy המקומי. מידע נוסף זמין במאמר בנושא שימוש במצב פרוקסי מקומי.

שימוש במצב עצמאי

(נוסף בגרסה 2.5.25) אפשר להריץ את Edge Microgateway בלי להיות מחוברים לאף תלות ב-Apigee Edge. במצב הזה, שנקרא מצב עצמאי, אפשר להריץ ולבדוק את Edge Microgateway בלי חיבור לאינטרנט. מידע נוסף זמין במאמר בנושא הפעלת Edge Microgateway במצב עצמאי.

ביטול מפתחות

(נוספה גרסה 2.5.19) נוספה פקודת CLI חדשה שמבטלת את פרטי הכניסה של המפתח והסוד להגדרה של Edge Microgateway.

edgemicro revokekeys -o [organization] -e [environment] -u [username] -k [key] -s [secret]

תמיכה ב-Docker

(נוסף בגרסה 2.5.19) עכשיו אפשר להוריד את הגרסה האחרונה של Edge Microgateway כקובץ אימג' של Docker:

docker pull gcr.io/apigee-microgateway/edgemicro:latest

תמיכה ב-Kubernetes

(נוסף ב-2.5.19) אפשר לפרוס את Edge Microgateway כשירות או כשער צדדי לפני שירותים שנפרסו באשכול Kubernetes. מידע נוסף: סקירה כללית על שילוב של Edge Microgateway עם Kubernetes

תמיכה באפשרות TCP nodelay

(נוספה גרסה 2.5.16) הגדרת תצורה חדשה, nodelay, נוספה להגדרת Edge Micro.

כברירת מחדל, חיבורי TCP משתמשים באלגוריתם Nagle כדי לשמור נתונים במאגר זמני לפני שליחתם. הגדרת nodelay ל-true משביתה את ההתנהגות הזו (הנתונים יישלחו באופן מיידי בכל פעם שמתבצעת קריאה ל-socket.write()). פרטים נוספים מופיעים גם במסמכי התיעוד של Node.js.

כדי להפעיל את nodelay, עורכים את קובץ התצורה של Edge Micro באופן הבא:

edgemicro:

nodelay: true

port: 8000

max_connections: 1000

config_change_poll_interval: 600

logging:

level: error

dir: /var/tmp

stats_log_interval: 60

rotate_interval: 24

אפשרויות חדשות ב-CLI לניטור ללא הגבלת זמן

(נוספה גרסה 2.5.12) פרמטרים חדשים נוספו לפקודה edgemicro forever. הפרמטרים האלה מאפשרים לציין את המיקום של קובץ forever.json, ולהתחיל או להפסיק את תהליך הרקע של Forever. אפשר לקרוא גם על מעקב ללא הגבלת זמן

| פרמטר | תיאור |

|---|---|

-f, --file | מציין את המיקום של הקובץ forever.json. |

-a, --action | start או stop. ברירת המחדל היא start. |

דוגמאות:

כדי להתחיל את המינוי ל-Forever:

edgemicro forever -f ~/mydir/forever.json -a start

כדי להפסיק את המינוי ל-Forever:

edgemicro forever -a stop

רוטציית מפתחות JWT

נוספה תכונה חדשה שמאפשרת לבצע רוטציה של זוגות המפתחות הציבוריים/הפרטיים שמשמשים ליצירת אסימוני JWT שמשמשים לאבטחת OAuth ב-Edge Microgateway. מידע נוסף זמין במאמר בנושא רוטציה של מפתחות JWT.

סינון של שרתי proxy ל-API שהורדו

כברירת מחדל, Edge Microgateway מוריד את כל ה-proxies בארגון Edge שמתחילים בקידומת השמות edgemicro_. אפשר לשנות את ברירת המחדל הזו להורדת פרוקסי שהשמות שלהם תואמים לתבנית. סינון של שרתי proxy שהורדו

ציון מוצרים ללא שרתי proxy ל-API

ב-Apigee Edge, אפשר ליצור מוצר API שלא מכיל שרתי proxy ל-API. הגדרת המוצר הזו מאפשרת למפתח API שמשויך למוצר לפעול עם כל שרת proxy שנפרס בארגון. החל מגרסה 2.5.4, Edge Microgateway תומך בהגדרת המוצר הזו.

תמיכה במעקב ללא הגבלת זמן

ל-Edge Microgateway יש קובץ forever.json שאפשר להגדיר בו כמה פעמים ובאילו מרווחי זמן Edge Microgateway צריך להפעיל מחדש. הקובץ הזה מגדיר שירות בשם forever-monitor, שמנהל את Forever באופן פרוגרמטי.

ניהול מרכזי של קובץ ההגדרות של Edge Micro

אם מפעילים כמה מופעים של Edge Microgateway, כדאי לנהל את ההגדרות שלהם ממקום אחד. כדי לעשות את זה, צריך לציין נקודת קצה (endpoint) של HTTP שבה Edge Micro יכול להוריד את קובץ התצורה שלו. אפשר לעיין במאמר בנושא הגדרת נקודת קצה של קובץ הגדרות.

תמיכה באפשרות forever CLI

(נוסף בגרסה 2.5.8) משתמשים בפקודה edgemicro forever [package.json] כדי לציין את המיקום של הקובץ forever.json. לפני הוספת הפקודה הזו, קובץ ה-config

היה צריך להיות בספריית הבסיס של Edge Microgateway.

לדוגמה:

edgemicro forever ~/mydir/forever.json

הוספה של האפשרות configUrl לפקודה reload

(נוסף בגרסה 2.5.8) עכשיו אפשר להשתמש באפשרות --configUrl או -u עם הפקודה edgemicro reload.

תקופת חסד לבעיות שקשורות להבדלים בשעון של JWT

(נוסף בגרסה 2.5.7) מאפיין gracePeriod בהגדרת OAuth עוזר למנוע שגיאות שנגרמות בגלל הבדלים קלים בין השעון של המערכת לבין הזמנים Not Before (nbf) או Issued At (iat) שצוינו באסימון ההרשאה של JWT. מגדירים את המאפיין הזה למספר השניות שבהן יכולים להיות הבדלים כאלה. מידע על מאפייני OAuth

(נוסף בגרסה 2.5.7) מאפיין gracePeriod בהגדרת OAuth עוזר למנוע שגיאות שנגרמות בגלל הבדלים קלים בין השעון של המערכת לבין הזמנים Not Before (nbf) או Issued At (iat) שצוינו באסימון ההרשאה של JWT. מגדירים את המאפיין הזה למספר השניות שבהן יכולים להיות הבדלים כאלה. מידע על מאפייני OAuth

באגים שתוקנו בגרסה 2.5.x

- (בעיה מספר 236) תיקון שגיאת הקלדה בניקוי המטמון.

- (בעיה מס' 234) טעינה מחדש גורמת לקריסה של Edge Microgateway 2.5.35.

- (בעיה מספר 135) שגיאה של הפניה לא חוקית למארח וירטואלי 'secure' כשמשתמשים באפשרות -v. התיקון הזה משנה את ה-proxy של edgemicro-auth לפני הפריסה כדי לוודא שהמארחים הווירטואליים תואמים בדיוק למה שמצוין בדגל -v. בנוסף, אפשר לציין כל מספר של מארחים וירטואליים וכל שם בשבילם (ההגבלה על ברירת מחדל ומאובטח כבר לא חלה).

- (בעיה מספר 141) הפקודה edgemicro reload לא תומכת באפשרות של קובץ ההגדרות -c. כבר פתרנו את הבעיה הזו.

- (בעיה מספר 142) Edge Microgateway מתלונן על קריפטו שהוצא משימוש בזמן ההתקנה. כבר פתרנו את הבעיה הזו.

- (בעיה מספר 145) המכסה לא פועלת עם Edge Microgateway. כבר פתרנו את הבעיה הזו.

- (בעיה בקהילת Apigee: EMG - JWT token validated against both API Proxies and Resource URI in OAUTH) JWT token validated against both API Proxies and Resource URI in OAUTH. הבעיה הזו נפתרה.

- (בעיה בקהילת Apigee: Microgateway פועל גם ללא אסימון OAuth בכותרת) Microgateway לא פועל עם OAuth. כבר פתרנו את הבעיה הזו.

- תיקון pidPath ב-Windows.

- (בעיה מספר 157) תוקנה בעיה שגרמה להודעת השגיאה הבאה:

ReferenceError: deployProxyWithPasswordלא מוגדר. - (בעיה מספר 169) עדכון של יחסי התלות ב-Node.js (npm audit)

- ה-proxy של

edgemicro-authמשתמש עכשיו במדיניות JWT של Edge. הפרוקסי כבר לא מסתמך על Node.js כדי לספק תמיכה ב-JWT.

גרסה 2.4.x

תכונות חדשות ושיפורים בגרסה 2.4.x

1. הגדרת כינוי מותאם אישית לשרת ה-proxy של edgemicro-auth (PR 116)

אפשר לשנות את נתיב הבסיס שמוגדר כברירת מחדל לשרת ה-proxy edgemicro-auth. כברירת מחדל, נתיב הבסיס הוא /edgemicro-auth. כדי לשנות את ההגדרה, משתמשים בדגל -x בפקודה edgemicro configure.

דוגמה:

edgemicro configure -x /mypath …

2. תמיכה בתווים כלליים לחיפוש בנתיבים בסיסיים (PR 77)

אפשר להשתמש בתו כללי לחיפוש * אחד או יותר בנתיב הבסיס של שרת proxy מסוג edgemicro_*. לדוגמה, נתיב בסיס של /team/*/members מאפשר ללקוחות להתקשר אל https://[host]/team/blue/members ואל https://[host]/team/green/members בלי שתצטרכו ליצור שרתי proxy חדשים של API כדי לתמוך בצוותים חדשים. שימו לב: אין תמיכה ב-/**/.

חשוב: ב-Apigee אין תמיכה בשימוש בתו כללי '*' כרכיב הראשון של נתיב בסיס. לדוגמה, אי אפשר להשתמש בחיפוש הבא: /*/.3. נוספה ל-CLI נתיב הגדרה מותאם אישית להגדרת Private Cloud (בקשת משיכה [PR] 99)

כברירת מחדל, קובץ ההגדרות של המיקרו-שער נמצא במיקום ./config/config.yaml. בפקודות init, configure ו-start, אפשר עכשיו לציין נתיב מותאם אישית להגדרות בשורת הפקודה באמצעות הדגלים -c או --configDir. תוקנה בעיה שבה לא זוהה ספריית הגדרות מותאמת אישית להתקנות של ענן פרטי.

דוגמה:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

4. התחשבות במשתני *_PROXY (PR 61)

אם Edge Microgateway מותקן מאחורי חומת אש ולא יכול לתקשר עם Apigee Edge בענן הציבורי, יש שתי אפשרויות:

אפשרות 1:

האפשרות הראשונה היא להגדיר את האפשרות edgemicro: proxy_tunnel כ-true בקובץ ההגדרות של המיקרו-שער:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: true

כש-proxy_tunnel מוגדר כ-true, Edge Microgateway משתמש במתודה HTTP CONNECT כדי ליצור מנהור של בקשות HTTP דרך חיבור TCP יחיד. (הכלל הזה נכון גם אם משתני הסביבה להגדרת ה-Proxy מופעלים ב-TLS).

אפשרות 2:

האפשרות השנייה היא לציין שרת proxy ולהגדיר את proxy_tunnel לערך false בקובץ ההגדרות של המיקרו-שער. לדוגמה:

edge_config: proxy: http://10.224.16.85:3128 proxy_tunnel: false

במקרה כזה, אפשר להגדיר את המשתנים הבאים כדי לשלוט במארחים של כל שרת proxy מסוג HTTP שרוצים להשתמש בו, או במארחים שלא אמורים לטפל בשרתי proxy של Edge Microgateway: HTTP_PROXY, HTTPS_PROXY ו-NO_PROXY. אפשר להגדיר את NO_PROXY כרשימה של דומיינים מופרדת בפסיקים ש-Edge Microgateway לא אמור לשמש להם כשרת proxy. לדוגמה:

export HTTP_PROXY='http://localhost:3786' export HTTPS_PROXY='https://localhost:3786'

למידע נוסף על המשתנים האלה, אפשר לעיין במאמרים הבאים:

https://www.npmjs.com/package/request#controlling-proxy-behaviour-using-environment-variables

5. הגדרת פסק זמן מותאם אישית לבקשות יעד (PR 57)

אפשר להגדיר פסק זמן מותאם אישית לבקשות ליעד באמצעות ההגדרה הבאה:

edgemicro: request_timeout: 10

הזמן הקצוב לתפוגה מוגדר בשניות. אם מתרחש פסק זמן, Edge Microgateway מגיב עם קוד סטטוס 504.

6. התייחסות להודעות סטטוס HTTP מותאמות אישית בתגובה של היעד (PR 53)

Edge Microgateway מכבד הודעות סטטוס HTTP מותאמות אישית שמוגדרות בתגובה של היעד. בגרסאות קודמות, הודעות סטטוס שנשלחו מהיעד הוחלפו בערכי ברירת מחדל של Node.js.

7. הכותרת X-Forwarded-For יכולה להגדיר את client_ip לניתוח נתונים

אם הכותרת X-Forwarded-For קיימת, היא תגדיר את המשתנה client_ip שמדווח ב-Edge Analytics. התכונה הזו מאפשרת לכם לדעת את כתובת ה-IP של הלקוח ששלח בקשה ל-Edge Microgateway.

8. שינויים בתוסף OAuth

התוסף OAuth תומך באימות של מפתח API ובאימות של אסימון גישה ל-OAuth. לפני השינוי הזה, התוסף קיבל כל אחת מהצורות של האבטחה. השינוי הזה מאפשר להשתמש רק באחד ממודלי האבטחה האלה (תוך שמירה על תאימות לאחור).

תוספי OAuth מוסיפים שני דגלים חדשים:

-

allowOAuthOnly – אם הערך מוגדר כ-true, כל API חייב לשאת כותרת Authorization עם אסימון גישה מסוג Bearer.

-

allowAPIKeyOnly – אם הערך מוגדר כ-true, כל API חייב לשאת כותרת x-api-key (או מיקום מותאם אישית) עם מפתח API.

מגדירים את הדגלים האלה בקובץ התצורה של Edge Microgateway באופן הבא:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false keep-authorization-header: false allowOAuthOnly: false allowAPIKeyOnly: false

9. שיפור שרת ה-proxy של edgemicro-auth (PR 40)

בוצעו שיפורים ב-proxy edgemicro-auth. לפני השינויים האלה, ה-proxy שמר את המפתחות במאגר המאובטח של Edge, שהוא כספת מוצפנת. עכשיו, ה-proxy מאחסן מפתחות במפתחות המוצפנים של Edge (KVM).

10. שינוי כתובת היעד שמוגדרת כברירת מחדל בתוסף (PR 74)

אפשר גם לשנות את יציאת נקודת הקצה של היעד ולבחור בין HTTP ל-HTTPS. משנים את המשתנים האלה בקוד של הפלאגין: req.targetPort ו-req.targetSecure. כדי לבחור HTTPS, מגדירים את req.targetSecure לערך true. כדי לבחור HTTP, מגדירים אותו לערך false. אם מגדירים את req.targetSecure כ-true, אפשר לקרוא מידע נוסף בשרשור הדיון הזה.

11. תמיכה ראשונית באימות טוקן OAuth (PR 125)

אפשר להגדיר את Edge Microgateway כך שישתמש באסימון OAuth לאימות במקום בשם משתמש ובסיסמה. כדי להשתמש בטוקן OAuth, משתמשים בפרמטר הבא בפקודה edgemicro configure:

-t, --token <token>

לדוגמה:

edgemicro configure -o docs -e test -t <your token>

באגים שתוקנו בגרסה 2.4.3

- תוקנה בעיה שבה נדרש ארגון בתשלום כדי להפעיל כראוי את ה-proxy של edgemicro-auth. מעכשיו אפשר להשתמש ב-Edge Microgateway גם בארגונים עם תקופת ניסיון. (PR 5)

- תוקנה בעיה שבה עיבוד הנתונים בזרם לא הסתיים, אבל מטפלי הקצה פעלו בכל זאת. לכן נשלחה תשובה חלקית. (PR 71)

- תוקנה בעיה שבה לא זוהה ספריית הגדרות מותאמת אישית להתקנות של Private Cloud. (PR 110)

- תוקנה בעיה ב-SSL דו-כיווני בין הלקוח לבין Edge Microgateway. (PR 70)

- תוקנה בעיה שבה נדרש קו נטוי בסוף נתיב הבסיס של ה-proxy כדי שהאימות של מפתח ה-API יפעל בצורה תקינה. עכשיו, אין צורך בלוכסן בסוף נתיב הבסיס. (PR 48)

גרסה 2.3.5

תכונות חדשות ושיפורים בגרסה 2.3.5

סינון של שרת proxy

אתם יכולים לסנן את הפרוקסי שמודעים ל-Microgateway שמופע של Edge Microgateway יעבד.

כש-Edge Microgateway מופעל, הוא מוריד את כל ה-proxies שמודעים ל-microgateway בארגון שאליו הוא משויך. כדי להגביל את הפרוקסי שמיקרו-שער יעבד, משתמשים בהגדרה הבאה. לדוגמה, ההגדרה הזו מגבילה את מספר שרתי ה-proxy ששער המיקרו יעבד לשלושה: edgemicro_proxy-1, edgemicro_proxy-2 ו-edgemicro_proxy-3:

proxies: - edgemicro_proxy-1 - edgemicro_proxy-2 - edgemicro_proxy-3

מיסוך נתונים ב-Analytics

הגדרה חדשה מאפשרת למנוע הצגה של פרטי נתיב הבקשה בניתוח הנתונים של Edge. כדי להסתיר את ה-URI של הבקשה או את נתיב הבקשה, מוסיפים את הקוד הבא להגדרות של microgateway. שימו לב שכתובת ה-URI מורכבת משם המארח ומחלק הנתיב של הבקשה.

analytics: mask_request_uri: 'string_to_mask' mask_request_path: 'string_to_mask'

גרסה 2.3.3

תכונות חדשות ושיפורים בגרסה 2.3.3

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

השבתה של בדיקת שינויים אוטומטית

כדי להשבית את הבדיקה האוטומטית של שינויים, צריך להגדיר את המאפיין הזה בקובץ ההגדרות של המיקרו-שער:

disabled_config_poll_interval: true

כברירת מחדל, סקר תקופתי מזהה שינויים שבוצעו ב-Edge (שינויים במוצרים, בשרתי proxy עם מודעות למיקרו-שערים וכו') וגם שינויים שבוצעו בקובץ ההגדרות המקומי. מרווח הזמן בין בדיקות שמוגדר כברירת מחדל הוא 600 שניות (חמש דקות).

כתיבה מחדש של כתובות URL ליעד בתוספים

אפשר לשנות את כתובת היעד שמוגדרת כברירת מחדל באופן דינמי בתוסף, על ידי שינוי המשתנים האלה בקוד התוסף: req.targetHostname ו-req.targetPath.

חתימת פונקציה חדשה של פלאגין

נוספה חתימה חדשה של פונקציית פלאגין שמספקת את תגובת היעד כארגומנט. התוספת הזו מאפשרת לתוספים לגשת בקלות רבה יותר לתשובה הרלוונטית.

function(sourceRequest, sourceResponse, targetResponse, data, cb)

פלט רישום פשוט יותר שמוגדר כברירת מחדל

כברירת מחדל, שירות הרישום ביומן משמיט עכשיו את ה-JSON של פרוקסי, מוצרים ו-JWT שהורדו.

כדי לשנות את ברירת המחדל כך שהאובייקטים האלה יוצגו, צריך להגדיר את DEBUG=* כשמפעילים את Edge Microgateway. לדוגמה:

DEBUG=* edgemicro start -o docs -e test -k abc123 -s xyz456

נתיב של הגדרה בהתאמה אישית נוסף ל-CLI

כברירת מחדל, קובץ התצורה של המיקרו-שער נמצא בנתיב ./config/config.yaml. בפקודות init, configure ו-start, אפשר עכשיו לציין נתיב הגדרה מותאם אישית בשורת הפקודה. לדוגמה:

edgemicro start -o docs -e test -k abc123 -s xyz456 -c /home/microgateway/config

באגים שתוקנו בגרסה 2.3.3

- תוקנה דליפת זיכרון שהתרחשה במהלך בקשות או תשובות גדולות.

- תוקן הסדר של הרצת הפלאגין. היא פועלת עכשיו כמו שמוסבר במסמכי התיעוד.

- התוסף accumulate-request לא נתקע יותר בבקשות GET.

- תוקנה בעיה בתוסף accumulate-response שבה היעדר גוף תגובה גרם לשגיאות.

גרסה 2.3.1

הערה לגבי ההתקנה

בגרסאות קודמות של Edge Microgateway אפשר להתקין את התוכנה על ידי הורדה של קובץ ZIP. אין יותר תמיכה בקובצי ה-ZIP האלה. כדי להתקין את Edge Microgateway, צריך להשתמש ב:

npm install -g edgemicro

פרטים נוספים זמינים בנושא ההתקנה.

תכונות חדשות ושיפורים בגרסה 2.3.1

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

פילטרים של שרתי proxy

הגדרה חדשה מאפשרת לכם לסנן אילו שרתי proxy ייטענו ב-Edge Microgateway בזמן ההפעלה. בעבר, המיקרו-שער טען את כל ה-proxies שמודעים למיקרו-שער (proxies שנקראים edgemicro_*) שנמשכו מהארגון או מהסביבה של Edge שציינתם בפקודה edgemicro configure. התכונה החדשה הזו מאפשרת לסנן את רשימת השרתים האלה כך ש-Edge Microgateway יטען רק את השרתים שאתם מציינים. פשוט מוסיפים את רכיב ה-proxies לקובץ ההגדרות של microgateway באופן הבא:

edge micro: proxies: - edgemicro_[name] - edgemicro_[name] ...

לדוגמה, נניח שיש לכם 50 שרתי proxy של edgemicro_* בארגון או בסביבה של Edge, כולל שרתי proxy בשמות edgemicro_foo ו-edgemicro_bar. אפשר להגדיר ל-microgateway להשתמש רק בשני קובצי ה-Proxy האלה באופן הבא:

edge micro:

proxies:

- edgemicro_foo

- edgemicro_barעם ההפעלה, שער המיקרו יוכל לקרוא רק לשרתי ה-proxy שצוינו. כל ניסיון להתקשר לשרתי proxy אחרים שמודעים ל-microgateway שהורדו מהארגון או מהסביבה של Edge יגרום לשגיאה.

הגדרת כותרות של בקשות לטירגוט בפלאגינים

יש שני דפוסים בסיסיים שכדאי להכיר אם רוצים להוסיף או לשנות כותרות של בקשות יעד: האחד שבו הבקשה הנכנסת מכילה נתונים (כמו בבקשת POST) והשני שבו היא לא מכילה נתונים (כמו בבקשת GET פשוטה).

נניח שהבקשה הנכנסת מכילה נתונים, ואתם רוצים להגדיר כותרות של בקשה בבקשת היעד. בגרסאות קודמות של Edge Microgateway, לא הייתה אפשרות להגדיר כותרות יעד באופן מהימן במקרה הזה.

העיקרון המרכזי בדפוס הזה הוא קודם לצבור את כל הנתונים הנכנסים מהלקוח. לאחר מכן, בפונקציה onend_request(), משתמשים בפונקציה החדשה request.setOverrideHeader(name,

value) כדי להתאים אישית את הכותרות.

הנה קוד לדוגמה של תוסף שמראה איך עושים את זה. הכותרות שמוגדרות ב-onend_request נשלחות ליעד:

module.exports.init = function(config, logger, stats) { function accumulate(req, data) { if (!req._chunks) req._chunks = []; req._chunks.push(data); } return { ondata_request: function(req, res, data, next) { if (data && data.length > 0) accumulate(req, data); next(null, null); }, onend_request: function(req, res, data, next) { if (data && data.length > 0) accumulate(req, data); var content = Buffer.concat(req._chunks); delete req._chunks; req.setOverrideHeader('foo', 'bar'); req.setOverrideHeader('content-length', content.length); next(null, content); }, onerror_request: function(req, res, data, next) { next(null, null); } }; }

אם הבקשה לא כוללת נתונים, אפשר להגדיר כותרות יעד ב-handler של onrequest(). הדפוס הזה לא חדש – הוא תועד בעבר

והוא שימש בתוספים לדוגמה שסופקו עם Edge Microgateway.

onrequest: function(req, res, next) { debug('plugin onrequest'); req.headers['x-foo-request-id'] = "bar"; req.headers['x-foo-request-start'] = Date.now(); next(); }

תכונת הטעינה מחדש ללא השבתה

אחרי שמבצעים שינוי בהגדרות של Edge Microgateway, אפשר לטעון את ההגדרות בלי לאבד הודעות. בעקבות השינוי הזה, Edge Microgateway תמיד מופעל במצב אשכול, והאפשרות --cluster הוסרה מהפקודה edgemicro start.

בנוסף, נוספו שלוש פקודות חדשות ל-CLI. צריך להריץ את הפקודות האלה מאותה ספרייה שבה בוצעה פקודת ההתחלה של edgemicro:

-

edgemicro status– בדיקה אם Edge Microgateway פועל או לא. -

edgemicro stop– מפסיק את אשכול Edge Microgateway. -

edgemicro reload- טוען מחדש את ההגדרות של Edge Microgateway בלי השבתה.

טעינה מחדש אוטומטית של ההגדרה ללא השבתה

Edge Microgateway טוען הגדרה חדשה מעת לעת ומבצע טעינה מחדש אם משהו השתנה. הסקר מזהה שינויים שבוצעו ב-Edge (שינויים במוצרים, בשרתי proxy עם מודעות ל-microgateway וכו') וגם שינויים שבוצעו בקובץ ההגדרות המקומי. מרווח הזמן בין בדיקות שמוגדר כברירת מחדל הוא 600 שניות (חמש דקות). אפשר לשנות את ברירת המחדל בקובץ ההגדרות של המיקרו-שער באופן הבא:

edgemicro: config_change_poll_interval: [seconds]

נוסף מידע על הגרסה ל-CLI

נוסף דגל --version ל-CLI. כדי לקבל את הגרסה הנוכחית של Edge

Microgateway, משתמשים בפקודה:

edgemicro --version

אפשרויות חדשות של SSL בשרת Edge Microgateway

Edge Microgateway תומך עכשיו באפשרויות הבאות של SSL בשרת, בנוסף ל-key ול-cert:

| אפשרות | תיאור |

|---|---|

pfx |

הנתיב לקובץ pfx שמכיל את המפתח הפרטי, האישור ואישורי ה-CA של הלקוח בפורמט PFX. |

passphrase |

מחרוזת שמכילה את סיסמת הגישה למפתח הפרטי או לקובץ ה-PFX. |

ca |

נתיב לקובץ שמכיל רשימה של אישורים מהימנים בפורמט PEM. |

ciphers |

מחרוזת שמתארת את הצפנים לשימוש, מופרדים באמצעות ':'. |

rejectUnauthorized |

אם הערך הוא true, אישור השרת מאומת מול רשימת רשויות האישורים שסופקו. אם האימות ייכשל, תוחזר שגיאה. |

secureProtocol |

שיטת ה-SSL שבה רוצים להשתמש. לדוגמה, SSLv3_method כדי לכפות שימוש ב-SSL בגרסה 3. |

servername |

שם השרת של תוסף ה-TLS של SNI (Server Name Indication). |

שליחת קובצי יומן אל stdout

אפשר לשלוח נתוני יומן לפלט רגיל באמצעות הגדרת תצורה חדשה:

edgemicro: logging: to_console: true

מידע נוסף זמין במאמר בנושא ניהול קובצי יומן.

גרסה 2.1.2

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

התרת נקודת קצה (endpoint) מותאמת אישית של API לצורך הגדרה

יש נקודות קצה חדשות שניתנות להגדרה עבור שרת ה-proxy של ההרשאות, שתומכות בשימוש בשירות אימות בהתאמה אישית. נקודות הקצה האלה הן:

edgeconfig:verify_api_key_urledgeconfig:products

לפרטים, אפשר לעיין במאמר בנושא שימוש בשירות אימות בהתאמה אישית.

גרסה 2.1.1

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

פריסת שרת proxy לאימות שמתאים לפלטפורמות שונות

בוצע שיפור כך שהפקודה שמשמשת לפריסת שרת ה-proxy של Edge Microgateway authorization ב-Edge תהיה תואמת למערכות Windows.

גרסה 2.1.0

תכונות חדשות ושיפורים בגרסה 21.0

התכונות והשיפורים החדשים כוללים:

ציון אפשרויות SSL/TLS של לקוח

אתם יכולים לציין אפשרויות לקוח לחיבורי SSL/TSL ליעדים באמצעות קבוצה חדשה של אפשרויות הגדרה. מידע נוסף על שימוש באפשרויות של SSL/TSL לקוח

גרסה 2.0.11

הערת התקנה גרסה 2.0.11

בגרסאות קודמות של Edge Microgateway אפשר להתקין את התוכנה על ידי הורדה של קובץ ZIP. אין יותר תמיכה בקובצי ה-ZIP האלה. כדי להתקין את Edge Microgateway, צריך להשתמש ב:

npm install -g edgemicro

פרטים נוספים זמינים בנושא ההתקנה.

תכונות חדשות ושיפורים בגרסה 2.0.11

התכונות והשיפורים החדשים כוללים:

ציון יציאה בעת ההפעלה

פקודת ההתחלה מאפשרת לציין מספר יציאה כדי לבטל את היציאה שצוינה בקובץ התצורה. אפשר גם לציין מספר יציאה באמצעות משתנה הסביבה PORT. פרטים נוספים זמינים במאמר בנושא פקודת ההתחלה.

אפשרות לשמירת כותרות אימות

הגדרת תצורה חדשה, keepAuthHeader, מאפשרת לשמור את כותרת ההרשאה שנשלחת בבקשה. אם הערך הוא True, כותרת האימות מועברת ליעד. מידע על מאפייני OAuth

אפשרות להשתמש בשירות הרשאות בהתאמה אישית

אם אתם רוצים להשתמש בשירות מותאם אישית משלכם כדי לטפל באימות, אתם צריכים לשנות את הערך של authUri בקובץ ההגדרות של Edge Microgateway כך שיצביע לשירות שלכם. לפרטים, אפשר לעיין במאמר בנושא שימוש בשירות אימות בהתאמה אישית.

גרסה 2.0.4

גרסה 2.0.4 של Edge Microgateway הושקה ב-25 במאי 2016.

תכונות חדשות ושיפורים בגרסה 2.0.4

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

תמיכה בנתיבי משאבים במוצרים

Edge Microgateway תומך עכשיו בנתיבי משאבים במוצרים. נתיבי משאבים מאפשרים להגביל את הגישה לממשקי API על סמך הסיומת של נתיב ה-proxy. לפרטים על יצירת מוצרים והגדרת נתיבי משאבים, אפשר לעיין במאמר יצירת מוצרי API.

תמיכה בהתקנה גלובלית של npm

עכשיו אפשר להתקין את Edge Microgateway באמצעות האפשרות npm -g (גלובלית). פרטים על האפשרות הזו מופיעים במאמרי העזרה של npm.

גרסה 2.0.0

גרסה 2.0.0 של Edge Microgateway הושקה ב-18 באפריל 2016.

תכונות חדשות ושיפורים בגרסה 2.0.0

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

שרת תהליכים יחיד

Edge Microgateway הוא עכשיו שרת עם תהליך יחיד. הוא כבר לא משתמש במודל של שני תהליכים שבו תהליך אחד (שנקרא בעבר 'הסוכן') מפעיל את Edge Microgateway, התהליך השני. הארכיטקטורה החדשה מקלה על אוטומציה ועל שימוש במאגרי תגים.

קבצי הגדרה עם מרחב שמות

קבצי ההגדרות מוגדרים עכשיו במרחב שמות באמצעות הארגון והסביבה, כך שאפשר להריץ כמה מופעים של Microgateway באותו מארח. אחרי שמריצים את פקודת ההגדרה של Edge Microgateway, אפשר למצוא את קובצי ההגדרה ב-~/.edgemicro.

משתני סביבה חדשים

עכשיו יש 4 משתני סביבה: EDGEMICRO_ORG, EDGEMICRO_ENV, EDGEMICRO_KEY, EDGEMICRO_SECRET. אם מגדירים את המשתנים האלה במערכת, לא צריך לציין את הערכים שלהם כשמשתמשים בממשק שורת הפקודה (CLI) כדי להגדיר ולהפעיל את Edge Microgateway.

הגדרה ששמורה במטמון

Edge Microgateway משתמש בקובץ תצורה שנשמר במטמון אם הוא מופעל מחדש ללא חיבור ל-Apigee Edge.

מצב אשכול

עכשיו יש אפשרויות להפעלת Edge Microgateway במצב אשכול. מצב אשכול מאפשר לכם לנצל את היתרונות של מערכות מרובות ליבות. המיקרו-שער משתמש במודול האשכול של Node.js כדי להפעיל את התכונה הזו. פרטים נוספים זמינים במסמכי התיעוד של Node.js.

באגים שתוקנו בגרסה 2.0.0

מחזור החיים של אירוע בתוסף מטפל עכשיו בצורה תקינה בקוד אסינכרוני שמכיל קוד עם קריאה חוזרת (callback) חדשה.

גרסה 1.1.2

גרסה 1.1.2 של Edge Microgateway הושקה ב-14 במרץ 2016.

תכונות חדשות ושיפורים בגרסה 1.1.2

בהמשך מפורטים התכונות והשיפורים החדשים בגרסה הזו.

שיפור הביצועים

Edge Microgateway משתמש עכשיו בסוכן HTTP של Node.js בצורה נכונה, כדי לשפר את איגום החיבורים. השיפור הזה משפר את הביצועים ואת היציבות הכוללת בעומס גבוה.

תמיכה בניפוי באגים מרחוק

אפשר להגדיר את Edge Microgateway כך שיפעל עם כלי לניפוי באגים מרחוק, כמו node-inspector.

מיקום חדש של קובץ התצורה

כשמגדירים את Edge Microgateway, הקובץ agent/config/default.yaml מועתק אל ~./edgemicro/config.yaml.

רוטציה של קובצי יומן

מאפיין הגדרה חדש מאפשר לציין מרווח זמן לרוטציה של יומני Edge Microgateway.

באגים שתוקנו בגרסה 1.1.2

הבאגים הבאים תוקנו בגרסה 1.1.2.

| תיאור |

|---|

| קריאה ל-Java עבור שרת proxy פנימי של edgemicro שמשמש עם Edge מקומי, משתמשת עכשיו בשרת MGMT הנכון. |

| הסרת תלות ב-TypeScript מהנציג. |

| תיקון באג ב-CLI כשמשתמשים באפשרות פריסה רזה. |

| תיקון הפניה לתלות לוגית של אישור. |