Wyświetlasz dokumentację Apigee Edge.

Zapoznaj się z dokumentacją Apigee X. info

We wtorek 21 kwietnia 2015 r. udostępniliśmy nową wersję Apigee Edge w chmurze.

Jeśli masz pytania, skontaktuj się z zespołem pomocy Apigee Edge.

Listę wszystkich informacji o wersjach Apigee Edge znajdziesz w informacjach o wersjach Apigee.

Nowe funkcje i ulepszenia

Poniżej znajdziesz nowe funkcje i ulepszenia w tej wersji.

Obsługa rozszerzenia SNI (Server Name Indication)

Edge obsługuje używanie wskazania nazwy serwera w kierunku południowym (od procesora wiadomości do punktów końcowych docelowych). Jeśli chcesz używać SNI, skontaktuj się z zespołem pomocy Apigee Edge.

Wymagana jest Java 1.7.

SNI, czyli rozszerzenie protokołu TLS/SSL, umożliwia obsługę wielu miejsc docelowych HTTPS z tego samego adresu IP i portu bez konieczności używania przez nie tego samego certyfikatu.

Nie jest wymagana żadna konfiguracja specyficzna dla Edge. Jeśli środowisko jest skonfigurowane pod kątem rozszerzenia SNI w kierunku południowym (chmura Edge jest domyślnie), Edge je obsługuje.

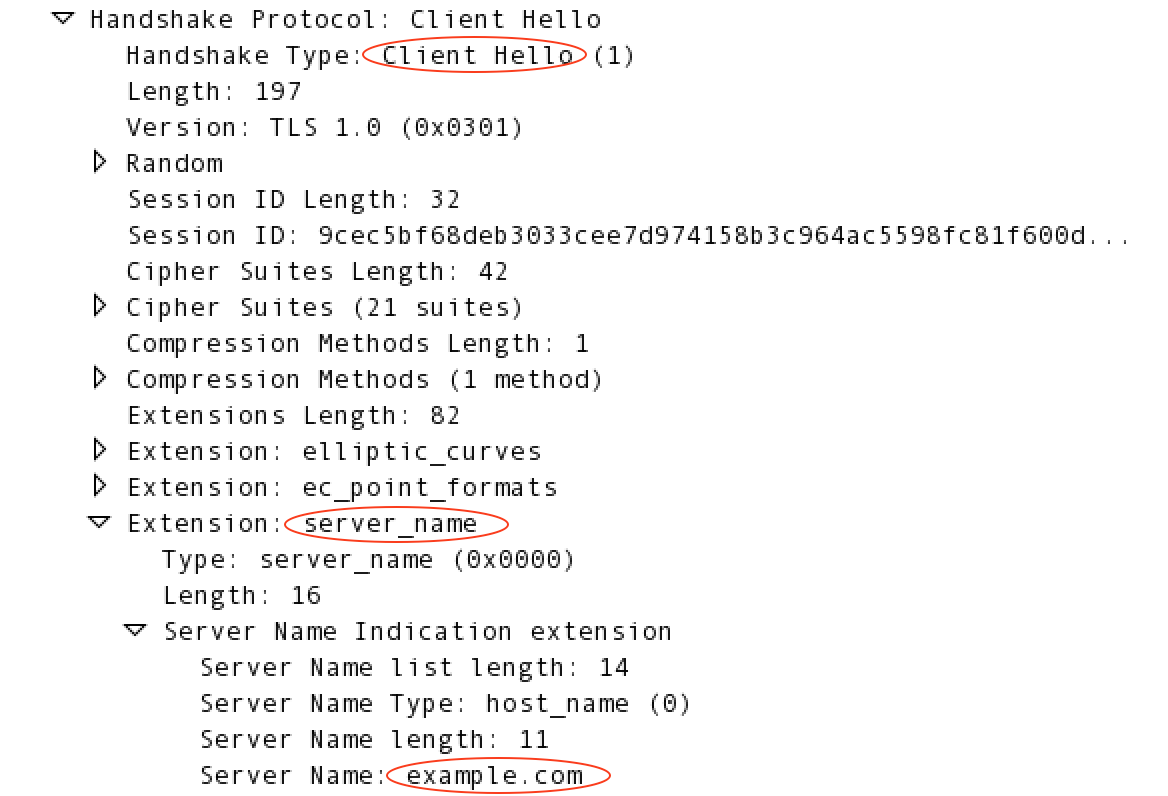

Edge automatycznie wyodrębnia nazwę hosta z adresu URL żądania i dodaje ją do żądania uzgodnienia połączenia SSL. Jeśli na przykład hostem docelowym jest https://example.com/request/path, Edge dodaje rozszerzenie server_name w sposób pokazany poniżej:

Więcej informacji o SNI znajdziesz na stronie http://en.wikipedia.org/wiki/Server_Name_Indication.

Apigee Dostęp do społeczności z menu Pomoc w interfejsie zarządzania

Dostęp do społeczności Apigee możesz uzyskać z menu Pomoc w interfejsie zarządzania.

Zasady kontroli dostępu

Zasady kontroli dostępu zostały ulepszone, aby umożliwić dokładniejszą ocenę adresów IP na potrzeby tworzenia list dozwolonych i zabronionych, gdy adresy IP znajdują się w nagłówku HTTP X-FORWARDED-FOR.

Jeśli w nagłówku włączono sprawdzanie wielu adresów IP (skontaktuj się z zespołem pomocy, aby ustawić funkcję feature.enableMultipleXForwardCheckForACL), nowy element <ValidateBasedOn> w zasadach umożliwia sprawdzanie pierwszego adresu IP, ostatniego adresu IP lub wszystkich adresów IP w nagłówku. Więcej informacji znajdziesz w zasadach kontroli dostępu.

Komunikaty o błędach w interfejsie zarządzania

Przeprojektowaliśmy wyświetlanie komunikatów o błędach w interfejsie zarządzania.

Nowe zmienne docelowe w przepływie wiadomości

Nowe zmienne w przepływach wiadomości zawierają pełniejsze informacje o adresach URL docelowych punktów końcowych i serwerów docelowych:

- TargetEndpoint:

request.urlzastępujetarget.basepath.with.query. - TargetServer:

loadbalancing.targetserverzastępujetargetserver.name. Poza tym zmiennatarget.basepathjest wypełniana tylko wtedy, gdy element<Path>jest używany w elemencie<LoadBalancer>HTTPTargetConnection w punkcie TargetEndpoint.

„Algorytm podpisu” w szczegółach certyfikatów SSL

Do szczegółów certyfikatu SSL dodaliśmy nowe pole „Algorytm podpisu”, które można wyświetlić w interfejsie zarządzania (Administracja > Certyfikaty SSL) i interfejsie API zarządzania (Pobieranie szczegółów certyfikatu z magazynu kluczy lub magazynu zaufanych certyfikatów). To pole zawiera wartość „sha1WithRSAEncryption” lub „sha256WithRSAEncryption” w zależności od typu algorytmu mieszającego użytego do wygenerowania certyfikatu.

Usunięte błędy

W tej wersji naprawiliśmy te błędy:

| Identyfikator problemu | Opis |

|---|---|

| MGMT-1899 | Ścieżki zasobów usuwane po zapisaniu ustawień produktu Podczas edytowania produktu interfejsu API ścieżki zasobów produktu mogły zostać usunięte, jeśli użytkownik dwukrotnie kliknął przycisk Zapisz. Naprawiliśmy ten problem. |

| MGMT-1894 | Strona Aplikacje dewelopera nigdy się nie wczytuje w przypadku kolumny dewelopera |

| MGMT-1882 | Nowy serwer proxy interfejsu API utworzony na podstawie pliku WSDL wyświetla tylko szczegóły ostatniego parametru |

| MGMT-1878 | Jeśli w środowisku wdrożono kilka wersji, Trace wyświetli tylko jedną z nich |

| MGMT-1872 | Nie można pobrać raportów niestandardowych |

| MGMT-1863 | Dzienniki Node.js nie są widoczne w interfejsie zarządzania |

| MGMT-1825 | Błędy typu cross-site scripting (XSS) |

| MGMT-1804 | Interfejs Node.js API w niektórych przypadkach wysyła nieprawidłowy kod JSON |

| MGMT-1799 | Żądanie wysyłane przez interfejs użytkownika w usłudze Trace z luką w zabezpieczeniach |

| MGMT-1362 | E-mail z prośbą o zresetowanie hasła nie działa, jeśli adres e-mail zawiera znak „_” |

| DEVRT-1514 | Funkcja ObjectTransform nie działa w przypadku niektórych produktów |

| APIRT-1170 | Brak pliku zasobu spowodował, że MP nie udało się wczytać środowiska |