Wyświetlasz dokumentację Apigee Edge.

Zapoznaj się z dokumentacją Apigee X. info

Od poprzedniej wersji funkcji Edge for Private Cloud pojawiły się te wersje, które są uwzględnione w tej wersji funkcji:

| Wprowadzenie interfejsu Edge | Wersja zarządzania brzegowego |

|---|---|

Aby dowiedzieć się, jak sprawdzić, czy konkretna wersja chmury jest uwzględniona w Twojej wersji Edge for Private Cloud, przeczytaj artykuł Informacje o numeracji wersji.

Ogólne informacje o wersji

Najważniejszą nową funkcją w tej wersji jest dodanie obsługi standardu SAML (Security Assertion Markup Language) 2.0 jako mechanizmu uwierzytelniania w przypadku Edge, API BaaS i portalu usług dla deweloperów. Używając SAML z Edge, możesz obsługiwać logowanie jednokrotne w interfejsie Edge i interfejsie API Edge, a także w innych usługach, które udostępniasz i które również obsługują SAML.

Uwierzytelnianie SAML ma kilka zalet. Korzystając z SAML, możesz:

- Przejmij pełną kontrolę nad zarządzaniem użytkownikami. Gdy użytkownicy odchodzą z organizacji i są centralnie pozbawiani dostępu do usług, automatycznie tracą dostęp do Edge.

- określać sposób uwierzytelniania użytkowników w celu uzyskania dostępu do Edge; Możesz wybrać różne typy uwierzytelniania dla różnych organizacji Edge.

- Sterowanie zasadami uwierzytelniania. Twój dostawca SAML może obsługiwać zasady uwierzytelniania bardziej zgodne ze standardami Twojej firmy.

- Możesz monitorować logowania, wylogowania, nieudane próby logowania i działania o wysokim ryzyku w swoim wdrożeniu Edge.

- Pamiętaj, że SAML jest używany tylko do uwierzytelniania. Autoryzacja jest nadal kontrolowana przez role użytkowników Edge.

Więcej informacji znajdziesz w artykule Obsługa SAML w Edge dla chmury prywatnej.

Ta wersja zawiera też inne ważne funkcje, m.in.:

- Możliwość przeniesienia portalu Developer Services z Apache/MySQL do Postgres/Nginx

- Polecenie wyłączające TLS w interfejsie Edge

- Nowe właściwości do konfigurowania instalacji Edge

- Zasady nazewnictwa niestandardowego klucza klienta i klucza tajnego klienta

- Obsługa systemu Red Hat/CentOS w wersji 7.4

W dalszej części tego artykułu znajdziesz szczegółowe informacje o wszystkich nowych funkcjach, aktualizacjach i poprawkach błędów zawartych w tej wersji.

Wycofania i zakończenia

W tej wersji wycofaliśmy lub usunęliśmy te funkcje: Więcej informacji znajdziesz w zasadach wycofywania funkcji Edge.

Elementy wycofane

Wycofanie bezpiecznego magazynu Apigee (skarbca)

Bezpieczny magazyn Apigee, zwany też „skrytkami”, zostanie wycofany w kwietniu 2018 r. Skrytki, które zapewniają zaszyfrowane przechowywanie par klucz-wartość, są tworzone za pomocą interfejsu API zarządzania i dostępne w czasie działania za pomocą funkcji w module apigee-access Node.js.

Zamiast bezpiecznego magazynu używaj zaszyfrowanych map wartości klucza (KVM), zgodnie z opisem w artykule Praca z mapami wartości klucza. Szyfrowane klucze KVM są tak samo bezpieczne jak skarbce i zapewniają więcej opcji tworzenia i pobierania. (MGMT-3848)

Wycofanie możliwości dodawania ścieżek na karcie Skuteczność proxy interfejsu API

Do tej wersji można było przejść do serwera proxy interfejsu API w interfejsie zarządzania, otworzyć kartę Skuteczność i utworzyć różne ścieżki do porównania na podstawie wykresu na karcie Skuteczność serwera proxy oraz w panelu Transakcje biznesowe. Ta funkcja została wycofana i nie jest już dostępna w interfejsie. Alternatywę dla tej funkcji znajdziesz w tym artykule na forum społeczności Apigee: Alternative to Business Transactions API (Alternatywa dla interfejsu Business Transactions API). (EDGEUI-902)

Nowe funkcje i aktualizacje

Poniżej znajdziesz nowe funkcje i ulepszenia w tej wersji. Oprócz poniższych ulepszeń ta wersja zawiera też wiele ulepszeń dotyczących użyteczności, wydajności, bezpieczeństwa i stabilności.

Chmura prywatna

Dodanie obsługi protokołu SAML w usługach Edge, API BaaS i Developer Services Portal

Edge obsługuje teraz standard Security Assertion Markup Language (SAML) 2.0 jako mechanizm uwierzytelniania w przypadku Edge, API BaaS i portalu Developer Services. SAML obsługuje środowisko logowania jednokrotnego. Korzystając z SAML, możesz obsługiwać logowanie jednokrotne w Edge, a także w innych usługach, które udostępniasz i które również obsługują SAML.

Więcej informacji znajdziesz w artykule Obsługa SAML w Edge dla chmury prywatnej.

Dodano narzędzie apigee-ssoadminapi.sh

Po włączeniu SAML do wykonywania wielu zadań administracyjnych, takich jak tworzenie użytkowników i organizacji, używasz nowego skryptu apigee-ssoadminapi.sh.

Zobacz Korzystanie z apigee-ssoadminapi.sh.

(DOS-5118)

Możliwość przenoszenia portalu Developer Services z Apache/MySQL/MariaDB do Nginx/postgres

Instalacja portalu usług dla programistów oparta na pliku .tar korzysta z Apache i MySQL lub MariaDB. Możesz teraz przeprowadzić migrację istniejącej instalacji portalu, aby używać Nginx i Postgres. Ta migracja jest wymagana, jeśli chcesz zaktualizować portal do wersji 4.17.09.

Zobacz Konwertowanie portalu opartego na plikach TAR na portal oparty na plikach RPM.

Dodaliśmy obsługę systemu Red Hat/CentOS w wersji 7.4

Możesz teraz wdrażać Edge for the Private Cloud, API BaaS i portal Developer Services na platformie Red Hat/CentOS w wersji 7.4.

Zobacz obsługiwane oprogramowanie i wersje.

Dodaliśmy właściwość, która powoduje, że instalator sprawdza wymagania dotyczące procesora i pamięci podczas instalacji.

Plik konfiguracyjny instalacji Edge obsługuje teraz tę właściwość:

ENABLE_SYSTEM_CHECK=y Jeśli wartość to „y”, instalator sprawdza, czy system spełnia wymagania dotyczące procesora i pamięci dla instalowanego komponentu. Wymagania dotyczące poszczególnych komponentów znajdziesz w sekcji Wymagania dotyczące instalacji. Wartość domyślna to „n” (sprawdzanie jest wyłączone).

Zobacz Edge Configuration File Reference (Dokumentacja pliku konfiguracji Edge).

(DOS-4772)

Dodano właściwość umożliwiającą wybór adresu IP używanego przez instalator na serwerze z wieloma kartami interfejsu.

Jeśli serwer ma wiele kart interfejsu, polecenie „hostname -i” zwraca listę adresów IP rozdzielonych spacjami. Domyślnie instalator Edge używa pierwszego zwróconego adresu IP, który w niektórych sytuacjach może być nieprawidłowy. Możesz też ustawić w pliku konfiguracji instalacji tę właściwość:

ENABLE_DYNAMIC_HOSTIP=y

Gdy ta właściwość ma wartość „y”, instalator wyświetla prośbę o wybranie adresu IP, który ma być używany w ramach instalacji. Wartość domyślna to „n”.

Zobacz Edge Configuration File Reference (Dokumentacja pliku konfiguracji Edge).

(DOS-5117)

Nowe opcje interfejsu i interfejsy API do konfigurowania TLS

Wersja beta nowej funkcji samodzielnej obsługi protokołu TLS/SSL w chmurze jest teraz dostępna w chmurze prywatnej jako funkcja w wersji beta. W ramach tej wersji beta możesz:

- Tworzenie, modyfikowanie i usuwanie magazynów kluczy i magazynów zaufanych certyfikatów w interfejsie i interfejsie API

- Przesyłanie certyfikatów TLS w formacie PKCS12/PFX

- Generowanie certyfikatów podpisanych samodzielnie w interfejsie lub za pomocą interfejsu API

- Testowanie ważności magazynu kluczy lub magazynu zaufanych certyfikatów w interfejsie

Dokumentacja wersji beta (PDF) tych funkcji jest dostępna tutaj:

- Tworzenie magazynów kluczy i magazynów zaufanych certyfikatów za pomocą interfejsu Edge Cloud

- Tworzenie magazynów kluczy i magazynów zaufanych certyfikatów za pomocą interfejsu Edge API

Szczegółowe informacje znajdziesz w dodatkowej dokumentacji (PDF):

- Opcje konfigurowania TLS

- Konfigurowanie dostępu TLS do interfejsu API w chmurze

- Konfigurowanie TLS od Edge do backendu

- Aktualizowanie certyfikatu TLS w przypadku chmury

(EDGEUI-1058)

Dodano polecenie zaciemnionego hasła

Dodano polecenie generowania zaciemnionego hasła, dzięki czemu każdy komponent może generować zaszyfrowane hasło. Zaciemnione hasło możesz wygenerować za pomocą tego polecenia na serwerze zarządzania Edge:

> /opt/apigee/apigee-service/bin/apigee-service edge-management-server generate-obfuscated-password

Wpisz nowe hasło, a potem potwierdź je w wyświetlonym oknie. Ze względów bezpieczeństwa tekst hasła nie jest wyświetlany. To polecenie zwraca hasło w formie:

OBF:58fh40h61svy156789gk1saj MD5:902fobg9d80e6043b394cb2314e9c6

Zapoznaj się z artykułem Konfigurowanie protokołu TLS/SSL w przypadku Edge On Premises.

(TBD-250)

Dodano nowe polecenie, które zaciemnia nowe hasło podczas zmiany hasła użytkownika organizacji.

Aby zresetować hasło użytkownika organizacji, użyj narzędzia apigee-service do wywołania apigee-openldap:

> /opt/apigee/apigee-service/bin/apigee-service apigee-openldap change-ldap-user-password -u userEmail

Pojawi się prośba o podanie hasła administratora systemu, a następnie hasła nowego użytkownika. Ze względów bezpieczeństwa tekst haseł nie jest wyświetlany podczas ich wpisywania.

Zobacz Resetowanie haseł w Edge.

(DBS-1733)

Dodawanie polecenia wyłączającego TLS w interfejsie Edge

Aby wyłączyć TLS w interfejsie Edge, możesz teraz użyć tego polecenia:

/opt/apigee/apigee-service/bin/apigee-service edge-ui disable-ssl

Zobacz Konfigurowanie TLS w interfejsie zarządzania.

(EDGEUI-1114)

Dodano właściwość umożliwiającą kontrolowanie formatu sygnatury czasowej w wiadomościach dziennika

Domyślnie sygnatura czasowa w komunikatach logu utworzonych przez zasadę rejestrowania wiadomości ma format:

yyyy-MM-dd'T'HH:mm:ss.sssZ

Na przykład:

2017-05-08T13:33:00.000+0000

Format ten możesz kontrolować za pomocą właściwości conf_system_apigee.syslogger.dateFormat w procesorze wiadomości Edge.

Zobacz zasady dotyczące rejestrowania wiadomości.

(APIRT-4196)

Dodano nowy wymagany parametr konfiguracji SMTP do instalacji API BaaS

W pliku konfiguracyjnym instalacji interfejsu API BaaS musisz teraz używać parametru SMTPMAILFROM. Ten parametr określa adres e-mail używany, gdy interfejs API BaaS wysyła automatyczne e-maile, np. gdy użytkownik prosi o zresetowanie hasła.

Zobacz BaaS Configuration File Reference (Dokumentacja pliku konfiguracji BaaS).

(APIBAAS-2103)

Dodano obsługę, która umożliwia routerowi brzegowemu i serwerowi WWW Nginx dostęp do portów poniżej 1000.

Możesz teraz używać routera i serwera WWW Nginx w przypadku portalu, aby uzyskiwać dostęp do portów poniżej 1000 bez konieczności uruchamiania ich jako innego użytkownika. W poprzednich wersjach router i serwer WWW Nginx nie mogły uzyskiwać dostępu do portów poniżej 1000 bez uruchamiania ich jako specjalny użytkownik.

Zmiana sposobu konfigurowania poziomu rejestrowania w interfejsie Edge

Właściwości używane do konfigurowania poziomu rejestrowania w interfejsie Edge zostały zmienione. Nowe właściwości i procedurę znajdziesz w artykule Ustawianie poziomu logowania dla komponentu Edge.

(EDGEUI-886)

Usługi API

Zasady nazewnictwa niestandardowego klucza klienta i klucza tajnego klienta

Zaktualizowaliśmy reguły nazewnictwa i weryfikacji dotyczące tworzenia niestandardowego klucza i obiektu tajnego klienta w przypadku aplikacji dewelopera. Klucze i obiekty tajne klienta mogą zawierać litery, cyfry, podkreślenia i myślniki. Inne znaki specjalne są niedozwolone.

Proces tworzenia niestandardowego klucza/klucza tajnego jest bardziej szczegółowo opisany w artykule Importowanie istniejących kluczy i kluczy tajnych klienta. (MGMT-3916)

Weryfikacja nazwy magazynu kluczy i serwera docelowego

Nazwy magazynów kluczy i serwerów docelowych mogą mieć maksymalnie 255 znaków i mogą zawierać litery, cyfry, spacje, łączniki, podkreślenia i kropki. Edge weryfikuje to podczas tworzenia. (MGMT-4098)

Usunięte błędy

W tej wersji naprawiliśmy te błędy: Ta lista jest przeznaczona głównie dla użytkowników, którzy chcą sprawdzić, czy ich zgłoszenia zostały rozwiązane. Nie jest on przeznaczony do dostarczania szczegółowych informacji wszystkim użytkownikom.

Chmura prywatna 4.17.09

| Identyfikator problemu | Opis |

|---|---|

| APIRT-4346 |

Router brzegowy działa teraz na serwerze z włączonym standardem FIPS Router brzegowy można teraz wdrożyć na serwerze obsługującym standard FIPS (Federal Information Processing Standards). |

| APIRT-4726 |

ScriptableHttpClient nie powinien zakładać, że kontekst wiadomości jest nadal obecny w momencie wysyłania Obecnie ScriptableHttpClient odczytuje kontekst wiadomości w momencie rozpoczęcia. |

|

DBS-1529 |

Skrypt kopii zapasowej Cassandra nie zatrzymuje ani nie uruchamia ponownie Cassandra Wcześniej skrypt tworzenia kopii zapasowej Cassandra zatrzymywał, a następnie ponownie uruchamiał serwer Cassandra w ramach procesu tworzenia kopii zapasowej. Skrypt nie wykonuje już tego zatrzymania/ponownego uruchomienia i pozostawia serwer Cassandra uruchomiony podczas procesu tworzenia kopii zapasowej. |

| DOS-5100 |

Instalator ustawia teraz hasło Postgres na podstawie wartości określonej w zmiennej PG_PWD w poprzednich wersjach hasło Postgres nie było ustawiane prawidłowo na podstawie wartości PG_PWD w pliku konfiguracyjnym. |

| EDGESERV-7 |

Zaktualizowane domyślne właściwości Node.js Środowisko Node.js używa teraz tych domyślnych wartości właściwości w przypadku instalacji w chmurze prywatnej: connect.ranges.denied= connect.ranges.allowed= connect.ports.allowed= Oznacza to, że Edge for Private Cloud nie ogranicza już domyślnie dostępu kodu Node.js do niektórych adresów IP. Więcej informacji znajdziesz w artykule Understanding Edge support for Node.js modules (w języku angielskim). |

| EDGEUI-1110 |

Nie widać nazw zasobów podczas tworzenia serwera proxy za pomocą OpenAPI Nazwy zasobów są teraz wyświetlane prawidłowo podczas tworzenia proxy za pomocą OpenAPI. |

| MGMT-4021 |

Wywołanie interfejsu API serwera zarządzania zwraca teraz prawidłowo sformatowaną odpowiedź Wywołanie interfejsu /v1/servers/self/up zwraca teraz prawidłowo sformatowany kod XML lub JSON zamiast zawsze zwracać tekst. |

| MGMT-4294 |

Nazwy serwerów proxy i produktów zawierające spacje lub łączniki powodujące problemy z uprawnieniami Nazwy serwerów proxy i produktów działają teraz prawidłowo, gdy zawierają spację lub łącznik. |

Cloud 17.08.16 (UI)

| Identyfikator problemu | Opis |

|---|---|

| 64530444 | Traktowanie plików YAML jako edytowalnych w edytorze proxy interfejsu API Pliki YAML można teraz edytować w edytorze proxy interfejsu API. Podczas otwierania pliku YAML w edytorze nie jest już wyświetlany komunikat o błędzie. |

| 64479253 | Przycisk „Popraw dzienniki” włączony na karcie Ślad Przycisk dzienników Node.js będzie wyświetlany na stronie Ślad tylko wtedy, gdy serwer proxy interfejsu API ma pliki źródłowe Node. |

| 64441949 | Rozwiązanie problemu z pobieraniem na panelu analitycznym GeoMap Rozwiązaliśmy problem, który uniemożliwiał pobieranie pliku CSV na panelu analitycznym GeoMap. |

| 64122687 | Specyfikacje OpenAPI bez identyfikatorów operacji generują przepływy o nazwach „undefined” Podczas generowania serwera proxy interfejsu API ze specyfikacji OpenAPI, w której nie zdefiniowano identyfikatorów operacji, ścieżka i czasownik są teraz używane w nazwie przepływu warunkowego. |

Cloud 17.08.14 (zarządzanie interfejsami API i środowisko wykonawcze)

| Identyfikator problemu | Opis |

|---|---|

| APIRT-4584 | Element Flow Hook nie jest wdrażany w sposób spójny, sprawdzanie ZooKeeper nie działa |

| APIRT-3081 | Błąd messaging.adaptors.http.flow.ServiceUnavailable w przypadku zasad limitu równoczesnych żądań |

Cloud 17.07.31 (zarządzanie interfejsami API)

| Identyfikator problemu | Opis |

|---|---|

| MGMT-4141 |

Wartości zaszyfrowane w KVM nie są odszyfrowywane nawet wtedy, gdy są pobierane z prefiksem private.

|

Cloud 17.07.17 (zarządzanie interfejsami API i środowisko wykonawcze)

| Identyfikator problemu | Opis |

|---|---|

| APIRT-4400 | W odpowiedzi nginx wyświetla się „Apigee Router” |

| APIRT-4155 | Zasada ExtractVariables nie obsługuje nieprawidłowo sformatowanych parametrów formularza w treści żądania POST |

| APIRT-3954 |

Kontrola stanu HTTP nie powinna być wykonywana częściej niż raz na sekundę.

Ta poprawka rozwiązuje problem, w którym duża liczba kontroli stanu utrudniała działanie. |

| APIRT-3928 | W wiadomości zwróconej w odpowiedzi na żądanie znajduje się ciąg „nginx” |

| APIRT-3729 | Apigee modyfikuje zmienną proxy.client.ip po usunięciu nagłówka x-forwarded-for przez zasadę AssignMessage |

| APIRT-3546 | Gdy do utworzenia nowej wiadomości używasz zasady AssignMessage, narzędzie Trace nie wskazuje, że przypisano nową wiadomość |

| APIRT-1873 | Południowe połączenie SSL nie powinno wracać do magazynu zaufania JDK w przypadku braku skonfigurowanego magazynu zaufania |

| APIRT-1871 | Połączenie wychodzące : nazwa zwyczajowa certyfikatu nie jest weryfikowana w porównaniu z nazwą hosta w adresie URL |

Cloud 17.06.20 (UI)

| Identyfikator problemu | Opis |

|---|---|

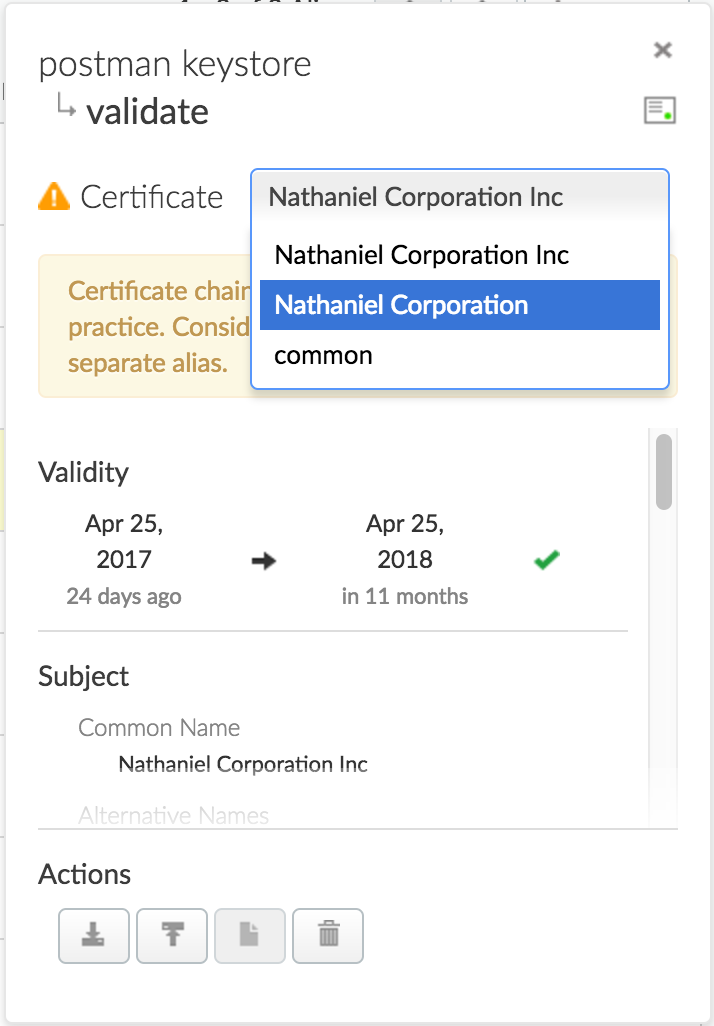

| EDGEUI-1087 | Usunięcie z interfejsu TLS do samodzielnej obsługi komunikatów ostrzegawczych dotyczących certyfikatu łańcucha Wskazania ostrzegawcze dotyczące certyfikatu łańcucha zostały usunięte z interfejsu. Wiersze aliasów zawierające łańcuchy certyfikatów będą teraz wyświetlać w kolumnach „Data ważności” i „Nazwa zwyczajowa” dane certyfikatu, którego ważność wygasa najwcześniej. Baner ostrzegawczy pod selektorem certyfikatu w panelu aliasu został zmieniony na adnotację informacyjną. |

Cloud 17.06.14 (UI)

| Identyfikator problemu | Opis |

|---|---|

| EDGEUI-1092 | Działania w panelu aliasów magazynów kluczy nie działają W wersji beta nowego interfejsu magazynów kluczy TLS podczas wyświetlania panelu aliasów przyciski Działania nie zawsze działały. Naprawiliśmy ten problem. |

| EDGEUI-1091 | Po zaktualizowaniu certyfikatu aliasu panel aliasu nie działa W wersji beta nowego interfejsu keystores TLS po zaktualizowaniu certyfikatu aliasu panel aliasu czasami napotykał błąd i wymagał odświeżenia, aby wyświetlić szczegóły aliasu. Naprawiliśmy ten problem. |

| EDGEUI-1088 | Kliknięcie przycisku Edytuj na stronie Ustawienia użytkownika powoduje wyświetlenie błędu 404 Podczas edytowania ustawień konta użytkownika następuje teraz przekierowanie na stronę konfiguracji uwierzytelniania dwuskładnikowego. Więcej informacji znajdziesz w artykule Włączanie uwierzytelniania dwuskładnikowego na koncie Apigee. Aby zaktualizować hasło, musisz wylogować się z konta i kliknąć Zresetuj hasło na stronie logowania. |

| EDGEUI-1082 | Lista magazynów kluczy nie obsługuje selektora * W polu filtrowania listy magazynów kluczy nie działały selektory wieloznaczne. Ten problem został rozwiązany. |

| EDGEUI-1079 | Ukrywanie pola kluczy w szczegółach dewelopera w przypadku organizacji CPS W przypadku organizacji CPS pole kluczy nie jest wyświetlane na stronie szczegółów dewelopera. |

| EDGEUI-1074 | Podczas wyświetlania połączonych certyfikatów ikona ważności certyfikatu reprezentuje tylko certyfikat główny Ikona ważności certyfikatu reprezentuje teraz aktualnie wybrany certyfikat, a nie zawsze certyfikat główny. |

| UAP-328 | Menu filtra analizy opóźnień, w którym wyświetlają się wszystkie serwery proxy interfejsu API Serwery proxy interfejsu API nie będą już usuwane z menu filtra serwera proxy, co w przeszłości zdarzało się w określonych sytuacjach. Jeśli wybierzesz serwer proxy API, który nie ma danych w wybranym przedziale czasu, wyświetli się teraz ikona No data to show. |

Cloud 17.05.22.01 (Zarabianie)

| Identyfikator problemu | Opis |

| DEVRT-3647 |

Ulepszenia interfejsu Transaction Status API

Wprowadziliśmy te ulepszenia interfejsu API stanu transakcji, które opisano w sekcji Wyświetlanie stanu transakcji.

Dodatkowo rozwiązaliśmy problem z interfejsem API stanu transakcji. |

Cloud 17.05.22 (UI)

| Identyfikator problemu | Opis |

|---|---|

| EDGEUI-1027 |

Panel aliasów magazynu kluczy/magazynu zaufanych certyfikatów powinien wyświetlać szczegóły każdego certyfikatu w łańcuchu certyfikatów. Jeśli prześlesz łańcuch certyfikatów do aliasu, podczas wyświetlania panelu aliasów możesz teraz wybrać każdy certyfikat z menu, aby wyświetlić jego szczegóły.

Uwaga: łączenie certyfikatów nie jest zalecaną sprawdzoną metodą. Apigee zaleca przechowywanie każdego certyfikatu w osobnym aliasie. |

| EDGEUI-1003 | Wyświetlanie pełnej listy aplikacji dewelopera dla klientów CPS Klienci CPS mogą teraz wyświetlać pełną listę aplikacji dewelopera, gdy przeglądają jego szczegóły. W poprzednich wersjach można było wyświetlić maksymalnie 100 aplikacji dewelopera. |

Cloud 17.05.22 (zarządzanie interfejsami API)

| Identyfikator problemu | Opis |

|---|---|

| MGMT-4059 | |

| MGMT-3517 | Nieprawidłowa wersja serwera proxy w komunikacie o błędzie wdrażania serwera proxy |

Cloud 17.05.08 (UI)

| Identyfikator problemu | Opis |

|---|---|

| EDGEUI-1041 |

Aktualizacja elementów ze znakami z rozszerzonego zestawu ASCII kończy się niepowodzeniem z powodu nieprawidłowego kodowania |

| EDGEUI-1033 |

Interfejs Edge wyświetla komunikat „Session Timed Out” w przypadku błędów 403 |

| EDGEUI-1019 |

Gdy interfejs Edge UI przekroczy limit czasu, wyświetla się komunikat o nieznanym błędzie |

Cloud 17.04.22 (zarządzanie interfejsami API)

| Identyfikator problemu | Opis |

|---|---|

| MGMT-3977 | Wprowadzono poprawkę zabezpieczeń związaną z uprawnieniami użytkowników. |

Znane problemy

W tej wersji występują te znane problemy:

| Identyfikator problemu | Opis |

|---|---|

| 67169830 | NullPointerException w pamięci podręcznej odpowiedzi Obiekt zapisany w pamięci podręcznej w poprzedniej wersji może nie zostać prawidłowo odzyskany z pamięci podręcznej. |